Oktatóanyag: WebLogic-kiszolgálófürt migrálása az Azure-ba Azure-alkalmazás Átjáróval terheléselosztóként

Ez az oktatóanyag végigvezeti a WebLogic Server (WLS) üzembe helyezésének folyamatán Azure-alkalmazás Gateway használatával. Ismerteti a Key Vault létrehozásának, egy TLS/SSL-tanúsítvány key vaultban való tárolásának és a tanúsítvány TLS/SSL-megszakításhoz való használatának konkrét lépéseit. Bár mindegyik elem jól dokumentálva van, ez az oktatóanyag azt mutatja be, hogy ezeknek az elemeknek a konkrét módja hogyan jön létre egy egyszerű, mégis hatékony terheléselosztási megoldás létrehozásához az Azure-beli WLS-hez.

A terheléselosztás az Oracle WebLogic Server-fürt Azure-ba való migrálásának alapvető része. A legegyszerűbb megoldás az Azure-alkalmazás Gateway beépített támogatása. Az App Gateway a WebLogic-fürt Azure-beli támogatásának részeként érhető el. A WebLogic-fürt Azure-beli támogatásának áttekintéséért lásd : Mi az Az Oracle WebLogic Server az Azure-ban?.

Ebben az oktatóanyagban az alábbiakkal fog megismerkedni:

- Válassza ki, hogyan adja meg a TLS/SSL-tanúsítványt az App Gatewaynek

- WebLogic-kiszolgáló üzembe helyezése Azure-alkalmazás-átjáróval az Azure-ban

- A WLS és az App Gateway sikeres üzembe helyezésének ellenőrzése

Előfeltételek

UNIX-szerű parancssori környezetet futtató számítógépen nyissa meg az OpenSSL-t .

Bár más eszközök is elérhetők a tanúsítványkezeléshez, ez az oktatóanyag az OpenSSL-t használja. Az OpenSSL számos GNU/Linux-disztribúcióval, például Ubuntu-nal van csomagban.

Aktív Azure-előfizetés.

- Ha nem rendelkezik Azure-előfizetéssel, hozzon létre egy ingyenes fiókot.

Az Oracle WebLogic Server Azure-alkalmazás s-ben felsorolt WLS-Azure-alkalmazás egyikének üzembe helyezése.

Migrálási környezet

Íme néhány megfontolandó szempont a helyszíni WLS-telepítések és Azure-alkalmazás Átjáró áttelepítésével kapcsolatban. Bár ennek az oktatóanyagnak a lépései a legegyszerűbben a terheléselosztót az Azure-beli WebLogic-kiszolgálófürt előtt állíthatják fel, ennek számos más módja is van. Ez a lista további megfontolandó szempontokat is tartalmaz.

- Ha már rendelkezik terheléselosztási megoldással, győződjön meg arról, hogy az Azure-alkalmazás átjáró teljesíti vagy túllépi a képességeit. A Azure-alkalmazás Gateway más Azure-beli terheléselosztási megoldásokhoz viszonyított képességeinek összegzéséhez tekintse meg az Azure terheléselosztási lehetőségeinek áttekintését.

- Ha a meglévő terheléselosztási megoldás biztonsági védelmet nyújt a gyakori biztonsági rések és biztonsági rések ellen, az Application Gateway már rendelkezik önnel. Az Application Gateway beépített webalkalmazási tűzfala (WAF) implementálja az OWASP (Open Web Application Security Project) alapvető szabálykészleteit. Az Application Gateway WAF-támogatásával kapcsolatos további információkért tekintse meg Azure-alkalmazás Átjáró funkcióinak webalkalmazási tűzfal szakaszát.

- Ha a meglévő terheléselosztási megoldás végpontok közötti TLS-/SSL-titkosítást igényel, az útmutató lépéseit követve további konfigurációt kell végeznie. Tekintse meg a TLS végpontok közötti TLS-titkosítási szakaszát , amely az Application Gateway használatával történő TLS-lezárás és végpontok közötti TLS-végpontok áttekintését tartalmazza, valamint az Oracle oracle-dokumentációját az SSL Oracle Fusion Middleware-ben való konfigurálásáról.

- Ha a felhőre optimalizál, ez az útmutató bemutatja, hogyan kezdheti az alapoktól a Azure-alkalmazás Gateway és a WLS használatát.

- A WebLogic-kiszolgáló Azure-beli virtuális gépekre való migrálásával kapcsolatos átfogó felmérésért lásd : WebLogic Server-alkalmazások migrálása Azure-beli virtuális gépekre.

WebLogic-kiszolgáló üzembe helyezése az Application Gateway használatával az Azure-ban

Ez a szakasz bemutatja, hogyan építhet ki egy WLS-fürtöt a fürtcsomópontok terheléselosztójaként automatikusan létrehozott Azure-alkalmazás Átjáróval. Az Application Gateway a TLS/SSL-megszakításhoz a megadott TLS/SSL-tanúsítványt fogja használni. Az Application Gateway tLS-/SSL-leállításával kapcsolatos részletes információkért tekintse meg a TLS megszüntetésének és végpontok közötti TLS-nek az Application Gateway használatával történő áttekintését.

A WLS-fürt és az Application Gateway létrehozásához kövesse az alábbi lépéseket.

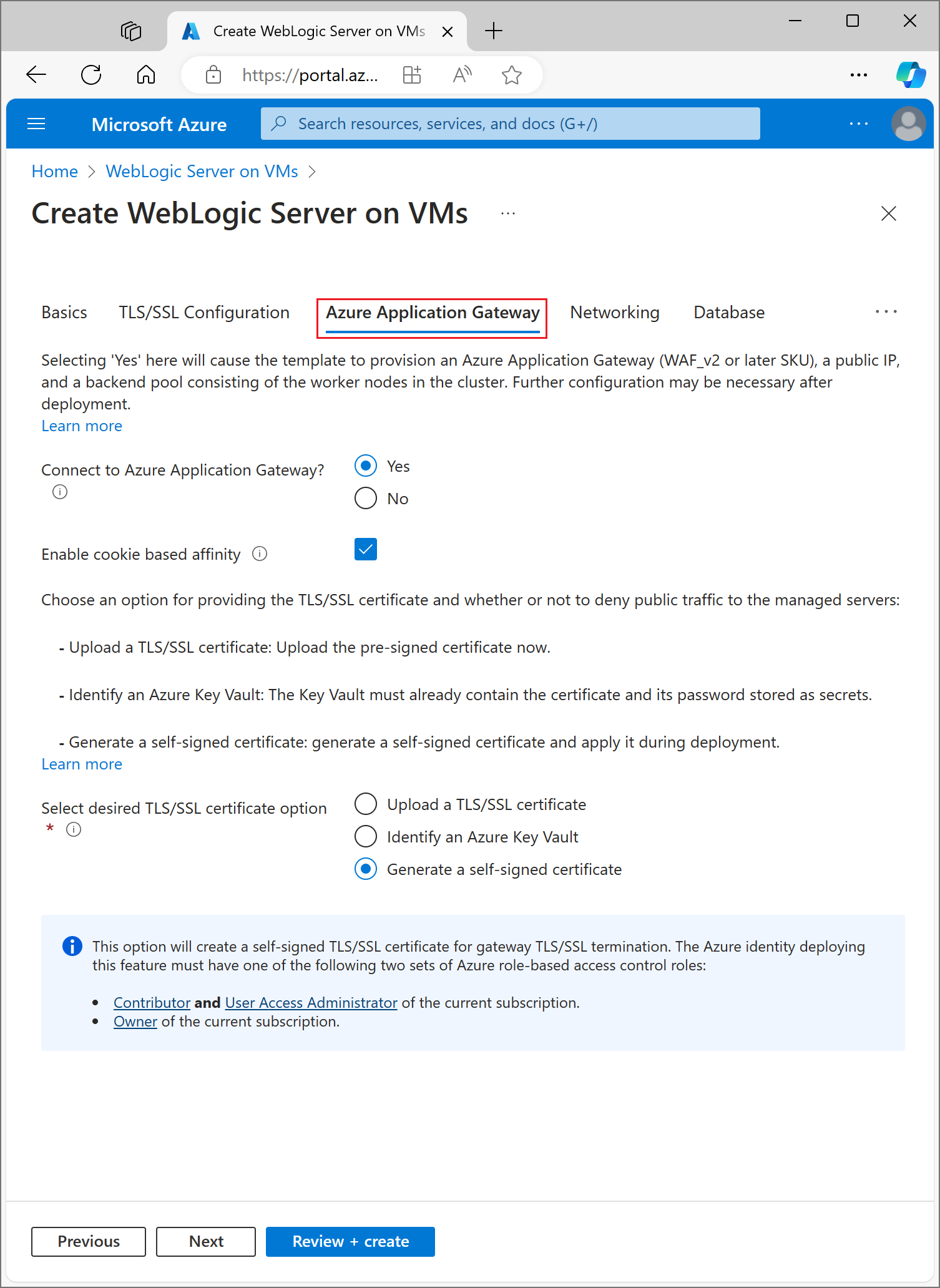

Először kezdje el a WebLogic Server konfigurált vagy dinamikus fürt üzembe helyezését az Oracle dokumentációjában leírtak szerint, de térjen vissza erre a lapra, amikor eléri Azure-alkalmazás Átjárót, ahogy az itt látható.

Válassza ki, hogyan adja meg a TLS/SSL-tanúsítványt az App Gatewaynek

Több lehetősége is van arra, hogy a TLS/SSL-tanúsítványt az application gatewaynek adja meg, de csak egyet választhat. Ez a szakasz ismerteti az egyes lehetőségeket, így kiválaszthatja az üzembe helyezéshez leginkább megfelelőt.

Első lehetőség: TLS/SSL-tanúsítvány feltöltése

Ez a beállítás olyan éles számítási feladatokhoz használható, ahol az App Gateway a nyilvános internetre néz, vagy olyan intranetes számítási feladatokhoz, amelyek TLS-t/SSL-t igényelnek. Ha ezt a lehetőséget választja, a rendszer automatikusan kiépít egy Azure Key Vaultot, amely tartalmazza az App Gateway által használt TLS/SSL-tanúsítványt.

Meglévő, aláírt TLS/SSL-tanúsítvány feltöltéséhez kövesse az alábbi lépéseket:

- A tanúsítványkibocsátó lépéseit követve hozzon létre egy jelszóval védett TLS/SSL-tanúsítványt, és adja meg a tanúsítvány DNS-nevét. A helyettesítő karakterek és az egynéves tanúsítvány kiválasztása meghaladja a dokumentum hatókörét. Bármelyik itt is működni fog.

- Exportálja a tanúsítványt a kiállítóból a PFX fájlformátummal, és töltse le a helyi gépére. Ha a kiállító nem támogatja a PFX-ként való exportálást, az eszközök számos tanúsítványformátum PFX formátumúvá alakításához léteznek.

- Válassza az Azure-alkalmazás Átjáró szakaszt.

- A Azure-alkalmazás átjáróhoz Csatlakozás mellett válassza az Igen lehetőséget.

- Válassza az SSL-tanúsítvány feltöltése lehetőséget.

- Válassza a fájlböngésző ikont az SSL-tanúsítvány mezőhöz. Lépjen a letöltött PFX formátumtanúsítványra, és válassza a Megnyitás lehetőséget.

- Írja be a tanúsítvány jelszavát a Jelszó és a Jelszó megerősítése mezőbe.

- Adja meg, hogy a felügyelt kiszolgálók csomópontjai felé történő nyilvános forgalmat megtagadja-e vagy sem. Ha az Igen lehetőséget választja, a felügyelt kiszolgálók csak az App Gatewayen keresztül érhetők el.

DNS-konfiguráció kiválasztása

A TLS/SSL-tanúsítványok a tanúsítványkibocsátó által kibocsátott DNS-tartománynévhez vannak társítva. Az ebben a szakaszban ismertetett lépéseket követve konfigurálhatja az üzembe helyezést a tanúsítvány DNS-nevével. Használhatja a már létrehozott DNS-zónát, vagy engedélyezheti az üzembe helyezés számára, hogy létrehozhasson egyet. A folytatáshoz válassza a DNS-konfiguráció szakaszt.

Meglévő Azure DNS-zóna használata

Ha meglévő Azure DNS-zónát szeretne használni az App Gatewayrel, kövesse az alábbi lépéseket:

- Az egyéni DNS-alias konfigurálása mellett válassza az Igen lehetőséget.

- Meglévő Azure DNS-zóna használata mellett válassza az Igen lehetőséget.

- Adja meg az Azure DNS-zóna nevét a DNS-zóna neve mellett.

- Adja meg az azure DNS-zónát tartalmazó erőforráscsoportot az előző lépésből.

Új Azure DNS-zóna létrehozásának engedélyezése az üzembe helyezésben

Ha azure DNS-zónát szeretne létrehozni az App Gatewayrel való használatra, kövesse az alábbi lépéseket:

- Az egyéni DNS-alias konfigurálása mellett válassza az Igen lehetőséget.

- Meglévő Azure DNS-zóna használata mellett válassza a Nem lehetőséget.

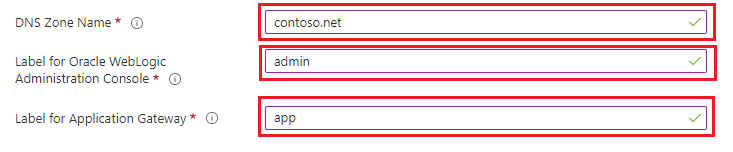

- Adja meg az Azure DNS-zóna nevét a DNS-zóna neve mellett. A rendszer egy új DNS-zónát hoz létre ugyanabban az erőforráscsoportban, mint a WLS.

Végül adja meg a gyermek DNS-zónák nevét. Az üzembe helyezés két gyermek DNS-zónát hoz létre a WLS-hez: egyet a felügyeleti konzolhoz, egyet pedig az App Gatewayhez. Ha például a DNS-zóna neve "contoso.net" volt, akkor értékként megadhatja a rendszergazda és az alkalmazás nevét. A felügyeleti konzol a "admin.contoso.net" címen érhető el, az app gateway pedig a "app.contoso.net" címen érhető el. Ne felejtse el beállítani a DNS-delegálást az Azure DNS-sel rendelkező DNS-zónák delegálásában leírtak szerint.

A TLS/SSL-tanúsítvány App Gatewaynek való biztosítására vonatkozó egyéb lehetőségeket a következő szakaszok ismertetik. Ha elégedett a választott lehetőséggel, ugorjon a Folytatás az üzembe helyezéssel szakaszra.

Második lehetőség: Azure Key Vault azonosítása

Ez a lehetőség éles vagy nem éles számítási feladatokhoz használható a megadott TLS/SSL-tanúsítványtól függően. Ha nem szeretné, hogy az üzembe helyezés Azure Key Vaultot hozzon létre, azonosíthat egy meglévőt, vagy létrehozhat egyet. Ehhez a beállításhoz a folytatás előtt el kell tárolnia a tanúsítványt és annak jelszavát az Azure Key Vaultban. Ha meglévő Key Vaultot szeretne használni, ugorjon a TLS/SSL-tanúsítvány létrehozása című szakaszra. Ellenkező esetben folytassa a következő szakaszt.

Azure Key Vault létrehozása;

Ez a szakasz bemutatja, hogyan hozhat létre Azure Key Vaultot az Azure Portal használatával.

- Az Azure Portal menüjében vagy a Kezdőlapon válassza az Erőforrás létrehozása lehetőséget.

- A keresőmezőbe írja be a Key Vault kifejezést.

- Az eredmények listájában válassza a Key Vault lehetőséget.

- A Key Vault szakaszban kattintson a Létrehozás gombra.

- A Kulcstartó létrehozása szakaszban adja meg a következő információkat:

- Előfizetés: Válassza ki az előfizetést.

- Az Erőforráscsoport területen válassza az Új létrehozása lehetőséget, és adjon meg egy erőforráscsoportnevet. Jegyezze fel a kulcstartó nevét. A WLS telepítésekor később szüksége lesz rá.

- Key Vault neve: Egyedi név szükséges. Jegyezze fel a kulcstartó nevét. A WLS telepítésekor később szüksége lesz rá.

Megjegyzés:

Ugyanezt a nevet használhatja az erőforráscsoport és a Key Vault neve esetében is.

- A Hely legördülő menüből válassza ki a helyet.

- A többi beállítást hagyja az alapértelmezett értéken.

- Válassza a Tovább elemet : Hozzáférési szabályzat.

- A Hozzáférés engedélyezése csoportban válassza az Azure Resource Managert a sablon üzembe helyezéséhez.

- Válassza a Felülvizsgálat és létrehozás lehetőséget.

- Select Create.

A kulcstartó létrehozása meglehetősen egyszerű, általában kevesebb mint két perc alatt fejeződik be. Amikor az üzembe helyezés befejeződött, válassza az Ugrás az erőforrásra lehetőséget, és folytassa a következő szakaszt.

TLS/SSL-tanúsítvány létrehozása

Ez a szakasz bemutatja, hogyan hozhat létre önaláírt TLS-/SSL-tanúsítványt az Application Gateway által az Azure-beli WebLogic Serverrel üzembe helyezett Application Gateway számára megfelelő formátumban. A tanúsítványnak nem üres jelszóval kell rendelkeznie. Ha már rendelkezik érvényes, nem üres jelszóval rendelkező TLS/SSL-tanúsítvánnyal .pfx formátumban, kihagyhatja ezt a szakaszt, és továbbléphet a következőre. Ha a meglévő, érvényes, nem üres jelszóval rendelkező TLS/SSL-tanúsítvány nem .pfx formátumban van, először konvertálja .pfx fájllá, mielőtt a következő szakaszra lép. Ellenkező esetben nyisson meg egy parancshéjat, és írja be a következő parancsokat.

Megjegyzés:

Ez a szakasz bemutatja, hogyan lehet a 64-es tanúsítványt titkos kódként tárolni a Key Vaultban. Erre a WebLogic-kiszolgálót és az Application Gatewayt létrehozó mögöttes Azure-telepítésnek van szüksége.

Az alábbi lépéseket követve hozza létre és alapozza meg a 64-es kódolást a tanúsítványhoz:

Hozzon létre egy

RSA PRIVATE KEYopenssl genrsa 2048 > private.pemHozzon létre egy megfelelő nyilvános kulcsot.

openssl req -x509 -new -key private.pem -out public.pemHa az OpenSSL eszköz kéri, több kérdésre is válaszolnia kell. Ezek az értékek szerepelni fognak a tanúsítványban. Ez az oktatóanyag önaláírt tanúsítványt használ, ezért az értékek irrelevánsak. A következő literális értékek rendben vannak.

- Az Országnév mezőbe írjon be egy kétbetűs kódot.

- Állam- vagy tartománynévként adja meg a WA értéket.

- A Szervezet neve mezőben adja meg a Contoso nevet. A szervezeti egység neveként adja meg a számlázást.

- A Köznapi név mezőbe írja be a Contoso nevet.

- Az e-mail-cím mezőbe írja be a következőtbilling@contoso.com:

A tanúsítvány exportálása .pfx fájlként

openssl pkcs12 -export -in public.pem -inkey private.pem -out mycert.pfxAdja meg kétszer a jelszót. Jegyezze fel a jelszót. A WLS telepítésekor később szüksége lesz rá.

A 64-es alapkód a mycert.pfx fájlt kódolja

base64 mycert.pfx > mycert.txt

Most, hogy rendelkezik egy Key Vaulttal és egy nem üres jelszóval rendelkező érvényes TLS/SSL-tanúsítvánnyal, a tanúsítványt a Key Vaultban tárolhatja.

A TLS/SSL-tanúsítvány tárolása a Key Vaultban

Ez a szakasz bemutatja, hogyan tárolhatja a tanúsítványt és a jelszavát az előző szakaszokban létrehozott Key Vaultban.

A tanúsítvány tárolásához kövesse az alábbi lépéseket:

- Az Azure Portalon helyezze a kurzort a lap tetején található keresősávra, és írja be az oktatóanyagban korábban létrehozott Key Vault nevét.

- A Key Vaultnak az Erőforrások fejléc alatt kell megjelennie. Válassza ki.

- A Gépház szakaszban válassza a Titkos kulcsok lehetőséget.

- Válassza a Generálás/importálás lehetőséget.

- A Feltöltési beállítások területen hagyja meg az alapértelmezett értéket.

- A Név csoportban adja meg

myCertSecretDataa kívánt nevet. - Az Érték csoportban adja meg a mycert.txt fájl tartalmát. Az érték hossza és az új vonalak jelenléte nem jelent problémát a szövegmezőben.

- Hagyja meg a fennmaradó értékeket az alapértelmezett értéken, és válassza a Létrehozás lehetőséget.

A tanúsítvány jelszavának tárolásához kövesse az alábbi lépéseket:

- Visszakerül a Titkos kódok lapra. Válassza a Generálás/importálás lehetőséget.

- A Feltöltési beállítások területen hagyja meg az alapértelmezett értéket.

- A Név csoportban adja meg

myCertSecretPassworda kívánt nevet. - Az Érték csoportban adja meg a tanúsítvány jelszavát.

- Hagyja meg a fennmaradó értékeket az alapértelmezett értéken, és válassza a Létrehozás lehetőséget.

- Visszakerül a Titkos kódok lapra.

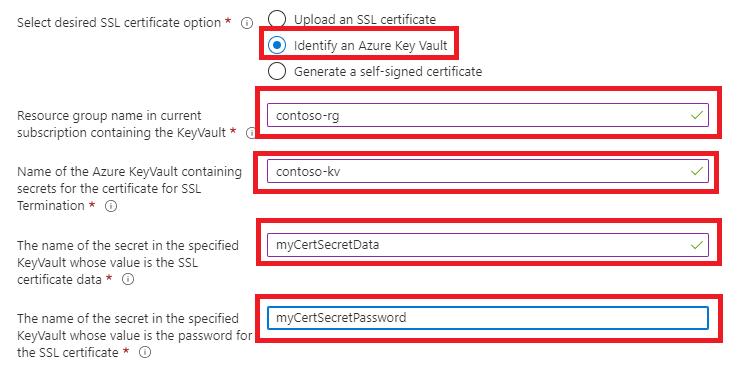

A Key Vault azonosítása

Most, hogy rendelkezik egy aláírt TLS/SSL-tanúsítvánnyal és titkos kódként tárolt jelszavával rendelkező Key Vaulttal, térjen vissza a Azure-alkalmazás Átjáró szakaszhoz, hogy azonosítsa az üzembe helyezés kulcstartóját.

- A KeyVaultot tartalmazó aktuális előfizetés Erőforráscsoport neve területén adja meg a korábban létrehozott Key Vaultot tartalmazó erőforráscsoport nevét.

- Az SSL-megszüntetési tanúsítvány titkos kulcsait tartalmazó Azure KeyVault neve alatt adja meg a Key Vault nevét.

- A megadott KeyVault titkos kulcsának neve alatt , amelynek értéke az SSL-tanúsítvány adatai, adja meg

myCertSecretDataa korábban megadott nevet. - A megadott KeyVault titkos kódjának neve alatt , amelynek értéke az SSL-tanúsítvány jelszava, írja be

myCertSecretDataa korábban megadott nevet vagy nevet. - Válassza a Felülvizsgálat és létrehozás lehetőséget.

- Select Create. Ezzel érvényesíti a tanúsítványt a Key Vaultból, és a jelszava megegyezik a Key Vaultban tárolt jelszó értékével. Ha ez az érvényesítési lépés sikertelen, tekintse át a Key Vault tulajdonságait, győződjön meg arról, hogy a tanúsítvány helyesen lett beírva, és ellenőrizze, hogy helyesen adta-e meg a jelszót.

- Miután az ellenőrzés sikeres volt, válassza a Létrehozás lehetőséget.

Ez elindítja a WLS-fürt és az előtérbeli Application Gateway létrehozásának folyamatát, amely körülbelül 15 percet vehet igénybe. Amikor az üzembe helyezés befejeződött, válassza az Ugrás az erőforráscsoportra lehetőséget. Az erőforráscsoport erőforrásainak listájában válassza a myAppGateway lehetőséget.

A TLS/SSL-tanúsítvány App Gateway számára történő megadásának végső lehetőségét a következő szakaszban találja. Ha elégedett a választott lehetőséggel, ugorjon a Folytatás az üzembe helyezéssel szakaszra.

Harmadik lehetőség: Önaláírt tanúsítvány létrehozása

Ez a lehetőség csak tesztelési és fejlesztési környezetekhez használható. Ezzel a beállítással automatikusan létrejön egy Azure Key Vault és egy önaláírt tanúsítvány is, és a tanúsítványt az App Gateway biztosítja.

Ha az üzembe helyezést a műveletek végrehajtására szeretné kérni, kövesse az alábbi lépéseket:

- Az Azure-alkalmazás Átjáró szakaszban válassza az Önaláírt tanúsítvány létrehozása lehetőséget.

- Válasszon ki egy felhasználó által hozzárendelt felügyelt identitást. Ez azért szükséges, hogy az üzembe helyezés létrehozza az Azure Key Vaultot és a tanúsítványt.

- Ha még nem rendelkezik felhasználó által hozzárendelt felügyelt identitással, válassza a Hozzáadás lehetőséget a létrehozási folyamat megkezdéséhez.

- Felhasználó által hozzárendelt felügyelt identitás létrehozásához kövesse a Létrehozás, listázás, törlés vagy szerepkör hozzárendelése egy felhasználó által hozzárendelt felügyelt identitáshoz az Azure Portal használatával című szakasz lépéseit. Miután kiválasztotta a felhasználó által hozzárendelt felügyelt identitást, győződjön meg arról, hogy a felhasználó által hozzárendelt felügyelt identitás melletti jelölőnégyzet be van jelölve.

Folytatás az üzembe helyezéssel

Most már folytathatja a WLS üzembe helyezésének egyéb aspektusait az Oracle dokumentációjában leírtak szerint.

A WLS és az App Gateway sikeres üzembe helyezésének ellenőrzése

Ez a szakasz egy technikát mutat be a WLS-fürt és az Application Gateway sikeres üzembe helyezésének gyors ellenőrzéséhez.

Ha az Előző szakasz végén az Ugrás az erőforráscsoportra, majd a myAppGateway lehetőséget választotta, az Application Gateway áttekintő oldalát fogja áttekinteni. Ha nem, akkor ezt a lapot az Azure Portal tetején található szövegmezőbe beírva myAppGateway , majd a megfelelő megjelenő szöveg kiválasztásával találja meg. Ügyeljen arra, hogy a WLS-fürthöz létrehozott erőforráscsoporton belül válassza ki azt. Ezután hajtsa végre a következő lépéseket.

- A myAppGateway áttekintési oldalának bal oldali ablaktábláján görgessen le a Figyelés szakaszhoz, és válassza a Háttérállapot lehetőséget.

- Miután a betöltési üzenet eltűnik, egy táblázatnak kell megjelennie a képernyő közepén, amelyen a fürt csomópontjai a háttérkészlet csomópontjaiként konfigurálva jelennek meg.

- Ellenőrizze, hogy az állapot kifogástalan állapotú-e az egyes csomópontok esetében.

Clean up resources

Ha nem folytatja a WLS-fürt használatát, törölje a Key Vaultot és a WLS-fürtöt az alábbi lépésekkel:

- Keresse fel a myAppGateway áttekintési oldalát az előző szakaszban látható módon.

- A lap tetején, az Erőforrás csoport szöveg alatt válassza ki az erőforráscsoportot.

- Válassza az Erőforráscsoport törlése elemet.

- A bemeneti fókusz az ERŐFORRÁSCSOPORT NEVE TÍPUSÚ mezőre lesz beállítva. Írja be az erőforráscsoport nevét a kért módon.

- Ez a Törlés gomb engedélyezését eredményezi. Válassza a Törlés gombot. Ez a művelet eltarthat egy ideig, de a törlés feldolgozása közben folytathatja a következő lépést.

- Keresse meg a Key Vaultot a TLS/SSL-tanúsítvány tárolása a Key Vaultban című szakasz első lépését követve.

- Select Delete.

- A megjelenő panelen válassza a Törlés lehetőséget.

További lépések

Folytassa a WLS Azure-beli futtatásának lehetőségeit.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: