Kimenő hálózati forgalom konfigurálása Azure HDInsight-fürtök esetében tűzfal használatával

Ez a cikk a HDInsight-fürtből az Azure Firewall használatával történő kimenő forgalom védelmének lépéseit ismerteti. Az alábbi lépések feltételezik, hogy azure-tűzfalat konfigurál egy meglévő fürthöz. Ha új fürtöt helyez üzembe tűzfal mögött, először hozza létre a HDInsight-fürtöt és az alhálózatot. Ezután kövesse az útmutató lépéseit.

Háttér

A HDInsight-fürtök általában virtuális hálózaton vannak üzembe helyezve. A fürt függőségekkel rendelkezik a virtuális hálózaton kívüli szolgáltatásoktól.

A bejövő felügyeleti forgalom nem küldhető el tűzfalon keresztül. Az itt dokumentált NSG-szolgáltatáscímkéket használhatja a bejövő forgalomhoz.

A HDInsight kimenő forgalomfüggőségeit szinte teljes egészében teljes tartománynevek határozzák meg. Amelyek mögött nincsenek statikus IP-címek. A statikus címek hiánya azt jelenti, hogy a hálózati biztonsági csoportok (NSG-k) nem tudják zárolni a fürt kimenő forgalmát. Az IP-címek gyakran változnak, ezért nem lehet szabályokat beállítani az aktuális névfeloldás és -használat alapján.

Biztonságossá teheti a kimenő címeket egy tűzfallal, amely képes szabályozni a kimenő forgalmat az FQDN-ek alapján. Az Azure Firewall a cél vagy a teljes tartománynév címkéinek teljes tartományneve alapján korlátozza a kimenő forgalmat.

Az Azure Firewall konfigurálása a HDInsighttal

A meglévő HDInsightból az Azure Firewall használatával történő kimenő forgalom zárolásának lépéseinek összegzése:

- Alhálózat létrehozása.

- Hozzon létre egy tűzfalat.

- Alkalmazásszabályok hozzáadása a tűzfalhoz.

- Hálózati szabályok hozzáadása a tűzfalhoz.

- Hozzon létre egy útválasztási táblát.

Új alhálózat létrehozása

Hozzon létre egy AzureFirewallSubnet nevű alhálózatot abban a virtuális hálózaton, ahol a fürt létezik.

Új tűzfal létrehozása a fürthöz

Hozzon létre egy Test-FW01 nevű tűzfalat a tűzfal üzembe helyezésének lépéseivel az oktatóanyagból: Az Azure Firewall üzembe helyezése és konfigurálása az Azure Portal használatával.

A tűzfal konfigurálása alkalmazásszabályokkal

Hozzon létre egy alkalmazásszabály-gyűjteményt, amely lehetővé teszi a fürt számára a fontos kommunikációk küldését és fogadását.

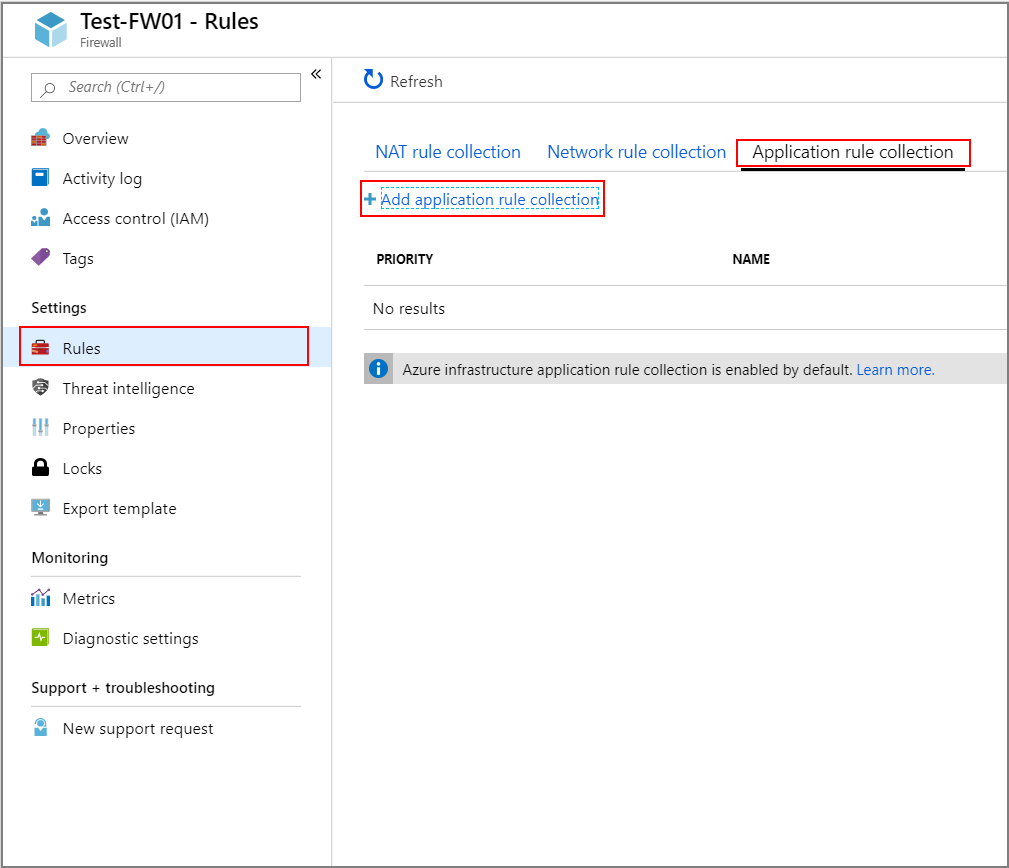

Válassza ki az új Test-FW01 tűzfalat az Azure Portalon.

Lépjen az Gépház> Rules>Alkalmazásszabály-gyűjtemény+> Alkalmazásszabály-gyűjtemény hozzáadása elemre.

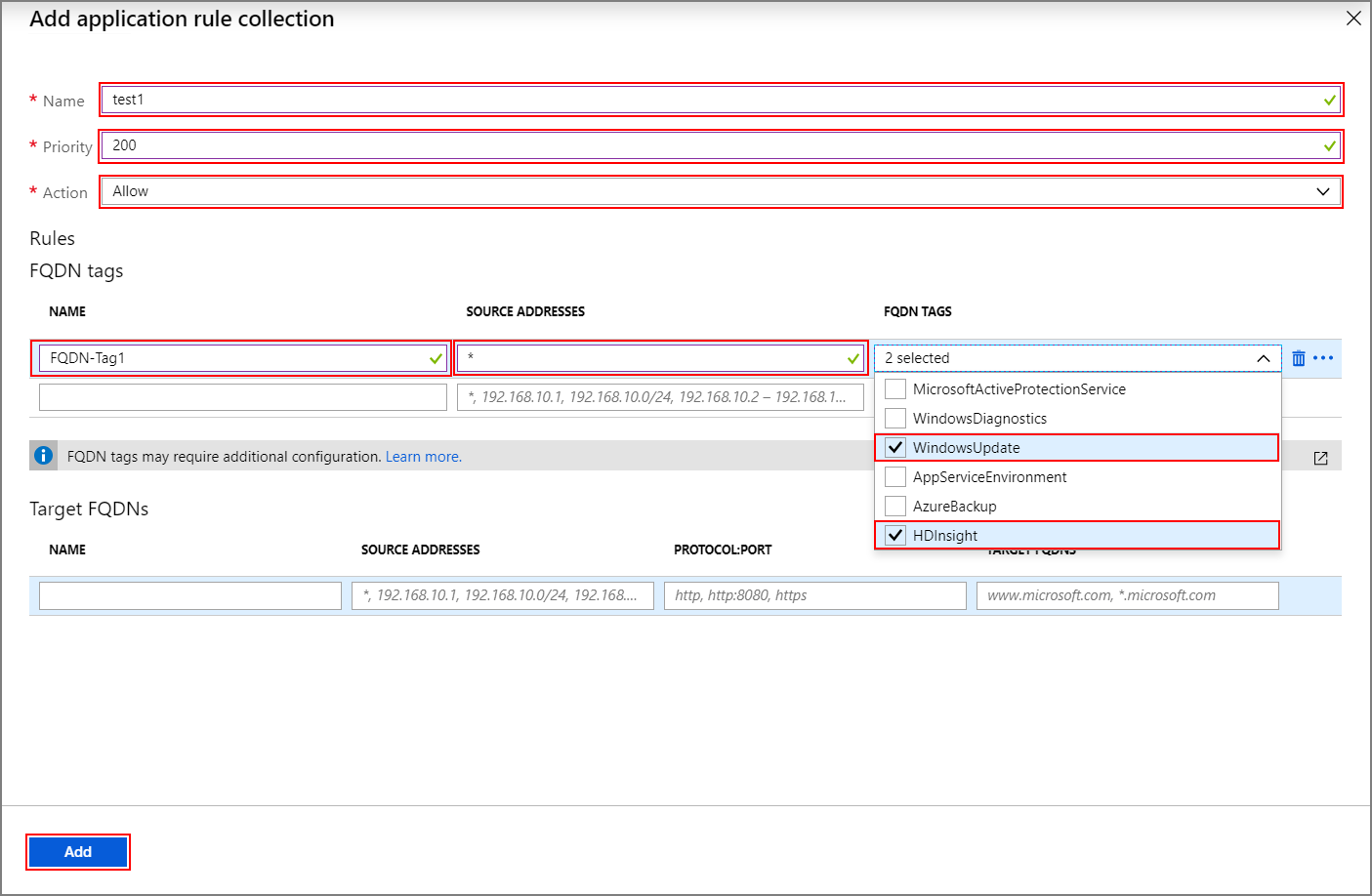

Az Alkalmazásszabály-gyűjtemény hozzáadása képernyőn adja meg a következő információkat:

Felső szakasz

Tulajdonság Érték Név FwAppRule Prioritás 200 Művelet Engedélyezés Teljes tartománynév címkéinek szakasza

Név Forráscím Teljes tartománynév címkéje Jegyzetek Rule_1 * WindowsUpdate és HDInsight HDI-szolgáltatásokhoz szükséges Cél teljes tartománynevek szakasz

Név Forráscímek Protokoll:Port Cél teljes tartománynevek Jegyzetek Rule_2 * https:443 login.windows.net A Windows bejelentkezési tevékenységének engedélyezése Rule_3 * https:443 login.microsoftonline.com A Windows bejelentkezési tevékenységének engedélyezése Rule_4 * https:443 storage_account_name.blob.core.windows.net Cserélje le storage_account_namea tényleges tárfiók nevére. Győződjön meg arról, hogy a tárfiókon engedélyezve van a "biztonságos átvitel szükséges" . Ha privát végpontot használ a tárfiókok eléréséhez, ez a lépés nem szükséges, és a rendszer nem továbbítja a tárforgalmat a tűzfalnak.Rule_5 * http:80 azure.archive.ubuntu.com Lehetővé teszi az Ubuntu biztonsági frissítéseinek telepítését a fürtre

Válassza a Hozzáadás lehetőséget.

A tűzfal konfigurálása hálózati szabályokkal

A HDInsight-fürt megfelelő konfigurálásához hozza létre a hálózati szabályokat.

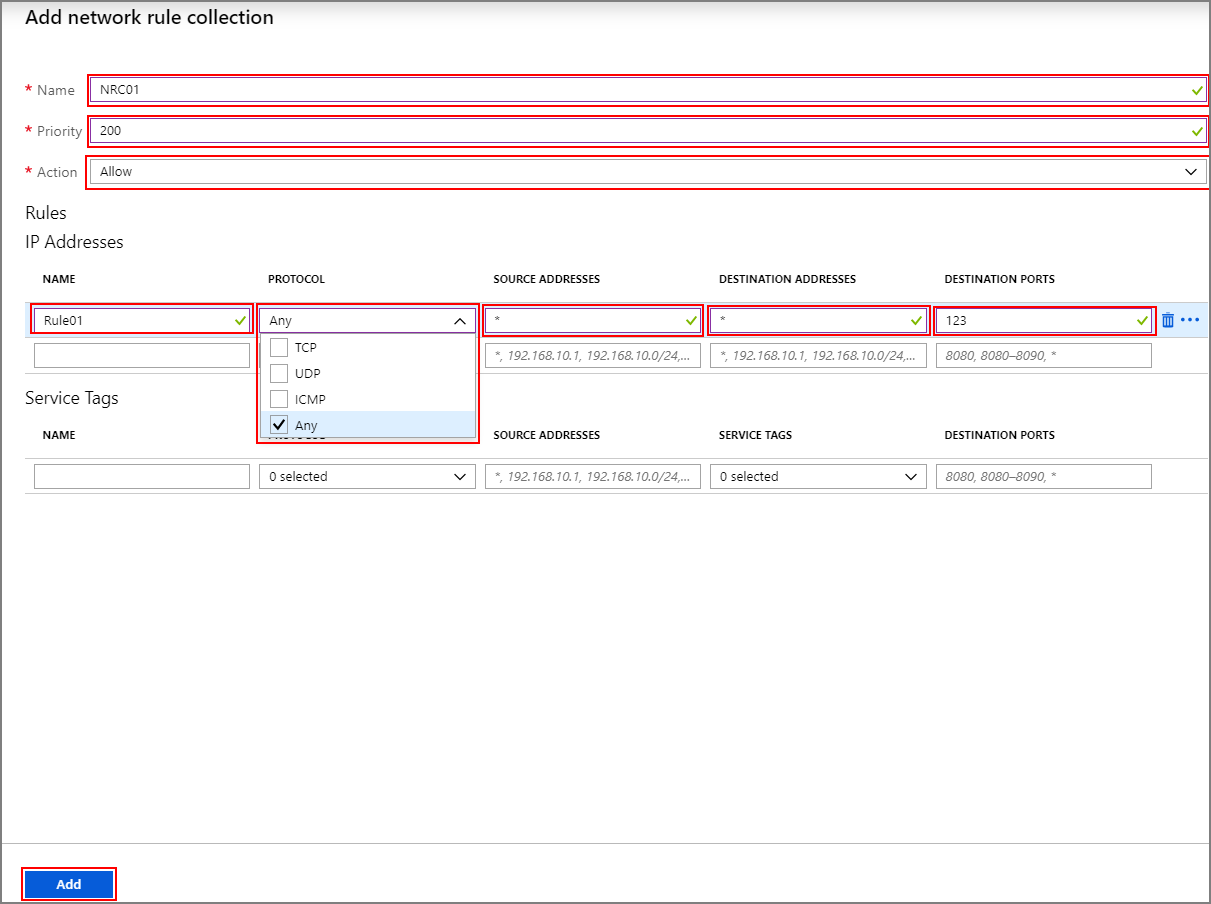

Az előző lépéstől folytatva lépjen a Hálózati szabálygyűjtemény>+ Hálózati szabálygyűjtemény hozzáadása elemre.

A Hálózati szabálygyűjtemény hozzáadása képernyőn adja meg a következő információkat:

Felső szakasz

Tulajdonság Érték Név FwNetRule Prioritás 200 Művelet Engedélyezés Szolgáltatáscímkék szakasz

Név Protokoll Forráscímek Szolgáltatáscímkék Célportok Jegyzetek Rule_6 TCP * SQL 1433 , 11000-11999 Ha a HDInsight által biztosított alapértelmezett SQL-kiszolgálókat használja, konfiguráljon egy hálózati szabályt az SQL Szolgáltatáscímkék szakaszában, amely lehetővé teszi az SQL-forgalom naplózását és naplózását. Hacsak nem konfigurálta az SQL Server szolgáltatásvégpontjait a HDInsight alhálózaton, amely megkerüli a tűzfalat. Ha egyéni SQL Servert használ az Ambari, Oozie, Ranger és Hive metaadattárakhoz, akkor csak a saját egyéni SQL-kiszolgálókra irányuló forgalmat kell engedélyeznie. Tekintse meg az Azure SQL Database és az Azure Synapse Analytics kapcsolati architektúrát , hogy az 1433 mellett miért van szükség az 11000–11999-s porttartományra is. Rule_7 TCP * Azure Monitor * (nem kötelező) Az automatikus méretezési funkciót használó ügyfeleknek hozzá kell adniuk ezt a szabályt.

Válassza a Hozzáadás lehetőséget.

Útvonaltábla létrehozása és konfigurálása

Hozzon létre egy útvonaltáblát a következő bejegyzésekkel:

Az állapot- és felügyeleti szolgáltatások összes IP-címe egy következő ugrás típusú internettel. Tartalmaznia kell az általános régiók 4 IP-címét, valamint az adott régióhoz tartozó 2 IP-címet. Ez a szabály csak akkor szükséges, ha a ResourceProvider Csatlakozás ion értéke Bejövő. Ha a ResourceProvider Csatlakozás ion értéke kimenő, akkor ezekre az IP-címekre nincs szükség az UDR-ben.

Egy virtuális berendezés útvonala a 0.0.0.0/0 IP-címhez, a következő ugrás pedig az Azure Firewall privát IP-címe.

Az "USA keleti régiójában" létrehozott fürt útvonaltáblájának konfigurálásához például kövesse az alábbi lépéseket:

Válassza ki a Test-FW01 Azure-tűzfalat. Másolja ki az Áttekintés lapon felsorolt magánhálózati IP-címet. Ebben a példában a 10.0.2.4 mintacímet fogjuk használni.

Ezután lépjen az Összes szolgáltatás>hálózatkezelési>útvonaltábláira, és hozzon létre útvonaltáblát.

Az új útvonalon lépjen a Gépház> Routes>+ Hozzáadás elemre. Adja hozzá a következő útvonalakat:

| Útvonal neve | Címelőtag | A következő ugrás típusa | A következő ugrás címe |

|---|---|---|---|

| 168.61.49.99 | 168.61.49.99/32 | Internet | N.a. |

| 23.99.5.239 | 23.99.5.239/32 | Internet | N.a. |

| 168.61.48.131 | 168.61.48.131/32 | Internet | N.a. |

| 138.91.141.162 | 138.91.141.162/32 | Internet | N.a. |

| 13.82.225.233 | 13.82.225.233/32 | Internet | N.a. |

| 40.71.175.99 | 40.71.175.99/32 | Internet | N.a. |

| 0.0.0.0 | 0.0.0.0/0 | Virtuális berendezés | 10.0.2.4 |

Végezze el az útvonaltábla konfigurációját:

Rendelje hozzá a LÉTREHOZOTT útvonaltáblát a HDInsight-alhálózathoz a Gépház alatti alhálózatok kiválasztásával.

Válassza a +Társítás lehetőséget.

A Társítás alhálózat képernyőn válassza ki azt a virtuális hálózatot, amelybe a fürt létrejött. És a HDInsight-fürthöz használt alhálózat .

Kattintson az OK gombra.

Edge-node vagy egyéni alkalmazásforgalom

A fenti lépések lehetővé teszik, hogy a fürt problémamentesen működjön. Szükség esetén továbbra is konfigurálnia kell a függőségeket az élcsomópontokon futó egyéni alkalmazásokhoz.

Az alkalmazásfüggőségeket azonosítani kell, és hozzá kell adni az Azure Firewallhoz vagy az útvonaltáblához.

Útvonalakat kell létrehozni az alkalmazásforgalom számára az aszimmetrikus útválasztási problémák elkerülése érdekében.

Ha az alkalmazások más függőségekkel is rendelkeznek, azokat hozzá kell adni az Azure Firewallhoz. Hozzon létre alkalmazásszabályokat a HTTP-/HTTPS-forgalom és a hálózati szabályok engedélyezéséhez minden máshoz.

Naplózás és skálázás

Az Azure Firewall képes naplókat küldeni néhány különböző tárolórendszerbe. A tűzfal naplózásának konfigurálásával kapcsolatos utasításokért kövesse a következő oktatóanyag lépéseit : Azure Firewall-naplók és metrikák monitorozása.

Miután elvégezte a naplózási beállításokat, a Log Analytics használata esetén a blokkolt forgalmat egy lekérdezéssel tekintheti meg, például:

AzureDiagnostics | where msg_s contains "Deny" | where TimeGenerated >= ago(1h)

Az Azure Firewall és az Azure Monitor naplóinak integrálása akkor hasznos, ha először használ egy alkalmazást. Különösen akkor, ha nem ismeri az összes alkalmazásfüggőséget. Az Azure Monitor-naplókról az Azure Monitor naplóadatainak elemzéséből tudhat meg többet

Az Azure Firewall méretezési korlátaival és a kérelmek növekedésével kapcsolatos további információkért tekintse meg ezt a dokumentumot, vagy tekintse meg a gyakori kérdéseket.

Hozzáférés a fürthöz

Miután sikeresen beállította a tűzfalat, a belső végpont (https://CLUSTERNAME-int.azurehdinsight.net) használatával hozzáférhet az Ambarihoz a virtuális hálózaton belülről.

A nyilvános végpont () vagy az ssh-végpont (https://CLUSTERNAME.azurehdinsight.netCLUSTERNAME-ssh.azurehdinsight.net) használatához győződjön meg arról, hogy a megfelelő útvonalakkal rendelkezik az útvonaltáblában és az NSG-szabályokban, hogy elkerülje az itt ismertetett aszimmetrikus útválasztási problémát. Ebben az esetben engedélyeznie kell az ügyfél IP-címét a bejövő NSG-szabályokban, és hozzá kell adnia azt a felhasználó által megadott útvonaltáblához a következő ugráskészlettel internet. Ha az útválasztás nincs megfelelően beállítva, időtúllépési hiba jelenik meg.