Kriptográfiai kulcsok automatikus rotálásának konfigurálása az Azure Key Vaultban

Áttekintés

A Key Vault automatizált titkosítási kulcsváltása lehetővé teszi, hogy a felhasználók konfigurálják a Key Vault, hogy automatikusan létrehoznak egy új kulcsverziót egy megadott gyakorisággal. A rotáció konfigurálásához a kulcsrotálási szabályzatot veheti igénybe, amely az egyes kulcsokon definiálható.

Javasoljuk, hogy a bevált kriptográfiai gyakorlatnak megfelelően legalább kétévente rotálja a titkosítási kulcsokat.

A Key Vault objektumainak verziószámozására vonatkozó további információkért lásd: Key Vault-objektumok, -azonosítók és -verziószámozás.

Integráció az Azure-szolgáltatásokkal

Ez a funkció lehetővé teszi a végpontok közötti érintés nélküli rotációt az Azure-szolgáltatások inaktív állapotban történő titkosításához az Azure-Key Vault tárolt ügyfél által felügyelt kulccsal (CMK). A konkrét Azure-szolgáltatás dokumentációjában ellenőrizheti, hogy a szolgáltatás kiterjed-e a végpontok közötti rotációra.

További információ az Azure-beli adattitkosításról:

Díjszabás

Ütemezett kulcsrotálásonként további költségek merülnek fel. További információkért tekintse meg az Azure Key Vault díjszabásával foglalkozó weboldalt

A szükséges engedélyek

Key Vault kulcsrotálási funkcióhoz kulcskezelési engedélyek szükségesek. Hozzárendelhet egy "Key Vault Crypto Officer" szerepkört a rotációs szabályzat és az igény szerinti forgatás kezeléséhez.

További információ a Key Vault RBAC-engedélymodell használatáról és az Azure-szerepkörök hozzárendeléséről: Kulcsokhoz, tanúsítványokhoz és titkos kulcsokhoz való hozzáférés szabályozása Azure RBAC használatával

Megjegyzés

Ha hozzáférési szabályzat engedélymodellt használ, be kell állítania a "Forgatás", a "Forgatási szabályzat beállítása" és a "Forgatási szabályzat lekérése" kulcsengedélyeket a kulcsok rotációs szabályzatának kezeléséhez.

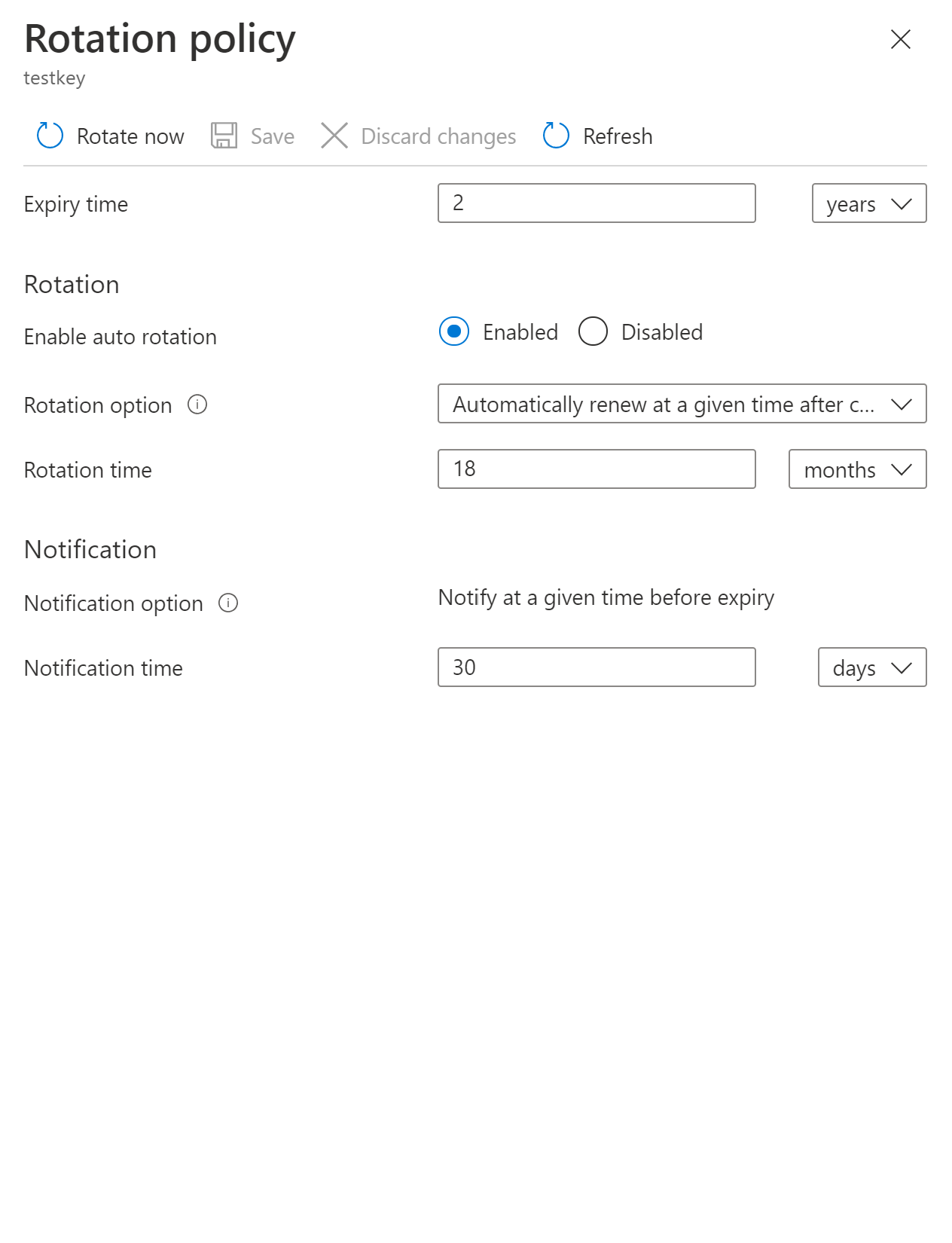

Kulcsrotálási szabályzat

A kulcsrotálási szabályzat lehetővé teszi, hogy a felhasználók közel lejárati értesítésként konfigurálják a rotációt és az Event Grid-értesítéseket.

Kulcsrotálási szabályzat beállításai:

- Lejárati idő: kulcs lejárati időköze. Az újonnan elforgatott kulcs lejárati dátumának beállítására szolgál. Nincs hatással az aktuális kulcsra.

- Engedélyezve/letiltva: jelölő a kulcs forgatásának engedélyezéséhez vagy letiltásához

- Forgatási típusok:

- Automatikus megújítás adott időpontban a létrehozás után (alapértelmezett)

- Automatikus megújítás egy adott időpontban a lejárat előtt. Ehhez a "Lejárati idő" beállításra van szükség a rotációs szabályzatban és a kulcson beállított lejárati dátumra.

- Forgatási idő: kulcsrotálási időköz, a minimális érték a létrehozástól számított hét nap, a lejárati időtől számított hét nap

- Értesítési idő: az Event Grid-értesítés lejárathoz közeli eseményintervallumának kulcsa. Ehhez a "Lejárati idő" beállításra van szükség a rotációs szabályzatban és a kulcson beállított lejárati dátumra.

Fontos

A kulcsrotálás egy meglévő kulcs új kulcsverzióját hozza létre új kulcsanyaggal. A célszolgáltatásoknak verzió nélküli kulcs URI-t kell használniuk a kulcs legújabb verziójára való automatikus frissítéshez. Győződjön meg arról, hogy az adattitkosítási megoldás a verziószámozott kulcs URI-ját tárolja az adatokkal, hogy ugyanarra a kulcsanyagra mutasson visszafejtéshez/kicsomagoláshoz, mint amelyet a titkosítási/burkolási műveletekhez használtak a szolgáltatások megszakadásának elkerülése érdekében. Az összes Azure-szolgáltatás ezt a mintát követi az adattitkosításhoz.

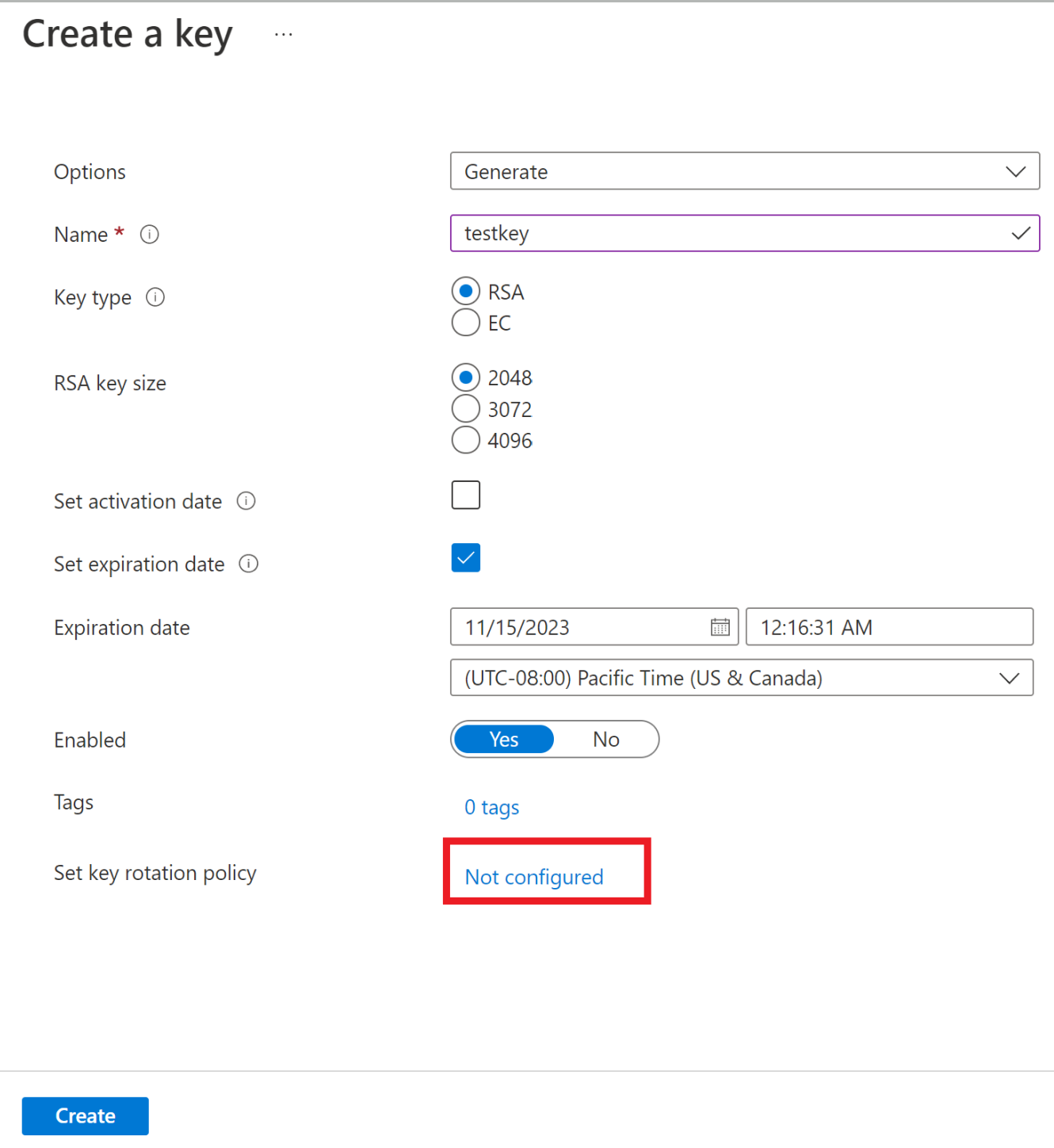

Kulcsrotálási szabályzat konfigurálása

Kulcsrotálási szabályzat konfigurálása a kulcslétrehozás során.

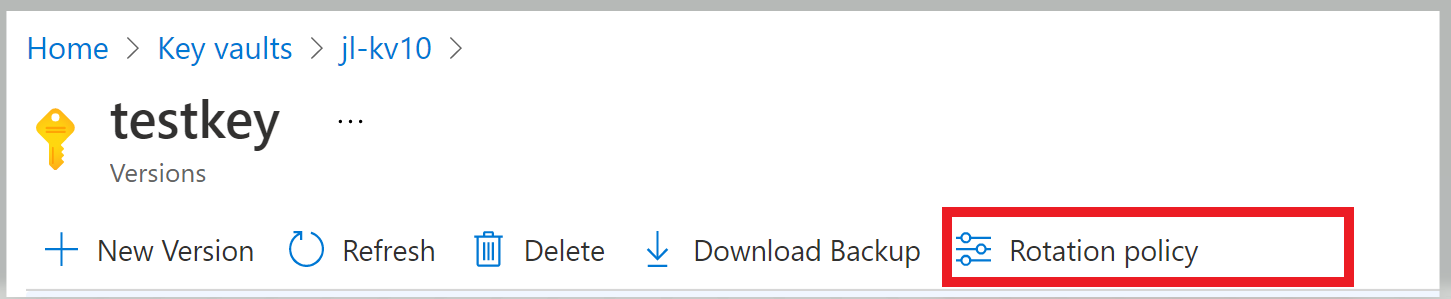

Rotációs szabályzat konfigurálása meglévő kulcsokon.

Azure CLI

Mentse a kulcsrotálási szabályzatot egy fájlba. Példa kulcsrotálási szabályzatra:

{

"lifetimeActions": [

{

"trigger": {

"timeAfterCreate": "P18M",

"timeBeforeExpiry": null

},

"action": {

"type": "Rotate"

}

},

{

"trigger": {

"timeBeforeExpiry": "P30D"

},

"action": {

"type": "Notify"

}

}

],

"attributes": {

"expiryTime": "P2Y"

}

}

Állítsa be a rotációs szabályzatot egy korábban mentett fájlt átadó kulcsra az Azure CLI az keyvault key rotation-policy update paranccsal.

az keyvault key rotation-policy update --vault-name <vault-name> --name <key-name> --value </path/to/policy.json>

Azure PowerShell

Állítsa be a rotációs szabályzatot az Azure PowerShell Set-AzKeyVaultKeyRotationPolicy parancsmaggal.

Set-AzKeyVaultKeyRotationPolicy -VaultName <vault-name> -KeyName <key-name> -ExpiresIn (New-TimeSpan -Days 720) -KeyRotationLifetimeAction @{Action="Rotate";TimeAfterCreate= (New-TimeSpan -Days 540)}

Igény szerinti forgatás

A kulcsrotálás manuálisan hívható meg.

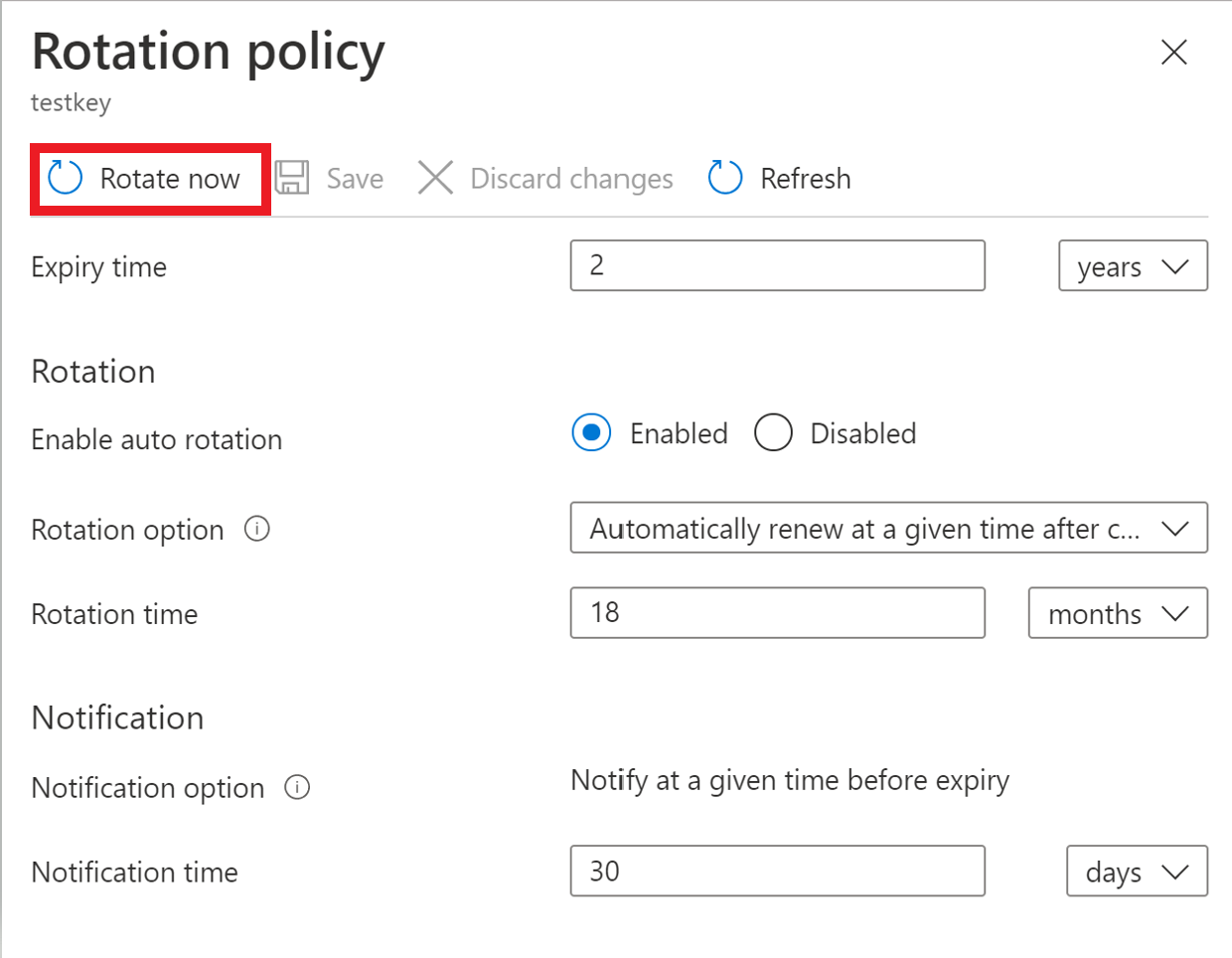

Portál

Kattintson az "Elforgatás most" gombra a forgatás meghívásához.

Azure CLI

A kulcs elforgatásához használja az Azure CLI az keyvault key rotate parancsot.

az keyvault key rotate --vault-name <vault-name> --name <key-name>

Azure PowerShell

Használja Azure PowerShell Invoke-AzKeyVaultKeyRotation parancsmagot.

Invoke-AzKeyVaultKeyRotation -VaultName <vault-name> -Name <key-name>

Kulcs közel lejárati értesítésének konfigurálása

Az Event Grid-kulcs lejárati értesítésének konfigurálása a lejárati esemény közelében. Ha az automatikus forgatás nem használható, például amikor egy kulcsot importál a helyi HSM-ből, konfigurálhatja a közel lejárati értesítést a manuális forgatás emlékeztetőjeként vagy az egyéni automatikus rotáció eseményindítójaként az Event Gridkel való integráció révén. A lejárat előtti napokkal, hónapokkal és évekkel konfigurálhatja az értesítéseket, hogy közel lejárati eseményt aktiváljanak.

A Key Vault-beli Event Grid-értesítésekről további információt az Azure Key Vault Event Grid-forrásként című témakörben talál.

Kulcsrotálás konfigurálása ARM-sablonnal

A kulcsrotálási szabályzat ARM-sablonokkal is konfigurálható.

Megjegyzés

Az Azure RBAC-vel konfigurált Key Vault "Key Vault Közreműködő" szerepkört igényel a kulcs felügyeleti síkon keresztüli üzembe helyezéséhez.

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"vaultName": {

"type": "String",

"metadata": {

"description": "The name of the key vault to be created."

}

},

"keyName": {

"type": "String",

"metadata": {

"description": "The name of the key to be created."

}

},

"rotatationTimeAfterCreate": {

"defaultValue": "P18M",

"type": "String",

"metadata": {

"description": "Time duration to trigger key rotation. i.e. P30D, P1M, P2Y"

}

},

"expiryTime": {

"defaultValue": "P2Y",

"type": "String",

"metadata": {

"description": "The expiry time for new key version. i.e. P90D, P2M, P3Y"

}

},

"notifyTime": {

"defaultValue": "P30D",

"type": "String",

"metadata": {

"description": "Near expiry Event Grid notification. i.e. P30D"

}

}

},

"resources": [

{

"type": "Microsoft.KeyVault/vaults/keys",

"apiVersion": "2021-06-01-preview",

"name": "[concat(parameters('vaultName'), '/', parameters('keyName'))]",

"location": "[resourceGroup().location]",

"properties": {

"vaultName": "[parameters('vaultName')]",

"kty": "RSA",

"rotationPolicy": {

"lifetimeActions": [

{

"trigger": {

"timeAfterCreate": "[parameters('rotatationTimeAfterCreate')]",

"timeBeforeExpiry": ""

},

"action": {

"type": "Rotate"

}

},

{

"trigger": {

"timeBeforeExpiry": "[parameters('notifyTime')]"

},

"action": {

"type": "Notify"

}

}

],

"attributes": {

"expiryTime": "[parameters('expiryTime')]"

}

}

}

}

]

}

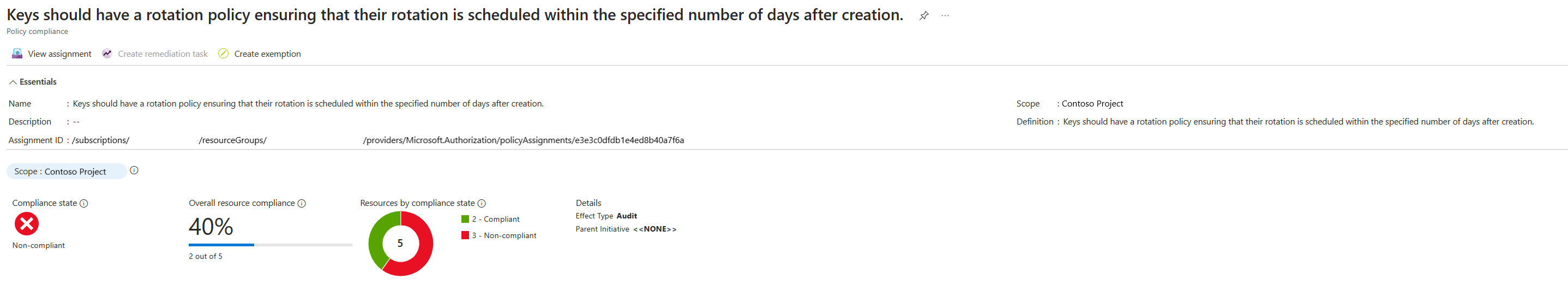

Kulcsrotálási szabályzat szabályozásának konfigurálása

A Azure Policy szolgáltatással szabályozhatja a kulcs életciklusát, és meggyőződhet arról, hogy az összes kulcs meghatározott számú napon belül elforgatható.

Szabályzatdefiníció létrehozása és hozzárendelése

- Lépjen a Szabályzat erőforráshoz

- A Azure Policy lap bal oldalán válassza a Hozzárendelések elemet a Létrehozás területen.

- Válassza a Szabályzat hozzárendelése lehetőséget a lap tetején. Ez a gomb megnyílik a Szabályzat-hozzárendelés lapra.

- Adja meg a következő információkat:

- A szabályzat hatókörének meghatározásához válassza ki azt az előfizetést és erőforráscsoportot, amelyre a szabályzatot érvényesíteni fogja. Válassza a három pont gombra kattintva a Hatókör mezőben.

- Válassza ki a szabályzatdefiníció nevét: "A kulcsoknak rotációs szabályzattal kell rendelkezniük, amely biztosítja, hogy a forgatásuk a létrehozást követő megadott számú napon belül legyen ütemezve. "

- Lépjen a Lap tetején található Paraméterek lapra.

- Állítsa a Maximális napok beállítást, hogy a paramétert a kívánt számú napra forgassa, például 730- ra.

- Határozza meg a szabályzat kívánt hatását (Naplózás vagy Letiltva).

- Töltse ki a további mezőket. Navigáljon a lap alján az Előző és a Tovább gombra kattintva.

- Válassza a Felülvizsgálat + létrehozás lehetőséget

- Kattintson a Létrehozás elemre.

A beépített szabályzat hozzárendelése után a vizsgálat akár 24 órát is igénybe vehet. A vizsgálat befejezése után az alábbihoz hasonló megfelelőségi eredmények láthatók.