Hálózatelkülönítés felügyelt online végpontokkal

ÉRVÉNYES: Azure CLI ml-bővítmény v2 (aktuális)

Azure CLI ml-bővítmény v2 (aktuális) Python SDK azure-ai-ml v2 (aktuális)

Python SDK azure-ai-ml v2 (aktuális)

Ha gépi tanulási modellt helyez üzembe egy felügyelt online végponton, privát végpontok használatával biztonságossá teheti az online végponttal való kommunikációt. Ebből a cikkből megtudhatja, hogyan használható egy privát végpont a felügyelt online végpont felé irányuló bejövő kommunikáció védelmére. Azt is megtudhatja, hogyan használható egy munkaterület által felügyelt virtuális hálózat az üzembe helyezés és az erőforrások közötti biztonságos kommunikáció biztosítására.

Biztonságossá teheti az ügyfelek bejövő pontozási kéréseit egy online végpontra , és biztonságossá teheti a kimenő kommunikációt egy üzemelő példány, az általa használt Azure-erőforrások és a privát erőforrások között. A bejövő és kimenő kommunikáció biztonsága külön van konfigurálva. A végpontokról és az üzemelő példányokról további információt a Végpontok és üzembe helyezések című témakörben talál.

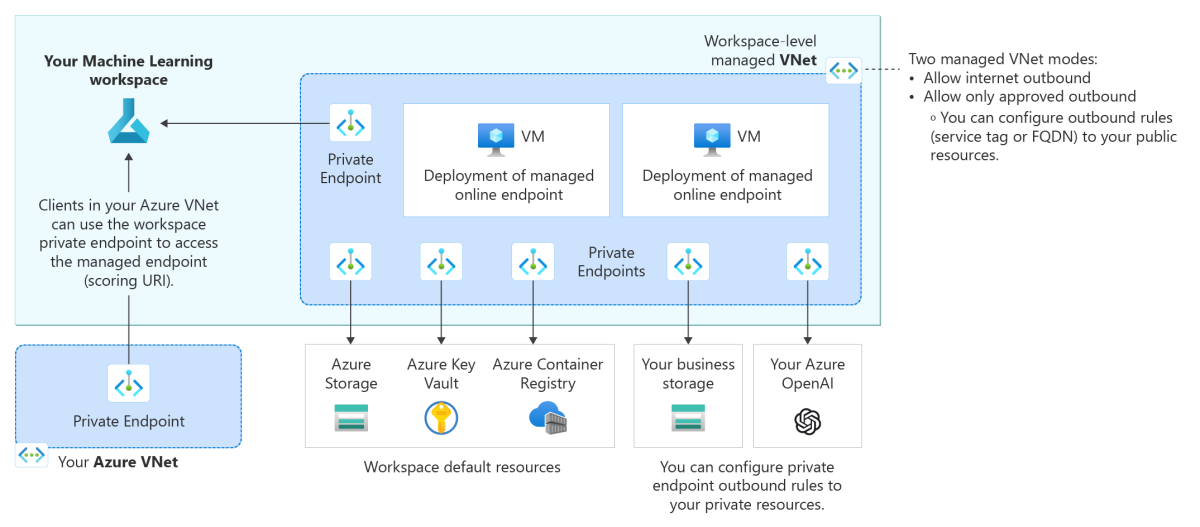

Az alábbi architektúradiagram bemutatja, hogyan halad át a kommunikáció privát végpontokon keresztül a felügyelt online végpontra. Bejövő pontozási kérések az ügyfél virtuális hálózatából a munkaterület privát végpontján keresztül a felügyelt online végpontig. Az üzemelő példányokról a szolgáltatásokra irányuló kimenő kommunikáció privát végpontokon keresztül történik a munkaterület felügyelt virtuális hálózatától a szolgáltatáspéldányokig.

Feljegyzés

Ez a cikk a munkaterület felügyelt virtuális hálózatával való hálózatelkülönítésre összpontosít. A hálózatelkülönítés régi módszerének leírását, amelyben az Azure Machine Tanulás egy felügyelt virtuális hálózatot hoz létre egy végpont minden egyes üzembe helyezéséhez, tekintse meg a függeléket.

Korlátozások

A

v1_legacy_modejelzőt le kell tiltani (hamis) az Azure Machine Learning-munkaterületen. A felügyelt online végpont létrehozása nem lehetséges, amíg ez a jelző engedélyezve van. További információ: Hálózatelkülönítés v2 API-val.Ha az Azure Machine Tanulás-munkaterületén 2022. május 24. előtt létrehozott privát végpont található, akkor az online végpontok privát végpont használatára való konfigurálása előtt újra létre kell hoznia a munkaterület privát végpontját. További információ a privát végpont létrehozásáról munkaterület számára: Privát végpont konfigurálása Azure Machine Learning-munkaterület számára.

Tipp.

A munkaterület létrehozásának ellenőrzéséhez ellenőrizze a munkaterület tulajdonságait.

A Studióban lépjen a

Directory + Subscription + Workspaceszakaszra (a Studio jobb felső sarkában), és válassza a lehetőségetView all properties in Azure Portal. Válassza ki a JSON nézetet az Áttekintés lap jobb felső sarkában, majd válassza ki a legújabb API-verziót. Ezen a lapon ellenőrizheti az értékeketproperties.creationTime.Másik lehetőségként használhatja

az ml workspace showa parancssori felülettel,my_ml_client.workspace.get("my-workspace-name")az SDK-val vagycurla REST API-val rendelkező munkaterületen.Ha online végpontokkal használ hálózati elkülönítést, a munkaterülethez társított erőforrásokat (Azure Container Registry (ACR), Storage-fiókot, Key Vaultot és alkalmazás-Elemzések) a munkaterületétől eltérő erőforráscsoportból használhatja. Ezeknek az erőforrásoknak azonban ugyanahhoz az előfizetéshez és bérlőhöz kell tartoznia, mint a munkaterületnek.

Feljegyzés

A cikkben ismertetett hálózatelkülönítés az adatsík-műveletekre, vagyis a pontozási kérelmekből (vagy modellkiszolgálókból) származó műveletekre vonatkozik. A vezérlősík műveleteit (például a hitelesítési kulcsok létrehozására, frissítésére, törlésére vagy lekérésére irányuló kéréseket) a rendszer a nyilvános hálózaton keresztül küldi el az Azure Resource Managernek.

Bejövő pontozási kérések biztonságossá tételéhez

Az ügyfél és a felügyelt online végpont közötti bejövő kommunikáció biztonságossá tétele az Azure Machine Tanulás-munkaterület privát végpontjának használatával lehetséges. Az ügyfél virtuális hálózatának privát végpontja kommunikál a felügyelt online végpont munkaterületével, és ez az eszköz, amellyel a felügyelt online végpont fogadhat bejövő pontozási kéréseket az ügyféltől.

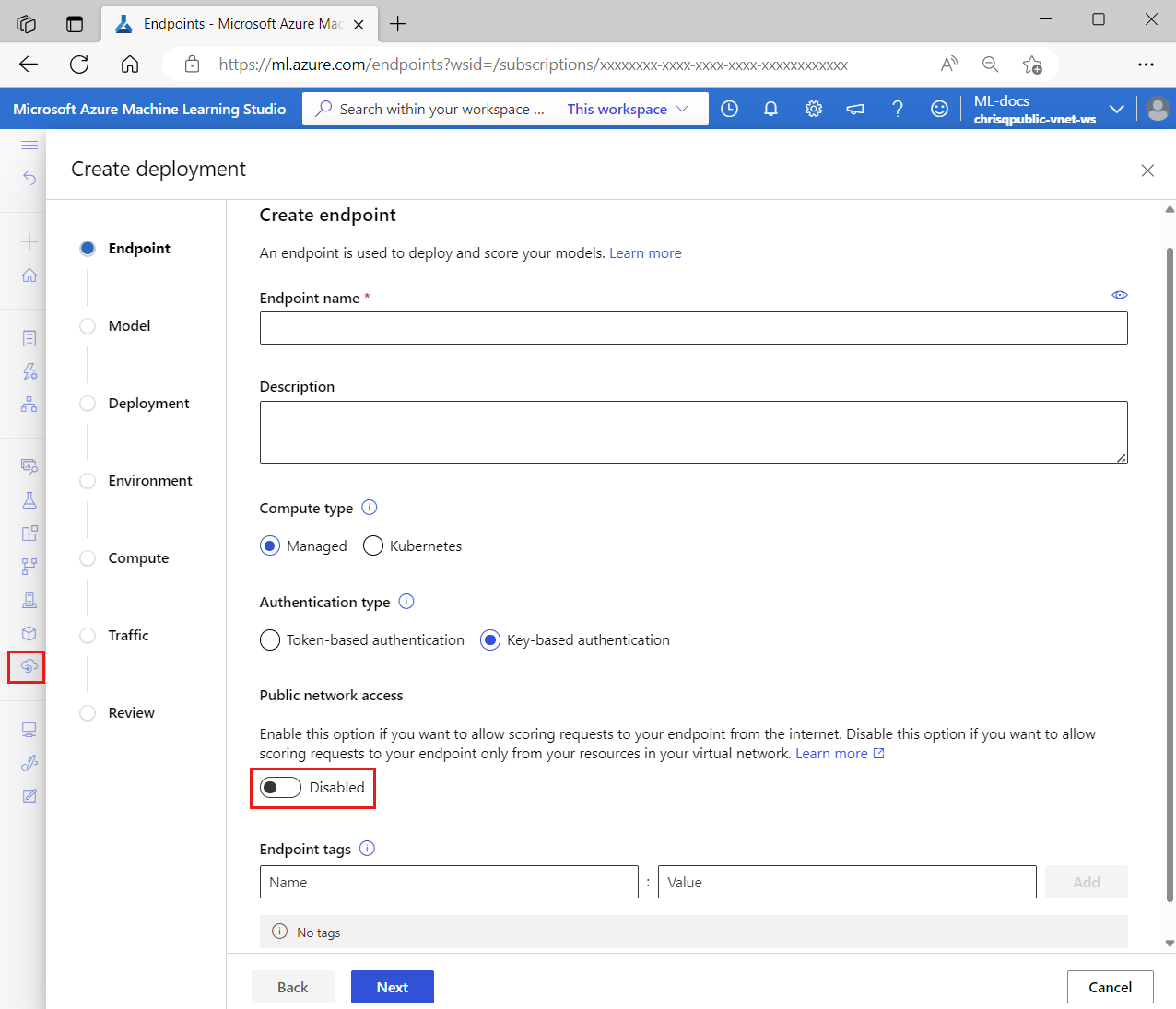

Ha biztonságossá szeretné tenni az online végpontra irányuló pontozási kérelmeket, hogy az ügyfél csak a munkaterület privát végpontján keresztül férhessen hozzá, állítsa a public_network_access végpont jelzőjét a következőre disabled. A végpont létrehozása után frissítheti ezt a beállítást, hogy szükség esetén engedélyezze a nyilvános hálózati hozzáférést.

Állítsa a végpont jelzőjét public_network_access a következőre disabled:

az ml online-endpoint create -f endpoint.yml --set public_network_access=disabled

Ha public_network_access igen disabled, a bejövő pontozási kérelmek a munkaterület privát végpontjával érkeznek, és a végpont nem érhető el nyilvános hálózatokról.

Másik lehetőségként, ha ezt public_network_accessenabledállítja be, a végpont bejövő pontozási kéréseket fogadhat az internetről.

Biztonságos kimenő hozzáférés munkaterület által felügyelt virtuális hálózattal

Az üzembe helyezés és a szolgáltatások közötti kimenő kommunikáció biztonságossá tételéhez engedélyeznie kell az Azure Machine Tanulás-munkaterület felügyelt virtuális hálózatának elkülönítését, hogy az Azure Machine Tanulás létrehozhasson egy felügyelt virtuális hálózatot a munkaterülethez. A munkaterület összes felügyelt online végpontja (és a munkaterület felügyelt számítási erőforrásai, például számítási fürtök és számítási példányok) automatikusan ezt a munkaterület által felügyelt virtuális hálózatot használják, és a végpontok alatti üzembe helyezések a felügyelt virtuális hálózat privát végpontjait használják a munkaterület erőforrásaival való kommunikációhoz.

Ha felügyelt virtuális hálózattal védi a munkaterületet, a egress_public_access felügyelt online üzemelő példányok jelzője már nem érvényes. A felügyelt online telepítés létrehozásakor ne állítsa be ezt a jelzőt.

A munkaterület által felügyelt virtuális hálózattal való kimenő kommunikációhoz az Azure Machine Tanulás:

- Privát végpontokat hoz létre a felügyelt virtuális hálózat számára a munkaterület által használt Azure-erőforrásokkal való kommunikációhoz, például az Azure Storage-hoz, az Azure Key Vaulthoz és az Azure Container Registryhez.

- Lehetővé teszi az üzemelő példányok számára a Microsoft Container Registry (MCR) elérését, amely akkor lehet hasznos, ha válogatott környezeteket vagy MLflow-kód nélküli üzembe helyezést szeretne használni.

- Lehetővé teszi a felhasználók számára, hogy privát végpont kimenő szabályait privát erőforrásokra konfigurálják, és a nyilvános erőforrásokhoz kimenő szabályokat (szolgáltatáscímkét vagy teljes tartománynevet) konfiguráljanak. A kimenő szabályok kezelésével kapcsolatos további információkért lásd: Kimenő szabályok kezelése.

Emellett két elkülönítési módot is konfigurálhat a munkaterület által felügyelt virtuális hálózatból érkező kimenő forgalomhoz, nevezetesen:

- Internetes kimenő forgalom engedélyezése a felügyelt virtuális hálózatról kimenő összes internetes forgalom engedélyezéséhez

- Csak jóváhagyott kimenő forgalom engedélyezése a kimenő forgalom privát végpontok, teljes tartománynév kimenő szabályok és szolgáltatáscímke kimenő szabályok használatával történő szabályozásához.

Tegyük fel például, hogy a munkaterület felügyelt virtuális hálózata két központi telepítést tartalmaz egy felügyelt online végponton, mindkét üzembe helyezés a munkaterület privát végpontjaival kommunikálhat a következőkkel:

- Az Azure Machine Tanulás munkaterülete

- A munkaterülethez társított Azure Storage-blob

- A munkaterület Azure Container Registryje

- Az Azure Key Vault

- (Nem kötelező) további privát erőforrások, amelyek támogatják a privát végpontokat.

A munkaterület által felügyelt virtuális hálózat konfigurációiról további információt a Felügyelt virtuális hálózati architektúra című témakörben talál.

A hálózatelkülönítés konfigurálásának forgatókönyvei

Az Azure Machine-Tanulás munkaterület és a felügyelt online végpontok mindegyike rendelkezik egy public_network_access jelölővel, amellyel konfigurálhatja a bejövő kommunikációt. Másrészt az üzemelő példányból érkező kimenő kommunikáció a munkaterület felügyelt virtuális hálózatától függ.

Kommunikáció a felügyelt online végponttal

Tegyük fel, hogy egy felügyelt online végpont rendelkezik egy AI-modellt használó üzembe helyezéssel, és egy alkalmazással szeretne pontozási kérelmeket küldeni a végpontnak. Az alábbiak szerint döntheti el, hogy milyen hálózati elkülönítési konfigurációt használjon a felügyelt online végponthoz:

Bejövő kommunikáció esetén:

Ha az alkalmazás nyilvánosan elérhető az interneten, engedélyeznie kell public_network_access a végpontot, hogy bejövő pontozási kéréseket fogadhasson az alkalmazástól.

Tegyük fel azonban, hogy az alkalmazás privát, például egy belső alkalmazás a szervezeten belül. Ebben a forgatókönyvben azt szeretné, hogy az AI-modell csak a szervezeten belül legyen használatban, és ne tegye elérhetővé az interneten. Ezért le kell tiltania a végpontokat public_network_access , hogy csak a munkaterület privát végpontján keresztül fogadhassa a bejövő pontozási kérelmeket.

Kimenő kommunikáció (üzembe helyezés) esetén:

Tegyük fel, hogy az üzemelő példánynak hozzá kell férnie a privát Azure-erőforrásokhoz (például az Azure Storage-blobhoz, az ACR-hez és az Azure Key Vaulthoz), vagy elfogadhatatlan, hogy az üzembe helyezés hozzáférjen az internethez. Ebben az esetben engedélyeznie kell a munkaterület felügyelt virtuális hálózatát csak jóváhagyott kimenő elkülönítési móddal. Ez az elkülönítési mód csak a jóváhagyott célhelyek felé irányuló kimenő kommunikációt teszi lehetővé az üzemelő példányról, így védelmet nyújt az adatok kiszivárgása ellen. Emellett kimenő szabályokat is hozzáadhat a munkaterülethez, így több privát vagy nyilvános erőforráshoz is hozzáférhet. További információ: Felügyelt virtuális hálózat konfigurálása csak jóváhagyott kimenő forgalom engedélyezéséhez.

Ha azonban azt szeretné, hogy az üzemelő példány hozzáférjen az internethez, használhatja a munkaterület felügyelt virtuális hálózatát az internetről kimenő elkülönítési mód engedélyezésével. Az internet elérésén kívül a felügyelt virtuális hálózat privát végpontjait is használhatja a szükséges privát Azure-erőforrások eléréséhez.

Végül, ha az üzemelő példánynak nem kell hozzáférnie a privát Azure-erőforrásokhoz, és nem kell szabályoznia az internethez való hozzáférést, akkor nem kell munkaterület által felügyelt virtuális hálózatot használnia.

Bejövő kommunikáció az Azure Machine Tanulás munkaterületével

Az Azure Machine Tanulás-munkaterület jelölője segítségével public_network_access engedélyezheti vagy letilthatja a bejövő munkaterület-hozzáférést.

Általában ha biztonságossá teszi a munkaterület felé irányuló bejövő kommunikációt (a munkaterület jelzőjének public_network_access letiltásával), akkor a felügyelt online végpont felé irányuló bejövő kommunikációt is biztosítani szeretné.

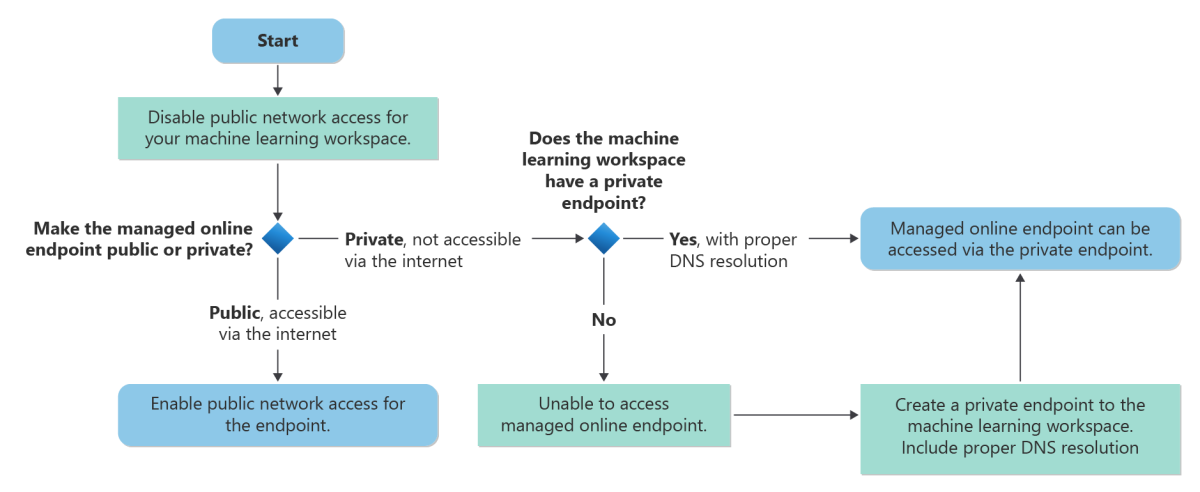

Az alábbi diagram egy tipikus munkafolyamatot mutat be az Azure Machine Tanulás-munkaterület és a felügyelt online végpont bejövő kommunikációjának biztonságossá tételéhez. A legjobb biztonság érdekében azt javasoljuk, hogy tiltsa le a public_network_access munkaterület és a felügyelt online végpont jelzőit annak érdekében, hogy a nyilvános interneten keresztül ne lehessen mindkettőt elérni. Ha a munkaterület nem rendelkezik privát végponttal, létrehozhat egyet, hogy a megfelelő DNS-feloldás legyen benne. Ezután a felügyelt online végpontot a munkaterület privát végpontjával érheti el.

Feljegyzés

A felügyelt online végpontok megosztják a munkaterület privát végpontját. Ha manuálisan ad hozzá DNS-rekordokat a privát DNS-zónához privatelink.api.azureml.ms, egy helyettesítő karaktert *.<per-workspace globally-unique identifier>.inference.<region>.privatelink.api.azureml.ms tartalmazó A rekordot kell hozzáadni, amely a munkaterület összes végpontját a privát végponthoz irányítja.

A munkaterület és a privát végpont DNS-feloldásáról további információt a munkaterület egyéni DNS-kiszolgálóval való használatáról szóló cikkben talál.

Függelék

Kimenő hozzáférés biztonságossá tétele régi hálózatelkülönítési módszerrel

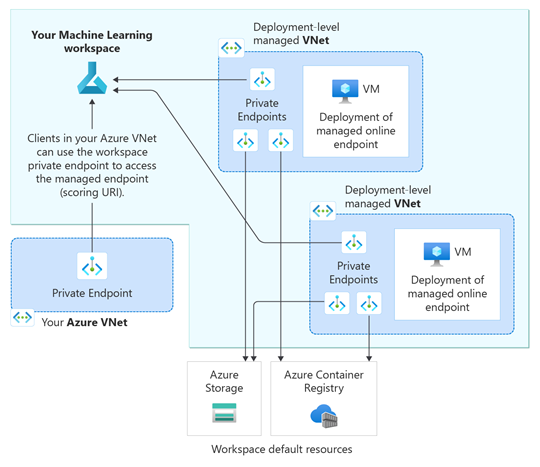

Felügyelt online végpontok esetén az üzemelő példányok és erőforrások közötti kimenő kommunikációt is biztonságossá teheti egy Azure Machine Tanulás felügyelt virtuális hálózat használatával a végpont minden egyes üzembe helyezéséhez. A biztonságos kimenő kommunikációt privát végpontok használatával is kezeli a rendszer az adott szolgáltatáspéldányokhoz.

Feljegyzés

Határozottan javasoljuk, hogy az örökölt módszer helyett használja a biztonságos kimenő hozzáférés munkaterület által felügyelt virtuális hálózattal való biztonságos kimenő elérését ismertető módszert.

Az üzembe helyezés és a külső erőforrások közötti kommunikáció korlátozásához, beleértve az általa használt Azure-erőforrásokat is, győződjön meg arról, hogy:

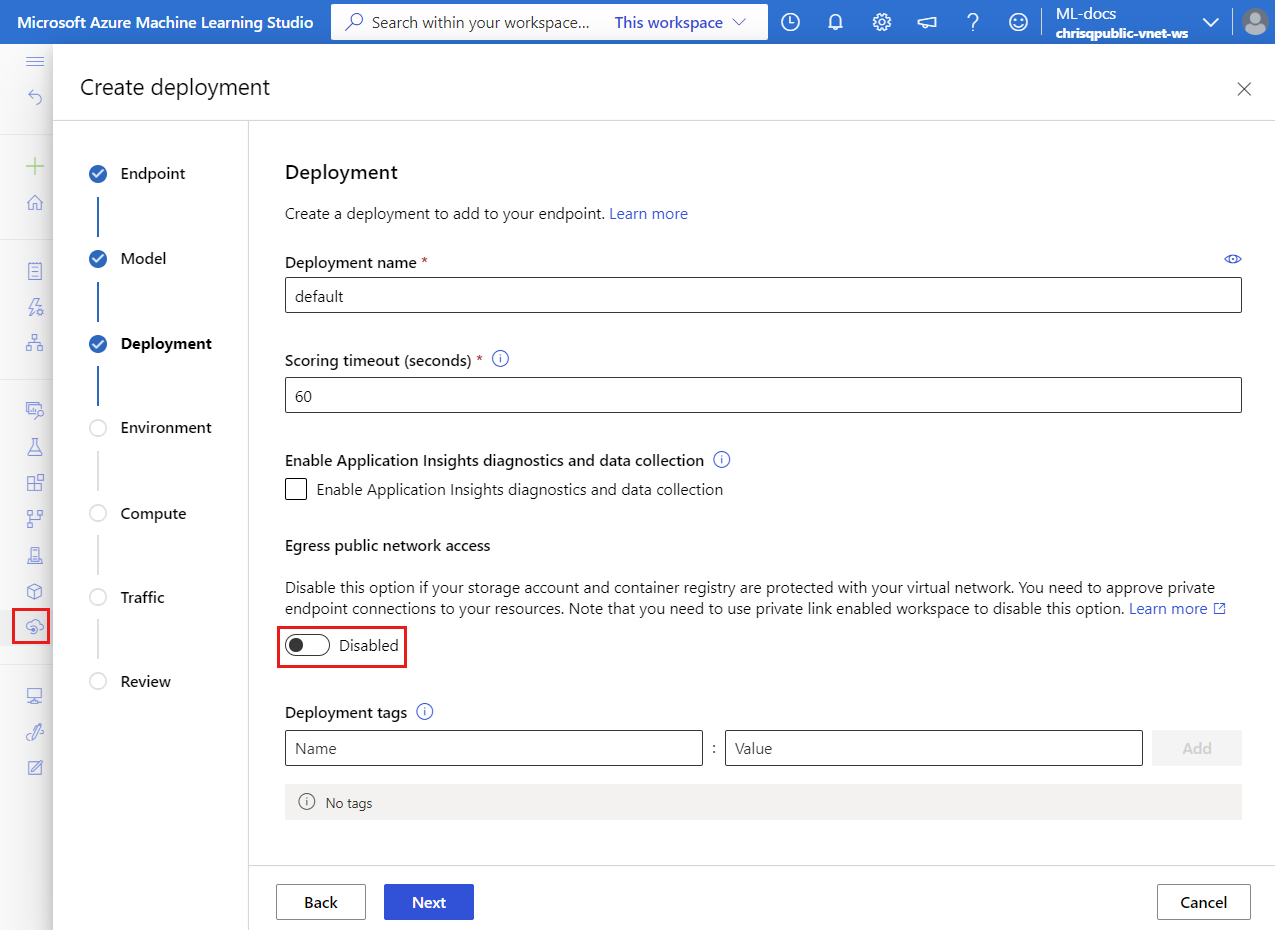

Az üzembe helyezés jelzője

egress_public_network_accessa következődisabled: . Ez a jelző biztosítja, hogy az üzembe helyezéshez szükséges modell, kód és rendszerképek letöltése privát végponttal legyen biztosítva. Miután létrehozta az üzembe helyezést, nem frissítheti (engedélyezheti vagy tilthatja le) a jelzőtegress_public_network_access. A jelölő módosításának megkísérlése az üzembe helyezés frissítésekor hiba miatt meghiúsul.A munkaterület privát hivatkozással rendelkezik, amely privát végponton keresztül teszi lehetővé az Azure-erőforrások elérését.

A munkaterület rendelkezik egy

public_network_accessengedélyezhető vagy letiltható jelzővel, ha nyilvános kimenő forgalmat használó felügyelt online üzembe helyezést tervez, akkor a munkaterületet úgy is konfigurálnia kell, hogy engedélyezze a nyilvános hozzáférést. Ennek az az oka, hogy az online üzembe helyezés kimenő kommunikációja a munkaterületi API-val történik. Ha az üzembe helyezés nyilvános kimenő forgalom használatára van konfigurálva, a munkaterületnek képesnek kell lennie elfogadni a nyilvános kommunikációt (nyilvános hozzáférés engedélyezése).

Ha több üzembe helyezéssel rendelkezik, és egy felügyelt online végponton minden egyes üzembe helyezéshez disabled konfigurálja a egress_public_network_access beállításokat, mindegyik üzembe helyezés saját független Azure Machine-Tanulás felügyelt virtuális hálózatával rendelkezik. Az Azure Machine Tanulás minden egyes virtuális hálózathoz három privát végpontot hoz létre a következő szolgáltatásokkal való kommunikációhoz:

- Az Azure Machine Tanulás munkaterülete

- A munkaterülethez társított Azure Storage-blob

- A munkaterület Azure Container Registryje

Ha például egy egress_public_network_access felügyelt online végpont két központi telepítésére állítja a jelzőt disabled , összesen hat privát végpont jön létre. Minden üzembe helyezés három privát végpontot használna a munkaterülettel, a blobokkal és a tárolóregisztrációs adatbázissal való kommunikációhoz.

Fontos

Az Azure Machine Tanulás nem támogatja az üzembe helyezés felügyelt virtuális hálózata és az ügyfél virtuális hálózata közötti társviszony-létesítést. Az üzembe helyezéshez szükséges erőforrásokhoz való biztonságos hozzáférés érdekében privát végpontokat használunk az erőforrásokkal való kommunikációhoz.

Az alábbi ábra egy ügyfél virtuális hálózatából érkező bejövő pontozási kérelmeket mutatja be, amely a munkaterület privát végpontján keresztül halad a felügyelt online végpont felé. Az ábrán két online üzembe helyezés is látható, mindegyik saját Azure Machine-Tanulás felügyelt virtuális hálózatban. Minden üzembe helyezés virtuális hálózata három privát végponttal rendelkezik az Azure Machine Tanulás-munkaterülettel, a munkaterülethez társított Azure Storage-blobgal és a munkaterületHez tartozó Azure Container Registryvel való kimenő kommunikációhoz.

A egress_public_network_access privát végpontok letiltása és létrehozása:

az ml online-deployment create -f deployment.yml --set egress_public_network_access=disabled

A privát végpontok létrehozásának megerősítéséhez először ellenőrizze a munkaterülethez társított tárfiókot és tárolóregisztrációs adatbázist (lásd : Konfigurációs fájl letöltése), keresse meg az egyes erőforrásokat az Azure Portalról, és ellenőrizze a Private endpoint connectionsNetworking menü alatti lapot.

Fontos

- Ahogy korábban említettük, a felügyelt online végpont üzembe helyezéséből kimenő kommunikáció a munkaterületi API-val történik. Ha a végpont úgy van konfigurálva,

public_network_accesshogy nyilvános kimenő forgalmat használjon (vagyis a végpont jelzője a következőre van állítvaenabled), akkor a munkaterületnek képesnek kell lennie arra, hogy elfogadja a nyilvános kommunikációt (public_network_accessa munkaterület jelölője a következőreenabledvan állítva). - Ha az online üzemelő példányok a következő

disabledjelölővelegress_public_network_accessvannak létrehozva, csak a biztonságos erőforrásokhoz (munkaterülethez, blobhoz és tárolóregisztrációs adatbázishoz) férhetnek hozzá. Ha például az üzembe helyezés más tárfiókokba feltöltött modelleszközöket használ, a modell letöltése sikertelen lesz. Győződjön meg arról, hogy a modellegységek a munkaterülethez társított tárfiókban találhatók. - Ha

egress_public_network_accessbe van állítvadisabled, az üzembe helyezés csak a virtuális hálózaton biztonságos munkaterülethez társított erőforrásokhoz fér hozzá. Ellenkező esetbenegress_public_network_accessenabledaz üzembe helyezés csak nyilvános hozzáféréssel fér hozzá az erőforrásokhoz, ami azt jelenti, hogy nem fér hozzá a virtuális hálózatban védett erőforrásokhoz.

Az alábbi táblázat az online végponthoz történő bejövő és kimenő kommunikációk konfigurálásakor támogatott konfigurációkat tartalmazza:

| Konfiguráció | Bejövő (Végpont tulajdonság) |

Kimenő (Üzembehelyezési tulajdonság) |

Támogatott? |

|---|---|---|---|

| biztonságos bejövő kommunikáció biztonságos kimenő kommunikációval | public_network_access letiltva |

egress_public_network_access letiltva |

Igen |

| biztonságos bejövő kommunikáció nyilvános kimenő kommunikációval | public_network_access letiltva |

egress_public_network_access engedélyezvevan: A munkaterületnek nyilvános hozzáférést is engedélyeznie kell, mivel a kimenő üzembe helyezés a munkaterület API-ra vonatkozik. |

Igen |

| nyilvános bejövő kommunikáció biztonságos kimenő kommunikációval | public_network_access engedélyezve |

egress_public_network_access letiltva |

Igen |

| nyilvános bejövő kommunikáció nyilvános kimenő kommunikációval | public_network_access engedélyezve |

egress_public_network_access engedélyezvevan: A munkaterületnek nyilvános hozzáférést is engedélyeznie kell, mivel a kimenő üzembe helyezés a munkaterület API-ra vonatkozik. |

Igen |