Private Link for Azure Database for PostgreSQL-Single server

A KÖVETKEZŐKRE VONATKOZIK: Azure Database for PostgreSQL – Önálló kiszolgáló

Azure Database for PostgreSQL – Önálló kiszolgáló

Fontos

Azure Database for PostgreSQL – Az önálló kiszolgáló a kivezetési útvonalon van. Határozottan javasoljuk, hogy frissítsen az Azure Database for PostgreSQL rugalmas kiszolgálóra. A rugalmas Azure Database for PostgreSQL-kiszolgálóra való migrálással kapcsolatos további információkért lásd: Mi történik az önálló Azure Database for PostgreSQL-kiszolgálóval?

A Private Link segítségével létrehozhat privát végpontokat az önálló Azure Database for PostgreSQL-kiszolgálóhoz, így elhelyezheti a virtuális hálózaton (VNet) belül. A privát végpont közzétesz egy magánhálózati IP-címet egy alhálózaton belül, amely segítségével úgy csatlakozhat az adatbázis-kiszolgálójához, mint a virtuális hálózat más erőforrásaihoz.

A Private Link funkciót támogató PaaS-szolgáltatások listáját a Private Link dokumentációjában találja. A privát végpont egy magánhálózati IP-cím egy adott virtuális hálózaton és alhálózaton belül.

Feljegyzés

A privát kapcsolat funkció csak az Azure Database for PostgreSQL-kiszolgálókhoz érhető el az általános célú vagy memóriaoptimalizált tarifacsomagokban. Győződjön meg arról, hogy az adatbázis-kiszolgáló ezen tarifacsomagok egyikében található.

Adatkiszivárgás megelőzése

Az önálló Azure Database for PostgreSQL-kiszolgálón történő adatszűrés akkor történik, ha egy jogosult felhasználó, például egy adatbázis-rendszergazda képes adatokat kinyerni az egyik rendszerből, és áthelyezni egy másik helyre vagy rendszerre a szervezeten kívül. A felhasználó például egy harmadik fél tulajdonában lévő tárfiókba helyezi át az adatokat.

Fontolja meg azt a forgatókönyvet, amikor egy felhasználó PG-t futtat Rendszergazda egy Azure-beli virtuális gépen (VM), amely az USA nyugati régiójában kiépített Önálló Azure Database for PostgreSQL-kiszolgálóhoz csatlakozik. Az alábbi példa bemutatja, hogyan korlátozhatja a nyilvános végpontokkal való hozzáférést az önálló Azure Database for PostgreSQL-kiszolgálón hálózati hozzáférés-vezérlőkkel.

Tiltsa le az önálló Azure Database for PostgreSQL-kiszolgálóra irányuló összes Azure-szolgáltatás forgalmát a nyilvános végponton keresztül az Azure-szolgáltatások kikapcsolása beállításával. Győződjön meg arról, hogy a kiszolgálóhoz tűzfalszabályokon vagy virtuális hálózati szolgáltatásvégpontokon keresztül nem férnek hozzá IP-címek vagy tartományok.

Csak az önálló Azure Database for PostgreSQL-kiszolgálóra irányuló forgalom engedélyezése a virtuális gép privát IP-címével. További információkért tekintse meg a szolgáltatásvégpont és a virtuális hálózat tűzfalszabályairól szóló cikkeket.

Az Azure-beli virtuális gépen az alábbiak szerint szűkítse le a kimenő kapcsolatok hatókörét hálózati biztonsági csoportok (NSG-k) és szolgáltatáscímkék használatával

- Adjon meg egy NSG-szabályt a szolgáltatáscímke = SQL forgalmának engedélyezéséhez . WestUS – csak az Azure Database for PostgreSQL-kiszolgálóhoz való csatlakozás engedélyezése az USA nyugati régiójában

- Adjon meg egy (magasabb prioritású) NSG-szabályt a szolgáltatáscímke forgalmának megtagadásához = SQL – a PostgreSQL-adatbázissal való kapcsolatok megtagadása minden régióban

A beállítás végén az Azure-beli virtuális gép csak az USA nyugati régiójában lévő önálló Azure Database for PostgreSQL-kiszolgálóhoz tud csatlakozni. A kapcsolat azonban nem korlátozódik egyetlen Önálló Azure Database for PostgreSQL-kiszolgálóra. A virtuális gép továbbra is csatlakozhat az USA nyugati régiójában található egyetlen Azure Database for PostgreSQL-kiszolgálóhoz, beleértve az előfizetés részét nem képező adatbázisokat is. Bár a fenti forgatókönyvben az adatkiszivárgás hatókörét egy adott régióra csökkentettük, még nem szüntettük meg teljesen.

A Private Link használatával most már beállíthat hálózati hozzáférési vezérlőket, például NSG-ket a privát végponthoz való hozzáférés korlátozásához. Az egyes Azure PaaS-erőforrások ezután meghatározott privát végpontokra lesznek leképezve. A rosszindulatú bennfentes csak a leképezett PaaS-erőforráshoz (például egy önálló Azure Database for PostgreSQL-kiszolgálóhoz) férhet hozzá, és nincs más erőforrás.

Helyi kapcsolat privát társhálózat-létesítésen keresztül

Amikor helyszíni gépekről csatlakozik a nyilvános végponthoz, az IP-címet kiszolgálószintű tűzfalszabály használatával kell hozzáadni az IP-alapú tűzfalhoz. Bár ez a modell jól működik a fejlesztési vagy tesztelési számítási feladatok egyes gépeihez való hozzáférés engedélyezéséhez, éles környezetben nehéz kezelni.

A Private Link használatával engedélyezheti a helyek közötti hozzáférést a privát végponthoz az Express Route (ER), a privát társviszony-létesítés vagy a VPN-alagút használatával. Ezt követően letilthatják az összes hozzáférést a nyilvános végponton keresztül, és nem használhatják az IP-alapú tűzfalat.

Feljegyzés

Bizonyos esetekben az Azure Database for PostgreSQL és a VNet-alhálózat különböző előfizetésekben található. Ezekben az esetekben a következő konfigurációkat kell biztosítania:

- Győződjön meg arról, hogy mindkét előfizetés regisztrálta a Microsoft.DBforPostgreSQL erőforrás-szolgáltatót.

Private Link konfigurálása önálló Azure Database for PostgreSQL-kiszolgálóhoz

Létrehozási folyamat

A privát kapcsolat engedélyezéséhez privát végpontokra van szükség. Ezt az alábbi útmutatók segítségével teheti meg.

Jóváhagyási folyamat

Miután a hálózati rendszergazda létrehozta a privát végpontot (PE), a PostgreSQL-rendszergazda kezelheti a privát végpontot Csatlakozás ion (PEC) az Azure Database for PostgreSQL-be. A hálózati rendszergazda és a DBA közötti feladatok elkülönítése hasznos az Azure Database for PostgreSQL-kapcsolat kezeléséhez.

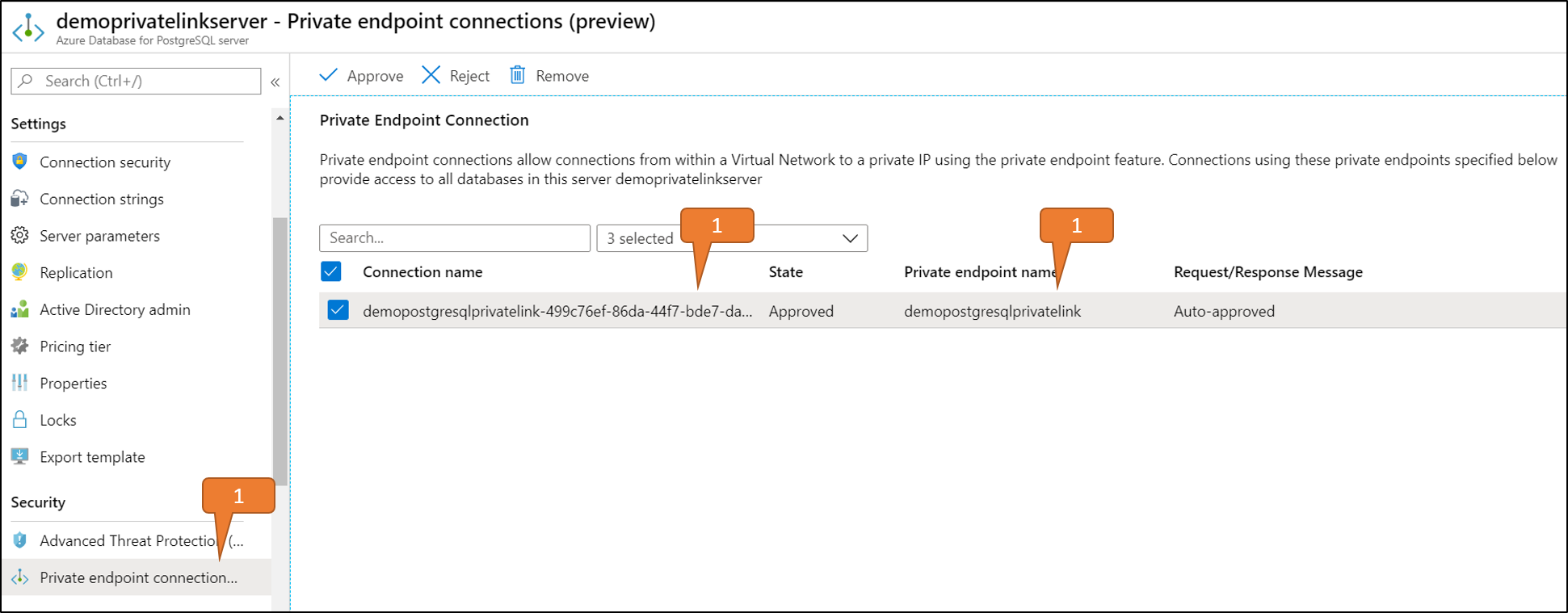

- Lépjen az Azure Database for PostgreSQL-kiszolgáló erőforrásához az Azure Portalon.

- Válassza ki a privát végpont kapcsolatait a bal oldali panelen

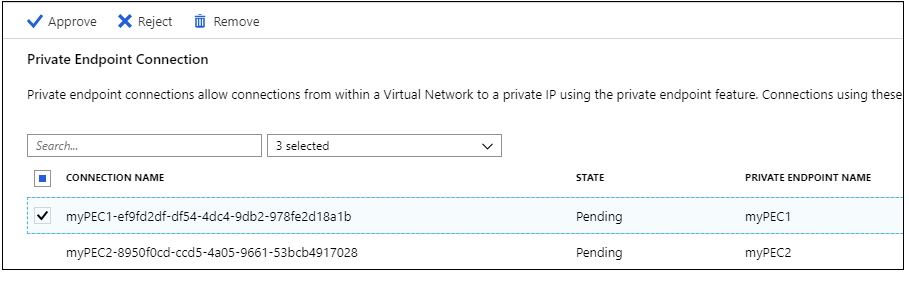

- Az összes privát végponti Csatlakozás (PECs) listája

- A megfelelő privát végpont (PE) létrehozva

- Jelöljön ki egy egyéni PEC-t a listából a kijelöléssel.

- A PostgreSQL-kiszolgáló rendszergazdája dönthet úgy, hogy jóváhagyja vagy elutasítja a PEC-et, és opcionálisan rövid szöveges választ ad hozzá.

- A jóváhagyás vagy elutasítás után a lista a megfelelő állapotot és a válaszszöveget fogja tükrözni

A Private Link használata az Azure Database for PostgreSQL-hez

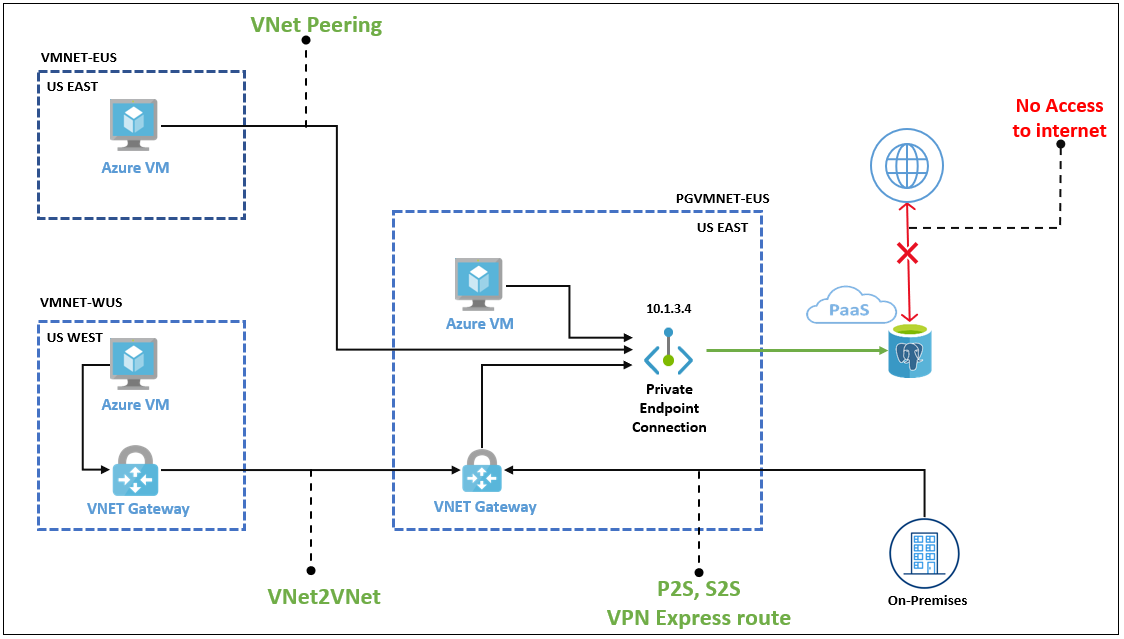

Az ügyfelek ugyanabból a virtuális hálózatból, társviszonyban lévő virtuális hálózatból vagy régiók közötti virtuális hálózatból vagy régiók közötti virtuális hálózatok közötti kapcsolaton keresztül csatlakozhatnak a privát végponthoz. Emellett az ügyfelek expressRoute,privát társviszony-létesítés vagy VPN-bújtatás használatával csatlakozhatnak a helyszíniről. Az alábbiakban egy egyszerűsített diagram mutatja be a gyakori használati eseteket.

Csatlakozás azure-beli virtuális gépről társhálózaton (VNet)

A virtuális hálózatok közötti társviszony-létesítés konfigurálásával létesíthet kapcsolatot az Azure Database for PostgreSQL - Egykiszolgálóval egy Azure-beli virtuális gépről egy társhálózaton.

Csatlakozás azure-beli virtuális gépről virtuális hálózatok közötti környezetben

Konfigurálja a virtuális hálózatok közötti VPN-átjárókapcsolatot egy Azure Database for PostgreSQL-kiszolgálóhoz való csatlakozáshoz egy másik régióban vagy előfizetésben lévő Azure-beli virtuális gépről.

Helyszíni környezetből VPN-en keresztül történő csatlakozás

Ha helyszíni környezetből szeretne kapcsolatot létesíteni az önálló Azure Database for PostgreSQL-kiszolgálóval, válassza ki és implementálja az alábbi lehetőségek egyikét:

Private Link tűzfalszabályokkal való együttes használata

A privát kapcsolat tűzfalszabályokkal való együttes használata esetén a következő helyzetek és eredmények lehetségesek:

Ha nem konfigurál tűzfalszabályokat, akkor alapértelmezés szerint egyetlen forgalom sem férhet hozzá az önálló Azure Database for PostgreSQL-kiszolgálóhoz.

Ha nyilvános forgalmat vagy szolgáltatásvégpontot konfigurál, és privát végpontokat hoz létre, a bejövő forgalom különböző típusait a megfelelő tűzfalszabály-típus engedélyezi.

Ha nem konfigurál nyilvános forgalmat vagy szolgáltatásvégpontot, és privát végpontokat hoz létre, akkor az önálló Azure Database for PostgreSQL-kiszolgáló csak a privát végpontokon keresztül érhető el. Ha nem konfigurál nyilvános forgalmat vagy szolgáltatásvégpontot, a jóváhagyott privát végpontok elutasítása vagy törlése után egyetlen forgalom sem fér hozzá az önálló Azure Database for PostgreSQL-kiszolgálóhoz.

Az önálló Azure Database for PostgreSQL-kiszolgáló nyilvános hozzáférésének megtagadása

Ha csak privát végpontokra szeretne támaszkodni az önálló Azure Database for PostgreSQL-kiszolgáló eléréséhez, letilthatja az összes nyilvános végpont (tűzfalszabályok és VNet-szolgáltatásvégpontok) beállítását a nyilvános hálózati hozzáférés megtagadása konfigurációjának beállításával az adatbázis-kiszolgálón.

Ha ez a beállítás IGEN értékre van állítva, csak privát végpontokon keresztüli kapcsolatok engedélyezettek az Azure Database for PostgreSQL-hez. Ha ezt a beállítást NO értékre állítja, az ügyfelek a tűzfal vagy a VNet szolgáltatás végpontbeállítása alapján csatlakozhatnak az Azure Database for PostgreSQL-hez. Emellett a privát hálózati hozzáférés értékének beállítása után az ügyfelek nem adhatnak hozzá és/vagy nem frissíthetik a meglévő "tűzfalszabályokat" és a "VNet-szolgáltatásvégpontszabályokat".

Feljegyzés

Ez a funkció minden olyan Azure-régióban elérhető, ahol az Önálló Azure Database for PostgreSQL támogatja az általános célú és memóriaoptimalizált tarifacsomagokat.

Ez a beállítás nincs hatással az önálló Azure Database for PostgreSQL-kiszolgáló SSL- és TLS-konfigurációira.

Ha tudni szeretné, hogyan állíthatja be az Önálló Azure Database for PostgreSQL-kiszolgáló nyilvános hálózati hozzáférésének megtagadását az Azure Portalról, tekintse meg a Nyilvános hálózati hozzáférés megtagadása beállítását ismertető témakört.

Kapcsolódó tartalom

Az önálló Azure Database for PostgreSQL biztonsági funkcióival kapcsolatos további információkért tekintse meg az alábbi cikkeket:

Az önálló Azure Database for PostgreSQL-kiszolgáló tűzfalának konfigurálásához tekintse meg a tűzfaltámogatást.

Ha tudni szeretné, hogyan konfigurálhat virtuális hálózati szolgáltatásvégpontot az önálló Azure Database for PostgreSQL-kiszolgálóhoz, olvassa el a Hozzáférés konfigurálása virtuális hálózatokról című témakört.

Az egykiszolgálós Azure Database for PostgreSQL-kapcsolat áttekintését lásd: Azure Database for PostgreSQL Csatlakozás ivity Architecture