Rövid útmutató: Privát végpont létrehozása az Azure PowerShell használatával

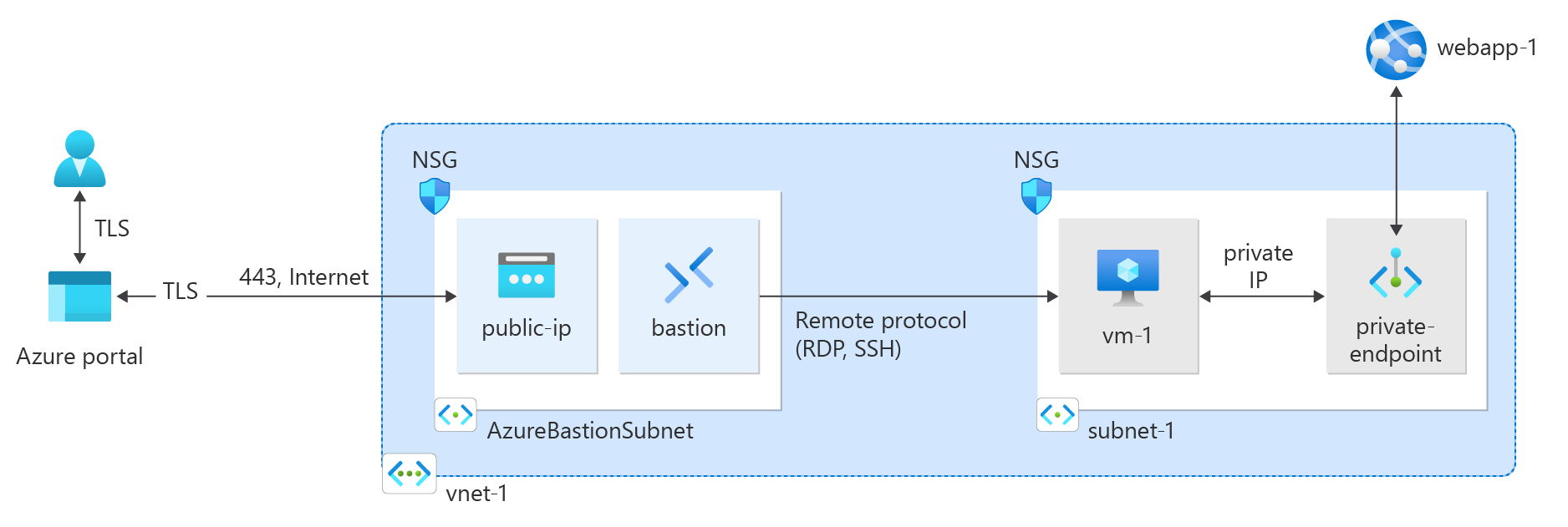

Az Azure Private Link használatának első lépéseihez hozzon létre és használjon privát végpontot egy Azure-alkalmazás Services-webalkalmazáshoz való biztonságos csatlakozáshoz.

Ebben a rövid útmutatóban hozzon létre egy privát végpontot egy Azure-alkalmazás Services-webalkalmazáshoz, majd hozzon létre és telepítsen egy virtuális gépet a privát kapcsolat teszteléséhez.

Privát végpontokat hozhat létre különböző Azure-szolgáltatásokhoz, például az Azure SQL-hez és az Azure Storage-hoz.

Előfeltételek

Egy Azure-fiók, aktív előfizetéssel. Ha még nem rendelkezik Azure-fiókkal, hozzon létre ingyenes fiókot.

Az Azure-előfizetésben üzembe helyezett PrémiumV2 szintű vagy magasabb szintű App Service-csomaggal rendelkező Azure-webalkalmazás.

További információ és példa : Rövid útmutató: ASP.NET Core-webalkalmazás létrehozása az Azure-ban.

A cikkben szereplő példa webalkalmazás neve webapp-1. Cserélje le a példát a webalkalmazás nevére.

Azure Cloud Shell vagy Azure PowerShell.

A rövid útmutató lépései interaktívan futtatják az Azure PowerShell-parancsmagokat az Azure Cloud Shellben. A Cloud Shell parancsainak futtatásához válassza a Kódblokk jobb felső sarkában található Open CloudShell lehetőséget . Válassza a Másolás lehetőséget a kód másolásához, majd illessze be a Cloud Shellbe a futtatáshoz. A Cloud Shellt az Azure Portalon is futtathatja.

Az Azure PowerShellt helyileg is telepítheti a parancsmagok futtatásához. A cikkben ismertetett lépésekhez az Azure PowerShell-modul 5.4.1-es vagy újabb verziója szükséges. Futtassa

Get-Module -ListAvailable Aza telepített verziót. Ha frissítenie kell, tekintse meg az Azure PowerShell-modul frissítését.Ha helyileg futtatja a PowerShellt, futtassa

Connect-AzAccountaz Azure-hoz való csatlakozást.

Erőforráscsoport létrehozása

Az Azure-erőforráscsoportok olyan logikai tárolók, amelyekben az Azure-erőforrások üzembe helyezése és felügyelete történik.

Hozzon létre egy erőforráscsoportot a New-AzResourceGroup használatával:

$rg = @{

Name = 'test-rg'

Location = 'eastus2'

}

New-AzResourceGroup @rg

Virtuális hálózat létrehozása

A New-AzVirtualNetwork használatával hozzon létre egy vnet-1 nevű virtuális hálózatot a 10.0.0.0/16 IP-címelőtaggal a test-rg erőforráscsoportban és eastus2 helyen.

$vnet = @{ Name = 'vnet-1' ResourceGroupName = 'test-rg' Location = 'eastus2' AddressPrefix = '10.0.0.0/16' } $virtualNetwork = New-AzVirtualNetwork @vnetAz Azure erőforrásokat helyez üzembe egy virtuális hálózaton belüli alhálózaton. Az Add-AzVirtualNetworkSubnetConfig használatával hozzon létre egy alhálózat-konfigurációt az 1.0.0.0/24 címelőtaggal.

$subnet = @{ Name = 'subnet-1' VirtualNetwork = $virtualNetwork AddressPrefix = '10.0.0.0/24' } $subnetConfig = Add-AzVirtualNetworkSubnetConfig @subnetEzután társítsa az alhálózat konfigurációját a virtuális hálózathoz a Set-AzVirtualNetwork szolgáltatással.

$virtualNetwork | Set-AzVirtualNetwork

Az Azure Bastion üzembe helyezése

Az Azure Bastion a böngészővel csatlakozik a virtuális hálózat virtuális gépeihez biztonságos rendszerhéjon (SSH) vagy távoli asztali protokollon (RDP) keresztül a privát IP-címek használatával. A virtuális gépeknek nincs szükségük nyilvános IP-címekre, ügyfélszoftverekre vagy speciális konfigurációra. Az Azure Bastionról további információt az Azure Bastionban talál.

Feljegyzés

Az óránkénti díjszabás a Bastion üzembe helyezésének pillanatától kezdődik, a kimenő adathasználattól függetlenül. További információ: Díjszabás és termékváltozatok. Ha a Bastiont egy oktatóanyag vagy teszt részeként helyezi üzembe, javasoljuk, hogy a használat befejezése után törölje ezt az erőforrást.

Konfiguráljon egy Azure Bastion-alhálózatot a virtuális hálózathoz. Ez az alhálózat kizárólag Az Azure Bastion-erőforrások számára van fenntartva, és AzureBastionSubnetnek kell lennie.

$subnet = @{ Name = 'AzureBastionSubnet' VirtualNetwork = $virtualNetwork AddressPrefix = '10.0.1.0/26' } $subnetConfig = Add-AzVirtualNetworkSubnetConfig @subnetÁllítsa be a konfigurációt.

$virtualNetwork | Set-AzVirtualNetworkHozzon létre egy nyilvános IP-címet az Azure Bastion számára. A megerősített gazdagép a nyilvános IP-címet használja a biztonságos rendszerhéj (SSH) és a távoli asztali protokoll (RDP) eléréséhez a 443-as porton keresztül.

$ip = @{ ResourceGroupName = 'test-rg' Name = 'public-ip' Location = 'eastus2' AllocationMethod = 'Static' Sku = 'Standard' Zone = 1,2,3 } New-AzPublicIpAddress @ipA New-AzBastion paranccsal hozzon létre egy új standard termékváltozatú Azure Bastion-gazdagépet az AzureBastionSubnetben.

$bastion = @{ Name = 'bastion' ResourceGroupName = 'test-rg' PublicIpAddressRgName = 'test-rg' PublicIpAddressName = 'public-ip' VirtualNetworkRgName = 'test-rg' VirtualNetworkName = 'vnet-1' Sku = 'Basic' } New-AzBastion @bastion

A Bastion-erőforrások üzembe helyezése több percet vesz igénybe.

Privát végpont létrehozása

A privát végpontokat támogató Azure-szolgáltatás szükséges a privát végpont beállításához és a virtuális hálózathoz való csatlakozáshoz. A cikkben szereplő példákhoz egy Azure-alkalmazás Services WebAppot használunk az előfeltételekből. A privát végpontot támogató Azure-szolgáltatásokról további információt az Azure Private Link rendelkezésre állásával kapcsolatban talál.

A privát végpontok statikus vagy dinamikusan hozzárendelt IP-címmel rendelkezhetnek.

Fontos

A cikkben ismertetett lépések végrehajtásához korábban üzembe helyezett Azure-alkalmazás Services WebApp alkalmazással kell rendelkeznie. További információkat az Előfeltételek között talál.

Ebben a szakaszban a következőt fogja:

Hozzon létre egy privát kapcsolati szolgáltatáskapcsolatot a New-AzPrivateLinkService Csatlakozás ion szolgáltatással.

Igény szerint hozza létre a privát végpont statikus IP-konfigurációját a New-AzPrivateEndpointIpConfiguration használatával.

## Place the previously created webapp into a variable. ##

$webapp = Get-AzWebApp -ResourceGroupName test-rg -Name webapp-1

## Create the private endpoint connection. ##

$pec = @{

Name = 'connection-1'

PrivateLinkServiceId = $webapp.ID

GroupID = 'sites'

}

$privateEndpointConnection = New-AzPrivateLinkServiceConnection @pec

## Place the virtual network you created previously into a variable. ##

$vnet = Get-AzVirtualNetwork -ResourceGroupName 'test-rg' -Name 'vnet-1'

## Create the private endpoint. ##

$pe = @{

ResourceGroupName = 'test-rg'

Name = 'private-endpoint'

Location = 'eastus2'

Subnet = $vnet.Subnets[0]

PrivateLinkServiceConnection = $privateEndpointConnection

}

New-AzPrivateEndpoint @pe

A privát DNS-zóna konfigurálása

A privát DNS-zóna a virtuális hálózat privát végpontjának DNS-nevének feloldására szolgál. Ebben a példában egy Azure-alkalmazás Services-webalkalmazás DNS-adatait használjuk. A privát végpontok DNS-konfigurációjáról további információt az Azure Private Endpoint DNS-konfigurációjában talál.

Ebben a szakaszban a következőt fogja:

Új privát Azure DNS-zóna létrehozása a New-AzPrivateDnsZone használatával

A DNS-zóna csatolása a korábban a New-AzPrivateDnsVirtualNetworkLink szolgáltatással létrehozott virtuális hálózathoz

DNS-zónakonfiguráció létrehozása a New-AzPrivateDnsZoneConfig használatával

DNS-zónacsoport létrehozása a New-AzPrivateDnsZoneGroup használatával

## Place the virtual network into a variable. ##

$vnet = Get-AzVirtualNetwork -ResourceGroupName 'test-rg' -Name 'vnet-1'

## Create the private DNS zone. ##

$zn = @{

ResourceGroupName = 'test-rg'

Name = 'privatelink.azurewebsites.net'

}

$zone = New-AzPrivateDnsZone @zn

## Create a DNS network link. ##

$lk = @{

ResourceGroupName = 'test-rg'

ZoneName = 'privatelink.azurewebsites.net'

Name = 'dns-link'

VirtualNetworkId = $vnet.Id

}

$link = New-AzPrivateDnsVirtualNetworkLink @lk

## Configure the DNS zone. ##

$cg = @{

Name = 'privatelink.azurewebsites.net'

PrivateDnsZoneId = $zone.ResourceId

}

$config = New-AzPrivateDnsZoneConfig @cg

## Create the DNS zone group. ##

$zg = @{

ResourceGroupName = 'test-rg'

PrivateEndpointName = 'private-endpoint'

Name = 'zone-group'

PrivateDnsZoneConfig = $config

}

New-AzPrivateDnsZoneGroup @zg

Teszt virtuális gép létrehozása

A statikus IP-cím és a privát végpont működésének ellenőrzéséhez a virtuális hálózathoz csatlakoztatott teszt virtuális gépre van szükség.

Ebben a szakaszban a következőt fogja:

Bejelentkezési hitelesítő adatok létrehozása a virtuális géphez a Get-Credential használatával

Hálózati adapter létrehozása a virtuális géphez a New-AzNetworkInterface használatával

Virtuálisgép-konfiguráció létrehozása a New-AzVMConfig, a Set-AzVMOperatingSystem, a Set-AzVMSourceImage és az Add-AzVMNetworkInterface használatával

A virtuális gép létrehozása a New-AzVM használatával

## Create the credential for the virtual machine. Enter a username and password at the prompt. ##

$cred = Get-Credential

## Place the virtual network into a variable. ##

$vnet = Get-AzVirtualNetwork -Name vnet-1 -ResourceGroupName test-rg

## Create a network interface for the virtual machine. ##

$nic = @{

Name = 'nic-1'

ResourceGroupName = 'test-rg'

Location = 'eastus2'

Subnet = $vnet.Subnets[0]

}

$nicVM = New-AzNetworkInterface @nic

## Create the configuration for the virtual machine. ##

$vm1 = @{

VMName = 'vm-1'

VMSize = 'Standard_DS1_v2'

}

$vm2 = @{

ComputerName = 'vm-1'

Credential = $cred

}

$vm3 = @{

PublisherName = 'MicrosoftWindowsServer'

Offer = 'WindowsServer'

Skus = '2022-Datacenter'

Version = 'latest'

}

$vmConfig =

New-AzVMConfig @vm1 | Set-AzVMOperatingSystem -Windows @vm2 | Set-AzVMSourceImage @vm3 | Add-AzVMNetworkInterface -Id $nicVM.Id

## Create the virtual machine. ##

New-AzVM -ResourceGroupName 'test-rg' -Location 'eastus2' -VM $vmConfig

Feljegyzés

A megerősített gazdagéppel rendelkező virtuális hálózatok virtuális gépeinek nincs szükségük nyilvános IP-címekre. A Bastion biztosítja a nyilvános IP-címet, a virtuális gépek pedig privát IP-címeket használnak a hálózaton belüli kommunikációhoz. A nyilvános IP-címeket a megerősített virtuális hálózatokban lévő virtuális gépekről is eltávolíthatja. További információ: Nyilvános IP-cím társítása azure-beli virtuális gépről.

Feljegyzés

Az Azure alapértelmezett kimenő hozzáférési IP-címet biztosít azokhoz a virtuális gépekhez, amelyek vagy nincsenek hozzárendelve nyilvános IP-címhez, vagy egy belső alapszintű Azure-terheléselosztó háttérkészletében találhatók. Az alapértelmezett kimenő hozzáférési IP-mechanizmus olyan kimenő IP-címet biztosít, amely nem konfigurálható.

Az alapértelmezett kimenő hozzáférési IP-cím le van tiltva az alábbi események egyike esetén:

- A virtuális géphez nyilvános IP-cím van hozzárendelve.

- A virtuális gép egy standard terheléselosztó háttérkészletébe kerül kimenő szabályokkal vagy anélkül.

- Egy Azure NAT Gateway-erőforrás van hozzárendelve a virtuális gép alhálózatához.

A virtuálisgép-méretezési csoportok rugalmas vezénylési módban történő használatával létrehozott virtuális gépek nem rendelkeznek alapértelmezett kimenő hozzáféréssel.

Az Azure-beli kimenő kapcsolatokról további információt az Alapértelmezett kimenő hozzáférés az Azure-ban és a Kimenő kapcsolatok forráshálózati címfordításának (SNAT) használata című témakörben talál.

A privát végponthoz való kapcsolódás tesztelése

A korábban létrehozott virtuális géppel csatlakozhat a webalkalmazáshoz a privát végponton keresztül.

A portál tetején található keresőmezőbe írja be a virtuális gépet. Válassza a Virtuális gépek lehetőséget.

Válassza ki a vm-1 elemet.

Az 1. virtuális gép áttekintési lapján válassza a Csatlakozás, majd a Bastion fület.

Válassza a Bastion használata lehetőséget.

Adja meg a virtuális gép létrehozásakor használt felhasználónevet és jelszót.

Válassza a Kapcsolódás lehetőséget.

Miután csatlakozott, nyissa meg a PowerShellt a kiszolgálón.

Írja be

nslookup webapp-1.azurewebsites.net. A következő példához hasonló üzenetet kap:Server: UnKnown Address: 168.63.129.16 Non-authoritative answer: Name: webapp-1.privatelink.azurewebsites.net Address: 10.0.0.10 Aliases: webapp-1.azurewebsites.netA webalkalmazás nevének 10.0.0.10 privát IP-címe lesz visszaadva, ha az előző lépésekben statikus IP-címet választott. Ez a cím a korábban létrehozott virtuális hálózat alhálózatán található.

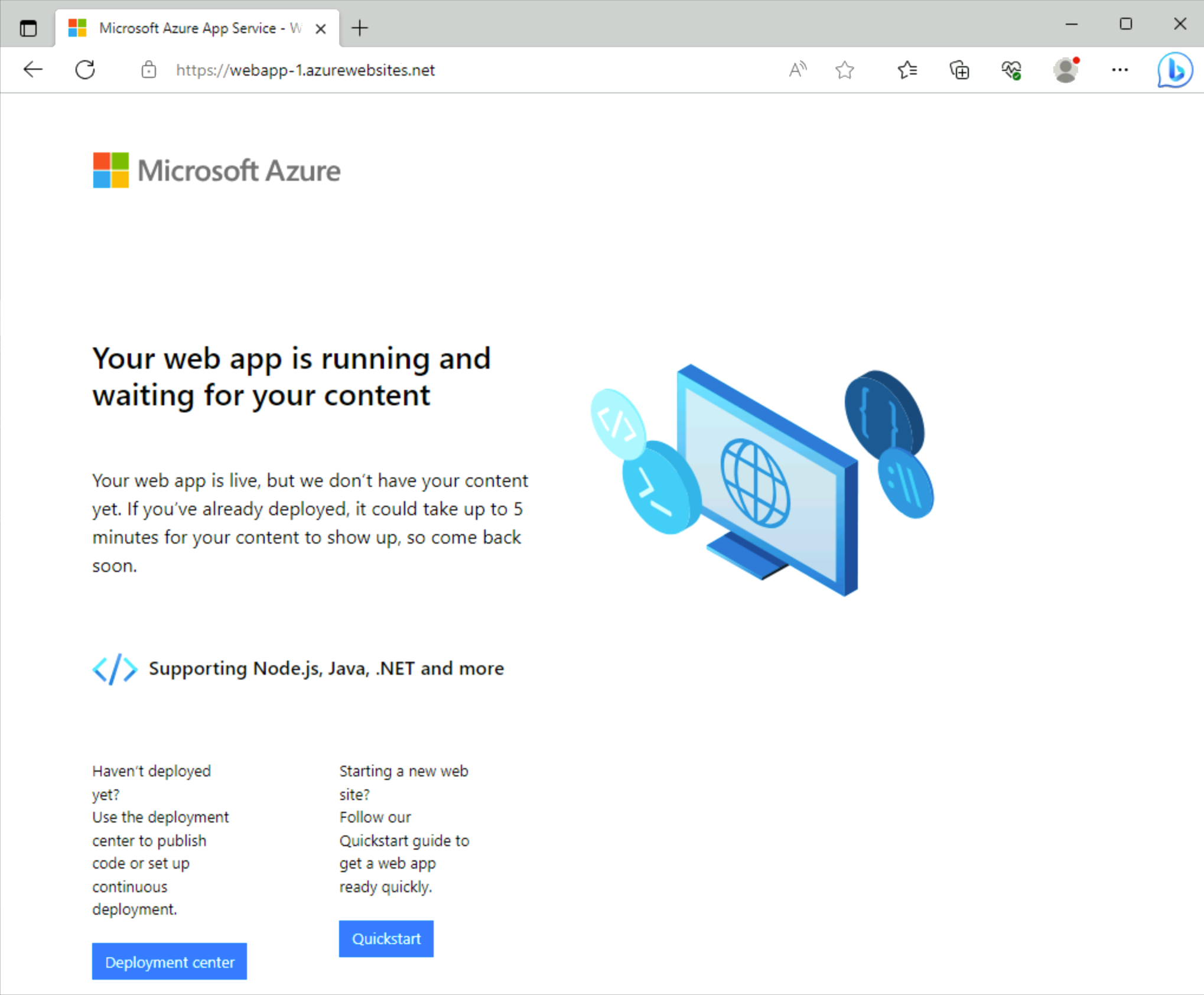

A vm-1 megerősített kapcsolatában nyissa meg a webböngészőt.

Adja meg a webalkalmazás URL-címét.

https://webapp-1.azurewebsites.netHa a webalkalmazás még nem lett üzembe helyezve, a következő alapértelmezett webalkalmazás-lapot kapja:

Az erőforrások eltávolítása

Ha már nincs rá szükség, a Remove-AzResourceGroup paranccsal eltávolíthatja az erőforráscsoportot, a virtuális hálózatot és a fennmaradó erőforrásokat.

Remove-AzResourceGroup -Name 'test-rg'

Következő lépések

A privát végpontokat támogató szolgáltatásokkal kapcsolatos további információkért lásd: