Az Azure AI Search biztonsági áttekintése

Ez a cikk az Azure AI Search olyan biztonsági funkcióit ismerteti, amelyek védik az adatokat és a műveleteket.

Adatfolyam (hálózati forgalmi minták)

Az Azure AI-Search szolgáltatás az Azure-ban üzemeltetik, és általában nyilvános hálózati kapcsolatokon keresztül férnek hozzá az ügyfélalkalmazások. Bár ez a minta az elsődleges, nem ez az egyetlen forgalmi minta, amellyel foglalkoznia kell. A fejlesztési és éles környezetek biztonságossá tételéhez minden belépési pont, valamint a kimenő forgalom ismerete szükséges.

Az Azure AI Search három alapvető hálózati forgalmi mintával rendelkezik:

- Az ügyfél által a keresési szolgáltatásnak küldött bejövő kérések (az elsődleges minta)

- A keresési szolgáltatás által az Azure-on és máshol található más szolgáltatásokra irányuló kimenő kérések

- Belső szolgáltatásközi kérések a Microsoft biztonságos gerinchálózatán keresztül

Bejövő forgalom

A keresési szolgáltatásvégpontot megcélzott bejövő kérések a következők:

- Objektumok létrehozása, olvasása, frissítése vagy törlése a keresési szolgáltatásban

- Index betöltése keresési dokumentumokkal

- Index lekérdezése

- Indexelő vagy képességkészlet végrehajtásának aktiválása

A REST API-k a keresési szolgáltatás által kezelt bejövő kérések teljes tartományát ismertetik.

Legalább az összes bejövő kérést hitelesíteni kell az alábbi lehetőségek valamelyikével:

- Kulcsalapú hitelesítés (alapértelmezett). A bejövő kérések érvényes API-kulcsot biztosítanak.

- Szerepköralapú hozzáférés-vezérlés. Az engedélyezés Microsoft Entra-identitásokon és szerepkör-hozzárendeléseken keresztül történik a keresési szolgáltatásban.

Emellett hálózati biztonsági funkciókat is hozzáadhat a végponthoz való hozzáférés további korlátozásához. Létrehozhat bejövő szabályokat egy IP-tűzfalon, vagy létrehozhat privát végpontokat, amelyek teljes mértékben védik a keresési szolgáltatást a nyilvános internetről.

Belső forgalom

A belső kéréseket a Microsoft védi és kezeli. Ezeket a kapcsolatokat nem konfigurálhatja vagy szabályozhatja. Ha zárolja a hálózati hozzáférést, nincs szükség műveletre a részéről, mert a belső forgalom nem konfigurálható ügyfél által konfigurálható.

A belső forgalom a következőkből áll:

- Szolgáltatásközi hívások olyan feladatokhoz, mint a Hitelesítés és engedélyezés a Microsoft Entra-azonosítón keresztül, az Azure Monitornak küldött erőforrás-naplózás, valamint az Azure Private Linket használó privát végpontkapcsolatok .

- Az Azure AI-szolgáltatások API-jaihoz küldött kérések a beépített készségekhez.

- A szemantikai rangsorolást támogató gépi tanulási modellekre irányuló kérések.

Kimenő forgalom

A kimenő kérelmeket Ön is védheti és kezelheti. A kimenő kérések keresési szolgáltatásból más alkalmazásokba származnak. Ezeket a kéréseket általában az indexelők végzik szövegalapú indexelésre, képességalapú AI-bővítésre és vektorizálásra a lekérdezési időpontban. A kimenő kérések olvasási és írási műveleteket is tartalmaznak.

Az alábbi lista azoknak a kimenő kéréseknek a teljes felsorolását tartalmazza, amelyekhez biztonságos kapcsolatokat konfigurálhat. A keresőszolgáltatás a saját nevében és egy indexelő vagy egyéni képesség nevében küld kéréseket.

| Művelet | Eset |

|---|---|

| Indexelők | Csatlakozás külső adatforrásokhoz az adatok lekéréséhez. További információ: Indexelő hozzáférés az Azure hálózati biztonsága által védett tartalmakhoz. |

| Indexelők | Csatlakozás az Azure Storage-ba a tudástárak, a gyorsítótárazott bővítések és a hibakeresési munkamenetek megőrzéséhez. |

| Egyéni készségek | Csatlakozás azure-függvényekhez, Azure-webalkalmazásokhoz vagy más, külső kódot futtató alkalmazásokhoz, amelyek szolgáltatáson kívül futnak. A program elküldi a külső feldolgozásra vonatkozó kérést a készségkészlet végrehajtása során. |

| Indexelők és integrált vektorizáció | Csatlakozás az Azure OpenAI-hoz és egy üzembe helyezett beágyazási modellhez, vagy egy egyéni képességen keresztül csatlakozik egy ön által megadott beágyazási modellhez. A keresési szolgáltatás szöveget küld beágyazási modelleknek vektorizálás céljából az indexelés során. |

| Vektorizálók | Csatlakozás az Azure OpenAI-ba vagy más beágyazási modellekbe lekérdezéskor, hogy a felhasználói szöveges sztringeket vektorokká alakítsa vektorokká a vektorkereséshez. |

| Keresési szolgáltatás | Csatlakozás az Azure Key Vaultba a bizalmas adatok titkosításához és visszafejtéséhez használt, ügyfél által felügyelt encikriptkulcsokhoz. |

A kimenő kapcsolatok egy erőforrás teljes hozzáférésű kapcsolati sztring használatával hozhatók létre, amely tartalmaz egy kulcsot, egy adatbázis-bejelentkezést vagy egy felügyelt identitást, ha Microsoft Entra-azonosítót és szerepköralapú hozzáférést használ.

Ha tűzfal mögött szeretné elérni az Azure-erőforrásokat, hozzon létre bejövő szabályokat más Azure-erőforrásokon, amelyek a keresési szolgáltatás kéréseit fogadják el.

Az Azure Private Link által védett Azure-erőforrások eléréséhez hozzon létre egy megosztott privát hivatkozást, amelyet az indexelő használ a kapcsolat létrehozásához.

Kivétel azonos régiós keresési és tárolási szolgáltatások esetében

Ha az Azure Storage és az Azure AI Search ugyanabban a régióban található, a hálózati forgalom egy privát IP-címen keresztül irányítja át, és a Microsoft gerinchálózatán keresztül történik. Mivel magánhálózati IP-címeket használ, nem konfigurálhat IP-tűzfalakat vagy privát végpontokat a hálózati biztonság érdekében.

Konfigurálja az azonos régiós kapcsolatokat az alábbi módszerek valamelyikével:

Hálózati biztonság

A hálózati biztonság úgy védi az erőforrásokat a jogosulatlan hozzáféréstől vagy támadástól, hogy vezérlőket alkalmaz a hálózati forgalomra. Az Azure AI Search támogatja azokat a hálózati funkciókat, amelyek védelmet jelenthetnek a jogosulatlan hozzáférés ellen.

Bejövő kapcsolat IP-tűzfalakon keresztül

A keresési szolgáltatás nyilvános végponttal van kiépítve, amely nyilvános IP-címmel teszi lehetővé a hozzáférést. A nyilvános végponton áthaladó forgalom korlátozásához hozzon létre egy bejövő tűzfalszabályt, amely egy adott IP-címről vagy IP-címtartományból érkező kérelmeket fogad el. Minden ügyfélkapcsolatot engedélyezett IP-címmel kell létesíteni, vagy a kapcsolat megtagadva.

A portálon konfigurálhatja a tűzfalhozzáférést.

Másik lehetőségként használhatja a felügyeleti REST API-kat. Az API 2020-03-13-es verziójától kezdve az IpRule paraméterrel korlátozhatja a szolgáltatáshoz való hozzáférést úgy, hogy egyedileg vagy egy tartományban azonosítja azokat az IP-címeket, amelyeket engedélyezni szeretne a keresési szolgáltatáshoz.

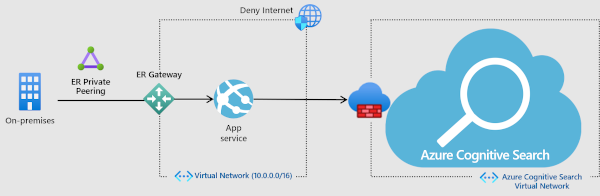

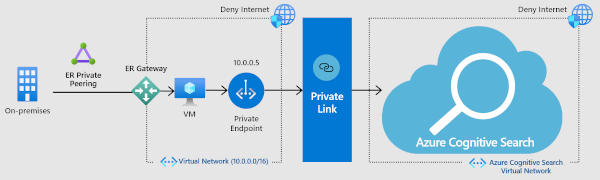

Bejövő kapcsolat privát végponttal (hálózati elkülönítés, nincs internetes forgalom)

A szigorúbb biztonság érdekében létrehozhat egy privát végpontot az Azure AI Search számára, amely lehetővé teszi, hogy egy virtuális hálózaton lévő ügyfél biztonságosan hozzáférjen a keresési indexben lévő adatokhoz egy privát kapcsolaton keresztül.

A privát végpont a virtuális hálózati címtérből származó IP-címet használ a keresési szolgáltatáshoz való csatlakozáshoz. Az ügyfél és a keresési szolgáltatás közötti hálózati forgalom a virtuális hálózaton keresztül halad át, a Microsoft gerinchálózatán pedig egy privát kapcsolaton keresztül, kiküszöbölve a nyilvános internetről való kitettséget. A virtuális hálózat lehetővé teszi az erőforrások közötti biztonságos kommunikációt a helyszíni hálózattal és az internettel.

Bár ez a megoldás a legbiztonságosabb, a további szolgáltatások használata további költségekkel jár, ezért győződjön meg arról, hogy a búvárkodás előtt tisztában van az előnyökkel. A költségekkel kapcsolatos további információkért tekintse meg a díjszabási oldalt. Az összetevők együttműködésével kapcsolatos további információkért tekintse meg ezt a videót. A privát végpont lehetőség lefedettsége 5:48-kor kezdődik a videóban. A végpont beállításával kapcsolatos utasításokért lásd : Privát végpont létrehozása az Azure AI Search szolgáltatáshoz.

Hitelesítés

Ha a kérést beengedik a keresési szolgáltatásba, akkor is hitelesítésen és engedélyezésen kell átesnie, amely meghatározza, hogy a kérés engedélyezve van-e. Az Azure AI Search két módszert támogat:

A Microsoft Entra-hitelesítés a hívót (és nem a kérést) hitelesíti identitásként. Egy Azure-szerepkör-hozzárendelés határozza meg az engedélyezést.

A kulcsalapú hitelesítés a kérésen (nem a hívó alkalmazáson vagy felhasználón) egy API-kulccsal történik, ahol a kulcs egy véletlenszerűen generált számokból és betűkből álló sztring, amely bizonyítja, hogy a kérés megbízható forrásból származik. Minden kéréshez kulcsokra van szükség. Az érvényes kulcs beküldése azt bizonyítja, hogy a kérés megbízható entitásból származik.

Mindkét hitelesítési módszert használhatja, vagy letilthat egy olyan megközelítést , amelyet nem szeretne elérhetővé tenni a keresési szolgáltatásban.

Engedélyezés

Az Azure AI Search engedélyezési modelleket biztosít a szolgáltatáskezeléshez és a tartalomkezeléshez.

Szolgáltatáskezelés engedélyezése

Az erőforrás-kezelés szerepköralapú hozzáférés-vezérléssel engedélyezett a Microsoft Entra-bérlőben.

Az Azure AI Searchben a Resource Manager a szolgáltatás létrehozásához vagy törléséhez, AZ API-kulcsok kezeléséhez, a szolgáltatás skálázásához és a biztonság konfigurálásához használható. Így az Azure-szerepkör-hozzárendelések határozzák meg, hogy kik végezhetik el ezeket a feladatokat, függetlenül attól, hogy a portált, a PowerShellt vagy a felügyeleti REST API-kat használják.

A keresési szolgáltatás felügyeletére három alapvető szerepkör (Tulajdonos, Közreműködő, Olvasó) vonatkozik. A szerepkör-hozzárendelések bármilyen támogatott módszer (portál, PowerShell stb.) használatával végezhetők el, és szolgáltatásszintűek.

Feljegyzés

Az Azure-ra kiterjedő mechanizmusok használatával zárolhat egy előfizetést vagy erőforrást, hogy megakadályozza a keresési szolgáltatás véletlen vagy jogosulatlan törlését rendszergazdai jogosultsággal rendelkező felhasználók számára. További információ: Erőforrások zárolása a váratlan törlés megakadályozása érdekében.

Tartalomhoz való hozzáférés engedélyezése

A tartalomkezelés a keresési szolgáltatásban létrehozott és üzemeltetett objektumokra vonatkozik.

Szerepköralapú engedélyezéshez azure-beli szerepkör-hozzárendelésekkel hozhat létre írás-olvasási hozzáférést a műveletekhez.

A kulcsalapú engedélyezéshez egy API-kulcs és egy minősített végpont határozza meg a hozzáférést. A végpont lehet maga a szolgáltatás, az indexgyűjtemény, egy adott index, egy dokumentumgyűjtemény vagy egy adott dokumentum. Ha össze van kötve, a végpont, a művelet (például létrehozási vagy frissítési kérés) és a kulcs típusa (rendszergazda vagy lekérdezés) engedélyezi a tartalomhoz és a műveletekhez való hozzáférést.

Indexekhez való hozzáférés korlátozása

Az Azure-szerepkörök használatával beállíthatja az egyes indexekre vonatkozó engedélyeket, amíg az programozott módon történik.

A kulcsok használatával bárki, aki rendelkezik rendszergazdai kulccsal a szolgáltatáshoz, elolvashatja, módosíthatja vagy törölheti ugyanazon a szolgáltatáson belüli indexeket. Az indexek véletlen vagy rosszindulatú törlése elleni védelem érdekében a kódegységek házon belüli forrásvezérlése a megoldás a nem kívánt indexek törlésének vagy módosításának megfordítására. Az Azure AI Search feladatátvételt végez a fürtben a rendelkezésre állás biztosítása érdekében, de nem tárolja vagy nem hajtja végre az indexek létrehozásához vagy betöltéséhez használt saját kódját.

Az indexszinten biztonsági határokat igénylő több-bérlős megoldások esetében gyakori, hogy az alkalmazáskód középső rétegében kezeli az indexelkülönítést. A több-bérlős használati esettel kapcsolatos további információkért tekintse meg a több-bérlős SaaS-alkalmazások és az Azure AI Search tervezési mintáit.

Dokumentumokhoz való hozzáférés korlátozása

Az Azure AI Search natív módon nem támogatja a dokumentumszintű felhasználói engedélyeket, más néven sorszintű biztonságot. Ha olyan külső rendszerből importál adatokat, amely sorszintű biztonságot biztosít, például az Azure Cosmos DB-t, ezek az engedélyek nem lesznek átadva az adatokkal, mivel azOkat az Azure AI Search indexeli.

Ha engedélyekkel rendelkező hozzáférést igényel a keresési eredményekben lévő tartalomhoz, a felhasználói identitáson alapuló dokumentumokat tartalmazó vagy kizáró szűrők alkalmazásának van egy technikája. Ez a kerülő megoldás hozzáad egy sztringmezőt az adatforráshoz, amely egy csoportot vagy felhasználói identitást jelöl, amelyet szűrhetővé tehet az indexben. Az alábbi táblázat két módszert ismertet a jogosulatlan tartalom keresési eredményeinek levágására.

| Módszer | Leírás |

|---|---|

| Biztonsági vágás identitásszűrők alapján | Dokumentálja a felhasználói identitás hozzáférés-vezérlésének implementálásához szükséges alapvető munkafolyamatot. Ez magában foglalja a biztonsági azonosítók indexhez való hozzáadását, majd ismerteti a mezőre való szűrést a tiltott tartalmak eredményeinek levágásához. |

| Biztonsági vágás a Microsoft Entra-identitások alapján | Ez a cikk az előző cikkre bontva ismerteti az identitások Microsoft Entra-azonosítóból való lekérésének lépéseit, amely az Azure felhőplatform egyik ingyenes szolgáltatása . |

Adattárolási hely

A keresési szolgáltatás beállításakor kiválaszt egy helyet vagy régiót, amely meghatározza az ügyféladatok tárolásának és feldolgozásának helyét. Az Azure AI Search csak akkor tárolja az ügyféladatokat a megadott régión kívül, ha olyan szolgáltatást konfigurál, amely egy másik Azure-erőforrástól függ, és az erőforrás egy másik régióban van kiépítve.

Jelenleg a keresési szolgáltatás egyetlen külső erőforrása az Azure Storage. A tárfiók egy ön által megadott fiók, amely bármely régióban lehet. A keresési szolgáltatás az Azure Storage-ba ír, ha a következő funkciók bármelyikét használja: bővítési gyorsítótár, hibakeresési munkamenet, tudástár.

Az adattárolási kötelezettségvállalások alóli kivételek

Az objektumnevek tárolása és feldolgozása a kijelölt régión vagy helyen kívül történik. Az ügyfelek nem helyezhetnek el bizalmas adatokat névmezőkbe, és nem hozhatnak létre olyan alkalmazásokat, amelyek bizalmas adatokat tárolnak ezekben a mezőkben. Ezek az adatok megjelennek a Microsoft által a szolgáltatás támogatásához használt telemetriai naplókban. Az objektumnevek közé tartoznak az indexek, indexelők, adatforrások, képességkészletek, erőforrások, tárolók és kulcstartó-tárolók nevei.

A telemetriai naplók másfél évig maradnak meg. Ebben az időszakban a Microsoft az alábbi feltételek mellett férhet hozzá és hivatkozhat az objektumnevekre:

Probléma diagnosztizálása, funkció javítása vagy hiba kijavítása. Ebben az esetben az adathozzáférés csak belső, harmadik féltől származó hozzáférés nélkül.

A támogatás során ezeket az információkat arra használhatja, hogy gyors megoldást nyújtson a problémákra, és szükség esetén eszkalálja a termékcsapatot

Adatvédelem

A tárolási rétegben az adattitkosítás a lemezre mentett összes szolgáltatás által felügyelt tartalomhoz be van építve, beleértve az indexeket, a szinonimatérképeket és az indexelők, adatforrások és képességkészletek definícióit. A szolgáltatás által felügyelt titkosítás a hosszú távú adattárolásra és az ideiglenes adattárolásra egyaránt vonatkozik.

Igény szerint hozzáadhat ügyfél által felügyelt kulcsokat (CMK) az indexelt tartalom kiegészítő titkosításához az inaktív adatok dupla titkosításához. A 2020. augusztus 1. után létrehozott szolgáltatások esetében a CMK-titkosítás az ideiglenes lemezek rövid távú adataira terjed ki.

Átvitt adatok

Az Azure AI Searchben a titkosítás kapcsolatok és átvitelek használatával kezdődik. A nyilvános interneten elérhető keresési szolgáltatások esetében az Azure AI Search a 443-os HTTPS-portot figyeli. Minden ügyfél-szolgáltatás kapcsolat TLS 1.2 titkosítást használ. A korábbi verziók (1.0 vagy 1.1) nem támogatottak.

Inaktív adatok

A keresési szolgáltatás által belsőleg kezelt adatok esetében az alábbi táblázat az adattitkosítási modelleket ismerteti. Bizonyos funkciók, például a tudástár, a növekményes bővítés és az indexelőalapú indexelés, az olvasás és az írás más Azure-szolgáltatások adatstruktúráiba. Az Azure Storage-ra függőséget okozó szolgáltatások használhatják a technológia titkosítási funkcióit .

| Modell | Kulcsok | Követelmények | Korlátozások | A következőre érvényes: |

|---|---|---|---|---|

| kiszolgálóoldali titkosítás | Microsoft által felügyelt kulcsok | Nincs (beépített) | A 2018. január 24. után létrehozott tartalmakhoz nincs elérhető minden szinten, minden régióban. | Tartalom (indexek és szinonimatérképek) és definíciók (indexelők, adatforrások, képességkészletek) adatlemezeken és ideiglenes lemezeken |

| kiszolgálóoldali titkosítás | ügyfél által felügyelt kulcsok | Azure Key Vault | A 2020. augusztus 1. után létrehozott tartalmakért bizonyos régiókban számlázható szinteken érhető el. | Tartalom (indexek és szinonimatérképek) adatlemezeken |

| kiszolgálóoldali teljes titkosítás | ügyfél által felügyelt kulcsok | Azure Key Vault | 2021. május 13. után minden régióban elérhető a számlázható szinteken a keresési szolgáltatásokban. | Tartalom (indexek és szinonimatérképek) adatlemezeken és ideiglenes lemezeken |

Szolgáltatás által felügyelt kulcsok

A szolgáltatás által felügyelt titkosítás egy Microsoft-belső művelet, amely 256 bites AES-titkosítást használ. Ez automatikusan megtörténik az összes indexelésen, beleértve a nem teljes mértékben titkosított indexek növekményes frissítéseit is (amelyek 2018 januárja előtt jöttek létre).

A szolgáltatás által felügyelt titkosítás a hosszú és rövid távú tárolás összes tartalmára vonatkozik.

Ügyfél által felügyelt kulcsok (CMK)

Az ügyfél által felügyelt kulcsokhoz egy másik számlázható szolgáltatásra, az Azure Key Vaultra van szükség, amely egy másik régióban, de ugyanabban az előfizetésben lehet, mint az Azure AI Search.

A CMK-támogatás két fázisban lett bevezetve. Ha az első fázisban hozta létre a keresési szolgáltatást, a CMK-titkosítás a hosszú távú tárolásra és adott régiókra korlátozódott. A második fázisban, 2021 májusa után létrehozott szolgáltatások bármely régióban használhatják a CMK-titkosítást. A második hullám bevezetésének részeként a tartalom CMK-titkosítással rendelkezik mind a hosszú távú, mind a rövid távú tároláshoz. A CMK támogatásával kapcsolatos további információkért lásd a teljes dupla titkosítást.

A CMK-titkosítás engedélyezése növeli az index méretét, és csökkenti a lekérdezési teljesítményt. Az eddigi megfigyelések alapján 30-60%-os növekedés várható a lekérdezési időkben, bár a tényleges teljesítmény az indexdefiníciótól és a lekérdezéstípusoktól függően változhat. A negatív teljesítményhatás miatt azt javasoljuk, hogy csak olyan indexeken engedélyezze ezt a funkciót, amelyekhez valóban szükség van rá. További információ: Ügyfél által felügyelt titkosítási kulcsok konfigurálása az Azure AI Searchben.

Biztonsági felügyelet

API-kulcsok kezelése

Az API-kulcsalapú hitelesítésre való támaszkodás azt jelenti, hogy az Azure biztonsági ajánlott eljárásainak megfelelően rendelkeznie kell egy tervvel a rendszergazdai kulcs rendszeres időközönként történő újragenerálására. Keresési szolgáltatásonként legfeljebb két rendszergazdai kulcs lehet. Az API-kulcsok biztonságossá tételéről és kezeléséről további információt az API-kulcsok létrehozása és kezelése című témakörben talál.

Tevékenység- és erőforrásnaplók

Az Azure AI Search nem naplózza a felhasználói identitásokat, így nem hivatkozhat naplókra egy adott felhasználóval kapcsolatos információkért. A szolgáltatás azonban naplózza a létrehozási-olvasási-frissítési-törlési műveleteket, amelyeket esetleg korrelálhat más naplókkal, hogy megértse az adott műveletek ügynökségét.

A riasztások és az Azure-beli naplózási infrastruktúra használatával a lekérdezések mennyiségének kiugró csúcsait vagy más olyan műveleteket végezhet, amelyek eltérnek a várt számítási feladatoktól. A naplók beállításával kapcsolatos további információkért lásd a naplóadatok gyűjtését és elemzését, valamint a lekérdezési kérelmek monitorozását.

Tanúsítványok és megfelelőség

Az Azure AI Search rendszeres auditokon vesz részt, és számos globális, regionális és iparágspecifikus szabványnak megfelelő minősítéssel rendelkezik mind a nyilvános felhő, mind az Azure Government esetében. A teljes listához töltse le a Microsoft Azure Megfelelőségi ajánlatok tanulmányát a hivatalos auditjelentések oldaláról.

A megfelelőség érdekében az Azure Policy használatával implementálhatja a Microsoft felhőbiztonsági teljesítménymutatójának magas biztonsági ajánlott eljárásait. A Microsoft felhőbiztonsági referenciamutatója biztonsági javaslatok gyűjteménye, amely olyan biztonsági vezérlőkbe van kodifikálva, amelyek a szolgáltatásokra és adatokra vonatkozó fenyegetések mérséklése érdekében végrehajtandó legfontosabb műveletekre felelnek meg. Jelenleg 12 biztonsági vezérlő létezik, köztük a hálózati biztonság, a naplózás és a figyelés, valamint az adatvédelem.

Az Azure Policy az Azure-ba beépített képesség, amely segít kezelni a megfelelőséget több szabványnak, beleértve a Microsoft felhőbiztonsági teljesítménymutatóját is. A jól ismert teljesítménymutatók esetében az Azure Policy beépített definíciókat biztosít, amelyek mind kritériumokat, mind pedig alkalmazható választ biztosítanak a meg nem felelés kezelésére.

Az Azure AI Search esetében jelenleg egy beépített definíció létezik. Erőforrásnaplózáshoz készült. Hozzárendelhet egy szabályzatot, amely azonosítja az erőforrásnaplózást hiányzó keresési szolgáltatásokat, majd bekapcsolhatja. További információ: Azure Policy Regulatory Compliance Controls for Azure AI Search.

Videó megtekintése

Ebből a gyors tempójú videóból áttekintheti a biztonsági architektúra és az egyes funkciók kategóriáinak áttekintését.