Biztonságkezelés az Azure-ban

Az Azure-előfizetők több eszközről kezelhetik felhőkörnyezeteiket, például felügyeleti munkaállomásokról, fejlesztői PC-kről, és olyan jogosult végfelhasználói eszközökről is, amelyek feladatspecifikus engedélyekkel rendelkeznek. Egyes esetekben a felügyeleti feladatkörök ellátását olyan webalapú konzolok használatával végzik, mint például az Azure Portal. Más esetekben előfordulhat, hogy közvetlen kapcsolat áll fenn az Azure-sal a helyszíni rendszerekből virtuális magánhálózatokon (VPN-en), terminálszolgáltatásokon, ügyfélalkalmazási protokollokon vagy (programozott módon) a klasszikus Azure-üzemi modellen keresztül. Továbbá az ügyfél-végpontok lehetnek vagy tartományhoz csatlakoztatottak, vagy pedig elkülönítettek és felügyelet nélküliek, mint például a táblagépek vagy az okostelefonok.

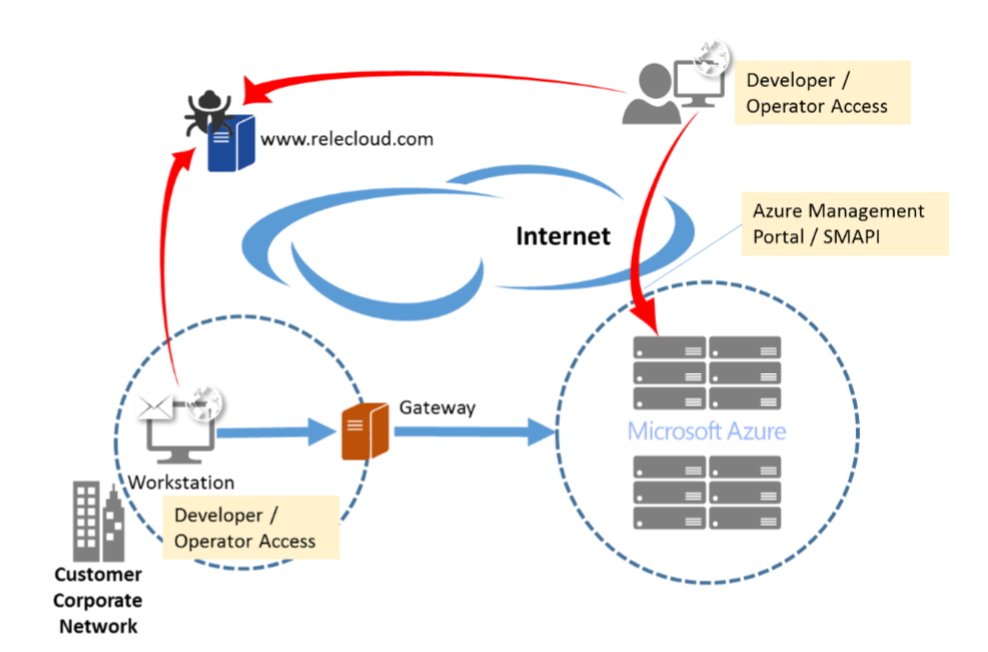

A sokféle hozzáférési és kezelési képesség a lehetőségek széles tárházát biztosítja, ugyanakkor nagymértékű kockázatot is jelent a felhőkörnyezetek esetén. A felügyeleti műveletek kezelése, nyomon követése és naplózása nehézségekbe ütközhet. Ez a sokrétűség biztonsági fenyegetésekkel is járhat, mivel nem szabályozott hozzáférést tesz lehetővé a felhőszolgáltatások kezelésére használt ügyfélvégpontokhoz. Az általános vagy személyes munkaállomások fejlesztésre és infrastruktúra-kezelésre való használata olyan kiszámíthatatlan fenyegetési vektoroknak enged utat, mint például a webböngészés (pl. alapesetben megbízható weboldalak megfertőződése, ún. watering hole attack) vagy az e-mail (pl. pszichológiai manipuláció és adathalászat).

Az ilyen típusú környezetekben nő a támadások lehetősége, mivel nehéz biztonsági szabályzatokat és mechanizmusokat létrehozni az Azure-felületekhez (például SMAPI-hoz) való hozzáférés megfelelő kezeléséhez a széles körben különböző végpontokból.

Távfelügyelettel kapcsolatos fenyegetések

A támadók gyakran próbálkoznak emelt szintű hozzáférés megszerzésével a fiókok hitelesítő adatainak megkaparintásával, például próbálgatásos jelszavas támadáson, adathalászaton vagy kapcsolatok eltérítésén (credential harvesting) keresztül, vagy pedig úgy, hogy a felhasználókat trükk segítségével ártalmas kódnak teszik ki (webhelyekről automatikusan letöltődő kártevő vagy káros e-mail-mellékletek segítségével). Távfelügyelt felhőkörnyezetben nagyobb kockázattal járhat a fiókokhoz való illetéktelen hozzáférés, a bármikori és bárhonnani hozzáférhetőség miatt.

Az alacsonyabb szintű felhasználói fiókok még az elsődleges rendszergazdai fiókok szigorú szabályozása mellett is kihasználhatók a biztonsági stratégia gyengeségei. A megfelelő biztonsági képzés hiánya szintén vezethet biztonsági rések kialakulásához, a fiókadatok véletlen kiszivárogtatása útján.

Ha egy felhasználói munkaállomás felügyeleti feladatok elvégzésére is használatos, sok különböző ponton sérülhet a rendszer biztonsága. Ez bekövetkezhet például webböngészés, harmadik féltől származó és nyílt forrású eszközök használata, vagy trójait tartalmazó ártalmas dokumentum megnyitása során.

Általában a legtöbb, adatszivárgáshoz vezető, célzott támadás böngészők biztonsági réseinek kihasználásához, beépülő modulokhoz (mint a Flash, PDF vagy Java), vagy e-mailes adathalászathoz vezethető vissza az asztali számítógépek esetében. Ezek a gépek rendelkezhetnek rendszergazdai vagy szolgáltatásszintű engedélyekkel, hogy műveleti céllal hozzáférhessenek az élő kiszolgálókhoz vagy hálózati eszközökhöz, amikor fejlesztésre vagy más eszközök kezelésére használják őket.

A működési biztonság alapjai

A biztonságosabb felügyelet és műveletek érdekében minimalizálhatja az ügyfél támadási felületét a lehetséges belépési pontok számának csökkentésével. Ez a "feladatok elkülönítése" és a "környezetek elkülönítése" biztonsági alapelveken keresztül valósítható meg.

Különítse el a bizalmas funkciókat egymástól annak érdekében, hogy egy adott szinten elkövetett hiba kisebb valószínűséggel vezethessen biztonsági réshez egy másik szinten. Példák:

- Rendszergazda osztó tevékenységeket nem szabad olyan tevékenységekkel kombinálni, amelyek veszélybe sodorhatják azokat (például a rendszergazda e-mailjeiben lévő kártevőket, amelyek aztán megfertőznek egy infrastruktúra-kiszolgálót).

- A nagy érzékenységű műveletekhez használt munkaállomás nem lehet ugyanaz a rendszer, amelyet nagy kockázatú célokra, például az internet böngészésére használnak.

Csökkentse a rendszer támadási felületét a szükségtelen szoftverek eltávolításával. Példa:

- A szabványos rendszergazdai, támogatási vagy fejlesztési munkaállomás nem igényelhet e-mail-ügyfél vagy más hatékonyságnövelő alkalmazás telepítését, ha az eszköz fő célja a felhőszolgáltatások kezelése.

Az infrastruktúra alkotóelemeihez rendszergazdai szintű hozzáféréssel rendelkező ügyfélrendszereket a lehető legszigorúbb biztonsági házirendnek kell alávetni, a biztonsági kockázat csökkentésének érdekében. Példák:

- A biztonsági házirendek tartalmazhatnak olyan csoportházirend-beállításokat, amelyek meggátolják az eszközön való nyílt internet-hozzáférést, valamint korlátozó tűzfal-beállításokat léptetnek érvénybe.

- Használjon IPsec alapú VPN-eket, ha közvetlen hozzáférésre van szükség.

- Állítson be különálló felügyeleti és fejlesztői Active Directory-tartományokat.

- Különítse el és szűrje a felügyeleti munkaállomások hálózati forgalmát.

- Használjon kártevőirtó szoftvert.

- Vezessen be többtényezős hitelesítést, hogy csökkentse a lopott fiókadatokkal történő hozzáférés esélyét.

A hozzáférési erőforrások konszolidálása és a felügyelet nélküli végpontok kiiktatása egyszerűsíti a felügyeleti feladatokat.

Az Azure távfelügyelet biztonsági megoldásai

Az Azure biztonsági mechanizmusai segítséget nyújtanak a rendszergazdáknak a felhőszolgáltatások és virtuális gépek felügyeletében. Ezen mechanizmusok az alábbiak:

- Hitelesítés és Azure szerepköralapú hozzáférés-vezérlés (Azure RBAC).

- Figyelés és naplózás.

- Tanúsítványok és titkosított kommunikáció.

- Webes felügyeleti portál.

- Hálózaticsomag-szűrés.

A felügyeleti átjáró ügyféloldali biztonsági konfigurációjával és adatközponti üzembe helyezésével korlátozhatja és figyelheti a felhőalkalmazásokhoz és adatokhoz való rendszergazdai hozzáférést.

Feljegyzés

Egyes, ebben a cikkben olvasható javaslatok megnövekedett adat-, hálózati vagy számítási erőforrás-igénybevétellel járhatnak, és megnövelhetik a licencek vagy előfizetések költségeit.

Megerősített munkaállomás a felügyelethez

A munkaállomások megerősítésének célja az, hogy a rendszer működéséhez nélkülözhetetlen, kritikus funkciókon kívül minden mást ki lehessen iktatni, a lehető legkisebbre csökkentve a támadási felületet. A rendszer megerősítéséhez tartozik a telepített szolgáltatások és alkalmazások számának minimálisra csökkentése, az alkalmazásfuttatás korlátozása, a hálózati hozzáférés korlátozása csak a legszükségesebbekre, valamint a rendszer állandó naprakészen tartása. Továbbá a megerősített munkaállomás felügyeletre való használata elkülöníti a felügyeleti eszközöket és tevékenységeket a többi végfelhasználói feladattól.

Helyszíni vállalati környezeten belül csökkentheti a fizikai infrastruktúra támadási felületét dedikált felügyeleti hálózatok, beléptetőkártyás kiszolgálótermek és a hálózat védett területein üzemelő munkaállomások segítségével. Felhőalapú vagy hibrid informatikai modellek esetében bonyolultabb lehet a felügyeleti szolgáltatások biztonságának fenntartása, az informatikai erőforrásokhoz való fizikai hozzáférés hiánya miatt. A védelmi megoldások megvalósítása precíz szoftverkonfigurációt, biztonságközpontú folyamatokat és átfogó házirendeket követel meg.

A minimális jogosultsági szintű minimális szoftverigény használata egy zárolt munkaállomáson felhőfelügyelethez és alkalmazásfejlesztéshez a távoli felügyeleti és fejlesztési környezetek szabványosításával csökkentheti a biztonsági incidensek kockázatát. A megerősített munkaállomás-konfiguráció segíthet megakadályozni a kritikus felhőerőforrások kezelésére használható felhasználói fiókokhoz való illetéktelen hozzáférést, a kártevők és a biztonsági rések kihasználói által leggyakrabban használt utak kiiktatásával. A Windows AppLocker és a Hyper-V technológia segítségével ellenőrizheti és elkülönítheti az ügyfélrendszer viselkedését. Ily módon csökkentheti a fenyegetéseket, beleértve az e-maillel és a webes böngészéssel járó veszélyeket.

Egy megkeményített munkaállomáson a rendszergazda egy standard felhasználói fiókot futtat (amely letiltja a rendszergazdai szintű végrehajtást), és a társított alkalmazásokat egy engedélyezési lista vezérli. A megerősített munkaállomás alapszintű alkotóelemei:

- Aktív vizsgálat és javítás. Telepítsen kártevőirtó szoftvert, rendszeresen végezzen vizsgálatot a biztonsági rések feltárása érdekében, és időben telepítse a legújabb biztonsági frissítéseket az összes munkaállomásra.

- Korlátozott funkciók. Távolítsa el a szükségtelen alkalmazásokat, és tiltsa le a szükségtelen (indítási) szolgáltatásokat.

- A hálózat megerősítése. Alkalmazzon Windows tűzfal-szabályokat, hogy csak érvényes IP-címeket, portokat és az Azure-felügyelettel kapcsolatos URL-címeket engedélyezzen. Győződjön meg róla, hogy a munkaállomáshoz beérkező távoli kapcsolatok is le legyenek tiltva.

- Végrehajtási korlátozások. Csak a felügyelet futtatásához szükséges előre definiált végrehajtható fájlok (az úgynevezett "default-deny") futtatásának engedélyezése. Alapértelmezés szerint a felhasználóknak meg kell tagadni a programok futtatására vonatkozó engedélyt, kivéve, ha az engedélyezési listán explicit módon vannak definiálva.

- Legkisebb jogosultság. A felügyeleti munkaállomás felhasználóinak nem szabad rendszergazdai jogosultságokkal rendelkezniük a helyi gépen. Így szándékosan vagy akaratlanul nem módosíthatják a rendszerkonfigurációt vagy a rendszerfájlokat.

Mindezt kényszerítheti csoportházirend-objektumok (GPO-k) használatával az Active Directory Domain Servicesben (AD DS), és ezeknek az összes felügyeleti fiókra való alkalmazásával a (helyi) felügyeleti tartományon keresztül.

A szolgáltatások, alkalmazások és adatok felügyelete

Az Azure felhőszolgáltatások konfigurálása lehetséges az Azure Portalon vagy SMAPI-n keresztül, a Windows PowerShell parancssori felületen, vagy olyan egyedi alkalmazás használatával, amely kihasználja ezeket a RESTful-felületeket. Az ilyen mechanizmusokat használó szolgáltatások közé tartozik a Microsoft Entra ID, az Azure Storage, az Azure Websites és az Azure Virtual Network.

A virtuális gépek által telepített alkalmazások igény szerint saját ügyféleszközöket és interfészeket biztosítanak, például a Microsoft Felügyeleti konzolt (MMC), egy nagyvállalati felügyeleti konzolt (például a Microsoft System Centert vagy a Windows Intune-t), vagy egy másik felügyeleti alkalmazást, például a Microsoft SQL Server Management Studiót. Ezek az eszközök általában vállalati környezetben vagy az ügyfélhálózaton találhatóak meg. Függhetnek meghatározott hálózati protokolloktól (ilyen például a Remote Desktop Protocol (RDP)), amelyek közvetlen, állapotalapú kapcsolatokat igényelnek. Előfordulhat, hogy egyes webes felületeket nem szabad nyíltan közzétenni vagy interneten keresztül elérni.

Az Azure-ban az infrastruktúra- és platformszolgáltatások felügyeletéhez való hozzáférést többtényezős hitelesítéssel, X.509 felügyeleti tanúsítványokkal és tűzfalszabályokkal korlátozhatja. Az Azure Portal és a SMAPI a Transport Layer Security (TLS) protokoll használatát követeli meg. Azonban az Azure-ra telepített szolgáltatások és alkalmazások megkövetelik a megfelelő védelmi intézkedéseket, az adott alkalmazástól függően. Ezek a mechanizmusok gyakran egyszerűbben engedélyezhetőek egy szabványosított, megerősített munkaállomás-konfigurációval.

Biztonsági irányelvek

Általánosságban elmondható, hogy a felhőben használható rendszergazdai munkaállomások biztonságossá tételének segítése hasonló a helyszíni munkaállomások gyakorlatához. Például minimalizált buildelési és korlátozó engedélyek. A felhőfelügyelet bizonyos egyedi aspektusai jobban hasonlítanak a távoli vagy izolált vállalatfelügyeletéihez. Ezek közé tartozik a hitelesítő adatok naplózása, a megnövelt biztonságú távelérés, valamint a fenyegetések észlelése és kezelése.

Hitelesítés

Használhat Azure bejelentkezési korlátozásokat az olyan forrás IP-címek korlátozására, amelyek jogosultak a felügyeleti eszközökhöz hozzáférni és naplózás-hozzáférési kérést küldeni. A felügyeleti ügyfelek (munkaállomások és/vagy alkalmazások) azure-beli azonosításának elősegítése érdekében konfigurálhatja az SMAPI-t (ügyfél által fejlesztett eszközökkel, például Windows PowerShell-parancsmagokkal) és az Azure Portalt is, hogy a TLS/SSL-tanúsítványok mellett ügyféloldali felügyeleti tanúsítványokat is telepítsenek. Javasolt a többtényezős hitelesítés bevezetése a rendszergazdai hozzáférés esetében is.

Az Azure-ban üzembe helyezhető egyes alkalmazások vagy szolgáltatások saját hitelesítési mechanizmusokkal rendelkezhetnek a végfelhasználói és rendszergazdai hozzáféréshez, míg mások teljes mértékben kihasználják a Microsoft Entra-azonosítót. Attól függően, hogy a hitelesítő adatokat Active Directory összevonási szolgáltatások (AD FS) (AD FS- vagy címtár-szinkronizálással), vagy csak a felhőben tartja fenn a felhasználói fiókokat, a Microsoft Identity Manager (a Microsoft Entra ID P1 vagy P2 része) használatával kezelheti az erőforrások közötti identitás életciklusát.

Kapcsolatok

Az Azure virtuális hálózataihoz való ügyfélkapcsolatok biztonságossá tételének céljából több mechanizmus áll rendelkezésre. Ezen mechanizmusok közül kettő, a helyek közötti VPN (S2S) és a pont–hely VPN (P2S) lehetővé teszi az iparági szabványnak megfelelő IPsec (S2S) használatát titkosításhoz és bújtatáshoz. A nyilvánosan elérhető Azure-szolgáltatásokhoz (pl. Azure Portal) való csatlakozáshoz az Azure-nak HTTPS-kapcsolatra van szüksége.

Az önállóan megerősített munkaállomásnak, amely nem csatlakozik az Azure-hoz rd-átjárón keresztül, az SSTP-alapú pont–hely VPN használatával hozza létre a kezdeti kapcsolatot az Azure-beli virtuális hálózattal, majd hozzon létre RDP-kapcsolatot az egyes virtuális gépekhez a VPN-alagúttal.

Felügyeleti naplózás vagy házirend kikényszerítése

A felügyeleti folyamatok biztonságossá tételére általában két megközelítés használatos: a naplózás és a házirendek kikényszerítése. A két módszer együttes használata átfogó ellenőrzést tesz lehetővé, de nem minden helyzetben lehetséges a kivitelezése. Továbbá mindkét megközelítés különböző szintű kockázattal, költséggel és a biztonsági felügyeletbe fektetett energiával jár, főképp a személyekbe és rendszerarchitektúrákba fektetett bizalom függvényében.

A megfigyelés és a naplózás biztosítják a felügyeleti tevékenység követésének és értelmezésének alapjait, de a keletkező adatmennyiség miatt nem mindig valósítható meg az összes művelet teljes részletességű naplózása. Ajánlott eljárás viszont a felügyeleti házirendek hatékonyságának naplózása.

A szigorú hozzáférés-vezérlést magában foglaló házirend-kikényszerítés olyan szoftveres mechanizmusokat léptet életbe, amelyek képesek felügyelni a rendszergazdák tevékenységét, és segít biztosítani, hogy azok minden lehetséges védelmi intézkedést betartsanak. A naplózás bizonyítékkal szolgál a kényszerítés működéséről, valamint feljegyzésekkel arról, ki és mit, melyik helyen és mikor hajtott végre. A naplózás egyúttal lehetővé teszi az információk feljegyzését és összehasonlítását azzal kapcsolatban, hogy betartják-e a rendszergazdák a házirendeket, valamint a tevékenységek bizonyítékait is rögzíti.

Ügyfél-konfiguráció

Háromféle elsődleges megerősített munkaállomás-konfigurációt ajánlunk. Legjobban a költség, használhatóság és hozzáférhetőség terén különböznek egymástól, de mind a három lehetőség hasonló biztonsági profillal rendelkezik. A következő táblázat egy rövid elemzést tartalmaz a három lehetőséggel járó előnyökről és kockázatokról. (Vegye figyelembe, hogy a "vállalati PC" egy szabványos asztali pc-konfigurációra utal, amelyet szerepköröktől függetlenül minden tartományi felhasználó üzembe helyezne.)

| Konfiguráció | Előnyök | Hátrányok |

|---|---|---|

| Önálló, megerősített munkaállomás | Szigorúan ellenőrzött munkaállomás | A dedikált asztali gépek magasabb költsége |

| - | Az alkalmazások biztonsági réseinek kihasználásával kapcsolatos kisebb kockázat | Nagyobb energiabefektetést igénylő felügyelet |

| - | A feladatok egyértelmű elkülönítése | - |

| Vállalati PC mint virtuális gép | Alacsonyabb hardverköltségek | - |

| - | Szerepkör és alkalmazások elkülönítése | - |

Fontos, hogy a megerősített munkaállomás ne a vendég, hanem a gazdagép operációs rendszere és a hardver között ne legyen semmi. A "tiszta forrás elve" (más néven "biztonságos forrás") szerint a gazdagépnek kell a legkeményebbnek lennie. Ellenkező esetben a megkeményített munkaállomás (vendég) támadásnak van kitéve az üzemeltetett rendszer ellen.

Még jobban elkülönítheti a felügyeleti feladatköröket dedikált rendszerkép használatával minden egyes megerősített munkaállomáshoz, amely csak bizonyos Azure- és felhőalkalmazások felügyeletéhez rendelkezik a szükséges eszközökkel és engedélyekkel, valamint speciális helyi AD DS csoportházirend-objektumokkal is a szükséges feladatok ellátásához.

A helyszíni infrastruktúrával nem rendelkező informatikai környezetek esetében (ahol például a csoportházirend-objektumok számára nem lehetséges helyi AD DS-példányhoz történő hozzáférés, mert az összes kiszolgáló a felhőben található) az olyan szolgáltatások, mint a Microsoft Intune leegyszerűsíthetik a munkaállomás-konfigurációk kiépítését és fenntartását.

Önálló megerősített munkaállomás a felügyelethez

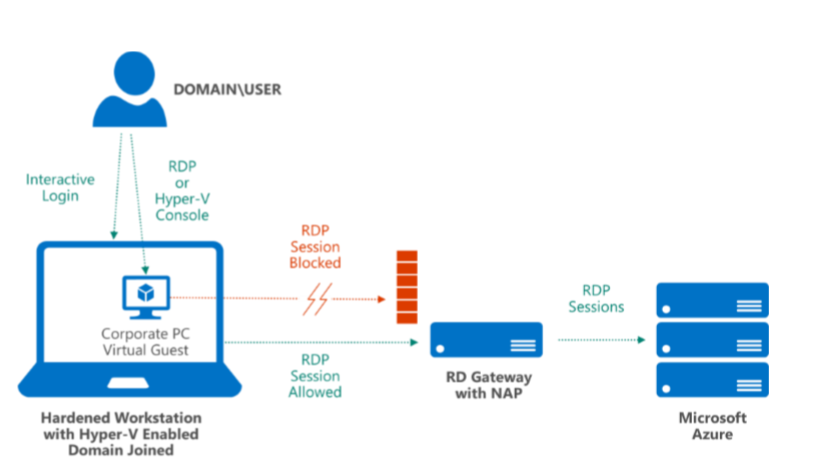

Önálló megerősített munkaállomás használatával a rendszergazdák rendelkeznek egy PC-vel vagy laptoppal, amelyet felügyeleti feladatok ellátására használnak, valamint egy másik, különálló PC-vel vagy laptoppal az egyéb feladatokhoz. Az önálló megerősített munkaállomás-forgatókönyvben (lásd alább) a Windows tűzfal (vagy egy, nem a Microsoft által készített ügyféltűzfal) helyi példánya a bejövő kapcsolatok, mint például az RDP blokkolására van konfigurálva. A rendszergazda bejelentkezhet a megkeményített munkaállomásra, és elindíthat egy RDP-munkamenetet, amely az Azure-hoz csatlakozik, miután VPN-kapcsolatot létesített egy Azure-beli virtuális hálózattal, de nem tud bejelentkezni egy vállalati pc-be, és rdp használatával csatlakozni a megkeményített munkaállomáshoz.

Vállalati PC mint virtuális gép

Olyan esetekben, ahol az önálló megerősített munkaállomás megvalósítása költséges vagy nehézkes volna, ehelyett a megerősített munkaállomás üzemeltethet virtuális gépet a nem felügyeleti feladatok ellátására.

Annak érdekében, hogy elkerülje az ugyanannak a munkaállomásnak rendszerfelügyeletre és más napi munkafeladatok ellátására való használatából eredő lehetséges biztonsági kockázatokat, telepíthet Windows Hyper-V virtuális gépet a megerősített munkaállomásra. Ez a virtuális gép használható vállalati PC-ként. A vállalati PC-környezet elszigetelt maradhat a gazdagéptől, ami csökkenti a támadási felületet, és eltávolítja a felhasználó napi tevékenységeit (például az e-maileket) a bizalmas felügyeleti feladatokkal való együttéléstől.

A vállalati PC virtuális gépe védett térben üzemel, és lehetővé teszi a felhasználói alkalmazások használatát. A gazdagép továbbra is "tiszta forrás", és szigorú hálózati szabályzatokat kényszerít ki a gyökér operációs rendszerben (például blokkolja az RDP-hozzáférést a virtuális gépről).

Ajánlott eljárások

Az alkalmazások és adatok Azure-beli kezelésekor vegye figyelembe az alábbi további irányelveket.

Ajánlott és nem ajánlott műveletek

Ne feltételezze, hogy mivel a munkaállomás zárolva van, más gyakori biztonsági követelményeknek nem kell megfelelnie. Az esetleges kockázat magasabb a megemelt hozzáférési szintek miatt, amelyekkel a rendszergazdai fiókok általában rendelkeznek. A kockázatokra való példákat és az elkerülésükre használatos biztonsági eljárásokat az alábbi táblázatban találja.

| Nem ajánlott | Ajánlott |

|---|---|

| Ne küldjön e-mailt a rendszergazdai hozzáféréshez vagy más titkos kódokhoz (például TLS/SSL vagy felügyeleti tanúsítványok) | Őrizze meg az adatok bizalmas mivoltát a fióknevek és jelszavak szóbeli közvetítésével (de ne tárolja őket hangpostán), végezze távolról az ügyfél-/kiszolgáló-tanúsítványok telepítését (titkosított munkameneten), védett hálózati megosztásról végezzen letöltéseket, illetve az adatokat személyesen, cserélhető adathordozókon tegye közzé. |

| - | Kezelje proaktívan a felügyeleti tanúsítvány-életciklusait. |

| Ne tároljon titkosítatlan vagy nem kivonatolt fiókjelszavakat alkalmazástárolókban (mint például táblázatokban, SharePoint-webhelyeken vagy fájlmegosztásokon). | Hozzon létre biztonságfelügyeleti alapelveket és rendszer-megerősítési házirendeket, és alkalmazza őket a fejlesztői környezetében. |

| Ne ossza meg ugyanazt a fiókot vagy jelszót több rendszergazda között, és ne használja ugyanazt a jelszót több felhasználói fiókhoz vagy szolgáltatáshoz, különösképpen közösségi oldalakon és más nem felügyeleti tevékenységekhez. | Hozzon létre egy dedikált Microsoft-fiókot az Azure-előfizetés kezeléséhez, amely nem személyes e-mailekhez van használva. |

| Ne küldjön el e-mail-mellékletként konfigurációs fájlokat. | A konfigurációs fájlokat és profilokat megbízható helyről telepítse (például titkosított USB flash meghajtóról), nem pedig olyan biztonsági szempontból támadásoknak kitett mechanizmust igénybe véve, mint például az e-mail. |

| Ne használjon gyenge vagy egyszerű bejelentkezési jelszót. | Erős jelszószabályzatok, lejárati ciklusok (első használaton belüli módosítás), konzolidőkorlátok és automatikus fiókzárolások kényszerítése. Használjon ügyféljelszó-kezelő rendszert, többtényezős hitelesítéssel a jelszótárolóhoz való hozzáféréshez. |

| Ne tegye interneten keresztül elérhetővé a felügyeleti portokat. | Zárolja az Azure-portokat és IP-címeket a felügyeleti hozzáférés korlátozása érdekében. |

| - | Használjon tűzfalat, VPN-t és NAP-ot minden felügyeleti kapcsolat esetében. |

Az Azure üzemeltetése

A Microsoft Azure-beli működése során az azure-beli éles rendszerekhez hozzáférő üzemeltetési mérnökök és támogatási munkatársak olyan rögzített munkaállomás-számítógépeket használnak, amelyeken a belső vállalati hálózati hozzáféréshez és alkalmazásokhoz (például e-mail, intranet stb.) kiépített virtuális gépek vannak kiépítve. Minden felügyeleti munkaállomás számítógépe rendelkezik TPM-ekkel, a gazdagép rendszerindító meghajtója a BitLockerrel van titkosítva, és a Microsoft elsődleges vállalati tartományában egy speciális szervezeti egységhez (OU) csatlakozik.

A rendszer-megerősítést a csoportházirendekkel kényszerítjük ki, központosított szoftverfrissítés mellett. Az eseménynaplókat (mint a biztonsági naplók és az AppLocker naplói) vizsgálati és elemzési célból begyűjtjük a felügyeleti munkaállomásokról, és egy központi helyen tároljuk őket.

Emellett a Microsoft hálózatán kéttényezős hitelesítést igénylő dedikált jump-boxok is használhatók az Azure éles hálózatához való csatlakozáshoz.

Azure biztonsági ellenőrzőlista

A rendszergazdák által a megerősített munkaállomásokon végezhető feladatok minimalizálása segít csökkenteni a támadási felületet a fejlesztői és felügyeleti környezetben. Használja a következő technológiákat a megerősített munkaállomása védelmének érdekében:

- A webböngésző kulcsfontosságú belépési pont a külső kiszolgálókkal való kiterjedt interakció miatt a káros kódok számára. Tekintse át az ügyfélszabályzatokat, és kényszerítse ki a védett módban való futtatást, a bővítmények letiltását és a fájlletöltések letiltását. Győződjön meg róla, hogy a biztonsági figyelmeztetések mindig megjelennek. Használja ki az internetzónák előnyeit, és hozzon létre egy listát a megbízható webhelyekről, amelyekhez megerősítést állított be. Tiltson le minden más webhelyet és böngészőn belüli kódot, mint például az ActiveX és a Java használatát.

- Általános jogokkal rendelkező felhasználó. Az általános jogokkal rendelkező felhasználóként való üzemeltetés több előnnyel jár, melyek közül a legnagyobb, hogy így nehezebb a kártevőknek a rendszergazdai hitelesítő adatokat ellopni. Emellett egy standard felhasználói fiók nem rendelkezik emelt szintű jogosultságokkal a gyökér operációs rendszeren, és alapértelmezés szerint számos konfigurációs lehetőség és API ki van zárva.

- Kódaláírás. Az összes, rendszergazdák által használt eszköz és programkód kódaláírással való ellátása jól kezelhető mechanizmust biztosít alkalmazászárolási házirendek megvalósítására. A kivonatok nem méretezhetőek a kód gyors módosításával, és a fájlelérési utak nem biztosítanak magas szintű biztonságot. Állítsa be a PowerShell végrehajtási szabályzatait Windows rendszerű számítógépeken.

- Csoportházirend. Hozzon létre globális felügyeleti házirendet, amely minden tartománybeli, felügyeletre használt munkaállomásra vonatkozik (minden más hozzáférést pedig tiltson le), valamint az ezen munkaállomásokon hitelesített összes felhasználói fiókra is.

- Megnövelt biztonságú kiépítés. Gondoskodjon a megerősített munkaállomások kiindulási rendszerképének védelméről, hogy jobban védekezhessen az illetéktelen módosítások ellen. Használjon titkosítást, elkülönítést és hasonló biztonsági intézkedéseket a rendszerképek, virtuális gépek és parancsfájlok tárolásánál, és korlátozza az ezekhez való hozzáférést (esetleg naplózható be- és kijelentkezési folyamat bevezetésével).

- Javítások. Konzisztens build (vagy különálló rendszerképek létrehozása fejlesztési, üzemeltetési és egyéb felügyeleti feladatokhoz), módosítások és kártevők rutinszerű keresése, a build naprakészen tartása, és csak akkor aktiválja a gépeket, amikor szükség van rájuk.

- Irányítás. Az AD DS csoportházirend-objektumokkal vezérelheti a rendszergazdák Windows-felületeit, például a fájlmegosztást. Terjessze ki a naplózási és megfigyelési folyamatokat a felügyeleti munkaállomásokra. Kövessen nyomon minden rendszergazdai és fejlesztői hozzáférést és tevékenységet.

Összegzés

A megerősített munkaállomás-konfiguráció Azure-felhőszolgáltatások, virtuális gépek és szolgáltatások felügyeletére való használata segíthet számos olyan kockázatok és fenyegetések elkerülésében, amelyek a kritikus informatikai infrastruktúrák távfelügyeletével járhatnak. Az Azure és a Windows is kínál a kommunikáció, hitelesítés és ügyfélviselkedés védelmére és ellenőrzésére alkalmas mechanizmusokat.

Következő lépések

A következő források állnak rendelkezésre az Azure-ról és a kapcsolódó Microsoft-szolgáltatások általánosabb információk megadásához:

- Privileged Access biztonságossá tétele – az Azure-felügyelet biztonságos felügyeleti munkaállomásának tervezéséhez és létrehozásához szükséges technikai részletek

- Microsoft biztonsági és adatkezelési központ – ismerje meg az Azure platform olyan képességeit, amelyek megvédik az Azure-hálót és az Azure-on futó számítási feladatokat.

- Microsoft Security Response Center – ahol a Microsoft biztonsági rései, beleértve az Azure-ral kapcsolatos problémákat is jelenthetik, vagy e-mailben a secure@microsoft.com