Azure-fenyegetésvédelem

Az Azure beépített fenyegetésvédelmi funkciókat kínál olyan szolgáltatásokon keresztül, mint a Microsoft Entra ID, az Azure Monitor naplói és Felhőhöz készült Microsoft Defender. Ez a biztonsági szolgáltatások és képességek gyűjteménye egyszerű és gyors módot kínál annak megértésére, hogy mi történik az Azure-üzemelő példányokon belül.

Az Azure számos lehetőséget kínál a biztonság konfigurálására és testreszabására az alkalmazástelepítések követelményeinek megfelelően. Ez a cikk bemutatja, hogyan lehet megfelelni ezeknek a követelményeknek.

Microsoft Entra ID-védelem

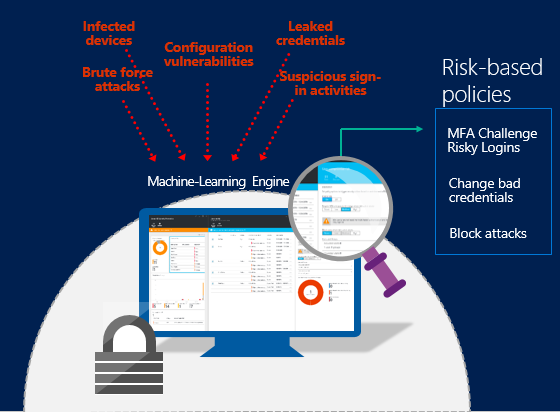

Microsoft Entra ID-védelem egy Microsoft Entra ID P2 kiadási funkció, amely áttekintést nyújt a szervezet identitásait érintő kockázatészlelésekről és lehetséges biztonsági résekről. Az Identity Protection meglévő Microsoft Entra anomáliadetektálási képességeket használ, amelyek a Microsoft Entra rendellenes tevékenységjelentéseken keresztül érhetők el, és új kockázatészlelési típusokat vezet be, amelyek képesek valós idejű rendellenességeket észlelni.

Az Identity Protection adaptív gépi tanulási algoritmusokkal és heurisztikusokkal észleli azokat az anomáliákat és kockázatészleléseket, amelyek azt jelezhetik, hogy az identitás sérült. Ezen adatok használatával az Identity Protection jelentéseket és riasztásokat hoz létre, hogy megvizsgálhassa ezeket a kockázatészleléseket, és elvégezhesse a megfelelő szervizelési vagy kárenyhítési műveletet.

Identity Protection-képességek

Microsoft Entra ID-védelem több mint monitorozási és jelentéskészítési eszköz. A szervezet identitásainak védelme érdekében olyan kockázatalapú szabályzatokat konfigurálhat, amelyek automatikusan reagálnak az észlelt problémákra egy adott kockázati szint elérésekor. Ezek a szabályzatok a Microsoft Entra ID és az EMS által biztosított egyéb feltételes hozzáférés-vezérlők mellett automatikusan blokkolhatják vagy kezdeményezhetik az adaptív szervizelési műveleteket, például a jelszó-visszaállítást és a többtényezős hitelesítés kényszerítését.

Példák az Azure Identity Protection által a fiókok és identitások védelmének biztosítására szolgáló néhány módszerre:

Kockázatészlelések és kockázatos fiókok észlelése

- Hat kockázatészlelési típus észlelése gépi tanulással és heurisztikus szabályokkal.

- Felhasználói kockázati szintek kiszámítása.

- A biztonsági rések kiemelésével egyéni javaslatokat adhat az általános biztonsági helyzet javításához.

- Értesítések küldése a kockázatészlelésekről.

- A kockázatészlelések vizsgálata releváns és környezetfüggő információk használatával.

- Alapvető munkafolyamatok biztosítása a vizsgálatok nyomon követéséhez.

- Egyszerű hozzáférést biztosít a szervizelési műveletekhez, például a jelszó-visszaállításhoz.

Kockázatalapú, feltételes hozzáférési szabályzatok

- A kockázatos bejelentkezések csökkentése a bejelentkezések blokkolásával vagy többtényezős hitelesítési kihívások megkövetelésével.

- Kockázatos felhasználói fiókok letiltása vagy biztonságossá tétele.

- A felhasználóknak többtényezős hitelesítésre kell regisztrálniuk.

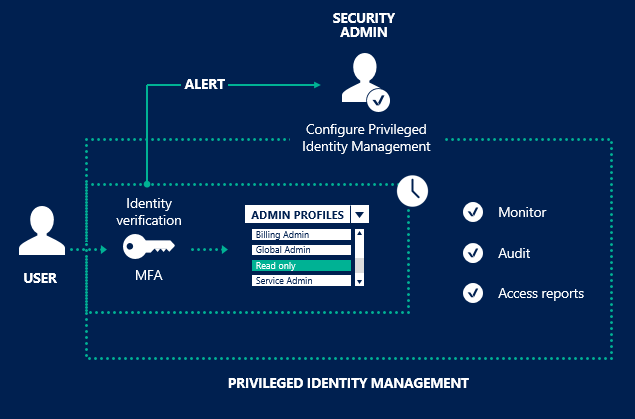

Microsoft Entra Privileged Identity Management

A Microsoft Entra Privileged Identity Management (PIM) segítségével kezelheti, vezérelheti és figyelheti a szervezeten belüli hozzáférést. Ez a funkció magában foglalja a Microsoft Entra ID és más Microsoft online szolgáltatások, például a Microsoft 365 vagy a Microsoft Intune erőforrásaihoz való hozzáférést.

A PIM a következőkben nyújt segítséget:

Riasztásokat és jelentéseket kaphat a Microsoft Entra rendszergazdáiról, valamint a Microsoft online szolgáltatások, például a Microsoft 365-höz és az Intune-hoz való igény szerinti (JIT) rendszergazdai hozzáférésről.

Jelentések készítése a rendszergazdai hozzáférés előzményeiről és a rendszergazdai hozzárendelések változásairól.

Riasztások lekérése a kiemelt szerepkörökhöz való hozzáférésről.

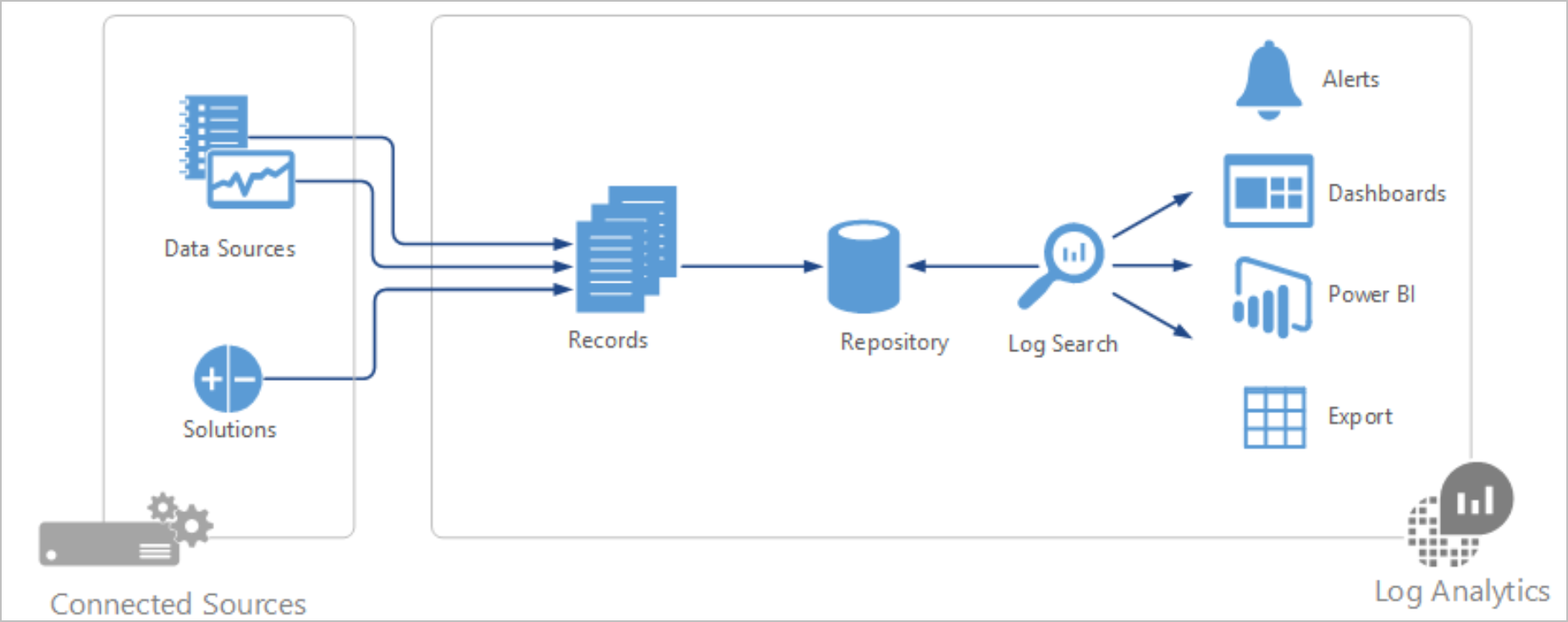

Azure Monitor logs

Az Azure Monitor-naplók egy Microsoft felhőalapú informatikai felügyeleti megoldás, amely segít a helyszíni és a felhőbeli infrastruktúra kezelésében és védelmében. Mivel az Azure Monitor-naplók felhőalapú szolgáltatásként vannak implementálva, az infrastruktúra-szolgáltatásokba való minimális befektetéssel gyorsan üzembe helyezheti és futtathatja azokat. Az új biztonsági funkciók automatikusan érkeznek, így a folyamatos karbantartási és frissítési költségek is megtakarítódnak.

Holisztikus biztonsági és megfelelőségi helyzet

Felhőhöz készült Microsoft Defender átfogó betekintést nyújt a szervezet informatikai biztonsági helyzetébe, beépített keresési lekérdezésekkel pedig olyan fontos problémákat keres, amelyek figyelmet igényelnek. Magas szintű betekintést tesz lehetővé a számítógépek biztonsági állapotába. Az elmúlt 24 óra, 7 nap vagy bármely más egyéni időkeret összes eseményét megtekintheti.

Az Azure Monitor-naplók segítségével gyorsan és egyszerűen megértheti a környezetek általános biztonsági állapotát, mindezt az informatikai műveletek kontextusában, beleértve a szoftverfrissítések értékelését, a kártevőirtó-felmérést és a konfigurációs alapkonfigurációkat. A biztonsági naplók adatai könnyen elérhetők a biztonsági és megfelelőségi naplózási folyamatok egyszerűsítése érdekében.

Megállapítások és elemzések

Az Azure Monitor-naplók középpontjában az Azure által üzemeltetett adattár található.

Az adatforrások konfigurálásával és az előfizetés megoldásainak hozzáadásával adatokat gyűjthet az adattárba csatlakoztatott forrásokból.

Az adatforrások és megoldások mindegyike külön rekordtípusokat hoz létre saját tulajdonságokkal, de a lekérdezésekben együtt is elemezheti őket az adattárba. Ugyanezekkel az eszközökkel és módszerekkel különböző források által gyűjtött adatokkal dolgozhat.

Az Azure Monitor-naplókkal folytatott interakciók többsége az Azure Portalon keresztül történik, amely bármely böngészőben fut, és hozzáférést biztosít a konfigurációs beállításokhoz, valamint több eszközhöz az összegyűjtött adatok elemzéséhez és kezeléséhez. A portálon a következőt használhatja:

- Naplókeresések , ahol lekérdezéseket hoz létre az összegyűjtött adatok elemzéséhez.

- Irányítópultok, amelyeket a legértékesebb keresések grafikus nézeteivel szabhat testre.

- További funkciókat és elemzési eszközöket biztosító megoldások.

A megoldások funkcióval bővítik az Azure Monitor-naplókat. Ezek elsősorban a felhőben futnak, és elemzést nyújtanak a log analytics-adattárban gyűjtött adatokról. A megoldások olyan új rekordtípusokat is meghatározhatnak, amelyeket naplókeresésekkel vagy a megoldás által a log analytics irányítópultján biztosított további felhasználói felülettel lehet elemezni.

Felhőhöz készült Defender példa az ilyen típusú megoldásokra.

Automatizálás és vezérlés: Riasztás a biztonsági konfiguráció eltéréseiről

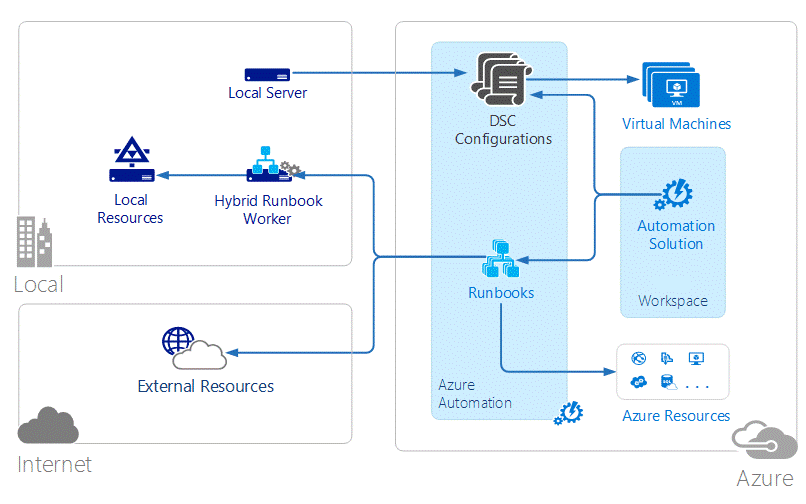

Az Azure Automation a PowerShellen alapuló és a felhőben futtatott runbookokkal automatizálja a felügyeleti folyamatokat. A runbookok futtathatók a helyi adatközpontban is, és kezelhetők velük a helyi erőforrások. Az Azure Automation konfigurációkezelést biztosít a PowerShell Desired State Configuration (DSC) használatával.

Létrehozhat és kezelhet az Azure-ban üzemeltetett DSC-erőforrásokat, és alkalmazhatja őket felhőbeli és helyszíni rendszerekre. Ezzel meghatározhatja és automatikusan kikényszerítheti a konfigurációjukat, vagy jelentéseket kérhet le a sodródásról, így biztosítva, hogy a biztonsági konfigurációk a szabályzaton belül maradjanak.

Microsoft Defender for Cloud

Felhőhöz készült Microsoft Defender segít megvédeni a hibrid felhőkörnyezetet. A csatlakoztatott erőforrások folyamatos biztonsági felmérésével részletes biztonsági javaslatokat tud nyújtani a felderített biztonsági résekre vonatkozóan.

Felhőhöz készült Defender ajánlásai a Microsoft cloud security benchmark – a Microsoft által létrehozott, Azure-specifikus irányelvkészlet a gyakori megfelelőségi keretrendszereken alapuló biztonsági és megfelelőségi ajánlott eljárásokhoz. Ez a széles körben elismert referenciamutató a Center for Internet Security (CIS) és a National Institute of Standards and Technology (NIST) vezérlőire épül, a felhőközpontú biztonságra összpontosítva.

A Felhőhöz készült Defender továbbfejlesztett biztonsági funkcióinak engedélyezése fejlett, intelligens, azure-beli, hibrid és többfelhős erőforrások és számítási feladatok védelmét biztosítja. További információ Felhőhöz készült Microsoft Defender továbbfejlesztett biztonsági funkcióiról.

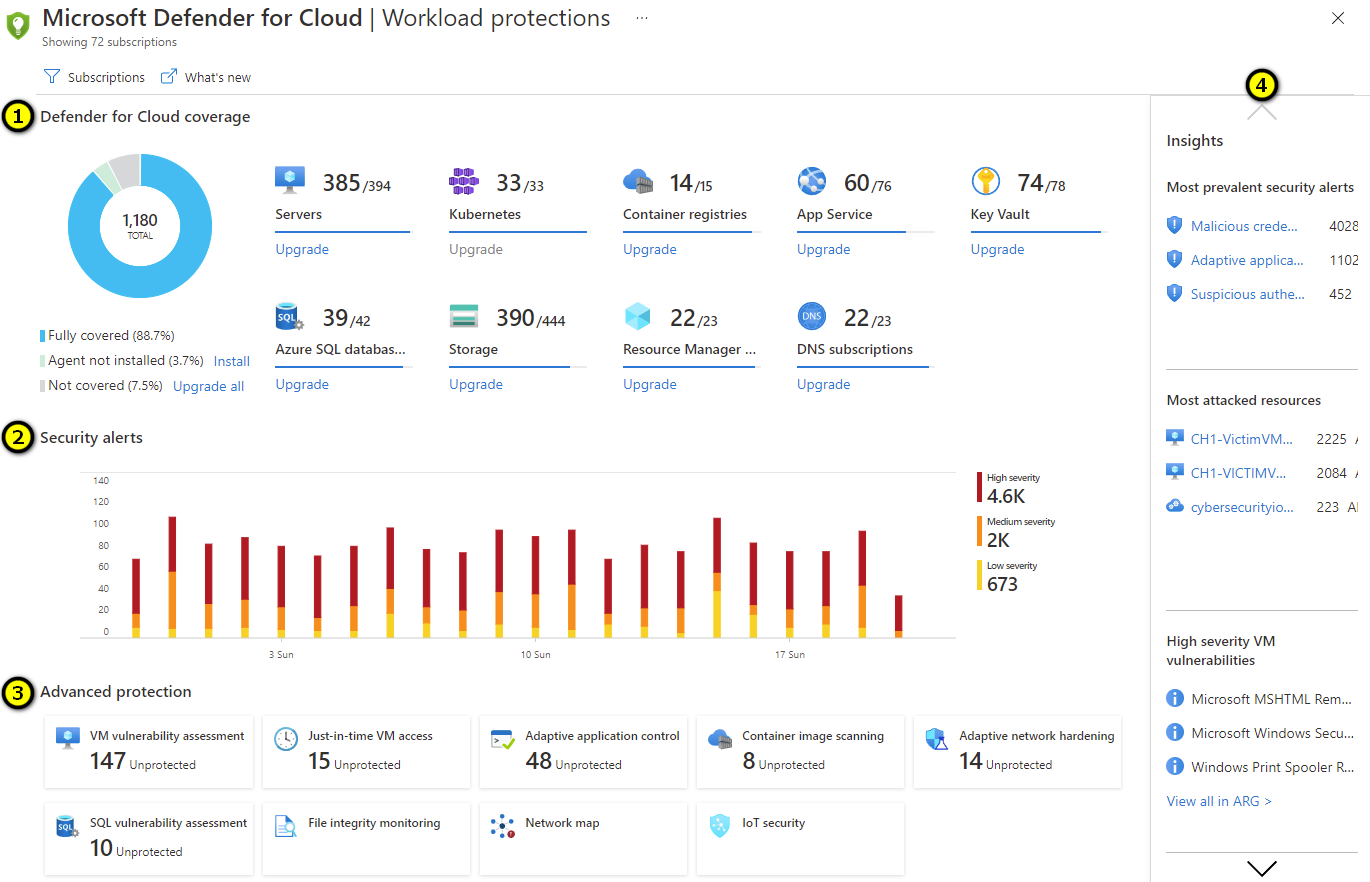

A Felhőhöz készült Defender számítási feladatvédelmi irányítópultja a Microsoft Defender számos csomagja által biztosított integrált felhőalapú számítási feladatok védelmi funkcióinak láthatóságát és vezérlését biztosítja:

Tipp.

További információ a számítási feladatok védelmének irányítópult számozott szakaszairól.

A Microsoft biztonsági kutatói folyamatosan figyelik a megjelenő fenyegetéseket. Rendelkezésükre áll a telemetriai adatok kiterjedt halmaza, amelyet a Microsoft a globális felhőbeli és helyszíni jelenléte során gyűjtött össze. Ezen adatkészletek széles körű és változatos gyűjteményére alapozva a Microsoft fel tudja fedezni az új támadási mintákat és trendeket a helyszíni fogyasztói és a vállalati termékeiben, valamint az online szolgáltatásaiban.

Így Felhőhöz készült Defender gyorsan frissítheti észlelési algoritmusait, mivel a támadók új és egyre kifinomultabb biztonsági réseket bocsátanak ki. Ez a megközelítés segít lépést tartani a gyorsan változó veszélyforrás-környezettel.

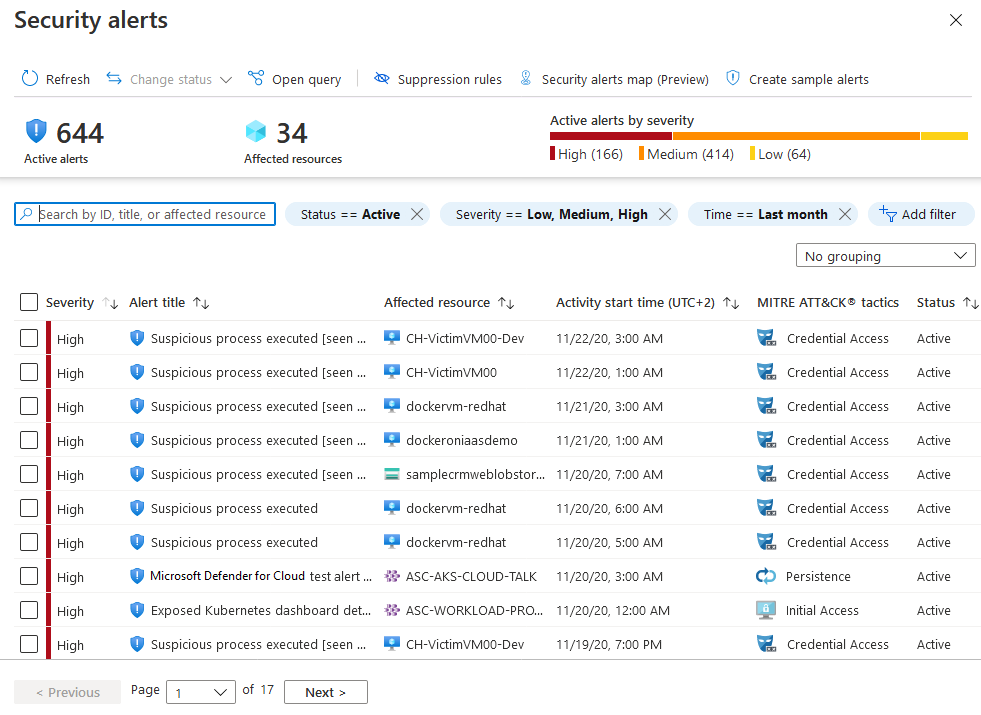

Felhőhöz készült Microsoft Defender automatikusan gyűjt biztonsági információkat az erőforrásokról, a hálózatról és a csatlakoztatott partnermegoldásokról. Ezeket az információkat elemzi, több forrásból származó információkat korrelálva azonosítja a fenyegetéseket.

A biztonsági riasztások rangsorolása Felhőhöz készült Defender, valamint a fenyegetések elhárítására vonatkozó javaslatok.

Felhőhöz készült Defender fejlett biztonsági elemzéseket alkalmaz, amelyek messze túlmutatnak az aláírásalapú megközelítéseken. A big data és a gépi tanulási technológiák terén az áttörések a teljes felhő eseményeinek kiértékelésére szolgálnak. A fejlett elemzés képes észlelni azokat a fenyegetéseket, amelyek manuális megközelítéssel nem azonosíthatók, és előrejelezhetik a támadások alakulását. Ezeket a biztonsági elemzési típusokat a következő szakaszok ismertetik.

Fenyegetésészlelési intelligencia

A Microsoft hatalmas mennyiségű globális fenyegetésfelderítéshez rendelkezik hozzáféréssel.

A telemetriai folyamatok több forrásból, például az Azure-ból, a Microsoft 365-ből, a Microsoft CRM Online-ból, a Microsoft Dynamics AX-ből, outlook.com, MSN.com, a Microsoft Digital Crimes Unitből (DCU) és a Microsoft Security Response Centerből (MSRC) származnak.

A kutatók fenyegetésfelderítési információkat is kapnak, amelyeket a főbb felhőszolgáltatók osztanak meg, és feliratkoznak harmadik felek fenyegetésfelderítési hírcsatornáira. Felhőhöz készült Microsoft Defender ezzel az információval figyelmeztetheti önt az ismert rossz szereplők fenyegetéseire. Néhány példa:

A gépi tanulás hatóerejének kihasználása: Felhőhöz készült Microsoft Defender nagy mennyiségű adathoz férhet hozzá a felhőalapú hálózati tevékenységről, amely az Azure-üzemelő példányokat célzó fenyegetések észlelésére használható.

Találgatásos erőészlelés: A gépi tanulás a távelérési kísérletek előzménymintájának létrehozására szolgál, amely lehetővé teszi, hogy találgatásos támadásokat észleljen a Secure Shell (SSH), a Remote Desktop Protocol (RDP) és az SQL-portok ellen.

Kimenő DDoS- és robothálózat-észlelés: A felhőbeli erőforrásokat célzó támadások gyakori célja ezeknek az erőforrásoknak a számítási teljesítménye más támadások végrehajtására való felhasználása.

Új viselkedéselemzési kiszolgálók és virtuális gépek: Miután egy kiszolgáló vagy virtuális gép biztonsága veszélybe került, a támadók számos különféle technikát alkalmaznak a rosszindulatú kódok végrehajtására a rendszeren, elkerülve az észlelést, a megőrzést és a biztonsági vezérlők mellőzését.

Az Azure SQL Database fenyegetésészlelése: Az Azure SQL Database fenyegetésészlelése, amely azonosítja a rendellenes adatbázis-tevékenységeket, amelyek szokatlan és potenciálisan káros kísérleteket jeleznek az adatbázisok elérésére vagy kihasználására.

Viselkedés elemzése

A működés elemzése olyan módszer, amely megvizsgálja és összehasonlítja az adatokat az ismert minták gyűjteményével. Ezek a minták azonban nem egyszerű aláírások. Ezeket összetett gépi tanulási algoritmusok határozzák meg, amelyek nagy méretű adathalmazokra vannak alkalmazva.

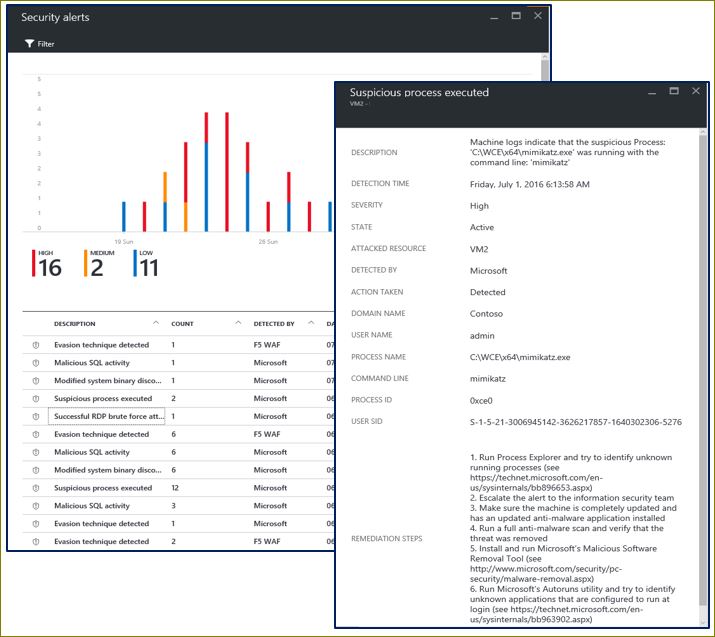

A mintákat a rosszindulatú viselkedések szakértő elemzők általi gondos elemzésével is meghatározzuk. Felhőhöz készült Microsoft Defender viselkedéselemzéssel azonosíthatja a feltört erőforrásokat a virtuális gépek naplóinak, a virtuális hálózati eszköznaplóknak, a hálónaplóknak, az összeomlási memóriaképeknek és más forrásoknak az elemzése alapján.

Emellett a minták más jelzésekkel is korrelálnak, hogy egy széles körben elterjedt kampány alátámasztó bizonyítékait keresik. Az összefüggések felderítése segít azonosítani a feltörés meghatározott tüneteit mutató eseményeket.

Néhány példa:

Gyanús folyamat-végrehajtás: a támadók különböző módszereket vetnek be a kártékony szoftverek észrevétlen végrehajtásához. Előfordulhat például, hogy egy támadó ugyanazokat a neveket adja a kártevőknek, mint a jogos rendszerfájlok, de ezeket a fájlokat más helyre helyezi, egy jóindulatú fájlhoz hasonló nevet használ, vagy maszkolja a fájl valódi bővítményét. Felhőhöz készült Defender modellek feldolgozzák a viselkedéseket, és monitorozzák a folyamatvégrehajtásokat az ilyen kiugró értékek észleléséhez.

Rejtett kártevők és kizsákmányolási kísérletek: A kifinomult kártevők elkerülhetik a hagyományos kártevőirtó termékeket, ha soha nem írnak lemezre, vagy titkosítják a lemezen tárolt szoftverösszetevőket. Az ilyen kártevők azonban memóriaelemzéssel is észlelhetők, mivel a kártevőnek a memóriában kell hagynia a nyomkövetéseket a működéshez. Amikor a szoftver összeomlik, egy összeomlási memóriakép rögzíti a memória egy részét az összeomlás időpontjában. Az összeomlási memóriaképben lévő memória elemzésével Felhőhöz készült Microsoft Defender képes észlelni a szoftver biztonsági réseinek kihasználására, a bizalmas adatok elérésére és a feltört gépeken belüli, a gép teljesítményének befolyásolása nélkül történő megőrzésére használt technikákat.

Oldalirányú mozgás és belső felderítés: A sérült hálózatban való megőrzéséhez és az értékes adatok megkereséséhez és begyűjtéséhez a támadók gyakran megpróbálnak oldalirányban mozogni a feltört gépről a hálózaton belül másokra. Felhőhöz készült Defender figyeli a folyamat- és bejelentkezési tevékenységeket, hogy felderítse a támadó lábtartásának a hálózaton belüli kiterjesztésére tett kísérleteket, például a távoli parancsvégrehajtást, a hálózati próbaidőt és a fiókszámozást.

Rosszindulatú PowerShell-szkriptek: A PowerShell használatával a támadók rosszindulatú kódot hajthatnak végre a cél virtuális gépeken különböző célokra. Felhőhöz készült Defender vizsgálja meg a PowerShell-tevékenységet a gyanús tevékenység bizonyítéka érdekében.

Kimenő támadások: a támadók gyakran felhőbeli erőforrásokat céloznak meg azzal a szándékkal, hogy ezeket az erőforrásokat használják fel a további támadások kibontakoztatásához. A feltört virtuális gépek például arra használhatók, hogy találgatásos támadásokat indítsanak más virtuális gépek ellen, levélszemét küldésére vagy nyitott portok és egyéb eszközök vizsgálatára az interneten. A gépi tanulás hálózati forgalomra való alkalmazásával Felhőhöz készült Defender észlelheti, ha a kimenő hálózati kommunikáció meghaladja a normát. A levélszemét észlelésekor Felhőhöz készült Defender a microsoft 365-ből származó intelligenciával a szokatlan e-mail-forgalmat is korrelálja annak megállapításához, hogy az e-mail valószínűleg elenyésző vagy egy jogszerű e-mail-kampány eredménye-e.

Rendellenességek észlelése

Felhőhöz készült Microsoft Defender anomáliadetektálást is használ a fenyegetések azonosításához. A működés elemzésével (amely a nagy adatkészletekből kinyert ismert mintákon alapul) ellentétben a rendellenességek észlelése „testre szabottabb”, és az üzemelő példányokhoz tartozó alapkonfigurációkra összpontosít. A gépi tanulás az üzemelő példányok normál tevékenységének meghatározására lesz alkalmazva, majd a rendszer szabályokat hoz létre a biztonsági eseményeket jelentő kiugróabb feltételek meghatározásához. Például:

- Bejövő RDP-/SSH-találgatásos támadások: Előfordulhat, hogy az üzemelő példányok forgalmas virtuális gépekkel rendelkeznek, amelyek naponta sok bejelentkezéssel rendelkeznek, és más virtuális gépek, amelyeken kevés, ha van ilyen, bejelentkezés. Felhőhöz készült Microsoft Defender meghatározhatja ezeknek a virtuális gépeknek az alapszintű bejelentkezési tevékenységeit, és gépi tanulás használatával definiálhatja a normál bejelentkezési tevékenységeket. Ha eltérés van a bejelentkezéssel kapcsolatos jellemzők alapkonfigurációjával kapcsolatban, riasztás hozható létre. Ebben az esetben is gépi tanulás alapján határozza meg, hogy mi számít szignifikáns eltérésnek.

A fenyegetésekre vonatkozó intelligencia folyamatos figyelése

Felhőhöz készült Microsoft Defender világszerte biztonsági kutató- és adatelemzési csapatokkal működik, amelyek folyamatosan figyelik a fenyegetési környezet változásait. Ide tartoznak a következők:

Fenyegetésfelderítés monitorozása: A fenyegetésfelderítés mechanizmusokat, mutatókat, következményeket és a meglévő vagy újonnan megjelenő fenyegetésekre vonatkozó hasznos tanácsokat tartalmaz. Ezeket az információkat megosztja a biztonsági közösség, és a Microsoft folyamatosan figyeli a belső és külső forrásokból származó fenyegetésfelderítési hírcsatornákat.

Jelmegosztás: Elemzések a felhőbeli és helyszíni szolgáltatások, kiszolgálók és ügyfélvégpont-eszközök széles Microsoft-portfóliójában található biztonsági csapatoktól származó Elemzések megosztották és elemezték.

Microsoft biztonsági szakemberek: Folyamatos együttműködés a Microsoft azon csapataival, amelyek speciális biztonsági területeken, például kriminalisztikai és webes támadások észlelésében dolgoznak.

Észlelés finomhangolása: Az algoritmusok valós ügyféladatkészleteken futnak, és a biztonsági kutatók az ügyfelekkel együttműködve ellenőrzik az eredményeket. Az igazi és a téves találatok megjelölésével pontosítják a gépi algoritmusokat.

Ezek az egyesített erőfeszítések új és továbbfejlesztett észlelésekben csúcsosodnak ki, amelyeket azonnal kihasználhat. Önnek nincs teendője.

Microsoft Defender for Storage

A Microsoft Defender for Storage egy Azure-beli natív biztonságiintelligencia-réteg, amely észleli a tárfiókok elérésére vagy kihasználására tett szokatlan és potenciálisan káros kísérleteket. Speciális fenyegetésészlelési képességeket és Microsoft Threat Intelligence-adatokat használ a környezetfüggő biztonsági riasztások biztosításához. Ezek a riasztások az észlelt fenyegetések enyhítésére és a jövőbeli támadások megelőzésére szolgáló lépéseket is tartalmaznak.

Veszélyforrások elleni védelem funkciói: Egyéb Azure-szolgáltatások

Virtuális gépek: Microsoft antimalware

Az Azure-hoz készült Microsoft antimalware egy együgynöki megoldás alkalmazásokhoz és bérlői környezetekhez, amelyek emberi beavatkozás nélkül futtathatók a háttérben. Az alkalmazás számítási feladatainak igényei alapján telepíthet védelmet alapszintű, alapértelmezés szerint biztonságos vagy speciális egyéni konfigurációval, beleértve a kártevőirtó-figyelést is. Az Azure antimalware egy olyan biztonsági lehetőség az Azure-beli virtuális gépekhez, amelyek automatikusan települnek az összes Azure PaaS virtuális gépre.

A Microsoft kártevőirtó alapvető funkciói

Az Alábbiakban bemutatjuk az Azure azon funkcióit, amelyek microsoftos kártevőirtókat helyeznek üzembe és engedélyeznek az alkalmazásokhoz:

Valós idejű védelem: Figyeli a felhőszolgáltatásokban és a virtuális gépeken végzett tevékenységeket a kártevők végrehajtásának észleléséhez és letiltásához.

Ütemezett vizsgálat: Rendszeresen végez célzott vizsgálatot a kártevők észleléséhez, beleértve a programok aktív futtatását is.

Kártevők szervizelése: Automatikusan elvégzi az észlelt kártevőket, például törli vagy törli a rosszindulatú fájlokat, és eltávolítja a rosszindulatú beállításjegyzék-bejegyzéseket.

Aláírásfrissítések: Automatikusan telepíti a legújabb védelmi aláírásokat (vírusdefiníciókat), hogy a védelem naprakész legyen egy előre meghatározott gyakorisággal.

kártevőirtó motor frissítések: Automatikusan frissíti a Microsoft kártevőirtó motor.

Kártevőirtó platform frissítései: Automatikusan frissíti a Microsoft kártevőirtó platformot.

Aktív védelem: Telemetriai metaadatokat jelent az észlelt fenyegetésekről és gyanús erőforrásokról a Microsoft Azure-nak, hogy gyors választ biztosítson a változó veszélyhelyzetre, lehetővé téve a valós idejű szinkron aláírás-kézbesítést a Microsoft aktív védelmi rendszerén keresztül.

Jelentéskészítési minták: Mintákat biztosít és jelentéseket küld a Microsoft kártevőirtó szolgáltatásnak a szolgáltatás pontosításához és a hibaelhárítás engedélyezéséhez.

Kizárások: Lehetővé teszi, hogy az alkalmazás- és szolgáltatás-rendszergazdák konfiguráljanak bizonyos fájlokat, folyamatokat és meghajtókat, hogy kizárják a védelmet, és teljesítménnyel és egyéb okokból vizsgáljanak.

Kártevőirtó eseménygyűjtés: Rögzíti a kártevőirtó szolgáltatás állapotát, a gyanús tevékenységeket és a szervizelési műveleteket az operációs rendszer eseménynaplójában, és összegyűjti azokat az ügyfél Azure Storage-fiókjába.

Az Azure SQL Database fenyegetésészlelése

Az Azure SQL Database Threat Detection egy új biztonságiintelligencia-funkció, amely az Azure SQL Database szolgáltatásba van beépítve. Az Azure SQL Database Threat Detection a rendellenes adatbázis-tevékenységek megismerése, profilja és észlelése érdekében éjjel-nappal azonosítja az adatbázis potenciális fenyegetéseit.

A biztonsági tisztviselők vagy más kijelölt rendszergazdák azonnal értesítést kaphatnak a gyanús adatbázis-tevékenységekről. Minden értesítés részletesen ismerteti a gyanús tevékenységet, és javasolja a fenyegetés további kivizsgálását és enyhítését.

Az Azure SQL Database fenyegetésészlelése jelenleg észleli a lehetséges biztonsági réseket és az SQL-injektálási támadásokat, valamint a rendellenes adatbázis-hozzáférési mintákat.

A fenyegetésészlelési e-mail-értesítések fogadása után a felhasználók az e-mail mélyhivatkozásán keresztül navigálhatnak és megtekinthetik a vonatkozó naplózási rekordokat. A hivatkozás megnyit egy auditnapló-megjelenítőt vagy egy előre konfigurált naplózási Excel-sablont, amely a gyanús esemény idején a vonatkozó naplózási rekordokat jeleníti meg az alábbiak szerint:

Az adatbázis/kiszolgáló tárolójának naplózása a rendellenes adatbázis-tevékenységekkel.

Az esemény idején az auditnapló megírására használt releváns naplózási tárolótábla.

Az esemény előfordulását közvetlenül követő óra rekordjainak naplózása.

Az esemény időpontjában hasonló eseményazonosítóval rendelkező rekordok naplózása (egyes érzékelők esetében nem kötelező).

Az SQL Database fenyegetésészlelői az alábbi észlelési módszerek egyikét használják:

Determinisztikus észlelés: Gyanús mintákat (szabályokon alapuló) észlel az ISMERT támadásoknak megfelelő SQL-ügyfél-lekérdezésekben. Ez a módszer magas észleléssel és alacsony hamis pozitív, de korlátozott lefedettséggel rendelkezik, mivel az "atomészlelések" kategóriájába tartozik.

Viselkedésészlelés: Rendellenes tevékenységet észlel, ami rendellenes viselkedés az adatbázisban, amely a legutóbbi 30 napban nem volt látható. Az SQL-ügyfél rendellenes tevékenységére példa lehet a sikertelen bejelentkezések vagy lekérdezések csúcsa, a kinyert adatok nagy mennyisége, szokatlan kanonikus lekérdezések vagy az adatbázis eléréséhez használt ismeretlen IP-címek.

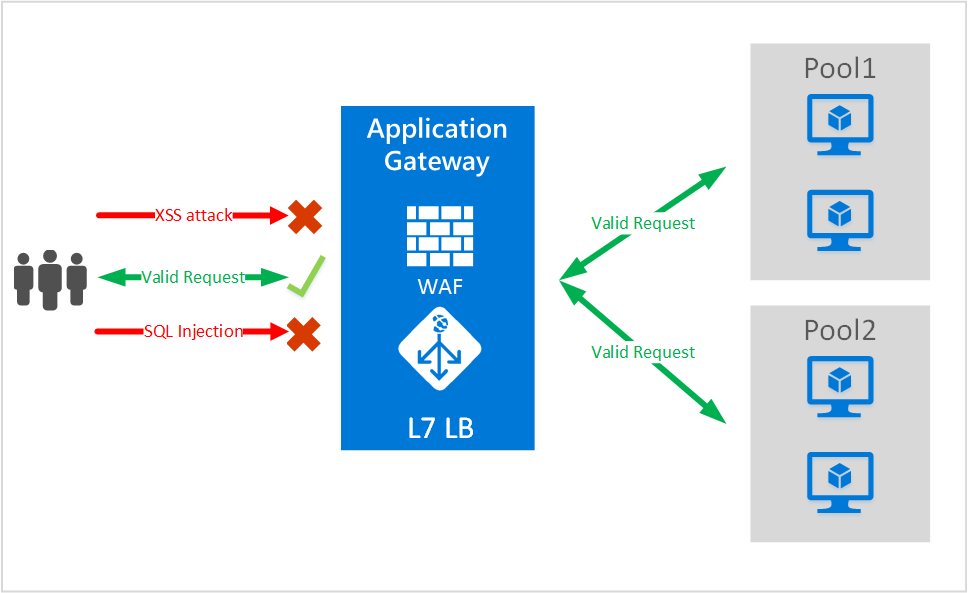

Application Gateway webalkalmazási tűzfal

A webalkalmazási tűzfal (WAF) az Application Gateway egyik funkciója, amely védelmet nyújt azoknak a webalkalmazásoknak, amelyek az alkalmazásátjárót használják a szabványos alkalmazáskézbesítés-vezérlési funkciókhoz. A webalkalmazási tűzfal ezt úgy teszi, hogy védelmet nyújt az Open Web Application Security Project (OWASP) 10 leggyakoribb webes biztonsági résével szemben.

A védelem többek között a következők:

SQL-injektálás elleni védelem.

Webhelyek közötti szkriptek védelme.

Gyakori webes támadások elleni védelem, például parancsinjektálás, HTTP-kérések csempészése, HTTP-válasz felosztása és távoli fájlbefoglalási támadás.

HTTP-protokollok megsértése elleni védelem.

A HTTP protokoll rendellenességei, például a hiányzó gazdafelhasználói ügynök és a fejlécek elfogadása elleni védelem.

A robotok, a bejárók és a szkennerek elleni megelőzés.

Gyakori alkalmazáskonfigurációk észlelése (vagyis Apache, IIS stb.).

A WAF az Application Gatewayen való konfigurálása a következő előnyöket nyújtja:

Védi a webalkalmazást a webes biztonsági résekkel és támadásokkal szemben a háttérkód módosítása nélkül.

Egyszerre több webalkalmazást is véd egy application gateway mögött. Az application gateway legfeljebb 20 webhely üzemeltetését támogatja.

Az Application Gateway WAF-naplói által létrehozott valós idejű jelentések használatával figyeli a webalkalmazásokat a támadások ellen.

Segít megfelelni a megfelelőségi követelményeknek. Bizonyos megfelelőségi vezérlők megkövetelik, hogy minden internetes végpontot WAF-megoldással védjenek.

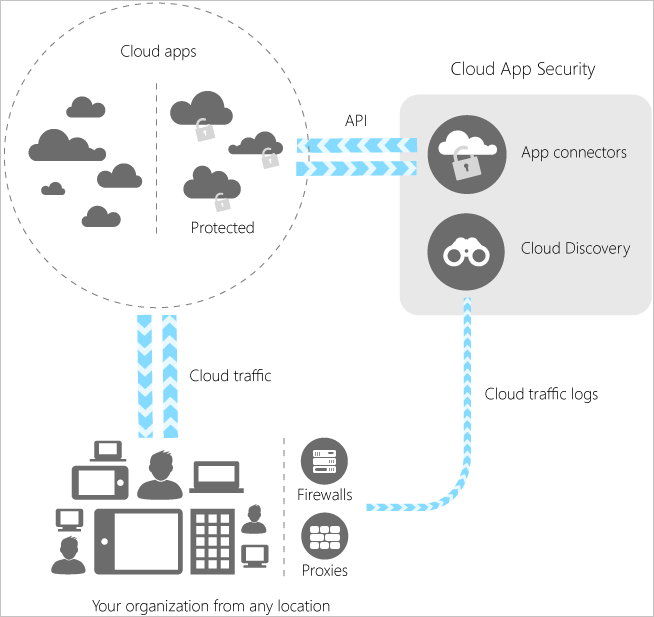

Defender for Cloud Apps

Felhőhöz készült Defender Alkalmazások a Microsoft Cloud Security-verem kritikus összetevője. Ez egy átfogó megoldás, amely segíthet a szervezetnek a felhőalkalmazások ígéretének teljes kihasználásában. A tevékenység jobb láthatósága révén ön is kézben tarthatja az irányítást. Emellett a felhőalkalmazások kritikus adatainak védelmét is növeli.

A Cloud App Security eszközeivel könnyebb az informatikai árnyék-infrastruktúra feltárása, a kockázatfelmérés, a szabályzatok kényszerítése, a tevékenységek vizsgálata, valamint a veszélyek megakadályozása. A szervezet így biztonságosan helyezheti át az adatait a felhőbe a kritikus adatok felügyelete mellett.

| Kategória | Leírás |

|---|---|

| Felderítés | Árnyék informatikának felfedése Felhőhöz készült Defender-alkalmazásokkal. A felhőalapú környezet alkalmazásainak, tevékenységeinek, felhasználóinak, adatainak és fájljainak felderítésével nagyobb láthatóságot érhet el. Felderítheti a felhőhöz csatlakoztatott harmadik féltől származó alkalmazásokat. |

| Vizsgálat | Megvizsgálhatja a felhőalkalmazásait felhőalapú nyomkereső eszközökkel, és részletesen megismerheti a hálózatban lévő kockázatos alkalmazásokat, meghatározott felhasználókat és fájlokat. Mintákat kereshet a felhőből gyűjtött adatokban. Jelentéseket hozhat létre a felhő figyelésére. |

| Szabályozás | Szabályzatokkal és riasztásokkal teljes mértékben átveheti az irányítást a hálózati felhőforgalom felett, és mérsékelheti a kockázatokat. A Felhőhöz készült Defender-alkalmazások használatával migrálhatja a felhasználókat biztonságos, engedélyezett felhőalkalmazás-alternatívákba. |

| Védelem | Az Felhőhöz készült Defender-alkalmazások használatával engedélyezhet vagy tilthat alkalmazásokat, kényszerítheti az adatveszteség-megelőzést, szabályozhatja az engedélyeket és a megosztást, valamint egyéni jelentéseket és riasztásokat hozhat létre. |

| Szabályozás | Szabályzatokkal és riasztásokkal teljes mértékben átveheti az irányítást a hálózati felhőforgalom felett, és mérsékelheti a kockázatokat. A Felhőhöz készült Defender-alkalmazások használatával migrálhatja a felhasználókat biztonságos, engedélyezett felhőalkalmazás-alternatívákba. |

Felhőhöz készült Defender Alkalmazások a következőkkel integrálják a láthatóságot a felhővel:

A Cloud Discovery használatával feltérképezheti és azonosíthatja a felhőkörnyezetet és a szervezet által használt felhőalkalmazásokat.

Alkalmazások engedélyezése és tiltása a felhőben.

A szolgáltatói API-k előnyeit kihasználó, könnyen üzembe helyezhető alkalmazás-összekötők használata a kapcsolódó alkalmazások láthatósága és szabályozása érdekében.

A szabályzatok beállításával, majd folyamatos finomhangolásával segít a folyamatos vezérlésben.

A forrásokból származó adatok gyűjtése során Felhőhöz készült Defender Apps kifinomult elemzést futtat rajta. Azonnal értesíti Önt a rendellenes tevékenységekről, valamint részletes információkat biztosít a felhőalapú környezetről. Konfigurálhat egy szabályzatot az Felhőhöz készült Defender-alkalmazásokban, és használatával mindent megvédhet a felhőkörnyezetben.

Külső fenyegetésvédelmi képességek az Azure Marketplace-en keresztül

Web Application Firewall (Webalkalmazási tűzfal)

A webalkalmazási tűzfal ellenőrzi a bejövő webes forgalmat, és blokkolja az SQL-injektálást, a helyek közötti szkriptelést, a kártevők feltöltését, az alkalmazás DDoS-támadásait és a webalkalmazásokra irányuló egyéb támadásokat. Emellett az adatveszteség-megelőzés (DLP) háttérbeli webkiszolgálóinak válaszait is vizsgálja. Az integrált hozzáférés-vezérlési motor lehetővé teszi a rendszergazdák számára, hogy részletes hozzáférés-vezérlési szabályzatokat hozzanak létre a hitelesítéshez, az engedélyezéshez és a könyveléshez (AAA), amely erős hitelesítést és felhasználói felügyeletet biztosít a szervezetek számára.

A webalkalmazási tűzfal a következő előnyöket biztosítja:

Észleli és letiltja az SQL-injektálást, a helyek közötti szkriptelést, a kártevő-feltöltéseket, az alkalmazás DDoS-t vagy az alkalmazás elleni egyéb támadásokat.

Hitelesítés és hozzáférés-vezérlés.

Megvizsgálja a kimenő forgalmat, hogy észlelje a bizalmas adatokat, és elfedheti vagy letilthatja az információk kiszivárgását.

Felgyorsítja a webalkalmazások tartalmának továbbítását olyan képességek használatával, mint a gyorsítótárazás, a tömörítés és más forgalomoptimalizálás.

Az Azure Marketplace-en elérhető webalkalmazási tűzfalak például a Barracuda WAF, a Brocade virtuális webalkalmazási tűzfal (vWAF), az Imperva SecureSphere és a ThreatSTOP IP-tűzfal.

Következő lépés

- Válasz a mai fenyegetésekre: Segít azonosítani az Azure-erőforrásokat célzó aktív fenyegetéseket, és biztosítja a gyors reagáláshoz szükséges elemzéseket.