Egyéni elemzési szabály létrehozása az alapoktól

Konfigurálta az összekötőket és a tevékenységadatok digitális tulajdonban való gyűjtésének egyéb eszközeit. Most át kell ásnia az összes adatot, hogy észlelje a tevékenységmintákat, és felderítse azokat a tevékenységeket, amelyek nem felelnek meg ezeknek a mintáknak, és amelyek biztonsági fenyegetést jelenthetnek.

A Microsoft Sentinel és a Content Hubban elérhető számos megoldás a leggyakrabban használt elemzési szabályokhoz kínál sablonokat, és határozottan javasoljuk, hogy használja ezeket a sablonokat, és testre szabja őket az adott forgatókönyveknek megfelelően. Lehetséges azonban, hogy valami teljesen másra van szüksége, így ebben az esetben az elemzési szabály varázslójával létrehozhat egy szabályt az alapoktól.

Ez a cikk végigvezeti az Elemzési szabály varázslón , és ismerteti az összes rendelkezésre álló lehetőséget. Képernyőképek és útmutatások kísérik a varázsló elérését az Azure Portalon, a Microsoft Sentinel azon felhasználói számára, akik nem is Microsoft Defender-előfizetők, valamint a Defender portál a Microsoft Defender egyesített biztonsági üzemeltetési platform felhasználói számára.

Fontos

A Microsoft Sentinel az egyesített biztonsági üzemeltetési platform nyilvános előzetes verziójának részeként érhető el a Microsoft Defender portálon. További információ: Microsoft Sentinel a Microsoft Defender portálon.

Előfeltételek

- Rendelkeznie kell a Microsoft Sentinel közreműködői szerepkörével, vagy bármely más szerepkörével vagy engedélykészletével, amely írási engedélyeket tartalmaz a Log Analytics-munkaterületen és annak erőforráscsoportján.

A lekérdezés megtervezése és létrehozása

Mielőtt bármi mást tenne, tervezzen és hozzon létre egy lekérdezést Kusto lekérdezésnyelv (KQL), amelyet a szabály egy vagy több tábla lekérdezésére fog használni a Log Analytics-munkaterületen.

Határozza meg azt az adatforrást, amelyet keresni szeretne a szokatlan vagy gyanús tevékenységek észleléséhez. Keresse meg annak a Log Analytics-táblának a nevét, amelybe az adott forrásból származó adatokat betölti. A tábla nevét az adott forrás adatösszekötőjének lapján találja. Használja ezt a táblanevet (vagy egy rajta alapuló függvényt) a lekérdezés alapjául.

Döntse el, hogy milyen elemzést szeretne végrehajtani a lekérdezésen. Ez a döntés határozza meg, hogy mely parancsokat és függvényeket érdemes használni a lekérdezésben.

Döntse el, hogy mely adatelemeket (mezőket, oszlopokat) szeretné megjeleníteni a lekérdezés eredményeiből. Ez a döntés határozza meg, hogyan strukturálja a lekérdezés kimenetét.

Ajánlott eljárások az elemzési szabály lekérdezéseihez

Az Advanced Security Information Model (ASIM) elemző használata javasolt lekérdezési forrásként, natív tábla használata helyett. Ez biztosítja, hogy a lekérdezés egyetlen adatforrás használata helyett minden aktuális vagy jövőbeli releváns adatforrást vagy adatforráscsaládot támogatjon.

A lekérdezés hosszának 1 és 10 000 karakter közöttinek kell lennie, és nem tartalmazhat "

search *" vagy "union *" karaktert. A felhasználó által definiált függvényekkel áthidalhatja a lekérdezések hosszának korlátozását.Az ADX-függvények használata az Azure Data Explorer-lekérdezések Log Analytics-lekérdezési ablakban való létrehozásához nem támogatott.

Ha a

bag_unpackfüggvényt lekérdezésben használja, ha az oszlopokat mezőkként veti ki a "project field1" használatával, és az oszlop nem létezik, a lekérdezés sikertelen lesz. Az ilyen események elleni védelem érdekében az oszlopot az alábbiak szerint kell kivetíteni:project field1 = column_ifexists("field1","")

A Kusto-lekérdezések készítéséhez további segítséget a Microsoft Sentinel Kusto lekérdezésnyelv és a Kusto lekérdezésnyelv-lekérdezések ajánlott eljárásaiban talál.

A lekérdezések létrehozása és tesztelése a Naplók képernyőn. Ha elégedett, mentse a lekérdezést a szabályban való használatra.

Az elemzési szabály létrehozása

Ez a szakasz azt ismerteti, hogyan hozhat létre szabályt az Azure- vagy Defender-portálok használatával.

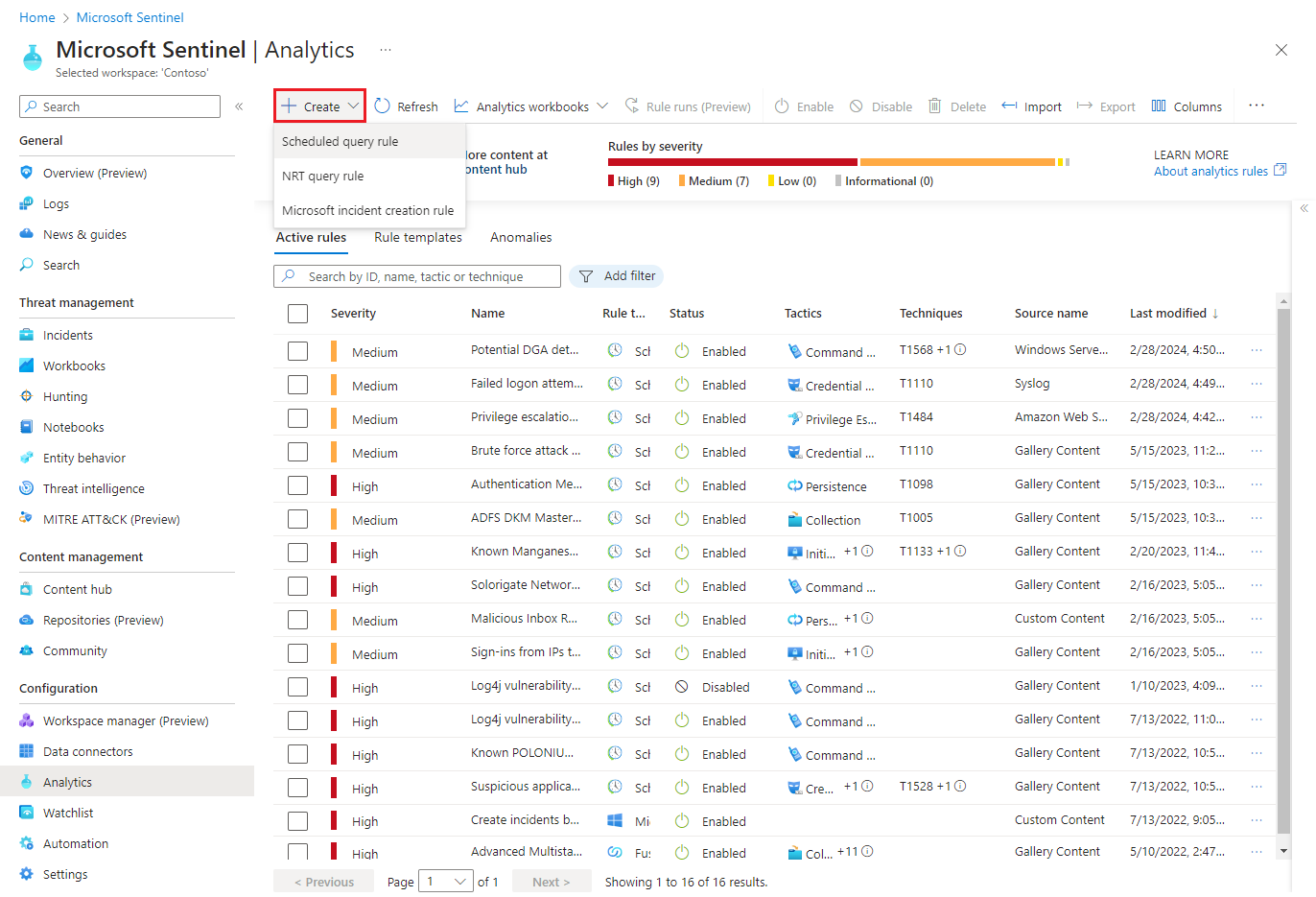

Az Elemzési szabály varázsló indítása

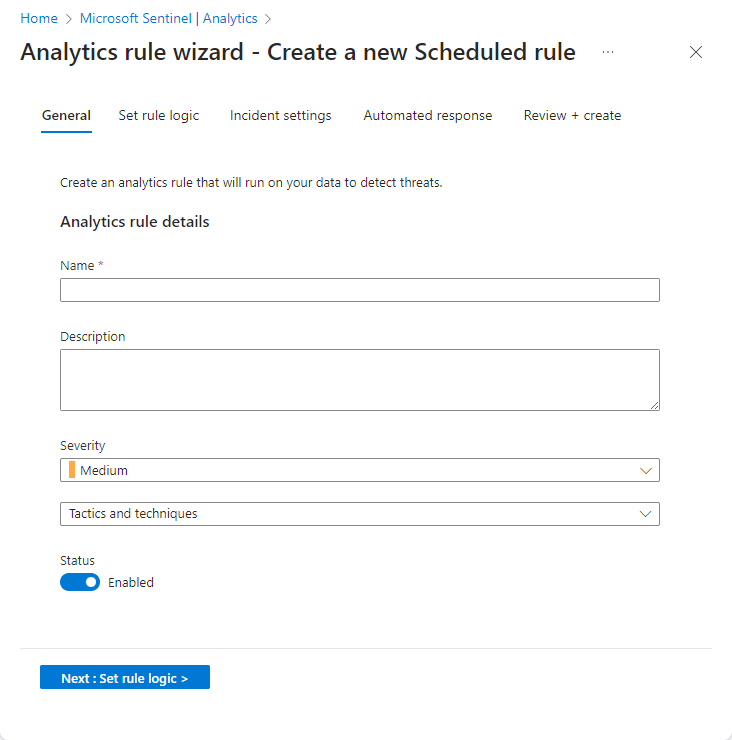

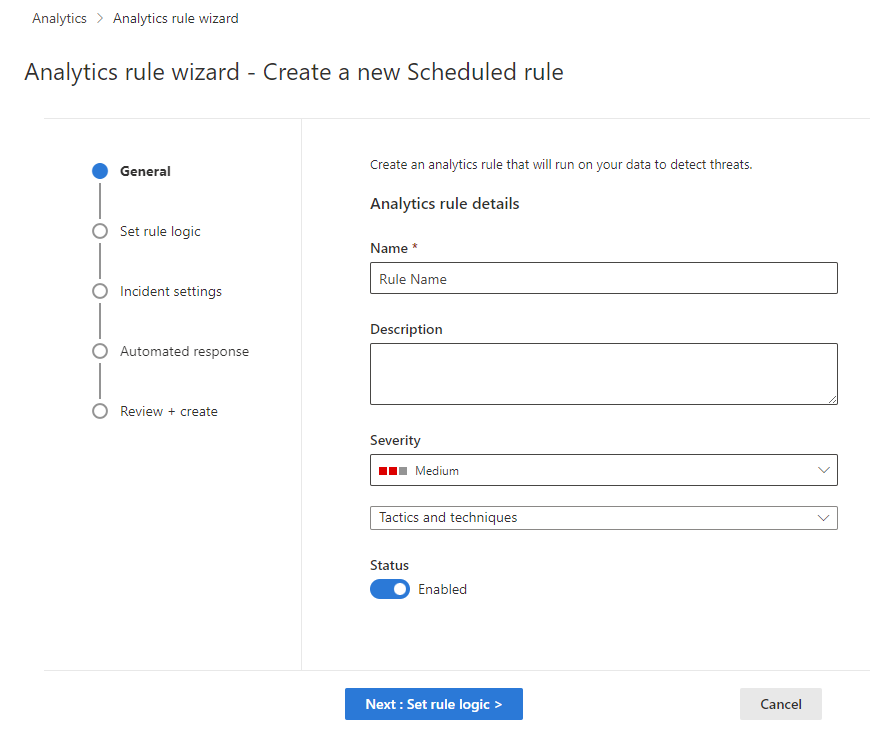

A szabály elnevezése és általános információk megadása

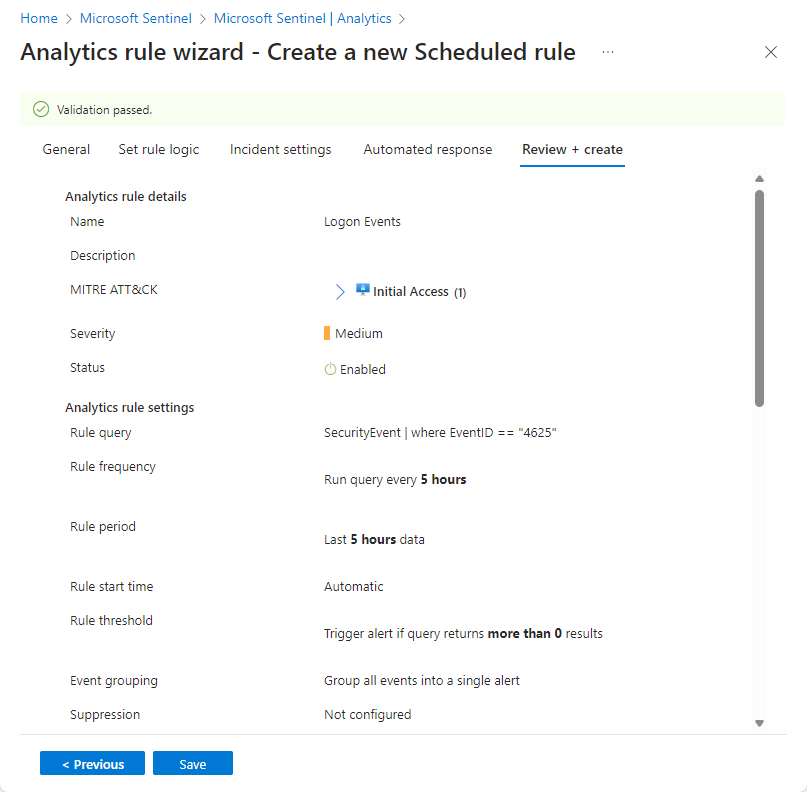

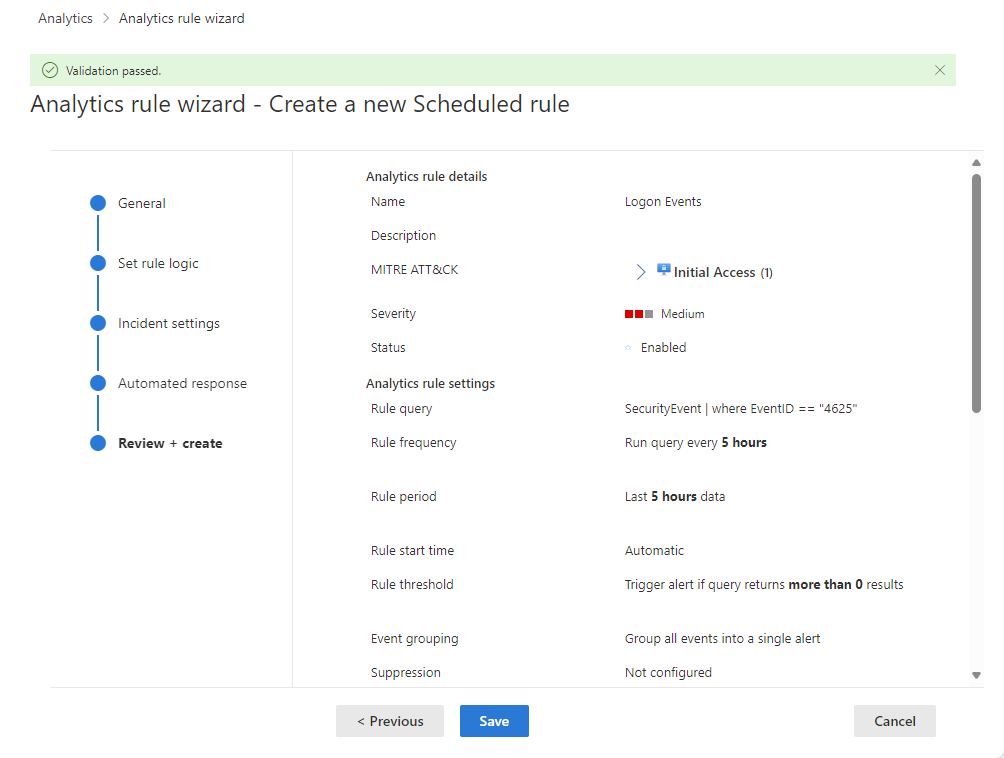

Az Azure Portalon a szakaszok vizuálisan lapként jelennek meg. A Defender portálon az ütemterv mérföldköveiként jelenik meg vizuálisan. Példákért tekintse meg az alábbi képernyőképeket.

Adjon meg egy egyedi nevet és egy leírást.

Állítsa be a riasztás súlyosságát megfelelőnek, és egyezteti a szabályt kiváltó tevékenységnek a célkörnyezetre gyakorolt hatását, ha a szabály valódi pozitív.

Súlyosság Leírás Információs Nincs hatással a rendszerre, de az információk a fenyegetést jelző szereplő által tervezett jövőbeli lépésekre utalhatnak. Alacsony Az azonnali hatás minimális lenne. A veszélyforrás-szereplőknek valószínűleg több lépést kell végrehajtaniuk ahhoz, hogy hatással legyenek a környezetre. Medium Ezzel a tevékenységgel a fenyegetési szereplő hatással lehet a környezetre, de hatóköre korlátozott, vagy további tevékenységet igényelne. Magas Az azonosított tevékenység széles körű hozzáférést biztosít a fenyegetési szereplőnek a környezetben végzett műveletekhez, vagy a környezetre gyakorolt hatás váltja ki. A súlyossági szint alapértelmezett értéke nem garantálja a jelenlegi vagy környezeti hatásszintet. A riasztás részleteinek testreszabásával testre szabhatja egy riasztás adott példányának súlyosságát, taktikáját és egyéb tulajdonságait a lekérdezés kimenetéből származó releváns mezők értékeivel.

A Microsoft Sentinel-elemzési szabálysablonok súlyossági definíciói csak az elemzési szabályok által létrehozott riasztásokra vonatkoznak. Más szolgáltatásokból származó riasztások esetén a súlyosságot a forrásbiztonsági szolgáltatás határozza meg.

A Taktikák és technikák területen a fenyegetési tevékenységek kategóriái közül választhat, amelyek alapján osztályozza a szabályt. Ezek a MITRE ATT&CK keretrendszer taktikáin és technikáin alapulnak .

A MITRE ATT&CK-taktikára és technikákra leképezett szabályok által észlelt riasztásokból létrehozott incidensek automatikusan öröklik a szabály leképezését.

A MITRE ATT&CK-fenyegetési környezet lefedettségének maximalizálásával kapcsolatos további információkért lásd : A MITRE ATT&CK® keretrendszer biztonsági lefedettségének ismertetése

A szabály létrehozásakor az állapota alapértelmezés szerint engedélyezve van, ami azt jelenti, hogy a szabály létrehozása után azonnal lefut. Ha nem szeretné, hogy azonnal fusson, válassza a Letiltva lehetőséget, és a szabály hozzá lesz adva az Aktív szabályok laphoz, és onnan engedélyezheti, amikor szüksége van rá.

Feljegyzés

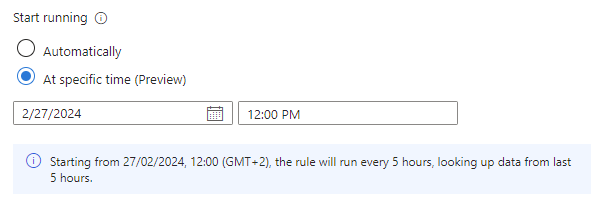

A jelenleg előzetes verzióban is létrehozhat egy szabályt anélkül, hogy azonnal fut. Ütemezheti, hogy a szabály először egy adott dátumon és időpontban fusson. Lásd az alábbi lekérdezés ütemezését és hatókörét.

Válassza a Tovább elemet : Szabálylogika beállítása.

A szabálylogika definiálása

Adjon meg egy lekérdezést a szabályhoz.

Illessze be a megtervezett, összeállított és tesztelt lekérdezést a Szabály lekérdezési ablakába. Az ablakban történt módosítások azonnal érvényesítve lesznek, így ha hibák történnek, egy jelzés jelenik meg közvetlenül az ablak alatt.

Entitások leképezése.

Az entitások alapvető fontosságúak a fenyegetések észleléséhez és vizsgálatához. Képezheti le a Microsoft Sentinel által felismert entitástípusokat a lekérdezés eredményeinek mezőire. Ez a leképezés integrálja a felderített entitásokat a riasztási séma Entitások mezőjébe.

Az entitások leképezésére vonatkozó teljes utasításokért lásd : Adatmezők leképezése entitásokra a Microsoft Sentinelben.

A riasztások egyéni részleteinek felszínre adásával.

Alapértelmezés szerint csak a riasztási entitások és a metaadatok láthatók az incidensekben anélkül, hogy lefúrják a lekérdezés eredményeinek nyers eseményeit. Ez a lépés a lekérdezés eredményeinek más mezőit is beveszi, és integrálja őket a riasztások ExtendedProperties mezőjébe, így azok megjelennek a riasztásokban és a riasztásokból létrehozott incidensekben.

Az egyéni adatok feltárásával kapcsolatos teljes útmutatásért tekintse meg a Microsoft Sentinel riasztásaiban található, a Surface egyéni eseményeinek részleteit.

A riasztás részleteinek testreszabása.

Ezzel a beállítással testre szabhatja az egyéb szabványos riasztási tulajdonságokat az egyes riasztások különböző mezőinek tartalma alapján. Ezek a testreszabások integrálva vannak a riasztások ExtendedProperties mezőjébe. Testre szabhatja például a riasztás nevét vagy leírását úgy, hogy tartalmazza a riasztásban szereplő felhasználónevet vagy IP-címet.

A riasztás részleteinek testreszabásával kapcsolatos teljes útmutatásért tekintse meg a Riasztás részleteinek testreszabása a Microsoft Sentinelben című témakört.

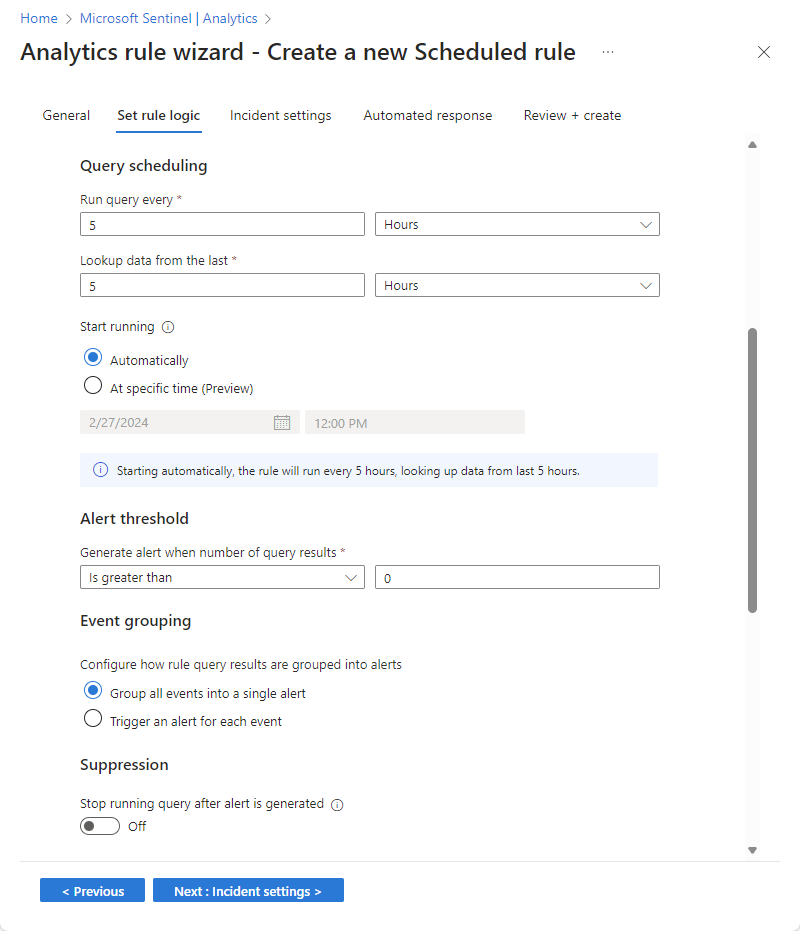

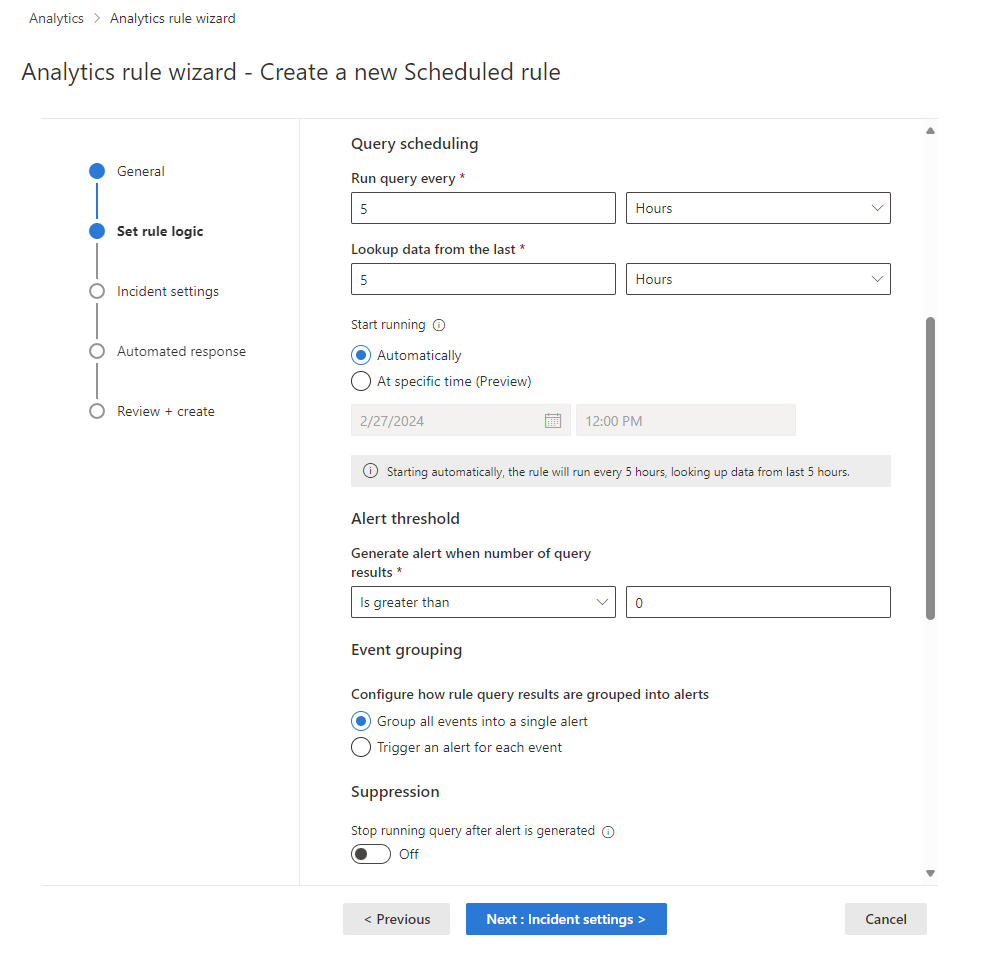

A lekérdezés ütemezése és hatóköre.

Adja meg a következő paramétereket a Lekérdezés ütemezése szakaszban:

Beállítás Működés Lekérdezés futtatása minden Szabályozza a lekérdezési időközt: a lekérdezés futtatásának gyakoriságát. Adatok keresése az utolsóból Meghatározza a visszatekintési időszakot: a lekérdezés által lefedett időszakot. Mindkét paraméter megengedett tartománya 5 perctől 14 napig terjed.

A lekérdezési időköznek rövidebbnek vagy egyenlőnek kell lennie a visszatekintési időszaknál. Ha rövidebb, a lekérdezési időszakok átfedésben lesznek, és ez az eredmények duplikálását okozhatja. A szabály érvényesítése azonban nem teszi lehetővé, hogy a visszatekintési időszaknál hosszabb időközt állítson be, mivel ez a lefedettség hiányosságait eredményezné.

Indítsa el a következőt:

Beállítás Működés Automatikusan A szabály a létrehozás után azonnal, majd a Futtatás lekérdezésben beállított intervallumban minden beállításnál azonnal lefut. Adott időpontban (előzetes verzió) Állítson be egy dátumot és időpontot a szabály első futtatásához, amely után minden beállításnál a Futtatás lekérdezésben megadott időközönként fut. A kezdő futási időnek 10 perc és 30 nap között kell lennie a szabály létrehozásának (vagy engedélyezésének) időpontja után.

A Start futó beállítás alatti szövegsor (a bal oldali információs ikonnal) az aktuális lekérdezésütemezési és visszatekintési beállításokat foglalja össze.

Feljegyzés

Betöltési késleltetés

Az esemény forrásnál történő létrehozása és a Microsoft Sentinelbe való betöltés közötti esetleges késések figyelembe vétele, valamint az adatok duplikálása nélküli teljes lefedettség biztosítása érdekében a Microsoft Sentinel az ütemezett időponttól öt perces késéssel futtatja az ütemezett elemzési szabályokat.

További információ: Az ütemezett elemzési szabályok betöltési késleltetésének kezelése.

Adja meg a riasztások létrehozásának küszöbértékét.

A riasztás küszöbértéke szakasz használatával határozza meg a szabály bizalmassági szintjét.

- Riasztás létrehozása, ha a lekérdezési eredményekszáma nagyobb, mint, és adja meg a riasztás létrehozásához szükséges minimális számú eseményt a lekérdezés időtartama alatt.

- Ez egy kötelező mező, ezért ha nem szeretne küszöbértéket beállítani – vagyis ha egy adott időszakban egyetlen eseményre szeretné aktiválni a riasztást – írja be

0a szám mezőbe.

Eseménycsoportozási beállítások megadása.

Az Eseménycsoportozás csoportban válasszon egyet az események riasztásokba való csoportosításának kezelésére:

Beállítás Működés Az összes esemény csoportosítása egyetlen riasztásba

(alapértelmezett)A szabály minden futtatáskor egyetlen riasztást hoz létre, amíg a lekérdezés több eredményt ad vissza, mint a fenti riasztási küszöbérték . Ez az egyetlen riasztás összefoglalja a lekérdezés eredményeiben visszaadott összes eseményt. Riasztás aktiválása minden eseményhez A szabály egyedi riasztást hoz létre a lekérdezés által visszaadott minden egyes eseményhez. Ez akkor hasznos, ha azt szeretné, hogy az események egyenként jelenjenek meg, vagy ha bizonyos paraméterek szerint szeretné csoportosítani őket – felhasználó, állomásnév vagy valami más szerint. Ezeket a paramétereket a lekérdezésben definiálhatja. Az elemzési szabályok legfeljebb 150 riasztást hozhatnak létre. Ha az eseménycsoportozás úgy van beállítva, hogy minden eseményhez aktiváljon egy riasztást, és a szabály lekérdezése több mint 150 eseményt ad vissza, az első 149 esemény mindegyike egyedi riasztást hoz létre (149 riasztás esetén), és a 150. riasztás összegzi a visszaadott események teljes készletét. Más szóval a 150. riasztás lett volna létrehozva, ha az eseménycsoportozás úgy lett volna beállítva, hogy az összes eseményt egyetlen riasztásba csoportosítsa.

A riasztás létrehozása után átmenetileg tiltsa el a szabályt.

A Letiltás szakaszban bekapcsolhatja a lekérdezés futtatásának leállítását a riasztás létrehozása után, ha a riasztást követően a szabály működését a lekérdezési időközt meghaladó időtartamra szeretné felfüggeszteni. Ha bekapcsolja ezt a funkciót, a lekérdezés futtatásának leállását legfeljebb 24 órára kell beállítania.

Szimulálja a lekérdezési és logikai beállítások eredményeit.

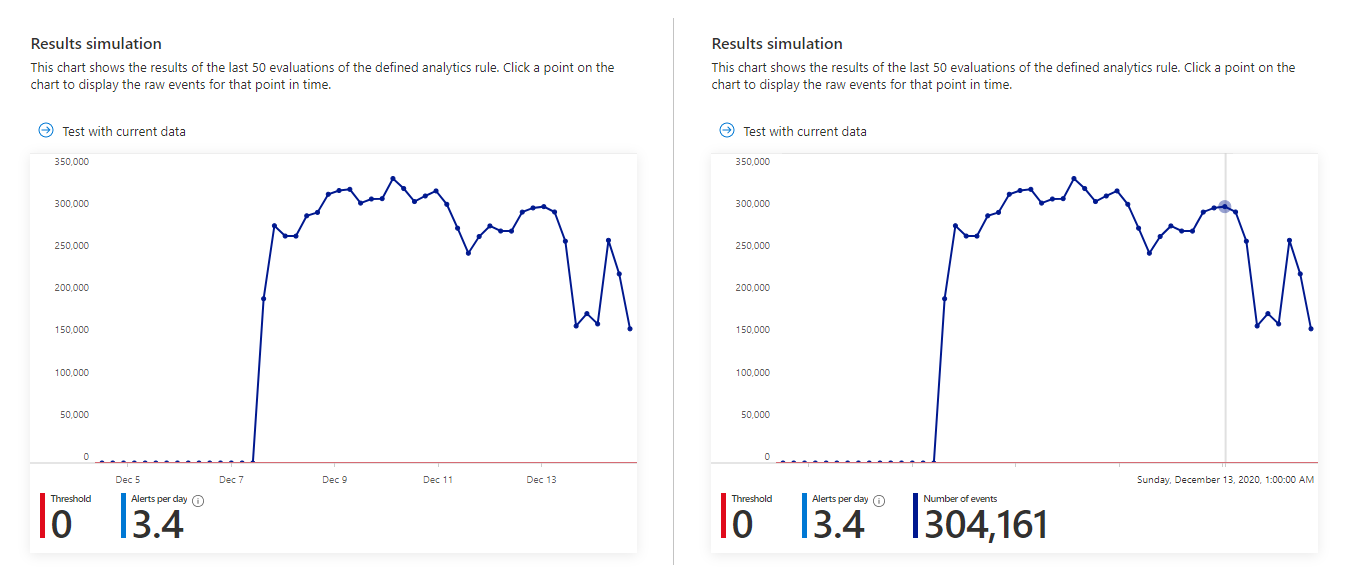

Az Eredmények szimuláció területén válassza az Aktuális adatok tesztelése lehetőséget, és a Microsoft Sentinel megjeleníti azokat az eredményeket (naplóeseményeket), amelyeket a lekérdezés az elmúlt 50 alkalommal generált volna az aktuális ütemezésnek megfelelően. Ha módosítja a lekérdezést, a gráf frissítéséhez válassza ismét a Tesztelés az aktuális adatokkal lehetőséget. A gráf a megadott időszak eredményeinek számát jeleníti meg, amelyet a Lekérdezés ütemezése szakasz beállításai határoznak meg.

A fenti képernyőképen a lekérdezés eredményszimulációja így nézhet ki. A bal oldal az alapértelmezett nézet, a jobb oldalon pedig az látható, amikor a gráf egy pontjára mutat.

Ha azt látja, hogy a lekérdezés túl sok vagy túl gyakori riasztást aktiválna, kísérletezhet a Lekérdezés ütemezése és a Riasztás küszöbértéke szakasz beállításaival, és válassza ismét a Tesztelés az aktuális adatokkal lehetőséget.

Válassza a Következő: Incidensbeállítások lehetőséget.

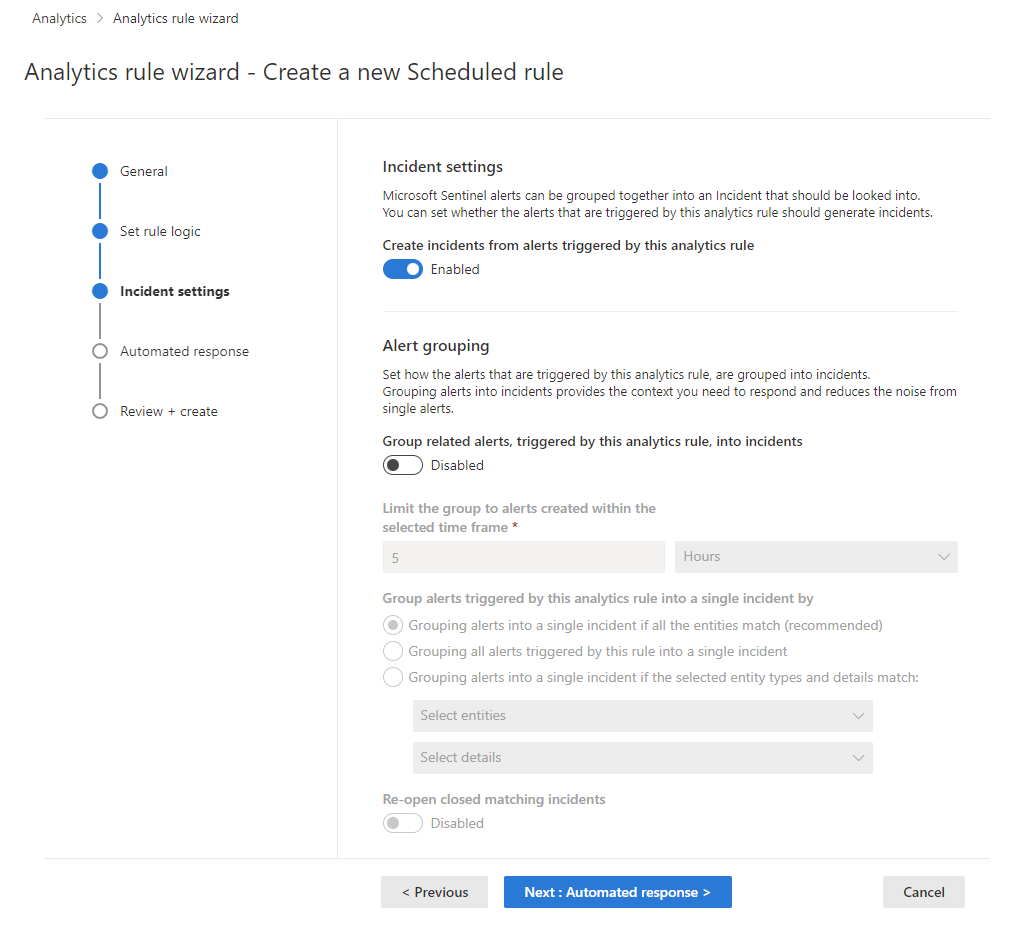

Az incidenslétrehozás beállításainak konfigurálása

Az Incidensbeállítások lapon adja meg, hogy a Microsoft Sentinel a riasztásokat végrehajtható incidensekké alakítja-e, és hogy a riasztások csoportosítva legyenek-e incidensekben.

Incidensek létrehozásának engedélyezése.

Az Incidensbeállítások szakaszban az elemzési szabály által aktivált riasztásokból származó incidensek létrehozása alapértelmezés szerint engedélyezve van, ami azt jelenti, hogy a Microsoft Sentinel egyetlen, a szabály által aktivált riasztástól különálló incidenst hoz létre.

Ha nem szeretné, hogy ez a szabály incidensek létrehozását eredményezné (például ha ez a szabály csak az információk gyűjtésére szolgál a későbbi elemzéshez), állítsa ezt letiltott értékre.

Fontos

Ha a Microsoft Sentinelt a Microsoft Defender portál egyesített biztonsági üzemeltetési platformjára állította be, és ez a szabály a Microsoft 365-ből vagy a Microsoft Defender-forrásokból származó riasztásokat kérdez le és hoz létre, ezt a beállítást Letiltva értékre kell állítania.

Ha egyetlen incidenst szeretne létrehozni a riasztások egy csoportjából, és nem minden egyes riasztáshoz, tekintse meg a következő szakaszt.

Riasztáscsoportozási beállítások megadása.

Ha azt szeretné, hogy egyetlen incidens akár 150 hasonló vagy ismétlődő riasztásból is létrejönjön (lásd a megjegyzést), állítsa be a csoporthoz kapcsolódó riasztásokat az elemzési szabály által aktivált incidensekreengedélyezve, és állítsa be a következő paramétereket.

Korlátozza a csoportot a kiválasztott időkereten belül létrehozott riasztásokra: Határozza meg azt az időkeretet, amelyen belül a hasonló vagy ismétlődő riasztások csoportosítva lesznek. Az ezen időkereten belüli összes megfelelő riasztás együttesen létrehoz egy incidenst vagy incidenskészletet (az alábbi csoportosítási beállításoktól függően). Az ezen időkereten kívüli riasztások külön incidenst vagy incidenskészletet hoznak létre.

Az elemzési szabály által aktivált riasztások csoportosítása egyetlen incidensbe: Válassza ki a riasztások csoportosításának alapját:

Lehetőség Leírás Riasztások csoportosítása egyetlen incidensbe, ha az összes entitás egyezik A riasztások csoportosítva lesznek, ha azonos értékeket osztanak meg az egyes leképezett entitásokhoz (a fenti Szabály beállítása logikai lapon definiálva). Ez a javasolt beállítás. A szabály által aktivált összes riasztás csoportosítása egyetlen incidensbe A szabály által generált összes riasztás akkor is csoportosítva lesz, ha nem azonos értékekkel rendelkeznek. Riasztások csoportosítása egyetlen incidensbe, ha a kiválasztott entitások és részletek egyeznek A riasztások akkor lesznek csoportosítva, ha azonos értékeket használnak az összes megfeleltetett entitáshoz, a riasztás részleteihez és a megfelelő legördülő listákból kiválasztott egyéni adatokhoz.

Ezt a beállítást akkor érdemes használni, ha például külön incidenseket szeretne létrehozni a forrás vagy a cél IP-címek alapján, vagy ha egy adott entitásnak és súlyosságnak megfelelő riasztásokat szeretne csoportosítani.

Megjegyzés: Ha ezt a beállítást választja, legalább egy entitástípust vagy mezőt ki kell jelölnie a szabályhoz. Ellenkező esetben a szabály érvényesítése sikertelen lesz, és a szabály nem jön létre.Zárt egyező incidensek újbóli megnyitása: Ha egy incidenst megoldottak és lezártak, és később egy másik riasztás jön létre, amelynek az adott incidenshez kell tartoznia, állítsa ezt a beállítást engedélyezve, ha újra meg szeretné nyitni a bezárt incidenst, és hagyja letiltva, ha azt szeretné, hogy a riasztás új incidenst hozzon létre.

Feljegyzés

Legfeljebb 150 riasztás csoportosítható egyetlen incidensbe.

Az incidens csak az összes riasztás létrehozása után jön létre. Az összes riasztás azonnal hozzá lesz adva az incidenshez a létrehozása után.

Ha több mint 150 riasztást hoz létre egy szabály, amely egyetlen incidensbe csoportosítja őket, egy új incidens jön létre ugyanazokkal az incidensadatokkal, mint az eredeti, és a felesleges riasztások az új incidensbe lesznek csoportosítva.

Válassza a Tovább elemet : Automatikus válasz.

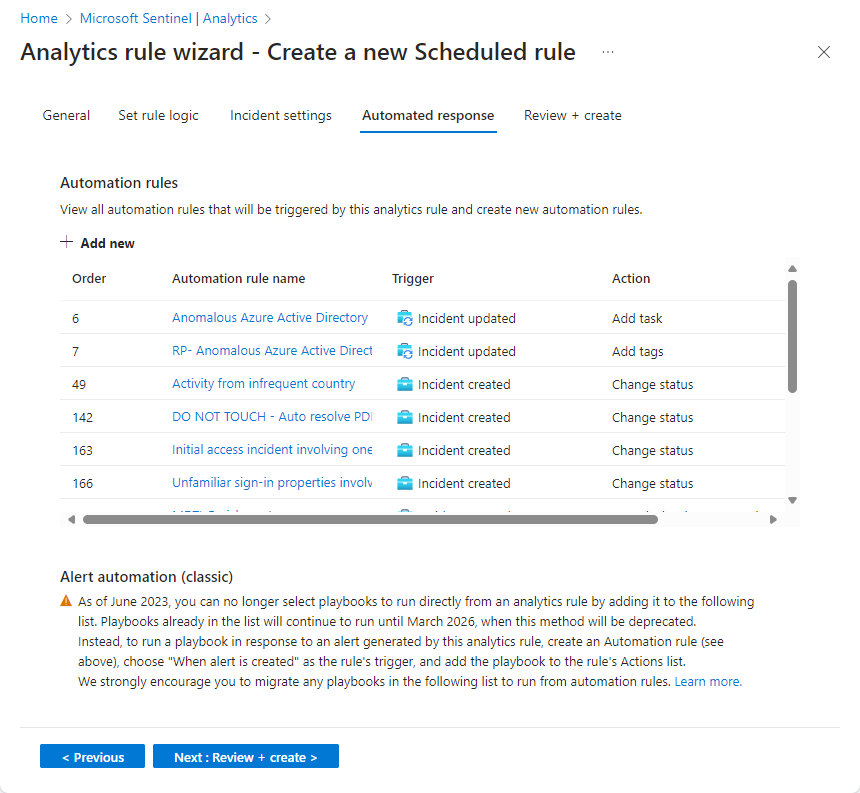

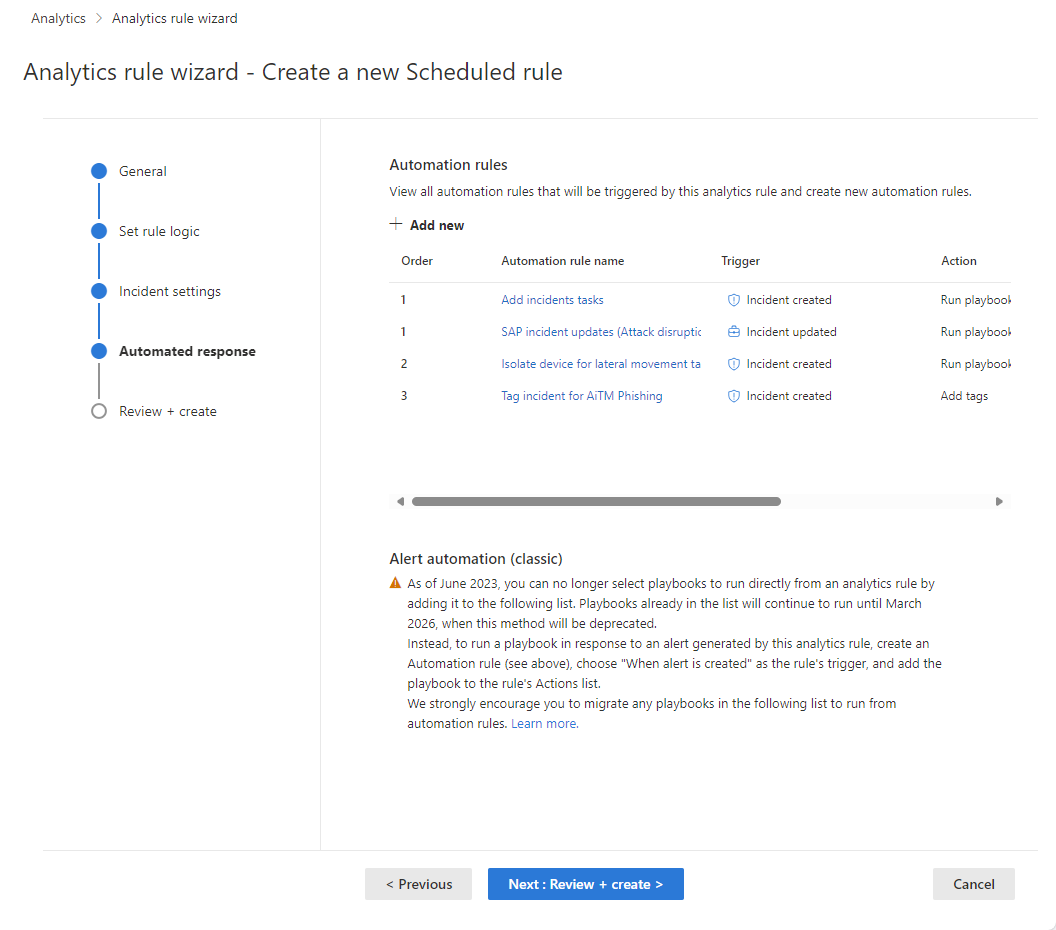

Automatikus válaszok beállítása és a szabály létrehozása

Az Automatikus válaszok lapon automatizálási szabályokkal állíthatja be, hogy az automatikus válaszok háromféle alkalommal fordulnak elő:

- Amikor ez az elemzési szabály riasztást hoz létre.

- Ha az elemzési szabály által létrehozott riasztásokból hoz létre incidenst.

- Ha egy incidens az elemzési szabály által generált riasztásokkal frissül.

Az Automation-szabályok alatt megjelenő rács megjeleníti azokat az automatizálási szabályokat, amelyek már vonatkoznak erre az elemzési szabályra (mivel megfelel az ezekben a szabályokban meghatározott feltételeknek). Ezek bármelyikét szerkesztheti a szabály nevének vagy az egyes sorok végén található három pontnak a kiválasztásával. Vagy választhatja az Újhozzáadása lehetőséget egy új automatizálási szabály létrehozásához.

Automatizálási szabályok használatával elvégezhet alapszintű osztályozást, hozzárendelést, munkafolyamatot és incidensek bezárását.

Automatizálhatja az összetettebb feladatokat, és távoli rendszerekből érkező válaszokat hívhat meg a fenyegetések elhárításához azáltal, hogy forgatókönyveket hív meg ezekből az automatizálási szabályokból. Forgatókönyveket hívhat meg incidensekhez és egyéni riasztásokhoz.

A forgatókönyvek és az automatizálási szabályok létrehozásával kapcsolatos további információkért és utasításokért lásd: Veszélyforrásokra adott válaszok automatizálása.

Az incidens által létrehozott eseményindító, az incidens által frissített eseményindító vagy a riasztás által létrehozott eseményindító használatának időpontjáról további információt az eseményindítók és műveletek használata a Microsoft Sentinel forgatókönyveiben talál.

- A képernyő alján található Riasztásautomatizálás (klasszikus) területen minden olyan forgatókönyv jelenik meg, amelyet úgy konfigurált, hogy automatikusan fusson, amikor a riasztás a régi módszerrel jön létre.

2023 júniusától már nem adhat hozzá forgatókönyveket ehhez a listához. Az itt már felsorolt forgatókönyvek a módszer elavult, 2026. márciusi érvénybe lépéséig futnak tovább.

Ha továbbra is vannak itt felsorolt forgatókönyvek, ehelyett létre kell hoznia egy automatizálási szabályt a riasztás által létrehozott eseményindító alapján, és meg kell hívnia a forgatókönyvet az automatizálási szabályból. Ezt követően válassza az itt felsorolt forgatókönyv sorának végén található három pontot, majd válassza az Eltávolítás lehetőséget. A teljes útmutatásért tekintse meg a Microsoft Sentinel riasztás-trigger forgatókönyveinek migrálását automatizálási szabályokba .

Válassza a Tovább elemet : Áttekintés és létrehozás az új elemzési szabály összes beállításának áttekintéséhez. Amikor megjelenik az "Ellenőrzés átadott" üzenet, válassza a Létrehozás lehetőséget.

A szabály és kimenetének megtekintése

A szabálydefiníció megtekintése:

- Az újonnan létrehozott egyéni szabályt ("Ütemezett" típusú) a fő Elemzés képernyő Aktív szabályok lapjának táblázatában találja. Ebből a listából engedélyezheti, letilthatja vagy törölheti az egyes szabályokat.

A szabály eredményeinek megtekintése:

- Az Azure Portalon létrehozott elemzési szabályok eredményeinek megtekintéséhez nyissa meg az Incidensek lapot, ahol az incidensek osztályozását, kivizsgálását és a fenyegetések elhárítását végezheti el.

A szabály finomhangolása:

- Frissítheti a szabály lekérdezését, hogy kizárja a hamis pozitív értékeket. További információ: Hamis pozitív értékek kezelése a Microsoft Sentinelben.

Feljegyzés

A Microsoft Sentinelben létrehozott riasztások a Microsoft Graph Securityen keresztül érhetők el. További információ: Microsoft Graph Security-riasztások dokumentációja.

A szabály exportálása ARM-sablonba

Ha kódként szeretné csomagolni a szabályt a felügyelethez és üzembe helyezéshez, egyszerűen exportálhatja a szabályt egy Azure Resource Manager-sablonba. A szabályok sablonfájlokból is importálhatók, hogy megtekinthessék és szerkeszthessék őket a felhasználói felületen.

Következő lépések

Ha elemzési szabályokkal észleli a Microsoft Sentinel fenyegetéseit, győződjön meg arról, hogy a csatlakoztatott adatforrásokhoz társított összes szabályt engedélyezi a környezet teljes biztonsági lefedettségének biztosítása érdekében.

A szabályok engedélyezésének automatizálásához le kell küldeni a szabályokat a Microsoft Sentinelbe API-n és PowerShellen keresztül, bár ehhez további erőfeszítésekre van szükség. AZ API vagy a PowerShell használatakor először a szabályok engedélyezése előtt exportálnia kell a szabályokat a JSON-ba. Az API vagy a PowerShell akkor lehet hasznos, ha a Microsoft Sentinel több példányában azonos beállításokkal rendelkező szabályokat engedélyez az egyes példányokban.

További információkért lásd:

- Elemzési szabályok hibaelhárítása a Microsoft Sentinelben

- Navigálás és incidensek kivizsgálása a Microsoft Sentinelben

- Entitások a Microsoft Sentinelben

- Oktatóanyag: Forgatókönyvek használata automatizálási szabályokkal a Microsoft Sentinelben

Emellett megtudhatja, hogyan használhat egyéni elemzési szabályokat a Nagyítás egyéni összekötővel való monitorozása során.