Mi az a végponthozzáférés-vezérlési lista?

Fontos

Az Azure két különböző üzembehelyezési modellel rendelkezik az erőforrások létrehozásához és használatához: Resource Manager és klasszikus. Ez a cikk a klasszikus üzembehelyezési modellt ismerteti. A Microsoft azt javasolja, hogy a legtöbb új üzemelő példány használja a Resource Manager üzembehelyezési modellt.

A végponthozzáférés-vezérlési lista (ACL) az Azure üzembe helyezéséhez elérhető biztonsági fejlesztés. Az ACL lehetővé teszi, hogy szelektíven engedélyezze vagy tiltsa le a virtuálisgép-végpontok forgalmát. Ez a csomagszűrési képesség további biztonsági réteget biztosít. Csak végpontokhoz adhat meg hálózati ACL-eket. Nem adhat meg ACL-t egy virtuális hálózathoz vagy egy virtuális hálózatban található adott alhálózathoz. Amikor csak lehetséges, ajánlott hálózati biztonsági csoportokat (NSG-ket) használni az ACL-ek helyett. Az NSG-k használatakor a rendszer lecseréli a végponthozzáférés-vezérlési listát, és többé nem kényszeríti ki. További információ az NSG-kről: Hálózati biztonsági csoportok áttekintése

Az ACL-ek a PowerShell vagy a Azure Portal használatával konfigurálhatók. A hálózati ACL PowerShell-lel történő konfigurálásához lásd: Végpontok hozzáférés-vezérlési listáinak kezelése a PowerShell használatával. Ha hálózati ACL-t szeretne konfigurálni a Azure Portal használatával, olvassa el a Végpontok beállítása virtuális gépre című témakört.

Hálózati ACL-ek használatával a következőket teheti:

- Engedélyezze vagy tiltsa le szelektíven a bejövő forgalmat egy virtuális gép bemeneti végpontjára irányuló távoli alhálózat IPv4-címtartománya alapján.

- Tiltólista IP-címei

- Több szabály létrehozása virtuálisgép-végpontonként

- Szabályrendezés használatával győződjön meg arról, hogy a megfelelő szabálykészlet van alkalmazva egy adott virtuálisgép-végponton (a legalacsonyabbtól a legmagasabbig)

- Adjon meg egy ACL-t egy adott távoli alhálózat IPv4-címéhez.

Az ACL korlátairól az Azure korlátait ismertető cikkben olvashat.

Az ACL-ek működése

Az ACL egy olyan objektum, amely a szabályok listáját tartalmazza. Amikor létrehoz egy ACL-t, és alkalmazza azt egy virtuálisgép-végpontra, a csomagszűrés a virtuális gép gazdacsomópontján történik. Ez azt jelenti, hogy a távoli IP-címekről érkező forgalmat a gazdacsomópont szűri a virtuális gép helyett az ACL-szabályok egyeztetéséhez. Ez megakadályozza, hogy a virtuális gép a csomagszűrésre költse az értékes CPU-ciklusokat.

A virtuális gép létrehozásakor a rendszer egy alapértelmezett ACL-t helyez üzembe az összes bejövő forgalom blokkolásához. Ha azonban létrehoz egy végpontot (3389-ös port), akkor az alapértelmezett ACL-t úgy módosítja a rendszer, hogy engedélyezze az adott végpont összes bejövő forgalmát. Ezután a távoli alhálózatról érkező bejövő forgalom engedélyezve lesz az adott végpontra, és nincs szükség tűzfalkiépítésre. Minden más port le van tiltva a bejövő forgalom számára, kivéve, ha végpontok jönnek létre ezekhez a portokhoz. A kimenő forgalom alapértelmezés szerint engedélyezett.

Példa alapértelmezett ACL-táblázatra

| Szabály # | Távoli alhálózat | Végpont | Engedélyezés/megtagadás |

|---|---|---|---|

| 100 | 0.0.0.0/0 | 3389 | Engedély |

Engedélyezés és megtagadás

A virtuális gép bemeneti végpontjának hálózati forgalmát szelektíven engedélyezheti vagy tilthatja le, ha olyan szabályokat hoz létre, amelyek "engedélyezés" vagy "megtagadás" értéket adnak meg. Fontos megjegyezni, hogy a végpont létrehozásakor alapértelmezés szerint minden forgalom engedélyezett a végpont felé. Ezért fontos megérteni, hogyan hozhat létre engedélyezési/megtagadási szabályokat, és hogyan helyezheti őket a megfelelő sorrendbe, ha részletes szabályozást szeretne a virtuális gép végpontjának eléréséhez engedélyezni kívánt hálózati forgalom felett.

Megfontolandó szempontok:

- Nincs ACL – Alapértelmezés szerint a végpont létrehozásakor az összeset engedélyezzük a végpont számára.

- Engedély- Ha egy vagy több "engedélyezési" tartományt ad hozzá, alapértelmezés szerint az összes többi tartományt megtagadja. Csak az engedélyezett IP-címtartományból származó csomagok tudnak kommunikálni a virtuális gép végpontjával.

- Tagadja- Ha egy vagy több "megtagadási" tartományt ad hozzá, alapértelmezés szerint minden más forgalomtartományt engedélyez.

- Az engedélyezés és a megtagadás kombinációja – Az "engedélyezés" és a "megtagadás" kombinációját akkor használhatja, ha egy adott IP-címtartományt szeretne engedélyezni vagy megtagadni.

Szabályok és szabályok prioritása

A hálózati ACL-ek meghatározott virtuálisgép-végpontokon állíthatók be. Megadhat például egy hálózati ACL-t egy virtuális gépen létrehozott RDP-végponthoz, amely bizonyos IP-címek hozzáférését zárolja. Az alábbi táblázat bemutatja, hogyan adhat hozzáférést egy adott tartomány nyilvános virtuális IP-címeinek (VIP-k) számára az RDP-hez való hozzáférés engedélyezéséhez. Minden más távoli IP-cím le van tiltva. A legalacsonyabb sorrendet követjük, amely elsőbbséget élvez a szabályrendben.

Több szabály

Ha az alábbi példában csak két nyilvános IPv4-címtartományból (65.0.0.0/8 és 159.0.0.0/8) szeretné engedélyezni az RDP-végponthoz való hozzáférést, ezt két Engedélyezési szabály megadásával érheti el. Ebben az esetben, mivel az RDP alapértelmezés szerint egy virtuális géphez van létrehozva, érdemes lehet zárolni az RDP-porthoz való hozzáférést egy távoli alhálózat alapján. Az alábbi példa bemutatja, hogyan adhat hozzáférést egy adott tartomány nyilvános virtuális IP-címeihez (VIP-khez) az RDP-hozzáférés engedélyezéséhez. Minden más távoli IP-cím le van tiltva. Ez azért működik, mert a hálózati ACL-ek beállíthatók egy adott virtuálisgép-végponthoz, és a hozzáférés alapértelmezés szerint megtagadva.

Példa – Több szabály

| Szabály # | Távoli alhálózat | Végpont | Engedélyezés/megtagadás |

|---|---|---|---|

| 100 | 65.0.0.0/8 | 3389 | Engedély |

| 200 | 159.0.0.0/8 | 3389 | Engedély |

Szabálysorrend

Mivel egy végponthoz több szabály is megadható, a szabályok rendszerezésének módja szükséges annak meghatározásához, hogy melyik szabály élvez elsőbbséget. A szabály sorrendje határozza meg a prioritást. A hálózati ACL-ek a legalacsonyabb prioritási sorrendet követik . Az alábbi példában a 80-ás port végpontja csak bizonyos IP-címtartományokhoz kap szelektív hozzáférést. Ennek konfigurálásához a 175.1.0.1/24-ben található címekre egy megtagadási szabály (szabályszám: 100) van beállítva. Ezután meg lesz adva egy második szabály a 200-zal, amely a 175.0.0.0/8 alatti összes többi címhez engedélyezi a hozzáférést.

Példa – Szabály elsőbbségi sorrendje

| Szabály # | Távoli alhálózat | Végpont | Engedélyezés/megtagadás |

|---|---|---|---|

| 100 | 175.1.0.1/24 | 80 | Megtagadás |

| 200 | 175.0.0.0/8 | 80 | Engedély |

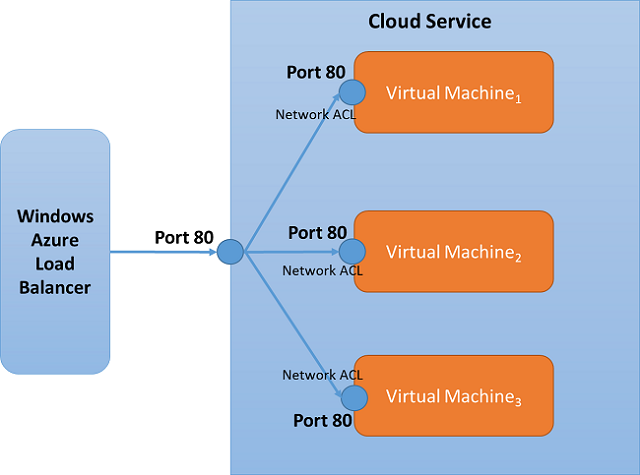

Hálózati ACL-ek és elosztott terhelésű készletek

A hálózati ACL-ek megadhatók egy elosztott terhelésű halmaz végpontján. Ha egy elosztott terhelésű készlethez ACL van megadva, a rendszer a hálózati ACL-t alkalmazza az adott elosztott terhelésű készlet összes virtuális gépére. Ha például egy elosztott terhelésű készlet a "80-at" tartalmazza, és a terheléselosztási készlet 3 virtuális gépet tartalmaz, az egyik virtuális gép "80-os portján" végponton létrehozott hálózati ACL automatikusan a többi virtuális gépre lesz alkalmazva.

Következő lépések

Végpontok hozzáférés-vezérlési listáinak kezelése a PowerShell használatával