Virtuális hálózat forgalmának útválasztása

Megtudhatja, hogyan irányítja az Azure az Azure, a helyszíni és az internetes erőforrások közötti forgalom útválasztását. Az Azure automatikusan létrehoz egy útvonaltáblát az Azure-beli virtuális hálózatokon lévő összes alhálózathoz, és a rendszer alapértelmezett útvonalait hozzáadja az útvonaltáblához. További információ a virtuális hálózatokról és alhálózatokról: A virtuális hálózat áttekintése. Az Azure néhány rendszerútvonalát felülbírálhatja egyéni útvonalakkal, és további egyéni útvonalakat adhat hozzá az útvonaltáblákhoz. Az Azure az alhálózatokról kimenő forgalom útválasztását az alhálózat útvonaltáblájában szereplő útvonalak alapján irányítja.

Rendszerútvonalak

Az Azure automatikusan hoz létre rendszerútvonalakat, és a virtuális hálózatban lévő egyes alhálózatokhoz rendeli az útvonalakat. Nem hozhat létre és nem távolíthat el rendszerútvonalakat, de felülbírálhat egyes rendszerútvonalakat egyéni útvonalakkal. Az Azure létrehozza az egyes alhálózatok alapértelmezett rendszerútvonalait, és adott Azure-képességek használatakor további választható alapértelmezett útvonalakat ad hozzá adott alhálózatokhoz vagy alhálózatokhoz.

Alapértelmezett

Mindegyik útvonal tartalmaz egy címelőtagot és a következő ugrás típusát. Amikor az egyik alhálózatot elhagyó forgalom egy útvonal címelőtagjában lévő IP-címre irányul, az Azure az előtagot tartalmazó útvonalat használja. További információ arról, hogyan választ útvonalat az Azure, amikor több útvonal ugyanazokat az előtagokat tartalmazza, illetve átfedésben van. Virtuális hálózat létrehozásakor az Azure automatikusan létrehozza a következő alapértelmezett rendszerútvonalakat a virtuális hálózatban lévő összes alhálózathoz:

| Forrás | Címelőtagok | A következő ugrás típusa |

|---|---|---|

| Alapértelmezett | Egyedi a virtuális hálózaton | Virtuális hálózat |

| Alapértelmezett | 0.0.0.0/0 | Internet |

| Alapértelmezett | 10.0.0.0/8 | Egyik sem |

| Alapértelmezett | 172.16.0.0/12 | Egyik sem |

| Alapértelmezett | 192.168.0.0/16 | Egyik sem |

| Alapértelmezett | 100.64.0.0/10 | Egyik sem |

Az előző táblában szereplő következő ugrástípusok azt jelölik, hogyan irányítja az Azure a listában szereplő címelőtagokra irányuló forgalmat. Itt a következő ugrás típusainak magyarázatait láthatja:

Virtuális hálózat: A virtuális hálózat címterében lévő címtartományok közötti forgalmat irányítja. Az Azure létrehoz egy útvonalat a virtuális hálózat címterében meghatározott egyes címtartományoknak megfelelő címelőtaggal. Ha egy virtuális hálózat címteréhez több címtartomány van meghatározva, az Azure egyéni útvonalat hoz létre mindegyik címtartományhoz. Az Azure automatikusan irányítja az alhálózatok közötti forgalmat az egyes címtartományokhoz létrehozott útvonalakkal. Nem kell meghatároznia átjárókat az Azure-nak az alhálózatok közötti forgalom irányításához. Bár egy virtuális hálózat alhálózatokat tartalmaz, és mindegyik alhálózathoz meghatározott címtartomány tartozik, az Azure nem hoz létre alapértelmezett útvonalakat az alhálózati címtartományokhoz. Minden alhálózati címtartomány a virtuális hálózat címterének címtartományán belül található.

Internet: A címelőtag által meghatározott forgalmat az internetre irányítja. A rendszer alapértelmezett útvonala a 0.0.0.0/0 címelőtagot határozza meg. Ha nem bírálja felül az Azure alapértelmezett útvonalait, az Azure a virtuális hálózaton belüli címtartomány által nem megadott címek forgalmát az internetre irányítja. Ez az útválasztás egyetlen kivételt képez. Ha a cél címe egy Azure-szolgáltatáshoz tartozik, az Azure közvetlenül a szolgáltatásra irányítja a forgalmat az Azure gerinchálózatán keresztül, nem pedig az internetre. Az Azure-szolgáltatások közötti forgalom nem halad át az interneten, függetlenül attól, hogy a virtuális hálózat melyik Azure-régióban található, vagy melyik Azure-régióban van üzembe helyezve az Azure-szolgáltatás egy példánya. Az Azure 0.0.0.0/0 címelőtaghoz tartozó alapértelmezett rendszerútvonalát felülbírálhatja egy egyéni útvonallal.

Nincs: A Nincs típusú következő ugrásra irányuló forgalmat a rendszer eldobja, és nem irányítja az alhálózaton kívülre. Az Azure automatikusan alapértelmezett útvonalakat hoz létre a következő címelőtagokhoz:

10.0.0.0/8, 172.16.0.0/12 és 192.168.0.0/16: Magánjellegű használatra fenntartva az RFC 1918-ban.

100.64.0.0/10: Fenntartva az RFC 6598-ban.

Ha az előző címtartományok valamelyikét egy virtuális hálózat címteréhez rendeli, az Azure Nincs értékről automatikusan Virtuális hálózat értékre módosítja az útvonal következő ugrási típusát. Ha egy olyan címtartományt rendel egy virtuális hálózat címteréhez, amely tartalmazza a négy fenntartott címelőtag egyikét, de nem egyezik meg velük, az Azure eltávolítja az előtag útvonalát, és hozzáadja az Ön által hozzáadott címelőtag útvonalát a Virtuális hálózat következő ugrási típussal.

Választható alapértelmezett útvonalak

Az Azure több alapértelmezett rendszerútvonalat ad hozzá a különböző Azure-képességekhez, de csak akkor, ha engedélyezi a képességeket. A képességtől függően az Azure választható alapértelmezett útvonalakat ad hozzá a virtuális hálózatban lévő adott alhálózatokhoz vagy egy virtuális hálózat összes alhálózatához. A többi rendszerútvonal és a következő ugrástípusok, amelyeket az Azure a különböző képességek engedélyezésekor adhat hozzá:

| Forrás | Címelőtagok | A következő ugrás típusa | Virtuális hálózatban lévő alhálózat, amelyhez a rendszer hozzáadja az útvonalat |

|---|---|---|---|

| Alapértelmezett | A virtuális hálózaton egyedi, például: 10.1.0.0/16 | Virtuális hálózatok közötti társviszony | Mind |

| Virtuális hálózati átjáró | A helyszínről BGP-n keresztül meghirdetett vagy a helyi hálózati átjárón konfigurált előtagok | Virtuális hálózati átjáró | Mind |

| Alapértelmezett | Többszörös | VirtualNetworkServiceEndpoint | Csak az az alhálózat, amelyhez a szolgáltatásvégpont engedélyezve van. |

Virtuális hálózatok közötti társviszony-létesítés: Amikor két virtuális hálózat közötti virtuális társviszonyt hoz létre, a rendszer minden címtartományhoz hozzáad egy útvonalat a társviszony-létesítésben részt vevő egyes virtuális hálózatok címterén belül. További információk a virtuális hálózati társviszonyokról.

Virtuális hálózati átjáró: Amikor hozzáad egy virtuális hálózati átjárót egy virtuális hálózathoz, a rendszer hozzáad egy vagy több olyan útvonalat, amelynek a következő ugrási típusa Virtuális hálózati átjáró. A forrás is virtuális hálózati átjáró, mert az átjáró hozzáadja az útvonalakat az alhálózathoz. Ha a helyszíni hálózati átjáró a határátjáró protokoll (BGP) útvonalait virtuális hálózati átjáróval cseréli le, a rendszer minden útvonalhoz hozzáad egy útvonalat. Ezeket az útvonalakat a rendszer a helyszíni hálózati átjáróról propagálja. Javasoljuk, hogy összegzi a helyszíni útvonalakat a lehető legnagyobb címtartományba, így a lehető legkevesebb útvonalat propagálja egy Azure-beli virtuális hálózati átjáróra. Az Azure-beli virtuális hálózati átjárókra propagálható útvonalak száma korlátozott. További részletek: Az Azure korlátai.

VirtualNetworkServiceEndpoint: Bizonyos szolgáltatások nyilvános IP-címeit az Azure az útvonaltáblához adja, amikor engedélyezi a szolgáltatás egyik szolgáltatásvégpontját. A szolgáltatásvégpontok a virtuális hálózatokon lévő egyéni alhálózatokhoz engedélyezve vannak, ezért az útvonal csak olyan alhálózat útvonaltáblázatához lesz hozzáadva, amelyhez a szolgáltatásvégpont engedélyezve van. Az Azure-szolgáltatások nyilvános IP-címei rendszeresen változnak. Az Azure automatikusan kezeli az útvonaltáblában lévő címeket a címek változásakor. További információk a virtuális hálózati szolgáltatásvégpontokról és azokról a szolgáltatásokról, amelyekhez szolgáltatásvégpontokat hozhat létre.

Feljegyzés

A Virtuális hálózatok közötti társviszony és a VirtualNetworkServiceEndpoint következő ugrási típusokat csak az Azure Resource Manager-alapú üzemi modellel létrehozott virtuális hálózatokban lévő alhálózatok útvonaltábláihoz adja hozzá a rendszer. A következő ugrástípusok nem lesznek hozzáadva a klasszikus üzemi modellel létrehozott virtuális hálózati alhálózatokhoz társított útvonaltáblákhoz. További információ az Azure üzemi modellekről.

Egyéni útvonalak

Egyéni útvonalak létrehozásához hozzon létre felhasználó által megadott útvonalakat, vagy cseréljen Border Gateway Protocol- (BGP-) útvonalakat a helyszíni hálózati átjáró és egy Azure-beli virtuális hálózati átjáró között.

Felhasználó által megadott

Egyéni vagy felhasználó által megadott (statikus) útvonalakat hozhat létre az Azure-ban az Azure alapértelmezett rendszerútvonalainak felülbírálásához, vagy hogy további útvonalakat adjon egy alhálózat útvonaltáblájához. Az Azure-ban először egy útvonaltáblát kell létrehoznia, amelyet nulla vagy több virtuális hálózati alhálózattal társít. Mindegyik alhálózattal nulla vagy egy útvonaltábla társítható. További információ az egy útvonaltáblához adható útvonalak maximális számáról és az Azure-előfizetésenként létrehozható, felhasználó által megadott útvonaltáblák maximális számáról: Az Azure korlátai. Amikor létrehoz egy útvonaltáblát, és egy alhálózathoz társítja, a rendszer kombinálja a tábla útvonalait az alhálózat alapértelmezett útvonalaival. Ha ütköző útvonal-hozzárendelések vannak, a felhasználó által megadott útvonalak felülbírálják az alapértelmezett útvonalakat.

Felhasználó által megadott útvonal létrehozásakor az alábbi következő ugrási típusokat adhatja meg:

Virtuális berendezés: A virtuális berendezés olyan virtuális gép, amely általában hálózati alkalmazást futtat, például egy tűzfalat. A virtuális hálózaton üzembe helyezhető különböző előre konfigurált hálózati virtuális berendezésekről az Azure Marketplace-en tájékozódhat. Amikor létrehoz egy virtuális berendezés ugrástípusú útvonalat, a következő ugrás IP-címét is meghatározza. Az IP-cím a következő lehet:

Egy virtuális géphez csatolt hálózati adapter magánhálózati IP-címe. Minden olyan, virtuális géphez csatolt hálózati adapterhez, amely nem a saját címére továbbít hálózati forgalmat, engedélyezve kell lennie az Azure IP-továbbításnak. A beállítás letiltja a hálózati adapter forrásának és céljának az Azure által végzett ellenőrzését. További információ a hálózati adapterek IP-továbbításának engedélyezéséről. Az IP-továbbítás engedélyezése az Azure beállítása, azonban lehet, hogy a virtuális gép operációs rendszerén is engedélyeznie kell az IP-továbbítást, hogy a berendezés továbbítani tudja a forgalmat az Azure hálózati adaptereihez rendelt magánhálózati IP-címek között. Ha a berendezésnek egy nyilvános IP-címre kell irányítania a forgalmat, vagy proxyval kell ellátnia a forgalmat, vagy hálózati címfordítást (NAT) kell végeznie a forrás magánhálózati IP-címéről a saját magánhálózati IP-címére. Az Azure ezután nat-t hajt végre egy nyilvános IP-címre, mielőtt elküldi a forgalmat az internetre. A virtuális gépen belüli kötelező beállítások meghatározásához tekintse meg az operációs rendszer vagy a hálózati alkalmazás dokumentációját. Az Azure kimenő kapcsolatainak ismertetéséhez lásd a Kimenő kapcsolatok áttekintése című témakört.

Feljegyzés

Helyezzen üzembe egy virtuális berendezést egy másik alhálózaton, mint a virtuális berendezésen áthaladó erőforrások. Ha a virtuális berendezést ugyanarra az alhálózatra helyezi üzembe, majd egy útvonaltáblát alkalmaz a virtuális berendezésen áthaladó forgalmat átirányító alhálózatra, olyan útválasztási ciklusokat eredményezhet, amelyekben a forgalom soha nem hagyja el az alhálózatot.

A következő ugrás privát IP-címének közvetlen kapcsolattal kell rendelkeznie anélkül, hogy az ExpressRoute-átjárón vagy a Virtual WAN-on kellene áthaladnia. Ha a következő ugrást közvetlen kapcsolat nélküli IP-címre állítja, az érvénytelen felhasználó által definiált útválasztási konfigurációt eredményez.

Azure-beli belső terheléselosztó magánhálózati IP-címe. A terheléselosztókat gyakran használják a hálózati virtuális berendezések magas rendelkezésre állási stratégiájának részeként.

A 0.0.0.0/0 címelőtaggal rendelkező útvonalakat címelőtagként és a következő ugrás típusú virtuális berendezésként definiálhatja. Ez a konfiguráció lehetővé teszi, hogy a berendezés megvizsgálja a forgalmat, és eldöntse, hogy továbbítja vagy elveti-e a forgalmat. Ha felhasználó által megadott, a 0.0.0.0/0 címelőtagot tartalmazó útvonalat kíván létrehozni, olvassa el először a 0.0.0.0/0 címelőtag témakört.

Virtuális hálózati átjáró: Adja meg, ha azt szeretné, hogy a meghatározott címelőtagok felé haladó adatforgalmat a rendszer egy virtuális hálózati átjáróhoz irányítsa. A virtuális hálózati átjárót a VPN típussal kell létrehozni. Felhasználó által megadott útvonalon nem adható meg ExpressRoute típusú virtuális hálózati átjáró, mert az ExpressRoute-tal bGP-t kell használnia az egyéni útvonalakhoz. Nem adhatja meg a virtuális hálózati átjárókat, ha VPN- és ExpressRoute-kapcsolatokkal is rendelkezik. Meghatározhat olyan útvonalat, amely a 0.0.0.0/0 címelőtag felé haladó adatforgalmat átirányítja egy útvonalalapú virtuális hálózati átjáróhoz. Előfordulhat, hogy van a helyszínen egy olyan eszköz, amely ellenőrzi az adatforgalmat, és ennek alapján továbbítja vagy elejti azt. Ha felhasználó által megadott útvonalat szeretne létrehozni a 0.0.0.0/0 címelőtaghoz, olvassa el először a 0.0.0.0/0 címelőtag témakört. Ahelyett, hogy a 0.0.0.0/0 címelőtaghoz felhasználó által megadott útvonalat konfigurálna, meghirdethet egy 0.0.0.0/0 címelőtagú útvonalat a BGP-n keresztül, ha engedélyezte a BGP számára a VPN virtuális hálózati átjárót.

Nincs: Adja meg, ha azt szeretné, hogy az adott címelőtaghoz haladó adatforgalmat elejtse a rendszer, és ne továbbítsa a célállomáshoz. Ha valamelyik funkciót még nem állította be teljesen, előfordulhat, hogy az Azure egyes opcionális rendszerútvonalakhoz a Nincs értéket állítja be. Ha például a Következő ugrás IP-címe értéke Nincs, és a Következő ugrás típusaVirtuális hálózati átjáró vagy Virtuális berendezés, akkor előfordulhat, hogy az eszköz nem üzemel, vagy nincs megfelelően beállítva. Az Azure rendszer alapértelmezett útvonalakat hoz létre a fenntartott címelőtagokhoz, ahol a következő ugrás típusa Nincs.

Virtuális hálózat: Adja meg a Virtuális hálózat beállítást, ha felül szeretné bírálni az alapértelmezett útválasztást egy virtuális hálózaton belül. Lásd az Útválasztási példát, amely azt szemlélteti, miért lehet érdemes Virtuális hálózat ugrástípussal létrehozni egy útvonalat.

Internet: Adja meg az internet lehetőséget, ha kifejezetten egy címelőtagra irányuló forgalmat szeretne átirányítani az internetre, vagy ha az Azure gerinchálózatán tárolt nyilvános IP-címekkel rendelkező Azure-szolgáltatások felé irányuló forgalmat szeretné átirányítani.

Nem adhatja meg a virtuális hálózatok közötti társviszonyt vagy a VirtualNetworkServiceEndpointot a felhasználó által megadott útvonalak következő ugrási típusaként. A virtuális hálózatok közötti társviszony-létesítéssel vagy a VirtualNetworkServiceEndpoint következő ugrástípusaival rendelkező útvonalakat csak az Azure hozza létre, amikor virtuális hálózati társviszonyt vagy szolgáltatásvégpontot konfigurál.

Szolgáltatáscímkék felhasználó által megadott útvonalakhoz

Mostantól megadhat egy szolgáltatáscímkét egy felhasználó által megadott útvonal címelőtagjaként explicit IP-címtartomány helyett. A szolgáltatáscímkék egy adott Azure-szolgáltatás IP-címelőtagjainak egy csoportját jelölik. A Microsoft kezeli a szolgáltatáscímke által lefedett címelőtagokat, és a címek változásával automatikusan frissíti a szolgáltatáscímkét. Így minimalizálhatja a felhasználó által definiált útvonalak gyakori frissítéseinek összetettségét, és csökkentheti a létrehozandó útvonalak számát. Jelenleg 25 vagy kevesebb útvonalat hozhat létre szolgáltatáscímkékkel az egyes útvonaltáblákban. Ezzel a kiadással a tárolók útválasztási forgatókönyveiben a szolgáltatáscímkék használata is támogatott.

Pontos egyezés

A rendszer akkor részesíti előnyben az útvonalat az explicit előtaggal, ha pontos előtag egyezik egy explicit IP-előtaggal rendelkező útvonal és egy szolgáltatáscímkével rendelkező útvonal között. Ha több szolgáltatáscímkével rendelkező útvonal ip-előtagokkal rendelkezik, az útvonalak kiértékelése a következő sorrendben történik:

Regionális címkék (például Storage.EastUS, AppService.AustraliaCentral)

Legfelső szintű címkék (például Storage, AppService)

AzureCloud regionális címkék (például AzureCloud.canadacentral, AzureCloud.eastasia)

Az AzureCloud-címke

A szolgáltatás használatához adja meg a címelőtag paraméter szolgáltatáscímkéjét az útvonaltábla-parancsokban. A PowerShellben például létrehozhat egy új útvonalat, amellyel átirányíthatja az Azure Storage IP-előtagja felé küldött forgalmat egy virtuális berendezésnek a következő használatával:

$param = @{

Name = 'StorageRoute'

AddressPrefix = 'Storage'

NextHopType = 'VirtualAppliance'

NextHopIpAddress = '10.0.100.4'

}

New-AzRouteConfig @param

Ugyanez a parancssori felület parancsa a következő:

az network route-table route create \

--resource-group MyResourceGroup \

--route-table-name MyRouteTable \

--name StorageRoute \

--address-prefix Storage \

--next-hop-type VirtualAppliance \

--next-hop-ip-address 10.0.100.4

A következő ugrás típusai az Azure-eszközökben

A következő ugrás típusaihoz megjelenített és hivatkozott név eltér az Azure Portal és a parancssori eszközök között, valamint az Azure Resource Manager és a klasszikus üzemi modellek között. A következő táblázat felsorolja a neveket, amelyekkel a különféle eszközök és az üzembehelyezési modellek a következő ugrások típusaira hivatkoznak:

| A következő ugrás típusa | Azure CLI és PowerShell (Resource Manager) | Azure klasszikus parancssori felület és PowerShell (klasszikus) |

|---|---|---|

| Virtuális hálózati átjáró | VirtualNetworkGateway | VPNGateway |

| Virtuális hálózat | VNetLocal | VNETLocal (a klasszikus parancssori felület szolgáltatásfelügyeleti módban nem érhető el) |

| Internet | Internet | Internet (a klasszikus parancssori felület szolgáltatásfelügyeleti módban nem érhető el) |

| Virtuális berendezés | VirtualAppliance | VirtualAppliance |

| Egyik sem | Egyik sem | Null (a klasszikus parancssori felület szolgáltatásfelügyeleti módban nem érhető el) |

| Virtuális hálózati társviszony | Virtuális hálózatok közötti társviszony | Nem alkalmazható |

| Virtuális hálózati szolgáltatásvégpont | VirtualNetworkServiceEndpoint | Nem alkalmazható |

Border Gateway Protocol

Egy helyszíni hálózati átjáró útvonalakat cserélhet egy Azure virtuális hálózati átjáróval a Border Gateway Protocol (BGP) használatával. A BGP azure-beli virtuális hálózati átjáróval való használata az átjáró létrehozásakor kiválasztott típustól függ:

ExpressRoute: A BGP használatával kell meghirdetnie a Helyszíni útvonalakat a Microsoft Edge-útválasztón. Nem hozhat létre felhasználó által megadott útvonalakat az adatforgalom ExpressRoute virtuális hálózati átjáróhoz való kényszerítésére, ha ExpressRoute típusú virtuális hálózati átjárót telepít. Az ExpressRoute forgalmának például egy hálózati virtuális berendezésre való kényszerítéséhez használhat felhasználó által megadott útvonalakat.

VPN: Igény szerint használhatja a BGP-t. Részletes információért lásd a BGP helyek közötti VPN-kapcsolatokkal témakört.

Amikor a BGP használatával útvonalakat cserél az Azure-ban, a rendszer minden meghirdetett előtag esetében külön útvonalat ad hozzá a virtuális hálózat összes alhálózatának útvonaltáblájához. Az útvonal forrásaként és következő ugrásának típusaként Virtuális hálózati átjáró van feltüntetve.

Az ER- vagy VPN Gateway-útvonal-propagálás letiltható az alhálózaton az útválasztási táblázat tulajdonságának segítségével. Ha letiltja az útvonalak propagálását, a rendszer nem ad útvonalakat az összes alhálózat útvonaltáblájában, ha a virtuális hálózati átjáró útvonalterjesztése le van tiltva. Ez a folyamat mind a statikus útvonalakra, mind a BGP-útvonalakra vonatkozik. A VPN-kapcsolatok következő ugrás típusú virtuális hálózati átjáró és egyéni útvonalak használatával jönnek létre. Az útvonalak propagálását nem szabad letiltani a GatewaySubneten. Ha letiltja ezt a beállítást, az átjáró nem fog működni. További információ: A virtuális hálózati átjáró útvonalterjesztésének letiltása.

Az Azure útvonalválasztásának módja

Ha a kimenő adatforgalmat a rendszer egy alhálózatról küldi ki, az Azure kiválaszt egy útvonalat a cél IP-cím alapján, a leghosszabb előtag-megfeleltetési algoritmus használatával. Tegyük fel például, hogy egy útvonaltábla két útvonallal rendelkezik. Az egyik útvonal a 10.0.0.0/24, a másik pedig a 10.0.0.0/16 címelőtagot adja meg. Az Azure a 10.0.0.5-ös forgalom irányítását az útvonalon megadott következő ugrástípusra irányítja a 10.0.0.0/24 címelőtaggal. Ez a folyamat azért fordul elő, mert a 10.0.0.0/24 hosszabb előtag, mint a 10.0.0.0/16, annak ellenére, hogy a 10.0.0.5 mindkét címelőtagba tartozik. Az Azure a 10.0.1.5-ös forgalom irányítását az útvonalon megadott következő ugrástípusra irányítja a 10.0.0.0/16 címelőtaggal. Ez a folyamat azért fordul elő, mert a 10.0.1.5 nem szerepel a 10.0.0.0/24 címelőtagban, így a 10.0.0.0/16 címelőtaggal rendelkező útvonal a leghosszabb egyező előtag.

Ha több útvonal is tartalmazza ugyanazt a címelőtagot, akkor az Azure a következő prioritási elv alapján választ az útvonaltípusok közül:

Felhasználó által megadott útvonal

BGP-útvonal

Rendszerútvonal

Feljegyzés

A virtuális hálózathoz, virtuális társhálózati viszonyhoz vagy virtuális hálózati szolgáltatásvégponthoz kapcsolódó forgalom rendszerútvonalai előnyben részesített útvonalak akkor is, ha a BGP-útvonalak pontosabbak.

Tegyük fel például, hogy egy útvonaltábla a következő útvonalakat tartalmazza:

| Forrás | Címelőtagok | A következő ugrás típusa |

|---|---|---|

| Alapértelmezett | 0.0.0.0/0 | Internet |

| User | 0.0.0.0/0 | Virtuális hálózati átjáró |

Ha az adatforgalom olyan IP-címre irányul, amely nem tartozik bele az útvonaltáblában lévő címelőtagokba, az Azure a Felhasználó forrással rendelkező útvonalat választja ki, mert a felhasználó által megadott útvonalak magasabb prioritással bírnak, mint a rendszer alapértelmezés szerinti útvonalai.

Lásd az útválasztási példát, amely egy részletes útvonaltáblát tartalmaz, a táblázatban előforduló útvonalakhoz fűzött magyarázattal.

0.0.0.0/0 címelőtag

A 0.0.0.0/0 címelőtaggal rendelkező útvonal utasításokat ad az Azure-nak. Az Azure ezeket az utasításokat arra használja, hogy olyan IP-címre irányuló forgalmat irányozzanak, amely nem tartozik az alhálózat útvonaltáblájában lévő bármely más útvonal címelőtagjára. Egy alhálózat létrehozásakor az Azure létrehoz egy alapértelmezett útvonalat a 0.0.0.0/0 címelőtagra, ahol a következő ugrás típusa Internet. Ha nem bírálja felül ezt az útvonalat, az Azure minden adatforgalmat, amelynek a többi útvonal címelőtagját nem tartalmazó IP-cím a célja, az internetre irányít. A kivétel az, hogy az Azure-szolgáltatások nyilvános IP-címére irányuló forgalom az Azure gerinchálózatán marad, és nem az internetre van irányítva. Ha ezt az útvonalat egyéni útvonallal felülbírálja, a rendszer átirányítja a címelőtagokban nem szereplő címekre irányuló forgalmat. A cél attól függ, hogy hálózati virtuális berendezést vagy virtuális hálózati átjárót ad-e meg az egyéni útvonalon.

Ha felülbírálja a 0.0.0.0/0 címelőtagot, akkor nem csak az alhálózatból érkező kimenő forgalom halad át a virtuális hálózati átjárón vagy a virtuális berendezésen, hanem az Azure alapértelmezett útválasztása esetén is a következő változások történnek:

Az Azure minden forgalmat az útvonalban megadott következő ugrási típus szerint küld ki. Ebbe beletartozik az Azure szolgáltatásainak nyilvános IP-címeire irányuló forgalom is. Amikor a 0.0.0.0/0 címelőtagú útvonal következő ugrásának típusa Internet, az alhálózatról érkező, az Azure-szolgáltatások nyilvános IP-címei felé irányuló adatforgalom sosem hagyja el az Azure gerinchálózatát. Ez független az Azure-régiótól, ahol a virtuális hálózat vagy az Azure-szolgáltatási erőforrás megtalálható. Ha azonban felhasználó által megadott vagy BGP-útvonalat hoz létre Virtuális hálózati átjáró vagy Virtuális berendezés következő ugrási típussal, minden adatforgalom (beleértve az Azure-szolgáltatások nyilvános IP-címeire irányuló adatforgalmat is, amelyhez nem engedélyezett szolgáltatásvégpontokat) az útvonalban megadott következő ugrási típusba kerül. Amikor egy szolgáltatásvégpontot engedélyez egy szolgáltatáshoz, az Azure létrehoz egy útvonalat a szolgáltatás címelőtagjaival. A szolgáltatás felé történő forgalom nem a következő ugrástípusra irányítja a 0.0.0.0/0 címelőtaggal rendelkező útvonalon. A szolgáltatás címelőtagja hosszabb, mint 0.0.0.0/0.

Már nem tud közvetlenül hozzáférni az alhálózat erőforrásaihoz az internetről. Az alhálózat erőforrásait közvetetten az internetről érheti el. A 0.0.0.0/0 címelőtaggal rendelkező útvonal következő ugrástípusa által megadott eszköznek feldolgoznia kell a bejövő forgalmat. Miután a forgalom áthalad az eszközön, a forgalom eléri az erőforrást a virtuális hálózaton. Ha az útvonal a következő értékeket tartalmazza a következő ugrás típusára vonatkozóan:

Virtuális berendezés: A berendezésnek:

Elérhetőnek kell lennie az internetről;

Rendelkeznie kell hozzárendelt nyilvános IP-címmel;

Nem rendelkezhet olyan társított biztonságicsoport-szabállyal, amely megakadályozza a kommunikációt az eszközzel;

Nem utasíthatja el a kommunikációt;

Képesnek kell lennie a hálózati címek fordítására és továbbítására, vagy az adatforgalom a célerőforrásra történő átadására proxykapcsolaton keresztül, majd az internetre való visszairányítására.

Virtuális hálózati kapcsolat: Ha az átjáró egy ExpressRoute virtuális hálózati átjáró, akkor egy internetre csatlakoztatott, helyszíni eszköz képes a hálózati címek fordítására és továbbítására, vagy az adatforgalom a célerőforrásra történő átadására proxykapcsolaton keresztül, az ExpressRoute privát társviszony-létesítése révén.

Ha a virtuális hálózat egy Azure VPN-átjáróhoz csatlakozik, ne rendeljen útvonaltáblát az átjáró alhálózatához , amely tartalmaz egy útvonalat a 0.0.0.0/0-s célhelyhez. Ellenkező esetben előfordulhat, hogy az átjárószolgáltatás nem működik megfelelően. Részletes információért lásd a Miért vannak egyes portok nyitva a VPN-átjárómon? kérdést a VPN Gatewayről szóló gyakori kérdések között.

Az Azure és a helyszíni adatközpont közötti DMZ-ben talál megvalósítási részleteket az internet és az Azure közötti virtuális hálózati átjárók használatakor.

Útválasztási példa

A jelen cikk fogalmait bemutató alábbi szakaszok a következőket ismertetik:

Forgatókönyv követelményekkel

A követelmények teljesítéséhez szükséges egyéni útvonalak

Az útvonaltábla, amely az egyik alhálózatra vonatkozik, és tartalmazza a követelmények teljesítéséhez szükséges alapértelmezett és egyéni útvonalakat

Feljegyzés

Ez a példa nem ajánlott vagy ajánlott eljárás. A célja mindössze az, hogy a jelen cikkben tárgyalt fogalmakat bemutassa.

Követelmények

Hozzon létre két virtuális hálózatot egy Azure-régión belül, és engedélyezze az erőforrások kommunikációját a virtuális hálózatok között.

Állítson be egy helyszíni hálózatot, amely biztonságosan kommunikál mindkét virtuális hálózattal az interneten keresztül, egy VPN-alagúton át. Alternatív megoldásként egy ExpressRoute-kapcsolat is használható, de ebben a példában VPN-kapcsolatot használunk.

Egy virtuális hálózaton belüli egyik alhálózat esetén:

Az Azure Storage-ba irányuló és az alhálózaton belüli forgalom kivételével minden kimenő adatforgalmat kényszerítsen egy hálózati virtuális berendezésen történő áthaladásra ellenőrzés és naplózás céljából.

Ne vizsgálja meg a privát IP-címek közötti forgalmat az alhálózaton belül; lehetővé teszi a forgalom közvetlen áramlását az összes erőforrás között.

Ejtsen el minden kimenő forgalmat, amely a másik virtuális hálózatra irányul.

Engedélyezze az Azure Storage-ba tartó kimenő adatforgalom közvetlen áramlását anélkül, hogy egy hálózati virtuális berendezésen való áthaladásra kényszerítené.

Engedélyezzen minden adatforgalmat az összes többi alhálózat és virtuális hálózat között.

Megvalósítás

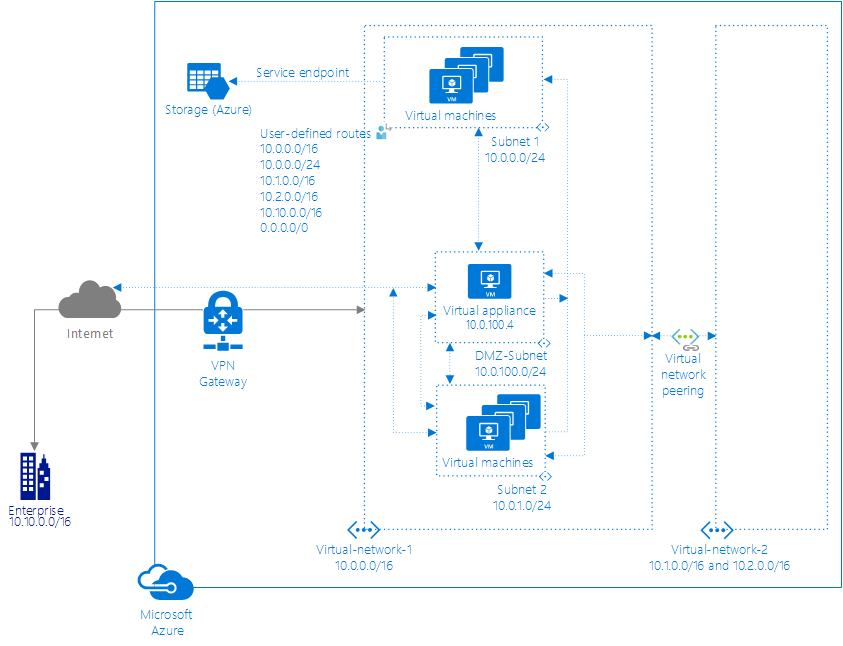

A következő képen az Azure Resource Manager-alapú üzemi modellel történő megvalósítás látható, amely megfelel a fenti követelményeknek:

A nyilak az adatforgalom irányát jelzik.

Útválasztási táblázatok

Subnet1

A képen látható Subnet1 alhálózat útvonaltáblája a következő útvonalakat tartalmazza:

| ID (Azonosító) | Forrás | Állapot | Címelőtagok | A következő ugrás típusa | A következő ugrás IP-címe | Felhasználó által megadott útvonal neve |

|---|---|---|---|---|---|---|

| 0 | Alapértelmezett | Érvénytelen | 10.0.0.0/16 | Virtuális hálózat | ||

| 2 | User | Aktív | 10.0.0.0/16 | Virtuális berendezés | 10.0.100.4 | Ezen belül: VNet1 |

| 3 | User | Aktív | 10.0.0.0/24 | Virtuális hálózat | Ezen belül: Subnet1 | |

| 4 | Alapértelmezett | Érvénytelen | 10.1.0.0/16 | Virtuális hálózatok közötti társviszony | ||

| 5 | Alapértelmezett | Érvénytelen | 10.2.0.0/16 | Virtuális hálózatok közötti társviszony | ||

| 6 | User | Aktív | 10.1.0.0/16 | Egyik sem | Ide: VNet2-1-Elejtés | |

| 7 | User | Aktív | 10.2.0.0/16 | Egyik sem | Ide: VNet2-2-Elejtés | |

| 8 | Alapértelmezett | Érvénytelen | 10.10.0.0/16 | Virtuális hálózati átjáró | [X.X.X.X] | |

| 9 | User | Aktív | 10.10.0.0/16 | Virtuális berendezés | 10.0.100.4 | A helyszínire |

| 10 | Alapértelmezett | Aktív | [X.X.X.X] | VirtualNetworkServiceEndpoint | ||

| 11 | Alapértelmezett | Érvénytelen | 0.0.0.0/0 | Internet | ||

| 12 | User | Aktív | 0.0.0.0/0 | Virtuális berendezés | 10.0.100.4 | Alapértelmezett-NVA |

Az egyes útvonal-azonosítók magyarázata:

ID1: Az Azure automatikusan hozzáadta ezt az útvonalat az 1. virtuális hálózat összes alhálózatához, mivel a virtuális hálózat címterében a 10.0.0.0/16 az egyetlen megadott címtartomány. Ha nem hozza létre a felhasználó által megadott útvonalat a 2. útvonalazonosítóban, a 10.0.0.1 és 10.0.255.254 közötti címekre küldött forgalom a virtuális hálózaton belül lesz irányítva. Ennek a folyamatnak az az oka, hogy az előtag hosszabb, mint 0.0.0.0/0, és nem tartozik más útvonalak címelőtagjai közé. Az Azure automatikusan AktívrólÉrvénytelenre módosította az állapotot az ID2 nevű, felhasználó által megadott útvonal hozzáadásakor, mert ugyanaz az előtagja, mint az alapértelmezett útvonalnak, és a felhasználó által megadott útvonalak felülbírálják az alapértelmezett útvonalakat. Az útvonal állapota továbbra is Aktív a Subnet2 alhálózaton, mert az ID2 nevű, felhasználó által megadott útvonalat tartalmazó útvonaltábla nincs társítva a Subnet2 alhálózattal.

ID2: Az Azure akkor adta hozzá ezt az útvonalat, amikor a 10.0.0.0/16 címelőtag felhasználó által megadott útvonala a Virtual-network-1 virtuális hálózat 1. alhálózatához lett társítva. A felhasználó által megadott útvonal a 10.0.100.4 IP-címet határozza meg a virtuális berendezéshez, mert a cím a virtuális berendezés virtuális gépéhez rendelt magánhálózati IP-cím. Az útvonal ezen útvonaltáblája nincs társítva a 2. alhálózathoz, ezért nem jelenik meg a 2. alhálózat útvonaltáblájában. Ez az útvonal felülbírálja a 10.0.0.0/16 előtag (ID1) alapértelmezett útvonalát, amely automatikusan a virtuális hálózaton belüli 10.0.0.1 és 10.0.255.254 címre irányítja a forgalmat a virtuális hálózat következő ugrási típusán keresztül. Ez az útvonal a 3. követelmény kielégítése érdekében létezik, hogy az összes kimenő forgalmat egy virtuális berendezésen keresztüli haladásra kényszerítsen.

ID3: Az Azure akkor adta hozzá ezt az útvonalat, amikor a 10.0.0.0/24 címelőtag felhasználó által megadott útvonala az Alhálózat1 alhálózathoz lett társítva. A 10.0.0.1 és 10.0.0.254 közötti címekre tartó forgalom az alhálózaton belül marad, nincs átirányítva az előző szabályban (ID2) meghatározott virtuális berendezésre, mert hosszabb az előtagja, mint az ID2 útvonalnak. Ez az útvonal nem volt társítva a 2. alhálózathoz, így az útvonal nem jelenik meg az Alhálózat2 útvonaltáblájában. Ez az útvonal felülbírálja a Subnet1 alhálózaton lévő forgalom ID2 útvonalát. Ez az útvonal a 3. követelmény kielégítése érdekében létezik.

ID4: Az Azure automatikusan hozzáadta a 4. és 5. azonosítójú útvonalakat az 1. virtuális hálózat összes alhálózatához, amikor a virtuális hálózat társviszonyban volt a Virtual-network-2-vel.A Virtual-network-2 címterében két címtartomány található: 10.1.0.0/16 és 10.2.0.0/16, így az Azure minden tartományhoz adott egy útvonalat. Ha nem hozza létre a felhasználó által megadott útvonalakat a 6. és a 7. útvonalazonosítóban, a 10.1.0.1-10.1.255.254 és a 10.2.0.1-10.2.255.254 közötti címekre küldött forgalom a társhálózatra lesz irányítva. Ennek a folyamatnak az az oka, hogy az előtag hosszabb, mint 0.0.0.0/0, és nem tartozik más útvonalak címelőtagjai közé. Amikor hozzáadta az útvonalakat a 6. és a 7. azonosítóban, az Azure automatikusan aktívról érvénytelenre módosította az állapotot. Ennek a folyamatnak az az oka, hogy ugyanazokat az előtagokat használják, mint a 4. és az 5. azonosítóban lévő útvonalak, és a felhasználó által megadott útvonalak felülbírálják az alapértelmezett útvonalakat. A 4. és az 5. azonosítóban lévő útvonalak állapota továbbra is aktív a 2. alhálózat esetében, mivel a 6. és 7. azonosítókban a felhasználó által megadott útvonalakat tartalmazó útvonaltábla nincs társítva az alhálózat2-hez. A virtuális hálózatok közötti társviszony az 1. követelmény kielégítése érdekében jött létre.

ID5: Ugyanaz a magyarázat, mint az ID4.

ID6: Az Azure hozzáadta ezt az útvonalat és az útvonalat az ID7-ben, amikor a 10.1.0.0/16 és a 10.2.0.0/16 címelőtagok felhasználó által megadott útvonalai az Alhálózat1 alhálózathoz lettek társítva. Az Azure a 10.1.0.1-10.1.255.254 és 10.2.0.1-10.2.255.254 közötti címekre irányuló forgalmat ahelyett, hogy a társhálózatra irányítanák, mivel a felhasználó által megadott útvonalak felülbírálják az alapértelmezett útvonalakat. Az útvonalak nincsenek társítva a 2. alhálózathoz, így az útvonalak nem jelennek meg a 2. alhálózat útvonaltáblájában. Az útvonalak felülbírálják a Subnet1 alhálózatot elhagyó forgalom ID4 és ID5 útvonalait. Az ID6 és ID7 útvonalak a 3. követelmény kielégítése érdekében léteznek, hogy a másik virtuális hálózatra érkező forgalmat a rendszer elejtse.

ID7: Ugyanaz a magyarázat, mint az ID6.

ID8: Az Azure automatikusan hozzáadta ezt az útvonalat a Virtual-network-1 összes alhálózatához, amikor vpn típusú virtuális hálózati átjárót hoztak létre a virtuális hálózaton belül. Az Azure hozzáadta a virtuális hálózati átjáró nyilvános IP-címét az útvonaltáblához. A 10.10.0.1 és 10.10.255.254 közötti címekre küldött forgalom a virtuális hálózati átjáróra van irányítva. Az előtag hosszabb, mint 0.0.0.0/0, és nincs a többi útvonal címelőtagjain belül. A virtuális hálózati átjáró a 2. követelmény kielégítése érdekében jött létre.

ID9: Az Azure akkor adta hozzá ezt az útvonalat, amikor a 10.10.0.0/16 címelőtag felhasználó által megadott útvonalát hozzáadták az 1. alhálózathoz társított útvonaltáblához. Ez az útvonal felülbírálja az ID8 útvonalat. Az útvonal a helyszíni hálózatra tartó összes forgalmat egy hálózati virtuális berendezésre (NVA-ra) küldi vizsgálatra ahelyett, hogy közvetlenül a helyszínre irányítaná a forgalmat. Az útvonal a 3. követelmény kielégítése érdekében jött létre.

ID10: Az Azure automatikusan hozzáadta ezt az útvonalat az alhálózathoz, amikor engedélyezve lett egy szolgáltatásvégpont egy Azure-szolgáltatáshoz az alhálózaton. Az Azure az alhálózatról származó forgalmat a szolgáltatás nyilvános IP-címére irányítja az Azure infrastruktúra-hálózaton keresztül. Az előtag hosszabb, mint 0.0.0.0/0, és nincs a többi útvonal címelőtagjain belül. A 3. követelmény kielégítése érdekében jött létre szolgáltatásvégpont, hogy az Azure Storage-ba irányuló forgalom közvetlenül az Azure Storage tárterületre érkezzen.

ID11: Az Azure automatikusan hozzáadta ezt az útvonalat a Virtual-network-1 és a Virtual-network-2 összes alhálózatának útvonaltáblához. A 0.0.0.0/0 címelőtag a legrövidebb előtag. A hosszabb címelőtaggal rendelkező címekre küldött összes forgalom a többi útvonal alapján van átirányítva. Az Azure alapértelmezés szerint átirányítja az internetre az összes olyan forgalmat, amely nem az egyik másik útvonalon megadott címekre tart. Az Azure automatikusan AktívrólÉrvénytelenre módosította a Subnet1 alhálózat állapotát, amikor a 0.0.0.0/0 címelőtag (ID12) felhasználó által megadott útvonala lett társítva az alhálózattal. Az útvonal állapota továbbra is Aktív a mindkét virtuális hálózaton lévő összes többi alhálózat esetén, mert az útvonal nincs társítva a többi virtuális hálózatban lévő más alhálózatokkal.

ID12: Az Azure akkor adta hozzá ezt az útvonalat, amikor a 0.0.0.0/0 címelőtag felhasználó által megadott útvonala az Alhálózat1 alhálózathoz lett társítva. A felhasználó által megadott útvonal a 10.0.100.4 IP-címet határozza meg a virtuális berendezéshez. Ez az útvonal nincs társítva a 2. alhálózathoz, így az útvonal nem jelenik meg a 2. alhálózat útvonaltáblájában. A rendszer a többi útvonal címelőtagjaiban nem szereplő összes címre tartó forgalmat a virtuális berendezésre küldi. Ezen útvonal hozzáadása a 0.0.0.0/0 címelőtag (ID11) alapértelmezett útvonalát AktívrólÉrvénytelen állapotúra módosította a Subnet1 alhálózaton, mert a felhasználó által megadott útvonalak felülbírálják az alapértelmezett útvonalakat. Ez az útvonal a harmadik követelménynek való megfelelés érdekében létezik.

Subnet2

A Subnet2 a képen látható útvonaltáblája a következő útvonalakat tartalmazza:

| Forrás | Állapot | Címelőtagok | A következő ugrás típusa | A következő ugrás IP-címe |

|---|---|---|---|---|

| Alapértelmezett | Aktív | 10.0.0.0/16 | Virtuális hálózat | |

| Alapértelmezett | Aktív | 10.1.0.0/16 | Virtuális hálózati társviszony | |

| Alapértelmezett | Aktív | 10.2.0.0/16 | Virtuális hálózati társviszony | |

| Alapértelmezett | Aktív | 10.10.0.0/16 | Virtuális hálózati átjáró | [X.X.X.X] |

| Alapértelmezett | Aktív | 0.0.0.0/0 | Internet | |

| Alapértelmezett | Aktív | 10.0.0.0/8 | Egyik sem | |

| Alapértelmezett | Aktív | 100.64.0.0/10 | Egyik sem | |

| Alapértelmezett | Aktív | 192.168.0.0/16 | Egyik sem |

Az Alhálózat2 útvonaltáblája tartalmazza az Összes Azure által létrehozott alapértelmezett útvonalat, valamint az opcionális virtuális hálózati társviszony-létesítést és a virtuális hálózati átjáró opcionális útvonalait. Az Azure a virtuális hálózaton lévő összes alhálózathoz hozzáadta a választható útvonalakat, amikor az átjáró és a társviszony a virtuális hálózathoz lett adva. Az Azure eltávolította a 10.0.0.0/8, a 192.168.0.0/16 és a 100.64.0.0/10 címelőtagok útvonalait az Alhálózat1 útvonaltáblából, amikor a 0.0.0.0/0 címelőtag felhasználó által megadott útvonalát hozzáadták az Alhálózat1 alhálózathoz.

Következő lépések

Felhasználó által megadott útvonaltábla létrehozása útvonalakkal és hálózati virtuális berendezéssel

Alhálózat összes útvonalának megtekintése. A felhasználó által megadott útvonaltáblák csak a felhasználó által megadott útvonalakat mutatják, az alhálózat alapértelmezett és BGP-útvonalait nem. Az összes útvonal megtekintésekor láthatja a hálózati adaptert tartalmazó alhálózat alapértelmezett, BGP- és felhasználó által megadott útvonalait.

Virtuális gép és cél IP-cím közötti következő ugrás típusának meghatározása. Az Azure Network Watcher Következő ugrás funkciójával meghatározhatja, hogy a forgalom elhagyja-e az alhálózatot, és arra halad-e, amerre szeretné.