Azure-szolgáltatások integrálása virtuális hálózatokkal hálózatelkülönítés céljából

Virtual Network Azure-szolgáltatások integrációja lehetővé teszi, hogy a szolgáltatáshoz való hozzáférést csak a virtuális hálózati infrastruktúrára zárolja. A virtuális hálózati infrastruktúra társhálózatokat és helyszíni hálózatokat is tartalmaz.

A virtuális hálózati integráció az Azure-szolgáltatások számára biztosítja a hálózatelkülönítés előnyeit az alábbi módszerek közül egy vagy több használatával:

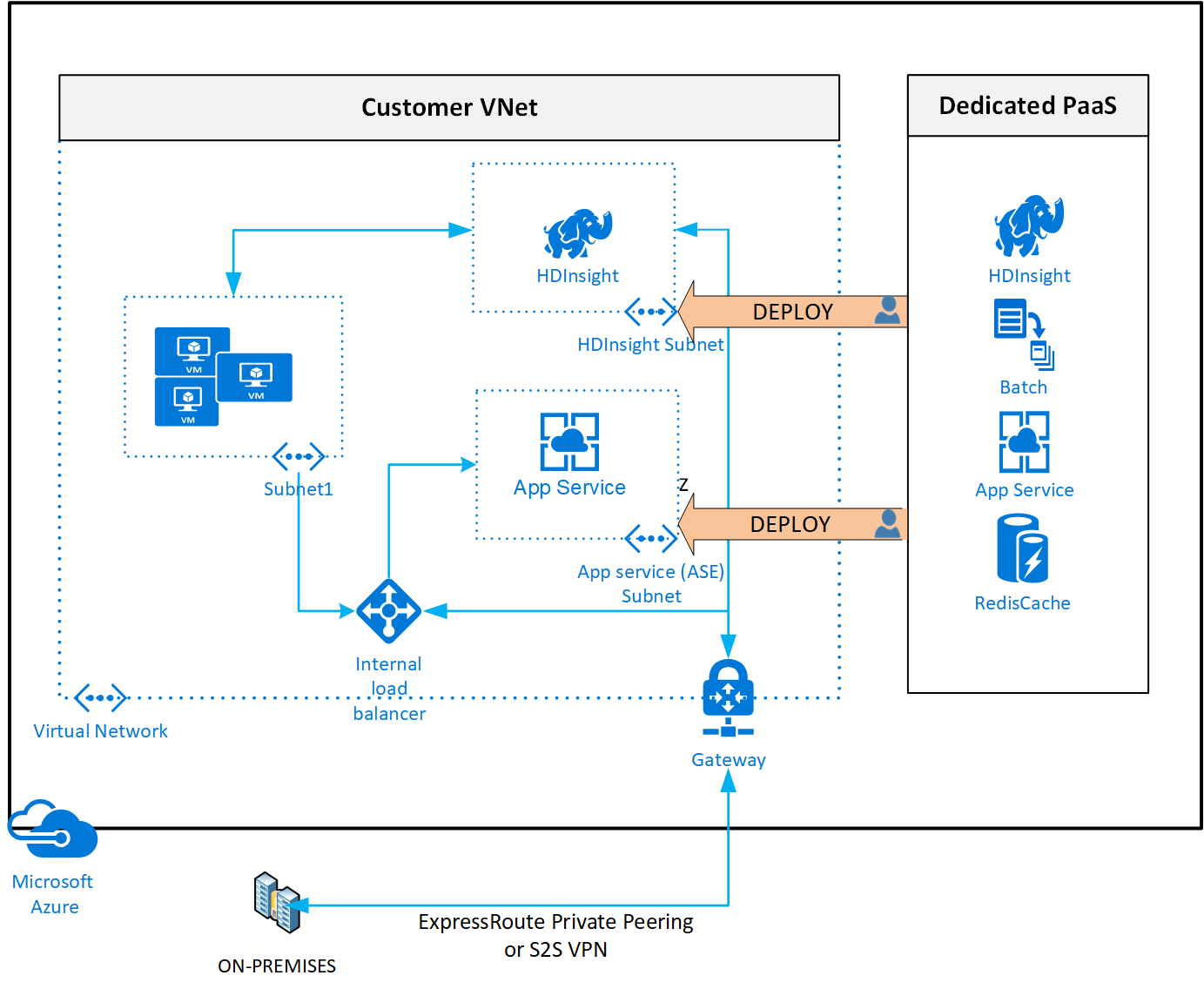

A szolgáltatás dedikált példányainak üzembe helyezése egy virtuális hálózaton. A szolgáltatások ezután privát módon érhetők el a virtuális hálózaton belül és a helyszíni hálózatokról.

Privát végpont használata, amely privátan és biztonságosan csatlakozik egy Azure Private Link által működtetett szolgáltatáshoz. A privát végpont a virtuális hálózat egyik magánhálózati IP-címét használja, így hatékonyan bekapcsolja a szolgáltatást a virtuális hálózatba.

A szolgáltatás elérése nyilvános végpontokkal egy virtuális hálózat szolgáltatásvégpontokon keresztüli kiterjesztésével. A szolgáltatásvégpontok lehetővé teszik, hogy a szolgáltatás erőforrásai biztonságban legyenek a virtuális hálózathoz.

Szolgáltatáscímkék használata az Azure-erőforrások nyilvános IP-végpontok felé és kimenő forgalmának engedélyezéséhez vagy letiltásához.

Dedikált Azure-szolgáltatások üzembe helyezése virtuális hálózatokban

Amikor dedikált Azure-szolgáltatásokat helyez üzembe egy virtuális hálózaton, privát IP-címeken keresztül privát módon kommunikálhat a szolgáltatás erőforrásaival.

A dedikált Azure-szolgáltatás virtuális hálózaton való üzembe helyezése a következő képességeket biztosítja:

A virtuális hálózaton belüli erőforrások privát IP-címeken keresztül kommunikálhatnak egymással. Például közvetlenül továbbíthatja az adatokat a HDInsight és a virtuális gépen futó SQL Server között a virtuális hálózaton.

A helyszíni erőforrások privát IP-címekkel férnek hozzá a virtuális hálózatok erőforrásaihoz helyek közötti VPN-en (VPN Gateway) vagy ExpressRoute-on keresztül.

A virtuális hálózatok társíthatók, hogy a virtuális hálózatok erőforrásai privát IP-címek használatával kommunikálhassanak egymással.

Az Azure szolgáltatás teljes mértékben felügyeli a virtuális hálózaton található szolgáltatáspéldányokat. Ez a felügyelet magában foglalja az erőforrások állapotának monitorozását és a terheléses skálázást.

A szolgáltatáspéldányok egy virtuális hálózat alhálózatán vannak üzembe helyezve. Az alhálózat bejövő és kimenő hálózati hozzáférését hálózati biztonsági csoportokon keresztül kell megnyitni a szolgáltatás által biztosított útmutatás szerint.

Egyes szolgáltatások korlátozásokat vezetnek be az általuk üzembe helyezett alhálózatra. Ezek a korlátozások korlátozzák a szabályzatok, útvonalak alkalmazását, illetve a virtuális gépek és szolgáltatáserőforrások kombinálását ugyanazon alhálózaton belül. Ellenőrizze az egyes szolgáltatásokkal az adott korlátozásokat, mivel azok idővel változhatnak. Ilyen szolgáltatások például a Azure NetApp Files, dedikált HSM, Azure Container Instances, App Service.

A szolgáltatásokhoz szükség lehet egy delegált alhálózatra explicit azonosítóként, amelyet egy alhálózat üzemeltethet egy adott szolgáltatásban. Az Azure-szolgáltatások kifejezett engedéllyel rendelkeznek a delegálással rendelkező delegált alhálózat szolgáltatásspecifikus erőforrásainak létrehozására.

Lásd egy példát egy REST API-válaszra egy delegált alhálózattal rendelkező virtuális hálózaton. A delegált alhálózati modellt használó szolgáltatások átfogó listája az Elérhető delegálási API-val szerezhető be.

A virtuális hálózaton üzembe helyezhető szolgáltatások listáját lásd: Dedikált Azure-szolgáltatások üzembe helyezése virtuális hálózatokban.

Private Link és privát végpontok

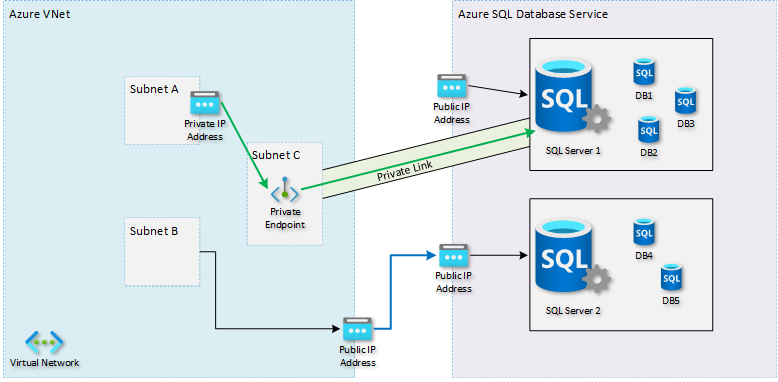

A privát végpontok biztonságosan engedélyezik a virtuális hálózatról egy Azure-erőforrásra érkező forgalom bejövő forgalmát. Ez a privát kapcsolat nyilvános IP-címek nélkül jön létre. A privát végpont egy speciális hálózati adapter egy Azure-szolgáltatáshoz a virtuális hálózaton. Amikor privát végpontot hoz létre az erőforráshoz, az biztonságos kapcsolatot biztosít a virtuális hálózaton lévő ügyfelek és az Azure-erőforrás között. A privát végponthoz egy IP-cím van hozzárendelve a virtuális hálózat IP-címtartományából. A privát végpont és az Azure-szolgáltatás közötti kapcsolat egy privát kapcsolat.

A diagram jobb oldalán egy Azure SQL-adatbázis látható cél PaaS-szolgáltatásként. A cél bármely olyan szolgáltatás lehet, amely támogatja a privát végpontokat. A logikai SQL Server több példánya is elérhető több ügyfél számára, amelyek nyilvános IP-címeken keresztül érhetők el.

Ebben az esetben egy logikai SQL Server egy példánya privát végponttal van elérhetővé téve. A végpont a SQL Server az ügyfél virtuális hálózatának privát IP-címén keresztül teszi el elérhetővé. A DNS-konfiguráció változása miatt az ügyfélalkalmazás most közvetlenül az adott privát végpontra küldi a forgalmat. A célszolgáltatás a virtuális hálózat magánhálózati IP-címéről érkező forgalmat látja.

A zöld nyíl a privát kapcsolatot jelöli. A privát végpont mellett továbbra is létezhet nyilvános IP-cím a célerőforráshoz. A nyilvános IP-címet az ügyfélalkalmazás már nem használja. A tűzfal mostantól letilthatja a nyilvános IP-címhez való hozzáférést, így az csak privát végpontokon keresztül érhető el. A virtuális hálózatból privát végponttal nem rendelkező SQL-kiszolgálóval létesített kapcsolatok nyilvános IP-címről származnak. A kék nyíl ezt a folyamatot jelöli.

Az ügyfélalkalmazás általában egy DNS-állomásnevet használ a célszolgáltatás eléréséhez. Az alkalmazáson nincs szükség módosításra. A virtuális hálózaton lévő DNS-feloldást úgy kell konfigurálni , hogy ugyanazt a gazdagépnevet a célerőforrás privát IP-címére oldja fel az eredeti nyilvános IP-cím helyett. Az ügyfél és a célszolgáltatás közötti privát elérési út esetén az ügyfél nem a nyilvános IP-címre támaszkodik. A célszolgáltatás kikapcsolhatja a nyilvános hozzáférést.

Az egyes példányok expozíciója lehetővé teszi az adatlopás megelőzését. A rosszindulatú szereplők nem tudnak adatokat gyűjteni az adatbázisból, és feltölteni egy másik nyilvános adatbázisba vagy tárfiókba. Az összes PaaS-szolgáltatás nyilvános IP-címéhez való hozzáférést megakadályozhatja. Továbbra is engedélyezheti a PaaS-példányok elérését a privát végpontjaikon keresztül.

A privát kapcsolattal és a támogatott Azure-szolgáltatások listájával kapcsolatos további információkért lásd: Mi az Private Link?.

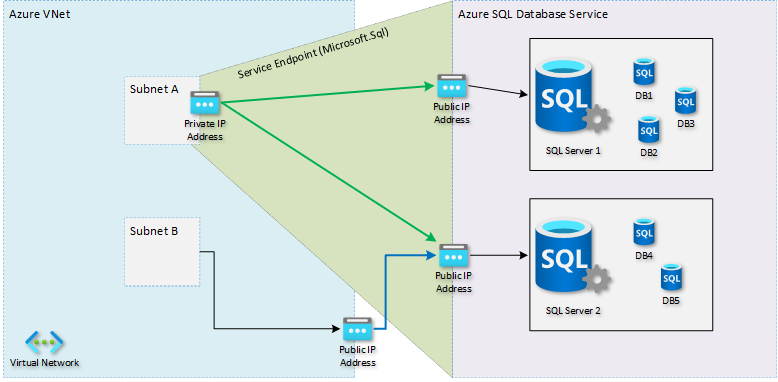

Szolgáltatásvégpontok

A szolgáltatásvégpontok biztonságos és közvetlen kapcsolatot biztosítanak az Azure-szolgáltatásokhoz az Azure gerinchálózatán keresztül. A végpontok lehetővé teszik az Azure-erőforrások védelmét csak a virtuális hálózatok számára. A szolgáltatásvégpontok lehetővé teszik a virtuális hálózaton lévő privát IP-címek számára, hogy elérjék az Azure-szolgáltatást anélkül, hogy kimenő nyilvános IP-címet kellene igényelni.

Szolgáltatásvégpontok nélkül a hozzáférés korlátozása csak a virtuális hálózatra kihívást jelenthet. A forrás IP-címe megváltozhat, vagy megosztható más ügyfelekkel. Például a PaaS-szolgáltatások megosztott kimenő IP-címekkel. A szolgáltatásvégpontok esetében a célszolgáltatás által látott forrás IP-cím a virtuális hálózat magánhálózati IP-címévé válik. Ez a bejövő forgalom módosítása lehetővé teszi a forrás egyszerű azonosítását és a megfelelő tűzfalszabályok konfigurálását. Például csak egy adott alhálózatról érkező forgalom engedélyezése az adott virtuális hálózaton belül.

A szolgáltatásvégpontok esetében az Azure-szolgáltatások DNS-bejegyzései változatlanok maradnak, és továbbra is feloldhatók az Azure-szolgáltatáshoz rendelt nyilvános IP-címekre.

Az alábbi ábrán a jobb oldal ugyanaz a cél PaaS-szolgáltatás. A bal oldalon egy ügyfél virtuális hálózata két alhálózattal rendelkezik: az A alhálózathoz tartozik egy szolgáltatásvégpont a felé Microsoft.Sql, és a B alhálózat, amely nem rendelkezik szolgáltatásvégpontokkal.

Amikor a B alhálózat egyik erőforrása megpróbál elérni egy SQL Server, nyilvános IP-címet használ a kimenő kommunikációhoz. A kék nyíl ezt a forgalmat jelöli. A SQL Server tűzfalnak ezt a nyilvános IP-címet kell használnia a hálózati forgalom engedélyezéséhez vagy letiltásához.

Amikor az A alhálózat egyik erőforrása megpróbál elérni egy adatbázis-kiszolgálót, az a virtuális hálózaton belülről származó magánhálózati IP-címnek minősül. A zöld nyilak képviselik ezt a forgalmat. A SQL Server tűzfal mostantól kifejezetten engedélyezheti vagy letilthatja az A alhálózatot. A forrásszolgáltatás nyilvános IP-címének ismerete felesleges.

A szolgáltatásvégpontok a célszolgáltatás összes példányára vonatkoznak. Például az Azure-ügyfelek összes SQL Server példánya, nem csak az ügyfél példánya.

További információ: Virtuális hálózati szolgáltatásvégpontok

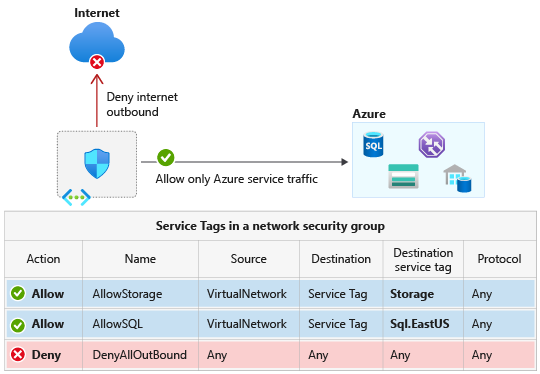

Szolgáltatáscímkék

A szolgáltatáscímke egy adott Azure-szolgáltatás IP-címelőtagjainak egy csoportját jelöli. A szolgáltatáscímkék segítségével hálózati hozzáférési vezérlőket határozhat meg a hálózati biztonsági csoportokon vagy Azure Firewall. Engedélyezheti vagy letilthatja a szolgáltatás forgalmát. A forgalom engedélyezéséhez vagy letiltásához adja meg a szolgáltatáscímkét egy szabály forrás- vagy célmezőjében.

A nyilvános végpontokkal rendelkező Azure-szolgáltatások elérésekor hálózatelkülönítést érhet el, és megvédheti Azure-erőforrásait az internetről. Hozzon létre bejövő/kimenő hálózati biztonsági csoportszabályokat az internetre és az internetről érkező forgalom letiltásához, valamint az AzureCloudba vagy onnan érkező forgalom engedélyezéséhez. További szolgáltatáscímkékért tekintse meg az egyes Azure-szolgáltatások elérhető szolgáltatáscímkéi című témakört.

További információ az őket támogató szolgáltatáscímkékről és Azure-szolgáltatásokról: Szolgáltatáscímkék áttekintése

Privát végpontok és szolgáltatásvégpontok összehasonlítása

Megjegyzés

A Microsoft a Azure Private Link használatát javasolja. Private Link jobb képességeket kínál a PaaS helyszíni hálózatról való privát elérésére vonatkozóan, a beépített adatkiszivárgás elleni védelemben és a saját hálózatában található privát IP-címre való leképezési szolgáltatásban. További információ: Azure Private Link

Ahelyett, hogy csak a különbségeket vizsgáljuk, érdemes rámutatni arra, hogy mind a szolgáltatásvégpontok, mind a privát végpontok közös jellemzőkkel rendelkeznek.

Mindkét funkció a célszolgáltatás tűzfalának részletesebb vezérlésére szolgál. Korlátozhatja például SQL Server adatbázisokhoz vagy tárfiókokhoz való hozzáférést. A művelet azonban mindkét esetben eltérő, ahogy azt az előző szakaszokban részletesebben is ismertetjük.

Mindkét módszer megoldja a forráshálózati címfordítás (SNAT) portfogyását. Kimerültséget tapasztalhat, ha hálózati virtuális berendezésen (NVA) vagy SNAT-portkorlátozásokkal rendelkező szolgáltatáson keresztül bújtat forgalmat. Szolgáltatásvégpontok vagy privát végpontok használatakor a forgalom egy optimalizált elérési utat vezet közvetlenül a célszolgáltatáshoz. Mindkét megközelítés előnyös lehet a sávszélesség-igényes alkalmazások számára, mivel a késés és a költségek is csökkennek.

Mindkét esetben biztosíthatja, hogy a célszolgáltatásba irányuló forgalom hálózati tűzfalon vagy NVA-n haladjon át. Ez az eljárás mindkét módszer esetében eltérő. Szolgáltatásvégpontok használata esetén a szolgáltatásvégpontot a tűzfal alhálózatán kell konfigurálni, nem pedig a forrásszolgáltatást üzembe helyező alhálózatot. Privát végpontok használatakor felhasználó által megadott útvonalat (UDR) helyez el a privát végpont IP-címéhez a forrásalhálózaton . Nem a privát végpont alhálózatán.

A különbségek összehasonlításához és megértéséhez lásd az alábbi táblázatot.

| Megfontolandó | Szolgáltatásvégpontok | Privát végpontok |

|---|---|---|

| A szolgáltatás hatóköre, amelyen a konfiguráció érvényes | Teljes szolgáltatás (például az összes ÜGYFÉL ÖSSZES SQL Server- vagy Storage-fiókja) | Egyéni példány (például egy adott SQL Server példány vagy a saját tárfiókja) |

| In-Built Adatkiszivárgás elleni védelem – az adatok védett PaaS-erőforrásból más, nem védett PaaS-erőforrásba való áthelyezésének/másolásának képessége rosszindulatú insider által | Nem | Igen |

| Privát hozzáférés a Helyszíni PaaS-erőforráshoz | Nem | Igen |

| A szolgáltatás-hozzáféréshez szükséges NSG-konfiguráció | Igen (szolgáltatáscímkék használatával) | No |

| A szolgáltatás nyilvános IP-cím használata nélkül érhető el | Nem | Igen |

| Az Azure–Azure forgalom az Azure gerinchálózatán marad | Igen | Yes |

| A szolgáltatás letilthatja a nyilvános IP-címét | Nem | Igen |

| Egyszerűen korlátozhatja az Azure-Virtual Network | Igen (hozzáférés engedélyezése adott alhálózatokról és NSG-k használata) | Yes |

| Egyszerűen korlátozhatja a helyszíni forgalom (VPN/ExpressRoute) felől érkező forgalmat | N/A** | Yes |

| DNS-módosításokat igényel | No | Igen (lásd : DNS-konfiguráció) |

| Hatással van a megoldás költségeire | No | Igen (lásd : Privát kapcsolat díjszabása) |

| Hatással van a megoldás összetett SLA-jára | No | Igen (magán a Privát kapcsolat szolgáltatás 99,99%-os SLA-val rendelkezik) |

| Beállítás és karbantartás | Egyszerű beállítás kevesebb felügyeleti igénnyel | További erőfeszítésre van szükség |

| Korlátok | Nincs korlátozva a virtuális hálózatban lévő szolgáltatásvégpontok teljes száma. Az Azure-szolgáltatások korlátozhatják az erőforrás védelméhez használt alhálózatok számát. (lásd: virtuális hálózat – gyakori kérdések) | Igen (lásd Private Link korlátokat) |

**A virtuális hálózatok számára biztosított Azure-szolgáltatáserőforrások nem érhetőek el a helyszíni hálózatokról. Ha engedélyezni szeretné a helyszíni forgalom számára, engedélyezze a helyszíni vagy az ExpressRoute-ból származó nyilvános (általában NAT- vagy NAT-) IP-címeket. Ezek az IP-címek az Azure-szolgáltatás erőforrásainak IP-tűzfal-konfigurációjában adhatók hozzá. További információkért lásd a virtuális hálózatra vonatkozó gyakori kérdéseket.

Következő lépések

Megtudhatja, hogyan integrálhatja az alkalmazást egy Azure-hálózattal.

Megtudhatja, hogyan korlátozhatja az erőforrásokhoz való hozzáférést szolgáltatáscímkék használatával.

Megtudhatja, hogyan csatlakozhat privát módon egy Azure Cosmos DB-fiókhoz Azure Private Link keresztül.