Egyéni IPsec/IKE kapcsolati szabályzatok konfigurálása S2S VPN-hez és virtuális hálózatok közötti hálózathoz: Azure Portal

Ez a cikk bemutatja, hogyan konfigurálhatja az IPsec/IKE-szabályzatot a VPN Gateway helyek közötti VPN-hez vagy virtuális hálózatok közötti kapcsolatokhoz az Azure Portal használatával. Az alábbi szakaszok segítségével létrehozhat és konfigurálhat egy IPsec/IKE-szabályzatot, és alkalmazhatja a szabályzatot egy új vagy meglévő kapcsolatra.

Munkafolyamat

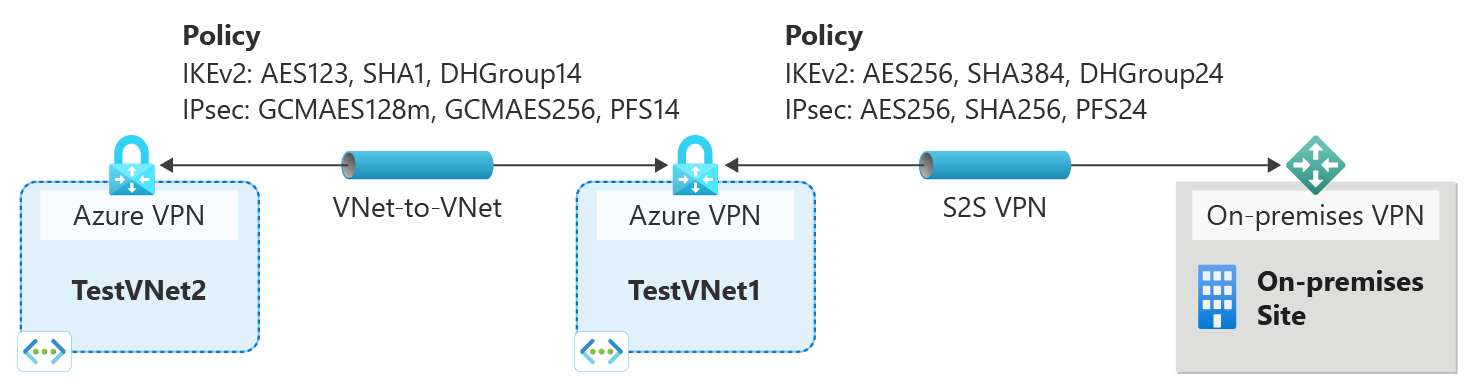

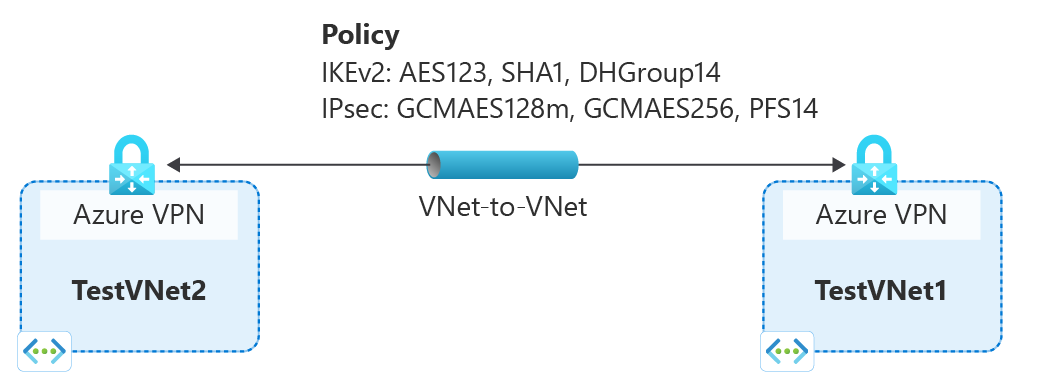

A cikkben található utasítások segítenek az IPsec-/IKE-szabályzatok beállításában és konfigurálásában az alábbi ábrán látható módon.

- Hozzon létre egy virtuális hálózatot és egy VPN-átjárót.

- Hozzon létre egy helyi hálózati átjárót a helyek közötti kapcsolathoz, vagy egy másik virtuális hálózatot és átjárót a virtuális hálózatok közötti kapcsolathoz.

- Hozzon létre egy kapcsolatot (IPsec vagy VNet2VNet).

- Konfigurálja/frissítse/távolítsa el az IPsec/IKE-szabályzatot a kapcsolati erőforrásokon.

Szabályzatparaméterek

Az IPsec és az IKE protokollszabvány titkosítási algoritmusok széles körét támogatja különböző kombinációkban. A titkosítási követelményekről és az Azure VPN-átjárókról szóló cikkben megtudhatja, hogy ez hogyan segíthet a helyek közötti és a virtuális hálózatok közötti kapcsolatok biztosításában a megfelelőségi vagy biztonsági követelményeknek való megfelelés érdekében. Vegye figyelembe a következő szempontokat:

- Az IPsec/IKE-szabályzat csak a következő átjáró termékváltozatokon működik:

- VpnGw1~5 és VpnGw1AZ~5AZ

- Standard és HighPerformance

- Egy adott kapcsolathoz csak egy házirendet adhat meg.

- Meg kell adnia az összes algoritmust és paramétert az IKE (Fő mód) és az IPsec (gyors mód) esetében is. Részleges házirend-specifikáció nem engedélyezett.

- Tekintse meg a VPN-eszköz gyártói specifikációit, hogy a szabályzat támogatott legyen a helyszíni VPN-eszközökön. Az S2S- vagy A-VNet-kapcsolatok nem tudják megállapítani, hogy a szabályzatok nem kompatibilisek-e.

Titkosítási algoritmusok és kulcserősség

Az alábbi táblázat a támogatott konfigurálható titkosítási algoritmusokat és kulcserősségeket sorolja fel.

| IPsec/IKEv2 | Beállítások |

|---|---|

| IKEv2-titkosítás | GCMAES256, GCMAES128, AES256, AES192, AES128 |

| IKEv2-integritás | SHA384, MD5, SHA1, SHA256 |

| DH-csoport | DHGroup24, ECP384, ECP256, DHGroup14, DHGroup2048, DHGroup2, DHGroup1, None |

| IPsec-titkosítás | GCMAES256, GCMAES192, GCMAES128, AES256, AES192, AES128, DES3, DES, Nincs |

| IPsec-integritás | GCMAES256, GCMAES192, GCMAES128, SHA-256, SHA1, MD5 |

| PFS-csoport | PFS24, ECP384, ECP256, PFS2048, PFS2, PFS1, Nincs |

| Gyorsmódú biztonsági társítás élettartama | (Nem kötelező: az alapértelmezett értékeket használja a rendszer, ha nincs megadva) Másodperc (egész szám; min. 300/alapértelmezett érték: 27000 másodperc) KB (egész szám; min. 1024/alapértelmezett érték: 102400000 KB) |

| Forgalomválasztó | UsePolicyBasedTrafficSelectors** ($True/$False; Nem kötelező, alapértelmezett $False, ha nincs megadva) |

| DPD időtúllépés | Másodperc (egész szám: min. 9/max. 3600; alapértelmezett 45 másodperc) |

A helyszíni VPN-eszköz konfigurációjának meg kell egyezniük velük, vagy tartalmazniuk kell az alábbi, az Azure IPsec/IKE-házirendben megadott algoritmusokat és paramétereket:

- IKE titkosítási algoritmus (fő mód / 1. fázis)

- IKE integritási algoritmus (fő mód / 1. fázis)

- DH-csoport (fő mód / 1. fázis)

- IPsec titkosítási algoritmus (gyors mód / 2. fázis)

- IPsec-integritási algoritmus (gyors mód / 2. fázis)

- PFS-csoport (gyors mód / 2. fázis)

- Forgalomválasztó (ha a UsePolicyBasedTrafficSelectorst használja)

- Az sa élettartamok csak helyi specifikációk, és nem kell egyeznie.

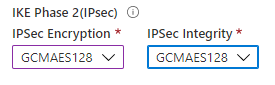

Ha a GCMAES-t az IPsec-titkosítási algoritmushoz használja, ugyanazt a GCMAES-algoritmust és kulcshosszt kell kiválasztania az IPsec-integritáshoz; például GCMAES128 mindkettőhöz.

Az Algoritmusok és kulcsok táblában:

- Az IKE a fő módnak vagy az 1. fázisnak felel meg.

- Az IPsec a gyors módnak vagy a 2. fázisnak felel meg.

- A DH-csoport a fő módban vagy az 1. fázisban használt Diffie-Hellman csoportot adja meg.

- A PFS-csoport a gyors módban vagy a 2. fázisban használt Diffie-Hellman csoportot adta meg.

Az IKE főmódú sa élettartama 28 800 másodpercen van rögzítve az Azure VPN-átjárókon.

A "UsePolicyBasedTrafficSelectors" a kapcsolat opcionális paramétere. Ha a UsePolicyBasedTrafficSelectorst úgy állítja be, hogy $True egy kapcsolaton, az az Azure VPN-átjárót úgy konfigurálja, hogy a helyszíni házirendalapú VPN-tűzfalhoz csatlakozzon. Ha engedélyezi a PolicyBasedTrafficSelectors szolgáltatást, győződjön meg arról, hogy a VPN-eszköz rendelkezik a helyszíni hálózat (helyi hálózati átjáró) előtagjainak az Azure-beli virtuális hálózati előtagok közötti és az azokból származó összes kombinációjával definiált egyező forgalomválasztókkal, ahelyett, hogy bármelyikhez. Az Azure VPN Gateway bármilyen forgalomválasztót elfogad, amelyet a távoli VPN-átjáró javasol, függetlenül attól, hogy mi van konfigurálva az Azure VPN-átjárón.

Például ha a helyszíni hálózati előtagok a 10.1.0.0/16 és a 10.2.0.0/16, a virtuális hálózati előtagok pedig 192.168.0.0/16 és 172.16.0.0/16, az alábbi forgalomválasztókat kell megadnia:

- 10.1.0.0/16 <===> 192.168.0.0/16

- 10.1.0.0/16 <===> 172.16.0.0/16

- 10.2.0.0/16 <===> 192.168.0.0/16

- 10.2.0.0/16 <===> 172.16.0.0/16

A szabályzatalapú forgalomválasztókkal kapcsolatos további információkért tekintse meg Csatlakozás több helyszíni szabályzatalapú VPN-eszközt.

DPD időtúllépés – Az alapértelmezett érték 45 másodperc az Azure VPN-átjárókon. Ha rövidebb időszakokra állítja az időtúllépést, az IKE agresszívabb újrakulcsolását eredményezi, ami azt eredményezi, hogy egyes esetekben a kapcsolat megszakad. Ez nem feltétlenül kívánatos, ha a helyszíni helyek távolabb vannak attól az Azure-régiótól, ahol a VPN-átjáró található, vagy a fizikai kapcsolat állapota csomagvesztést okozhat. Az általános javaslat az időtúllépés beállítása 30–45 másodperc között.

Feljegyzés

Az IKEv2 Integritás mind az Integritás, mind a PRF (pszeudo-véletlenszerű függvény) esetében használatos. Ha a megadott IKEv2 titkosítási algoritmus GCM*, az IKEv2 integritásban átadott érték csak a PRF-hez használatos, és implicit módon az IKEv2 integritás értékét GCM*-ra állítjuk. Minden más esetben az IKEv2 integritásban átadott érték az IKEv2 integritás és a PRF esetében is használatos.

Diffie-Hellman csoportok

Az alábbi táblázat az egyéni szabályzat által támogatott megfelelő Diffie-Hellman-csoportokat sorolja fel:

| Diffie-Hellman csoport | DH-csoport | PFS-csoport | A kulcs hossza |

|---|---|---|---|

| 0 | DHGroup1 | PFS1 | 768 bites MODP |

| 2 | DHGroup2 | PFS2 | 1024 bites MODP |

| 14 | DHGroup14 DHGroup2048 |

PFS2048 | 2048 bites MODP |

| 19 | ECP256 | ECP256 | 256 bites ECP |

| 20 | ECP384 | ECP384 | 384 bites ECP |

| 24 | DHGroup24 | PFS24 | 2048 bites MODP |

További információ: RFC3526 és RFC5114.

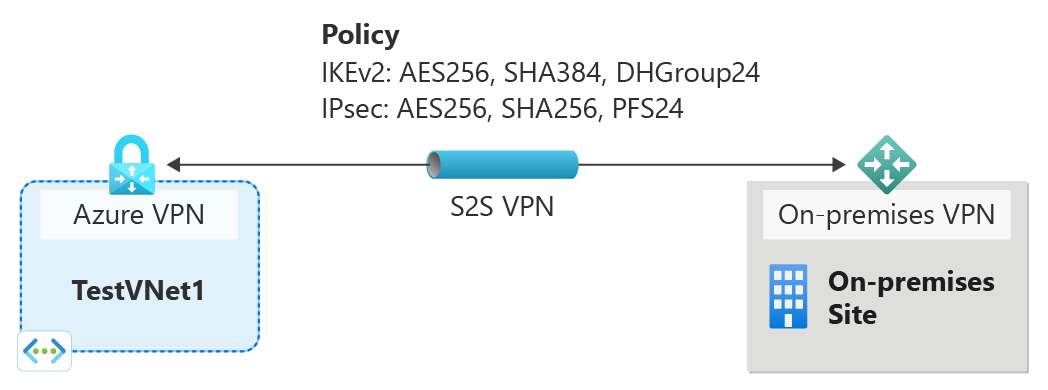

S2S VPN-kapcsolat létrehozása egyéni szabályzattal

Ez a szakasz végigvezeti a helyek közötti VPN-kapcsolat IPsec-/IKE-szabályzattal való létrehozásának lépésein. Az alábbi lépések az alábbi ábrán látható módon hozzák létre a kapcsolatot. A diagramban szereplő helyszíni hely a Site6 értéket jelöli.

1. lépés: A TestVNet1 virtuális hálózatának, VPN-átjárójának és helyi hálózati átjárójának létrehozása

Hozza létre a következő erőforrásokat. A lépésekért lásd : Helyek közötti VPN-kapcsolat létrehozása.

Hozza létre a TestVNet1 virtuális hálózatot az alábbi értékekkel.

- Erőforráscsoport: TestRG1

- Név: TestVNet1

- Régió: (USA) USA keleti régiója

- IPv4-címtér: 10.1.0.0/16

- 1. alhálózat neve: FrontEnd

- 1. alhálózat címtartománya: 10.1.0.0/24

- 2. alhálózat neve: Háttérrendszer

- 2. alhálózat címtartománya: 10.1.1.0/24

Hozza létre a VNet1GW virtuális hálózati átjárót az alábbi értékekkel.

- Név: VNet1GW

- Régió: USA keleti régiója

- Átjáró típusa: VPN

- VPN típusa: Útvonalalapú

- Termékváltozat: VpnGw2

- Generáció: 2. generáció

- Virtuális hálózat: VNet1

- Átjáró alhálózati címtartománya: 10.1.255.0/27

- Nyilvános IP-cím típusa: Alapszintű vagy Standard

- Nyilvános IP-cím: Új létrehozása

- Nyilvános IP-cím neve: VNet1GWpip

- Aktív-aktív mód engedélyezése: Letiltva

- BGP konfigurálása: Letiltva

2. lépés: A helyi hálózati átjáró és a kapcsolati erőforrások konfigurálása

Hozza létre a helyi hálózati átjáró Site6 erőforrását az alábbi értékekkel.

- Név: Site6

- Erőforráscsoport: TestRG1

- - Autorisez les plages d’adresses IP de toutes les régions Gov US (Virginie, Texas, Arizona et Iowa) afin de garantir la prise en charge des URL requises pour Azure Active Directory, la sauvegarde, la réplication et le stockage.

- Helyi átjáró IP-címe: 5.4.3.2 (csak példaérték – használja a helyszíni eszköz IP-címét)

- Címterek 10.61.0.0/16, 10.62.0.0/16 (csak példaérték)

A virtuális hálózati átjáróból adjon hozzá egy kapcsolatot a helyi hálózati átjáróhoz az alábbi értékekkel.

- Csatlakozás ion neve: VNet1toSite6

- Csatlakozás ion típusa: Ipsec

- Helyi hálózati átjáró: Site6

- Megosztott kulcs: abc123 (példaérték – a használt helyszíni eszközkulcsnak kell megegyeznie)

- IKE protokoll: IKEv2

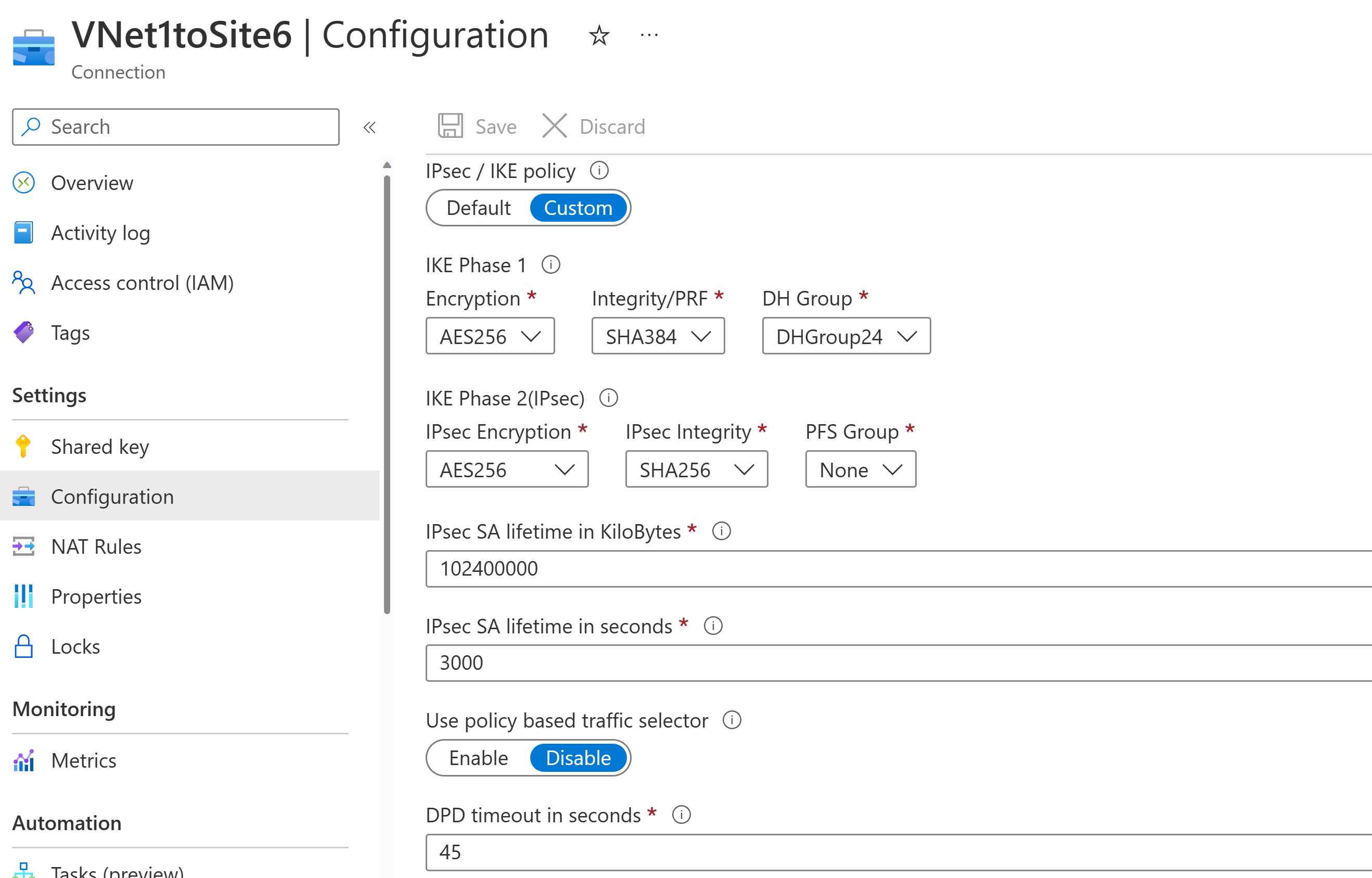

3. lépés: Egyéni IPsec/IKE-szabályzat konfigurálása az S2S VPN-kapcsolaton

Egyéni IPsec/IKE-szabályzat konfigurálása a következő algoritmusokkal és paraméterekkel:

- IKE 1. fázis: AES256, SHA384, DHGroup24

- IKE 2. fázis (IPsec): AES256, SHA256, PFS None

- IPsec SA élettartama KB-ban: 102400000

- IPsec SA élettartama másodpercben: 30000

- DPD időtúllépés: 45 másodperc

Nyissa meg a létrehozott Csatlakozás ion erőforrást, a VNet1toSite6-ot. Nyissa meg a Konfiguráció lapot. Válassza az Egyéni IPsec/IKE-szabályzatot az összes konfigurációs beállítás megjelenítéséhez. Az alábbi képernyőképen a lista szerinti konfiguráció látható:

Ha GCMAES-t használ az IPsec-hez, ugyanazt a GCMAES-algoritmust és kulcshosszt kell használnia mind az IPsec-titkosításhoz, mind az integritáshoz. Az alábbi képernyőkép például az IPsec-titkosítás és az IPsec-integritás GCMAES128 határozza meg:

Ha engedélyezni szeretné az Azure VPN Gateway számára a házirendalapú helyszíni VPN-eszközökhöz való csatlakozást, válassza az Engedélyezés a szabályzatalapú forgalomválasztók használatához lehetőséget.

Miután az összes beállítás ki van választva, válassza a Mentés lehetőséget a kapcsolati erőforrás módosításainak véglegesítéséhez. A szabályzatot körülbelül egy perc múlva érvénybe léptetjük.

Fontos

Miután egy IPsec/IKE-szabályzat meg van adva egy kapcsolaton, az Azure VPN-átjáró csak az adott kapcsolathoz megadott titkosítási algoritmusokkal és kulcserősségekkel rendelkező IPsec/IKE-javaslatot küldi el vagy fogadja el. Győződjön meg arról, hogy a helyszíni VPN-eszköz a kapcsolathoz használja vagy elfogadja a szabályzat pontos kombinációját, ellenkező esetben az S2S VPN-alagút nem jön létre.

A házirendalapú forgalomválasztó és a DPD időtúllépési beállításai az alapértelmezett házirenddel adhatók meg, egyéni IPsec/IKE-szabályzat nélkül.

Virtuális hálózatok közötti kapcsolat létrehozása egyéni szabályzattal

Az IPsec/IKE-szabályzattal rendelkező virtuális hálózatok közötti kapcsolat létrehozásának lépései hasonlóak az S2S VPN-kapcsolatokéhoz. A TestVNet1 és a VPN Gateway létrehozásához és konfigurálásához el kell végeznie az S2S VPN-kapcsolat létrehozása című szakasz előző szakaszát.

1. lépés: A TestVNet2 virtuális hálózatának, VPN-átjárójának és helyi hálózati átjárójának létrehozása

A TestVNet2 létrehozásához használja a Virtuális hálózatok közötti kapcsolat létrehozása című cikk lépéseit, és hozzon létre egy VNet–VNet kapcsolatot a TestVNet1 szolgáltatással.

Példaértékek:

Virtuális hálózat TestVNet2

- Erőforráscsoport: TestRG2

- Név: TestVNet2

- Régió: (USA) USA nyugati régiója

- IPv4 címtér: 10.2.0.0/16

- 1. alhálózat neve: FrontEnd

- 1. alhálózat címtartománya: 10.2.0.0/24

- 2. alhálózat neve: Háttérrendszer

- 2. alhálózat címtartománya: 10.2.1.0/24

VPN-átjáró: VNet2GW

- Név: VNet2GW

- Régió: USA nyugati régiója

- Átjáró típusa: VPN

- VPN típusa: Útvonalalapú

- Termékváltozat: VpnGw2

- Generáció: 2. generáció

- Virtuális hálózat: TestVNet2

- Átjáró alhálózati címtartománya: 10.2.255.0/27

- Nyilvános IP-cím típusa: Alapszintű vagy Standard

- Nyilvános IP-cím: Új létrehozása

- Nyilvános IP-cím neve: VNet2GWpip

- Aktív-aktív mód engedélyezése: Letiltva

- BGP konfigurálása: Letiltva

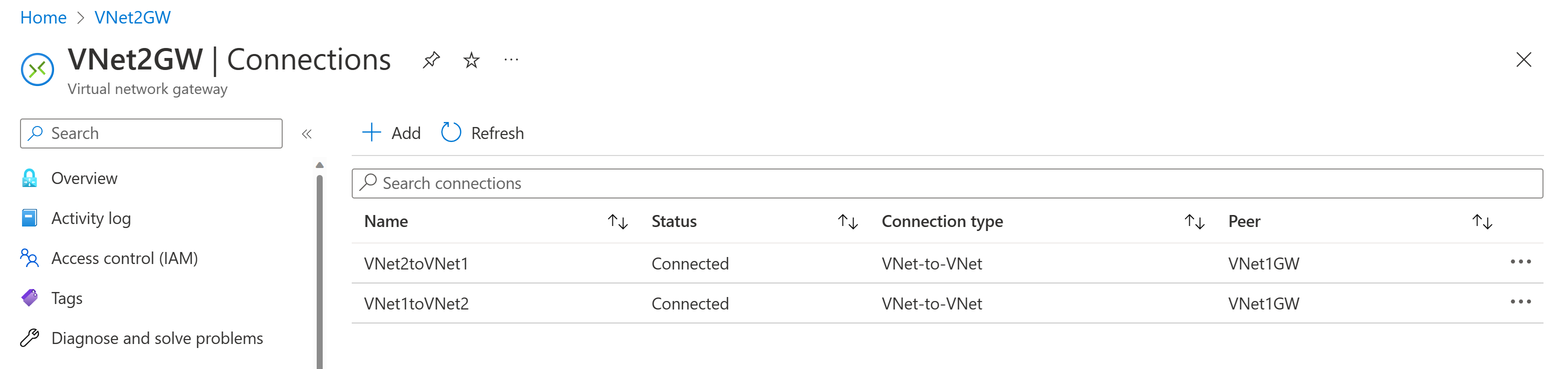

2. lépés: A virtuális hálózatok közötti kapcsolat konfigurálása

A VNet1GW-átjáróból adjon hozzá egy VNet-to-VNet kapcsolatot a VNet2GW nevű VNet1toVNet2-hez.

Ezután a VNet2GW-ből adjon hozzá egy VNet-to-VNet kapcsolatot a VNet2toVNet1 nevű VNet1GW-hez.

A kapcsolatok hozzáadása után a VNet2GW-erőforrás alábbi képernyőképének megfelelően láthatja a virtuális hálózatok közötti kapcsolatokat:

3. lépés: Egyéni IPsec/IKE-szabályzat konfigurálása a VNet1toVNet2-en

A VNet1toVNet2 kapcsolati erőforrásból lépjen a Konfiguráció lapra.

Az IPsec/IKE-szabályzat esetében válassza az Egyéni lehetőséget az egyéni házirend beállításainak megjelenítéséhez. Válassza ki a megfelelő kulcshosszúságú titkosítási algoritmusokat. Ennek a szabályzatnak nem kell megegyeznie a VNet1toSite6-kapcsolathoz létrehozott előző szabályzattal.

Példaértékek:

- IKE 1. fázis: AES128, SHA1, DHGroup14

- IKE 2. fázis (IPsec): GCMAES128, GCMAES128, PFS2048

- IPsec SA élettartama KB-ban: 102400000

- IPsec SA élettartama másodpercben: 14400

- DPD időtúllépés: 45 másodperc

A kapcsolati erőforrás szabályzatmódosításainak alkalmazásához válassza a lap tetején található Mentés lehetőséget.

4. lépés: Egyéni IPsec/IKE-szabályzat konfigurálása a VNet2toVNet1 rendszeren

Alkalmazza ugyanezt a szabályzatot a VNet2toVNet1 kapcsolatra, a VNet2toVNet1-re. Ha nem, az IPsec/IKE VPN-alagút nem fog csatlakozni a szabályzateltérés miatt.

Fontos

Miután egy IPsec/IKE-szabályzat meg van adva egy kapcsolaton, az Azure VPN-átjáró csak az adott kapcsolathoz megadott titkosítási algoritmusokkal és kulcserősségekkel rendelkező IPsec/IKE-javaslatot küldi el vagy fogadja el. Győződjön meg arról, hogy mindkét kapcsolat IPsec-házirendjei azonosak, ellenkező esetben a virtuális hálózatok közötti kapcsolat nem jön létre.

A lépések elvégzése után a kapcsolat néhány perc múlva létrejön, és a következő hálózati topológiával fog rendelkezni.

Egyéni szabályzat eltávolítása egy kapcsolatból

- Ha el szeretne távolítani egy egyéni szabályzatot egy kapcsolatból, lépjen a kapcsolati erőforráshoz.

- A Konfiguráció lapon módosítsa az IPse/IKE szabályzatot egyéniről alapértelmezettre. Ezzel eltávolítja a kapcsolaton korábban megadott összes egyéni házirendet, és visszaállítja a kapcsolat alapértelmezett IPsec/IKE-beállításait.

- Válassza a Mentés lehetőséget az egyéni szabályzat eltávolításához és a kapcsolat alapértelmezett IPsec/IKE-beállításainak visszaállításához.

IPsec/IKE-szabályzat – gyakori kérdések

A gyakori kérdések megtekintéséhez nyissa meg a VPN Gateway gyakori kérdéseinek IPsec/IKE szabályzat szakaszát.

Következő lépések

A szabályzatalapú forgalomválasztókról további információt Csatlakozás több helyszíni szabályzatalapú VPN-eszközről.