IP-korlátozási szabály konfigurálása WAF-tal az Azure Front Doorhoz

Ez a cikk bemutatja, hogyan konfigurálhat IP-korlátozási szabályokat egy webalkalmazási tűzfalon (WAF) az Azure Front Doorhoz a Azure Portal, az Azure CLI, az Azure PowerShell vagy egy Azure Resource Manager sablon használatával.

Az IP-címalapú hozzáférés-vezérlési szabály egy egyéni WAF-szabály, amellyel szabályozhatja a webalkalmazásokhoz való hozzáférést. A szabály osztály nélküli Inter-Domain Útválasztás (CIDR) formátumban adja meg az IP-címek vagy IP-címtartományok listáját.

Az IP-címek egyezésében kétféle egyezési változó létezik: RemoteAddr és SocketAddr. A RemoteAddr változó az eredeti ügyfél IP-címe, amelyet általában a X-Forwarded-For kérés fejlécén keresztül küldenek el. A SocketAddr változó az a forrás IP-cím, amelyet a WAF lát. Ha a felhasználó proxy mögött van, SocketAddr gyakran a proxykiszolgáló címe.

Alapértelmezés szerint a webalkalmazás elérhető az internetről. Ha az ismert IP-címek vagy IP-címtartományok listájából szeretné korlátozni az ügyfelek hozzáférését, létrehozhat egy IP-címegyeztetési szabályt, amely az IP-címek listáját egyező értékként tartalmazza, és az operátort (a negate igaz) értékre Not , a műveletet pedig értékre Blockállítja. Az IP-korlátozási szabály alkalmazása után az engedélyezett listán kívüli címekről érkező kérések 403 Tiltott választ kapnak.

WAF-szabályzat konfigurálása a Azure Portal

Kövesse az alábbi lépéseket a WAF-szabályzat konfigurálásához a Azure Portal használatával.

Előfeltételek

Hozzon létre egy Azure Front Door-profilt a Gyorsútmutató: Azure Front Door-példány létrehozása magas rendelkezésre állású globális webalkalmazáshoz című cikk utasításait követve.

WAF-szabályzat létrehozása

A Azure Portal válassza az Erőforrás létrehozása lehetőséget. Írja be a Webalkalmazási tűzfal kifejezést a Keresési szolgáltatások és piactér keresőmezőbe, és válassza az Enter lehetőséget. Ezután válassza a Web Application Firewall (WAF) lehetőséget.

Válassza a Létrehozás lehetőséget.

A WAF-szabályzat létrehozása lapon az alábbi értékekkel fejezze be az Alapbeállítások lapot.

Beállítás Érték Szabályzat a következőhöz: Globális WAF (Front Door). Front door tier Válassza a Prémium vagy a Standard lehetőséget az Azure Front Door-szintnek megfelelően. Előfizetés Válassza ki előfizetését. Erőforráscsoport Válassza ki azt az erőforráscsoportot, ahol az Azure Front Door-példány található. Házirend neve Adja meg a szabályzat nevét. Szabályzat állapota Kijelölve. Szabályzat mód Megelőzés. Válassza a Tovább: Felügyelt szabályok lehetőséget.

Válassza a Tovább: Házirend-beállítások lehetőséget.

A Házirend beállításai lapon írja be a Letiltva!szöveget a Válasz blokkolása törzshez , így láthatja, hogy az egyéni szabály érvényben van.

Válassza a Tovább: Egyéni szabályok lehetőséget.

Válassza az Egyéni szabály hozzáadása lehetőséget.

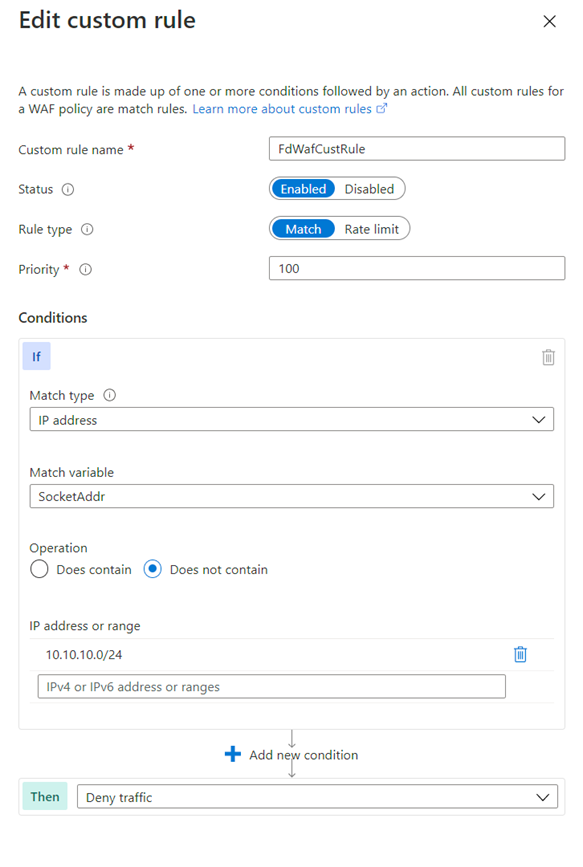

Az Egyéni szabály hozzáadása lapon az alábbi tesztértékekkel hozhat létre egyéni szabályt.

Beállítás Érték Egyéni szabály neve FdWafCustRule Állapot Engedélyezve Szabály típusa Match Prioritás 100 Típus egyeztetése IP-cím Változó egyeztetése SocketAddr Művelet Nem tartalmazza IP-cím vagy tartomány 10.10.10.0/24 Akkor Forgalom megtagadása

Válassza a Hozzáadás lehetőséget.

Válassza a Tovább: Társítás lehetőséget.

Válassza a Front door-profil társítása lehetőséget.

Az Előtérbeli profil területen válassza ki az előtérbeli profilt.

A Tartomány mezőben válassza ki a tartományt.

Válassza a Hozzáadás lehetőséget.

Válassza az Áttekintés + létrehozás lehetőséget.

Miután a szabályzat érvényesítése sikeres, válassza a Létrehozás lehetőséget.

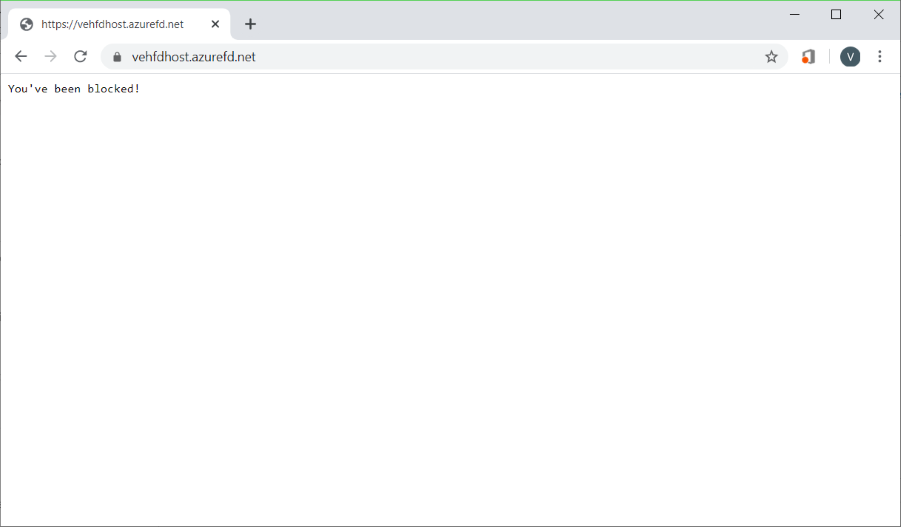

A WAF-szabályzat tesztelése

A WAF-szabályzat üzembe helyezése után keresse meg az Azure Front Door előtérbeli gazdagépnevét.

Meg kell jelennie az egyéni blokküzenetnek.

Megjegyzés

Az egyéni szabály szándékosan egy magánhálózati IP-címet használt annak garantálására, hogy a szabály aktiválódik. Egy tényleges üzembe helyezés során hozzon létre engedélyezési és megtagadási szabályokat ip-címek használatával az adott helyzetben.

WAF-szabályzat konfigurálása az Azure CLI-vel

Az alábbi lépéseket követve konfigurálhat WAF-szabályzatot az Azure CLI használatával.

Előfeltételek

Mielőtt elkezdene konfigurálni egy IP-korlátozási szabályzatot, állítsa be a CLI-környezetet, és hozzon létre egy Azure Front Door-profilt.

Az Azure CLI-környezet beállítása

- Telepítse az Azure CLI-t, vagy használja az Azure Cloud Shell. Az Azure Cloud Shell olyan ingyenes Bash-felület, amelyet közvetlenül futtathat az Azure Portalon. A fiókjával való használat érdekében az Azure CLI már előre telepítve és konfigurálva van rajta. Válassza a Kipróbálás gombot a parancssori felület alábbi parancsaiban. Ezután jelentkezzen be az Azure-fiókjába a megnyíló Cloud Shell munkamenetben. A munkamenet kezdete után írja be a következőt

az extension add --name front-dooraz Azure Front Door bővítmény hozzáadásához. - Ha a parancssori felületet helyileg használja a Bashben, jelentkezzen be az Azure-ba a használatával

az login.

Azure Front Door-profil létrehozása

Hozzon létre egy Azure Front Door-profilt a Gyorsútmutató: Azure Front Door-példány létrehozása magas rendelkezésre állású globális webalkalmazáshoz című cikk utasításait követve.

WAF-szabályzat létrehozása

WAF-szabályzat létrehozása az az network front-door waf-policy create paranccsal. Az alábbi példában cserélje le az IPAllowPolicyExampleCLI szabályzatnevet egy egyedi szabályzatnévre.

az network front-door waf-policy create \

--resource-group <resource-group-name> \

--subscription <subscription ID> \

--name IPAllowPolicyExampleCLI

Egyéni IP-hozzáférés-vezérlési szabály hozzáadása

Az az network front-door waf-policy custom-rule create paranccsal adjon hozzá egy egyéni IP-hozzáférés-vezérlési szabályt a létrehozott WAF-szabályzathoz.

Az alábbi példákban:

- Cserélje le az IPAllowPolicyExampleCLI elemet a korábban létrehozott egyedi szabályzatra.

- Cserélje le az ip-address-range-1, ip-address-range-2 elemet a saját tartományára.

Először hozzon létre egy IP-engedélyezési szabályt az előző lépésben létrehozott szabályzathoz.

Megjegyzés

--defer azért van szükség, mert egy szabálynak egyező feltétellel kell rendelkeznie, amelyet a következő lépésben hozzá kell adni.

az network front-door waf-policy rule create \

--name IPAllowListRule \

--priority 1 \

--rule-type MatchRule \

--action Block \

--resource-group <resource-group-name> \

--policy-name IPAllowPolicyExampleCLI --defer

Ezután adjon hozzá egyezés feltételt a szabályhoz:

az network front-door waf-policy rule match-condition add \

--match-variable SocketAddr \

--operator IPMatch \

--values "ip-address-range-1" "ip-address-range-2" \

--negate true \

--name IPAllowListRule \

--resource-group <resource-group-name> \

--policy-name IPAllowPolicyExampleCLI

WAF-szabályzat azonosítójának megkeresése

Keresse meg a WAF-szabályzat azonosítóját az az network front-door waf-policy show paranccsal. Cserélje le az IPAllowPolicyExampleCLI elemet az alábbi példában a korábban létrehozott egyedi szabályzatra.

az network front-door waf-policy show \

--resource-group <resource-group-name> \

--name IPAllowPolicyExampleCLI

WAF-szabályzat csatolása egy Azure Front Door előtér-gazdagéphez

Állítsa az Azure Front Door WebApplicationFirewallPolicyLink azonosítóját a szabályzatazonosítóra az az network front-door update paranccsal. Cserélje le az IPAllowPolicyExampleCLI elemet a korábban létrehozott egyedi szabályzatra.

az network front-door update \

--set FrontendEndpoints[0].WebApplicationFirewallPolicyLink.id=/subscriptions/<subscription ID>/resourcegroups/resource-group-name/providers/Microsoft.Network/frontdoorwebapplicationfirewallpolicies/IPAllowPolicyExampleCLI \

--name <frontdoor-name> \

--resource-group <resource-group-name>

Ebben a példában a WAF-szabályzat lesz alkalmazva a következőre: FrontendEndpoints[0]. A WAF-szabályzatot bármelyik előtérrendszerhez csatolhatja.

Megjegyzés

Csak egyszer kell beállítania a WebApplicationFirewallPolicyLink tulajdonságot, hogy egy WAF-szabályzatot egy Azure Front Door-előtérhez csatoljon. A rendszer automatikusan alkalmazza az ezt követő szabályzatfrissítéseket az előtérre.

WAF-szabályzat konfigurálása Azure PowerShell

A WAF-szabályzatok Azure PowerShell használatával történő konfigurálásához kövesse az alábbi lépéseket.

Előfeltételek

Mielőtt elkezdene konfigurálni egy IP-korlátozási szabályzatot, állítsa be a PowerShell-környezetet, és hozzon létre egy Azure Front Door-profilt.

A PowerShell-környezet beállítása

Azure PowerShell olyan parancsmagokat biztosít, amelyek az Azure-erőforrások kezeléséhez az Azure Resource Manager modellt használják.

Az Azure PowerShellt telepítheti a helyi számítógépen és bármely PowerShell-munkamenetben használhatja. Az oldalon található utasításokat követve jelentkezzen be a PowerShellbe az Azure-beli hitelesítő adataival, majd telepítse az Az modult.

Csatlakozzon az Azure-hoz az alábbi paranccsal, majd egy interaktív párbeszédpanel használatával jelentkezzen be.

Connect-AzAccountAz Azure Front Door-modul telepítése előtt győződjön meg arról, hogy telepítve van a PowerShellGet modul aktuális verziója. Futtassa a következő parancsot, majd nyissa meg újra a PowerShellt.

Install-Module PowerShellGet -Force -AllowClobberTelepítse az Az.FrontDoor modult a következő paranccsal:

Install-Module -Name Az.FrontDoor

Azure Front Door-profil létrehozása

Hozzon létre egy Azure Front Door-profilt a Gyorsútmutató: Front Door létrehozása magas rendelkezésre állású globális webalkalmazáshoz című útmutató utasításait követve.

IP-egyeztetési feltétel definiálása

Az IP-egyeztetési feltétel meghatározásához használja a New-AzFrontDoorWafMatchConditionObject parancsot. Az alábbi példában cserélje le az ip-address-range-1, ip-address-range-2 elemet a saját tartományára.

$IPMatchCondition = New-AzFrontDoorWafMatchConditionObject `

-MatchVariable SocketAddr `

-OperatorProperty IPMatch `

-MatchValue "ip-address-range-1", "ip-address-range-2"

-NegateCondition 1

Egyéni IP-engedélyezési szabály létrehozása

A New-AzFrontDoorWafCustomRuleObject paranccsal definiálhat egy műveletet, és beállíthat egy prioritást. Az alábbi példában nem a listának megfelelő ügyfél IP-címekről érkező kérések lesznek blokkolva.

$IPAllowRule = New-AzFrontDoorWafCustomRuleObject `

-Name "IPAllowRule" `

-RuleType MatchRule `

-MatchCondition $IPMatchCondition `

-Action Block -Priority 1

WAF-szabályzat konfigurálása

Keresse meg az Azure Front Door-profilt tartalmazó erőforráscsoport nevét a használatával Get-AzResourceGroup. Ezután konfiguráljon egy WAF-szabályzatot az IP-szabvánnyal a New-AzFrontDoorWafPolicy használatával.

$IPAllowPolicyExamplePS = New-AzFrontDoorWafPolicy `

-Name "IPRestrictionExamplePS" `

-resourceGroupName <resource-group-name> `

-Customrule $IPAllowRule`

-Mode Prevention `

-EnabledState Enabled

Tipp

Meglévő WAF-szabályzatok esetén az Update-AzFrontDoorWafPolicy használatával frissítheti a szabályzatot.

WAF-szabályzat csatolása egy Azure Front Door előtér-gazdagéphez

WAF-szabályzatobjektum csatolása egy meglévő előtér-gazdagéphez, és az Azure Front Door tulajdonságainak frissítése. Először kérje le az Azure Front Door objektumot a Get-AzFrontDoor paranccsal. Ezután állítsa a WebApplicationFirewallPolicyLink tulajdonságot az előző lépésben létrehozott erőforrás-azonosítóra $IPAllowPolicyExamplePSa Set-AzFrontDoor paranccsal.

$FrontDoorObjectExample = Get-AzFrontDoor `

-ResourceGroupName <resource-group-name> `

-Name $frontDoorName

$FrontDoorObjectExample[0].FrontendEndpoints[0].WebApplicationFirewallPolicyLink = $IPBlockPolicy.Id

Set-AzFrontDoor -InputObject $FrontDoorObjectExample[0]

Megjegyzés

Ebben a példában a WAF-szabályzat lesz alkalmazva a következőre: FrontendEndpoints[0]. A WAF-szabályzatokat bármelyik előtérrendszerhez csatolhatja. Csak egyszer kell beállítania a WebApplicationFirewallPolicyLink tulajdonságot, hogy egy WAF-szabályzatot egy Azure Front Door-előtérhez csatoljon. A rendszer automatikusan alkalmazza az ezt követő szabályzatfrissítéseket az előtérre.

WAF-szabályzat konfigurálása Resource Manager sablonnal

Az Azure Front Door-szabályzatot és az egyéni IP-korlátozási szabályokat tartalmazó WAF-szabályzatot létrehozó sablon megtekintéséhez lépjen a GitHubra.

Következő lépések

Megtudhatja, hogyan hozhat létre Azure Front Door-profilt.