Azure Web Application Firewall és Azure Policy

Az Azure Web Application Firewall (WAF) és a Azure Policy együttes használata segíthet a szervezeti szabványok betartatásában és a WAF-erőforrások megfelelőségének nagy léptékű értékelésében. Azure Policy egy irányítási eszköz, amely összesített nézetet biztosít a környezet általános állapotának kiértékeléséhez, és lehetővé teszi az erőforrásonkénti, szabályzatonkénti részletesség részletezését. Azure Policy az erőforrások megfelelőségét a meglévő erőforrások tömeges szervizelése és az új erőforrások automatikus szervizelése is segíti.

Web Application Firewall Azure Policy

A WAF-erőforrások kezeléséhez több beépített Azure Policy definíció is rendelkezésre áll. A szabályzatdefiníciók és azok funkcióinak részletezése a következő:

Web Application Firewall (WAF) engedélyezése

Az Azure Web Application Firewall engedélyezve kell lennie az Azure Front Door belépési pontjaihoz: Az Azure Front Door Services akkor lesz kiértékelve, ha van WAF jelen vagy sem. A szabályzatdefiníciónak három hatása van: Naplózás, Megtagadás és Letiltás. Az audit nyomon követi, ha egy Azure Front Door Service nem rendelkezik WAF-tal, és lehetővé teszi a felhasználóknak, hogy lássák, minek nem felel meg az Azure Front Door Service. A Megtagadás megakadályozza, hogy bármilyen Azure Front Door-szolgáltatás létrejönjön, ha nincs WAF csatolva. A Letiltva beállítás kikapcsolja a szabályzat-hozzárendelést.

Web Application Firewall (WAF) engedélyezve kell lennie a Application Gateway: Az Application Gatewayek kiértékelése akkor történik meg, ha waf található az erőforrás-létrehozáskor. A szabályzatdefiníciónak három hatása van: Naplózás, Megtagadás és Letiltás. A naplózás nyomon követi, ha egy Application Gateway nem rendelkezik WAF-lal, és lehetővé teszi a felhasználóknak, hogy lássák, mi Application Gateway nem felel meg. A Megtagadás megakadályozza a Application Gateway létrehozását, ha a WAF nincs csatolva. A Letiltva beállítás kikapcsolja a szabályzat-hozzárendelést.

Megbízásészlelési vagy megelőzési mód

Web Application Firewall (WAF) a megadott módot kell használnia az Azure Front Door Service-hez: Az "Észlelés" vagy a "Megelőzés" mód használatát az Azure Front Door Service összes Web Application Firewall szabályzatában aktívnak kell lennie. A szabályzatdefiníciónak három hatása van: Naplózás, Megtagadás és Letiltás. A naplózás nyomon követi, ha egy WAF nem felel meg a megadott módnak. A Megtagadás megakadályozza, hogy a WAF létrejönjön, ha nem a megfelelő módban van. A Letiltva beállítás kikapcsolja a szabályzat-hozzárendelést.

Web Application Firewall (WAF) a megadott módot kell használnia a Application Gateway: Az "Észlelés" vagy a "Megelőzés" mód használatát a Application Gateway összes Web Application Firewall házirendjén aktívnak kell lennie. A szabályzatdefiníciónak három hatása van: Naplózás, Megtagadás és Letiltás. A naplózás nyomon követi, ha egy WAF nem felel meg a megadott módnak. A Megtagadás megakadályozza, hogy a WAF létrejönjön, ha nem a megfelelő módban van. A Letiltva beállítás kikapcsolja a szabályzat-hozzárendelést.

Kérelemvizsgálat megkövetelése

Az Azure Web Application Firewall az Azure Front Dooron engedélyezve kell lennie a kérelemtörzs vizsgálatának: Győződjön meg arról, hogy az Azure Front Doorhoz társított webalkalmazási tűzfalakon engedélyezve van a kérelemtörzs ellenőrzése. Ez a funkció lehetővé teszi, hogy a WAF megvizsgálja a HTTP-törzs azon tulajdonságait, amelyeket nem lehet kiértékelni a HTTP-fejlécekben, a cookie-kban vagy az URI-ban.

Az Azure Web Application Firewall Azure Application Gateway engedélyezve kell lennie a kérelemtörzs vizsgálatának: Győződjön meg arról, hogy a Azure-alkalmazás átjárókhoz társított webalkalmazási tűzfalakon engedélyezve van a Kérelemtörzs ellenőrzése. Ez a funkció lehetővé teszi, hogy a WAF megvizsgálja a HTTP-törzs azon tulajdonságait, amelyeket nem lehet kiértékelni a HTTP-fejlécekben, a cookie-kban vagy az URI-ban.

Erőforrásnaplók megkövetelése

Az Azure Front Doornak engedélyeznie kell az erőforrásnaplókat: Engedélyezi az erőforrásnaplókat és a metrikákat a klasszikus Azure Front Door szolgáltatásban, beleértve a WAF-ot is. A szabályzatdefiníciónak két hatása van: AuditIfNotExists és Disable. Az AuditIfNotExists nyomon követi, ha egy Front Door-szolgáltatás nem rendelkezik erőforrásnaplókkal, a metrikák engedélyezve vannak, és értesíti a felhasználót arról, hogy a szolgáltatás nem felel meg. A Letiltva beállítás kikapcsolja a szabályzat-hozzárendelést.

Az Azure Front Door Standard vagy Prémium (plusz WAF) erőforrásnaplóinak engedélyezve kell lenniük: Engedélyezi az erőforrásnaplókat és a metrikákat az Azure Front Door standard és prémium szolgáltatásaiban, beleértve a WAF-ot is. A szabályzatdefiníciónak két hatása van: AuditIfNotExists és Disable. Az AuditIfNotExists nyomon követi, ha egy Front Door-szolgáltatás nem rendelkezik erőforrásnaplókkal, a metrikák engedélyezve vannak, és értesíti a felhasználót arról, hogy a szolgáltatás nem felel meg. A Letiltva beállítás kikapcsolja a szabályzat-hozzárendelést.

Azure Application Gateway engedélyezve kell lennie az erőforrásnaplóknak: Engedélyezi az erőforrásnaplókat és a metrikákat az összes Application Gatewayen, beleértve a WAF-ot is. A szabályzatdefiníciónak két hatása van: AuditIfNotExists és Disable. Az AuditIfNotExists nyomon követi, ha egy Application Gateway nem rendelkezik engedélyezett erőforrásnaplókkal, metrikákkal, és értesíti a felhasználót arról, hogy a Application Gateway nem felel meg. A Letiltva beállítás kikapcsolja a szabályzat-hozzárendelést.

Ajánlott WAF-konfigurációk

Az Azure Front Door-profiloknak prémium szintűnek kell lennie, amely támogatja a felügyelt WAF-szabályokat és a privát kapcsolatot: Előírja, hogy az összes Azure Front Door-profil a standard szint helyett a prémium szinten legyen. Az Azure Front Door Premium a biztonságra van optimalizálva, és hozzáférést biztosít a legújabb WAF-szabálykészletekhez és funkciókhoz, például a robotvédelemhez.

Engedélyezze a sebességkorlátozási szabályt az Azure Front Door WAF DDoS-támadásai elleni védelemhez: A sebességkorlátozás segíthet megvédeni az alkalmazást a DDoS-támadásokkal szemben. Az Azure Front Door Azure Web Application Firewall (WAF) sebességkorlátozási szabálya segít megvédeni a DDoS-t azáltal, hogy szabályozza az adott ügyfél IP-címéről az alkalmazásra irányuló kérések számát a sebességkorlát időtartama alatt.

WAF migrálása WAF-konfigurációból WAF-szabályzatba Application Gateway: Ha WAF-szabályzat helyett WAF-konfigurációval rendelkezik, akkor érdemes lehet az új WAF-szabályzatra váltani. Web Application Firewall (WAF) szabályzatok a WAF-konfiguráción keresztüli fejlett funkciók gazdagabb készletét kínálják, nagyobb léptékű, jobb teljesítményt biztosítanak, és a régi WAF-konfigurációtól eltérően a WAF-szabályzatok egyszer definiálhatók és megoszthatók több átjárón, figyelőn és URL-útvonalon. A továbbiakban a legújabb funkciók és a jövőbeli fejlesztések csak WAF-szabályzatokon keresztül érhetők el.

Azure Policy létrehozása

Az Azure kezdőlapján írja be a Szabályzat kifejezést a keresősávba, és válassza a Azure Policy ikont.

A Azure Policy szolgáltatás Szerzői műveletek területén válassza a Hozzárendelések lehetőséget.

- A Hozzárendelések lapon válassza a felül található Szabályzat hozzárendelése ikont.

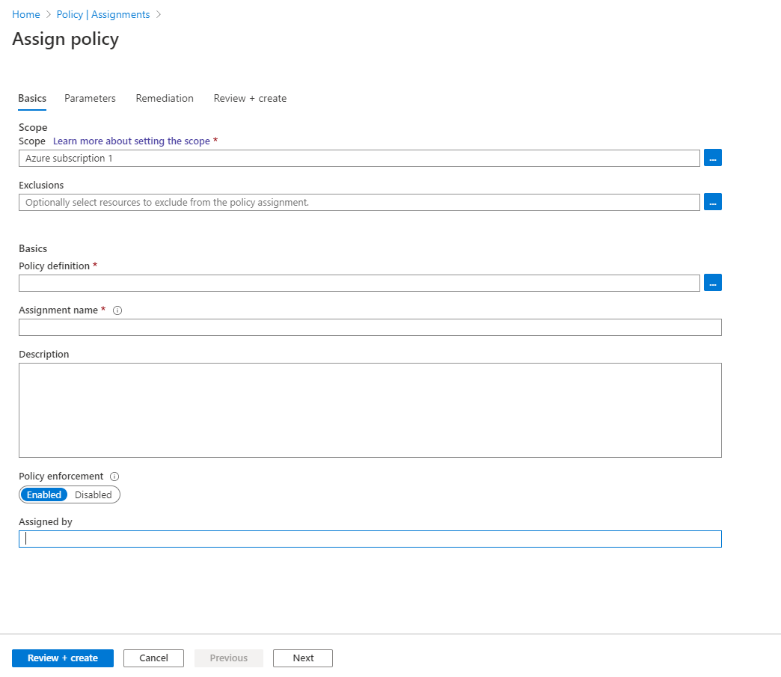

- A Szabályzat hozzárendelése lap Alapvető beállítások lapján frissítse a következő mezőket:

- Hatókör: Válassza ki, hogy mely Azure-előfizetésekre és erőforráscsoportokra vonatkoznak a szabályzatok.

- Kizárások: Válasszon ki minden olyan erőforrást a hatókörből, amely kizárható a szabályzat-hozzárendelésből.

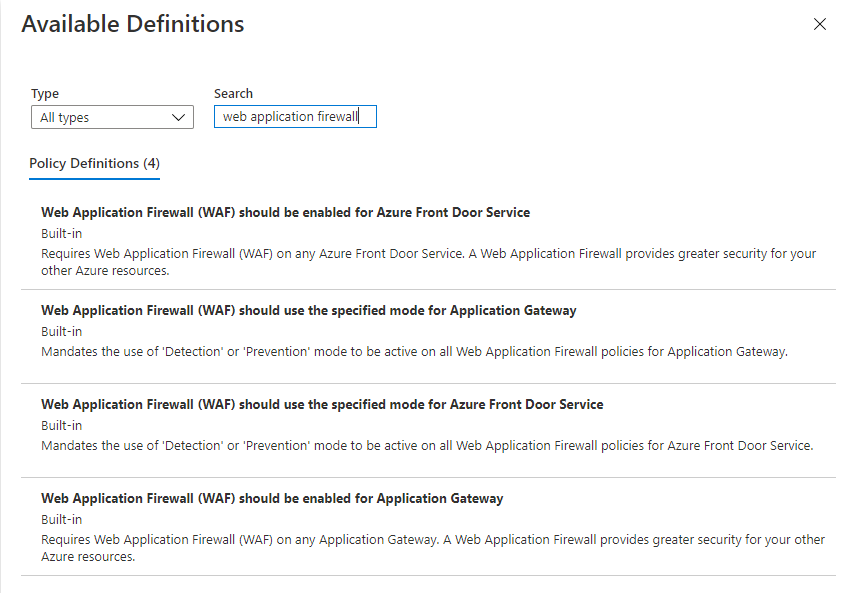

- Szabályzatdefiníció: Válassza ki a hatókörre alkalmazandó szabályzatdefiníciót kizárásokkal. A megfelelő Web Application Firewall Azure Policy kiválasztásához írja be a "Web Application Firewall" kifejezést a keresősávba.

Válassza a Paraméterek lapot, és frissítse a szabályzat-hozzárendelés paramétereit. A paraméter további pontosításához vigye az egérmutatót a paraméter neve melletti információs ikonra.

Válassza az Áttekintés + létrehozás lehetőséget a szabályzat-hozzárendelés véglegesítéséhez. A szabályzat-hozzárendelés körülbelül 15 percet vesz igénybe, amíg aktív nem lesz az új erőforrások esetében.