Felhőhöz készült Microsoft Defender Apps API elérése felhasználói környezettel

Ez az oldal azt ismerteti, hogyan hozhat létre alkalmazásokat, amelyekkel programozott hozzáférést kaphat a Felhőhöz készült Defender-alkalmazásokhoz egy felhasználó nevében.

Ha felhasználó nélküli programozott hozzáférésre van szüksége Felhőhöz készült Microsoft Defender alkalmazásokhoz, tekintse meg az Access Felhőhöz készült Microsoft Defender Alkalmazások alkalmazáskörnyezettel című témakört.

Ha nem biztos abban, hogy melyik hozzáférésre van szüksége, olvassa el a Bevezetés lapot.

Felhőhöz készült Microsoft Defender Alkalmazások számos programozott API-val teszik elérhetővé adatainak és műveleteinek nagy részét. Ezek az API-k lehetővé teszik a munkafolyamatok automatizálását és az Felhőhöz készült Microsoft Defender Apps képességein alapuló innovációt. Az API-hozzáféréshez OAuth2.0-hitelesítés szükséges. További információ: OAuth 2.0 Engedélyezési kódfolyamat.

Az API-k használatához általában a következő lépéseket kell elvégeznie:

- Microsoft Entra-alkalmazás létrehozása

- Hozzáférési jogkivonat lekérése ezzel az alkalmazással

- A jogkivonat használata az Felhőhöz készült Defender Apps API eléréséhez

Ez az oldal bemutatja, hogyan hozhat létre Microsoft Entra-alkalmazást, hogyan szerezhet be hozzáférési jogkivonatot Felhőhöz készült Microsoft Defender Alkalmazásokhoz, és hogyan ellenőrizheti a jogkivonatot.

Feljegyzés

Ha egy felhasználó nevében fér hozzá a Felhőhöz készült Microsoft Defender Apps API-hoz, a megfelelő alkalmazásengedélyre és felhasználói engedélyre lesz szüksége. Ha nem ismeri az Felhőhöz készült Microsoft Defender-alkalmazások felhasználói engedélyeit, olvassa el a Rendszergazdai hozzáférés kezelése című témakört.

Tipp.

Ha rendelkezik engedéllyel egy művelet végrehajtásához a portálon, jogosult a művelet végrehajtására az API-ban.

Alkalmazás létrehozása

Jelentkezzen be az Azure-ba egy globális Rendszergazda istrator szerepkörrel rendelkező felhasználói fiókkal.

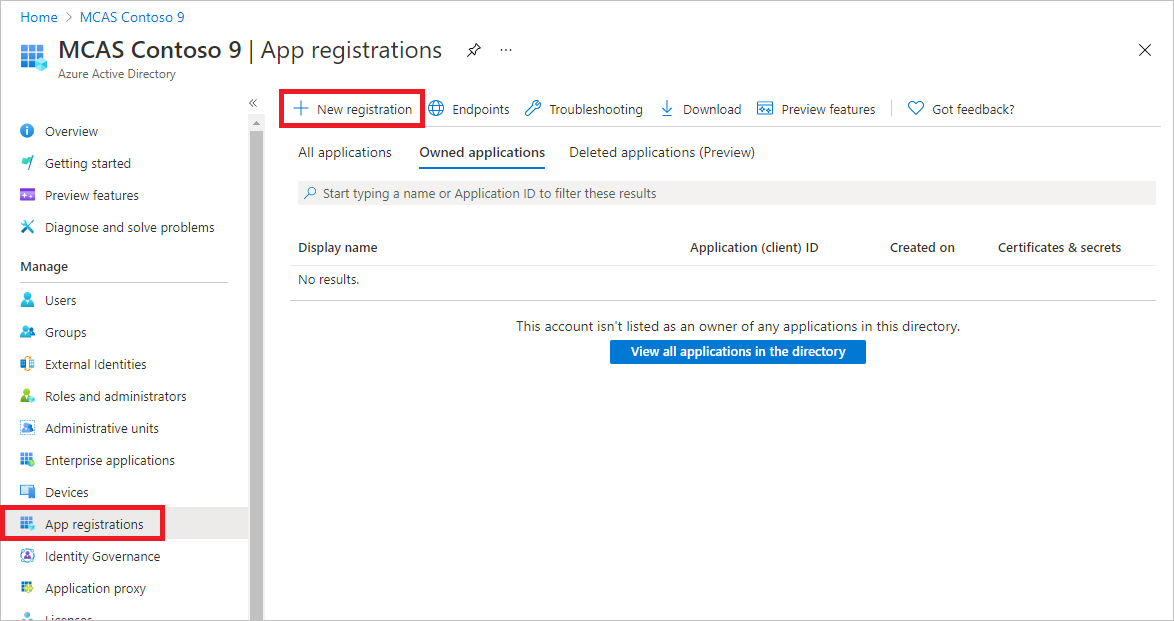

Lépjen a Microsoft Entra id> Alkalmazásregisztrációk> New regisztrációhoz.

Amikor megjelenik az Alkalmazás regisztrálása lap, adja meg az alkalmazás regisztrációs adatait:

Név – az alkalmazás felhasználói számára megjelenített, kifejező alkalmazásnevet adjon meg.

Támogatott fióktípusok – válassza ki, hogy mely fiókokat szeretné támogatni az alkalmazásában.

Támogatott fióktípusok Leírás Csak az ebben a szervezeti címtárban található fiókok Akkor válassza ezt a lehetőséget, ha üzletági (LOB) alkalmazást készít. Ez a beállítás nem érhető el, ha nem regisztrálja az alkalmazást egy címtárban.

Ez a beállítás csak a Microsoft Entra egybérlősére képez le.

Ez az alapértelmezett lehetőség, kivéve, ha címtáron kívül regisztrálja az alkalmazást. Azokban az esetekben, amikor az alkalmazás címtáron kívül van regisztrálva, az alapértelmezett a Microsoft Entra több-bérlős és személyes Microsoft-fiókok.Tetszőleges szervezeti címtárban található fiókok Akkor válassza ezt a lehetőséget, ha szeretne minden üzleti és az oktatási ügyfelet megcélozni.

Ez a beállítás egy Csak Microsoft Entra-bérlőre képez le több-bérlőt.

Ha csak Microsoft Entra-bérlőként regisztrálta az alkalmazást, a Hitelesítés panelen frissítheti azt Több-bérlős Microsoft Entra-bérlőre, majd vissza az egybérlősre.Tetszőleges szervezeti címtárban található fiókok és személyes Microsoft-fiókok Akkor válassza ezt a lehetőséget, ha a lehető legszélesebb ügyfélkört szeretbé megcélozni.

Ez a beállítás a Microsoft Entra több-bérlős és személyes Microsoft-fiókokat képezi le.

Ha több-bérlős és személyes Microsoft-fiókként regisztrálta az alkalmazást, ezt nem módosíthatja a felhasználói felületen. Ehelyett az alkalmazásjegyzék-szerkesztőt kell használnia a támogatott fióktípusok módosításához.Átirányítási URI (nem kötelező) – válassza ki a készített alkalmazás típusát – webes vagy nyilvános ügyfél (mobil és asztali), majd adja meg az alkalmazása átirányítási URI-ját (vagy válasz URL-címét).

- Webalkalmazás esetében adja meg alkalmazás alap URL-címét. A

http://localhost:31544például a helyi gépen futó webalkalmazás URL-címe lehet. A felhasználók ezzel az URL-címmel jelentkeznek be egy webes ügyfélalkalmazásba. - Nyilvános ügyfélalkalmazások esetén adja meg a Microsoft Entra ID által használt URI-t a jogkivonat-válaszok visszaadásához. Adjon meg az alkalmazáshoz tartozó értéket, például:

myapp://auth.

Webalkalmazásokra és natív alkalmazásokra konkrét példákat rövid útmutatóinkban talál.

Miután végzett, válassza a Regisztrálás lehetőséget.

- Webalkalmazás esetében adja meg alkalmazás alap URL-címét. A

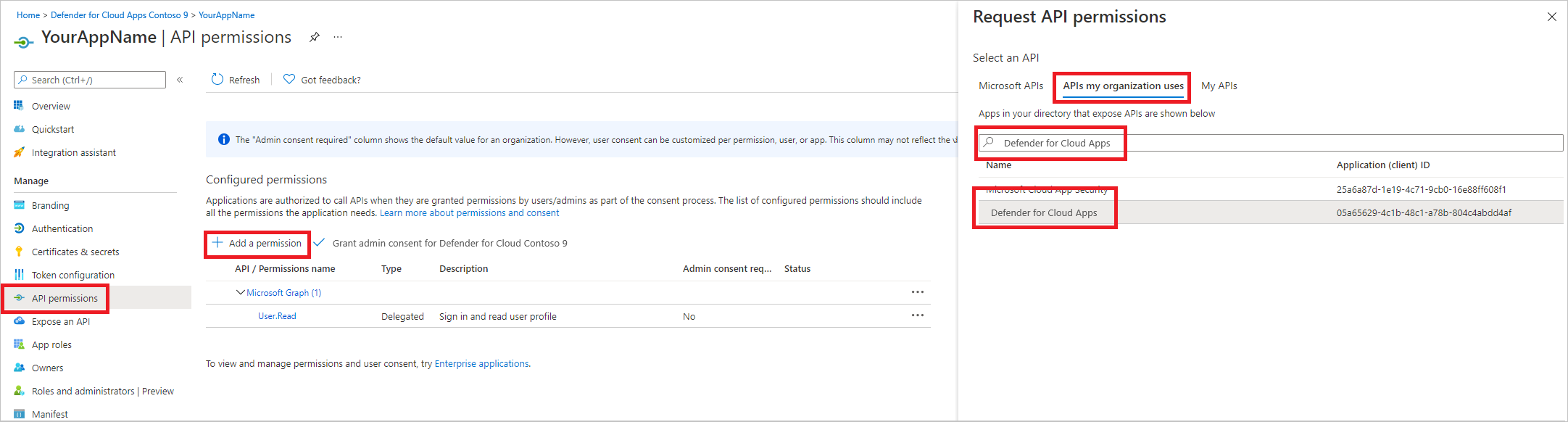

Engedélyezze az alkalmazás számára a Felhőhöz készült Microsoft Defender-alkalmazások elérését, és rendelje hozzá a "Riasztások olvasása" engedélyt:

Az alkalmazáslapon válassza az API-engedélyek>hozzáadása engedély>API-kat, amelyet a szervezet a Microsoft Felhőappbiztonság típussal használ>, majd válassza a Microsoft Felhőappbiztonság lehetőséget.

Megjegyzés: A Microsoft Felhőappbiztonság nem jelenik meg az eredeti listában. Kezdje el írni a nevét a szövegmezőbe, hogy megjelenjen. Mindenképpen írja be ezt a nevet, annak ellenére, hogy a termék neve mostantól Felhőhöz készült Defender Apps.

Válassza a Delegált engedélyek>vizsgálata lehetőséget. Olvassa el> az Engedélyek hozzáadása lehetőséget

Fontos megjegyzés: Válassza ki a megfelelő engedélyeket. A Investigation.Read csak egy példa. Egyéb engedélyhatókörökért lásd : Támogatott engedélyhatókörök

- Annak megállapításához, hogy melyik engedélyre van szüksége, tekintse meg a meghívni kívánt API Engedélyek szakaszát.

Válassza a Rendszergazdai hozzájárulás megadása lehetőséget

Megjegyzés: Minden engedély hozzáadásakor meg kell adnia a rendszergazdai hozzájárulást az új engedély érvénybe lépéséhez.

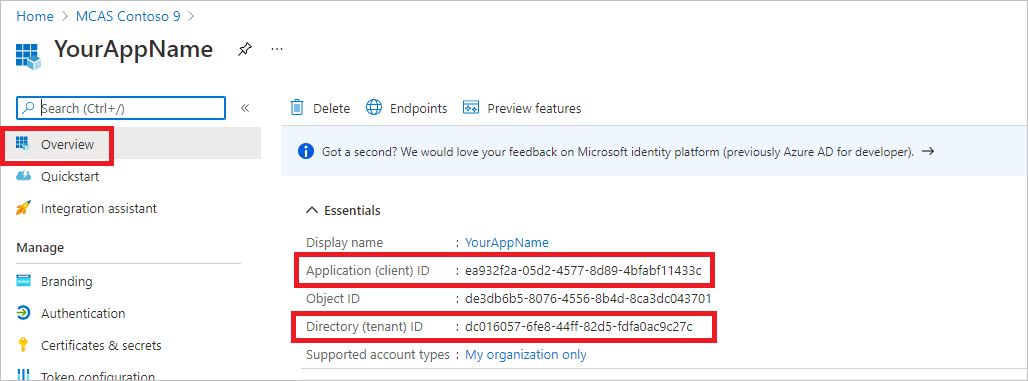

Írja le az alkalmazásazonosítót és a bérlőazonosítót:

Az alkalmazáslapon lépjen az Áttekintés lapra, és másolja ki a következő információkat:

Támogatott engedélytartományok

| Engedély neve | Leírás | Támogatott műveletek |

|---|---|---|

| Investigation.read | A tevékenységekkel és riasztásokkal kapcsolatos összes támogatott művelet végrehajtása a záró riasztások kivételével. Megtekintheti az IP-tartományokat, de nem adhat hozzá, nem frissíthet vagy törölhet. Hajtsa végre az összes entitásműveletet. |

Tevékenységek listája, lekérés, visszajelzés Riasztások listája, lekérése, megjelölés olvasottként/olvasatlanként Entitások listája, lekérése, fa beolvasása Alhálózatok listája |

| Investigation.manage | A riasztások és IP-tartományok kezelése mellett minden investigation.read műveletet végrehajthat. | Tevékenységek listája, lekérés, visszajelzés Riasztások listája, lekérése, megjelölés olvasottként/olvasatlanként, bezárás Entitások listája, lekérése, fa beolvasása Alhálózatok listája, létrehozás/frissítés/törlés |

| Discovery.read | A tevékenységekkel és riasztásokkal kapcsolatos összes támogatott művelet végrehajtása a záró riasztások kivételével. Felderítési jelentések és kategóriák listázása. |

Riasztások listája, lekérése, megjelölés olvasottként/olvasatlanként Felderítési listajelentések, jelentéskategóriák listázása |

| Discovery.manage | Discovery.read engedélyek Riasztások bezárása, felderítési fájlok feltöltése és blokkszkriptek létrehozása |

Riasztások listája, lekérése, megjelölés olvasottként/olvasatlanként, bezárás Felderítési listajelentések, jelentéskategóriák listázása Felderítési fájl feltöltése, blokkszkript létrehozása |

| Gépház.read | IP-tartományok listázása. | Alhálózatok listája |

| Gépház.manage | IP-tartományok listázása és kezelése. | Alhálózatok listája, létrehozás/frissítés/törlés |

Hozzáférési jogkivonat lekérése

A Microsoft Entra-jogkivonatokról további információt a Microsoft Entra oktatóanyagában talál .

A C# használata

Másolja/illessze be az alábbi osztályt az alkalmazásban.

Jogkivonat beszerzéséhez használja a AcquireUserTokenAsync metódust az alkalmazásazonosítóval, a bérlőazonosítóval, a felhasználónévvel és a jelszóval.

namespace MDA { using System.Net.Http; using System.Text; using System.Threading.Tasks; using Newtonsoft.Json.Linq; public static class MDAUtils { private const string Authority = "https://login.microsoftonline.com"; private const string MDAId = "05a65629-4c1b-48c1-a78b-804c4abdd4af"; private const string Scope = "Investigation.read"; public static async Task<string> AcquireUserTokenAsync(string username, string password, string appId, string tenantId) { using (var httpClient = new HttpClient()) { var urlEncodedBody = $"scope={MDAId}/{Scope}&client_id={appId}&grant_type=password&username={username}&password={password}"; var stringContent = new StringContent(urlEncodedBody, Encoding.UTF8, "application/x-www-form-urlencoded"); using (var response = await httpClient.PostAsync($"{Authority}/{tenantId}/oauth2/token", stringContent).ConfigureAwait(false)) { response.EnsureSuccessStatusCode(); var json = await response.Content.ReadAsStringAsync().ConfigureAwait(false); var jObject = JObject.Parse(json); return jObject["access_token"].Value<string>(); } } } } }

A jogkivonat érvényesítése

Ellenőrizze, hogy helyes-e a jogkivonat:

Másolja/illessze be a JWT-be az előző lépésben kapott jogkivonatot annak dekódolásához

Ellenőrizze, hogy a kívánt alkalmazásengedélyekkel kap-e "scp" jogcímet

Az alábbi képernyőképen az oktatóanyagban az alkalmazásból beszerzett dekódolt jogkivonat látható:

A jogkivonat használata a Felhőhöz készült Microsoft Defender Apps API eléréséhez

Válassza ki a használni kívánt API-t. További információ: Felhőhöz készült Defender Apps API.

Állítsa be az engedélyezési fejlécet a "Bearer {token}" címre küldött HTTP-kérelemben (a Tulajdonos az engedélyezési séma)

A jogkivonat lejárati ideje 1 óra (több kérelmet is küldhet ugyanazzal a jogkivonattal)

Példa a riasztások listájának C használatával történő lekérésére irányuló kérés elküldésére#

var httpClient = new HttpClient(); var request = new HttpRequestMessage(HttpMethod.Get, "https://portal.cloudappsecurity.com/cas/api/v1/alerts/"); request.Headers.Authorization = new AuthenticationHeaderValue("Bearer", token); var response = httpClient.SendAsync(request).GetAwaiter().GetResult(); // Do something useful with the response