Cloud Discovery-beli anomáliadetektálási szabályzat

Ez a cikk a szabályzatokkal kapcsolatos referenciaadatokat ismerteti. Az egyes szabályzattípusokra és az egyes szabályzatokhoz konfigurálható mezőkre vonatkozó magyarázatok szerepelnek a listában.

Cloud Discovery anomáliadetektálási szabályzat – Elavulási idővonal

2024 júliusára megszűnik a "Cloud Discovery anomália" támogatása a Felhőhöz készült Microsoft Defender Appstől.

Gondos elemzés és megfontolás után úgy döntöttünk, hogy a riasztáshoz társított hamis pozitív értékek magas aránya miatt elavul, ami nem járult hozzá hatékonyan a szervezet általános biztonságához.

Kutatásunk kimutatta, hogy ez a funkció nem jelent jelentős értéket, és nem igazodott a kiváló minőségű, megbízható biztonsági megoldások biztosítására összpontosító stratégiai fókuszunkhoz.

Elkötelezettek vagyunk a szolgáltatások folyamatos fejlesztése és az Ön igényeinek és elvárásainak való megfelelés mellett.

Azok számára, akik továbbra is használni szeretnék ezt a riasztást, javasoljuk, hogy használja az "Alkalmazásfelderítési szabályzat" lehetőséget, és a "Szabályzategyezés aktiválása, ha az összes alábbi esemény ugyanazon a napon történik" területen állítsa be a szűrőket.

Cloud Discovery anomáliadetektálási szabályzat referenciája

A Cloud Discovery anomáliadetektálási szabályzatával beállíthatja és konfigurálhatja a felhőalkalmazások szokatlan növekedésének folyamatos monitorozását. Az egyes felhőalkalmazások esetében a letöltött adatok, a feltöltött adatok, a tranzakciók és a felhasználók számának növekedése számít. Ezeket a növekedéseket a szabályzat összeveti az alkalmazás korábbi adatok alapján megismert használati szokásaival. Szélsőséges értéknövekedés esetén a szabályzat biztonsági riasztásokat aktivál.

Minden szabályzathoz olyan szűrőket állít be, amelyek lehetővé teszik az alkalmazások használatának szelektív monitorozását. A szűrők közé tartozik egy alkalmazásszűrő, a kijelölt adatnézetek és a kijelölt kezdési dátum. Van lehetőség az érzékenység beállítására is, így beállíthatja, hogy a szabályzat hány riasztást aktiváljon.

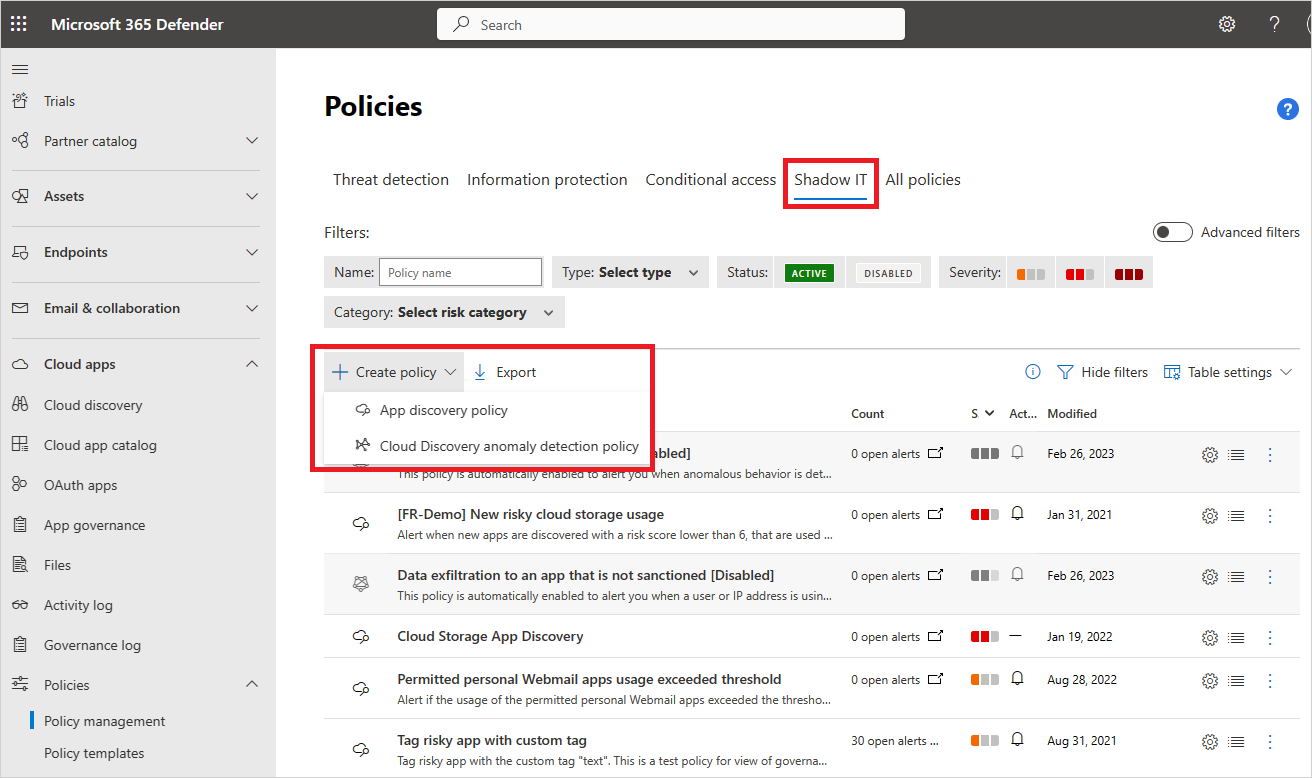

A Microsoft Defender portál Cloud Apps területén válassza a Szabályzatok kezelése lehetőséget>. Ezután válassza az Árnyék informatikai lapfület.

Válassza a Szabályzat létrehozása lehetőséget, és válassza a Cloud Discovery anomáliadetektálási szabályzatát.

Ekkor megjelenik a Cloud Discovery anomáliadetektálási szabályzatának lapja.

Minden szabályzathoz állítsa be a következő paramétereket:

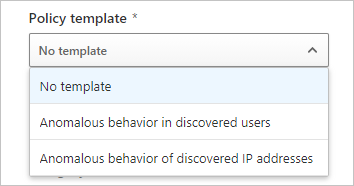

Döntse el, hogy sablonra szeretné-e alapozni a szabályzatot. Az egyik releváns szabályzatsablon a felderített felhasználói sablon rendellenes viselkedése. Riasztást küld, ha rendellenes viselkedést észlel a felderített felhasználók és alkalmazások, például: nagy mennyiségű feltöltött adat más felhasználókhoz képest, nagy felhasználói tranzakciók a felhasználó előzményeihez képest. Kiválaszthatja a felderített IP-címek sablon rendellenes viselkedését is. Ez a sablon riasztást küld, ha rendellenes viselkedést észlel a felderített IP-címekben és alkalmazásokban, például: nagy mennyiségű feltöltött adat más IP-címekhez képest, nagy alkalmazástranzakciók az IP-cím előzményeihez képest.

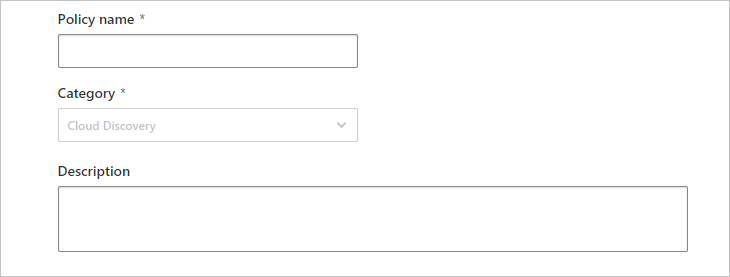

Adja meg a szabályzat nevét és leírását.

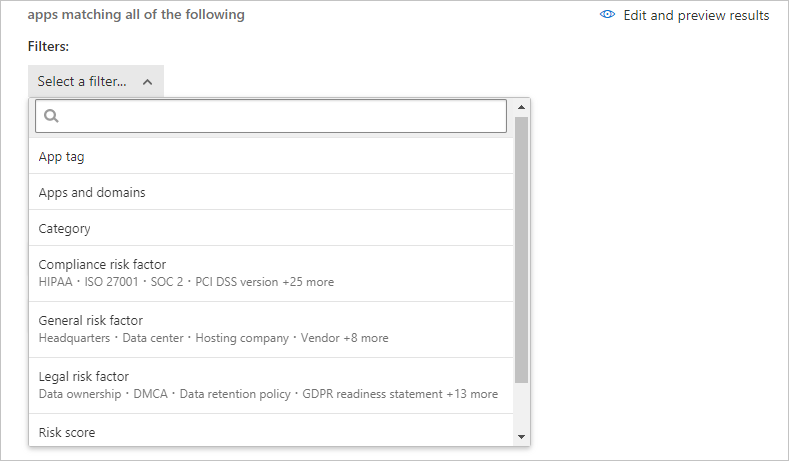

Szűrő létrehozása a monitorozni kívánt alkalmazásokhoz a Szűrő kiválasztása lehetőség kiválasztásával. Kiválaszthat egy szűrőt alkalmazáscímke, alkalmazások és tartomány, kategória, különböző kockázati tényezők vagy kockázati pontszám alapján. További szűrők létrehozásához válassza a Szűrő hozzáadása lehetőséget.

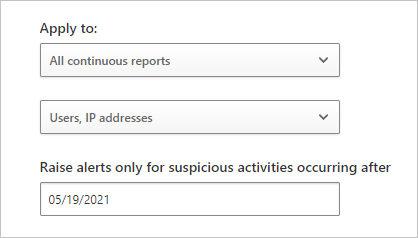

A Hatókör szakasz alatt állítsa be a használat szűrésének módját. A nyomon követett használatot két módon szűrheti:

Folyamatos jelentések – Válassza ki, hogy az összes folyamatos jelentést (alapértelmezett) szeretné-e figyelni, vagy válassza az Adott folyamatos jelentések elemet a monitorozáshoz.

- A Minden folyamatos jelentés lehetőség kiválasztásakor a szabályzat minden egyes használatbeli növekedést összevet az összes adatnézetből származó normál használati szokásokkal.

- Az adott folyamatos jelentések kiválasztásakor a rendszer minden egyes használatnövekedést összehasonlít a normál használati mintával. A minta ugyanazzal az adatnézetből tanulódik meg, mint amelyben a növekedést megfigyelték.

Felhasználók és IP-címek – Minden felhőalkalmazás-használat felhasználóhoz, IP-címhez vagy mindkettőhöz van társítva.

A Felhasználók kiválasztása figyelmen kívül hagyja az alkalmazáshasználat és az IP-címek társítását.

Az IP-címek kiválasztása figyelmen kívül hagyja az alkalmazáshasználat és a felhasználók társítását.

A Felhasználók és AZ IP-címek (alapértelmezett) kiválasztása mindkét társítást figyelembe veszi, de ismétlődő riasztásokat eredményezhet, ha szoros levelezés áll fenn a felhasználók és az IP-címek között.

Csak a következő gyanús tevékenységekre vonatkozó riasztások létrehozása – A rendszer figyelmen kívül hagyja az alkalmazáshasználatnak a kiválasztott dátum előtti növekedését. A rendszer azonban a kiválasztott dátum előtt végzett tevékenységeket megtanulja a normál használati minta meghatározásához.

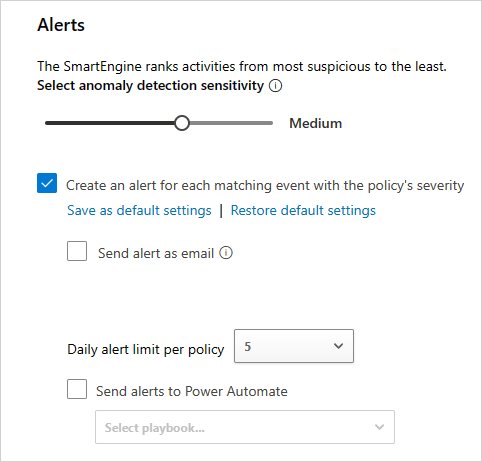

A Riasztások csoportban beállíthatja a riasztás érzékenységét. A szabályzat által aktivált riasztások számát többféleképpen szabályozhatja:

Anomáliadetektálási érzékenység beállítása csúszka – a legveszélyesebb X rendellenes tevékenység esetén riaszt (1000 felhasználó/hét). A riasztások a legmagasabb kockázattal rendelkező tevékenységek esetén aktiválódnak.

A riasztás további paramétereinek beállításához válassza a riasztás létrehozása minden egyező eseményhez a szabályzat súlyosságával :

- Riasztás küldése e-mailben – Ha bejelöli ezt a jelölőnégyzetet, adja meg a riasztást fogadó e-mail-címeket. Naponta legfeljebb 500 e-mailt küldünk e-mail-címenként (alaphelyzetbe állítás éjfélkor az UTC időzónában).)

- Napi riasztási korlát – Beállíthatja, hogy az egy napon megjelenő riasztások száma korlátozva legyen.

- Riasztások küldése a Power Automate-nek – Ha bejelöli ezt a jelölőnégyzetet, választhat egy forgatókönyvet a műveletek futtatásához a riasztások létrehozásakor.

Ha a Mentés alapértelmezett beállításként lehetőséget választja, a napi riasztási korlát és az e-mail-beállítások a szervezet alapértelmezett beállításai lesznek. Az új szabályzat alapértelmezett beállításainak megadásához válassza az Alapértelmezett beállítások visszaállítása lehetőséget.

Válassza a Létrehozás lehetőséget.

Az összes házirendhez hasonlóan a szabályzat szerkesztéséhez, letiltásához és engedélyezéséhez kattintson a Szabályzatok lap sorának végén található három pontra. Alapértelmezés szerint, amikor létrehoz egy szabályzatot, az engedélyezve van.

Következő lépések

Ha bármilyen problémába ütközik, azért vagyunk itt, hogy segítsünk. A termékproblémával kapcsolatos segítségért vagy támogatásért nyisson meg egy támogatási jegyet.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: