Microsoft Data Classification Services-integráció

Felhőhöz készült Microsoft Defender Alkalmazások segítségével natív módon a Microsoft Adatbesorolási szolgáltatással osztályozhatja a felhőalkalmazásokban lévő fájlokat. A Microsoft Adatbesorolási szolgáltatás egységes információvédelmi felületet biztosít a Microsoft 365, a Microsoft Information Protection és a Felhőhöz készült Microsoft Defender-alkalmazások esetében. A besorolási szolgáltatás lehetővé teszi az adatbesorolási erőfeszítések kiterjesztését az Felhőhöz készült Microsoft Defender-alkalmazások által védett, harmadik féltől származó felhőalkalmazásokra, még több alkalmazáson már meghozott döntésekkel.

Feljegyzés

Ez a funkció jelenleg az Egyesült Államokban, Európában, Ausztráliában, Indiában, Kanadában, Japánban és az APAC-ben érhető el.

Tartalomvizsgálat engedélyezése az Adatbesorolási szolgáltatásokkal

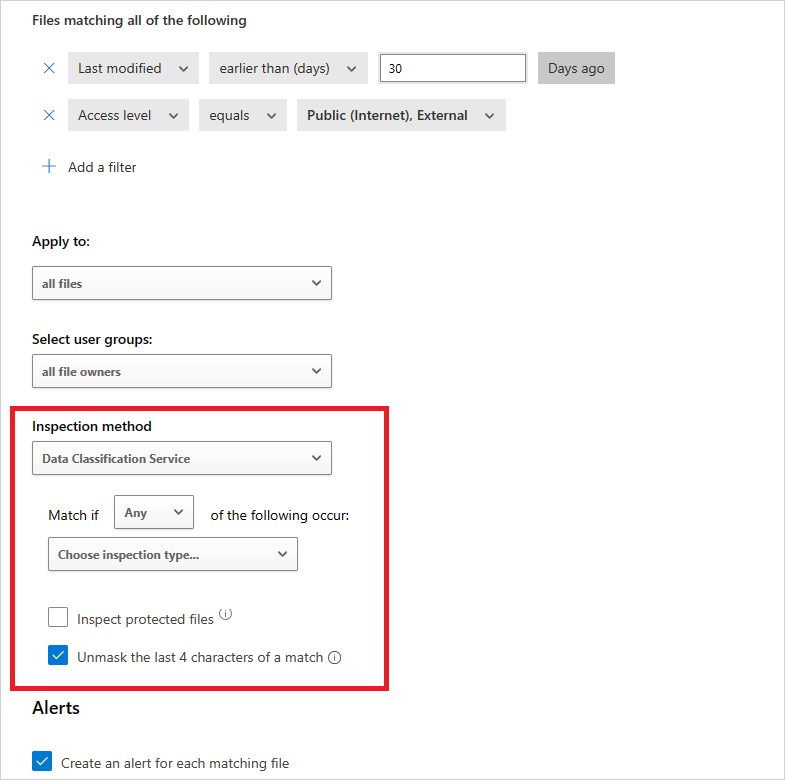

A Felügyeleti metódust úgy állíthatja be, hogy a Microsoft Adatbesorolási szolgáltatást használja további konfiguráció nélkül. Ez a lehetőség akkor hasznos, ha adatszivárgás-megelőzési szabályzatot hoz létre a fájlokhoz az Felhőhöz készült Microsoft Defender Apps alkalmazásban.

A fájlszabályzat lapján, az Ellenőrzés metódus alatt válassza az Adatbesorolási szolgáltatás lehetőséget. A Felügyeleti metódust a munkamenet-szabályzat lapján is beállíthatja, ha a Control fájlletöltés (ellenőrzéssel) van kiválasztva.

Adja meg, hogy a szabályzat akkor legyen-e érvényes, ha a feltételek bármelyike vagy az összes feltétel teljesül.

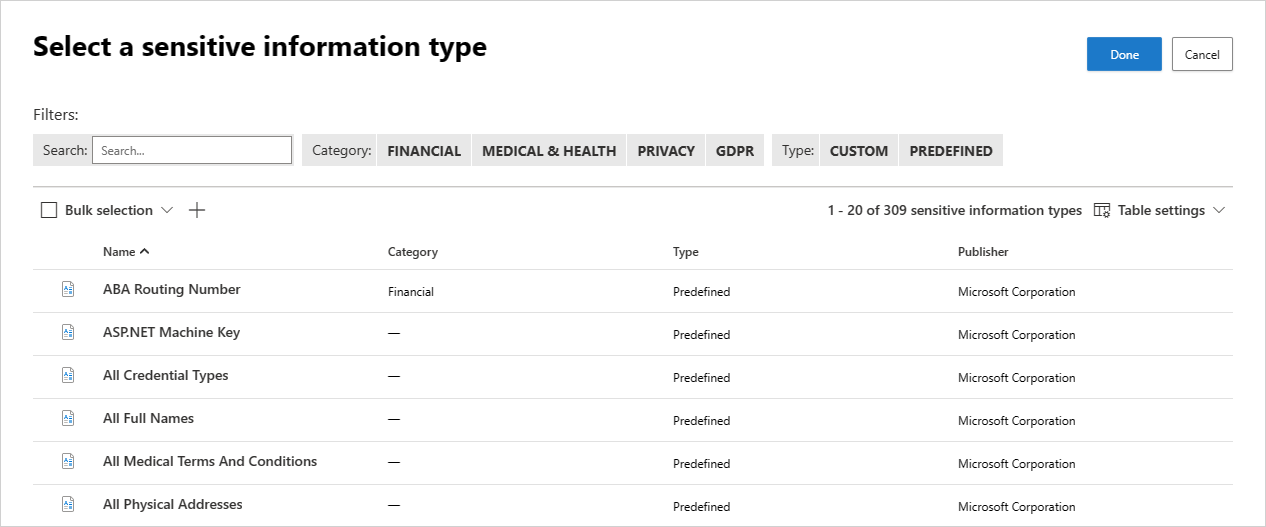

Válassza ki a vizsgálati típust a Bizalmas információtípusok kiválasztásával.

Az alapértelmezett bizalmas információtípusokkal meghatározhatja, hogy mi történik az Felhőhöz készült Microsoft Defender Apps által védett fájlokkal. A Microsoft 365 bármely egyéni bizalmas adattípusát újra felhasználhatja.

Feljegyzés

A szabályzatot úgy konfigurálhatja, hogy speciális besorolási típusokat használjon, például ujjlenyomatokat, pontos adategyeztetéseket és betanítható osztályozókat.

Lehetőség van arra is, hogy egy egyezés utolsó négy karakterét lemaszkosítsa. Alapértelmezés szerint az egyezések maszkoltak és megjelennek a környezetükben, és tartalmazzák a 40 karaktert az egyezés előtt és után. Ha bejelöli ezt a jelölőnégyzetet, az a találat utolsó négy karakterét fogja felfedni.

A fájlszabályzatok használatával riasztásokat és szabályozási műveleteket is beállíthat a szabályzathoz. További információ: fájlszabályzatok és szabályozási műveletek. A munkamenet-szabályzatok használatával valós időben is monitorozhatja és vezérelheti a műveleteket, ha egy fájl megfelel egy DCS-típusnak. További információ: munkamenet-szabályzat.

Ezeknek a szabályzatoknak a beállításával egyszerűen kiterjesztheti a Microsoft 365 DLP képességeinek erejét az összes többi engedélyezett felhőalkalmazásra, és a bennük tárolt adatokat a Felhőhöz készült Microsoft Defender Apps által biztosított teljes eszközkészlettel védheti, például a Microsoft Information Protection bizalmassági címkék automatikus alkalmazásának és a megosztási engedélyek szabályozásának képességét.

Bizonyítékok vizsgálata (előzetes verzió)

Felhőhöz készült Defender Alkalmazások már lehetővé teszi a bizalmas információtípusokat (SIT-ket) tartalmazó szabályzatfájl-egyezések felderítését. Most Felhőhöz készült Defender Alkalmazások lehetővé teszi, hogy különbséget tegyen több SIT között ugyanabban a fájlegyezésben. Ez a rövid bizonyítékként ismert funkció lehetővé teszi Felhőhöz készült Defender alkalmazások számára a szervezet bizalmas adatainak jobb kezelését és védelmét.

A rövid bizonyíték funkció a DCS-motort használó tartalomvizsgálatot tartalmazó fájlszabályzatok esetében releváns.

Konfiguráljon egy fájlszabályzatot, és válassza ki a megfelelő DCS-osztályozókat. Ha már használ egy fájlszabályzatot a DCS-sel, ez a funkció a szolgáltatás összes fájljában működni fog.

A Szabályzatok lapon adja meg a megfelelő fájlszabályzatot, és válassza ki a szabályzat egyezéseit.

Ezután elemezheti a különböző SIT-ket egy kattintható, színkódoló megkülönböztetővel.

Következő lépések

Ha bármilyen problémába ütközik, azért vagyunk itt, hogy segítsünk. A termékproblémával kapcsolatos segítségért vagy támogatásért nyisson meg egy támogatási jegyet.