Infrastruktúra konfigurálása az SCEP támogatásához a Intune

Fontos

A 2022. május 10-től KB5014754-ben bevezetett és bejelentett SCEP-tanúsítványok erős leképezésére vonatkozó Windows-követelmények támogatása érdekében módosítottuk Intune SCEP-tanúsítványok kiadását az új és megújított SCEP-tanúsítványok esetében. Ezekkel a módosításokkal az új vagy megújított Intune iOS/iPadOS, macOS és Windows rendszerhez készült SCEP-tanúsítványok mostantól a következő címkét tartalmazzák a tanúsítvány Tulajdonos alternatív neve (SAN) mezőjében:URL=tag:microsoft.com,2022-09-14:sid:<value>

Ezt a címkét erős leképezések használják, hogy egy tanúsítványt egy adott eszközhöz vagy felhasználói SID-hez kössenek az Entra-azonosítóból. Ezzel a módosítással és követelménysel le kell képezni egy SID-t az Entra-azonosítóból:

- Az eszköztanúsítványok akkor támogatottak a windowsos hibrid csatlakoztatott eszközök esetében, ha az eszköz entra-azonosítójában egy helyi Active Directory szinkronizált SID található.

- A felhasználói tanúsítványok a felhasználó Entra-azonosítóból származó, helyi Active Directory szinkronizált biztonsági azonosítóját használják.

Előfordulhat, hogy a SAN-ban az URL-címkét nem támogató hitelesítésszolgáltatók (CA-k) nem bocsátanak ki tanúsítványokat. A KB5014754 frissítését telepítő Microsoft Active Directory tanúsítványszolgáltatás-kiszolgálók támogatják a címke használatát. Ha külső hitelesítésszolgáltatót használ, érdeklődjön a hitelesítésszolgáltatójánál, hogy támogatják-e ezt a formátumot, illetve hogy hogyan és mikor kerül sor a támogatás hozzáadására.

További információ: Támogatási tipp: Erős leképezés megvalósítása Microsoft Intune tanúsítványokban – Microsoft Community Hub.

Intune támogatja a Simple Certificate Enrollment Protocol (SCEP) használatát az alkalmazások és a vállalati erőforrások kapcsolatainak hitelesítéséhez. Az SCEP a hitelesítésszolgáltató (CA) tanúsítványával védi a tanúsítvány-aláírási kérelem (CSR) üzenetcseréjét. Ha az infrastruktúra támogatja az SCEP-t, Intune SCEP-tanúsítványprofilok (a Intune eszközprofilja) használatával helyezheti üzembe a tanúsítványokat az eszközein.

A Microsoft Intune tanúsítvány-összekötőjének SCEP-tanúsítványprofilokat kell használnia Intune, ha az Active Directory tanúsítványszolgáltatások hitelesítésszolgáltatóját is használja, más néven Microsoft hitelesítésszolgáltatót. Az összekötő nem támogatott ugyanazon a kiszolgálón, mint a kiállító hitelesítésszolgáltató. Külső hitelesítésszolgáltatók használata esetén nincs szükség az összekötőre.

A cikkben található információk segítségével konfigurálhatja az infrastruktúrát az SCEP támogatására az Active Directory tanúsítványszolgáltatások használatakor. Az infrastruktúra konfigurálása után SCEP-tanúsítványprofilokat hozhat létre és helyezhet üzembe Intune.

Az SCEP tanúsítványokhoz való használatának előfeltételei

A folytatás előtt győződjön meg arról, hogy létrehozott és üzembe helyezett egy megbízható tanúsítványprofilt az SCEP-tanúsítványprofilokat használó eszközökön. Az SCEP-tanúsítványprofilok közvetlenül hivatkoznak arra a megbízható tanúsítványprofilra, amellyel megbízható legfelső szintű hitelesítésszolgáltatói tanúsítvánnyal rendelkező eszközöket építhet ki.

- Kiszolgálók és kiszolgálói szerepkörök

- Fiókok

- Hálózati követelmények

- Tanúsítványok és sablonok

- PIN-kódra vonatkozó követelmény az Android Enterprise-hoz

Kiszolgálók és kiszolgálói szerepkörök

Az SCEP támogatásához a következő helyszíni infrastruktúrának az Active Directoryhoz tartományhoz csatlakoztatott kiszolgálókon kell futnia, a webes alkalmazásproxy-kiszolgáló kivételével.

Tanúsítvány-összekötő Microsoft Intune - A Microsoft Intune tanúsítvány-összekötője szükséges az SCEP-tanúsítványprofilok és a Intune használatához Microsoft hitelesítésszolgáltató használata esetén. Az NDES-kiszolgálói szerepkört is futtató kiszolgálón telepítheti. Az összekötő azonban nem támogatott ugyanazon a kiszolgálón, mint a kiállító hitelesítésszolgáltató.

További információ a tanúsítvány-összekötőről:

Hitelesítésszolgáltató – Olyan Microsoft Active Directory Tanúsítványszolgáltatások vállalati hitelesítésszolgáltató (CA) használata, amely a Windows Server 2008 R2 Enterprise kiadásán fut az 1. szervizcsomaggal vagy újabb szervizcsomaggal. A Windows Server ön által használt verziójának a Microsoft által támogatottnak kell maradnia. Az önálló hitelesítésszolgáltató nem támogatott. További információ: A hitelesítésszolgáltató telepítése.

Ha a hitelesítésszolgáltató Windows Server 2008 R2 SP1 rendszert futtat, telepítenie kell a gyorsjavítást KB2483564.

NDES-kiszolgálói szerepkör – Az SCEP-hez készült tanúsítvány-összekötő Microsoft Intune támogatásához konfigurálnia kell a tanúsítvány-összekötőt futtató Windows Servert a Hálózati eszközök tanúsítványigénylési szolgáltatása (NDES) kiszolgálói szerepkörével. Az összekötő támogatja a telepítést Windows Server 2012 R2 vagy újabb rendszeren. A cikk egy későbbi szakaszában végigvezetjük az NDES telepítésén.

- Az NDES-t és az összekötőt futtató kiszolgálónak tartományhoz kell csatlakoznia, és ugyanabban az erdőben kell lennie, mint a vállalati hitelesítésszolgáltatónak.

- Ne használja a vállalati hitelesítésszolgáltatót futtató kiszolgálón telepített NDES-t. Ez a konfiguráció biztonsági kockázatot jelent, ha a hitelesítésszolgáltató internetes kéréseket küld, és az összekötő telepítése nem támogatott a kiállító hitelesítésszolgáltatóval (CA) azonos kiszolgálón.

- Az Internet Explorer fokozott biztonsági konfigurációját le kell tiltani az NDES-t és az Microsoft Intune-összekötőt futtató kiszolgálón.

Az NDES-sel kapcsolatos további információkért tekintse meg a Windows Server dokumentációjának Hálózati eszközök tanúsítványigénylési szolgáltatásával kapcsolatos útmutatóját és a Házirendmodul használata a hálózati eszközök tanúsítványigénylési szolgáltatásával című cikket. A magas rendelkezésre állás NDES-hez való konfigurálásával kapcsolatban lásd: Magas rendelkezésre állás.

NDES támogatása az interneten

Ahhoz, hogy az interneten lévő eszközök tanúsítványokat szerezzenek be, közzé kell tennie az NDES URL-címét a vállalati hálózaton kívül. Ehhez használhat fordított proxyt, például Microsoft Entra alkalmazásproxyt, a Microsoft webes alkalmazásproxy-kiszolgálóját, vagy egy külső féltől származó fordított proxyszolgáltatást vagy eszközt.

Microsoft Entra alkalmazásproxy – A dedikált webes alkalmazásproxy (WAP) kiszolgáló helyett az Microsoft Entra alkalmazásproxyval teheti közzé az NDES URL-címét az interneten. Ez a megoldás az intranetes és az internetkapcsolattal rendelkező eszközök számára is lehetővé teszi a tanúsítványok lekérését. További információ: Integrálás Microsoft Entra alkalmazásproxyval hálózati eszközök tanúsítványigénylési szolgáltatásának (NDES) kiszolgálóján.

Webes alkalmazásproxy-kiszolgáló – Az NDES URL-címét webes alkalmazásproxy (WAP) kiszolgálóként Windows Server 2012 R2 vagy újabb rendszerű kiszolgálóval teheti közzé az interneten. Ez a megoldás az intranetes és az internetkapcsolattal rendelkező eszközök számára is lehetővé teszi a tanúsítványok lekérését.

A WAP-t futtató kiszolgálónak telepítenie kell egy frissítést , amely lehetővé teszi a hálózati eszközök tanúsítványigénylési szolgáltatása által használt hosszú URL-címek támogatását. Ezt a frissítést a 2014. decemberi kumulatív frissítés tartalmazza, vagy egyenként KB3011135.

A WAP-kiszolgálónak rendelkeznie kell egy SSL-tanúsítvánnyal, amely megegyezik a külső ügyfelek számára közzétett névvel, és megbízhatónak kell lennie az NDES szolgáltatást futtató számítógépen használt SSL-tanúsítványban. Ezek a tanúsítványok lehetővé teszik, hogy a WAP-kiszolgáló megszakítsa az SSL-kapcsolatot az ügyfelekkel, és új SSL-kapcsolatot hozzon létre az NDES szolgáltatással.

További információ: Tanúsítványok tervezése WAP-hoz és általános információk a WAP-kiszolgálókról.

Külső féltől származó fordított proxy – Ha külső féltől származó fordított proxyt használ, győződjön meg arról, hogy a proxy támogatja a hosszú URI lekérési kérést. A tanúsítványkérelmek folyamatának részeként az ügyfél kérést küld a lekérdezési sztringben található tanúsítványkérelemmel együtt. Ennek eredményeképpen az URI hossza nagy lehet, legfeljebb 40 kb méretű.

Az SCEP protokoll korlátozásai megakadályozzák az előhitelesítés használatát. Ha fordított proxykiszolgálón keresztül teszi közzé az NDES URL-címet, átengedés értékre kell állítania az előhitelesítést. Intune egy Intune-SCEP-házirendmodul NDES-kiszolgálóra való telepítésével védi az NDES URL-címét a Intune Tanúsítvány összekötő telepítésekor. A modul segít az NDES URL-cím biztonságossá tételében azáltal, hogy megakadályozza, hogy a tanúsítványok érvénytelen vagy digitálisan módosított tanúsítványkérelmekhez legyenek kibocsátva. Ez csak Intune a Intune által felügyelt és megfelelően formázott tanúsítványkérelmekkel rendelkező, regisztrált eszközökre korlátozza a hozzáférést.

Amikor egy Intune SCEP-tanúsítványprofilt kézbesít egy eszközre, Intune létrehoz egy egyéni kihívást tartalmazó blobot, amelyet titkosít és aláír. Az eszköz nem tudja olvasni a blobot. Csak a szabályzatmodul és a Intune szolgáltatás tudja olvasni és ellenőrizni a feladványblobot. A blob olyan adatokat tartalmaz, amelyeket Intune az eszköz a tanúsítvány-aláírási kérelemben (CSR) várhatóan meg fog adni. Például a várt tulajdonos és tulajdonos alternatív neve (SAN).

A Intune szabályzatmodul a következő módokon biztosítja az NDES védelmét:

Amikor közvetlenül próbál hozzáférni a közzétett NDES URL-címhez, a kiszolgáló a 403 – Tiltott: Hozzáférés megtagadva választ adja vissza.

Ha egy megfelelően formázott SCEP-tanúsítványkérelem érkezik, és a kérelem hasznos adatai tartalmazzák a feladványblobot és az eszköz CSR-jét is, a szabályzatmodul összehasonlítja az eszköz CSR-jének részleteit a feladványblobhoz:

Ha az érvényesítés sikertelen, a rendszer nem állít ki tanúsítványt.

Csak a Intune regisztrált eszköz tanúsítványkérelmeit adja ki a rendszer, amely megfelel a blobellenőrzési feladatnak.

Fiókok

Ha úgy szeretné konfigurálni az összekötőt, hogy támogassa az SCEP-t, használjon olyan fiókot, amely rendelkezik az NDES Windows Serveren való konfigurálásához és a hitelesítésszolgáltató kezeléséhez szükséges engedélyekkel. További részletekért lásd: Fiókok a tanúsítvány-összekötő előfeltételei Microsoft Intune cikkben.

Hálózati követelmények

A tanúsítvány-összekötő hálózati követelményei mellett javasoljuk, hogy az NDES szolgáltatást fordított proxyn keresztül tegye közzé, például a Microsoft Entra alkalmazásproxyt, a webelérési proxyt vagy egy külső proxyt. Ha nem használ fordított proxyt, engedélyezze a TCP-forgalmat a 443-as porton az interneten található összes gazdagépről és IP-címről az NDES szolgáltatásba.

Engedélyezze az NDES szolgáltatás és a környezet bármely támogató infrastruktúrája közötti kommunikációhoz szükséges összes portot és protokollt. Az NDES szolgáltatást futtató számítógépnek például kommunikálnia kell a hitelesítésszolgáltatóval, a DNS-kiszolgálókkal, a tartományvezérlőkkel és esetleg a környezeten belüli egyéb szolgáltatásokkal vagy kiszolgálókkal, például Configuration Manager.

Tanúsítványok és sablonok

Az SCEP használatakor a következő tanúsítványok és sablonok használhatók.

| Objektum | Részletek |

|---|---|

| SCEP-tanúsítványsablon | A kiállító hitelesítésszolgáltatón konfigurált sablon, amely az eszközök SCEP-kérelmeinek teljes szűrésére szolgál. |

| Kiszolgálóhitelesítési tanúsítvány | A kiállító hitelesítésszolgáltatótól vagy a nyilvános hitelesítésszolgáltatótól kért webkiszolgáló-tanúsítvány. Ezt az SSL-tanúsítványt az NDES-t futtató számítógépen telepíti és köti az IIS-ben. |

| Megbízható legfelső szintű hitelesítésszolgáltatói tanúsítvány | SCEP-tanúsítványprofil használatához az eszközöknek megbízhatónak kell lenniük a megbízható legfelső szintű hitelesítésszolgáltatóban (CA). Használjon megbízható tanúsítványprofilt a Intune a megbízható legfelső szintű hitelesítésszolgáltató tanúsítványának felhasználók és eszközök számára történő kiépítéséhez. - Használjon operációsrendszer-platformonként egyetlen megbízható legfelső szintű hitelesítésszolgáltatói tanúsítványt, és társítsa a tanúsítványt minden létrehozott megbízható tanúsítványprofilhoz. - Szükség esetén további megbízható legfelső szintű hitelesítésszolgáltatói tanúsítványokat is használhat. További tanúsítványokkal például megbízhatósági kapcsolatot biztosíthat egy hitelesítésszolgáltatónak, amely aláírja a kiszolgálóhitelesítési tanúsítványokat a Wi-Fi hozzáférési pontjaihoz. Hozzon létre további megbízható legfelső szintű hitelesítésszolgáltatói tanúsítványokat a hitelesítésszolgáltatók kiállításához. A Intune-ben létrehozott SCEP-tanúsítványprofilban mindenképpen adja meg a megbízható legfelső szintű hitelesítésszolgáltatói profilt a kiállító hitelesítésszolgáltatóhoz. A megbízható tanúsítványprofillal kapcsolatos információkért lásd: Megbízható legfelső szintű hitelesítésszolgáltatói tanúsítvány exportálása és Megbízható tanúsítványprofilok létrehozása a Tanúsítványok használata hitelesítéshez Intune. |

Megjegyzés:

A következő tanúsítványt nem használja a tanúsítvány-összekötővel a Microsoft Intune. Ezek az információk azok számára vannak megadva, akik még nem cserélték le az SCEP régebbi (NDESConnectorSetup.exe által telepített) összekötőjét az új összekötő szoftverre.

| Objektum | Részletek |

|---|---|

| Ügyfél-hitelesítési tanúsítvány | A kérelem a kiállító hitelesítésszolgáltatótól vagy a nyilvános hitelesítésszolgáltatótól kérhető. Ezt a tanúsítványt az NDES szolgáltatást futtató számítógépre kell telepítenie, amelyet a Tanúsítvány-összekötő használ a Microsoft Intune. Ha a tanúsítványban be van állítva az ügyfél - és kiszolgálóhitelesítési kulcshasználat (kibővített kulcshasználat) a tanúsítvány kiállításához használt hitelesítésszolgáltatói sablonon, akkor ugyanazt a tanúsítványt használhatja a kiszolgáló- és ügyfélhitelesítéshez. |

PIN-kódra vonatkozó követelmény az Android Enterprise-hoz

Android Enterprise esetén az eszközön a titkosítás verziója határozza meg, hogy az eszközt PIN-kóddal kell-e konfigurálni ahhoz, hogy az SCEP kiépítené az eszközt egy tanúsítvánnyal. Az elérhető titkosítási típusok a következők:

Teljes lemezes titkosítás, amelyhez az eszköznek konfigurált PIN-kódra van szüksége.

Fájlalapú titkosítás, amely az OEM által az Android 10 vagy újabb rendszerrel telepített eszközökön szükséges. Ezekhez az eszközökhöz nincs szükség PIN-kódra. Előfordulhat, hogy az Android 10-re frissített eszközökhöz pin-kódra van szükség.

Megjegyzés:

Microsoft Intune nem tudja azonosítani a titkosítás típusát egy Android-eszközön.

Az androidos eszköz verziója hatással lehet a rendelkezésre álló titkosítási típusra:

Android 10 és újabb verziók: Az OEM által az Android 10-zel vagy újabb verzióval telepített eszközök fájlalapú titkosítást használnak, és nem igényelnek PIN-kódot az SCEP-hez a tanúsítvány kiépítéséhez. Előfordulhat, hogy azok az eszközök, amelyek a 10-es vagy újabb verzióra frissítenek, és fájlalapú titkosítást kezdenek használni, továbbra is PIN-kódot igényelhetnek.

Android 8–9: Az Android ezen verziói támogatják a fájlalapú titkosítás használatát, de nincs rá szükség. Minden oem kiválasztja az eszközhöz implementálandó titkosítási típust. Az is lehetséges, hogy az OEM-módosítások miatt nem lesz szükség PIN-kódra akkor sem, ha teljes lemezes titkosítás van használatban.

További információkért tekintse meg az androidos dokumentáció alábbi cikkeit:

Megfontolandó szempontok dedikált Android Enterprise-ként regisztrált eszközökhöz

A dedikált Android Enterprise-ként regisztrált eszközök esetében a jelszó-kényszerítés kihívást jelenthet.

A 9.0-s vagy újabb verziót futtató és kioszkmódú szabályzatot kapó eszközök esetében eszközmegfelelési vagy eszközkonfigurációs szabályzattal kényszerítheti ki a jelszókövetelményt. Támogatási tipp megtekintése: Új Google-alapú megfelelőségi képernyők a kioszkmódhoz a Intune támogatási csapatától az eszközélmény megismeréséhez.

A 8.x és korábbi verziót futtató eszközök esetén eszközmegfelelési vagy eszközkonfigurációs szabályzattal is kikényszerítheti a jelszókövetelményt. A PIN-kód beállításához azonban manuálisan kell megadnia a beállítási alkalmazást az eszközön, és konfigurálnia kell a PIN-kódot.

A hitelesítésszolgáltató konfigurálása

A következő szakaszokban a következőket fogja követni:

- Az NDES-hez szükséges sablon konfigurálása és közzététele

- Állítsa be a tanúsítvány visszavonásához szükséges engedélyeket.

A következő szakaszok az R2 vagy újabb Windows Server 2012 és az Active Directory tanúsítványszolgáltatások (AD CS) ismeretét igénylik.

Hozzáférés a kiállító hitelesítésszolgáltatóhoz

Jelentkezzen be a kiállító hitelesítésszolgáltatóba egy olyan tartományi fiókkal, amely megfelelő jogosultságokkal rendelkezik a hitelesítésszolgáltató kezeléséhez.

Nyissa meg a Hitelesítésszolgáltató Microsoft Felügyeleti konzolját (MMC). Futtassa a "certsrv.msc" parancsot, vagy Kiszolgálókezelő válassza az Eszközök, majd a Hitelesítésszolgáltató lehetőséget.

Válassza a Tanúsítványsablonok csomópontot, majd a Műveletkezelés> lehetőséget.

Az SCEP-tanúsítványsablon létrehozása

Hozzon létre egy v2-tanúsítványsablont (Windows 2003-kompatibilitással) SCEP-tanúsítványsablonként való használatra. Képes vagy:

- Új egyéni sablon létrehozásához használja a Tanúsítványsablonok beépülő modult.

- Másolja ki a meglévő sablont (például a webkiszolgáló-sablont), majd frissítse a másolatot NDES-sablonként való használatra.

Konfigurálja a következő beállításokat a sablon megadott lapján:

Általános:

- Törölje a Tanúsítvány közzététele az Active Directoryban jelölőnégyzet jelölését.

- Adjon meg egy rövid sablonmegjelenítési nevet , hogy később azonosítani tudja a sablont.

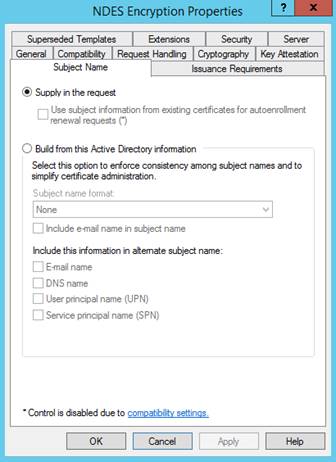

Tulajdonos neve:

A kérelemben válassza a Supply (Kínálat) lehetőséget. Az NDES Intune szabályzatmodulja kikényszeríti a biztonságot.

Bővítmények:

Győződjön meg arról, hogy az alkalmazásszabályzatok leírása tartalmazza az ügyfél-hitelesítést.

Fontos

Csak a szükséges alkalmazásszabályzatokat adja hozzá. Erősítse meg a választási lehetőségeket a biztonsági rendszergazdáknál.

iOS-/iPadOS- és macOS-tanúsítványsablonok esetén szerkessze a kulcshasználatot is, és győződjön meg arról, hogy az Aláírás a forrás igazolása lehetőség nincs kiválasztva.

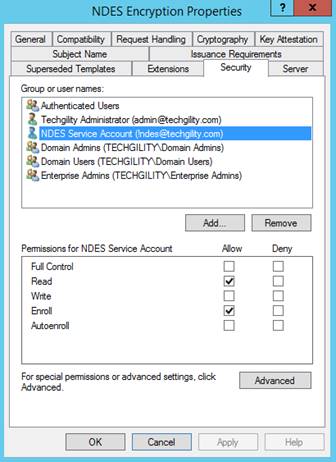

Biztonság:

Adja hozzá az NDES-szolgáltatásfiókot. Ehhez a fiókhoz olvasási és regisztrálási engedélyek szükségesek ehhez a sablonhoz.

Adjon hozzá további fiókokat Intune rendszergazdák számára, akik SCEP-profilokat hoznak létre. Ezeknek a fiókoknak olvasási engedélyre van szükségük a sablonhoz, hogy a rendszergazdák SCEP-profilok létrehozásakor tallózhassanak a sablonhoz.

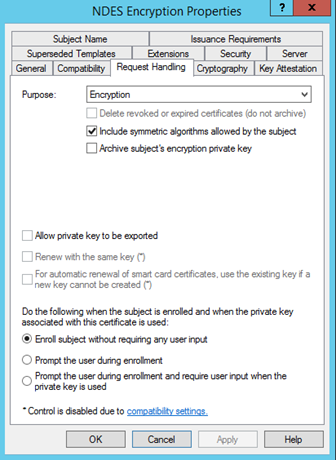

Kérelmek kezelése:

Az alábbi képen egy példa látható. A konfiguráció eltérő lehet.

Kiállítási követelmények:

Az alábbi képen egy példa látható. A konfiguráció eltérő lehet.

Mentse a tanúsítványsablont.

Az ügyféltanúsítvány-sablon létrehozása

Megjegyzés:

A következő tanúsítványt nem használja a tanúsítvány-összekötővel a Microsoft Intune. Ezek az információk azok számára vannak megadva, akik még nem cserélték le az SCEP régebbi (NDESConnectorSetup.exe által telepített) összekötőjét az új összekötő szoftverre.

A Microsoft Intune-összekötőhöz olyan tanúsítványra van szükség, amely az ügyfél-hitelesítés kibővített kulcshasználatával és tulajdonosnevével egyenlő annak a gépnek a teljes tartománynevével, amelyen az összekötő telepítve van. A következő tulajdonságokkal rendelkező sablonra van szükség:

- Kiterjesztés>Az alkalmazásszabályzatnaktartalmaznia kell az ügyfél-hitelesítést

- Tulajdonos neve>Adja meg a kérésben.

Ha már rendelkezik olyan sablonnal, amely tartalmazza ezeket a tulajdonságokat, újra felhasználhatja, máskülönben létrehozhat egy új sablont egy meglévő duplikálásával vagy egy egyéni sablon létrehozásával.

A kiszolgálótanúsítvány-sablon létrehozása

A felügyelt eszközök és az NDES-kiszolgálón található IIS közötti kommunikáció HTTPS-t használ, amelyhez tanúsítványt kell használni. Ezt a tanúsítványt a WebKiszolgáló tanúsítványsablon használatával állíthatja ki. Vagy ha dedikált sablont szeretne használni, a következő tulajdonságokra van szükség:

- Kiterjesztés>Az alkalmazásszabályzatnaktartalmaznia kell a kiszolgálóhitelesítést.

- Tulajdonos neve>Adja meg a kérésben.

- A Biztonság lapon az NDES-kiszolgáló számítógépfiókjának olvasási és regisztrálási engedélyekkel kell rendelkeznie .

Megjegyzés:

Ha olyan tanúsítvánnyal rendelkezik, amely megfelel az ügyfél- és kiszolgálótanúsítvány-sablonok követelményeinek, egyetlen tanúsítványt használhat az IIS-hez és a tanúsítvány-összekötőhöz is.

Engedélyek megadása a tanúsítvány visszavonásához

Ahhoz, hogy Intune visszavonhassa a már nem szükséges tanúsítványokat, meg kell adnia az engedélyeket a hitelesítésszolgáltatónál.

A tanúsítvány-összekötőt futtató kiszolgálón használja az NDES-kiszolgáló rendszerfiókot vagy egy adott fiókot, például az NDES-szolgáltatásfiókot.

A hitelesítésszolgáltató konzolján kattintson a jobb gombbal a hitelesítésszolgáltató nevére, és válassza a Tulajdonságok lehetőséget.

A Biztonság lapon válassza a Hozzáadás lehetőséget.

Adja meg a probléma elhárításához és a tanúsítványok kezeléséhez szükséges engedélyeket:

- Ha az NDES-kiszolgáló rendszerfiókjának használata mellett dönt, adja meg az engedélyeket az NDES-kiszolgálónak.

- Ha az NDES-szolgáltatásfiók használata mellett dönt, adjon meg engedélyeket a fiókhoz.

A tanúsítványsablon érvényességi idejének módosítása

Nem kötelező módosítani a tanúsítványsablon érvényességi időtartamát.

Az SCEP-tanúsítványsablon létrehozása után szerkesztheti a sablont, hogy áttekintse az Érvényességi időtartamot az Általános lapon.

Alapértelmezés szerint a Intune a sablonban konfigurált értéket használja, de beállíthatja úgy a hitelesítésszolgáltatót, hogy a kérelmező más értéket adjon meg, hogy az érték a Microsoft Intune Felügyeleti központban állítható be.

Tervezze meg öt napos vagy annál hosszabb érvényességi időtartam használatát. Ha az érvényességi idő öt napnál rövidebb, nagy a valószínűsége annak, hogy a tanúsítvány hamarosan lejáró vagy lejárt állapotba kerül, ami miatt az eszközökön az MDM-ügynök a telepítés előtt elutasíthatja a tanúsítványt.

Fontos

iOS/iPadOS és macOS esetén mindig használjon a sablonban beállított értéket.

Az Microsoft Intune Felügyeleti központban beállítható érték konfigurálása

Futtassa a következő parancsokat a hitelesítésszolgáltatón:

certutil -setreg Policy\EditFlags +EDITF_ATTRIBUTEENDDATE

net stop certsvc

net start certsvc

Tanúsítványsablonok közzététele

A kiállító hitelesítésszolgáltatón használja a Hitelesítésszolgáltató beépülő modult a tanúsítványsablon közzétételéhez. Válassza ki a Tanúsítványsablonok csomópontot, válassza aKibocsátandóÚj> tanúsítványsablon művelet> lehetőséget, majd válassza ki az előző szakaszban létrehozott tanúsítványsablont.

Ellenőrizze, hogy a sablon közzé lett-e téve a Tanúsítványsablonok mappában.

Az NDES beállítása

Az alábbi eljárások segítségével konfigurálhatja a Hálózati eszközök tanúsítványigénylési szolgáltatását (NDES) a Intune való használatra. Ezek példaként szolgálnak, mivel a tényleges konfiguráció a Windows Server verziójától függően változhat. Győződjön meg arról, hogy a .NET-keretrendszer szükséges konfigurációk megfelelnek az Microsoft Intune tanúsítvány-összekötőjének előfeltételeinek.

Az NDES-sel kapcsolatos további információkért lásd: Hálózati eszközök tanúsítványigénylési szolgáltatásának útmutatója.

Az NDES szolgáltatás telepítése

Jelentkezzen be vállalati rendszergazdaként az NDES szolgáltatást futtató kiszolgálón, majd a Szerepkörök és szolgáltatások hozzáadása varázslóval telepítse az NDES-t:

A varázslóban válassza az Active Directory tanúsítványszolgáltatások lehetőséget az AD CS szerepkör-szolgáltatásokhoz való hozzáféréshez. Válassza a Hálózati eszközök tanúsítványigénylési szolgáltatása lehetőséget, törölje a hitelesítésszolgáltató jelölését, majd fejezze be a varázslót.

Tipp

A Telepítési folyamat területen ne válassza a Bezárás lehetőséget. Ehelyett válassza az Active Directory tanúsítványszolgáltatások konfigurálása lehetőséget a célkiszolgálón . Megnyílik az AD CS konfigurációs varázslója, amelyet az NDES szolgáltatás konfigurálása című cikk következő eljárásában használhat. Miután megnyílik az AD CS-konfiguráció, bezárhatja a Szerepkörök és szolgáltatások hozzáadása varázslót.

Amikor hozzáadja az NDES-t a kiszolgálóhoz, a varázsló az IIS-t is telepíti. Ellenőrizze, hogy az IIS a következő konfigurációkkal rendelkezik-e:

Webkiszolgáló>Biztonsági>Kérelemszűrés

Webkiszolgáló>Alkalmazásfejlesztés>ASP.NET 3.5

A ASP.NET 3.5 telepítése .NET-keretrendszer 3.5-ös verziót telepíti. A .NET-keretrendszer 3.5 telepítésekor telepítse az alapvető .NET-keretrendszer 3.5 funkciót és a HTTP-aktiválást is.

Webkiszolgáló>Alkalmazásfejlesztés>ASP.NET 4.7.2

A ASP.NET 4.7.2 telepítése a .NET-keretrendszer 4.7.2-t telepíti. A .NET-keretrendszer 4.7.2 telepítésekor telepítse a core .NET-keretrendszer 4.7.2 funkciót, a ASP.NET 4.7.2-t és a WCF-szolgáltatások>HTTP-aktiválási funkcióját.

Felügyeleti eszközök>IIS 6 felügyeleti kompatibilitás>IIS 6 metabázis-kompatibilitás

Felügyeleti eszközök>IIS 6 felügyeleti kompatibilitás>IIS 6 WMI-kompatibilitás

A kiszolgálón adja hozzá az NDES-szolgáltatásfiókot a helyi IIS_IUSR csoport tagjaként.

Szükség esetén konfiguráljon egy egyszerű szolgáltatásnevet (SPN) az Active Directoryban. Az egyszerű szolgáltatásnév beállításával kapcsolatos információkért lásd: Annak ellenőrzése, hogy szükséges-e egyszerű szolgáltatásnév beállítása az NDES-hez.

Az NDES szolgáltatás konfigurálása

Az NDES szolgáltatás konfigurálásához használjon vállalati rendszergazdai fiókot.

Az NDES szolgáltatást futtató számítógépen nyissa meg az AD CS konfigurációs varázslóját, majd végezze el a következő frissítéseket:

Tipp

Ha a legutóbbi eljárásból folytatja, és a célkiszolgálón az Active Directory tanúsítványszolgáltatások konfigurálása hivatkozásra kattintott, a varázslónak már meg kell nyílnia. Ellenkező esetben nyissa meg Kiszolgálókezelő az Active Directory tanúsítványszolgáltatások üzembe helyezés utáni konfigurációjának eléréséhez.

- A Szerepkör-szolgáltatások területen válassza a Hálózati eszközök tanúsítványigénylési szolgáltatását.

- Az NDES szolgáltatásfiókjában adja meg az NDES szolgáltatásfiókot.

- Az NDES hitelesítésszolgáltatójában kattintson a Kiválasztás gombra, majd válassza ki azt a kiállító hitelesítésszolgáltatót, ahol konfigurálta a tanúsítványsablont.

- Az NDES titkosítása területen állítsa be a kulcs hosszát a vállalati követelményeknek megfelelően.

- A megerősítés területen válassza a Konfigurálás lehetőséget a varázsló befejezéséhez.

A varázsló befejeződése után frissítse a következő beállításkulcsot az NDES szolgáltatást futtató számítógépen:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Cryptography\MSCEP\A kulcs frissítéséhez azonosítsa a tanúsítványsablonok célját (a Kérelemkezelés lapon található). Ezután frissítse a megfelelő beállításjegyzék-bejegyzést úgy, hogy a meglévő adatokat a tanúsítványsablon (nem a sablon megjelenítendő neve) nevére cseréli, amelyet a tanúsítványsablon létrehozásakor adott meg.

Az alábbi táblázat a tanúsítványsablon célját a beállításjegyzék értékeire képezi le:

Tanúsítványsablon célja (a Kérelemkezelés lapon) Szerkesztendő beállításjegyzék-érték Az SCEP-profil Microsoft Intune felügyeleti központjában látható érték Aláírás SignatureTemplate Digitális aláírás Titkosítás EncryptionTemplate Kulcstikon-titkosítás Aláírás és titkosítás GeneralPurposeTemplate Kulcstikon-titkosítás

Digitális aláírásHa például a tanúsítványsablon célja Titkosítás, módosítsa az EncryptionTemplate értéket a tanúsítványsablon neveként.

Indítsa újra az NDES szolgáltatást futtató kiszolgálót. Ne használja az iisreset elemet; Az iireset nem hajtja végre a szükséges módosításokat.

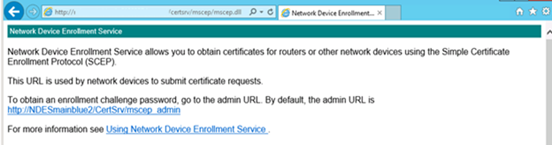

Keresse meg a http:// Server_FQDN/certsrv/mscep/mscep.dll. Az alábbi képen láthatóhoz hasonló NDES-lapnak kell megjelennie:

Ha a webcím egy nem elérhető 503-at ad vissza, ellenőrizze a számítógépek eseménynaplójában. Ez a hiba általában akkor fordul elő, ha az alkalmazáskészlet le van állítva az NDES-szolgáltatásfiók hiányzó engedélye miatt.

Tanúsítványok telepítése és kötése az NDES-t futtató kiszolgálón

Az NDES-kiszolgálón adjon hozzá egy kiszolgálóhitelesítési tanúsítványt.

Kiszolgálóhitelesítési tanúsítvány

Ezt a tanúsítványt az IIS használja. Ez egy egyszerű webkiszolgáló-tanúsítvány, amellyel az ügyfél megbízhat az NDES URL-címében.

Kérjen kiszolgálóhitelesítési tanúsítványt a belső hitelesítésszolgáltatótól vagy a nyilvános hitelesítésszolgáltatótól, majd telepítse a tanúsítványt a kiszolgálóra.

Attól függően, hogy hogyan teszi elérhetővé az NDES-t az interneten, különböző követelmények vonatkoznak rá.

A megfelelő konfiguráció a következő:

- Tulajdonos neve: Állítson be egy cn (köznapi név) értéket, amelynek meg kell egyeznie annak a kiszolgálónak a teljes tartománynevével, amelyen a tanúsítványt telepíti (az NDES-kiszolgáló).

- Tulajdonos alternatív neve: Állítsa be a DNS-bejegyzéseket minden olyan URL-címhez, amelyre az NDES válaszol, például a belső teljes tartománynevet és a külső URL-címeket.

Megjegyzés:

Ha Microsoft Entra alkalmazásproxyt használ, a Microsoft Entra alkalmazásproxy-összekötő lefordítja a külső URL-címről érkező kéréseket a belső URL-címre. Ezért az NDES csak a belső URL-címre irányított kérésekre válaszol, általában az NDES-kiszolgáló teljes tartománynevére.

Ebben az esetben a külső URL-címre nincs szükség.

Kösse össze a kiszolgálóhitelesítő tanúsítványt az IIS-ben:

A kiszolgálóhitelesítő tanúsítvány telepítése után nyissa meg az IIS-kezelőt, és válassza az Alapértelmezett webhely lehetőséget. A Műveletek panelen válassza a Kötések lehetőséget.

Válassza a Hozzáadás lehetőséget, állítsa a Típus beállítást https értékre, majd győződjön meg arról, hogy a port 443.

SSL-tanúsítvány esetén adja meg a kiszolgálóhitelesítési tanúsítványt.

Megjegyzés:

Amikor az NDES-t a tanúsítvány-összekötőhöz konfigurálja a Microsoft Intune számára, csak a kiszolgálóhitelesítő tanúsítványt használja. Ha az NDES-t a régebbi tanúsítvány-összekötő (NDESConnectorSetup.exe) támogatására konfigurálja, akkor ügyfél-hitelesítési tanúsítványt is konfigurálnia kell. Egyetlen tanúsítványt is használhat a kiszolgálóhitelesítéshez és az ügyfél-hitelesítéshez , ha a tanúsítvány úgy van konfigurálva, hogy megfeleljen mindkét felhasználási feltételnek. A Tulajdonos neve mezőben meg kell felelnie az ügyfél-hitelesítési tanúsítvány követelményeinek.

Az alábbi információk azok számára vannak megadva, akik még nem cserélték le az SCEP régebbi (NDESConnectorSetup.exe által telepített) összekötőjét az új összekötő szoftverre.

Ügyfél-hitelesítési tanúsítvány

Ezt a tanúsítványt a Microsoft Intune tanúsítvány-összekötőjének telepítésekor használja az SCEP támogatásához.

Ügyfél-hitelesítési tanúsítvány kérése és telepítése a belső hitelesítésszolgáltatótól vagy egy nyilvános hitelesítésszolgáltatótól.

A tanúsítványnak meg kell felelnie a következő követelményeknek:

- Kibővített kulcshasználat: Ennek az értéknek tartalmaznia kell az ügyfél-hitelesítést.

- Tulajdonos neve: Állítson be egy cn (köznapi név) értéket, amelynek meg kell egyeznie annak a kiszolgálónak a teljes tartománynevével, amelyen a tanúsítványt telepíti (az NDES-kiszolgáló).

Töltse le, telepítse és konfigurálja a tanúsítvány-összekötőt a Microsoft Intune

Útmutatásért lásd: A tanúsítvány-összekötő telepítése és konfigurálása Microsoft Intune.

- A tanúsítvány-összekötő az NDES-szolgáltatást futtató kiszolgálóra telepíthető.

- Az összekötő nem támogatott ugyanazon a kiszolgálón, mint a kiállító hitelesítésszolgáltató.

Következő lépések

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: