Az Azure hálózati biztonsági csoportjainak ismertetése

A hálózati biztonsági csoportok (NSG-k) segítségével szűrheti az Azure-erőforrások felé és onnan érkező hálózati forgalmat egy Azure-beli virtuális hálózaton; például egy virtuális gép. Az NSG-k olyan szabályokból állnak, amelyek meghatározzák a forgalom szűrésének módját. Egy virtuális gép minden egyes virtuális hálózati alhálózatához és hálózati adapteréhez csak egy hálózati biztonsági csoportot társíthat. Ugyanahhoz a hálózati biztonsági csoporthoz azonban tetszőleges számú különböző alhálózathoz és hálózati adapterhez társítható.

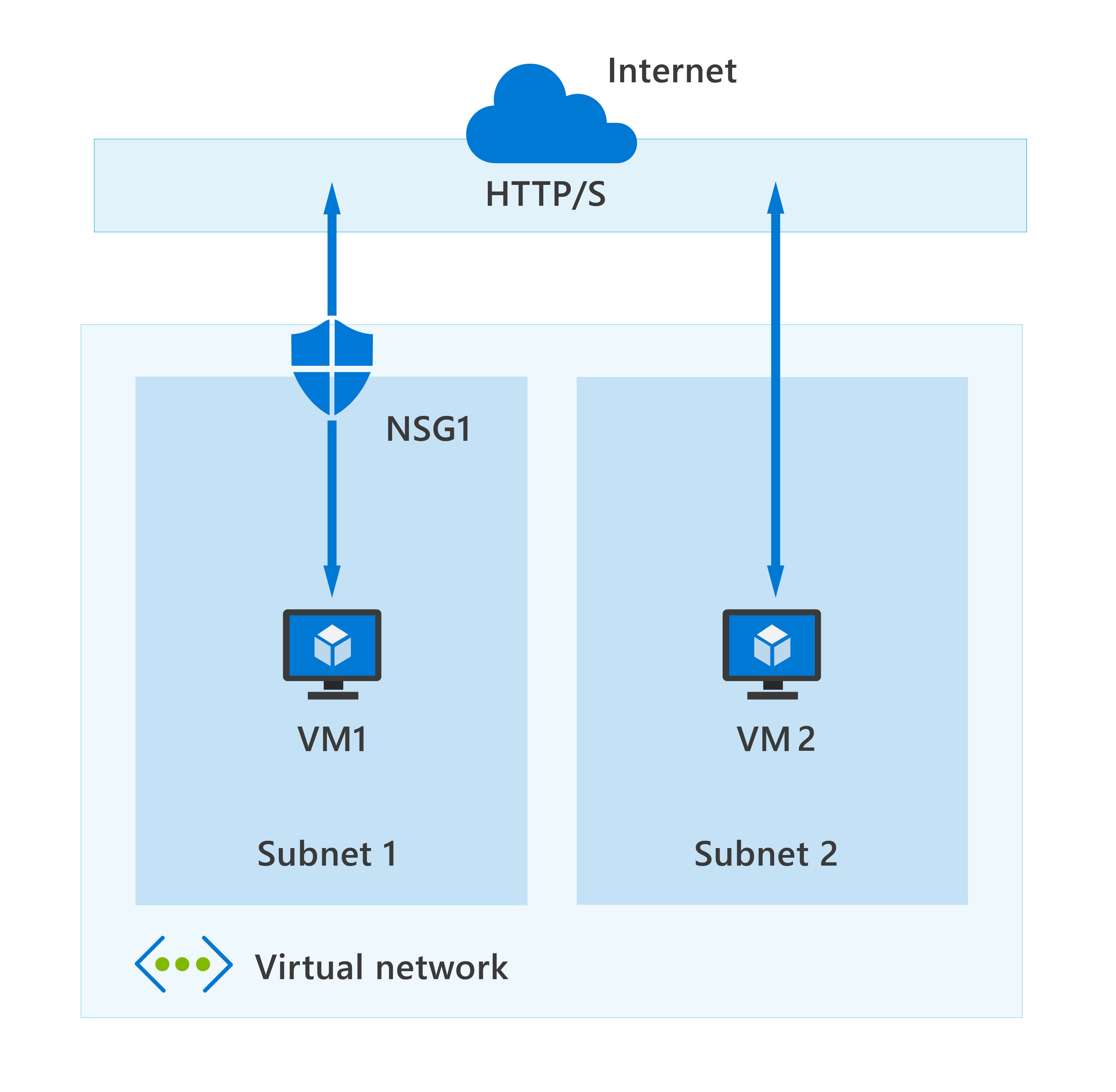

Az alábbi, rendkívül leegyszerűsített ábrán egy Azure-beli virtuális hálózat látható, amely két, az internethez csatlakoztatott alhálózattal rendelkezik, és mindegyik alhálózat rendelkezik virtuális géppel. Az 1. alhálózathoz hozzá van rendelve egy NSG, amely szűri a bejövő és kimenő hozzáférést a VM1-hez, amelyhez magasabb szintű hozzáférés szükséges. Ezzel szemben a VM2 olyan nyilvános elérésű gépet jelenthet, amely nem igényel NSG-t.

Bejövő és kimenő biztonsági szabályok

Az NSG bejövő és kimenő biztonsági szabályokból áll. Az NSG biztonsági szabályainak kiértékelése prioritás alapján történik öt információs pont használatával: forrás, forrásport, cél, célport és protokoll a forgalom engedélyezéséhez vagy letiltásához. Az Azure alapértelmezés szerint egy sor szabályt, három bejövő és három kimenő szabályt hoz létre az alapszintű biztonság biztosításához. Az alapértelmezett szabályok nem távolíthatók el, azonban magasabb prioritású új szabályok létrehozásával felülírhatók.

Minden szabály az alábbi tulajdonságok közül egy vagy több tulajdonságot határoz meg:

- Név: Minden NSG-szabálynak egyedi névvel kell rendelkeznie, amely leírja a célját. Például Rendszergazda AccessOnlyFilter.

- Prioritás: A szabályok prioritási sorrendben vannak feldolgozva, és az alacsonyabb számokat a nagyobb számok előtt dolgozzák fel. Ha a forgalom megfelel egy szabálynak, a feldolgozás leáll. Ez azt jelenti, hogy az alacsonyabb prioritású (magasabb számok) szabályok nem lesznek feldolgozva.

- Forrás vagy cél: Egyedi IP-cím vagy IP-címtartomány, szolgáltatáscímke (egy adott Azure-szolgáltatás IP-címelőtagjainak csoportja) vagy alkalmazásbiztonsági csoport megadása. Tartományok, szolgáltatáscímkék vagy alkalmazásbiztonsági csoportok megadásával kevesebb biztonsági szabályt kell majd létrehoznia.

- Protokoll: Melyik hálózati protokollt ellenőrzi a szabály? A protokoll a következő bármelyik lehet: TCP, UDP, ICMP vagy Any.

- Irány: Azt határozza meg, hogy a szabályt a bejövő vagy kimenő forgalomra kell-e alkalmazni.

- Porttartomány: Megadhat egy egyéni vagy egy porttartományt. A tartományok megadásával hatékonyabban hozhat létre biztonsági szabályokat.

- Művelet: Végül el kell döntenie, hogy mi fog történni a szabály aktiválásakor.

Az alábbi képernyőképen az alapértelmezett bejövő és kimenő szabályok láthatók, amelyek az összes NSG-ben megtalálhatók.

Az alapértelmezett bejövő szabályok leírása a következő:

AllowVNetInBound – Az AllowVNetInBound szabály először feldolgozásra kerül, mivel a legalacsonyabb prioritási értékkel rendelkezik. Ne feledje, hogy a legalacsonyabb prioritási értékkel rendelkező szabályok elsőként lesznek feldolgozva. Ez a szabály lehetővé teszi, hogy a VirtualNetwork szolgáltatáscímkével rendelkező forrásból egy olyan célhelyre haladjon, amelyen a VirtualNetwork szolgáltatáscímkéje található bármely porton, bármilyen protokoll használatával. Ha talál egyezést ehhez a szabályhoz, akkor a rendszer nem dolgoz fel más szabályokat. Ha nem található egyezés, a következő szabály feldolgozása történik meg.

AllowAzureLoadBalancerInBound – Az AllowAzureLoadBalancerInBound szabály feldolgozása második lépésben történik, mivel prioritási értéke magasabb, mint az AllowVNetInBound szabály. Ez a szabály lehetővé teszi az AzureLoadBalancer szolgáltatáscímkével rendelkező forrásból egy célhelyre érkező forgalmat az AzureLoadBalancer szolgáltatáscímkével bármely port bármely IP-címére bármely porton, bármilyen protokoll használatával. Ha talál egyezést ehhez a szabályhoz, akkor a rendszer nem dolgoz fel más szabályokat. Ha nem található egyezés, a következő szabály feldolgozása történik meg.

DenyAllInBound – Az NSG utolsó szabálya a DenyAllInBound szabály. Ez a szabály minden porton lévő forrás IP-címről bármely más IP-címre érkező összes forgalmat bármely protokoll használatával tagadja meg.

Összefoglalva, minden olyan virtuális hálózati alhálózat vagy hálózati adapter, amelyhez ez az NSG hozzá van rendelve, csak egy Azure-beli virtuális hálózatról vagy egy Azure-terheléselosztóból érkező bejövő forgalmat engedélyez (a megfelelő szolgáltatáscímkékben meghatározottak szerint). A rendszer minden más bejövő hálózati forgalmat elutasít. Az alapértelmezett szabályokat nem távolíthatja el, de felülbírálhatja őket új, magasabb prioritású (alacsonyabb prioritású) szabályok létrehozásával.

Mi a különbség a hálózati biztonsági csoportok (NSG-k) és az Azure Firewall között?

Most, hogy megismerkedett a hálózati biztonsági csoportokkal és az Azure Firewalllal, felmerülhet a kérdés, hogy miben különböznek egymástól, mivel mindkettő védi a virtuális hálózati erőforrásokat. Az Azure Firewall szolgáltatás kiegészíti a hálózati biztonsági csoportok funkcióit. Együtt jobb "részletes védelmet" biztosítanak a hálózat számára. A hálózati biztonsági csoportok elosztott hálózati rétegbeli forgalomszűrést biztosítanak az egyes előfizetésekben lévő virtuális hálózatokon belüli erőforrások felé történő forgalom korlátozásához. Az Azure Firewall egy teljes mértékben állapotalapú, központosított hálózati tűzfal szolgáltatásként, amely hálózati és alkalmazásszintű védelmet biztosít a különböző előfizetések és virtuális hálózatok számára .