A védelem részletes leírása

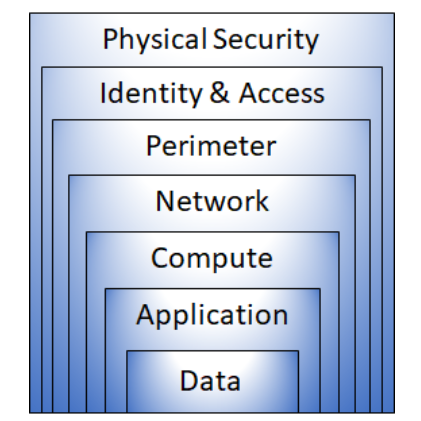

A mélységi védelem rétegzett megközelítést alkalmaz a biztonságra, nem pedig egyetlen szegélyre támaszkodik. A védelmi mélységi stratégia számos mechanizmussal lassítja a támadás előrehaladását. Minden réteg védelmet nyújt, így ha egy réteg sérül, a következő réteg megakadályozza, hogy a támadó jogosulatlan hozzáférést kapjon az adatokhoz.

Ilyen biztonsági rétegek lehetnek például a következők:

- Fizikai biztonság, például az adatközponthoz való hozzáférés korlátozása csak a jogosult személyzet számára.

- Identitás- és hozzáférés-biztonsági vezérlők, például többtényezős hitelesítés vagy feltételalapú hozzáférés az infrastruktúra hozzáférésének szabályozásához és a változásvezérléshez.

- A vállalati hálózat peremhálózati biztonsága magában foglalja az elosztott szolgáltatásmegtagadási (DDoS) védelmet, amely kiszűri a nagy léptékű támadásokat, mielőtt szolgáltatásmegtagadást okoznának a felhasználók számára.

- A hálózati biztonság, például a hálózati szegmentálás és a hálózati hozzáférés-vezérlés az erőforrások közötti kommunikáció korlátozásához.

- A számítási réteg biztonsága, például bizonyos portok bezárásával biztonságossá teheti a virtuális gépekhez való hozzáférést a helyszínen vagy a felhőben.

- Az alkalmazásréteg biztonsága annak biztosítása érdekében, hogy az alkalmazások biztonságosak legyenek, és ne legyenek biztonsági rések.

- Adatréteg-biztonság , beleértve az üzleti és ügyféladatokhoz való hozzáférés kezelésére szolgáló vezérlőket, valamint az adatok védelme érdekében történő titkosítást.

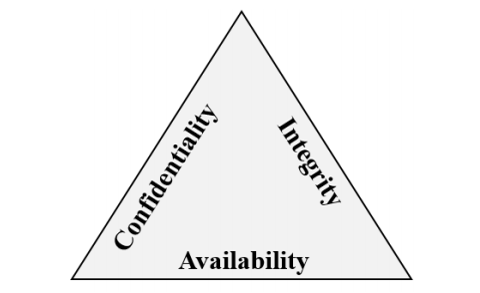

Bizalmasság, integritás, rendelkezésre állás (CIA)

A fentiekben leírtak szerint a védelmi mélységi stratégia számos mechanizmussal lassítja a támadás előrehaladását. Minden különböző mechanizmus (technológiák, folyamatok és képzés) egy kiberbiztonsági stratégia elemei, amelynek céljai közé tartozik a bizalmasság, az integritás és a rendelkezésre állás biztosítása; gyakran CIA-nak is nevezik.

A bizalmasság azt jelenti, hogy bizalmas adatokat, például ügyféladatokat, jelszavakat vagy pénzügyi adatokat kell tárolni. Az adatokat titkosan titkosíthatja, de a titkosítási kulcsokat is bizalmasan kell kezelnie. A biztonság leglátottabb része a bizalmasság; egyértelműen látható, hogy bizalmas adatok, kulcsok, jelszavak és egyéb titkos kulcsok szükségesek a bizalmas adatok megőrzéséhez.

Az integritás az adatok vagy üzenetek helyességének megőrzését jelenti. Amikor e-mailt küld, győződjön meg arról, hogy a kapott üzenet megegyezik az elküldött üzenetével. Amikor adatokat tárol egy adatbázisban, győződjön meg arról, hogy a lekért adatok megegyeznek a tárolt adatokkal. Az adatok titkosítása bizalmas marad, de ezután vissza kell tudnia fejteni, hogy az megegyezhessen a titkosítás előttiéval. Az integritás arról szól, hogy az adatokat nem módosították vagy módosították.

A rendelkezésre állás azt jelenti, hogy az adatokat elérhetővé kell tenni azoknak, akiknek szükségük van rá, amikor szükségük van rájuk. Fontos, hogy a szervezet megőrizze az ügyféladatok biztonságát, ugyanakkor az ügyfelekkel foglalkozó alkalmazottak számára is elérhetőnek kell lennie. Bár biztonságosabb lehet az adatok titkosított formátumban való tárolása, az alkalmazottaknak hozzáférésre van szükségük a visszafejtött adatokhoz.

Bár a kiberbiztonsági stratégia célja a rendszerek, hálózatok, alkalmazások és adatok bizalmasságának, integritásának és rendelkezésre állásának megőrzése; a kiberbűnözők célja, hogy megzavarják ezeket a célokat. A Microsoft portfóliója olyan megoldásokat és technológiákat tartalmaz, amelyekkel a szervezetek megvalósíthassák a CIA-triád céljait.