A Teljes felügyelet modell leírása

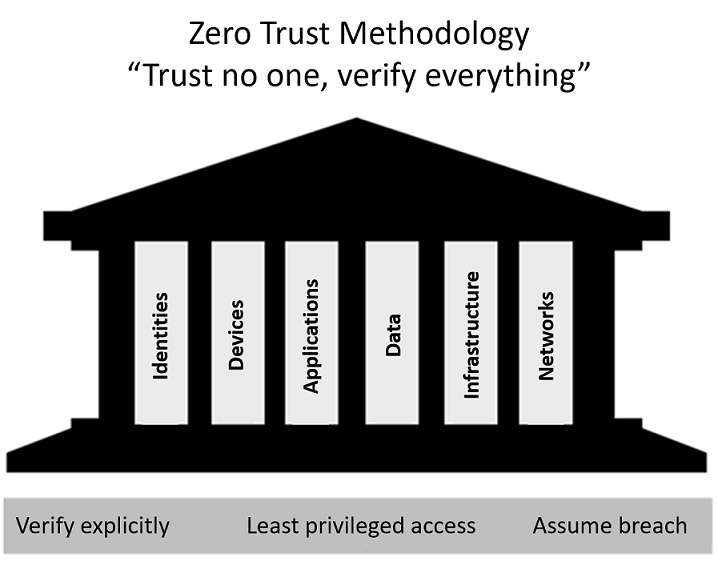

Teljes felügyelet feltételezi, hogy minden egy nyílt és nem megbízható hálózaton van, még a vállalati hálózat tűzfalai mögötti erőforrások is. A Teljes felügyelet modell a "senkiben való bizalom, minden ellenőrzése" elven működik.

A támadók azon képessége, hogy megkerüljék a hagyományos hozzáférés-vezérlést, véget vet annak az illúziónak, hogy a hagyományos biztonsági stratégiák elegendőek. Azáltal, hogy már nem bízik a vállalati hálózat integritásában, a biztonság megerősödik.

A gyakorlatban ez azt jelenti, hogy már nem feltételezzük, hogy a jelszó elegendő a felhasználó érvényesítéséhez, hanem többtényezős hitelesítést ad hozzá a további ellenőrzések biztosításához. Ahelyett, hogy hozzáférést adnának a vállalati hálózaton lévő összes eszközhöz, a felhasználók csak a szükséges alkalmazásokhoz vagy adatokhoz férhetnek hozzá.

Ez a videó a Teljes felügyelet módszertanát mutatja be:

Teljes felügyelet vezérelvek

A Teljes felügyelet modellnek három alapelve van, amelyek a biztonság megvalósítását kalauzolja és alátámasztják. Ezek a következők: explicit módon, a legkevésbé jogosultsági hozzáférés ellenőrzése és a jogsértés feltételezése.

- Ellenőrizze explicit módon. A hitelesítés és engedélyezés mindig az elérhető adatpontok alapján történik, beleértve a felhasználói identitást, a helyet, az eszközt, a szolgáltatást vagy a számítási feladatot, az adatbesorolást és az anomáliákat.

- A legkevésbé kiemelt hozzáférés. A felhasználói hozzáférés korlátozása igény szerinti és megfelelő hozzáféréssel (JIT/JEA), kockázatalapú adaptív szabályzatokkal és adatvédelemmel az adatok és a termelékenység védelme érdekében.

- Feltételezzük, hogy megszegi a szabályt. A hozzáférés szegmentálása hálózat, felhasználó, eszköz és alkalmazás szerint. Titkosítással védheti az adatokat, és elemzéseket használhat a láthatóság eléréséhez, a fenyegetések észleléséhez és a biztonság javításához.

Hat alappillér

A Teljes felügyelet modellben minden elem együttműködik a teljes körű biztonság biztosítása érdekében. Ez a hat elem a Teljes felügyelet modell alappillérei:

- Az identitások lehetnek felhasználók, szolgáltatások vagy eszközök. Amikor egy identitás megpróbál hozzáférni egy erőforráshoz, azt erős hitelesítéssel kell ellenőrizni, és követnie kell a minimális jogosultság-hozzáférési alapelveket.

- Az eszközök nagy támadási felületet hoznak létre az eszközökről a helyszíni számítási feladatokra és a felhőre irányuló adatfolyamok során. Az állapot- és megfelelőségi eszközök monitorozása a biztonság fontos eleme.

- Az alkalmazások az adatok felhasználásának módjai. Ez magában foglalja az összes használt alkalmazás felderítését, más néven árnyék informatikai részleget, mivel nem minden alkalmazás felügyelete központilag történik. Ez a pillér magában foglalja az engedélyek és a hozzáférés kezelését is.

- Az adatokat attribútumai alapján kell besorolni, címkézni és titkosítani. A biztonsági erőfeszítések végső soron az adatok védelméről szólnak, és biztonságosak maradnak, amikor a szervezet által felügyelt eszközöket, alkalmazásokat, infrastruktúrát és hálózatokat elhagyják.

- A helyszíni vagy felhőalapú infrastruktúra fenyegetésvektort jelöl. A biztonság javítása érdekében felmérheti a verzió, a konfiguráció és a JIT-hozzáférést, és telemetriával észlelheti a támadásokat és a rendellenességeket. Így automatikusan letilthatja vagy megjelölheti a kockázatos viselkedést, és védelmi műveleteket hajthat végre.

- A hálózatokat szegmentáltnak kell lenniük, beleértve a hálózaton belüli mikroszegmentálást is. Emellett valós idejű fenyegetésvédelmet, teljes körű titkosítást, monitorozást és elemzést kell alkalmazni.

Egy biztonsági stratégia, amely a Teljes felügyelet modell három alapelvét alkalmazza a hat alappillére között, segít a vállalatoknak a szervezet biztonságának biztosításában és érvényesítésében.