Az Azure DDoS Protection működése

Az előző fejezet áttekintése után azonosította, hogy a Contoso élvezheti a DDoS Protection szolgáltatás által az Infrastructure Protection szolgáltatáson keresztül nyújtott további biztosítékokat. Ebben a leckében megismerheti a DDoS Protection funkcióit és működését.

A DDoS Protection funkciói

Az előző leckében leírtak szerint az Azure DDoS Protection több képességet biztosít, mint az Infrastructure Protection.

DDoS Protection

A DDoS Protection engedélyezésekor az első lépés a virtuális hálózatok vagy IP-címek társítása a DDoS Protectionhez. Csak a virtuális hálózatokon nyilvános IP-címmel rendelkező szolgáltatások védettek. A Azure-alkalmazás Gatewayben elérhető és a 7. rétegbeli védelemhez üzembe helyezett Azure Web Application Firewall nyilvános IP-címe például védett. A védett virtuális hálózaton nem irányítható IP-címeket használó rendszerek nem szerepelnek a védelmi tervben. Ez az ügyfél előnye, mivel ezek a rendszerek nem internetkapcsolattal rendelkeznek, és nem kell fizetniük a védelemért.

Megjegyzés:

Az üzembe helyezés egyszerűsítése érdekében konfigurálhatja a DDOS Network Protectiont a szervezet számára, és összekapcsolhatja a virtuális hálózatokat több előfizetésből ugyanahhoz a csomaghoz.

A DDoS Network Protection konfigurálása után védett erőforrásokat kell hozzáadnia. Kiválaszthatja a DDoS Protection szolgáltatást a felhasználó által definiált Azure-erőforráscsoportok, felügyeleti csoportok vagy előfizetések használatával. Másik lehetőségként engedélyezheti a DDoS IP-védelmét egy egyedi IP-címen. Ez akkor hasznos, ha kevesebb mint 100 IP-címmel szeretne védelmet igényelni, vagy a DDoS Protectiont teszteli a környezetben.

A DDoS-szabályzat a DDoS Protection engedélyezésekor jön létre. Automatikusan konfigurálható és optimalizálható gépi tanulási algoritmusok alkalmazásával és adott hálózati forgalom figyelésével.

A DDoS Protection figyeli a hálózati forgalmat, és folyamatosan összehasonlítja a DDoS-szabályzatban meghatározott korlátozásokkal. Ha a forgalom meghaladja a maximális korlátot, a DDoS-kockázatcsökkentés automatikusan elindul. A kockázatcsökkentés során a védett erőforrásba küldött csomagokat a DDoS védelmi szolgáltatás átirányítja. Ezen a forgalomon több ellenőrzés is történik, hogy a csomagok megfeleljenek az internetes specifikációknak, és ne legyenek hibásak. Az érvényes IP-forgalom továbbítva lesz a kívánt szolgáltatásnak. A DDoS Protection három automatikusan hangolt kockázatcsökkentési szabályzatot (TCP SYN, TCP és UDP) alkalmaz a védett erőforráshoz társított nyilvános IP-címekre.

Ha a forgalom a vonatkozó küszöbértéknél kisebbre csökken, a kockázatcsökkentés fel lesz függesztve. Ez a védelem nem vonatkozik az App Service-környezetekre.

Az alábbi ábra a DDoS Protectionen keresztüli adatfolyamot mutatja be.

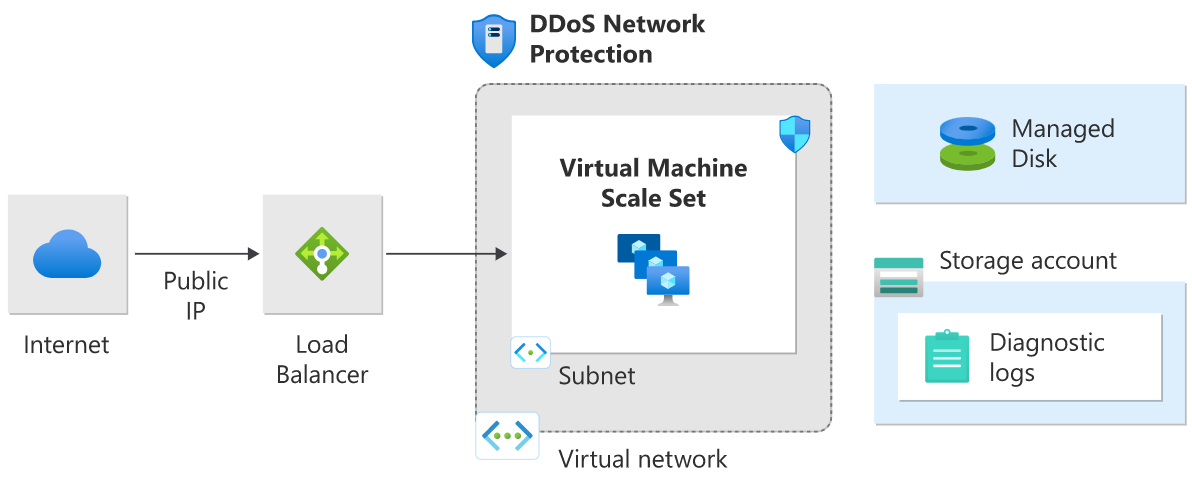

Az alábbi ábrán a DDoS Network Protection engedélyezve van az Azure (internetes) terheléselosztó virtuális hálózatán, amelyhez a nyilvános IP-cím van társítva.

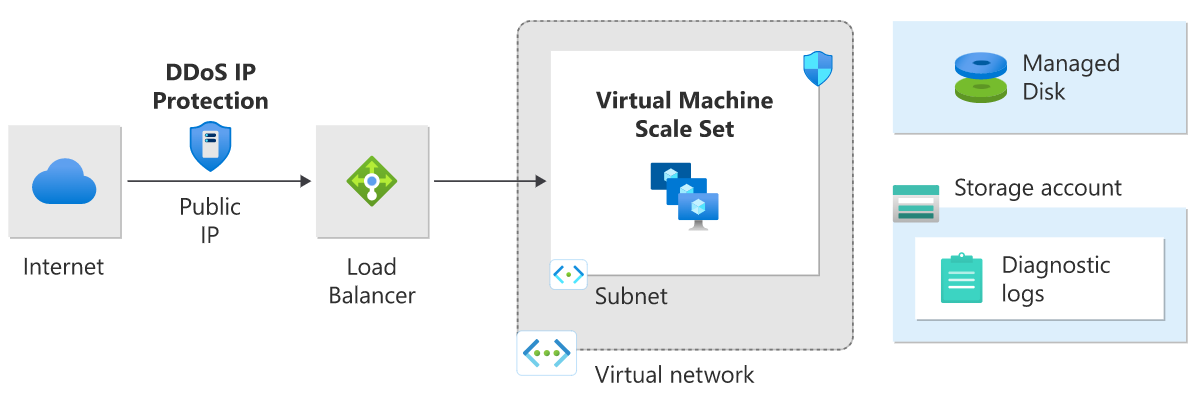

Az alábbi ábrán a DDoS IP Protection engedélyezve van egy nyilvános terheléselosztó előtérbeli nyilvános IP-címén.

Az Azure DDoS Protection adaptív hangolása

Minden Azure-alkalmazás saját forgalmi mintával rendelkezik, amely egyedi, mint egy emberi ujjlenyomat. A DDoS-védelemben a folyamat a támadás észlelése, majd a támadás leállítása. A DDoS Protection egy védett gépi tanulási algoritmust használ, amely azonosítja az alkalmazás forgalmi mintáját (ujjlenyomatát), és ezt a mintát használja az alkalmazás forgalmi profiljának létrehozásához.

Abban az esetben, ha az alkalmazás elkezdi fogadni a forgalmat a standard tartományon kívül, a DDoS Protection kockázatcsökkentési szabályzatának felső korlátja megnő, hogy támogassa a szezonális túlfeszültséget.

Ha valaki megpróbálja DDoS-ként használni az alkalmazást, a forgalom továbbra is növekedni fog. Ezen a ponton a DDoS Protection riasztásokat aktivál, mert valami rendellenesnek tűnik a forgalommal kapcsolatban. A rendszer valós időben megvizsgálja az alkalmazás bejövő forgalmát az érvényes csomagok teszteléséhez. Az érvénytelen csomagok elvetése nem befolyásolja az alkalmazás rendelkezésre állását és teljesítményét.

DDoS Protection-metrikák

Az előző példában nem sokkal a támadás észlelése után a DDoS Protection értesítéseket küld az Azure Monitor-metrikák és a DDoS-védelmi riasztások használatával. A támadást a támadás során naplózott adatokkal kell elemeznie. Ehhez használhatja a Microsoft Sentinelt, a partner SIEM-eszközöket, az Azure Monitor-naplókat és más diagnosztikai szolgáltatásokat. A naplózott adatok 30 napig maradnak meg.

A DDoS-védelem tesztelése

A tesztelés és az ellenőrzés kulcsfontosságú annak megértéséhez, hogy a rendszer hogyan fog teljesíteni egy DDoS-támadás során. Az Azure-ügyfelek a jóváhagyott tesztelő partnereinkkel tesztelhetik a védett szolgáltatások teljesítményét egy DDoS-támadás során:

- BreakingPoint Cloud: önkiszolgáló forgalomgenerátor, ahol az ügyfelek a DDoS Protection által engedélyezett nyilvános végpontok közötti forgalmat generálhatják szimulációkhoz.

- Piros gomb: egy dedikált szakértői csapattal együttműködve valós DDoS-támadási forgatókönyveket szimulálhat ellenőrzött környezetben.

- RedWolf önkiszolgáló vagy irányított DDoS-tesztelési szolgáltató valós idejű vezérléssel.

A támadásszimulátorok a következő célra használhatók:

Ellenőrizze, hogy a kulcsszolgáltatások védettek-e egy DDoS-támadás során.

Gyakorolja az incidensre adott választ egy DDoS-támadásra.

Segítsen betanítsa a biztonsági személyzetet.

Ezekről a szolgáltatásokról további információt az összefoglaló egység hivatkozásainak áttekintésével találhat.