Mikor érdemes használni az Azure Private Linket?

Tudja, mi a Private Link, és hogyan működik. Most már szüksége van néhány feltételre annak kiértékeléséhez, hogy a Private Link megfelelő választás-e a vállalat számára. A döntéshez vegye figyelembe a következő célokat:

- Azure PaaS-szolgáltatások beléptetése a virtuális hálózatba

- A vállalati hálózat és az Azure-felhő közötti forgalom védelme

- A PaaS-szolgáltatások internetes kitettségének megszüntetése

- Azure PaaS-erőforrások elérése hálózatokon keresztül

- Az adatkiszivárgás kockázatának csökkentése

- Privát hozzáférés biztosítása az ügyfeleknek a vállalat által létrehozott Azure-szolgáltatásokhoz

Az Azure Private Link kiértékelésének részeként tudja, hogy a Contoso több ilyen célt is megvalósít. További részletekért olvassa el a megfelelő szakaszokat.

Azure PaaS-szolgáltatások beléptetése a virtuális hálózatba

Az erőforrástól és a konfigurálás módjától függően az Azure PaaS-szolgáltatásokhoz való csatlakozás bonyolult lehet. A Private Link azzal csökkenti ezt az összetettságot, hogy az Azure-szolgáltatások csak egy csomópontnak tűnnek az Azure-beli virtuális hálózaton. Ha egy Private Link-erőforrás már hatékonyan része a virtuális hálózatnak, az ügyfelek viszonylag egyszerű teljes tartománynevet használhatnak a kapcsolat létrehozásához.

A vállalati hálózat és az Azure-felhő közötti forgalom védelme

Íme a felhőalapú számítástechnika egyik paradoxonja: Ahhoz, hogy egy felhőalapú virtuális gép ugyanabban a felhőszolgáltatóban férhessen hozzá egy szolgáltatáshoz, a kapcsolatnak és a forgalomnak a felhőn kívülre kell mennie. Vagyis bár a végpontok a felhőben találhatók, a forgalomnak az interneten kell haladnia.

Sajnos, ha a forgalom elhagyja a felhőt, az "nyilvános" lesz, és veszélyben lesz. Hosszú lista van a potenciális kihasználtságokról, amelyeket a rosszindulatú szereplők felhasználhatnak a forgalom ellopásához, monitorozásához vagy sérüléséhez.

A Private Link kiküszöböli ezt a kockázatot, ha átirányítja a forgalmat, hogy az ne lépje át az internetet. Ehelyett a virtuális hálózat és a Private Link erőforrás közötti összes forgalom a Microsoft biztonságos és privát Azure-gerincén halad.

A PaaS-szolgáltatások internetes kitettségének megszüntetése

A legtöbb Azure PaaS-erőforrás internetkapcsolattal rendelkező. Ezek az erőforrások alapértelmezés szerint nyilvános végponttal rendelkeznek, amely nyilvános IP-címet biztosít, így az ügyfelek az interneten keresztül csatlakozhatnak az erőforráshoz.

A nyilvános végpont elérhetővé teszi az erőforrást az interneten, ami terv szerint történik. Ez a végpont azonban támadási pontként is szolgálhat a fekete kalapos hackerek számára, akik megpróbálják beszivárogni vagy megzavarni a szolgáltatást.

A Private Link nem tesz semmit az ilyen támadások megelőzése érdekében. Ha azonban létrehozott egy privát végpontot, és leképezte az Azure-erőforrásra, már nincs szüksége az erőforrás nyilvános végpontjára. Szerencsére úgy konfigurálhatja az erőforrást, hogy letiltsa a nyilvános végpontját, így az már nem jelenít meg támadási felületet az interneten.

Azure PaaS-erőforrások elérése hálózatokon keresztül

A hálózati beállítások ritkán egyetlen virtuális hálózatból állnak. A legtöbb hálózat az alábbi elemeket is tartalmazza:

Egy vagy több társhálózat azure-beli virtuális hálózatok közötti társviszony-létesítésen keresztül csatlakozik.

Egy vagy több helyszíni hálózat expressRoute-beli privát társviszony-létesítéssel vagy VPN-alagúton keresztül csatlakozik.

A Private Link nélkül ezeknek a hálózatoknak saját kapcsolatokat kell létrehozniuk egy adott Azure-erőforráshoz. Ezekhez a kapcsolatokhoz általában nyilvános internetre van szükség. Ez akkor változik, ha a privát végpont leképozza az Azure-erőforrást egy privát IP-címre a virtuális hálózaton. Most az összes társhálózat közvetlenül, bármilyen más konfiguráció nélkül csatlakozhat a Private Link erőforráshoz.

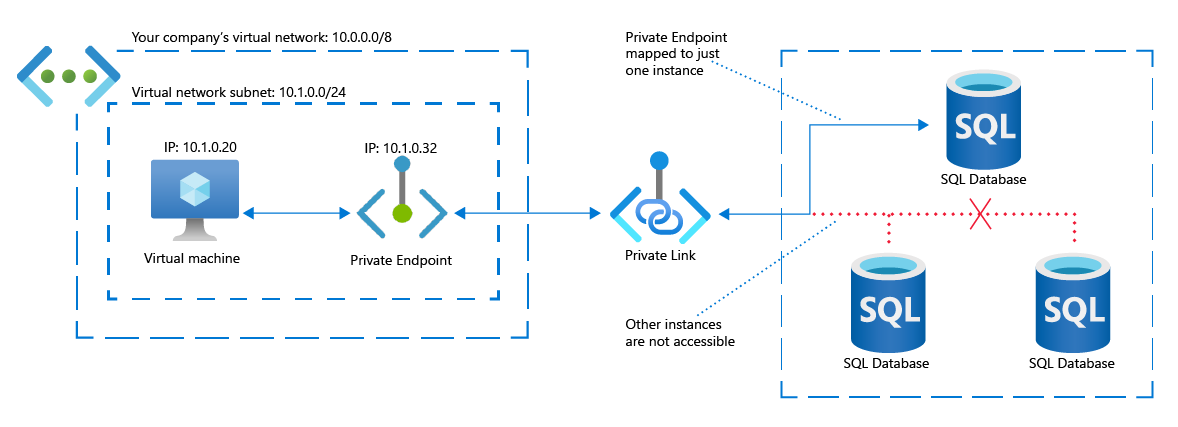

Az adatkiszivárgás kockázatának csökkentése

Tegyük fel, hogy a hálózatban egy virtuális gép csatlakozik egy Azure-szolgáltatáshoz. A virtuális gépen lévő felhasználók gyakran több erőforráshoz is hozzáférhetnek az Azure-szolgáltatásban. Ha például a szolgáltatás Azure Storage, a felhasználó több blobhoz, táblához, fájlhoz stb. férhet hozzá.

Tegyük fel, hogy a felhasználó rosszindulatú behatoló, aki átvette a virtuális gép irányítását. Ebben a forgatókönyvben a felhasználó áthelyezheti az adatokat az egyik erőforrásból egy másikba, amelyet ők szabályoznak.

Ez a forgatókönyv példa az adatkiszivárgásra. A Private Link azzal csökkenti az adatkiszivárgás kockázatát, hogy egy Privát végpontot egy Azure-erőforrás egyetlen példányára megfeleltet. Előfordulhat, hogy a támadó továbbra is meg tudja tekinteni az adatokat, de nem tudja másolni vagy áthelyezni azokat egy másik erőforrásba.

Privát hozzáférés biztosítása az ügyfeleknek a vállalat által létrehozott Azure-szolgáltatásokhoz

Tegyük fel, hogy a vállalat egyéni Azure-szolgáltatásokat hoz létre. Ki használja ezeket a szolgáltatásokat? Bárki lehet a következő listában:

- Kapcsolatok, akik megvásárolják a termékeket.

- Vállalati beszállítók vagy szállítók.

- A vállalat alkalmazottai.

Elmondhatja, hogy a fenti listában szereplő összes fogyasztó a szolgáltatás ügyfele .

Kiváló esély van arra, hogy az ügyfelek által elért és létrehozott adatok ugyanolyan fontosak, mint a vállalat adatai. Ezért az ügyfél adatai ugyanolyan szintű adatvédelmi és biztonsági szintet érdemelnek, mint a vállalati adatok.

Ha úgy véli, hogy a Private Link a megfelelő választás a vállalati adatok védelméhez, akkor ki szeretné terjeszteni ezt a biztonsági modellt az egyéni Azure-szolgáltatásokra. Ha az egyéni szolgáltatásokat az Azure Standard Load Balancer mögé helyezi, a Private Link Service használatával engedélyezheti az ügyfelek számára a szolgáltatás privát végponton keresztüli elérését.

Képzelje el a marketing részleg elégedettségét, amikor azt mondja nekik, hogy mostantól privát és biztonságos hozzáférést biztosíthatnak az ügyfeleknek az egyéni Azure-szolgáltatásokhoz.