Hálózati biztonsági csoportok használata a hálózati hozzáférés szabályozására

Az ERP-rendszer Azure-ba való áthelyezéséhez szükséges projekt részeként gondoskodnia kell arról, hogy a kiszolgálók megfelelő elkülönítéssel rendelkezzenek, hogy csak az engedélyezett rendszerek létesíthessenek hálózati kapcsolatokat. Tegyük fel például, hogy két adatbázis-kiszolgálóval rendelkezik, amelyek az ERP-alkalmazás adatait tárolják. Meg szeretné akadályozni, hogy a tiltott rendszerek kommunikáljanak a hálózaton keresztül a kiszolgálókkal, miközben lehetővé szeretné tenni az alkalmazáskiszolgálók számára az adatbázis-kiszolgálókkal való kommunikációt.

Network security groups

A hálózati biztonsági csoportok szűrik az Azure-erőforrások bejövő és kimenő hálózati forgalmát. Emellett olyan biztonsági szabályokat is tartalmaznak, amelyeket úgy konfigurál, hogy engedélyezze vagy tiltsa le a bejövő és kimenő forgalmat. A hálózati biztonsági csoportokkal szűrheti egy virtuális hálózat virtuális gépei és alhálózatai közötti, valamint az internetről bejövő forgalmat.

Hálózati biztonsági csoport hozzárendelése és értékelése

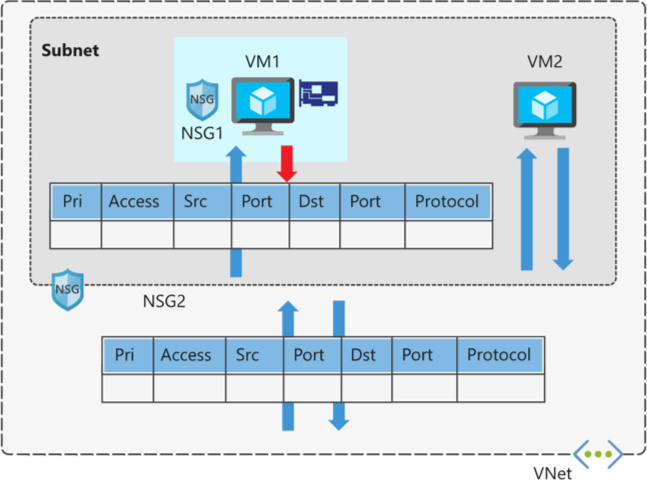

A hálózati biztonsági csoportok egy hálózati adapterhez vagy egy alhálózathoz vannak rendelve. Ha egy hálózati biztonsági csoportot rendel egy alhálózathoz, a szabályok az alhálózat minden hálózati adapterére vonatkoznak. A forgalmat tovább korlátozhatja, ha hálózati biztonsági csoportot társít egy virtuális gép hálózati adapteréhez.

Ha a hálózati biztonsági csoportokat az alhálózathoz és a hálózati adapterhez is hozzárendeli, akkor mindegyik hálózati biztonsági csoport értékelésére egymástól függetlenül kerül sor. A bejövő forgalmat először az alhálózatra alkalmazott hálózati biztonsági csoport, majd a hálózati adapterre alkalmazott hálózati biztonsági csoport értékeli ki. Ezzel szemben a virtuális gépről érkező kimenő forgalmat először a hálózati adapterre alkalmazott hálózati biztonsági csoport, majd az alhálózatra alkalmazott hálózati biztonsági csoport értékeli ki.

Ha egy hálózati biztonsági csoportot a különálló hálózati adapterek helyett egy alhálózathoz rendel hozzá, azzal csökkentheti a felügyeleti és kezelési feladatokat. Ez a módszer emellett biztosítja, hogy a megadott alhálózatban szereplő összes virtuális gépet ugyanezen szabályok védjék.

Minden egyes alhálózathoz és hálózati adapterhez egy hálózati biztonsági csoport lehet hozzárendelve. A hálózati biztonsági csoportok támogatják a TCP-, az UDP- és az ICMP-protokollt, továbbá az OSI-modell 4. rétegén működnek.

Ebben a gyártóvállalati forgatókönyvben a hálózati biztonsági csoportok segíthetnek a hálózat védelmében. Megadhatja, hogy mely számítógépek csatlakozhatnak az alkalmazáskiszolgálókhoz. A hálózati biztonsági csoportot úgy konfigurálhatja, hogy csak egy adott IP-címtartomány csatlakozzon a kiszolgálókhoz. Ezt még jobban korlátozhatja, ha csak az adott portokon, illetve csak egyes IP-címekről engedélyezi a bejövő és kimenő forgalmat. Ezeket a szabályokat alkalmazhatja azokra az eszközökre, amelyek távolról csatlakoznak a helyszíni hálózatokról vagy az Azure-beli erőforrások között.

Biztonsági szabályok

A hálózati biztonsági csoportok egy vagy több biztonsági szabályt tartalmaznak. A biztonsági szabályokat úgy is konfigurálhatja, hogy engedélyezze vagy tiltsa a forgalmat.

A szabályok több tulajdonsággal rendelkeznek:

| Tulajdonság | Magyarázat |

|---|---|

| Name | Egy egyedi név a hálózati biztonsági csoporton belül |

| Prioritás | Egy 100 és 4096 közötti szám |

| Forrás és cél | Bármely vagy egyéni IP-cím, osztály nélküli tartományközi útválasztási (CIDR) blokk (például 10.0.0.0/24), szolgáltatáscímke vagy alkalmazásbiztonsági csoport |

| Protokoll | TCP, UDP vagy Bármely |

| Direction | Függetlenül attól, hogy a szabály a bejövő vagy kimenő forgalomra vonatkozik-e |

| Porttartomány | Egy adott port vagy egy porttartomány |

| Művelet | A forgalom engedélyezése vagy letiltása |

A hálózati biztonsági csoportok biztonsági szabályait a rendszer prioritásuk szerint, a rekordokkal kapcsolatos 5 információ (forrás, forrásport, cél, célport és protokoll) alapján értékeli ki, hogy a forgalom engedélyezve vagy tiltva legyen. Ha egy szabály feltételei megfelelnek az eszköz konfigurációjának, a feldolgozás leáll.

Tegyük fel, hogy a vállalat létrehozott egy 200-as prioritással rendelkező biztonsági szabályt, amely engedélyezi a webkiszolgálókra a 3389-es (RDP-) porton bejövő forgalmat. Majd tegyük fel, hogy egy másik rendszergazda létrehozott egy szabályt a 3389-es port bejövő forgalmának letiltására, 150-es prioritással. A letiltási szabály elsőbbséget élvez, mert a rendszer előbb dolgozza fel. A 150-as prioritású szabályt a rendszer a 200-as prioritású szabály előtt dolgozza fel.

A hálózati biztonsági csoportok esetén a kapcsolatok állapotalapúak. A visszatérő forgalom ugyanabban a TCP/UDP-munkamenetben automatikusan engedélyezve van. Például egy bejövő szabály, amely engedélyezi a forgalmat a 80-as porton, azt is engedélyezi, hogy a virtuális gép válaszoljon a kérésre (általában egy rövid élettartamú porton). Ehhez nincs szükség megfelelő kimenő szabályra.

Az ERP-rendszert illetően az ERP-alkalmazás webkiszolgálói a saját alhálózataikban lévő adatbázis-kiszolgálókhoz csatlakoznak. Alkalmazhat olyan biztonsági szabályokat, amelyekkel megadja, hogy a webkiszolgálók csak az 1433-as porton keresztül folytathatnak SQL Server-alapú adatbázis-kommunikációt az adatbázis-kiszolgálókkal. Az adatbázis-kiszolgálókra irányuló minden egyéb kommunikáció le lesz tiltva.

Alapértelmezett biztonsági szabályok

A hálózati biztonsági csoportok létrehozásakor az Azure számos alapértelmezett szabályt hoz létre. Ezek az alapértelmezett szabályok nem módosíthatók, de a saját szabályaival felülbírálhatja őket. Az alapértelmezett szabályok lehetővé teszik a csatlakozást egy virtuális hálózaton belül és az Azure-terheléselosztókról. Emellett engedélyezik az internet felé irányuló kimenő kommunikációt, és megtagadják az internetről érkező bejövő forgalmat.

A bejövő forgalomra vonatkozó alapértelmezett szabályok a következők:

| Prioritás | Szabály neve | Leírás |

|---|---|---|

| 65000 | AllowVNetInBound | Bejövő forgalom engedélyezése bármely virtuális gépről a virtuális hálózaton belüli bármely virtuális gépre |

| 65001 | AllowAzureLoadBalancerInbound | Bejövő forgalom engedélyezése az alapértelmezett terheléselosztótól az alhálózat minden virtuális gépe felé |

| 65500 | DenyAllInBound | Bármilyen forrásból bármilyen virtuális gépre irányuló bejövő forgalom letiltása |

A kimenő forgalomra vonatkozó alapértelmezett szabályok a következők:

| Prioritás | Szabály neve | Leírás |

|---|---|---|

| 65000 | AllowVnetOutbound | Kimenő forgalom engedélyezése bármely virtuális gépről a virtuális hálózaton belüli bármely virtuális gépre |

| 65001 | AllowInternetOutbound | Kimenő forgalom engedélyezése az internetre bármely virtuális gépről |

| 65500 | DenyAllOutBound | Bármely belső virtuális gépről a virtuális hálózaton kívüli rendszerre történő forgalom megtagadása |

Kibővített biztonsági szabályok

A hálózati biztonsági csoportok kibővített biztonsági szabályaival egyszerűsítheti a nagy számú szabály kezelését. A kibővített biztonsági szabályok akkor is hasznosak, ha összetettebb hálózati szabálykészletet kell bevezetnie. A kibővített biztonsági szabályokkal a következő beállításokat adhatja hozzá egyetlen biztonsági szabályhoz:

- Több IP-cím

- Több port

- Service tags

- Alkalmazásbiztonsági csoportok

Tegyük fel, hogy a vállalat korlátozni kívánja a hozzáférést az adatközpontban található erőforrásokhoz, amelyek több hálózati címtartományban vannak elszórva. A kibővített szabályokkal minden tartományt hozzáadhat egy szabályhoz, így csökkentheti az adminisztrációs terheket és a hálózati biztonsági csoportok összetettségét.

Service tags

Szolgáltatáscímkék használatával még tovább egyszerűsítheti a hálózati biztonsági csoportok biztonságát. Engedélyezheti vagy letilthatja egy adott Azure-erőforrás forgalmát globális vagy régiónkénti szinten.

A szolgáltatáscímkék leegyszerűsítik a virtuális gépek és az Azure-beli virtuális hálózatok biztonságát azáltal, hogy lehetővé teszik az erőforrások vagy szolgáltatások általi hozzáférés korlátozását. A szolgáltatáscímkék IP-cím-csoportokat jelölnek, és a segítségükkel egyszerűsíthető a biztonsági szabályok konfigurációja. A címkével megadott erőforrások esetében nem kell tudnia az IP-címeket vagy a portokra vonatkozó részleteket.

Számos szolgáltatás hozzáférését korlátozhatja. A Microsoft kezeli a szolgáltatáscímkéket, ami azt jelenti, hogy nem hozhat létre sajátokat. Néhány példa a címkékre:

- VirtualNetwork: Az Összes virtuális hálózati cím az Azure-ban és a helyszíni hálózatban, ha hibrid kapcsolatot használ.

- AzureLoadBalancer: Az Azure infrastruktúra terheléselosztóját jelöli. A címkét a rendszer lefordítja a gazdagép azon virtuális IP-címére (168.63.129.16), ahonnan az Azure állapot-mintavételei származnak.

- Internet: A nyilvánosan elérhető virtuális hálózati címen kívül bármit jelöl, beleértve a nyilvános IP-címmel rendelkező erőforrásokat is. Ilyen erőforrás például az Azure App Service Web Apps szolgáltatása.

- AzureTrafficManager: Az Azure Traffic Manager IP-címét jelöli.

- Tárolás: Az Azure Storage IP-címterét jelöli. Megadhatja, hogy a forgalom engedélyezve vagy tiltva legyen. Azt is megadhatja, hogy a hozzáférés csak egy adott régióhoz legyen engedélyezve, de egyéni tárfiókokat nem választhat ki.

- SQL: Az Azure SQL Database, az Azure Database for MySQL, az Azure Database for PostgreSQL és az Azure Synapse Analytics-szolgáltatások címét jelöli. Megadhatja, hogy a forgalom engedélyezve vagy tiltva legyen, illetve hogy egy adott régióra legyen korlátozva.

- AppService: A Azure-alkalmazás Szolgáltatás címelőtagját jelöli.

Alkalmazásbiztonsági csoportok

Az alkalmazásbiztonsági csoportokkal konfigurálható az egyes alkalmazások által használt erőforrások hálózati biztonsága. A virtuális gépeket logikailag csoportosíthatja, függetlenül az IP-címektől vagy az alhálózat-hozzárendelésektől.

A hálózati biztonsági csoportok alkalmazásbiztonsági csoportjaival biztonsági szabályt alkalmazhat egy erőforráscsoportra. Egyszerűbb üzembe helyezni és felskálázni bizonyos alkalmazás-számítási feladatokat; csak adjon hozzá egy új virtuálisgép-üzembe helyezést egy vagy több alkalmazásbiztonsági csoporthoz, és a virtuális gép automatikusan felveszi az adott számítási feladatra vonatkozó biztonsági szabályokat.

Egy alkalmazásbiztonsági csoport lehetővé teszi a hálózati adapterek csoportosítását. Ezután az alkalmazásbiztonsági csoportot forrás- vagy célszabályként is megadhatja egy hálózati biztonsági csoportban.

A vállalat például számos előtérbeli kiszolgálóval rendelkezik egy virtuális hálózaton. A webkiszolgálóknak elérhetőknek kell lenniük a 80-as és a 8080-as porton keresztül. Az adatbázis-kiszolgálóknak elérhetőknek kell lenniük az 1433-as porton keresztül. A webkiszolgálók hálózati adaptereit az egyik alkalmazásbiztonsági csoporthoz rendeli, az adatbázis-kiszolgálók hálózati adaptereit pedig egy másik alkalmazásbiztonsági csoporthoz. Ezután két bejövő szabályt hoz létre a hálózati biztonsági csoportban. Az egyik szabály engedélyezi a HTTP-forgalmat a webkiszolgáló alkalmazásbiztonsági csoportjának minden kiszolgálója felé. A másik szabály engedélyezi az SQL-forgalmat az adatbázis-kiszolgáló alkalmazásbiztonsági csoportjának minden kiszolgálója felé.

Alkalmazásbiztonsági csoportok nélkül minden virtuális géphez külön szabályt kell létrehoznia, vagy hálózati biztonsági csoportot kell hozzáadnia egy alhálózathoz, majd hozzá kell adnia az összes virtuális gépet az alhálózathoz.

Az alkalmazásbiztonsági csoportok legfontosabb előnye, hogy egyszerűbbé teszik a felügyeletet. Könnyedén hozzáadhat és eltávolíthat hálózati adaptereket egy alkalmazásbiztonsági csoportban az alkalmazáskiszolgálók üzembe helyezése vagy ismételt üzembe helyezése során. Emellett dinamikusan alkalmazhat új szabályokat egy alkalmazásbiztonsági csoportra, amelyeket aztán a rendszer automatikusan alkalmaz az alkalmazásbiztonsági csoporton belüli összes virtuális gépre.

Mikor érdemes használni a hálózati biztonsági csoportokat

Ajánlott eljárásként mindig használjon hálózati biztonsági csoportokat a hálózati objektumok kéretlen forgalmak elleni védelmére. A hálózati biztonsági csoportok részletes szabályozási hozzáférést biztosítanak a hálózati réteghez anélkül a potenciálisan bonyolult feladat nélkül, hogy minden virtuális gépen vagy virtuális hálózaton külön kellene beállítania a biztonsági szabályokat.