Áttekintés: VPN osztott bújtatása a Microsoft 365-höz

Megjegyzés:

Ez a cikk a Microsoft 365 távoli felhasználók számára történő optimalizálását ismertető cikksorozat része.

- A VPN osztott bújtatásának implementálásával kapcsolatos részletes útmutatásért lásd: Vpn split tunneling implementing for Microsoft 365 (A VPN felosztásos bújtatásának implementálása a Microsoft 365-ben).

- A VPN osztott bújtatási forgatókönyveinek részletes listáját lásd: Gyakori VPN-osztási bújtatási forgatókönyvek a Microsoft 365-höz.

- A Teams-médiaforgalom VPN-elosztási bújtatási környezetekben való biztonságossá tételével kapcsolatos útmutatásért lásd: A Teams médiaforgalmának védelme VPN-osztásos bújtatáshoz.

- A Stream és az élő események VPN-környezetekben való konfigurálásával kapcsolatos információkért lásd: Speciális szempontok a VPN-környezetekben Stream és élő eseményekhez.

- További információ a Microsoft 365 globális bérlői teljesítményének optimalizálásáról a kínai felhasználók számára: Microsoft 365 teljesítményoptimalizálás kínai felhasználók számára.

A vállalatok hagyományosan VPN-eket használnak a felhasználók biztonságos távoli élményének támogatására. Míg az alapvető számítási feladatok a helyszínen maradtak, a távoli ügyféltől a vállalati hálózaton található adatközponton keresztül irányított VPN volt az elsődleges módszer a távoli felhasználók számára a vállalati erőforrások eléréséhez. A kapcsolatok védelme érdekében a vállalatok hálózati biztonsági megoldások rétegeit építik fel a VPN-útvonalak mentén. Ez a biztonság a belső infrastruktúra védelmére és a külső webhelyek mobilböngészésének védelmére lett létrehozva a forgalom VPN-be való átirányításával, majd a helyszíni internetes peremhálózaton keresztül történő átirányításával. A VPN-eket, a hálózati szegélyhálózatokat és a kapcsolódó biztonsági infrastruktúrát gyakran célirányos módon hozták létre és skálázták egy meghatározott mennyiségű forgalomhoz, általában a legtöbb kapcsolatot a vállalati hálózaton belül kezdeményezték, és a legtöbb a belső hálózat határain belül maradt.

Az olyan VPN-modellek, amelyek a távoli felhasználói eszközről érkező összes kapcsolatot visszairányították a helyszíni hálózatra (kényszerített bújtatás), jórészt fenntarthatók voltak, feltéve, hogy a távoli felhasználók egyidejű mérete szerény volt, és a VPN-en áthaladó forgalom mennyisége alacsony volt. Egyes ügyfelek továbbra is a VPN kényszerített bújtatását használták állapotkvóként, még azután is, hogy az alkalmazásaik a vállalati peremhálózatról a nyilvános SaaS-felhőkbe költöztek.

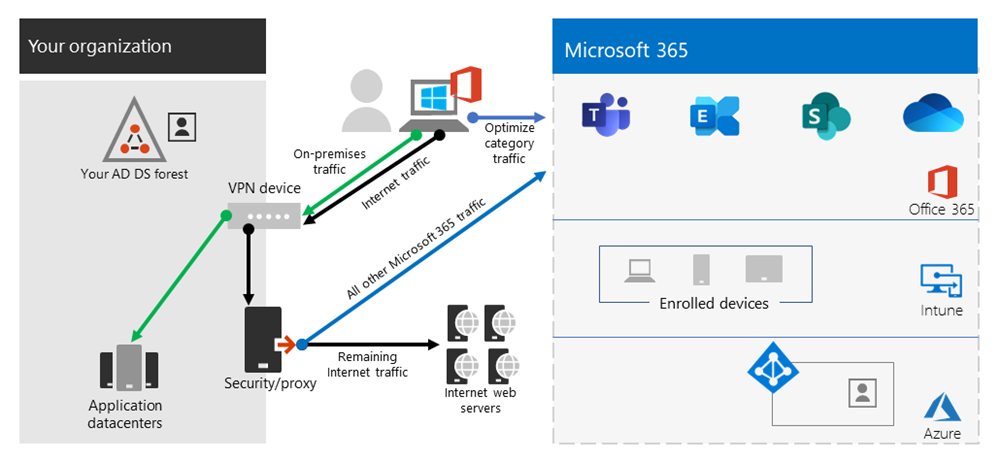

A kényszerített bújtatott VPN-ek használata az elosztott és teljesítményérzékeny felhőalkalmazásokhoz való csatlakozáshoz nem optimális, de a negatív hatásokat egyes vállalatok elfogadták a biztonsági állapotkvóta fenntartása érdekében. A forgatókönyvet bemutató példadiagram itt tekinthető meg:

1. ábra: Hagyományos kényszerített bújtatású VPN-megoldás.

Ez a probléma már évek óta növekszik, és sok ügyfél jelent jelentős változás a hálózati forgalom minták. A helyszínen maradó forgalom mostantól külső felhővégpontokhoz csatlakozik. Számos Microsoft-ügyfél arról számolt be, hogy a hálózati forgalom körülbelül 80%-a valamilyen belső forrásba került (amelyet az előző ábrán pontozott vonal jelöl). 2020-ban ez a szám körülbelül 20%-ra csökkent, mivel a nagy számítási feladatokat a felhőbe helyezték át. Ezek a trendek nem ritkák más vállalatoknál. Idővel a felhőbeli folyamat előrehaladtával a fenti modell egyre nehézkesebbé és fenntarthatatlanabbá válik, megakadályozva, hogy a szervezet rugalmas legyen, amikor a felhőközpontú világba költözik.

A COVID-19 világválsága eszkalálta ezt a problémát, hogy azonnali szervizelést igényeljen. Az alkalmazottak biztonságának biztosítása soha nem látott igényeket támaszt a vállalati informatikai vállalat felé, hogy nagy léptékben támogassa az otthoni munkavégzést, ami a válság utáni korszakban is igaz. A Microsoft 365 jó helyzetben van ahhoz, hogy segítse az ügyfeleket a kereslet kielégítésében, de az otthonról dolgozó felhasználók magas egyidejűsége nagy mennyiségű Microsoft 365-forgalmat eredményez, amely a kényszerített alagút VPN-jén és a helyszíni hálózati szegélyhálózatokon keresztül irányítva gyors telítettséget okoz, és a VPN-infrastruktúrát kapacitáson kívül futtatja. Ebben a válság utáni valóságban a VPN használata a Microsoft 365 eléréséhez már nem csupán teljesítménybeli akadály, hanem egy kemény fal, amely nemcsak a Microsoft 365-re van hatással, hanem a kritikus üzleti műveletekre is, amelyeknek továbbra is a VPN-re kell támaszkodniuk a működéshez.

A Microsoft szorosan együttműködik az ügyfelekkel és a szélesebb körű iparággal, hogy hatékony, modern megoldásokat biztosítson ezekre a problémákra a saját szolgáltatásainkból, és összhangban legyen az iparág ajánlott gyakorlatával. A Microsoft 365 szolgáltatás kapcsolati alapelvei úgy lettek kialakítva, hogy hatékonyan működjenek a távoli felhasználók számára, miközben lehetővé teszik a szervezet számára a biztonság és a kapcsolat feletti ellenőrzés fenntartását. Ezek a megoldások korlátozott munkával is gyorsan implementálhatók, de jelentős pozitív hatást gyakorolnak a fent vázolt problémákra.

Azoknak az ügyfeleknek, akik távoli feldolgozóeszközeiket VPN-en keresztül csatlakoztatják a vállalati hálózathoz vagy felhőinfrastruktúrához, a Microsoft azt javasolja, hogy a Microsoft 365 fő forgatókönyvei a Microsoft Teams, a SharePoint és a Exchange OnlineVPN osztott alagúton keresztül legyenek átirányítva. Ez különösen fontossá válik, mint az előtérbeli stratégia, amely lehetővé teszi a munkavállalók folyamatos termelékenységét az olyan nagyszabású otthoni munkavégzések során, mint a COVID-19-válság.

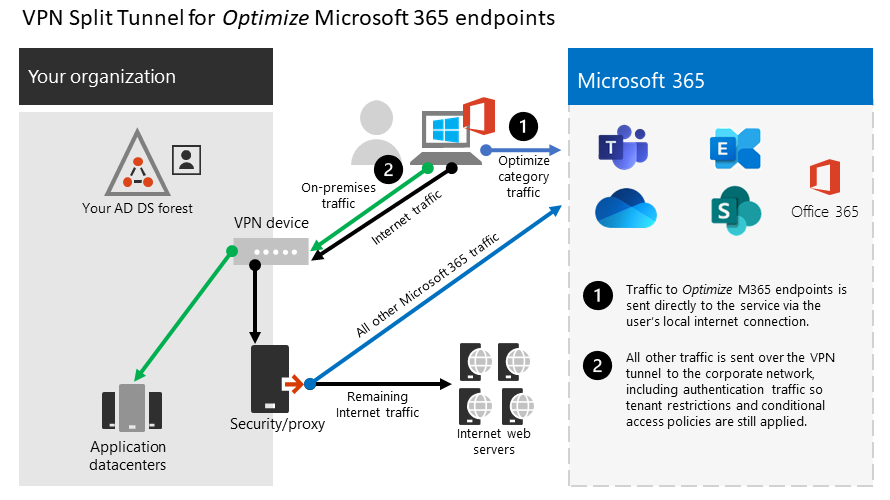

2. ábra: Vpn-beli felosztási alagút megoldás definiált Microsoft 365-kivételekkel, amelyek közvetlenül a szolgáltatásnak lesznek elküldve. Az összes többi forgalom céltól függetlenül áthalad a VPN-alagúton.

Ennek a megközelítésnek a lényege egy olyan módszer biztosítása a vállalatok számára, amely mérsékli a VPN-infrastruktúra telítettségének kockázatát, és a lehető legrövidebb időn belül jelentősen javítja a Microsoft 365 teljesítményét. Ha úgy konfigurálja a VPN-ügyfeleket, hogy lehetővé tegyék a legkritikusabb, nagy mennyiségű Microsoft 365-forgalmat a VPN-alagút megkerüléséhez, a következő előnyökkel jár:

Azonnal elhárítja az ügyfél által jelentett teljesítmény- és hálózati kapacitásproblémák többségének kiváltó okát a vállalati VPN-architektúrákban, amelyek hatással vannak a Microsoft 365 felhasználói élményére

Az ajánlott megoldás kifejezetten a Microsoft 365 szolgáltatásvégpontokat célozza meg, amelyek aMicrosoft 365 URL-címeinek és IP-címtartományainak Optimalizálás kategóriájába tartoznak. Az ezekre a végpontokra bejövő forgalom rendkívül érzékeny a késésre és a sávszélesség szabályozására, és ha lehetővé teszi, hogy megkerülje a VPN-alagutat, jelentősen javíthatja a végfelhasználói élményt, valamint csökkentheti a vállalati hálózati terhelést. Azok a Microsoft 365-kapcsolatok, amelyek nem alkotják a sávszélesség vagy a felhasználói élmény nagy részét, továbbra is irányíthatók a VPN-alagúton keresztül az internethez kötött forgalom többi részével együtt. További információ: A VPN felosztási alagútjának stratégiája.

Az ügyfelek gyorsan konfigurálhatók, tesztelhetők és implementálhatók további infrastruktúra- vagy alkalmazáskövetelmények nélkül

A VPN-platformtól és a hálózati architektúrától függően a megvalósítás akár néhány órát is igénybe vehet. További információ: Vpn split tunneling implementálása.

Megőrzi az ügyfél VPN-implementációinak biztonsági helyzetét azáltal, hogy nem módosítja más kapcsolatok irányítását, beleértve az internetre irányuló forgalmat is

Az ajánlott konfiguráció a VPN-forgalom kivételeinek minimális jogosultsági elvét követi, és lehetővé teszi az ügyfelek számára, hogy a megosztott alagút VPN-t anélkül implementálják, hogy további biztonsági kockázatoknak tennék ki a felhasználókat vagy az infrastruktúrát. A közvetlenül a Microsoft 365-végpontokra irányított hálózati forgalom titkosítva van, az Office-ügyfélalkalmazások vermei ellenőrzik az integritást, és hatóköre a Microsoft 365-szolgáltatásoknak dedikált IP-címekre terjed ki, amelyek mind az alkalmazás, mind a hálózat szintjén meg vannak erősítve. További információ: Alternatív módszerek biztonsági szakembereknek és informatikai szakembereknek a modern biztonsági vezérlők elérésére a mai egyedi távoli munkavégzési forgatókönyvekben (Microsoft biztonsági csapat blogja).

A legtöbb vállalati VPN-platform natív módon támogatja

A Microsoft továbbra is együttműködik a kereskedelmi VPN-megoldásokat gyártó iparági partnerekkel, hogy a partnerek a fenti javaslatoknak megfelelően célzott útmutatást és konfigurációs sablonokat dolgozzanak ki a megoldásukhoz. További információ: ÚTMUTATÓk a gyakori VPN-platformokhoz.

Tipp

A Microsoft azt javasolja, hogy a osztott alagút VPN-konfigurációját a Microsoft 365-szolgáltatások dokumentált dedikált IP-címtartományaira összpontosítsa. Előfordulhat, hogy bizonyos VPN-ügyfélplatformokon lehetséges FQDN- vagy AppID-alapú osztott alagútkonfigurációk nem fedik le teljes mértékben a Microsoft 365 legfontosabb forgatókönyveit, és ütközhetnek az IP-alapú VPN-útválasztási szabályokkal. Ezért a Microsoft nem javasolja a Microsoft 365 FQDN-ek használatát a felosztott alagút VPN-ének konfigurálásához. Az FQDN-konfiguráció használata hasznos lehet más kapcsolódó forgatókönyvekben, például a .pac-fájlok testreszabásában vagy a proxy megkerülésének implementálásához.

A teljes implementálási útmutatóért lásd: Vpn-alapú osztott bújtatás implementálása a Microsoft 365-höz.

A Microsoft 365 távoli dolgozók számára történő konfigurálásának részletes folyamatát lásd: Az infrastruktúra beállítása távoli munkavégzéshez.

A VPN split tunnel stratégiája

A hagyományos vállalati hálózatokat gyakran úgy tervezték, hogy biztonságosan működjenek egy felhő előtti világban, ahol a legfontosabb adatok, szolgáltatások, alkalmazások a helyszínen üzemelnek, és közvetlenül kapcsolódnak a belső vállalati hálózathoz, ahogy a felhasználók többsége is. Így a fiókirodák ezen elemei köré épül a hálózati infrastruktúra , amely többprotocol címkeváltási (MPLS) hálózatokon keresztül csatlakozik a központi irodához, és a távoli felhasználóknak VPN-en keresztül kell csatlakozniuk a vállalati hálózathoz a helyszíni végpontok és az internet eléréséhez. Ebben a modellben a távoli felhasználóktól érkező összes forgalom áthalad a vállalati hálózaton, és egy közös kimenő ponton keresztül irányítja a felhőszolgáltatáshoz.

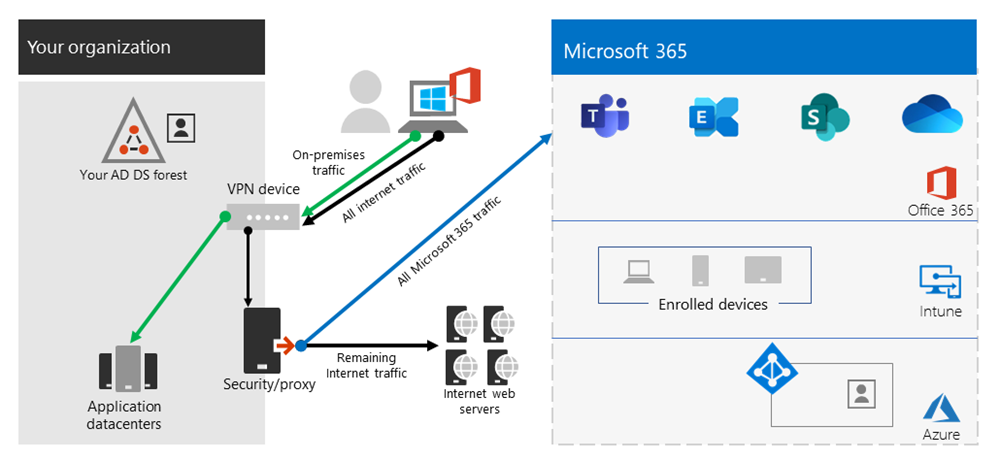

2. ábra: Gyakori VPN-megoldás távoli felhasználók számára, ahol minden forgalom vissza lesz kényszerítve a vállalati hálózatba a céltól függetlenül.

Ahogy a szervezetek áthelyezik az adatokat és az alkalmazásokat a felhőbe, ez a modell egyre kevésbé lesz hatékony, mivel gyorsan nehézkessé, költségessé és skálázhatatlanná válik, ami jelentősen befolyásolja a felhasználók hálózati teljesítményét és hatékonyságát, és korlátozza a szervezet azon képességét, hogy alkalmazkodjon a változó igényekhez. Számos Microsoft-ügyfél számolt be arról, hogy néhány évvel ezelőtt a hálózati forgalom 80%-a belső célhelyre érkezett, de 2020-ban a forgalom 80%-a külső felhőalapú erőforráshoz kapcsolódik.

A COVID-19-válság tovább súlyosbította ezt a problémát, hogy azonnali megoldásokat igényeljen a szervezetek túlnyomó többsége számára. Sok ügyfél azt tapasztalta, hogy a kényszerített VPN-modell nem skálázható és nem elég nagy teljesítményű olyan 100%-os távoli munkavégzési forgatókönyvekhez, mint amilyeneket ez a válság szükségessé tett. A szervezetek hatékony működéséhez gyors megoldásokra van szükség.

A Microsoft 365 szolgáltatás esetében a Microsoft pontosan szem előtt tartva tervezte meg a szolgáltatás csatlakozási követelményeit, ahol a szolgáltatásvégpontok koncentrált, szigorúan szabályozott és viszonylag statikus készlete egyszerűen és gyorsan optimalizálható úgy, hogy a szolgáltatáshoz hozzáférő felhasználók számára nagy teljesítményt nyújtson, és csökkentse a VPN-infrastruktúrára nehezedő terhet, hogy a még szükséges forgalom használhassa.

A Microsoft 365 három kategóriába sorolja a Microsoft 365-höz szükséges végpontokat: Optimalizálás, Engedélyezés és Alapértelmezett. Itt a végpontok optimalizálása a legfontosabb, és a következő jellemzőkkel rendelkezik:

- A Microsoft tulajdonában lévő és felügyelt végpontok, amelyek a Microsoft infrastruktúráján vannak üzemeltetve

- A Microsoft 365 alapvető számítási feladataihoz, például a Exchange Online, a SharePointhoz, a Skype Vállalati verzió Online-hoz és a Microsoft Teamshez dedikáltak

- Ip-címek megadása

- Alacsony változási arány, és várhatóan kis számban marad (jelenleg 20 IP-alhálózat)

- Nagy mennyiségű és/vagy késésre érzékeny

- A szükséges biztonsági elemeket nem a hálózaton, hanem a szolgáltatásban biztosítják

- A Microsoft 365 szolgáltatás felé irányuló forgalom körülbelül 70–80%-a

Ez a szigorú hatókörű végpontkészlet felosztható a kényszerített VPN-alagútból, és biztonságosan és közvetlenül a Microsoft 365 szolgáltatásnak küldhető el a felhasználó helyi felületén keresztül. Ez az úgynevezett osztott bújtatás.

Az olyan biztonsági elemek, mint a DLP, az AV-védelem, a hitelesítés és a hozzáférés-vezérlés sokkal hatékonyabban alkalmazhatók ezekhez a végpontokhoz a szolgáltatás különböző rétegeinél. Mivel a forgalom nagy részét el is vonjuk a VPN-megoldástól, ez felszabadítja a VPN-kapacitást az üzletileg kritikus forgalom számára, amely továbbra is erre támaszkodik. Azt is meg kell szüntetnie annak szükségességét, hogy sok esetben megy keresztül egy hosszadalmas és költséges frissítési program kezelésére ezt az új működési módot.

3. ábra: Vpn split tunnel megoldás definiált Microsoft 365-kivételekkel, amely közvetlenül a szolgáltatásnak van elküldve. Minden más forgalom vissza lesz kényszerítve a vállalati hálózatba, függetlenül a céltól.

Biztonsági szempontból a Microsoft számos olyan biztonsági funkcióval rendelkezik, amelyek hasonló vagy akár fokozott biztonságot nyújtanak, mint a helyszíni biztonsági vermek beágyazott vizsgálatai. A Microsoft biztonsági csapatának Alternatív módszerek biztonsági szakembereknek és informatikai szakembereknek a modern biztonsági vezérlők elérésére a mai egyedi távoli munkavégzési forgatókönyvekben című blogbejegyzése világosan összefoglalja az elérhető funkciókat, és ebben a cikkben részletesebb útmutatást talál. A VPN-elosztási bújtatás Microsoft általi megvalósításáról a Futtatás VPN-en: Hogyan tartja a Microsoft a távoli munkaerőt kapcsolatban.

Ez a megvalósítás sok esetben órákon belül megvalósítható, ami gyors megoldást tesz lehetővé a szervezetek egyik legsürgetőbb problémájára, mivel gyorsan váltanak a teljes körű távmunkára. A VPN split tunnel implementálásával kapcsolatos útmutatásért lásd: Vpn split tunneling implementing for Microsoft 365 (Vpn split tunneling implementing for Microsoft 365) (Vpn split tunneling implementálása a Microsoft 365-ben).

GYIK

A Microsoft biztonsági csapata közzétett egy alternatív módszereket a biztonsági szakemberek és az informatikai szakemberek számára, hogy modern biztonsági vezérlőket érjenek el napjaink egyedi távoli munkavégzési forgatókönyveiben. Ez egy blogbejegyzés, amely ismerteti a biztonsági szakemberek és az informatikai szakemberek számára a modern biztonsági vezérlők napjaink egyedi távoli munkavégzési forgatókönyveiben való megvalósításának fő módjait. Emellett az alábbiakban néhány gyakori ügyfélkérdést és választ talál erre a témára.

Hogyan állítsa le a felhasználók hozzáférését más olyan bérlőkhöz, ahol nem bízok meg abban, hogy hol tudnának adatokat kiszűrni?

A válasz egy bérlői korlátozások nevű funkció. A hitelesítési forgalom nem nagy mennyiségű, és nem különösen a késésre érzékeny, ezért a VPN-megoldáson keresztül küldhető el arra a helyszíni proxyra, ahol a szolgáltatás alkalmazva van. Itt megmarad a megbízható bérlők engedélyezési listája, és ha az ügyfél egy nem megbízható bérlőhöz próbál jogkivonatot beszerezni, a proxy egyszerűen letiltja a kérést. Ha a bérlő megbízható, akkor egy jogkivonat akkor érhető el, ha a felhasználó rendelkezik a megfelelő hitelesítő adatokkal és jogosultságokkal.

Így annak ellenére, hogy a felhasználó TCP/UDP-kapcsolatot létesíthet a megjelölt végpontok optimalizálása szolgáltatással, és nem rendelkezik érvényes jogkivonattal a kérdéses bérlő eléréséhez, egyszerűen nem tud bejelentkezni, és nem tud adatokat elérni/áthelyezni.

Ez a modell engedélyezi a hozzáférést a fogyasztói szolgáltatásokhoz, például a személyes OneDrive-fiókokhoz?

Nem, nem, a Microsoft 365-végpontok nem ugyanazok, mint a fogyasztói szolgáltatások (például Onedrive.live.com), így a felosztott alagút nem teszi lehetővé a felhasználó számára a fogyasztói szolgáltatások közvetlen elérését. A fogyasztói végpontok felé irányuló forgalom továbbra is a VPN-alagutat fogja használni, és a meglévő szabályzatok továbbra is érvényben maradnak.

Hogyan alkalmazza a DLP-t, és védje a bizalmas adatokat, amikor a forgalom már nem halad át a helyszíni megoldáson?

A Microsoft 365 számos beépített eszközzel rendelkezik, hogy segítsen megelőzni a bizalmas adatok véletlen közzétételét. A Teams és a SharePoint beépített DLP-képességeivel észlelheti a nem megfelelően tárolt vagy megosztott bizalmas adatokat. Ha a távoli munkavégzési stratégia része a saját eszközök használatára vonatkozó szabályzat, alkalmazásalapú feltételes hozzáféréssel megakadályozhatja, hogy bizalmas adatok töltődjenek le a felhasználók személyes eszközeire

Hogyan értékelni és fenntartani a felhasználó hitelesítésének ellenőrzését, amikor közvetlenül csatlakozik?

Az első negyedévben feljegyzett bérlőkorlátozási funkció mellett feltételes hozzáférési szabályzatok is alkalmazhatók a hitelesítési kérések kockázatának dinamikus értékelésére és a megfelelő reagálásra. A Microsoft azt javasolja, hogy a Teljes felügyelet modell idővel implementálva legyen, és Microsoft Entra feltételes hozzáférési szabályzatok használatával megőrizhetjük az irányítást a mobil- és a felhőközpontú világban. A feltételes hozzáférési szabályzatokkal valós idejű döntést hozhat arról, hogy egy hitelesítési kérés sikeres-e, számos tényező alapján, például:

- Eszköz: az eszköz ismert/megbízható/tartományhoz csatlakozik?

- IP – A hitelesítési kérelem egy ismert vállalati IP-címről érkezik? Vagy egy olyan országból vagy régióból, amelyben nem bízunk?

- Alkalmazás – Jogosult a felhasználó az alkalmazás használatára?

Ezután aktiválhatunk olyan szabályzatokat, mint a jóváhagyás, az MFA aktiválása vagy a hitelesítés letiltása ezen szabályzatok alapján.

Hogyan védelmet a vírusok és kártevők ellen?

A Microsoft 365 ismét védelmet biztosít magának a szolgáltatásnak a különböző rétegeiben lévő, az ebben a dokumentumban ismertetett, megjelölt végpontok optimalizálása számára. Mint már említettük, sokkal hatékonyabb ezeket a biztonsági elemeket a szolgáltatásban biztosítani, nem pedig olyan eszközökkel összhangban elvégezni, amelyek esetleg nem teljesen értik a protokollokat/forgalmat. Alapértelmezés szerint a SharePoint automatikusan megvizsgálja az ismert kártevők fájlfeltöltéseit

A fent felsorolt Exchange-végpontok esetében a Microsoft 365-höz készült Exchange Online Védelmi szolgáltatás és Microsoft Defender kiválóan gondoskodnak a szolgáltatás felé irányuló forgalom biztonságáról.

Küldhetek többet, mint a Közvetlen forgalom optimalizálása?

Prioritást kell biztosítani a megjelölt végpontok optimalizálása számára, mivel ezek a lehető legnagyobb előnyt biztosítják az alacsony szintű munkához. Ha azonban szeretné, a szolgáltatás működéséhez engedélyezni kell a megjelölt végpontokat, és meg kell adni az IP-címeket a végpontokhoz, amelyek szükség esetén használhatók.

Számos gyártó kínál olyan felhőalapú proxy-/biztonsági megoldásokat , úgynevezett biztonságos webátjárókat , amelyek központi biztonsági, vezérlési és vállalati házirend-alkalmazásokat biztosítanak az általános webböngészéshez. Ezek a megoldások jól működnek a felhőközpontú világban, ha magas rendelkezésre állásúak, nagy teljesítményűek és a felhasználók közelében vannak kiépítve azáltal, hogy lehetővé teszik a biztonságos internet-hozzáférést a felhasználóhoz közeli felhőalapú helyről. Így nincs szükség a VPN-en/vállalati hálózaton keresztüli hajfürtre az általános böngészési forgalomhoz, miközben továbbra is lehetővé teszi a központi biztonsági vezérlést.

Még ha ezek a megoldások is érvényben vannak, a Microsoft továbbra is határozottan javasolja, hogy az Optimize megjelölt Microsoft 365-forgalmat a rendszer közvetlenül a szolgáltatásnak küldje.

Az Azure-Virtual Network való közvetlen hozzáférés engedélyezésével kapcsolatos útmutatásért lásd: Távoli munkavégzés az Azure VPN Gateway Pont–hely használatával.

Miért van szükség a 80-ás portra? A forgalom tiszta?

A 80-at csak olyan célokra használják, mint például a 443-as portra való átirányítás, nem küld ügyféladatokat, és nem érhető el a 80-ás porton keresztül. A titkosítás a Microsoft 365-höz az átvitel alatt álló és inaktív adatok titkosítását ismerteti, a Forgalomtípusok pedig azt ismerteti, hogyan használjuk az SRTP-t a Teams médiaforgalmának védelmére.

Vonatkozik ez a tanács a Microsoft 365 globális példányát használó kínai felhasználókra?

Nem, nem. A fenti tanácsok egyik kikötése a Kínai Népköztársaság azon felhasználói, akik a Microsoft 365 egy globális példányához csatlakoznak. A határokon átnyúló hálózati torlódások gyakori előfordulása miatt a közvetlen internetes kimenő forgalom teljesítménye változó lehet. A régióban a legtöbb ügyfél VPN-en keresztül viszi be a forgalmat a vállalati hálózatba, és az engedélyezett MPLS-kapcsolatcsoportot használja, vagy az országon/régión kívüli kimenő forgalomhoz hasonló módon, optimalizált útvonalon keresztül. Erről bővebben a Microsoft 365 teljesítményoptimalizálás kínai felhasználók számára című cikkben talál további információt.

Működik a felosztási alagút konfigurációja a böngészőben futó Teamsben?

Igen, kikötésekkel. A Teams legtöbb funkcióját az Ügyfelek lekérése a Microsoft Teamshez című témakörben felsorolt böngészők támogatják.

Emellett a Microsoft Edge 96 és újabb verziók támogatják a VPN-elosztási bújtatást a társközi forgalomhoz az Edge WebRtcRespectOsRoutingTableEnabled szabályzat engedélyezésével. Jelenleg előfordulhat, hogy más böngészők nem támogatják a VPN osztott bújtatását a társközi forgalomhoz.

Kapcsolódó cikkek

VPN osztott bújtatásának implementálása a Microsoft 365-höz

Gyakori VPN-osztási bújtatási forgatókönyvek a Microsoft 365-höz

A Teams médiaforgalmának biztonságossá tétele a VPN osztott bújtatásához

A VPN-környezetekben Stream és élő eseményekre vonatkozó speciális szempontok

A Microsoft 365 teljesítményoptimalizálása Kínai felhasználók számára

A Microsoft 365 hálózati kapcsolati alapelvei

A Microsoft 365 hálózati adatkapcsolat felmérése

A Microsoft 365 hálózat- és teljesítményhangolása

Futtatás VPN-en: Hogyan tartja a Microsoft a távoli munkaerőt kapcsolatban

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: