Többtényezős hitelesítés (MFA) kezelése a partnerbérlőhöz

Megfelelő szerepkörök: Rendszergazda ügynök | Értékesítési ügynök | Segélyszolgálati ügynök | Számlázási rendszergazda | Globális rendszergazda

A nagyobb biztonság, valamint a folyamatos biztonsági és adatvédelmi garanciák a legfontosabb prioritásaink közé tartoznak, és továbbra is segítünk a partnereknek megvédeni ügyfeleiket és bérlőiket.

Annak érdekében, hogy a partnerek megvédhessék vállalkozásaikat és ügyfeleiket az identitáslopástól és a jogosulatlan hozzáféréstől, több biztonsági védelmet aktiváltunk a partnerbérltetők számára. Ezek a biztosítékok felhatalmazást adnak, és ellenőrzik az MFA-t. Az MFA engedélyezése segít a partnereknek abban, hogy biztonságossá tegye az ügyfélerőforrásokhoz való hozzáférésüket a hitelesítő adatok biztonsága ellen.

Ez a cikk részletes példákat és útmutatást nyújt a többtényezős hitelesítés (MFA) partnerközpontban való kezelésére.

A Felhőszolgáltató (CSP) programban részt vevő partnereknek, Vezérlőpult szállítóknak (CPV-k) és tanácsadóknak a partnerbiztonsági követelményeket kell implementálniuk a megfelelőség érdekében.

A partnereknek kötelező kikényszeríteniük az MFA-t a partnerbérlében lévő összes felhasználói fiókra, beleértve a vendégfelhasználókat is. A felhasználóknak az alábbi területeken kell elvégezni az MFA-ellenőrzést:

Partner Center

A Partnerközpont egyes lapjai MFA-védelem alatt állnak, például:

- Az Ügyfelek lap alatti összes lap (azaz az összes url-címmel

https://partner.microsoft.com/commerce/*rendelkező lap) - A Támogatási>ügyfélkérések lap összes lapja (például az összes, a következővel kezdődő URL-címmel

https://partner.microsoft.com/dashboard/v2/support/customers/*elért lap) - A Számlázás lap összes lapja

A Partnerközpont más lapjaihoz, például az Áttekintés laphoz és a Szolgáltatásállapot-ellenőrző oldalhoz nincs szükség MFA-ra.

Az alábbi táblázat azt mutatja be, hogy mely felhasználói típusok férhetnek hozzá ezekhez az MFA által védett lapokhoz (és melyekre hatással van ez a funkció).

| MFA által védett lap | Rendszergazda ügynökök | Értékesítési ügynökök | Segélyszolgálati ügynökök | Global administrator | Számlázási rendszergazda |

|---|---|---|---|---|---|

| Az Ügyfelek lap összes lapja | x | x | x | ||

| A Támogatási > ügyfélkérések lap összes lapja | x | x | |||

| Számlázási oldal | x | x | x |

Ezeknek a lapoknak a eléréséhez először be kell fejeznie az MFA-ellenőrzést.

Támogatott MFA-beállítások

- A Microsoft által támogatott Microsoft Entra többtényezős hitelesítést használó partnerek. További információ: Többtényezős Microsoft Entra-hitelesítés engedélyezése (MFA támogatott)

- Az integrált MFA összevont hitelesítést implementáló partnerek. Ezek a partnerfelhasználók hozzáférhetnek a Partnerközponthoz, és kezelhetik az ügyfeleket a GDAP használatával. Tekintse meg az AD FS-ben elérhető MFA-ajánlatokkal rendelkező integrált MFA-szolgáltatókat: Az AD FS metódusainak konfigurálása.

Fontos

A partnereknek olyan hitelesítési szolgáltatót kell használniuk, amely kompatibilis a Microsoft Entra ID integrált MFA-jogcímével. Az integrált jogcím a hitelesítés során megadott hitelesítő adatok tényleges típusát jelzi. A partnereknek integrált MFA-t kell használniuk az ügyfélbérlevők GDAP-val való kezeléséhez.

Partnerközpont és API-k

A következő Partnerközpont API-khoz app+felhasználói hozzáférés és Microsoft Entra-azonosító támogatási MFA szükséges:

- Felfedezés (ár/katalógus/promóció)

- Áttűnés és kezelés

- Számlázás és egyeztetés

- Ügyfelek kezelése delegált hozzáféréssel/AOBO

- Felhasználó- és licenc-hozzárendelés (csak DAP-val)

- Felhasználó- és licenc-hozzárendelés (GDAP-val)

- Részletes Rendszergazda kapcsolatok kérése és hozzáférés-hozzárendelése

Partnerek számára a következő lehetőségek állnak rendelkezésre:

- A Microsoft beépített hitelesítési módszereinek használata az MFA-követelmények teljesítéséhez.

- Ha összevont identitásszolgáltatót használ, győződjön meg arról, hogy az összevonás úgy van konfigurálva, hogy elfogadja az összevont MFA-t.

- Ha az ADFS használatával szeretné konfigurálni a külső második tényezőt, tekintse meg az AD FS-ben elérhető MFA-ajánlatokkal rendelkező külső szolgáltatókat: Hitelesítési módszerek konfigurálása az AD FS-hez

- MFA implementálása: Az MFA azonnali engedélyezése biztonsági alapértékeken vagy feltételes hozzáférésen keresztül az alapértelmezett biztonsági útmutatót követve.

Ellenőrzési példák

Az ellenőrzés a Partnerközpontban való működésének szemléltetéséhez tekintse meg az alábbi példákat.

1. példa: A partner implementálta a Microsoft Entra többtényezős hitelesítést

Alejandra egy Contoso nevű CSP-nek dolgozik. A Contoso a Microsoft Entra többtényezős hitelesítéssel implementálta az MFA-t a Contoso-partnerbérlőben lévő összes felhasználójuk számára.

Az Alejandra elindít egy új böngésző munkamenetet, és a Partnerközpont áttekintési oldalára lép (amely nem MFA-védelem alatt áll). A Partnerközpont átirányítja az Alejandrát a Microsoft Entra-azonosítóra a bejelentkezéshez.

A Contoso meglévő Többtényezős Microsoft Entra-hitelesítésének köszönhetően az Alejandra szükséges az MFA-ellenőrzés elvégzéséhez. Sikeres bejelentkezés és MFA-ellenőrzés esetén az Alejandra vissza lesz irányítva a Partnerközpont áttekintési oldalára.

Az Alejandra megpróbálja elérni a Partnerközpont MFA által védett lapjainak egyikét. Mivel az Alejandra korábban végzett MFA-ellenőrzést a bejelentkezés során, az Alejandra anélkül érheti el az MFA által védett oldalt, hogy újra át kelljen mennie az MFA-ellenőrzésen.

2. példa: A partner nem Microsoft MFA-t implementált identitás-összevonással

A Prashob egy Wingtip nevű CSP-nek dolgozik. A Wingtip az MFA-t a Wingtip-partnerbérlében lévő összes felhasználó számára implementálta nem Microsoft MFA használatával, amely identitás-összevonással integrálva van a Microsoft Entra-azonosítóval.

A Prashob elindít egy új böngésző munkamenetet, és a Partnerközpont áttekintési oldalára lép (amely nem MFA-védelem alatt áll). A Partnerközpont átirányítja a Prashobot a Microsoft Entra-azonosítóra a bejelentkezéshez.

Mivel a Wingtip rendelkezik beállítási identitás-összevonással, a Microsoft Entra ID átirányítja a Prashobot az összevont identitásszolgáltatóhoz a bejelentkezés és az MFA ellenőrzése érdekében. Sikeres bejelentkezés és MFA-ellenőrzés esetén a Prashob vissza lesz irányítva a Microsoft Entra-azonosítóra, majd a Partnerközpont áttekintési oldalára.

A Prashob megpróbálja elérni a Partnerközpont MFA által védett lapjainak egyikét. Mivel Prashob korábban már elvégezte az MFA-ellenőrzést a bejelentkezés során, az MFA által védett oldalt anélkül érheti el, hogy újra át kellene mennie az MFA-ellenőrzésen.

A Prashob ezután a szolgáltatásfelügyeleti oldalra lép, ahol felhasználókat vehet fel a Contoso Microsoft Entra-azonosítójában. Mivel a Prashob erős hitelesítéssel használta az Entra-kompatibilis hitelesítésszolgáltatót, probléma nélkül hozzáférhetnek az ügyfélbérlőhöz.

Ebben a példában a Prashobnak ajánlott a Microsoft Entra többtényezős hitelesítési megoldás vagy egy Entra-kompatibilis hitelesítési szolgáltató használata, hogy sikeresen felügyelhessék az ügyfél bérlőjét.

3. példa: A partner nem implementált MFA-t

A Fabrikam nevű CSP-partner még nem implementálta az MFA-t. A Microsoft azt javasolja, hogy implementáljanak egy Microsoft Entra ID által támogatott MFA-megoldást.

John Fabrikamnak dolgozik. A Fabrikam nem implementált MFA-t a Fabrikam partnerbérlében lévő felhasználók számára.

John elindít egy új böngésző munkamenetet, és a Partnerközpont áttekintési oldalára lép (amely nem MFA-védelem alatt áll). A Partnerközpont átirányítja Johnt a Microsoft Entra-azonosítóra a bejelentkezéshez.

A sikeres bejelentkezés után John visszakerül a Partnerközpont áttekintési oldalára, mert nem fejezte be az MFA-ellenőrzést.

John megpróbálja elérni az MFA által védett oldalak egyikét a Partnerközpontban. Mivel John nem végezte el az MFA-ellenőrzést, a Partnerközpont átirányítja Johnt a Microsoft Entra-azonosítóra az MFA-ellenőrzés befejezéséhez. Mivel Johnnak először kell elvégeznie az MFA-t, Johnnak is regisztrálnia kell az MFA-ra. Sikeres MFA-regisztráció és MFA-ellenőrzés után John hozzáférhet az MFA által védett laphoz.

Egy másik napon, mielőtt a Fabrikam implementálja az MFA-t bármely felhasználó számára, John elindít egy új böngésző-munkamenetet, és a Partnerközpont áttekintési oldalára lép (amely nem MFA-védelem alatt áll). A Partnerközpont átirányítja Johnt a Microsoft Entra-azonosítóra, hogy MFA-kérés nélkül jelentkezzen be.

John megpróbálja elérni az MFA által védett oldalak egyikét a Partnerközpontban. Mivel John nem végezte el az MFA-ellenőrzést, a Partnerközpont átirányítja Johnt a Microsoft Entra-azonosítóra az MFA-ellenőrzés befejezéséhez. Mivel John regisztrálta az MFA-t, ezúttal csak az MFA-ellenőrzés elvégzését kéri.

4. példa: A partner nem Microsoft MFA-t implementált, amely nem kompatibilis a Microsoft Entra szolgáltatással

Trent egy Wingtip nevű CSP-hez dolgozik. A Wingtip az MFA-t a Wingtip-partnerbérlében lévő összes felhasználó számára bevezette, és nem Microsoft MFA-t használ a felhőkörnyezetében feltételes hozzáféréssel.

Trent elindít egy új böngésző munkamenetet, és a Partnerközpont áttekintési oldalára lép (amely nem MFA-védelem alatt áll). A Partnerközpont átirányítja a Trentet a Microsoft Entra-azonosítóra a bejelentkezéshez.

Mivel a Wingtip nem Microsoft MFA-integrációt használt, amely nem kompatibilis a Microsoft Entra-azonosítóval, és nem rendelkezik erős hitelesítéssel, a Trent nem fér hozzá az MFA által védett lapokhoz és API-khoz a Partnerközpontban.

Mivel Trent hozzáfér az MFA által védett lapokhoz, az MFA-t erős hitelesítéssel kell bemutatnia, hogy hozzáférhessen az MFA által védett lapokhoz.

A partnereknek olyan hitelesítésszolgáltatót kell használniuk, amely kompatibilis a Microsoft Entra-azonosítóval, amely támogatja a hitelesítő módszer jogcímét (az "amr jogcím" az Access-jogkivonat jogcímreferenciájában – Microsoft Identitásplatform, amely a hitelesítés során megadott tényleges hitelesítő adattípust tükrözi.

Határozottan arra ösztönözzük a CSP-partnereket, hogy azonnal implementálják a Microsoft Entra ID-val kompatibilis MFA-t a bérlő biztonsági alapkonfigurációjának növelése érdekében.

Partnerközpont API

A Partnerközpont API támogatja az alkalmazás- és felhasználóhitelesítést (App+User) is.

Az App+Felhasználói hitelesítés használata esetén a Partnerközpontnak MFA-ellenőrzést kell elvégeznie. Pontosabban, amikor egy partneralkalmazás API-kérést küld a Partnerközpontnak, tartalmaznia kell egy hozzáférési jogkivonatot a kérelem engedélyezési fejlécében.

Megjegyzés:

A Biztonságos alkalmazásmodell keretrendszer egy méretezhető keretrendszer a CSP-partnerek és CPV-k hitelesítéséhez a Microsoft Azure MFA architektúrán keresztül a Partnerközpont API-k meghívásakor. Ezt a keretrendszert az MFA szolgáltatásautomatizálásban való használatakor kell implementálnia.

Amikor a Partnerközpont az App+User hitelesítéssel beszerzett hozzáférési jogkivonattal rendelkező API-kérést kap, a Partnerközpont API ellenőrzi, hogy az MFA-érték szerepel-e a hitelesítési módszer referencia (AMR) jogcímében. JWT-dekóderrel ellenőrizheti, hogy egy hozzáférési jogkivonat tartalmazza-e a várt hitelesítési módszerhivatkozási (AMR) értéket, vagy sem:

{

"aud": "https://api.partnercenter.microsoft.com",

"iss": "https://sts.windows.net/df845f1a-7b35-40a2-ba78-6481de91f8ae/",

"iat": 1549088552,

"nbf": 1549088552,

"exp": 1549092452,

"acr": "1",

"amr": [

"pwd",

"mfa"

],

"appid": "23ec45a3-5127-4185-9eff-c8887839e6ab",

"appidacr": "0",

"family_name": "Adminagent",

"given_name": "CSP",

"ipaddr": "127.0.0.1",

"name": "Adminagent CSP",

"oid": "4988e250-5aee-482a-9136-6d269cb755c0",

"scp": "user_impersonation",

"tenant_region_scope": "NA",

"tid": "df845f1a-7b35-40a2-ba78-6481de91f8ae",

"unique_name": "Adminagent.csp@testtestpartner.onmicrosoft.com",

"upn": "Adminagent.csp@testtestpartner.onmicrosoft.com",

"ver": "1.0"

}

Ha az érték jelen van, a Partnerközpont arra a következtetésre jut, hogy az MFA-ellenőrzés befejeződött, és feldolgozza az API-kérést.

Ha az érték nem jelenik meg, a Partner center API a következő válaszsal utasítja el a kérést:

HTTP/1.1 401 Unauthorized - MFA required Transfer-Encoding: chunked Request-Context: appId=cid-v1:03ce8ca8-8373-4021-8f25-d5dd45c7b12f WWW-Authenticate: Bearer error="invalid_token" Date: Thu, 14 Feb 2019 21:54:58 GMT

Partnerközpont API-k hívásakor csak olyan műveletek esetén támogatottak a csak alkalmazáselérési jogkivonatok, amelyekhez nincs szükség GDAP-szerepkör-hozzárendelésekre az ügyfélbérlében.

További ajánlott eljárásokért tekintse meg az API-hitelesítés és -engedélyezés – Áttekintés című témakört.

Partner delegált Rendszergazda istration

A partnerbérlelőknek részletes delegált rendszergazdai jogosultságokat (GDAP) kell használniuk az ügyfélerőforrások Microsoft Online Services-portálokon (portal.azure.com vagy admin.microsoft.com), parancssori felületen (CLI) és API-kon keresztül (App+Felhasználói hitelesítés használatával). További információkért lásd a támogatott MFA-beállításokat.

Szolgáltatásportálok használata

A CSP-partnerek a Szolgáltatáskezelési felületen keresztül kezelhetik ügyfeleiket a Partnerközpont portálján . A partnerek navigálhatnak az ügyfélhez, és kiválaszthatják a Service Management lehetőséget, hogy felügyelhessenek egy adott szolgáltatást az ügyfél számára. A partnereknek követniük kell a GDAP szerepkörrel kapcsolatos útmutatást , hogy megkapják a megfelelő minimális jogosultságú GDAP-szerepkört az ügyfeleik kezeléséhez.

Ha a Microsoft Online Services-portálokat partnerdelegált Rendszergazda jogosultságokkal (Rendszergazda-nevében) éri el az ügyfélerőforrások kezeléséhez, ezen portálok közül sok megköveteli, hogy a partnerfiók interaktívan hitelesítse magát, és az ügyfél Microsoft Entra-bérlője legyen a hitelesítési környezet. A partnerfióknak be kell jelentkeznie az ügyfélbérbe.

A Microsoft Entra ID-hitelesítéshez a felhasználónak MFA-ellenőrzést kell végeznie, ha MFA-t igénylő szabályzat van. Két lehetséges felhasználói élmény érhető el attól függően, hogy a partnerfiók felügyelt vagy összevont identitás-e:

Ha a partnerfiók felügyelt identitás, a Microsoft Entra-azonosító közvetlenül kéri a felhasználót az MFA-ellenőrzés elvégzésére. Ha a partnerfiók korábban még nem regisztrált az MFA-ra a Microsoft Entra-azonosítóval, a felhasználónak először be kell fejeznie az MFA-regisztrációt .

Ha a partnerfiók összevont identitás, a felhasználói élmény attól függ, hogy a partneradminisztrátor hogyan konfigurálta az összevonást a Microsoft Entra-azonosítóban. Ha összevonást állít be a Microsoft Entra-azonosítóban, a partneradminisztrátor jelezheti a Microsoft Entra-azonosítónak, hogy az összevont identitásszolgáltató támogatja-e az MFA-t.

- Ha igen, a Microsoft Entra ID átirányítja a felhasználót az összevont identitásszolgáltatóhoz az MFA-ellenőrzés elvégzéséhez.

- Ha nem, a Microsoft Entra ID közvetlenül kéri a felhasználót az MFA-ellenőrzés elvégzésére. Ha a partnerfiók korábban még nem regisztrált az MFA-ra a Microsoft Entra-azonosítóval, a felhasználónak először be kell fejeznie az MFA-regisztrációt .

Az általános élmény olyan, mint az a forgatókönyv, amelyben egy végfelhasználói bérlő MFA-t implementált a rendszergazdái számára. Az ügyfélbérlõ például engedélyezte a Microsoft Entra biztonsági alapértelmezett beállításait, amihez minden rendszergazdai jogosultsággal rendelkező fióknak MFA-ellenőrzéssel kell bejelentkeznie az ügyfélbérlõbe, beleértve Rendszergazda ügynököket és ügyfélszolgálati ügynököket.

Tesztelési célokra a partnerek engedélyezhetik a Microsoft Entra biztonsági alapértelmezett beállításait az ügyfélbérlésben, majd megpróbálhatják a Partner részletes delegált Rendszergazda istration Privileges (GDAP) használatával elérni az ügyfélbérlést.

Megjegyzés:

Nem minden Microsoft Online Service-portál megköveteli, hogy a partnerfiókok jelentkezzenek be az ügyfélbérlelőbe, amikor a GDAP használatával férnek hozzá az ügyfélerőforrásokhoz. Néhány esetben azonban csak a partnerfiókoknak kell bejelentkezniük a partnerbérbe. Ilyen például az Exchange Rendszergazda Center. Idővel várhatóan ezek a portálok megkövetelik, hogy a partnerfiókok jelentkezzenek be az ügyfélbérlõbe a GDAP használatakor.

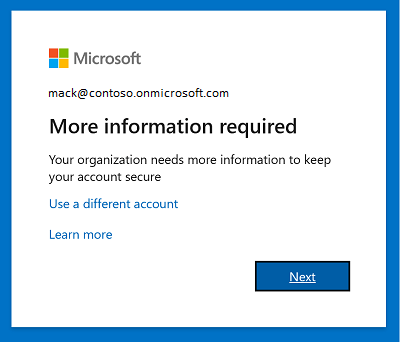

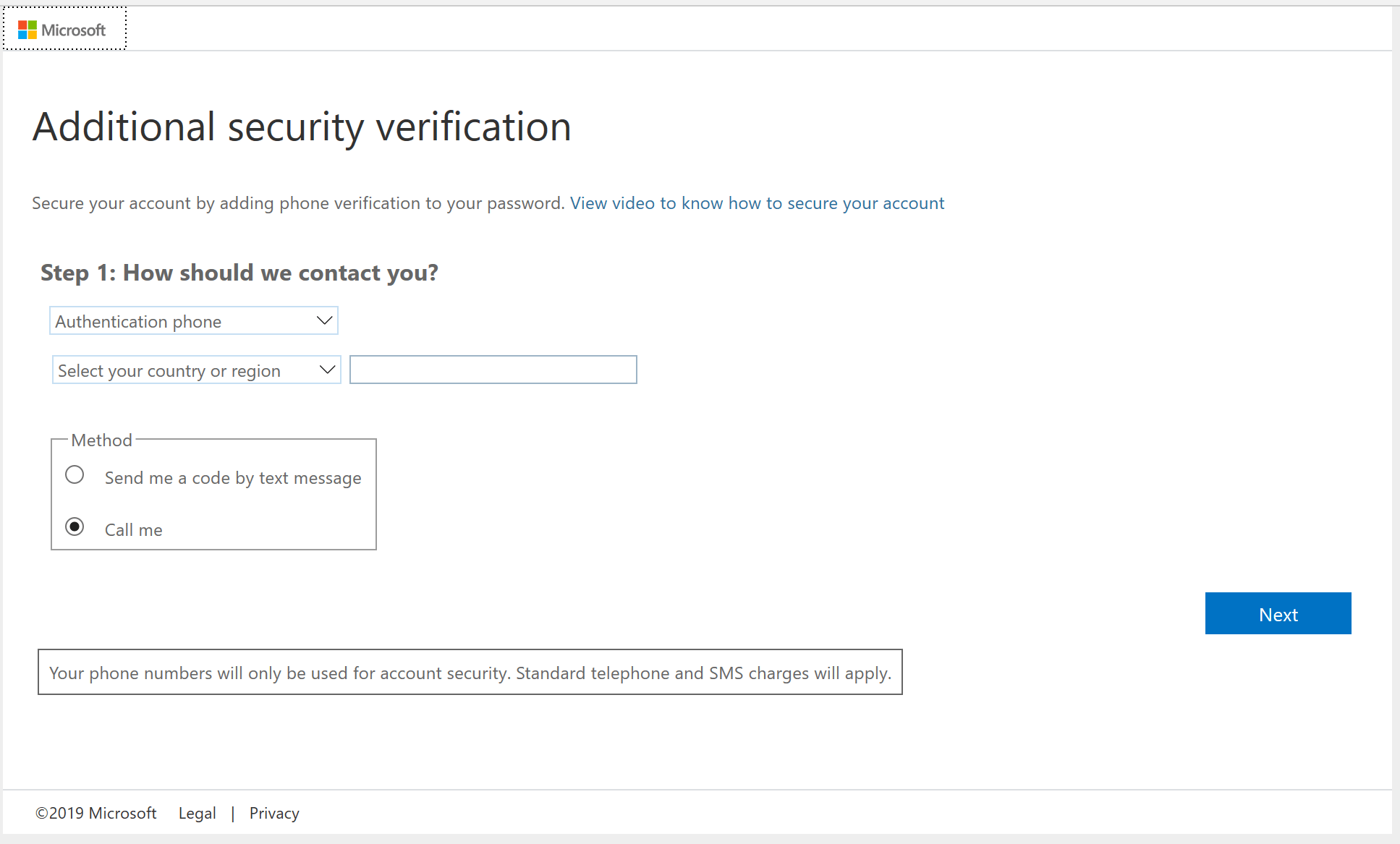

MFA-regisztráció élménye

Az MFA ellenőrzése során, ha a partnerfiók még nem regisztrált az MFA-ra, a Microsoft Entra-azonosító kéri a felhasználót, hogy először végezze el az MFA-regisztrációt.

Tekintse át a Microsoft Authenticator metódusával kapcsolatos további információkat:

Miután a felhasználó a Tovább lehetőséget választotta, a rendszer kérnie kell, hogy válasszon az ellenőrzési módszerek listájából.

A sikeres regisztráció után a felhasználónak a választott ellenőrzési módszerrel kell elvégeznie az MFA-ellenőrzést.

Common issues

Tekintse át a más partnerek által jelentett gyakori problémák listáját, hogy megértse, a kérése érvényes-e.

1. probléma: A partnernek több időre van szüksége az MFA implementálásához a partnerügynökök számára

Egy partner nem indult el, vagy még folyamatban van az MFA implementálása azon partnerügynökök számára, akik hozzáférést igényelnek a Microsoft Online Services portáljaihoz a partner delegált Rendszergazda istration privileges használatával az ügyfélerőforrások kezeléséhez. A partnernek több időre van szüksége az MFA implementációjának befejezéséhez. Ez a technikai kivétel érvényes oka?

Válasz: Nem A partnereknek meg kell tervezniük, hogy implementálják az MFA-t a felhasználók számára a megszakítás elkerülése érdekében.

Megjegyzés:

Annak ellenére, hogy a partnerügynökök nem valósították meg az MFA-t, a partnerügynökök továbbra is hozzáférhetnek a Microsoft Online Services portáljaihoz a partnerdelegált Rendszergazda istration privileges használatával, ha az MFA-regisztrációt és az MFA-ellenőrzést az ügyfélbérbe való bejelentkezés során kérik. Az MFA-regisztráció befejezése nem teszi automatikusan lehetővé a felhasználó számára az MFA használatát.

2. probléma: A partner nem implementálta az MFA-t, mert nincs szükségük hozzáférésre az ügyfelek kezeléséhez

A partnereknek vannak olyan felhasználói a partnerbérlésekben, akik nem igényelnek hozzáférést a Microsoft Online Services portáljaihoz az ügyfélerőforrások kezeléséhez a partner delegált Rendszergazda istration privileges használatával. A partner éppen az MFA implementálásán dolgozik ezen felhasználók számára, és több időre van szüksége. Ez a technikai kivétel érvényes oka?

Válasz: Nem Mivel ezek a felhasználói fiókok nem használják a partnerdelegált Rendszergazda istration privileges-t az ügyfélerőforrások kezeléséhez, nem kell bejelentkezniük az ügyfélbérlelőbe. Az ügyfélbérbe való bejelentkezés során az MFA-ellenőrzést igénylő Microsoft Entra-azonosító nem érinti őket. Az ügyfélerőforrások kezeléséhez minden felhasználónak hozzá kell férnie az MFA-hoz a Partnerközponthoz vagy az ügyfél számítási feladataihoz.

3. probléma: A partner nem implementált MFA-t felhasználói szolgáltatásfiókokhoz

Egy partner rendelkezik néhány felhasználói fiókkal a partnerbérlében, amelyeket az eszközök szolgáltatásfiókként használnak. Ezek az alacsony jogosultságú fiókok nem igényelnek hozzáférést a Partnerközponthoz és a Microsoft Online Services portálokhoz az ügyfélerőforrások felügyelt Rendszergazda istration privileges használatával történő kezeléséhez. Ez egy technikai kivétel érvényes oka?

Válasz: Nem Mivel ezek a felhasználói fiókok nem használnak partnerdelegált Rendszergazda istration privileges-t az ügyfélerőforrások kezeléséhez, nem kell bejelentkezniük az ügyfélbérlelőbe. Az ügyfélbérbe való bejelentkezés során az MFA-ellenőrzést igénylő Microsoft Entra-azonosító nem érinti őket. Ha az API-hoz vagy a portálhoz app+felhasználói hitelesítés szükséges, akkor minden felhasználónak MFA-t kell használnia a hitelesítéshez.

4. probléma: A partner nem tudja implementálni az MFA-t a Microsoft Authenticator alkalmazással

A partner "tiszta asztal" szabályzattal rendelkezik, amely nem teszi lehetővé az alkalmazottak számára, hogy személyes mobileszközeiket a munkaterületükre hozzák. A személyes mobileszközökhöz való hozzáférés nélkül az alkalmazottak nem tudják telepíteni a Microsoft Authenticator alkalmazást, amely az egyetlen MFA-ellenőrzés, amelyet a Microsoft Entra biztonsági alapértelmezései támogatnak. Ez a technikai kivétel érvényes oka?

Válasz: Nem A partnernek a következő alternatívát kell figyelembe vennie, hogy az alkalmazottak továbbra is elvégezhessék az MFA-ellenőrzést a Partnerközpont elérésekor:

- A partner regisztrálhat a P1 vagy P2 Microsoft Entra-azonosítóra, vagy olyan nem Microsoft MFA-megoldásokat is használhat, amelyek kompatibilisek a Microsoft Entra ID-val, és további ellenőrzési módszereket biztosíthatnak. További információkért lásd a támogatott hitelesítési módszereket.

5. probléma: A partner nem tudja implementálni az MFA-t az örökölt hitelesítési protokollok használata miatt

A partnernek vannak olyan partnerügynökei, akik még mindig régi hitelesítési protokollokat használnak, amelyek nem MFA-kompatibilisek. A felhasználók például továbbra is az Outlook 2010-et használják, amely régi hitelesítési protokollokon alapul. Ha engedélyezi az MFA-t ezeknek a partnerügynököknek, az megzavarja az örökölt hitelesítési protokollok használatát. Ez a technikai kivétel érvényes oka?

Válasz: Nem A partnereket arra ösztönzik, hogy az örökölt hitelesítési protokollok használata helyett lépjenek el a lehetséges biztonsági következmények miatt, mert ezek a protokollok nem védhetők MFA-ellenőrzéssel, és sokkal érzékenyebbek a hitelesítő adatokkal kapcsolatos biztonsági résekre. Javasoljuk, hogy törölje az örökölt hitelesítést, és használja a biztonsági alapértékeket vagy a feltételes hozzáférést. Az örökölt hitelesítéstől való eltávolodás előkészítéséhez tekintse át a bejelentkezéseket az örökölt hitelesítési munkafüzet használatával, valamint az örökölt hitelesítés letiltására vonatkozó útmutatást.

Az Outlook örökölt hitelesítés támogatásának legújabb tervének megismeréséhez olvassa el az Alapszintű hitelesítésről és az Exchange Online-ról szóló bejegyzést, és kövesse az Exchange csapat blogját a közelgő hírek megtekintéséhez.

6. probléma: A partner olyan nem Microsoft MFA-t implementált, amelyet a Microsoft Entra ID nem ismer fel

A partnerek nem Microsoft MFA-megoldással valósították meg az MFA-t a felhasználóik számára. A partner azonban nem tudja megfelelően konfigurálni a nem Microsoft MFA-megoldást, hogy továbbítsa a Microsoft Entra-azonosítónak, hogy az MFA-ellenőrzés befejeződött a felhasználói hitelesítés során. Ez a technikai kivétel érvényes oka?

Válasz: Nem, a partnereknek olyan hitelesítésszolgáltatót kell használniuk, amely kompatibilis az Entra-azonosítóval, amely támogatja a hitelesítő módszer jogcímét ("AMR"), hozzáférési jogkivonat jogcímeinek referenciáját – Microsoft Identitásplatform, amely a hitelesítés során megadott tényleges hitelesítő adattípust tükrözi.

Határozottan javasoljuk, hogy a Microsoft Entra-azonosítóval kompatibilis MFA-t azonnal implementálja a bérlő biztonsági alapkonfigurációjának növelése érdekében.

További lépések

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: