2. lépés: Felhőhöz készült Defender Apps-szabályzatok létrehozása

Az SaaS-alkalmazások kulcsszerepet játszanak annak biztosításában, hogy az alkalmazások és az erőforrások elérhetőek és elérhetők legyenek minden internetkapcsolattal rendelkező eszközről. Egyes alkalmazások azonban biztonsági kockázatot jelenthetnek, és jelentős károkat okozhatnak a szervezet számára, ha nem fedeznek fel és kezelnek. A bizalmas adatok és erőforrások védelme érdekében meg kell adnia a szervezetében használt alkalmazásokat.

Felhőhöz készült Microsoft Defender Az alkalmazások a bizalmas adatok átfogó láthatóságával, naplózásával és részletes vezérlésével irányítják Önt. Felhőhöz készült Defender Alkalmazások olyan eszközökkel rendelkezik, amelyek segítenek feltárni az árnyék informatikát, és felmérni a kockázatokat, miközben lehetővé teszik a szabályzatok kikényszerítését és az alkalmazástevékenységek vizsgálatát. Segítségével valós időben szabályozhatja a hozzáférést, és leállíthatja a fenyegetéseket, hogy szervezete biztonságosabban költözhessen a felhőbe.

Ez a cikk útmutatást nyújt a következő lehetőségekhez:

- Felhőalkalmazások felfedezése

- Felhőalkalmazások engedélyezése

- Feltételes hozzáférésű alkalmazásvezérlő konfigurálása

- Alkalmazás-összekötők használata

- Munkamenet-vezérlők alkalmazása

Ha még nem állította be a Felhőhöz készült Defender-alkalmazásokat, olvassa el a Felhőhöz készült Microsoft Defender-alkalmazások kiértékelése című témakört.

Felhőalkalmazások felfedezése

A szervezetben használt alkalmazások láthatósága nélkül nem fogja tudni megfelelően kezelni és szabályozni, hogy a felhasználók hogyan használják az alkalmazásokat, és hogyan férnek hozzá az alkalmazások a bizalmas adatokhoz és erőforrásokhoz.

Felhőhöz készült Defender Alkalmazásoknak van egy Cloud Discovery nevű képessége, amely több mint 31 000 felhőalkalmazás Felhőhöz készült Microsoft Defender Apps-katalógusában elemzi a forgalmi naplókat. Az alkalmazások rangsorolása és pontszáma több mint 90 kockázati tényező alapján van rangsorolva, és folyamatos betekintést nyújt a felhőalkalmazás-használatba, az árnyék informatikába, valamint az ismeretlen és nem felügyelt alkalmazások által jelentett kockázatba.

Az alábbi ábra a felhőalkalmazások felderítésének összetevőit és a hálózati forgalom monitorozására és a szervezetben használt felhőalkalmazások felderítésére használt két módszert mutatja be

Ebben a diagramban:

- 1. módszer: A Cloud App Discovery integrálható a Végponthoz készült Microsoft Defender, amely az informatikai felügyelet alatt álló Windows 10- és Windows 11-eszközökről elérhető felhőalkalmazásokat és szolgáltatásokat jelenti.

- 2. módszer: A hálózathoz csatlakoztatott összes eszköz lefedettsége esetén a tűzfalakra és proxykra telepített Felhőhöz készült Defender-alkalmazások naplógyűjtője adatokat gyűjt és küld a végpontokról Felhőhöz készült Defender Alkalmazásoknak elemzés céljából.

Az alábbi útmutató segítségével a Felhőhöz készült Defender-alkalmazások beépített funkcióit használhatja a szervezet alkalmazásainak felderítéséhez:

Alkalmazások engedélyezése

Miután áttekintette a környezetben felfedezett alkalmazások listáját, biztonságos alkalmazásokkal (engedélyezett) vagy tiltással (nem engedélyezett) védheti a környezetet.

További információ: Alkalmazások engedélyezése/visszavonása.

Feltételes hozzáférésű alkalmazásvezérlő konfigurálása az alkalmazások védelméhez

A feltételes hozzáférési szabályzatokkal vezérlőket és követelményeket rendelhet hozzá adott alkalmazásokhoz, műveletekhez vagy hitelesítési feltételekhez. Megadhatja, hogy mely felhasználók vagy felhasználói csoportok férhetnek hozzá a felhőalkalmazásokhoz, mely felhőalkalmazásokhoz férhetnek hozzá, és hogy a felhasználónak mely helyekről és hálózatokról kell származnia a hozzáférésüknek. További információt a megoldás 1 . lépésében talál.

A feltételes hozzáférési szabályzatokkal együtt tovább növelheti a felhőalkalmazások biztonságát a hozzáférési és munkamenet-vezérlők feltételes hozzáférésű alkalmazásvezérléssel történő alkalmazásával. Az Felhőhöz készült Defender-alkalmazások feltételes hozzáférésű alkalmazásvezérlési funkciójával a felhasználói alkalmazások hozzáférése és munkamenetei valós időben monitorozásra és vezérlésre kerülnek a hozzáférési és munkamenet-szabályzatok alapján. A Felhőhöz készült Defender Apps portállal konfigurált hozzáférési és munkamenet-szabályzatok lehetővé teszik a szűrők további finomítását és a felhasználók által elvégezhető műveletek beállítását.

Felhőhöz készült Microsoft Defender Alkalmazások natívan integrálhatók a Microsoft Entra szolgáltatással. Ha a Microsoft Entra-ban egy szabályzatot konfigurál a feltételes hozzáférésű alkalmazásvezérlés használatára, a felhőalkalmazások forgalmát a rendszer proxyként irányítja át Felhőhöz készült Defender Alkalmazásokon keresztül, amely lehetővé teszi, hogy Felhőhöz készült Defender alkalmazások figyeljék ezt a forgalmat, és munkamenet-vezérlőket alkalmazzanak.

Az alábbi ábra bemutatja, hogyan irányítja át a felhőalkalmazások forgalmát a Microsoft Entra és Felhőhöz készült Defender Apps.

Ebben a diagramban:

- A Microsoft Entra feltételes hozzáférési alkalmazásvezérlési szabályzattal rendelkezik a megadott és integrált SaaS-alkalmazások forgalmához. A Microsoft Entra ID ezután irányítja (proxyk) a munkamenet forgalmát Felhőhöz készült Defender Appsen keresztül.

- Felhőhöz készült Defender Alkalmazások figyelik ezt a forgalmat, és munkamenet-vezérlési szabályzatokat alkalmaznak.

A feltételes hozzáférés meghatározza azokat a követelményeket, amelyeket teljesíteni kell ahhoz, hogy a felhasználó hozzáférhessen egy alkalmazáshoz. A feltételes hozzáférésű alkalmazások vezérlése meghatározza, hogy a felhasználó mely alkalmazásokhoz férhet hozzá, és hogy a felhasználó milyen műveleteket hajthat végre a munkamenetek során, miután hozzáférést kapott.

További információkért lásd:

- Alkalmazások védelme a Microsoft Defender for Cloud Apps feltételes hozzáférést biztosító alkalmazásvezérlőjével

- A Microsoft Entra ID integrálása a feltételes hozzáférésű alkalmazásvezérlővel

Alkalmazás-összekötők használata

Alkalmazás-összekötő az alkalmazásszolgáltatók API-jait használva nagyobb átláthatóságot és ellenőrzést tesznek lehetővé Felhőhöz készült Defender Alkalmazások a szervezetben használt alkalmazások felett. Attól függően, hogy melyik alkalmazáshoz csatlakozik, az alkalmazáskapcsolatok a következőket teszik lehetővé:

- Fiókadatok – Felhasználók, fiókok, profiladatok, állapot (felfüggesztett, aktív, letiltott) csoportok és jogosultságok láthatósága.

- Naplózási nyomvonal – A felhasználói tevékenységek, a rendszergazdai tevékenységek és a bejelentkezési tevékenységek láthatósága.

- Fiókirányítás – A felhasználók felfüggesztése, a jelszavak visszavonása és egyéb képességek.

- Alkalmazásengedélyek – A kibocsátott jogkivonatok és azok engedélyeinek láthatósága.

- Alkalmazásengedélyek szabályozása – Jogkivonatok eltávolításának képessége.

- Adatvizsgálat – Strukturálatlan adatok vizsgálata két folyamat használatával – rendszeres időközönként (12 óránként) és valós időben (minden változás észlelésekor aktiválva).

- Adatszabályozás – Fájlok karanténba helyezése, beleértve a kukában lévő fájlokat és a fájlok felülírásának lehetősége.

További információ: Csatlakozás alkalmazások.

Felhőhöz készült Defender Az alkalmazások végpontok közötti védelmet biztosítanak a felhőalapú integrációt használó csatlakoztatott alkalmazások számára, API-összekötők, valamint valós idejű hozzáférés- és munkamenet-vezérlők, amelyek feltételes alkalmazáshozzáférés-vezérlőket használnak.

Munkamenet-vezérlők alkalmazása

A munkamenet-vezérlők lehetővé teszik paraméterek alkalmazását a felhőalkalmazások szervezet általi használatára. Ha például a szervezet a Salesforce-ot használja, konfigurálhat egy munkamenet-szabályzatot, amely lehetővé teszi, hogy csak a regisztrált és felügyelt eszközök férhessenek hozzá a szervezet Salesforce-adataihoz. Egyszerűbb példa lehet egy olyan szabályzat konfigurálása, amely figyeli a nem felügyelt eszközökről érkező forgalmat, így a szigorúbb szabályzatok alkalmazása előtt elemezheti ennek a forgalomnak a kockázatát.

Felhőhöz készült Defender Alkalmazások dokumentációja az alábbi oktatóanyagokat tartalmazza a kockázatok felderítéséhez és a környezet védelméhez:

- Gyanús felhasználói tevékenység észlelése

- Kockázatos felhasználók vizsgálata

- Kockázatos OAuth-alkalmazások vizsgálata

- Bizalmas információk felderítése és védelme

- A szervezet bármely alkalmazásának valós idejű védelme

- Bizalmas információk letöltésének tiltása

- Fájlok védelme rendszergazdai karanténnal

- Fokozott hitelesítés megkövetelése kockázatos művelet esetén

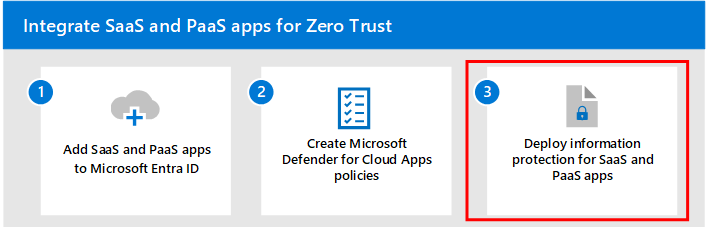

Következő lépés

Folytassa a 3. lépéssel az SaaS-alkalmazások információvédelmének üzembe helyezéséhez.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: