Teljes felügyelet technológiai alappillérek üzembe helyezése

Mivel a szervezet már rendelkezhet a Teljes felügyelet-védelem elemeivel, ez a dokumentációs készlet fogalmi információkat nyújt az első lépésekhez, valamint az üzembe helyezési tervekhez és a megvalósítási javaslatokhoz, hogy a Teljes felügyelet alapelveknek megfeleljen. Minden cikk az üzembehelyezési célkitűzések ellenőrzőlistájaként működik, amely lépésekkel és további információkra mutató hivatkozásokkal rendelkezik.

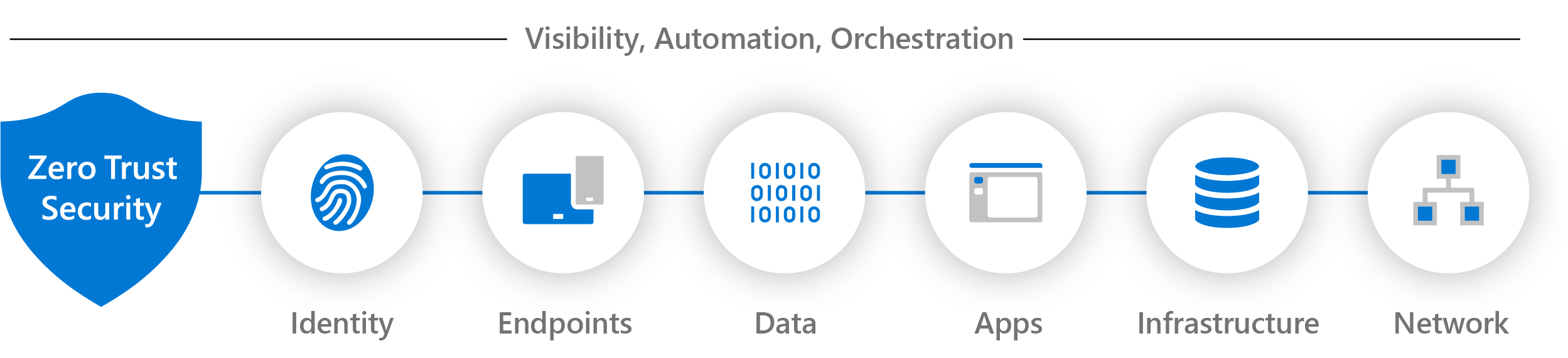

Teljes felügyelet elveket helyezhet üzembe az informatikai infrastruktúrában Teljes felügyelet vezérlők és technológiák hét technológiai pilléren keresztül történő implementálásával. E pillérek közül hat a jelforrások, a kényszerítés vezérlősíkja és egy védendő kritikus erőforrás. Ezek között található az a pillér, amely összegyűjti ezeket a jeleket, és átláthatóságot biztosít a biztonsági incidensekhez, az automatizáláshoz és a vezényléshez a kiberbiztonsági fenyegetésekre való reagáláshoz és a fenyegetések mérsékléséhez.

Az alábbi cikkek elméleti információkat és üzembehelyezési célkitűzéseket tartalmaznak e hét technológiai pillérhez. Ezekkel a cikkekkel felmérheti felkészültségét, és üzembe helyezési tervet készíthet Teljes felügyelet alapelveinek alkalmazásához.

| Technológiai pillér | Leírás |

|---|---|

Identitások |

Az identitások – akár személyeket, szolgáltatásokat, akár IoT-eszközöket jelölnek – meghatározzák a Teljes felügyelet vezérlősíkot. Amikor egy identitás megpróbál hozzáférni egy erőforráshoz, ellenőrizze, hogy az identitás erős hitelesítéssel rendelkezik-e, és győződjön meg arról, hogy a hozzáférés megfelelő és jellemző az adott identitásra. Kövesse a minimális jogosultság-hozzáférési alapelveket. |

Végpontok |

Miután egy identitás hozzáférést kapott egy erőforráshoz, az adatok számos különböző végpontra (eszközre) áramolhatnak, IoT-eszközöktől okostelefonokig, BYOD-tól a partner által felügyelt eszközökig, valamint helyszíni számítási feladatokon keresztül a felhőben üzemeltetett kiszolgálókig. Ez a sokféleség hatalmas támadási felületet hoz létre. Az eszköz állapotának és megfelelőségének monitorozása és kényszerítése a biztonságos hozzáférés érdekében. |

Adatok |

[Végső soron a biztonsági csapatok védik az adatokat. Ahol lehetséges, az adatoknak akkor is biztonságosnak kell lenniük, ha elhagyják a szervezet által felügyelt eszközöket, alkalmazásokat, infrastruktúrát és hálózatokat. Az adatok besorolása, címkézése és titkosítása, valamint a hozzáférés korlátozása ezen attribútumok alapján. |

Apps |

Az alkalmazások és API-k biztosítják az adatok felhasználásának felületét. Ezek lehetnek örökölt helyszíni számítási feladatok, felhőbeli számítási feladatok vagy modern SaaS-alkalmazások. Vezérlők és technológiák alkalmazása az árnyék informatika felderítéséhez, a megfelelő alkalmazáson belüli engedélyek biztosításához, a valós idejű elemzéseken alapuló kapuhozzáférés biztosításához, a rendellenes viselkedés figyeléséhez, a felhasználói műveletek vezérléséhez és a biztonságos konfigurációs beállítások érvényesítéséhez. |

Infrastruktúra |

Az infrastruktúra – legyen szó helyszíni kiszolgálókról, felhőalapú virtuális gépekről, tárolókról vagy mikroszolgáltatásokról – kritikus veszélyforrás-vektort jelent. Annak felmérése, hogy a verzió, a konfiguráció és a JIT hozzáférése-e a védelem edzettségéhez. Telemetria használatával észlelhet támadásokat és rendellenességeket, automatikusan letilthatja és megjelöli a kockázatos viselkedést, és védelmi műveleteket hajthat végre. |

Hálózat |

Minden adat végső soron hálózati infrastruktúrán keresztül érhető el. A hálózati vezérlők kritikus vezérlőket biztosíthatnak a láthatóság javítása és a támadók oldalirányú mozgásának megakadályozása érdekében a hálózaton. Szegmentálhatja a hálózatokat (és mélyebbre helyezheti a hálózaton belüli mikroszegmentálást), és valós idejű fenyegetésvédelmet, végpontok közötti titkosítást, monitorozást és elemzést helyezhet üzembe. |

Láthatóság, automatizálás és vezénylés |

Az Teljes felügyelet útmutatóinkban meghatározzuk a végpontok (eszközök), az adatok, az alkalmazások, az infrastruktúra és a hálózat teljes körű Teljes felügyelet módszertanának implementálását. Ezek a tevékenységek növelik a láthatóságot, ami jobb adatokat biztosít a megbízhatósági döntések meghozatalához. Ezen egyes területek mindegyike saját releváns riasztásokat hoz létre, integrált képességre van szükségünk az így keletkező adatbeáramlás kezeléséhez a fenyegetések elleni hatékonyabb védelem és a tranzakciókba vetett bizalom érvényesítése érdekében. |

Ajánlott betanítás

| Oktatás | A Teljes felügyelet alapelveinek és alapvető összetevőinek meghatározása |

|---|---|

|

Ezzel a képzési tervvel megismerheti az identitások, végpontok, alkalmazáshozzáférés, hálózatok, infrastruktúra és adatok alapvető Teljes felügyelet alapelveinek alkalmazását. |

További Teljes felügyelet erőforrások

Ezeket a további Teljes felügyelet erőforrásokat a szervezet dokumentációs készlete vagy szerepkörei alapján használhatja.

Dokumentációkészlet

Kövesse ezt a táblázatot az igényeinek leginkább megfelelő Teljes felügyelet dokumentációs készletekért.

| Dokumentációkészlet | Segít... | Szerepkörök |

|---|---|---|

| Bevezetési keretrendszer a kulcsfontosságú üzleti megoldásokra és eredményekre vonatkozó fázis- és lépés-útmutatóhoz | Alkalmazza Teljes felügyelet védelmet a C-csomagtól az informatikai megvalósításig. | Biztonsági tervezők, informatikai csapatok és projektmenedzserek |

| Teljes felügyelet kisvállalkozásoknak | Alkalmazza Teljes felügyelet alapelveket a kisvállalati ügyfelekre. | A Microsoft 365 Vállalati verzióval együttműködő ügyfelek és partnerek |

| Teljes felügyelet gyors modernizációs terv (RaMP) a projektvezetési útmutatókhoz és ellenőrzőlistákhoz az egyszerű győzelem érdekében | A Teljes felügyelet védelem kulcsrétegeinek gyors implementálása. | Biztonsági tervezők és informatikai megvalósítók |

| Teljes felügyelet üzembehelyezési terv a Microsoft 365-höz a lépcsőzetes és részletes tervezéshez és üzembe helyezéshez | Teljes felügyelet védelem alkalmazása a Microsoft 365-bérlőre. | Informatikai csapatok és biztonsági személyzet |

| Teljes felügyelet a Microsoft Copilotshoz a lépcsőzetes és részletes tervezési és üzembe helyezési útmutatóhoz | Teljes felügyelet védelem alkalmazása a Microsoft Copilotsra. | Informatikai csapatok és biztonsági személyzet |

| Teljes felügyelet az Azure-szolgáltatásokhoz a lépcsőzetes és részletes tervezési és üzembe helyezési útmutatóhoz | Teljes felügyelet-védelem alkalmazása az Azure számítási feladataira és szolgáltatásaira. | Informatikai csapatok és biztonsági személyzet |

| Partnerintegráció a Teljes felügyelet a technológiai területek és specializációk tervezési útmutatóihoz | Teljes felügyelet-védelem alkalmazása a microsoftos felhőmegoldásokra. | Partnerfejlesztők, informatikai csapatok és biztonsági személyzet |

| Fejlesztés Teljes felügyelet alkalmazásfejlesztési tervezési útmutatókhoz és ajánlott eljárásokhoz | Teljes felügyelet-védelem alkalmazása az alkalmazásra. | Alkalmazásfejlesztők |

Saját szerepkör

Kövesse ezt a táblázatot a szervezet szerepköreinek legjobb dokumentációs készleteihez.

| Szerepkör | Dokumentációkészlet | Segít... |

|---|---|---|

| Biztonsági tervező Informatikai projektmenedzser It implementer |

Bevezetési keretrendszer a kulcsfontosságú üzleti megoldásokra és eredményekre vonatkozó fázis- és lépés-útmutatóhoz | Alkalmazza Teljes felügyelet védelmet a C-csomagtól az informatikai megvalósításig. |

| Ügyfél vagy partner a Microsoft 365 Vállalati verzióhoz | Teljes felügyelet kisvállalkozásoknak | Alkalmazza Teljes felügyelet alapelveket a kisvállalati ügyfelekre. |

| Biztonsági tervező It implementer |

Teljes felügyelet gyors modernizációs terv (RaMP) a projektvezetési útmutatókhoz és ellenőrzőlistákhoz az egyszerű győzelem érdekében | A Teljes felügyelet védelem kulcsrétegeinek gyors implementálása. |

| A Microsoft 365 informatikai vagy biztonsági csapatának tagja | Teljes felügyelet üzembehelyezési terv a Microsoft 365-höz a Microsoft 365 lépcsőzetes és részletes tervezési és üzembe helyezési útmutatója érdekében | Teljes felügyelet védelem alkalmazása a Microsoft 365-bérlőre. |

| A Microsoft Copilots informatikai vagy biztonsági csapatának tagja | Teljes felügyelet a Microsoft Copilotshoz a lépcsőzetes és részletes tervezési és üzembe helyezési útmutatóhoz | Teljes felügyelet védelem alkalmazása a Microsoft Copilotsra. |

| Az Azure-szolgáltatások informatikai vagy biztonsági csapatának tagja | Teljes felügyelet az Azure-szolgáltatásokhoz a lépcsőzetes és részletes tervezési és üzembe helyezési útmutatóhoz | Teljes felügyelet-védelem alkalmazása az Azure számítási feladataira és szolgáltatásaira. |

| Partnerfejlesztő vagy egy informatikai vagy biztonsági csapat tagja | Partnerintegráció a Teljes felügyelet a technológiai területek és specializációk tervezési útmutatóihoz | Teljes felügyelet-védelem alkalmazása a microsoftos felhőmegoldásokra. |

| Alkalmazásfejlesztő | Fejlesztés Teljes felügyelet alkalmazásfejlesztési tervezési útmutatókhoz és ajánlott eljárásokhoz | Teljes felügyelet-védelem alkalmazása az alkalmazásra. |

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: