Végpontintegrációk

![]()

A végpontok olyan eszközök, amelyek hozzáférnek a szervezet erőforrásaihoz és alkalmazásaihoz. A modern munkahelyek számos olyan eszközt tartalmaznak, amelyek hozzáférést kérnek a vállalati hálózaton belülről és kívülről is.

Teljes felügyelet végpontokra vonatkozó megoldások a munkahelyi adatokhoz hozzáférő eszközök biztonságának ellenőrzéséről szólnak, beleértve az eszközökön futó alkalmazásokat is. A partnerek integrálhatók a Microsoft végpontmegoldásaival az eszköz- és alkalmazásbiztonság ellenőrzéséhez, a minimális jogosultsági szabályzatok kikényszerítéséhez, és előre felkészülhetnek a biztonsági incidensekre.

Ez az útmutató azoknak a szoftverszolgáltatóknak és technológiai partnereknek szól, akik a Microsoft-termékekkel való integrációval szeretnék továbbfejleszteni végpontbiztonsági megoldásaikat.

Teljes felügyelet végpontok integrációs útmutatója

Ez az integrációs útmutató útmutatást tartalmaz az alábbi termékekkel való integrációhoz:

- Végponthoz készült Microsoft Defender, amely segít a vállalati hálózatoknak a speciális fenyegetések megelőzésében, észlelésében, kivizsgálásában és megválaszolásában.

- Microsoft Endpoint Manager, amely védelmet és biztonságot nyújt az alkalmazottak által használt eszközök és az ezeken az eszközökön futó alkalmazások számára.

- A Microsoft Defender for IoT, amely az operatív technológiai (OT-) hálózatok biztonságát biztosítja.

Microsoft Defender végponthoz

Végponthoz készült Microsoft Defender egy vállalati végpontbiztonsági platform, amelynek célja, hogy segítse a vállalati hálózatokat a speciális fenyegetések megelőzésében, észlelésében, kivizsgálásában és megválaszolásában. A végpont viselkedési érzékelőinek, a felhőbiztonsági elemzésnek és a fenyegetésfelderítésnek a kombinációját használja.

A Defender for Endpoint támogatja a harmadik féltől származó alkalmazásokat a platform észlelési, vizsgálati és fenyegetésintelligencia-képességeinek javítása érdekében. Emellett a partnerek kibővíthetik meglévő biztonsági ajánlataikat a nyílt keretrendszerre, valamint az API-k gazdag és teljes készletére, hogy bővítményeket és integrációkat építsenek ki a Defender for Endpoint szolgáltatással.

A Végponthoz készült Microsoft Defender partnerlehetőségek és forgatókönyvek lap a támogatott integrációk számos kategóriáját ismerteti. Emellett az integrációs forgatókönyvekre vonatkozó egyéb ötletek a következők lehetnek:

- A fenyegetések radigálásának egyszerűsítése: Végponthoz készült Microsoft Defender azonnali vagy operátorok által támogatott válaszokat is igénybe vehet a riasztások kezelése érdekében. A partnerek kihasználhatják a végpont válaszműveleteket, például a gépelkülönítést, a fájl karanténját az IoC letiltásához a felügyelt végponton.

- A hálózati hozzáférés-vezérlés és az eszközbiztonság kombinálása: A kockázati vagy expozíciós pontszámok a hálózati és alkalmazáshozzáférés szabályzatainak implementálásához és érvényesítéséhez használhatók.

Ahhoz, hogy a Defender for Endpoint megoldáspartnere legyen, követnie kell és végre kell hajtania a Végponthoz készült Microsoft Defender partnerré válással kapcsolatos lépéseket.

Microsoft Endpoint Manager

A Microsoft Endpoint Manager, amely magában foglalja a Microsoft Intune-t és a Microsoft Configuration Managert, védelmet és biztonságot nyújt az alkalmazottak által használt eszközök és az ezeken az eszközökön futó alkalmazások számára. Az Endpoint Manager eszközmegfelelőségi szabályzatokat tartalmaz, amelyek biztosítják, hogy az alkalmazottak olyan alkalmazásokhoz és adatokhoz férjenek hozzá, amelyek megfelelnek a vállalati biztonsági szabályzatoknak. Alkalmazásvédelmi szabályzatokat is tartalmaz, amelyek alkalmazásalapú biztonsági vezérlőket biztosítanak a teljes mértékben felügyelt és az alkalmazottak tulajdonában lévő eszközökhöz is.

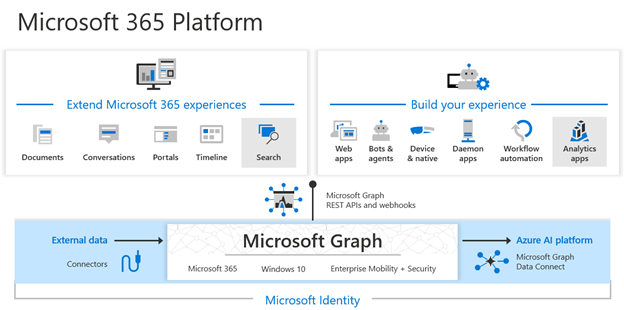

A Microsoft Endpoint Managerrel való integrációhoz az ISV-k a Microsoft Graphot és a Microsoft Endpoint Manager alkalmazáskezelési SDK-t használják. Az Endpoint Managernek a Graph API-val való integrációja lehetővé teszi az Endpoint Manager (Intune) rendszergazdai konzoljának bármely funkcióját. Az olyan információk, mint az eszközmegfeleltségi állapot, a megfelelőségi szabályzat konfigurálása, az alkalmazásvédelmi szabályzat beállításai és egyebek a Graph API-n keresztül találhatók. Emellett automatizálhat olyan feladatokat az Endpoint Managerben, amelyek tovább javítják az ügyfél Teljes felügyelet történetét. Az Intune a Microsoft Graphban való használatához általános útmutatást a Microsoft Graph dokumentációs adattárában talál. Itt a Teljes felügyelet kapcsolatos forgatókönyvekre összpontosítunk.

Annak ellenőrzése, hogy az eszközök betartják-e a biztonsági és megfelelőségi szabványokat

Az ISV-megoldások az Endpoint Manager eszközmegfelelőségi és szabályzatinformációinak használatával támogatják az explicit ellenőrzés Teljes felügyelet elvét. Az Endpoint Manager felhasználóira és eszközeire vonatkozó megfelelőségi adatok lehetővé teszik az ISV-alkalmazás számára, hogy meghatározza az eszköz kockázati helyzetét az alkalmazás használatával kapcsolatban. Ezen ellenőrzések elvégzésével az ISV biztosítja, hogy a szolgáltatást használó eszközök megfeleljenek az ügyfelek biztonsági és megfelelőségi szabványainak és szabályzatainak.

A Microsoft Graph API lehetővé teszi, hogy az ISV-k integrálhatók az Endpoint Managerrel (Intune) a RESTful API-k halmazán keresztül. Ezek az API-k ugyanazok, amelyeket az Endpoint Manager-konzol az Intune összes műveletének, adatának és tevékenységének megtekintésére, létrehozására, kezelésére, üzembe helyezésére és jelentésére használ. A Teljes felügyelet kezdeményezéseket támogató isV-k számára különleges érdeklődésre számot tartó elemek az eszközmegfelelőségi állapot megtekintésének és a megfelelőségi szabályok és szabályzatok konfigurálásának lehetősége. Tekintse meg a Microsoft javaslatait a Microsoft Entra ID és Az Endpoint Manager Teljes felügyelet konfigurálásának és megfelelőségének használatára: Biztonságos végpontok Teljes felügyelet. Az Endpoint Manager megfelelőségi szabályai az eszközalapú feltételes hozzáférés Microsoft Entra-azonosítón keresztüli támogatásának alapjai. Az ISV-knek meg kell tekinteniük a feltételes hozzáférési funkciót és API-kat is, hogy megismerhessék a felhasználói és eszközmegfelelőségi forgatókönyvek és a feltételes hozzáférés forgatókönyveit.

Ideális esetben isV-ként az alkalmazás felhőalkalmazásként csatlakozik a Microsoft Graph API-khoz, és szolgáltatás–szolgáltatás kapcsolatot hoz létre. A több-bérlős alkalmazások központosított alkalmazásdefiníciót és -vezérlést biztosítanak az ISV-k számára, és lehetővé teszik az ügyfelek számára, hogy egyedileg hozzájáruljanak a bérlői adatokon futó ISV-alkalmazáshoz. Tekintse át a Microsoft Entra-azonosító bérlői adatait az önálló vagy több-bérlős Microsoft Entra-alkalmazások regisztrálásához és létrehozásához. Az alkalmazás hitelesítése a Microsoft Entra-azonosítót használhatja az egyszeri bejelentkezéshez.

Az alkalmazás létrehozása után hozzá kell férnie az eszköz és a megfelelőségi információkhoz a Microsoft Graph API használatával. A Microsoft Graph használatára vonatkozó dokumentáció a Microsoft Graph fejlesztői központjában található. A Graph API olyan API-k RESTful készlete, amelyek az ADATOKhoz való hozzáférésre és lekérdezésre vonatkozó ODATA-szabványokat követik.

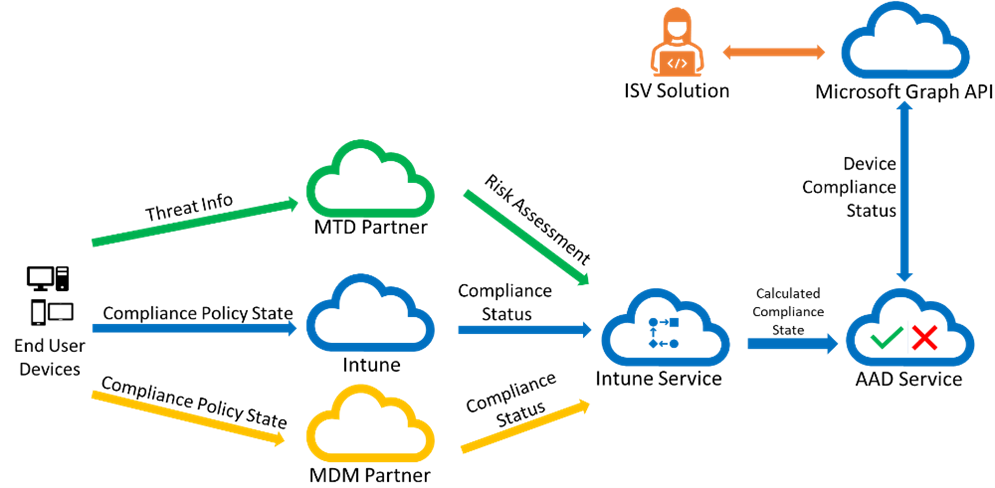

Eszközmegfeleltségi állapot lekérése

Ez az ábra bemutatja, hogyan áramlik az eszköz megfelelőségi információja az eszközről az ISV-megoldásba. A végfelhasználói eszközök szabályzatokat kapnak az Intune-tól, egy mobileszköz-védelmi (MTD-) partnertől vagy egy mobileszköz-kezelési (MDM-) megfelelőségi partnertől. Miután összegyűjtötte a megfelelőségi információkat az eszközökről, az Intune kiszámítja az egyes eszközök teljes megfelelőségi állapotát, és a Microsoft Entra-azonosítóban tároltakat. A Microsoft Graph API használatával a megoldás felolvassa és megválaszolja az eszközmegfelelőségi állapotot, és alkalmazza a Teljes felügyelet alapelveit.

Az Intune-ban regisztrálva az eszközrekord az Intune-ban jön létre további eszközadatokkal, beleértve az eszközmegfeleltségi állapotot is. Az Intune továbbítja az eszközmegfelelőségi állapotot a Microsoft Entra ID-nak, ahol a Microsoft Entra ID az egyes eszközök megfelelőségi állapotát is tárolja. A GET https://graph.microsoft.com/v1.0/deviceManagement/managedDevices használatával megtekintheti a bérlő összes regisztrált eszközét és azok megfelelőségi állapotát. Vagy lekérdezheti https://graph.microsoft.com/v1.0/devices a Microsoft Entra regisztrált és regisztrált eszközeinek listáját, valamint azok megfelelőségi állapotát.

Ez a kérés például a következő:

GET https://graph.microsoft.com/v1.0/users/{usersId}/managedDevices/{managedDeviceId}

A következőt adja vissza:

HTTP/1.1 200 OK

Content-Type: application/json

Content-Length: 5095

{

"value": {

"@odata.type": "#microsoft.graph.managedDevice",

"id": "705c034c-034c-705c-4c03-5c704c035c70",

"userId": "User Id value",

"deviceName": "Device Name value",

"managedDeviceOwnerType": "company",

"enrolledDateTime": "2016-12-31T23:59:43.797191-08:00",

"lastSyncDateTime": "2017-01-01T00:02:49.3205976-08:00",

"complianceState": "compliant",

...

}

Emellett lekérheti a megfelelőségi szabályzatok, azok üzembe helyezésének, valamint a megfelelőségi szabályzatok felhasználóinak és eszközeinek állapotát is. A Graph meghívásával kapcsolatos információk a megfelelőségi szabályzat információinak lekéréséhez itt találhatók: DeviceCompliancePolicy lekérése – Microsoft Graph 1.0-s verzió. Az eszközmegfelelőségi szabályzatokkal és azok felhasználási módjával kapcsolatos jó háttér itt található: Eszközmegfelelőségi szabályzatok a Microsoft Intune-ban – Azure.

Miután azonosított egy adott szabályzatot, lekérdezheti az eszköz állapotát egy adott megfelelőségi házirend-beállításhoz. Tegyük fel például, hogy egy megfelelőségi szabályzat üzembe helyezésekor pin-kódra van szükség a zároláshoz, a lekérdezés lekérdezi a deviceComplianceSettingState lekérését a beállítás adott állapotára vonatkozóan. Ez azt jelzi, hogy az eszköz megfelelő-e vagy nem felel meg a pin-kód zárolási beállításának. Ugyanez a módszer használható más, az ügyfelek által üzembe helyezett eszközmegfelelési szabályzatokhoz is.

A megfelelőségi információk alapjai a Microsoft Entra ID feltételes hozzáférési funkciójának. Az Intune megfelelőségi szabályzatok alapján határozza meg az eszközmegfelelőségeket, és a megfelelőségi állapotot a Microsoft Entra-azonosítóba írja. Ezután az ügyfelek feltételes hozzáférési szabályzatokkal állapítják meg, hogy a rendszer végrehajt-e bármilyen műveletet a meg nem felelés miatt, beleértve azt is, hogy a felhasználók ne férhessenek hozzá a vállalati adatokhoz egy nem megfelelő eszközről.

Az eszközmegfeleltség feltételes hozzáféréssel való integrálásáról további információt a Microsoft Intune eszközmegfelelési szabályzataiban talál.

A legkevésbé jogosultsági hozzáférési elv követése

Az Endpoint Managerrel integrálható ISV-knek gondoskodniuk kell arról is, hogy az alkalmazásuk támogatja a Teljes felügyelet minimális jogosultsági hozzáférés alkalmazásának elvét. Az Endpoint Manager-integráció két fontos hozzáférés-vezérlési módszert támogat: delegált engedélyeket vagy alkalmazásengedélyeket. Az ISV-alkalmazásnak az egyik engedélymodellt kell használnia. A delegált engedélyek részletes vezérlést biztosítanak az Endpoint Manager adott objektumai felett, amelyekhez az alkalmazás hozzáfér, de megköveteli, hogy a rendszergazda jelentkezzen be a hitelesítő adataikkal. Összehasonlításképpen az alkalmazásengedélyek lehetővé teszik, hogy az ISV-alkalmazás az egyes objektumok helyett az adat- és objektumosztályokat érje el vagy vezérelje, de a felhasználónak nem kell bejelentkeznie.

Az alkalmazás egy-bérlős vagy több-bérlős (előnyben részesített) alkalmazásként történő létrehozása mellett deklarálnia kell az alkalmazás által megkövetelt delegált vagy alkalmazásengedélyeket az Endpoint Manager adatainak eléréséhez és az Endpoint Manageren végzett műveletek végrehajtásához. Az engedélyek használatának első lépéseiről itt olvashat: Rövid útmutató: Alkalmazás konfigurálása webes API-k eléréséhez.

Microsoft Defender for IoT

Az üzemeltetési technológiák (OT) hálózati architektúrái gyakran különböznek a hagyományos informatikai infrastruktúrától, egyedi technológiát használva, védett protokollokkal. Az OT-eszközök rendelkezhetnek korlátozott kapcsolattal és teljesítménnyel rendelkező elöregedő platformokkal, vagy speciális biztonsági követelményekkel és a fizikai támadásokkal szembeni egyedi kitettségekkel.

Telepítse a Microsoft Defender for IoT-t , hogy nulla megbízhatósági elveket alkalmazzon az OT-hálózatra, és figyelje a forgalmat a rendellenes vagy jogosulatlan viselkedés érdekében, amikor a forgalom áthalad a helyeken és zónákon. Figyelje meg az OT-eszközökre vonatkozó fenyegetéseket és biztonsági réseket, és mérsékelje az észlelt kockázatokat.

Felgyorsíthatja a műveleteket a Defender for IoT-adatok megosztásával a biztonsági műveleti központban (SOC) és a szervezet más részeiben. Integrálható Microsoft-szolgáltatások, például a Microsoft Sentinel és a Defender for Endpoint szolgáltatással, vagy más partnerszolgáltatásokkal, beleértve a SIEM-et és a jegykezelő rendszereket is. Példa:

Közvetlenül továbbíthatja a helyszíni riasztási adatokat olyan SIEM-eknek, mint a Splunk, az IBM QRadar stb. A Splunk és az IBM QRadar támogatja az Event Hub betöltését is, amellyel felhőbeli riasztásokat továbbíthat a Defender for IoT-ről.

Integrálható a ServiceNow Operational Technology Managerrel , hogy importálja az IoT-alapú Defender-adatokat a ServiceNow-ba, és kockázatalapú műveletet hajt végre az éles folyamat környezetével.

További információkért lásd:

- Ismerkedés az OT biztonsági monitorozásával

- Teljes felügyelet és az OT-hálózatok

- Monitorozás Teljes felügyelet

- A Defender for IoT integrációs katalógusa

Következő lépések

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: