Az Azure Bastion működése

Az RDP és az SSH gyakran az elsődleges eszköz a távoli IaaS virtuális gépekhez való csatlakozáshoz, de ezeknek a felügyeleti portoknak az interneten való felfedése jelentős biztonsági kockázatot jelent. Ebben a leckében azt ismertetjük, hogyan csatlakozhat biztonságosan ezekhez a protokollokhoz az Azure Bastion peremhálózatának nyilvános oldalán történő üzembe helyezésével. Ebben a leckében a következő tudnivalókat ismerheti meg:

- Az Azure Bastion architektúrája.

- Az Azure Bastion biztonságos RDP-/SSH-kapcsolatokat biztosít a üzemeltetett virtuális gépekhez.

- Az Azure Bastion követelményei, hogy értékelhesse annak jelentőségét a szervezetében.

Azure Bastion-architektúra

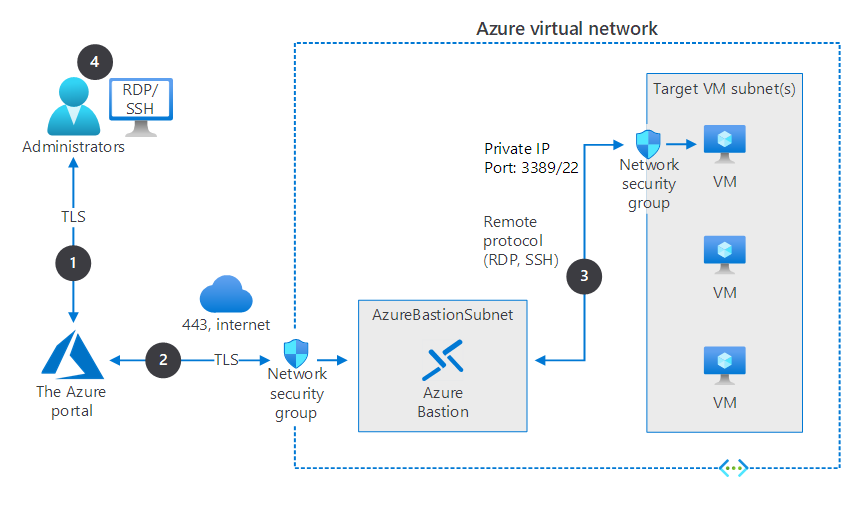

Az alábbi ábra egy tipikus Azure Bastion-telepítés architektúráját mutatja be, és ismerteti a végpontok közötti kapcsolat folyamatát. Ebben a diagramban:

- Az Azure Bastion egy több Azure-beli virtuális gépet tartalmazó virtuális hálózaton van üzembe helyezve.

- Az NSG-k védik a virtuális hálózat alhálózatait.

- A virtuálisgép-alhálózatot védő NSG lehetővé teszi az RDP- és SSH-forgalmat az Azure Bastion alhálózatról.

- Az Azure Bastion csak a 443-es TCP-porton keresztül támogatja a kommunikációt az Azure Portalról vagy natív ügyfélen keresztül (nem jelenik meg).

Megjegyzés:

A védett virtuális gépek és az Azure Bastion-gazdagép ugyanahhoz a virtuális hálózathoz csatlakoznak, bár különböző alhálózatokon.

Az Azure Bastion tipikus csatlakozási folyamata a következő:

- A rendszergazda bármilyen HTML5-böngészővel csatlakozik az Azure Portalhoz egy TLS-lel védett kapcsolattal. A rendszergazda kiválasztja azt a virtuális gépet, amelyhez csatlakozni szeretne.

- A portál biztonságos kapcsolaton keresztül csatlakozik az Azure Bastionhoz egy olyan NSG-n keresztül, amely védi a célzott virtuális gépet futtató virtuális hálózatot.

- Az Azure Bastion kapcsolatot kezdeményez a cél virtuális géppel.

- Az RDP- vagy SSH-munkamenet megnyílik a böngészőben a rendszergazdai konzolon. Az Azure Bastion egyéni csomagokon keresztül streameli a munkamenet adatait. Ezeket a csomagokat TLS védi.

Az Azure Bastion használatával elkerülheti az RDP/SSH nyilvános IP-címen való közvetlen internetes közzétételének szükségességét. Ehelyett biztonságosan csatlakozik az Azure Bastionhoz a Secure Sockets Layer (SSL) használatával, és privát IP-címmel csatlakozik a cél virtuális gépekhez.

Használati követelmények

az Azure-beli IaaS-virtuális gépekhez az Azure Bastionon keresztül csatlakozni kívánó Rendszergazda istratoroknak az Olvasó szerepkörre van szükségük:

- A cél virtuális gép.

- A cél virtuális gépen található privát IP-címmel rendelkező hálózati adapter.

- Az Azure Bastion-erőforrás.

Az Azure Bastion üzembe helyezésekor azt a saját alhálózatán helyezi üzembe egy virtuális hálózaton vagy egy társhálózaton belül.

Tipp.

Az alhálózatnak AzureBastionSubnetnek kell lennie.

Mivel az Azure Bastiont a virtuális hálózat NSG-je védi, az NSG-nek támogatnia kell a következő forgalmi folyamatot:

- Bejövő:

- RDP- és SSH-kapcsolatok az Azure Bastion alhálózattól a cél virtuálisgép-alhálózatig

- 443-os TCP-port elérése az internetről az Azure Bastion nyilvános IP-címéhez

- TCP-hozzáférés az Azure Gateway Managerből a 443-at vagy a 4443-at tartalmazó porton

- Kimenő:

- TCP-hozzáférés az Azure platformról a 443-as porton a diagnosztikai naplózás támogatásához

Megjegyzés:

Az Azure-átjárókezelő kezeli az Azure Bastion szolgáltatáshoz tartozó portálkapcsolatokat.