Bevezetés a Teljes felügyelet

A biztonság Teljes felügyelet megközelítésének hatékonynak kell lennie a fenyegetések, a felhőplatformok változásai és a gyorsan fejlődő világra reagáló üzleti modellek változásainak kezelése terén. A Microsoft kiberbiztonsági referenciaarchitektúrája (MCRA) és a Microsoft felhőbiztonsági referenciaarchitektúrája (MCSB) Teljes felügyelet biztonsági megközelítésének bevezetéséhez ajánlott eljárásokat talál.

A Microsoft Teljes felügyelet biztonsági megközelítése három alapelven alapul: a jogsértés feltételezése, a explicit ellenőrzés és a minimális jogosultság.

A Teljes felügyelet alapelvei

Explicit ellenőrzés – Mindig hitelesítse és engedélyezze az összes rendelkezésre álló adatpont alapján.

A minimális jogosultsági hozzáférés használata – A felhasználói hozzáférés korlátozása a just-in-time és a Just-Enough-Access (JIT/JEA), a kockázatalapú adaptív szabályzatok és az adatvédelem használatával.

Behatolás feltételezése – A sugár- és szegmenshozzáférés minimalizálása. Ellenőrizze a teljes körű titkosítást, és használja az elemzést a láthatóság eléréséhez, a fenyegetésészleléshez és a védelem javításához.

Ez a Teljes felügyelet lényege. Ahelyett, hogy a vállalati tűzfal mögött minden biztonságban lenne, a Teljes felügyelet modell biztonsági rést feltételez, és ellenőrzi az egyes kéréseket, mintha egy ellenőrizetlen hálózatból származna. Függetlenül attól, hogy honnan származik a kérelem, vagy milyen erőforráshoz fér hozzá, a Teljes felügyelet modell arra tanít, hogy "soha ne bízzunk meg, mindig ellenőrizzük".

Úgy tervezték, hogy alkalmazkodjon a modern környezet összetettségéhez, amely magában foglalja a mobil munkaerőt, védi az embereket, az eszközöket, az alkalmazásokat és az adatokat bárhol is találhatók.

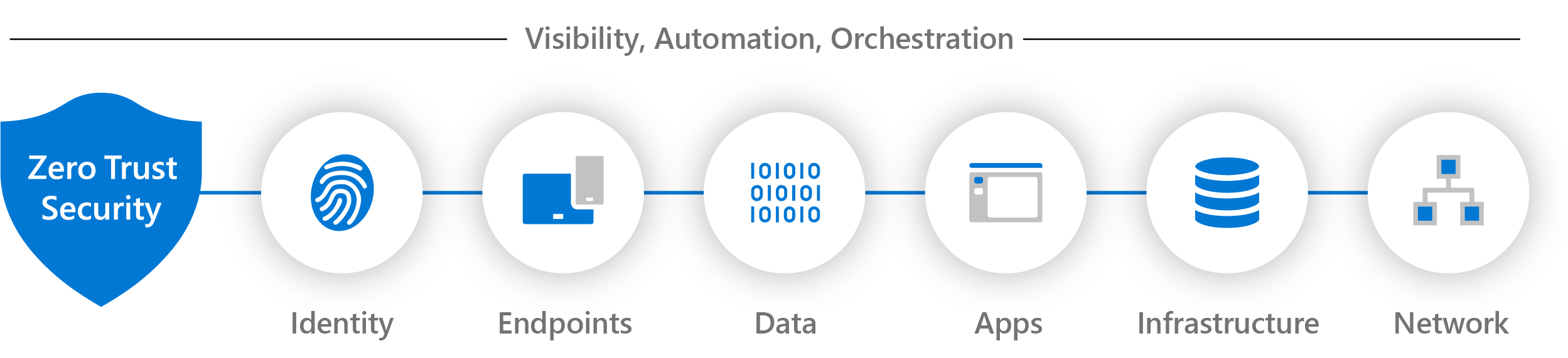

A Teljes felügyelet megközelítésnek az egész digitális tulajdonra ki kell terjednie, és integrált biztonsági filozófiaként és végpontok közötti stratégiaként kell szolgálnia. Ez az Teljes felügyelet vezérlők és technológiák hat alapelemre történő implementálásával történik. Ezek mindegyike egy jelforrás, egy kényszerítési vezérlősík és egy védendő kritikus erőforrás.

A különböző szervezeti követelmények, a meglévő technológiai megvalósítások és a biztonsági szakaszok mind befolyásolják a Teljes felügyelet biztonsági modell implementálásának tervét. Az ügyfelek szervezetük biztonságának biztosításában, valamint a saját Teljes felügyelet-modell implementálásában szerzett tapasztalataink segítségével az alábbi útmutatót fejlesztettük ki a felkészültség felméréséhez és a Teljes felügyelet eléréséhez szükséges terv elkészítéséhez.

Ezek az alapelvek a műszaki tulajdonra vonatkoznak, és általában egy Teljes felügyelet átalakításra vonatkoznak egy sor modernizációs kezdeményezésen (RaMP) vagy technológiai pilléren keresztül (az egyes pillérekre vonatkozó üzembehelyezési útmutatóval).