Mengautentikasi playbook ke Microsoft Azure Sentinel

Cara kerja Logic Apps, harus terhubung secara terpisah dan mengautentikasi secara independen ke setiap sumber daya dari setiap jenis yang berinteraksi dengannya, termasuk ke Microsoft Azure Sentinel itu sendiri. Logic Apps menggunakan konektor khusus untuk tujuan ini, dengan setiap jenis sumber daya memiliki konektornya sendiri. Dokumen ini menjelaskan jenis koneksi dan autentikasi pada konektor Logic Apps Microsoft Azure Sentinel, yang dapat digunakan oleh playbook untuk berinteraksi dengan Microsoft Azure Sentinel agar mendapatkan akses ke informasi dalam tabel ruang kerja Anda.

Dokumen ini, beserta panduan penggunaan pemicu dan tindakan dalam playbook, adalah pendamping dokumentasi playbook yang lain - Tutorial: Menggunakan playbook dengan aturan otomatisasi di Microsoft Azure Sentinel.

Sebagai pengantar playbook, lihat Mengotomatiskan respons ancaman dengan playbook di Microsoft Azure Sentinel.

Untuk spesifikasi lengkap konektor Microsoft Azure Sentinel, lihat Dokumentasi konektor Logic Apps.

Autentikasi

Konektor Microsoft Azure Sentinel di Logic Apps, serta pemicu dan tindakan komponennya dapat beroperasi atas nama identitas apa pun yang memiliki izin akses yang diperlukan (baca dan/atau tulis) di ruang kerja yang relevan. Konektor mendukung beberapa jenis identitas:

Izin yang diperlukan

| Peran / Komponen konektor | Pemicu | Tindakan "Dapatkan" | Perbarui insiden, tambahkan komentar |

|---|---|---|---|

| Pembaca Microsoft Azure Sentinel | ✓ | ✓ | ✗ |

| Microsoft Azure Sentinel Penanggap/Kontributor | ✓ | ✓ | ✓ |

Pelajari izin di Microsoft Azure Sentinel lebih lanjut.

Mengautentikasi dengan identitas terkelola

Metode autentikasi ini memungkinkan Anda untuk memberikan izin secara langsung ke playbook (sumber daya alur kerja Logic App), sehingga tindakan konektor Microsoft Azure Sentinel yang diambil oleh playbook akan beroperasi atas nama playbook, seolah-olah itu adalah objek independen dengan izinnya sendiri di Microsoft Azure Sentinel. Menggunakan metode ini menurunkan jumlah identitas yang harus Anda kelola.

Catatan

Untuk memberikan akses identitas terkelola ke sumber daya lain (seperti ruang kerja Microsoft Azure Sentinel), pengguna yang masuk harus memiliki peran dengan izin untuk menulis penetapan peran, seperti Pemilik atau Admin Akses Pengguna ruang kerja Microsoft Azure Sentinel.

Mengautentikasi dengan identitas terkelola:

Mengaktifkan identitas terkelola pada sumber alur kerja Logic Apps. Untuk meringkas:

Pada menu aplikasi logika, di bagian Pengaturan, pilih Identitas. Pilih Sistem yang ditetapkan > Pada > Simpanan. Saat Azure meminta Anda untuk mengonfirmasi, pilih Ya.

Aplikasi logika Anda sekarang dapat menggunakan identitas yang ditetapkan sistem, yang terdaftar dengan ID Microsoft Entra dan diwakili oleh ID objek.

Berikan akses identitas tersebut ke ruang kerja Microsoft Azure Sentinel:

Dari menu Microsoft Azure Sentinel, pilih Pengaturan.

Pilih tab pengaturan Ruang Kerja. Dari menu ruang kerja, pilih Kontrol akses (IAM).

Dari bilah tombol di bagian atas, pilih Tambahkan dan pilih Tambahkan penugasan peran. Jika opsi Tambahkan penetapan peran dinonaktifkan, artinya Anda tidak memiliki izin untuk menetapkan peran.

Di panel baru yang muncul, tetapkan peran yang sesuai:

Peran Situasi Penanggap Microsoft Azure Sentinel Playbook memiliki langkah-langkah yang memperbarui insiden atau daftar pengawasan Pembaca Microsoft Azure Sentinel Playbook hanya menerima insiden Pelajari peran yang tersedia di Microsoft Azure Sentinel lebih lanjut.

Di bawah Tetapkan akses ke, pilih Aplikasi Logika.

Pilih langganan milik playbook, dan pilih nama playbook.

Pilih Simpan.

Mengaktifkan metode autentikasi identitas terkelola di konektor Microsoft Azure Sentinel Logic Apps:

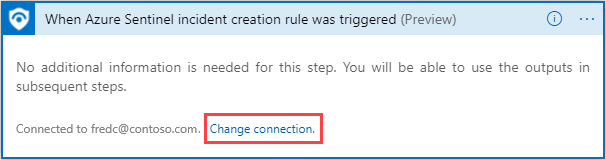

Di perancang Logic Apps, tambahkan langkah konektor Microsoft Azure Sentinel Logic Apps. Jika konektor sudah diaktifkan untuk koneksi yang sudah ada, pilih tautan Ubah koneksi .

Dalam daftar koneksi, pilih Tambahkan baru pada bagian bawah.

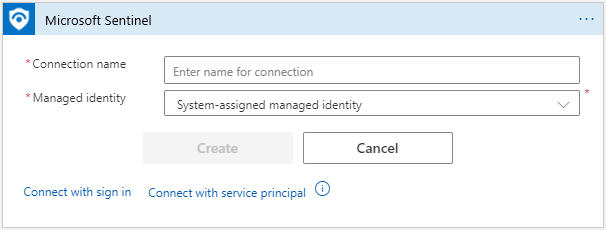

Buat koneksi baru dengan memilih Sambungkan dengan identitas terkelola (pratinjau).

Isi nama untuk koneksi ini, pilih Identitas terkelola yang ditetapkan sistem dan pilih Buat.

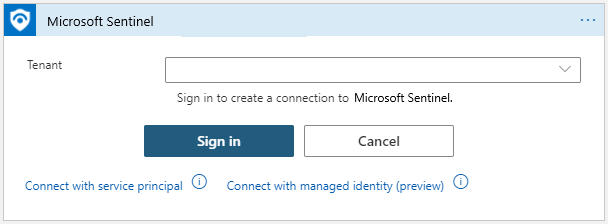

Mengautentikasi sebagai pengguna Microsoft Entra

Untuk menyambungkan, pilih Masuk. Anda akan diminta untuk memberikan informasi akun Anda. Setelah Anda melakukannya, ikuti instruksi yang tersisa di layar untuk membuat koneksi.

Mengautentikasi sebagai perwakilan layanan (aplikasi Microsoft Entra)

Perwakilan layanan dapat dibuat dengan mendaftarkan aplikasi Microsoft Entra. Lebih baik menggunakan aplikasi terdaftar sebagai identitas konektor, daripada menggunakan akun pengguna, karena Anda akan lebih mampu mengontrol izin akses, mengelola info masuk, dan mengaktifkan batasan tertentu pada penggunaan konektor.

Untuk menggunakan aplikasi Anda sendiri dengan konektor Microsoft Azure Sentinel, lakukan langkah-langkah berikut:

Daftarkan aplikasi dengan ID Microsoft Entra dan buat perwakilan layanan. Pelajari caranya.

Dapatkan info masuk (untuk autentikasi di masa mendatang).

Di halaman aplikasi terdaftar, dapatkan kredensial aplikasi untuk masuk:

- ID Klien: dibawah Gambaran Umum

- Rahasia klien: dibawah Sertifikat & rahasia.

Berikan izin akses ke ruang kerja Microsoft Azure Sentinel.

Di langkah ini, aplikasi akan mendapatkan izin akses untuk bekerja dengan ruang kerja Microsoft Azure Sentinel.

Di ruang kerja Microsoft Sentinel, buka Pengaturan ->Pengaturan Ruang Kerja ->Kontrol akses (IAM)

Pilih Tambahkan penetapan peran.

Pilih peran yang ingin Anda tetapkan ke aplikasi. Misalnya, untuk mengizinkan aplikasi melakukan tindakan yang akan membuat perubahan di ruang kerja Microsoft Azure Sentinel, seperti memperbarui insiden, pilih peran Kontributor Microsoft Azure Sentinel. Untuk tindakan yang hanya membaca data, peran Pembaca Microsoft Sentinel sudah cukup. Pelajari peran yang tersedia di Microsoft Azure Sentinel lebih lanjut.

Temukan aplikasi yang diperlukan dan simpan. Secara default, aplikasi Microsoft Entra tidak ditampilkan dalam opsi yang tersedia. Untuk menemukan aplikasi Anda, cari nama dan pilih.

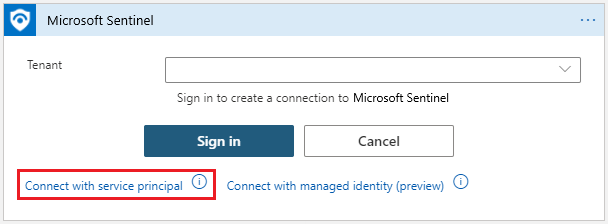

Autentikasi

Dalam langkah ini kami menggunakan info masuk aplikasi untuk mengautentikasi ke konektor Sentinel di Logic Apps.

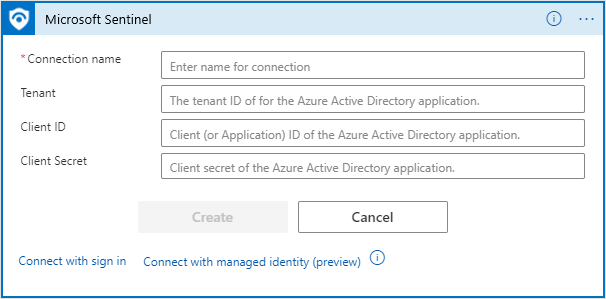

Pilih Sambungkan dengan Prinsipal Layanan.

Isi parameter yang diperlukan (dapat ditemukan di halaman aplikasi terdaftar)

- Penyewa: dibawah Gambaran Umum

- ID Klien: dibawah Gambaran Umum

- Rahasia Klien: dibawah Sertifikat & rahasia

Kelola koneksi API Anda

Setiap kali autentikasi dibuat untuk pertama kalinya, sumber daya Azure baru dari jenis API Connection dibuat. Koneksi API yang sama dapat digunakan dalam semua tindakan dan pemicu Microsoft Azure Sentinel di Grup Sumber Daya yang sama.

Semua koneksi API dapat ditemukan di halaman koneksi API (cari koneksi API di portal Azure).

Anda juga dapat menemukannya dengan masuk ke halaman Sumber Daya dan memfilter tampilan menurut jenis Koneksi ion API. Cara ini memungkinkan Anda untuk memilih beberapa koneksi untuk operasi massal.

Untuk mengubah otorisasi koneksi yang ada, masukkan resource koneksi, dan pilih Edit koneksi API.

Langkah berikutnya

Dalam artikel ini, Anda telah mempelajari metode berbeda untuk mengautentikasi playbook berbasis Logic Apps ke Microsoft Azure Sentinel.

- Pelajari selengkapnya tentang cara menggunakan pemicu dan tindakan di playbook.