Mengumpulkan data dari sumber berbasis Linux menggunakan Syslog

Perhatian

Artikel ini mereferensikan CentOS, distribusi Linux yang mendekati status End Of Life (EOL). Harap pertimbangkan penggunaan dan perencanaan Anda yang sesuai. Untuk informasi selengkapnya, lihat panduan Akhir Masa Pakai CentOS.

Catatan

Untuk informasi tentang ketersediaan fitur di cloud Pemerintah AS, lihat tabel Microsoft Azure Sentinel di ketersediaan fitur Cloud untuk pelanggan Pemerintah AS.

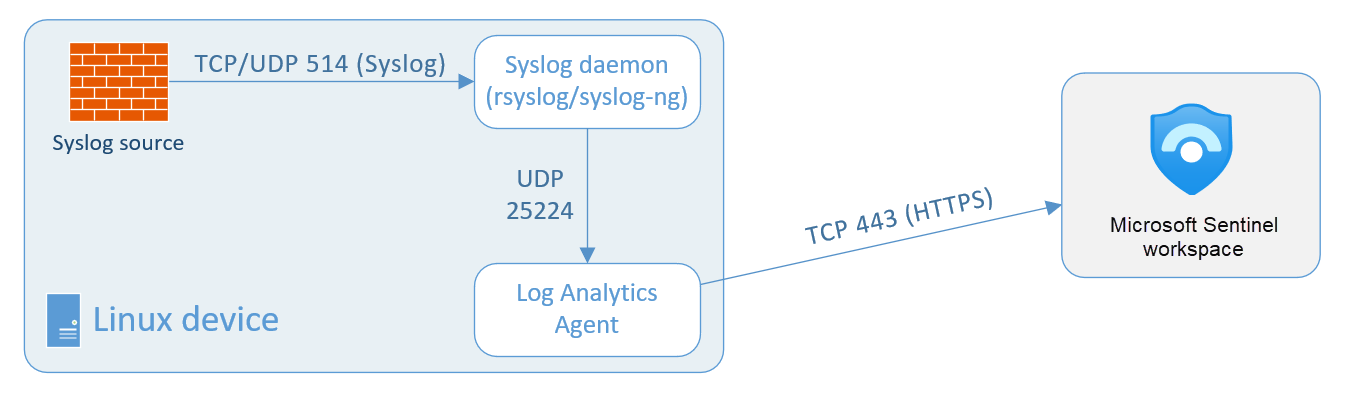

Syslog adalah protokol pengelogan acara yang umum untuk Linux. Anda dapat menggunakan daemon Syslog yang dibangun ke dalam perangkat dan appliance Linux untuk mengumpulkan acara lokal dari jenis yang Anda tentukan, dan mengirimkannya ke Microsoft Azure Sentinel menggunakan agen Analitik Log untuk Linux (sebelumnya dikenal sebagai agen OMS).

Artikel ini menjelaskan cara menghubungkan sumber data Anda ke Microsoft Azure Sentinel menggunakan Syslog. Selengkapnya tentang konektor data yang didukung untuk metode ini, lihat Referensi konektor data.

Pelajari cara mengumpulkan Syslog dengan Agen Azure Monitor, termasuk cara mengonfigurasi Syslog dan membuat DCR.

Penting

Agen Analitik Log akan dihentikan pada 31 Agustus 2024. Jika Anda menggunakan agen Log Analytics dalam penyebaran Microsoft Sentinel, kami sarankan Anda mulai merencanakan migrasi ke AMA. Untuk informasi selengkapnya, lihat Migrasi AMA untuk Microsoft Sentinel.

Untuk informasi tentang menyebarkan log Syslog dengan Agen Azure Monitor, tinjau opsi untuk log streaming dalam format CEF dan Syslog ke Microsoft Azure Sentinel.

Sistem

Ketika agen Analitik Log diinstal pada mesin virtual atau {i>appliance

Untuk informasi selengkapnya, silakan lihat Sumber data Syslog di Azure Monitor.

Untuk beberapa jenis perangkat yang tidak mengizinkan penginstalan lokal agen Analitik Log, agen dapat diinstal sebagai gantinya pada penerus log berbasis Linux khusus. Perangkat asal harus dikonfigurasi untuk mengirim acara Syslog ke {i>daemon

Catatan

Jika peralatan Anda mendukung Common Event Format (CEF) melalui Syslog, kumpulan data yang lebih lengkap akan dikumpulkan, dan data akan diurai saat pengumpulan. Anda harus memilih opsi ini dan mengikuti petunjuk di Mendapatkan log berformat CEF dari perangkat atau appliance ke Microsoft Azure Sentinel.

Analitik Log mendukung kumpulan pesan yang dikirim oleh daemon rsyslog atau syslog-ng, di mana rsyslog merupakan default. Daemon syslog default pada versi 5 Red Hat Enterprise Linux (RHEL), CentOS, dan versi Oracle Linux (sysklog) tidak didukung untuk koleksi peristiwa syslog. Untuk mengumpulkan data syslog dari versi distribusi ini, daemon rsyslog harus diinstal dan dikonfigurasi untuk menggantikan sysklog.

Ada tiga langkah untuk mengonfigurasi kumpulan Syslog:

Konfigurasikan perangkat atau appliance Linux Anda. Ini mengacu pada perangkat tempat agen Analitik Log akan diinstal, perangkat yang sama yang berasal dari acara maupun pengumpul log yang akan meneruskannya.

Konfigurasikan pengaturan pengelogan aplikasi Anda yang sesuai dengan lokasi daemon Syslog yang akan mengirim peristiwa ke agen.

Konfigurasikan agen Analitik Log. Tindakan ini dilakukan dari dalam Microsoft Azure Sentinel, dan konfigurasi dikirim ke semua agen yang diinstal.

Prasyarat

Sebelum memulai, instal solusi untuk Syslog dari Content Hub di Microsoft Azure Sentinel. Untuk informasi selengkapnya, lihat Menemukan dan mengelola konten di luar kotak Microsoft Azure Sentinel.

Mengonfigurasi mesin atau peralatan Linux Anda

Dari menu navigasi Microsoft Azure Sentinel, pilih Konektor data.

Dari galeri konektor data, pilih Syslog lalu pilih Buka halaman konektor.

Jika jenis perangkat Anda tercantum di Galeri konektor data Microsoft Azure Sentinel, pilih konektor untuk perangkat Anda melainkan konektor Syslog generik. Jika ada instruksi tambahan atau khusus untuk jenis perangkat Anda, Anda akan melihatnya bersama dengan konten kustom seperti buku kerja dan templat aturan analitik, pada halaman konektor untuk perangkat Anda.

Instal agen Linux. Di bawah Pilih tempat memasang agen:

Jenis komputer Petunjuk Untuk mesin virtual Azure Linux 1. Luaskan Instal agen pada mesin virtual Azure Linux.

2. Pilih tautan Unduh &instal agen untuk Komputer virtual > Azure Linux.

3. Di bilah Mesin virtual, pilih mesin virtual untuk menginstal agen, lalu pilih Sambungkan. Ulangi langkah ini untuk setiap VM yang ingin dihubungkan.Untuk mesin Linux lainnya 1. Luaskan Instal agen pada Mesin Linux bukan Azure

2. Pilih tautan Unduh & instal agen untuk komputer > Linux non-Azure.

3. Di bilah manajemen Agen, pilih tab server Linux, lalu salin perintah untuk Unduh dan onboard agen untuk Linux dan jalankan di komputer Linux Anda.

Jika Anda ingin menyimpan salinan lokal dari file instalasi agen Linux, pilih tautan Unduh Agen Linux di atas perintah "Unduh dan onboard agen".Catatan

Pastikan Anda mengonfigurasi pengaturan keamanan untuk perangkat ini sesuai kebijakan keamanan organisasi Anda. Misalnya, Anda dapat mengonfigurasi pengaturan jaringan agar sesuai dengan kebijakan keamanan jaringan organisasi Anda, serta mengubah port dan protokol di daemon agar sesuai dengan persyaratan keamanan.

Menggunakan komputer yang sama untuk meneruskan pesan Syslog dan CEF biasa

Anda dapat menggunakan mesin penerus log CEF yang telah ada untuk mengumpulkan dan meneruskan log dari sumber Syslog biasa juga. Namun, Anda harus melakukan langkah-langkah berikut untuk menghindari pengiriman peristiwa dalam kedua format ke Microsoft Azure Sentinel, karena hal tersebut akan menghasilkan duplikasi peristiwa.

Setelah menyiapkan pengumpulan data dari sumber CEF Anda, dan telah mengonfigurasi agen Analitik Log seperti di atas:

Pada setiap mesin yang mengirim log dalam format CEF, Anda harus mengedit file konfigurasi Syslog dengan tujuan menghapus fasilitas yang digunakan untuk mengirim pesan CEF. Dengan demikian, fasilitas yang dikirim di CEF juga tidak akan dikirim di Syslog. Lihat Mengonfigurasikan Syslog pada agen Linux untuk memperoleh instruksi yang detail mengenai cara melakukan hal ini.

Anda harus menjalankan perintah berikut pada komputer-komputer tersebut untuk menonaktifkan sinkronisasi agen dengan konfigurasi Syslog di Microsoft Azure Sentinel. Perintah berikut memastikan bahwa perubahan konfigurasi yang Anda buat pada langkah sebelumnya tidak akan ditimpa.

sudo -u omsagent python /opt/microsoft/omsconfig/Scripts/OMS_MetaConfigHelper.py --disable

Mengonfigurasi pengaturan log perangkat Anda

Banyak jenis perangkat memiliki konektor datanya sendiri yang muncul di galeri Konektor data. Beberapa konektor ini memerlukan instruksi tambahan khusus untuk menyiapkan kumpulan log dengan benar di Microsoft Azure Sentinel. Instruksi ini dapat mencakup implementasi parser berdasarkan fungsi Kusto.

Semua konektor yang terdaftar di Microsoft Azure Sentinel akan menampilkan instruksi spesifik apa pun di halaman konektor masing-masing di portal, serta di bagian halaman referensi konektor data Microsoft Azure Sentinel.

Jika petunjuk pada halaman konektor data Anda di Microsoft Sentinel menunjukkan bahwa fungsi Kusto disebarkan sebagai pengurai Model Informasi Keamanan Lanjutan (ASIM), pastikan Anda memiliki pengurai ASIM yang disebarkan ke ruang kerja Anda.

Gunakan tautan di halaman konektor data untuk menyebarkan pengurai Anda, atau ikuti petunjuk dari repositori GitHub Microsoft Sentinel.

Untuk informasi selengkapnya, lihat Pengurai Model Informasi Keamanan Tingkat Lanjut.

Mengonfigurasikan agen Analitik Log

Di bagian bawah bilah konektor Syslog, pilih tautan Buka konfigurasi agen ruang kerja Anda >.

Di halaman manajemen agen warisan, tambahkan fasilitas untuk dikumpulkan konektor. Pilih Tambahkan fasilitas dan pilih dari daftar drop-down fasilitas.

Tambahkan fasilitas yang disertakan oleh peralatan syslog Anda pada header lognya.

Jika Anda ingin menggunakan deteksi login SSH yang anomali menggunakan data yang Anda kumpulkan, tambahkan auth dan authpriv. Lihat bagian berikut untuk memperoleh detail tambahan.

Setelah Anda menambahkan semua fasilitas yang ingin Anda pantau, bersihkan kotak centang untuk tingkat keparahan apa pun yang tidak ingin Anda kumpulkan. Secara {i>default

Pilih Terapkan.

Pada VM atau peralatan Anda, pastikan Anda telah mengirimkan fasilitas yang Anda tentukan.

Menemukan data Anda

Untuk mengkueri data log syslog pada Log, ketik

Syslogdi jendela kueri.(Beberapa konektor yang menggunakan mekanisme Syslog mungkin menyimpan datanya di tabel selain

Syslog. Lihat bagian konektor Anda di halaman referensi konektor data Microsoft Sentinel.)Anda dapat menggunakan parameter kueri yang dijelaskan dalam Menggunakan fungsi dalam kueri log Azure Monitor untuk mengurai pesan Syslog Anda. Anda kemudian dapat menyimpan kueri sebagai fungsi Analitik Log yang baru dan menggunakannya sebagai jenis data baru.

Mengonfigurasikan konektor Syslog untuk deteksi login SSH yang anomali

Penting

Deteksi login SSH yang tidak normal saat ini dalam PRATIJAU. Lihat Ketentuan Penggunaan Tambahan untuk Pratinjau Microsoft Azure untuk ketentuan hukum tambahan yang berlaku untuk fitur Azure dalam versi beta, pratinjau, atau belum dirilis ke ketersediaan umum.

Microsoft Azure Sentinel dapat menerapkan pembelajaran mesin (ML) ke data syslog untuk mengidentifikasi aktivitas login Secure Shell (SSH) yang anomali. Skenario ini meliputi:

Perjalanan yang mustahil - ketika dua kejadian login yang sukses terjadi dari dua lokasi yang tidak mungkin dijangkau dalam jangka waktu dua kejadian login.

Lokasi yang tidak terduga - lokasi mencurigakan bagi kejadian login yang berhasil. Misalnya, lokasi belum pernah digunakan baru-baru ini.

Deteksi ini memerlukan konfigurasi yang spesifik untuk konektor data Syslog:

Untuk langkah 2 di bawah Konfigurasikan agen Analitik Log di atas, pastikan auth dan authpriv telah dipilih sebagai fasilitas untuk dipantau, dan semua tingkat keparahan telah dipilih.

Luangkan waktu yang cukup bagi informasi syslog yang akan dikumpulkan. Kemudian, navigasikan ke Microsoft Azure Sentinel - Log, serta salin dan tempel kueri berikut:

Syslog | where Facility in ("authpriv","auth") | extend c = extract( "Accepted\\s(publickey|password|keyboard-interactive/pam)\\sfor ([^\\s]+)",1,SyslogMessage) | where isnotempty(c) | countUbah Rentang waktu jika diperlukan, dan pilih Jalankan.

Jika jumlah yang dihasilkan adalah nol, silakan konfirmasikan bahwa konfigurasi konektor dan komputer yang dipantau memang memiliki aktivitas login yang berhasil untuk periode waktu yang Anda tentukan bagi kueri Anda.

Jika jumlah yang dihasilkan lebih besar dari nol, makan data syslog Anda sudah cocok untuk deteksi login SSH anomali. Anda mengaktifkan deteksi ini dari Template aturan>Analitik>(Pratinjau) Deteksi Login SSH Anomali.

Langkah berikutnya

Di dalam dokumen ini, Anda akan mempelajari cara menghubungkan peralatan lokal Syslog pada Microsoft Azure Sentinel. Untuk mempelajari selengkapnya tentang Microsoft Azure Sentinel, lihat artikel berikut:

- Pelajari cara mendapatkan visibilitas ke dalam data Anda, dan potensi ancaman.

- Mulai mendeteksi ancaman dengan Microsoft Azure Sentinel.

- Gunakan buku kerja untuk memantau data Anda.