Contoh kondisi penetapan peran Azure untuk Blob Storage

Artikel ini mencantumkan beberapa contoh kondisi penetapan peran untuk mengontrol akses ke Azure Blob Storage.

Penting

Kontrol akses berbasis atribut Azure (Azure ABAC) umumnya tersedia (GA) untuk mengontrol akses ke Azure Blob Storage, Azure Data Lake Storage Gen2, dan Azure Queues menggunakan requestatribut , , resourceenvironment, dan principal di tingkat performa akun penyimpanan standar dan premium. Saat ini, atribut sumber daya metadata kontainer dan blob daftar menyertakan atribut permintaan ada di PRATINJAU. Untuk informasi status fitur lengkap ABAC untuk Azure Storage, lihat Status fitur kondisi di Azure Storage.

Lihat Ketentuan Penggunaan Tambahan untuk Pratinjau Microsoft Azure untuk persyaratan hukum yang berlaku pada fitur Azure dalam versi beta, pratinjau, atau belum dirilis secara umum.

Prasyarat

Untuk informasi tentang prasyarat untuk menambah atau mengedit kondisi penetapan peran, lihat Prasyarat kondisi.

Ringkasan contoh dalam artikel ini

Gunakan tabel berikut untuk menemukan contoh yang sesuai dengan skenario ABAC Anda dengan cepat. Tabel ini mencakup deskripsi singkat tentang skenario, ditambah daftar atribut yang digunakan dalam contoh menurut sumber (lingkungan, utama, permintaan, dan sumber daya).

Tag indeks blob

Bagian ini mencakup contoh yang melibatkan tag indeks blob.

Penting

Read content from a blob with tag conditions Meskipun suboperasi saat ini didukung untuk kompatibilitas dengan kondisi yang diterapkan selama pratinjau fitur ABAC, suboperasi telah ditolak dan Microsoft merekomendasikan penggunaan tindakan sebagai Read a blob gantinya.

Saat mengonfigurasi kondisi ABAC di portal Azure, Anda mungkin melihat tidak digunakan lagi: Membaca konten dari blob dengan kondisi tag. Microsoft merekomendasikan untuk menghapus operasi dan menggantinya dengan Read a blob tindakan.

Jika Anda membuat kondisi Anda sendiri saat ingin membatasi akses baca dengan kondisi tag, silakan lihat Contoh: Baca blob dengan tag indeks blob.

Contoh: Membaca blob dengan tag indeks blob

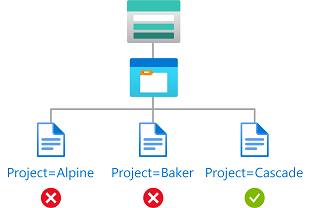

Kondisi ini memungkinkan pengguna untuk membaca blob dengan kunci tag indeks blob Proyek dan nilai Cascade. Upaya untuk mengakses blob tanpa tag kunci-nilai ini tidak diizinkan.

Agar kondisi ini efektif untuk prinsip keamanan, Anda harus menambahkannya ke semua penetapan peran untuk mereka yang menyertakan tindakan berikut:

| Perbuatan | Catatan |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Tambahkan jika definisi peran menyertakan tindakan ini, seperti Pemilik Data Blob Penyimpanan. |

Kondisi dapat ditambahkan ke penetapan peran menggunakan portal Azure atau Azure PowerShell. Portal memiliki dua alat untuk membangun kondisi ABAC - editor visual dan editor kode. Anda dapat beralih di antara kedua editor di portal Azure untuk melihat kondisi Anda dalam tampilan yang berbeda. Beralih antara tab Editor visual dan tab Editor kode untuk melihat contoh editor portal pilihan Anda.

Berikut adalah pengaturan untuk menambahkan kondisi ini menggunakan editor visual portal Azure.

| Kondisi #1 | Pengaturan |

|---|---|

| Tindakan | Membaca blob |

| Sumber atribut | Sumber daya |

| Atribut | Tag indeks blob [Nilai dalam kunci] |

| Tombol | {keyName} |

| Operator | StringEquals |

| Nilai | {keyValue} |

Contoh: Blob baru harus menyertakan tag indeks blob

Kondisi ini mengharuskan setiap blob baru harus menyertakan kunci tag indeks blob Proyek dan nilai Cascade.

Ada dua tindakan yang memungkinkan Anda membuat blob baru, jadi Anda harus menargetkan keduanya. Anda harus menambahkan kondisi ini ke penetapan peran apa pun yang menyertakan salah satu tindakan berikut:

| Perbuatan | Catatan |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Tambahkan jika definisi peran menyertakan tindakan ini, seperti Pemilik Data Blob Penyimpanan. |

Kondisi dapat ditambahkan ke penetapan peran menggunakan portal Azure atau Azure PowerShell. Portal memiliki dua alat untuk membangun kondisi ABAC - editor visual dan editor kode. Anda dapat beralih di antara kedua editor di portal Azure untuk melihat kondisi Anda dalam tampilan yang berbeda. Beralih antara tab Editor visual dan tab Editor kode untuk melihat contoh editor portal pilihan Anda.

Berikut adalah pengaturan untuk menambahkan kondisi ini menggunakan portal Microsoft Azure.

| Kondisi #1 | Pengaturan |

|---|---|

| Tindakan | Menulis ke blob dengan tag indeks blob Menulis ke blob dengan tag indeks blob |

| Sumber atribut | Minta |

| Atribut | Tag indeks blob [Nilai dalam kunci] |

| Tombol | {keyName} |

| Operator | StringEquals |

| Nilai | {keyValue} |

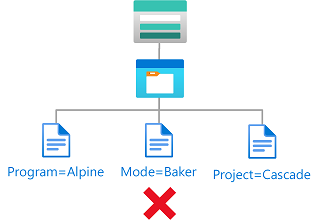

Contoh: Blob yang ada harus memiliki kunci tag indeks blob

Kondisi ini mengharuskan setiap blob yang ada diberi tag dengan setidaknya satu dari kunci tag indeks blob yang diizinkan: Proyek atau Program. Kondisi ini berguna untuk menambahkan tata kelola ke blob yang ada.

Ada dua tindakan yang memungkinkan Anda memperbarui tag pada blob yang ada, jadi Anda harus menargetkan keduanya. Anda harus menambahkan kondisi ini ke penetapan peran apa pun yang menyertakan salah satu tindakan berikut:

| Perbuatan | Catatan |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/tags/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Tambahkan jika definisi peran menyertakan tindakan ini, seperti Pemilik Data Blob Penyimpanan. |

Kondisi dapat ditambahkan ke penetapan peran menggunakan portal Azure atau Azure PowerShell. Portal memiliki dua alat untuk membangun kondisi ABAC - editor visual dan editor kode. Anda dapat beralih di antara kedua editor di portal Azure untuk melihat kondisi Anda dalam tampilan yang berbeda. Beralih antara tab Editor visual dan tab Editor kode untuk melihat contoh editor portal pilihan Anda.

Berikut adalah pengaturan untuk menambahkan kondisi ini menggunakan portal Microsoft Azure.

| Kondisi #1 | Pengaturan |

|---|---|

| Tindakan | Menulis ke blob dengan tag indeks blob Menulis tag indeks blob |

| Sumber atribut | Minta |

| Atribut | Tag indeks blob [Kunci] |

| Operator | ForAllOfAnyValues:StringEquals |

| Nilai | {keyName1} {keyName2} |

Contoh: Blob yang ada harus memiliki kunci dan nilai tag indeks blob

Kondisi ini mengharuskan setiap blob yang ada memiliki kunci tag indeks blob Proyek dan nilai Cascade, Baker, atau Skagit. Kondisi ini berguna untuk menambahkan tata kelola ke blob yang ada.

Ada dua tindakan yang memungkinkan Anda memperbarui tag pada blob yang ada, jadi Anda harus menargetkan keduanya. Anda harus menambahkan ketentuan ini ke setiap penetapan peran yang menyertakan salah satu tindakan berikut.

| Perbuatan | Catatan |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/tags/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Tambahkan jika definisi peran menyertakan tindakan ini, seperti Pemilik Data Blob Penyimpanan. |

Kondisi dapat ditambahkan ke penetapan peran menggunakan portal Azure atau Azure PowerShell. Portal memiliki dua alat untuk membangun kondisi ABAC - editor visual dan editor kode. Anda dapat beralih di antara kedua editor di portal Azure untuk melihat kondisi Anda dalam tampilan yang berbeda. Beralih antara tab Editor visual dan tab Editor kode untuk melihat contoh editor portal pilihan Anda.

Berikut adalah pengaturan untuk menambahkan kondisi ini menggunakan portal Microsoft Azure.

| Kondisi #1 | Pengaturan |

|---|---|

| Tindakan | Menulis ke blob dengan tag indeks blob Menulis tag indeks blob |

| Sumber atribut | Minta |

| Atribut | Tag indeks blob [Kunci] |

| Operator | ForAnyOfAnyValues:StringEquals |

| Nilai | {keyName} |

| Operator | Dan |

| Expression 2 | |

| Sumber atribut | Minta |

| Atribut | Tag indeks blob [Nilai dalam kunci] |

| Tombol | {keyName} |

| Operator | ForAllOfAnyValues:StringEquals |

| Nilai | {keyValue1} {keyValue2} {keyValue3} |

Nama atau jalur kontainer blob

Bagian ini mencakup contoh yang menunjukkan cara membatasi akses ke objek berdasarkan nama kontainer atau jalur blob.

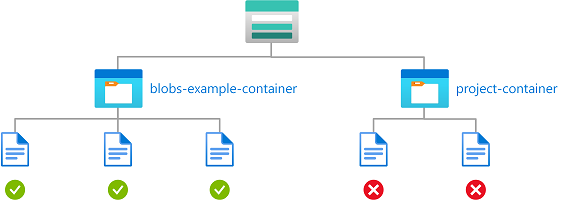

Contoh: Membaca, menulis, atau menghapus blob dalam kontainer bernama

Kondisi ini memungkinkan pengguna untuk membaca, menulis, atau menghapus blob dalam kontainer penyimpanan bernama blobs-example-container. Kondisi ini berguna untuk membagikan kontainer penyimpanan tertentu dengan pengguna lain dalam langganan.

Ada lima tindakan untuk membaca, menulis, dan menghapus blob yang ada. Anda harus menambahkan ketentuan ini ke setiap penetapan peran yang menyertakan salah satu tindakan berikut.

| Perbuatan | Catatan |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/delete |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Tambahkan jika definisi peran menyertakan tindakan ini, seperti Pemilik Data Blob Penyimpanan. Tambahkan jika akun penyimpanan yang termasuk dalam kondisi ini memiliki namespace hierarki yang diaktifkan atau mungkin diaktifkan di masa mendatang. |

Suboperasi tidak digunakan dalam kondisi ini karena suboperasi hanya diperlukan ketika kondisi ditulis berdasarkan tag.

Kondisi dapat ditambahkan ke penetapan peran menggunakan portal Azure atau Azure PowerShell. Portal memiliki dua alat untuk membangun kondisi ABAC - editor visual dan editor kode. Anda dapat beralih di antara kedua editor di portal Azure untuk melihat kondisi Anda dalam tampilan yang berbeda. Beralih antara tab Editor visual dan tab Editor kode untuk melihat contoh editor portal pilihan Anda.

Berikut adalah pengaturan untuk menambahkan kondisi ini menggunakan portal Microsoft Azure.

| Kondisi #1 | Pengaturan |

|---|---|

| Tindakan | Hapus blob Membaca blob Menulis ke blob Membuat blob atau rekam jepret, atau menambahkan data Semua operasi data untuk akun dengan namespace hierarki diaktifkan (jika berlaku) |

| Sumber atribut | Sumber daya |

| Atribut | Nama kontainer |

| Operator | StringEquals |

| Nilai | {containerName} |

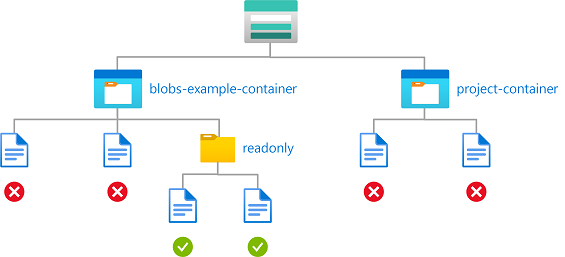

Contoh: Baca blob dalam kontainer bernama dengan jalur

Kondisi ini memungkinkan akses baca ke kontainer penyimpanan bernama blobs-example-container dengan jalur blob readonly/*. Kondisi ini berguna untuk membagikan bagian tertentu dari kontainer penyimpanan untuk memberikan akses baca kepada pengguna lain dalam langganan.

Anda harus menambahkan ketentuan ini ke setiap penetapan peran yang menyertakan tindakan berikut.

| Perbuatan | Catatan |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Tambahkan jika definisi peran menyertakan tindakan ini, seperti Pemilik Data Blob Penyimpanan. Tambahkan jika akun penyimpanan yang termasuk dalam kondisi ini memiliki namespace hierarki yang diaktifkan atau mungkin diaktifkan di masa mendatang. |

Kondisi dapat ditambahkan ke penetapan peran menggunakan portal Azure atau Azure PowerShell. Portal memiliki dua alat untuk membangun kondisi ABAC - editor visual dan editor kode. Anda dapat beralih di antara kedua editor di portal Azure untuk melihat kondisi Anda dalam tampilan yang berbeda. Beralih antara tab Editor visual dan tab Editor kode untuk melihat contoh editor portal pilihan Anda.

Berikut adalah pengaturan untuk menambahkan kondisi ini menggunakan portal Microsoft Azure.

| Kondisi #1 | Pengaturan |

|---|---|

| Tindakan | Membaca blob Semua operasi data untuk akun dengan namespace hierarki diaktifkan (jika berlaku) |

| Sumber atribut | Sumber daya |

| Atribut | Nama kontainer |

| Operator | StringEquals |

| Nilai | {containerName} |

| Expression 2 | |

| Operator | Dan |

| Sumber atribut | Sumber daya |

| Atribut | Jalur blob |

| Operator | StringLike |

| Nilai | {pathString} |

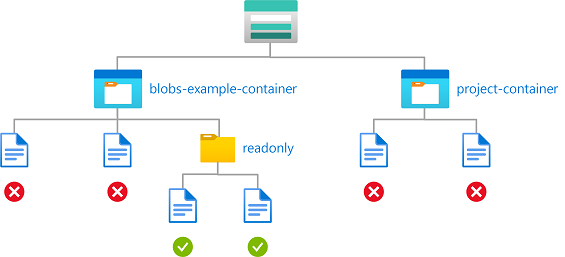

Contoh: Baca atau daftar blob dalam kontainer bernama dengan jalur

Kondisi ini memungkinkan akses baca dan juga akses daftar ke kontainer penyimpanan bernama blob-example-container dengan jalur blob readonly/*. Kondisi #1 berlaku untuk tindakan membaca tidak termasuk blob daftar. Kondisi #2 berlaku untuk daftar blob. Kondisi ini berguna untuk berbagi bagian tertentu dari kontainer penyimpanan untuk akses baca atau daftar dengan pengguna lain dalam langganan.

Anda harus menambahkan ketentuan ini ke setiap penetapan peran yang menyertakan tindakan berikut.

| Perbuatan | Catatan |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Tambahkan jika definisi peran menyertakan tindakan ini, seperti Pemilik Data Blob Penyimpanan. Tambahkan jika akun penyimpanan yang termasuk dalam kondisi ini memiliki namespace hierarki yang diaktifkan atau mungkin diaktifkan di masa mendatang. |

Kondisi dapat ditambahkan ke penetapan peran menggunakan portal Azure atau Azure PowerShell. Portal memiliki dua alat untuk membangun kondisi ABAC - editor visual dan editor kode. Anda dapat beralih di antara kedua editor di portal Azure untuk melihat kondisi Anda dalam tampilan yang berbeda. Beralih antara tab Editor visual dan tab Editor kode untuk melihat contoh editor portal pilihan Anda.

Berikut adalah pengaturan untuk menambahkan kondisi ini menggunakan portal Microsoft Azure.

Catatan

Portal Azure menggunakan prefix='' untuk membuat daftar blob dari direktori akar kontainer. Setelah kondisi ditambahkan dengan operasi daftar blob menggunakan awalan StringStartsWith 'readonly/', pengguna yang ditargetkan tidak akan dapat membuat daftar blob dari direktori akar kontainer di portal Azure.

| Kondisi #1 | Pengaturan |

|---|---|

| Tindakan | Membaca blob Semua operasi data untuk akun dengan namespace hierarki diaktifkan (jika berlaku) |

| Sumber atribut | Sumber daya |

| Atribut | Nama kontainer |

| Operator | StringEquals |

| Nilai | {containerName} |

| Expression 2 | |

| Operator | Dan |

| Sumber atribut | Sumber daya |

| Atribut | Jalur blob |

| Operator | StringStartsWith |

| Nilai | {pathString} |

| Kondisi #2 | Pengaturan |

|---|---|

| Tindakan | Masukkan blob Semua operasi data untuk akun dengan namespace hierarki diaktifkan (jika berlaku) |

| Sumber atribut | Sumber daya |

| Atribut | Nama kontainer |

| Operator | StringEquals |

| Nilai | {containerName} |

| Expression 2 | |

| Operator | Dan |

| Sumber atribut | Minta |

| Atribut | Prefiks blob |

| Operator | StringStartsWith |

| Nilai | {pathString} |

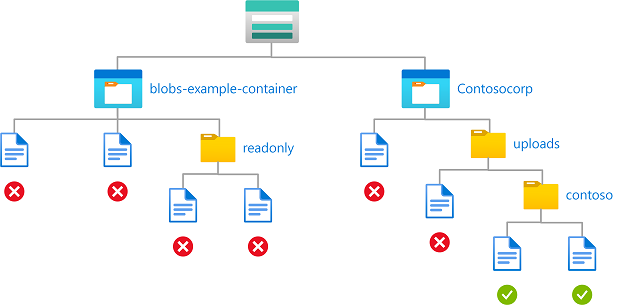

Contoh: Tulis blob dalam kontainer yang bernama dengan jalur

Kondisi ini memungkinkan mitra (pengguna tamu Microsoft Entra) untuk meletakkan file ke dalam kontainer penyimpanan bernama Contosocorp dengan jalur unggahan/contoso/*. Kondisi ini berguna untuk memungkinkan pengguna lain memasukkan data ke dalam kontainer penyimpanan.

Anda harus menambahkan ketentuan ini ke setiap penetapan peran yang menyertakan tindakan berikut.

| Perbuatan | Catatan |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Tambahkan jika definisi peran menyertakan tindakan ini, seperti Pemilik Data Blob Penyimpanan. Tambahkan jika akun penyimpanan yang termasuk dalam kondisi ini memiliki namespace hierarki yang diaktifkan atau mungkin diaktifkan di masa mendatang. |

Kondisi dapat ditambahkan ke penetapan peran menggunakan portal Azure atau Azure PowerShell. Portal memiliki dua alat untuk membangun kondisi ABAC - editor visual dan editor kode. Anda dapat beralih di antara kedua editor di portal Azure untuk melihat kondisi Anda dalam tampilan yang berbeda. Beralih antara tab Editor visual dan tab Editor kode untuk melihat contoh editor portal pilihan Anda.

Berikut adalah pengaturan untuk menambahkan kondisi ini menggunakan portal Microsoft Azure.

| Kondisi #1 | Pengaturan |

|---|---|

| Tindakan | Menulis ke blob Membuat blob atau rekam jepret, atau menambahkan data Semua operasi data untuk akun dengan namespace hierarki diaktifkan (jika berlaku) |

| Sumber atribut | Sumber daya |

| Atribut | Nama kontainer |

| Operator | StringEquals |

| Nilai | {containerName} |

| Expression 2 | |

| Operator | Dan |

| Sumber atribut | Sumber daya |

| Atribut | Jalur blob |

| Operator | StringLike |

| Nilai | {pathString} |

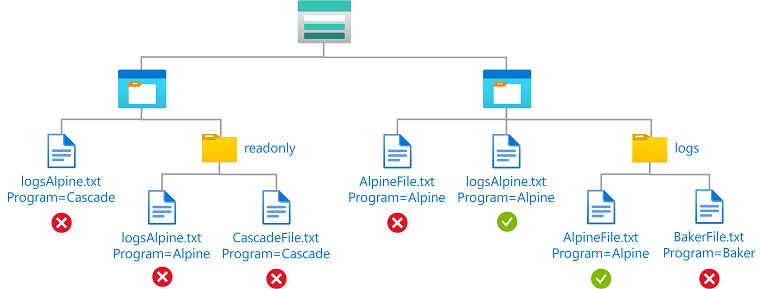

Contoh: Baca blob dengan tag indeks blob dan jalur

Kondisi ini memungkinkan pengguna untuk membaca blob dengan kunci tag indeks blob Program, nilai Alpine, dan jalur blob log*. Jalur blob log* juga menyertakan nama blob.

Anda harus menambahkan ketentuan ini ke setiap penetapan peran yang menyertakan tindakan berikut.

| Perbuatan | Catatan |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Tambahkan jika definisi peran menyertakan tindakan ini, seperti Pemilik Data Blob Penyimpanan. |

Kondisi dapat ditambahkan ke penetapan peran menggunakan portal Azure atau Azure PowerShell. Portal memiliki dua alat untuk membangun kondisi ABAC - editor visual dan editor kode. Anda dapat beralih di antara kedua editor di portal Azure untuk melihat kondisi Anda dalam tampilan yang berbeda. Beralih antara tab Editor visual dan tab Editor kode untuk melihat contoh editor portal pilihan Anda.

Berikut adalah pengaturan untuk menambahkan kondisi ini menggunakan portal Microsoft Azure.

| Kondisi #1 | Pengaturan |

|---|---|

| Tindakan | Membaca blob |

| Sumber atribut | Sumber daya |

| Atribut | Tag indeks blob [Nilai dalam kunci] |

| Tombol | {keyName} |

| Operator | StringEquals |

| Nilai | {keyValue} |

| Kondisi #2 | Pengaturan |

|---|---|

| Tindakan | Membaca blob |

| Sumber atribut | Sumber daya |

| Atribut | Jalur blob |

| Operator | StringLike |

| Nilai | {pathString} |

Metadata kontainer blob

Contoh: Membaca blob dalam kontainer dengan metadata tertentu

Kondisi ini memungkinkan pengguna membaca blob dalam kontainer blob dengan pasangan kunci/nilai metadata tertentu.

Anda harus menambahkan ketentuan ini ke setiap penetapan peran yang menyertakan tindakan berikut.

| Perbuatan | Catatan |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

Kondisi dapat ditambahkan ke penetapan peran menggunakan portal Azure atau Azure PowerShell. Portal memiliki dua alat untuk membangun kondisi ABAC - editor visual dan editor kode. Anda dapat beralih di antara kedua editor di portal Azure untuk melihat kondisi Anda dalam tampilan yang berbeda. Beralih antara tab Editor visual dan tab Editor kode untuk melihat contoh editor portal pilihan Anda.

Berikut adalah pengaturan untuk menambahkan kondisi ini menggunakan portal Microsoft Azure.

| Kondisi #1 | Pengaturan |

|---|---|

| Tindakan | Membaca blob |

| Sumber atribut | Sumber daya |

| Atribut | Metadata kontainer |

| Operator | StringEquals |

| Nilai | {containerName} |

Contoh: Menulis atau menghapus blob dalam kontainer dengan metadata tertentu

Kondisi ini memungkinkan pengguna untuk menulis atau menghapus blob dalam kontainer blob dengan pasangan kunci/nilai metadata tertentu.

Anda harus menambahkan ketentuan ini ke setiap penetapan peran yang menyertakan tindakan berikut.

| Perbuatan | Catatan |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/delete |

Kondisi dapat ditambahkan ke penetapan peran menggunakan portal Azure atau Azure PowerShell. Portal memiliki dua alat untuk membangun kondisi ABAC - editor visual dan editor kode. Anda dapat beralih di antara kedua editor di portal Azure untuk melihat kondisi Anda dalam tampilan yang berbeda. Beralih antara tab Editor visual dan tab Editor kode untuk melihat contoh editor portal pilihan Anda.

Berikut adalah pengaturan untuk menambahkan kondisi ini menggunakan portal Microsoft Azure.

| Kondisi #1 | Pengaturan |

|---|---|

| Tindakan | Menulis ke blob Hapus blob |

| Sumber atribut | Sumber daya |

| Atribut | Metadata kontainer |

| Operator | StringEquals |

| Nilai | {containerName} |

Versi blob atau snapshot blob

Bagian ini mencakup contoh yang menunjukkan cara membatasi akses ke objek berdasarkan versi blob atau rekam jepret.

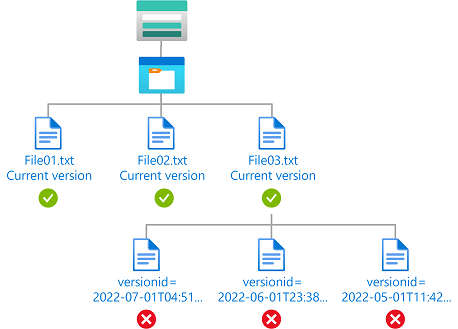

Contoh: Hanya baca versi blob saat ini

Kondisi ini memungkinkan pengguna untuk hanya membaca versi blob saat ini. Pengguna tidak dapat membaca versi blob lainnya.

Anda harus menambahkan ketentuan ini ke setiap penetapan peran yang menyertakan tindakan berikut.

| Perbuatan | Catatan |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Tambahkan jika definisi peran menyertakan tindakan ini, seperti Pemilik Data Blob Penyimpanan. |

Kondisi dapat ditambahkan ke penetapan peran menggunakan portal Azure atau Azure PowerShell. Portal memiliki dua alat untuk membangun kondisi ABAC - editor visual dan editor kode. Anda dapat beralih di antara kedua editor di portal Azure untuk melihat kondisi Anda dalam tampilan yang berbeda. Beralih antara tab Editor visual dan tab Editor kode untuk melihat contoh editor portal pilihan Anda.

Berikut adalah pengaturan untuk menambahkan kondisi ini menggunakan portal Microsoft Azure.

| Kondisi #1 | Pengaturan |

|---|---|

| Tindakan | Membaca blob Semua operasi data untuk akun dengan namespace hierarki diaktifkan (jika berlaku) |

| Sumber atribut | Sumber daya |

| Atribut | Adalah Versi Terkini |

| Operator | BoolEquals |

| Nilai | Benar |

Contoh: Baca versi blob saat ini dan versi blob tertentu

Kondisi ini memungkinkan pengguna untuk membaca versi blob saat ini serta membaca blob dengan ID versi 2022-06-01T23:38:32.8883645Z. Pengguna tidak dapat membaca versi blob lainnya. Atribut ID Versi hanya tersedia untuk akun penyimpanan di mana namespace hierarkis tidak diaktifkan.

Anda harus menambahkan ketentuan ini ke setiap penetapan peran yang menyertakan tindakan berikut.

| Perbuatan | Catatan |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

Kondisi dapat ditambahkan ke penetapan peran menggunakan portal Azure atau Azure PowerShell. Portal memiliki dua alat untuk membangun kondisi ABAC - editor visual dan editor kode. Anda dapat beralih di antara kedua editor di portal Azure untuk melihat kondisi Anda dalam tampilan yang berbeda. Beralih antara tab Editor visual dan tab Editor kode untuk melihat contoh editor portal pilihan Anda.

Berikut adalah pengaturan untuk menambahkan kondisi ini menggunakan portal Microsoft Azure.

| Kondisi #1 | Pengaturan |

|---|---|

| Tindakan | Membaca blob |

| Sumber atribut | Minta |

| Atribut | ID Versi |

| Operator | DateTimeEquals |

| Nilai | <blobVersionId> |

| Expression 2 | |

| Operator | Atau |

| Sumber atribut | Sumber daya |

| Atribut | Adalah Versi Terkini |

| Operator | BoolEquals |

| Nilai | Benar |

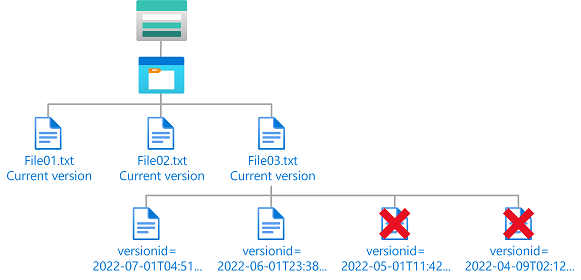

Contoh: Menghapus versi blob lama

Kondisi ini memungkinkan pengguna untuk menghapus versi blob yang lebih lama dari 06/01/2022 untuk melakukan pembersihan. Atribut ID Versi hanya tersedia untuk akun penyimpanan di mana namespace hierarkis tidak diaktifkan.

Anda harus menambahkan ketentuan ini ke setiap penetapan peran yang menyertakan tindakan berikut.

| Perbuatan | Catatan |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/delete |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/deleteBlobVersion/action |

Kondisi dapat ditambahkan ke penetapan peran menggunakan portal Azure atau Azure PowerShell. Portal memiliki dua alat untuk membangun kondisi ABAC - editor visual dan editor kode. Anda dapat beralih di antara kedua editor di portal Azure untuk melihat kondisi Anda dalam tampilan yang berbeda. Beralih antara tab Editor visual dan tab Editor kode untuk melihat contoh editor portal pilihan Anda.

Berikut adalah pengaturan untuk menambahkan kondisi ini menggunakan portal Microsoft Azure.

| Kondisi #1 | Pengaturan |

|---|---|

| Tindakan | Hapus blob Menghapus versi blob |

| Sumber atribut | Minta |

| Atribut | ID Versi |

| Operator | DateTimeLessThan |

| Nilai | <blobVersionId> |

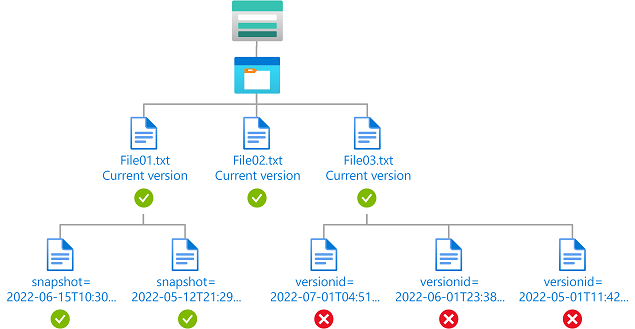

Contoh: Baca versi blob saat ini dan snapshot blob apa pun

Kondisi ini memungkinkan pengguna untuk membaca versi blob saat ini dan snapshot blob apa pun. Atribut ID Versi hanya tersedia untuk akun penyimpanan di mana namespace hierarkis tidak diaktifkan. Atribut Snapshot tersedia untuk akun penyimpanan di mana namespace hierarkis tidak diaktifkan dan saat ini dalam pratinjau untuk akun penyimpanan tempat namespace hierarki diaktifkan.

Anda harus menambahkan ketentuan ini ke setiap penetapan peran yang menyertakan tindakan berikut.

| Perbuatan | Catatan |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Tambahkan jika definisi peran menyertakan tindakan ini, seperti Pemilik Data Blob Penyimpanan. |

Kondisi dapat ditambahkan ke penetapan peran menggunakan portal Azure atau Azure PowerShell. Portal memiliki dua alat untuk membangun kondisi ABAC - editor visual dan editor kode. Anda dapat beralih di antara kedua editor di portal Azure untuk melihat kondisi Anda dalam tampilan yang berbeda. Beralih antara tab Editor visual dan tab Editor kode untuk melihat contoh editor portal pilihan Anda.

Berikut adalah pengaturan untuk menambahkan kondisi ini menggunakan portal Microsoft Azure.

| Kondisi #1 | Pengaturan |

|---|---|

| Tindakan | Membaca blob Semua operasi data untuk akun dengan namespace hierarki diaktifkan (jika berlaku) |

| Sumber atribut | Minta |

| Atribut | Snapshot |

| Ada | Dicentang |

| Expression 2 | |

| Operator | Atau |

| Sumber atribut | Sumber daya |

| Atribut | Adalah Versi Terkini |

| Operator | BoolEquals |

| Nilai | Benar |

Contoh: Izinkan operasi blob daftar untuk menyertakan metadata blob, rekam jepret, atau versi

Kondisi ini memungkinkan pengguna untuk mencantumkan blob dalam kontainer dan menyertakan metadata, rekam jepret, dan informasi versi. Atribut Cantumkan blob menyertakan tersedia untuk akun penyimpanan di mana namespace hierarkis tidak diaktifkan.

Catatan

Blob daftar disertakan adalah atribut permintaan, dan berfungsi dengan mengizinkan atau membatasi nilai dalam include parameter saat memanggil operasi Daftar Blob . Nilai dalam include parameter dibandingkan dengan nilai yang ditentukan dalam kondisi menggunakan operator perbandingan lintas produk. Jika perbandingan mengevaluasi ke true, List Blobs permintaan diizinkan. Jika perbandingan mengevaluasi ke false, permintaan ditolak List Blobs .

Anda harus menambahkan ketentuan ini ke setiap penetapan peran yang menyertakan tindakan berikut.

| Perbuatan | Catatan |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

Kondisi dapat ditambahkan ke penetapan peran menggunakan portal Azure atau Azure PowerShell. Portal memiliki dua alat untuk membangun kondisi ABAC - editor visual dan editor kode. Anda dapat beralih di antara kedua editor di portal Azure untuk melihat kondisi Anda dalam tampilan yang berbeda. Beralih antara tab Editor visual dan tab Editor kode untuk melihat contoh editor portal pilihan Anda.

Berikut adalah pengaturan untuk menambahkan kondisi ini menggunakan portal Microsoft Azure.

| Kondisi #1 | Pengaturan |

|---|---|

| Tindakan | Masukkan blob |

| Sumber atribut | Minta |

| Atribut | Cantumkan blob termasuk |

| Operator | ForAllOfAnyValues:StringEqualsIgnoreCase |

| Nilai | {'metadata', 'rekam jepret', 'versi'} |

Contoh: Membatasi operasi blob daftar untuk tidak menyertakan metadata blob

Kondisi ini membatasi pengguna untuk mencantumkan blob saat metadata disertakan dalam permintaan. Atribut Cantumkan blob menyertakan tersedia untuk akun penyimpanan di mana namespace hierarkis tidak diaktifkan.

Catatan

Blob daftar disertakan adalah atribut permintaan, dan berfungsi dengan mengizinkan atau membatasi nilai dalam include parameter saat memanggil operasi Daftar Blob . Nilai dalam include parameter dibandingkan dengan nilai yang ditentukan dalam kondisi menggunakan operator perbandingan lintas produk. Jika perbandingan mengevaluasi ke true, List Blobs permintaan diizinkan. Jika perbandingan mengevaluasi ke false, permintaan ditolak List Blobs .

Anda harus menambahkan ketentuan ini ke setiap penetapan peran yang menyertakan tindakan berikut.

| Perbuatan | Catatan |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

Kondisi dapat ditambahkan ke penetapan peran menggunakan portal Azure atau Azure PowerShell. Portal memiliki dua alat untuk membangun kondisi ABAC - editor visual dan editor kode. Anda dapat beralih di antara kedua editor di portal Azure untuk melihat kondisi Anda dalam tampilan yang berbeda. Beralih antara tab Editor visual dan tab Editor kode untuk melihat contoh editor portal pilihan Anda.

Berikut adalah pengaturan untuk menambahkan kondisi ini menggunakan portal Microsoft Azure.

| Kondisi #1 | Pengaturan |

|---|---|

| Tindakan | Masukkan blob |

| Sumber atribut | Minta |

| Atribut | Cantumkan blob termasuk |

| Operator | ForAllOfAllValues:StringNotEquals |

| Nilai | {'metadata'} |

Namespace hierarkis

Bagian ini mencakup contoh yang menunjukkan cara membatasi akses ke objek berdasarkan apakah namespace hierarki diaktifkan untuk akun penyimpanan.

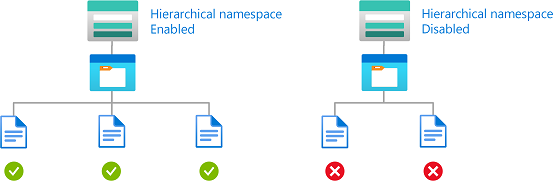

Contoh: Hanya baca akun penyimpanan dengan namespace hierarki diaktifkan

Kondisi ini memungkinkan pengguna untuk hanya membaca blob di akun penyimpanan dengan namespace hierarki diaktifkan. Kondisi ini hanya berlaku pada cakupan grup sumber daya atau yang lebih tinggi.

Anda harus menambahkan ketentuan ini ke setiap penetapan peran yang menyertakan tindakan berikut.

| Perbuatan | Catatan |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Tambahkan jika definisi peran menyertakan tindakan ini, seperti Pemilik Data Blob Penyimpanan. |

Kondisi dapat ditambahkan ke penetapan peran menggunakan portal Azure atau Azure PowerShell. Portal memiliki dua alat untuk membangun kondisi ABAC - editor visual dan editor kode. Anda dapat beralih di antara kedua editor di portal Azure untuk melihat kondisi Anda dalam tampilan yang berbeda. Beralih antara tab Editor visual dan tab Editor kode untuk melihat contoh editor portal pilihan Anda.

Berikut adalah pengaturan untuk menambahkan kondisi ini menggunakan portal Microsoft Azure.

| Kondisi #1 | Pengaturan |

|---|---|

| Tindakan | Membaca blob Semua operasi data untuk akun dengan namespace hierarki diaktifkan (jika berlaku) |

| Sumber atribut | Sumber daya |

| Atribut | Apakah namespace hierarki diaktifkan |

| Operator | BoolEquals |

| Nilai | Benar |

Cakupan enkripsi

Bagian ini mencakup contoh yang menunjukkan cara membatasi akses ke objek dengan cakupan enkripsi yang disetujui.

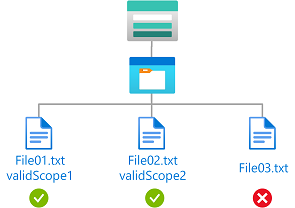

Contoh: Membaca blob dengan cakupan enkripsi tertentu

Kondisi ini memungkinkan pengguna untuk membaca blob yang dienkripsi dengan cakupan enkripsi validScope1 atau validScope2.

Anda harus menambahkan ketentuan ini ke setiap penetapan peran yang menyertakan tindakan berikut.

| Perbuatan | Catatan |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Tambahkan jika definisi peran menyertakan tindakan ini, seperti Pemilik Data Blob Penyimpanan. |

Kondisi dapat ditambahkan ke penetapan peran menggunakan portal Azure atau Azure PowerShell. Portal memiliki dua alat untuk membangun kondisi ABAC - editor visual dan editor kode. Anda dapat beralih di antara kedua editor di portal Azure untuk melihat kondisi Anda dalam tampilan yang berbeda. Beralih antara tab Editor visual dan tab Editor kode untuk melihat contoh editor portal pilihan Anda.

Berikut adalah pengaturan untuk menambahkan kondisi ini menggunakan portal Microsoft Azure.

| Kondisi #1 | Pengaturan |

|---|---|

| Tindakan | Membaca blob |

| Sumber atribut | Sumber daya |

| Atribut | Nama cakupan enkripsi |

| Operator | ForAnyOfAnyValues:StringEquals |

| Nilai | <scopeName> |

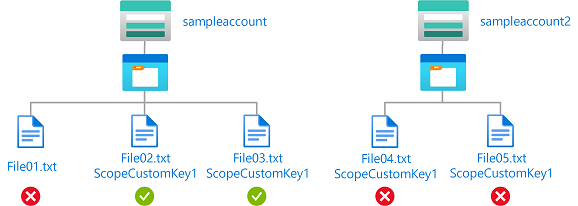

Contoh: Membaca atau menulis blob di akun penyimpanan bernama dengan cakupan enkripsi tertentu

Kondisi ini memungkinkan pengguna untuk membaca atau menulis blob di akun penyimpanan bernama sampleaccount dan dienkripsi dengan cakupan enkripsi ScopeCustomKey1. Jika blob tidak dienkripsi atau didekripsi dengan ScopeCustomKey1, permintaan akan mengembalikan terlarang.

Anda harus menambahkan ketentuan ini ke setiap penetapan peran yang menyertakan tindakan berikut.

| Perbuatan | Catatan |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Tambahkan jika definisi peran menyertakan tindakan ini, seperti Pemilik Data Blob Penyimpanan. |

Catatan

Karena cakupan enkripsi untuk akun penyimpanan yang berbeda mungkin berbeda, sebaiknya gunakan atribut storageAccounts:name dengan atribut encryptionScopes:name untuk membatasi cakupan enkripsi tertentu yang diizinkan.

Kondisi dapat ditambahkan ke penetapan peran menggunakan portal Azure atau Azure PowerShell. Portal memiliki dua alat untuk membangun kondisi ABAC - editor visual dan editor kode. Anda dapat beralih di antara kedua editor di portal Azure untuk melihat kondisi Anda dalam tampilan yang berbeda. Beralih antara tab Editor visual dan tab Editor kode untuk melihat contoh editor portal pilihan Anda.

Berikut adalah pengaturan untuk menambahkan kondisi ini menggunakan portal Microsoft Azure.

| Kondisi #1 | Pengaturan |

|---|---|

| Tindakan | Membaca blob Menulis ke blob Membuat blob atau rekam jepret, atau menambahkan data |

| Sumber atribut | Sumber daya |

| Atribut | Nama akun |

| Operator | StringEquals |

| Nilai | <accountName> |

| Expression 2 | |

| Operator | Dan |

| Sumber atribut | Sumber daya |

| Atribut | Nama cakupan enkripsi |

| Operator | ForAnyOfAnyValues:StringEquals |

| Nilai | <scopeName> |

Atribut utama

Bagian ini mencakup contoh yang menunjukkan cara membatasi akses ke objek berdasarkan prinsip keamanan kustom.

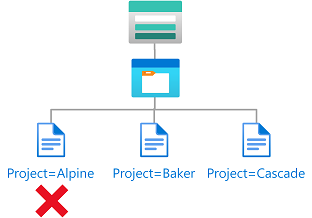

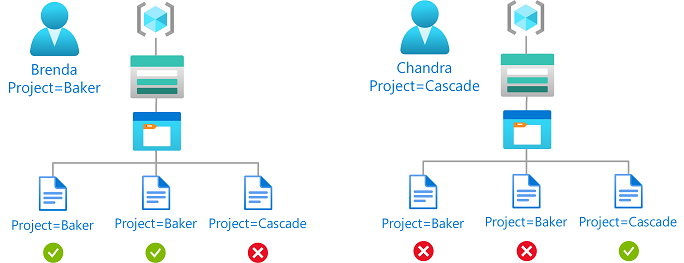

Contoh: Membaca atau menulis blob berdasarkan tag indeks blob dan atribut keamanan khusus

Kondisi ini memungkinkan akses baca atau tulis ke blob jika pengguna memiliki atribut keamanan kustom yang cocok dengan tag indeks blob.

Misalnya, jika Brenda memiliki atribut Project=Baker, dia hanya dapat membaca atau menulis blob dengan Project=Baker tag indeks blob. Demikian pula, Chandra hanya dapat membaca atau menulis blob dengan Project=Cascade.

Anda harus menambahkan ketentuan ini ke setiap penetapan peran yang menyertakan tindakan berikut.

| Perbuatan | Catatan |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Tambahkan jika definisi peran menyertakan tindakan ini, seperti Pemilik Data Blob Penyimpanan. |

Untuk informasi lebih lanjut, lihat Mengizinkan akses baca ke blob berdasarkan tag dan atribut keamanan kustom.

Kondisi dapat ditambahkan ke penetapan peran menggunakan portal Azure atau Azure PowerShell. Portal memiliki dua alat untuk membangun kondisi ABAC - editor visual dan editor kode. Anda dapat beralih di antara kedua editor di portal Azure untuk melihat kondisi Anda dalam tampilan yang berbeda. Beralih antara tab Editor visual dan tab Editor kode untuk melihat contoh editor portal pilihan Anda.

Berikut adalah pengaturan untuk menambahkan kondisi ini menggunakan portal Microsoft Azure.

| Kondisi #1 | Pengaturan |

|---|---|

| Tindakan | Membaca kondisi blob |

| Sumber atribut | Kepala sekolah |

| Atribut | <attributeset>_<key> |

| Operator | StringEquals |

| Opsi | Atribut |

| Sumber atribut | Sumber daya |

| Atribut | Tag indeks blob [Nilai dalam kunci] |

| Tombol | <kunci> |

| Kondisi #2 | Pengaturan |

|---|---|

| Tindakan | Menulis ke blob dengan tag indeks blob Menulis ke blob dengan tag indeks blob |

| Sumber atribut | Kepala sekolah |

| Atribut | <attributeset>_<key> |

| Operator | StringEquals |

| Opsi | Atribut |

| Sumber atribut | Minta |

| Atribut | Tag indeks blob [Nilai dalam kunci] |

| Tombol | <kunci> |

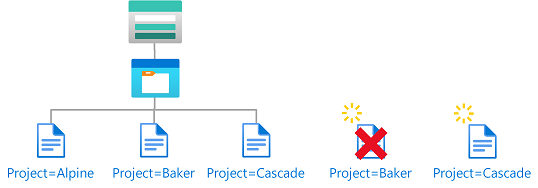

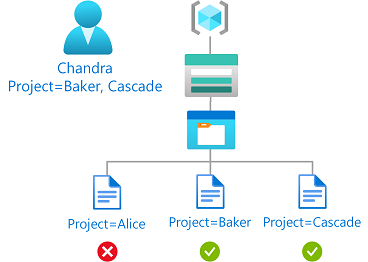

Contoh: Membaca blob berdasarkan tag indeks blob dan atribut keamanan khusus multi-nilai

Kondisi ini memungkinkan akses baca ke blob jika pengguna memiliki atribut keamanan kustom dengan nilai apa pun yang cocok dengan tag indeks blob.

Misalnya, jika Chandra memiliki atribut Project dengan nilai Baker dan Cascade, maka ia hanya dapat membaca blob dengan tag indeks blob Project=Baker atau Project=Cascade.

Anda harus menambahkan ketentuan ini ke setiap penetapan peran yang menyertakan tindakan berikut.

| Perbuatan | Catatan |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Tambahkan jika definisi peran menyertakan tindakan ini, seperti Pemilik Data Blob Penyimpanan. |

Untuk informasi lebih lanjut, lihat Mengizinkan akses baca ke blob berdasarkan tag dan atribut keamanan kustom.

Kondisi dapat ditambahkan ke penetapan peran menggunakan portal Azure atau Azure PowerShell. Portal memiliki dua alat untuk membangun kondisi ABAC - editor visual dan editor kode. Anda dapat beralih di antara kedua editor di portal Azure untuk melihat kondisi Anda dalam tampilan yang berbeda. Beralih antara tab Editor visual dan tab Editor kode untuk melihat contoh editor portal pilihan Anda.

Berikut adalah pengaturan untuk menambahkan kondisi ini menggunakan portal Microsoft Azure.

| Kondisi #1 | Pengaturan |

|---|---|

| Tindakan | Membaca kondisi blob |

| Sumber atribut | Sumber daya |

| Atribut | Tag indeks blob [Nilai dalam kunci] |

| Tombol | <kunci> |

| Operator | ForAnyOfAnyValues:StringEquals |

| Opsi | Atribut |

| Sumber atribut | Kepala sekolah |

| Atribut | <attributeset>_<key> |

Atribut lingkungan

Bagian ini mencakup contoh yang menunjukkan cara membatasi akses ke objek berdasarkan lingkungan jaringan atau tanggal dan waktu saat ini.

Contoh: Mengizinkan akses baca ke blob setelah tanggal dan waktu tertentu

Kondisi ini memungkinkan akses baca ke kontainer container1 blob hanya setelah pukul 13.00 pada 1 Mei 2023 Universal Coordinated Time (UTC).

Ada dua tindakan potensial untuk membaca blob yang ada. Untuk membuat kondisi ini efektif bagi prinsipal yang memiliki beberapa penetapan peran, Anda harus menambahkan kondisi ini ke semua penetapan peran yang menyertakan salah satu tindakan berikut.

| Perbuatan | Catatan |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Tambahkan jika definisi peran menyertakan tindakan ini, seperti Pemilik Data Blob Penyimpanan. |

Kondisi dapat ditambahkan ke penetapan peran menggunakan portal Azure atau Azure PowerShell. Portal memiliki dua alat untuk membangun kondisi ABAC - editor visual dan editor kode. Anda dapat beralih di antara kedua editor di portal Azure untuk melihat kondisi Anda dalam tampilan yang berbeda. Beralih antara tab Editor visual dan tab Editor kode untuk melihat contoh editor portal pilihan Anda.

Menambahkan tindakan

Pilih Tambahkan tindakan, lalu pilih hanya suboperasi Baca blob seperti yang diperlihatkan dalam tabel berikut ini.

| Perbuatan | Suboperasi |

|---|---|

| Semua operasi baca | Membaca blob |

Jangan pilih tindakan Semua operasi baca tingkat atas atau suboperasi lainnya seperti yang ditunjukkan pada gambar berikut:

Ekspresi build

Gunakan nilai dalam tabel berikut untuk menyusun bagian ekspresi kondisi:

Pengaturan Nilai Sumber atribut Sumber daya Atribut Nama kontainer Operator StringEquals Nilai container1Operator logis 'AND' Sumber atribut Lingkungan Atribut UtcNow Operator DateTimeGreaterThan Nilai 2023-05-01T13:00:00.000Z

Gambar berikut menunjukkan kondisi setelah pengaturan dimasukkan ke dalam portal Azure. Anda harus mengelompokkan ekspresi untuk memastikan evaluasi yang benar.

Contoh: Mengizinkan akses ke blob dalam kontainer tertentu dari subnet tertentu

Kondisi ini memungkinkan akses baca, tulis, tambahkan, dan hapus ke blob container1 hanya dari subnet default di jaringan virtualnetwork1virtual . Untuk menggunakan atribut Subnet dalam contoh ini, subnet harus mengaktifkan titik akhir layanan untuk Azure Storage.

Ada lima tindakan potensial untuk membaca, menulis, menambahkan, dan menghapus akses ke blob yang ada. Untuk membuat kondisi ini efektif bagi prinsipal yang memiliki beberapa penetapan peran, Anda harus menambahkan kondisi ini ke semua penetapan peran yang menyertakan salah satu tindakan berikut.

| Perbuatan | Catatan |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/delete |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Tambahkan jika definisi peran menyertakan tindakan ini, seperti Pemilik Data Blob Penyimpanan. |

Kondisi dapat ditambahkan ke penetapan peran menggunakan portal Azure atau Azure PowerShell. Portal memiliki dua alat untuk membangun kondisi ABAC - editor visual dan editor kode. Anda dapat beralih di antara kedua editor di portal Azure untuk melihat kondisi Anda dalam tampilan yang berbeda. Beralih antara tab Editor visual dan tab Editor kode untuk melihat contoh editor portal pilihan Anda.

Menambahkan tindakan

Pilih Tambahkan tindakan, lalu pilih hanya tindakan tingkat atas yang diperlihatkan dalam tabel berikut ini.

| Perbuatan | Suboperasi |

|---|---|

| Semua operasi baca | n/a |

| Menulis ke blob | n/a |

| Membuat blob atau snapshot, atau menambahkan data | n/a |

| Hapus blob | n/a |

Jangan pilih suboperasi individual seperti yang ditunjukkan pada gambar berikut:

Ekspresi build

Gunakan nilai dalam tabel berikut untuk menyusun bagian ekspresi kondisi:

Pengaturan Nilai Sumber atribut Sumber daya Atribut Nama kontainer Operator StringEquals Nilai container1Operator logis 'AND' Sumber atribut Lingkungan Atribut Subnet Operator StringEqualsIgnoreCase Nilai /subscriptions/<your subscription id>/resourceGroups/<resource group name>/providers/Microsoft.Network/virtualNetworks/virtualnetwork1/subnets/default

Gambar berikut menunjukkan kondisi setelah pengaturan dimasukkan ke dalam portal Azure. Anda harus mengelompokkan ekspresi untuk memastikan evaluasi yang benar.

Contoh: Memerlukan akses tautan privat untuk membaca blob dengan sensitivitas tinggi

Kondisi ini mengharuskan permintaan untuk membaca blob di mana sensitivitas tag indeks blob memiliki nilai high untuk berada di atas tautan privat (tautan privat apa pun). Ini berarti semua upaya untuk membaca blob yang sangat sensitif dari internet publik tidak akan diizinkan. Pengguna dapat membaca blob dari internet publik yang memiliki sensitivitas yang diatur ke beberapa nilai selain high.

Tabel kebenaran untuk kondisi sampel ABAC ini mengikuti:

| Tindakan | Sensitivitas | Tautan privat | Akses |

|---|---|---|---|

| Membaca blob | Tinggi | Ya | Diizinkan |

| Membaca blob | Tinggi | No | Tidak Diperbolehkan |

| Membaca blob | TIDAK tinggi | Ya | Diizinkan |

| Membaca blob | TIDAK tinggi | No | Diizinkan |

Ada dua tindakan potensial untuk membaca blob yang ada. Untuk membuat kondisi ini efektif bagi prinsipal yang memiliki beberapa penetapan peran, Anda harus menambahkan kondisi ini ke semua penetapan peran yang menyertakan salah satu tindakan berikut.

Perbuatan Catatan Microsoft.Storage/storageAccounts/blobServices/containers/blobs/readMicrosoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/actionTambahkan jika definisi peran menyertakan tindakan ini, seperti Pemilik Data Blob Penyimpanan.

Kondisi dapat ditambahkan ke penetapan peran menggunakan portal Azure atau Azure PowerShell. Portal memiliki dua alat untuk membangun kondisi ABAC - editor visual dan editor kode. Anda dapat beralih di antara kedua editor di portal Azure untuk melihat kondisi Anda dalam tampilan yang berbeda. Beralih antara tab Editor visual dan tab Editor kode untuk melihat contoh editor portal pilihan Anda.

Berikut adalah pengaturan untuk menambahkan kondisi ini menggunakan editor kondisi visual di portal Azure.

Menambahkan tindakan

Pilih Tambahkan tindakan, lalu pilih hanya suboperasi Baca blob seperti yang diperlihatkan dalam tabel berikut ini.

| Perbuatan | Suboperasi |

|---|---|

| Semua operasi baca | Membaca blob |

Jangan pilih tindakan Semua operasi baca tingkat atas dari suboperasi lain seperti yang ditunjukkan pada gambar berikut:

Ekspresi build

Gunakan nilai dalam tabel berikut untuk menyusun bagian ekspresi kondisi:

Grupkan Pengaturan Nilai Grup #1 Sumber atribut Sumber daya Atribut Tag indeks blob [Nilai dalam kunci] Tombol sensitivityOperator StringEquals Nilai highOperator logis 'AND' Sumber atribut Lingkungan Atribut Apakah tautan privat Operator BoolEquals Nilai TrueAkhir Grup #1 Operator logis 'OR' Sumber atribut Sumber daya Atribut Tag indeks blob [Nilai dalam kunci] Tombol sensitivityOperator StringNotEquals Nilai high

Gambar berikut menunjukkan kondisi setelah pengaturan dimasukkan ke dalam portal Azure. Anda harus mengelompokkan ekspresi untuk memastikan evaluasi yang benar.

Contoh: Izinkan akses ke kontainer hanya dari titik akhir privat tertentu

Kondisi ini mengharuskan semua operasi baca, tulis, tambahkan, dan hapus untuk blob dalam kontainer penyimpanan bernama container1 dibuat melalui titik akhir privat bernama privateendpoint1. Untuk semua kontainer lain yang tidak bernama container1, akses tidak perlu melalui titik akhir privat.

Ada lima tindakan potensial untuk membaca, menulis, dan menghapus blob yang ada. Untuk membuat kondisi ini efektif bagi prinsipal yang memiliki beberapa penetapan peran, Anda harus menambahkan kondisi ini ke semua penetapan peran yang menyertakan salah satu tindakan berikut.

| Perbuatan | Catatan |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/delete |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Tambahkan jika definisi peran menyertakan tindakan ini, seperti Pemilik Data Blob Penyimpanan. Tambahkan jika akun penyimpanan yang termasuk dalam kondisi ini memiliki namespace hierarki yang diaktifkan atau mungkin diaktifkan di masa mendatang. |

Kondisi dapat ditambahkan ke penetapan peran menggunakan portal Azure atau Azure PowerShell. Portal memiliki dua alat untuk membangun kondisi ABAC - editor visual dan editor kode. Anda dapat beralih di antara kedua editor di portal Azure untuk melihat kondisi Anda dalam tampilan yang berbeda. Beralih antara tab Editor visual dan tab Editor kode untuk melihat contoh editor portal pilihan Anda.

Berikut adalah pengaturan untuk menambahkan kondisi ini menggunakan editor kondisi visual di portal Azure.

Menambahkan tindakan

Pilih Tambahkan tindakan, lalu pilih hanya tindakan tingkat atas yang diperlihatkan dalam tabel berikut ini.

| Perbuatan | Suboperasi |

|---|---|

| Semua operasi baca | n/a |

| Menulis ke blob | n/a |

| Membuat blob atau snapshot, atau menambahkan data | n/a |

| Hapus blob | n/a |

Jangan pilih suboperasi individual seperti yang ditunjukkan pada gambar berikut:

Ekspresi build

Gunakan nilai dalam tabel berikut untuk menyusun bagian ekspresi kondisi:

Grupkan Pengaturan Nilai Grup #1 Sumber atribut Sumber daya Atribut Nama kontainer Operator StringEquals Nilai container1Operator logis 'AND' Sumber atribut Lingkungan Atribut Titik akhir privat Operator StringEqualsIgnoreCase Nilai /subscriptions/<your subscription id>/resourceGroups/<resource group name>/providers/Microsoft.Network/privateEndpoints/privateendpoint1Akhir Grup #1 Operator logis 'OR' Sumber atribut Sumber daya Atribut Nama kontainer Operator StringNotEquals Nilai container1

Gambar berikut menunjukkan kondisi setelah pengaturan dimasukkan ke dalam portal Azure. Anda harus mengelompokkan ekspresi untuk memastikan evaluasi yang benar.

Contoh: Izinkan akses baca ke data blob yang sangat sensitif hanya dari titik akhir privat tertentu dan oleh pengguna yang ditandai untuk akses

Kondisi ini mengharuskan blob dengan sensitivitas tag indeks diatur ke high hanya dapat dibaca oleh pengguna yang memiliki nilai yang cocok untuk atribut keamanan sensitivitas mereka. Selain itu, mereka harus diakses melalui titik akhir privat bernama privateendpoint1. Blob yang memiliki nilai berbeda untuk tag sensitivitas dapat diakses melalui titik akhir lain atau Internet.

Ada dua tindakan potensial untuk membaca blob yang ada. Untuk membuat kondisi ini efektif bagi prinsipal yang memiliki beberapa penetapan peran, Anda harus menambahkan kondisi ini ke semua penetapan peran yang menyertakan salah satu tindakan berikut.

Perbuatan Catatan Microsoft.Storage/storageAccounts/blobServices/containers/blobs/readMicrosoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/actionTambahkan jika definisi peran menyertakan tindakan ini, seperti Pemilik Data Blob Penyimpanan.

Kondisi dapat ditambahkan ke penetapan peran menggunakan portal Azure atau Azure PowerShell. Portal memiliki dua alat untuk membangun kondisi ABAC - editor visual dan editor kode. Anda dapat beralih di antara kedua editor di portal Azure untuk melihat kondisi Anda dalam tampilan yang berbeda. Beralih antara tab Editor visual dan tab Editor kode untuk melihat contoh editor portal pilihan Anda.

Berikut adalah pengaturan untuk menambahkan kondisi ini menggunakan editor kondisi visual di portal Azure.

Menambahkan tindakan

Pilih Tambahkan tindakan, lalu pilih hanya suboperasi Baca blob seperti yang diperlihatkan dalam tabel berikut ini.

| Perbuatan | Suboperasi |

|---|---|

| Semua operasi baca | Membaca blob |

Jangan pilih tindakan tingkat atas seperti yang ditunjukkan pada gambar berikut:

Ekspresi build

Gunakan nilai dalam tabel berikut untuk menyusun bagian ekspresi kondisi:

| Grupkan | Pengaturan | Nilai |

|---|---|---|

| Grup #1 | ||

| Sumber atribut | Kepala sekolah | |

| Atribut | <attributeset>_<key> | |

| Operator | StringEquals | |

| Opsi | Atribut | |

| Operator logis | 'AND' | |

| Sumber atribut | Sumber daya | |

| Atribut | Tag indeks blob [Nilai dalam kunci] | |

| Tombol | <kunci> | |

| Operator logis | 'AND' | |

| Sumber atribut | Lingkungan | |

| Atribut | Titik akhir privat | |

| Operator | StringEqualsIgnoreCase | |

| Nilai | /subscriptions/<your subscription id>/resourceGroups/<resource group name>/providers/Microsoft.Network/privateEndpoints/privateendpoint1 |

|

| Akhir Grup #1 | ||

| Operator logis | 'OR' | |

| Sumber atribut | Sumber daya | |

| Atribut | Tag indeks blob [Nilai dalam kunci] | |

| Tombol | sensitivity |

|

| Operator | StringNotEquals | |

| Nilai | high |

Gambar berikut menunjukkan kondisi setelah pengaturan dimasukkan ke dalam portal Azure. Anda harus mengelompokkan ekspresi untuk memastikan evaluasi yang benar.