Mengelola akses admin

Microsoft Defender untuk Cloud Apps mendukung kontrol akses berbasis peran. Artikel ini menyediakan instruksi untuk mengatur akses ke aplikasi Defender untuk Cloud untuk admin Anda. Untuk informasi selengkapnya tentang menetapkan peran administrator, lihat artikel untuk ID Microsoft Entra dan Microsoft 365.

Peran Microsoft 365 dan Microsoft Entra dengan akses ke aplikasi Defender untuk Cloud

Catatan

- Peran Microsoft 365 dan Microsoft Entra tidak tercantum di halaman Defender untuk Cloud Kelola akses admin Aplikasi. Untuk menetapkan peran di Microsoft 365 atau MICROSOFT Entra ID, buka pengaturan RBAC yang relevan untuk layanan tersebut.

- Defender untuk Cloud Apps menggunakan ID Microsoft Entra untuk menentukan pengaturan batas waktu tidak aktif tingkat direktori pengguna. Jika pengguna dikonfigurasi di ID Microsoft Entra untuk tidak pernah keluar saat tidak aktif, pengaturan yang sama juga akan berlaku di Defender untuk Cloud Apps.

Secara default, peran admin Microsoft 365 dan Microsoft Entra ID berikut ini memiliki akses ke aplikasi Defender untuk Cloud:

Administrator global dan Administrator keamanan: Administrator dengan akses penuh memiliki izin penuh di Defender untuk Cloud Apps. Mereka dapat menambahkan admin, menambahkan kebijakan dan pengaturan, mengunggah log, dan melakukan tindakan tata kelola, mengakses, dan mengelola agen SIEM.

Administrator Cloud App Security: Memungkinkan akses dan izin penuh di aplikasi Defender untuk Cloud. Peran ini memberikan izin penuh untuk Defender untuk Cloud Apps, seperti peran administrator Microsoft Entra ID Global. Namun, peran ini dicakup untuk Defender untuk Cloud Apps dan tidak akan memberikan izin penuh di seluruh produk keamanan Microsoft lainnya.

Administrator kepatuhan: Memiliki izin baca-saja dan dapat mengelola pemberitahuan. Tidak dapat mengakses rekomendasi Keamanan untuk platform cloud. Dapat membuat dan memodifikasi kebijakan file, mengizinkan tindakan tata kelola file, dan melihat semua laporan bawaan di bawah Manajemen Data.

Administrator data kepatuhan: Memiliki izin baca-saja, dapat membuat dan mengubah kebijakan file, mengizinkan tindakan tata kelola file, dan melihat semua laporan penemuan. Tidak dapat mengakses rekomendasi Keamanan untuk platform cloud.

Operator keamanan: Memiliki izin baca-saja dan dapat mengelola pemberitahuan. Admin ini dibatasi untuk melakukan tindakan berikut:

- Membuat kebijakan atau mengedit dan mengubah yang sudah ada

- Melakukan tindakan tata kelola apa pun

- Mengunggah log penemuan

- Melarang atau menyetujui aplikasi pihak ketiga

- Mengakses dan melihat halaman pengaturan rentang alamat IP

- Mengakses dan melihat halaman pengaturan sistem apa pun

- Mengakses dan melihat pengaturan Discovery

- Mengakses dan melihat halaman Konektor aplikasi

- Mengakses dan melihat log Tata Kelola

- Mengakses dan melihat halaman Kelola laporan snapshot

- Mengakses dan melihat agen SIEM

Pembaca keamanan: Memiliki izin baca-saja. Admin ini dibatasi untuk melakukan tindakan berikut:

- Membuat kebijakan atau mengedit dan mengubah yang sudah ada

- Melakukan tindakan tata kelola apa pun

- Mengunggah log penemuan

- Melarang atau menyetujui aplikasi pihak ketiga

- Mengakses dan melihat halaman pengaturan rentang alamat IP

- Mengakses dan melihat halaman pengaturan sistem apa pun

- Mengakses dan melihat pengaturan Discovery

- Mengakses dan melihat halaman Konektor aplikasi

- Mengakses dan melihat log Tata Kelola

- Mengakses dan melihat halaman Kelola laporan snapshot

- Mengakses dan melihat agen SIEM

Pembaca global: Memiliki akses baca-saja penuh ke semua aspek aplikasi Defender untuk Cloud. Tidak dapat mengubah pengaturan apa pun atau mengambil tindakan apa pun.

Catatan

Fitur tata kelola aplikasi hanya dikontrol oleh peran ID Microsoft Entra. Untuk informasi selengkapnya, lihat Peran tata kelola aplikasi.

Peran dan izin

| Izin | Admin global | Admin Keamanan | Admin Kepatuhan | Admin Data Kepatuhan | Operator Keamanan | Pembaca Keamanan | Pembaca Global | PBI Admin | Admin Cloud App Security |

|---|---|---|---|---|---|---|---|---|---|

| Membaca pemberitahuan | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Mengelola pemberitahuan | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ||

| Membaca aplikasi OAuth | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Melakukan tindakan aplikasi OAuth | ✔ | ✔ | ✔ | ✔ | |||||

| Mengakses aplikasi yang ditemukan, katalog aplikasi cloud, dan data penemuan cloud lainnya | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| Mengonfigurasi konektor API | ✔ | ✔ | ✔ | ✔ | |||||

| Melakukan tindakan penemuan cloud | ✔ | ✔ | ✔ | ||||||

| Mengakses data file dan kebijakan file | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Melakukan tindakan file | ✔ | ✔ | ✔ | ✔ | |||||

| Mengakses log tata kelola | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Melakukan tindakan log tata kelola | ✔ | ✔ | ✔ | ✔ | |||||

| Mengakses log tata kelola penemuan terlingkup | ✔ | ✔ | ✔ | ||||||

| Membaca kebijakan | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Melakukan semua tindakan kebijakan | ✔ | ✔ | ✔ | ✔ | |||||

| Melakukan tindakan kebijakan file | ✔ | ✔ | ✔ | ✔ | ✔ | ||||

| Melakukan tindakan kebijakan OAuth | ✔ | ✔ | ✔ | ✔ | |||||

| Lihat mengelola akses admin | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| Mengelola admin dan privasi aktivitas | ✔ | ✔ | ✔ |

Peran admin bawaan di Defender untuk Cloud Apps

Peran admin tertentu berikut dapat dikonfigurasi di portal Pertahanan Microsoft, di area Peran Aplikasi > Cloud Izin>:

Administrator global: Memiliki akses penuh yang mirip dengan peran Administrator Global Microsoft Entra tetapi hanya untuk aplikasi Defender untuk Cloud.

Administrator kepatuhan: Memberikan izin yang sama dengan peran administrator Kepatuhan Microsoft Entra tetapi hanya untuk Defender untuk Cloud Aplikasi.

Pembaca keamanan: Memberikan izin yang sama dengan peran pembaca Microsoft Entra Security tetapi hanya untuk Defender untuk Cloud Aplikasi.

Operator keamanan: Memberikan izin yang sama dengan peran operator Microsoft Entra Security tetapi hanya untuk Defender untuk Cloud Apps.

Admin aplikasi/instans: Memiliki izin penuh atau baca-saja ke semua data di Defender untuk Cloud Apps yang berurusan secara eksklusif dengan aplikasi atau instans tertentu dari aplikasi yang dipilih. Misalnya, Anda memberikan izin admin pengguna ke instans Box European Anda. Admin hanya akan melihat data yang berkaitan dengan instans Box Eropa, baik file, aktivitas, kebijakan, atau pemberitahuan:

- Halaman aktivitas - Hanya aktivitas tentang aplikasi tertentu

- Pemberitahuan - Hanya pemberitahuan yang berkaitan dengan aplikasi tertentu. Dalam beberapa kasus, data pemberitahuan yang terkait dengan aplikasi lain jika data berkorelasi dengan aplikasi tertentu. Visibilitas untuk memperingatkan data yang terkait dengan aplikasi lain terbatas, dan tidak ada akses untuk menelusuri detail selengkapnya

- Kebijakan - Dapat melihat semua kebijakan dan jika izin penuh yang ditetapkan dapat mengedit atau membuat hanya kebijakan yang berurusan secara eksklusif dengan aplikasi/instans

- Halaman akun - Hanya akun untuk aplikasi/instans tertentu

- Izin aplikasi - Hanya izin untuk aplikasi/instans tertentu

- Halaman file - Hanya file dari aplikasi/instans tertentu

- Kontrol Aplikasi Akses Bersyar - Tidak ada izin

- Aktivitas Cloud Discovery - Tidak ada izin

- Ekstensi keamanan - Hanya izin untuk token API dengan izin pengguna

- Tindakan tata kelola - Hanya untuk aplikasi/instans tertentu

- Rekomendasi keamanan untuk platform cloud - Tidak ada izin

- Rentang IP - Tidak ada izin

Admin grup pengguna: Memiliki izin penuh atau baca-saja ke semua data di Defender untuk Cloud Apps yang berurusan secara eksklusif dengan grup tertentu yang ditetapkan untuk mereka. Misalnya, jika Anda menetapkan izin admin pengguna ke grup "Jerman - semua pengguna", admin dapat melihat dan mengedit informasi di aplikasi Defender untuk Cloud hanya untuk grup pengguna tersebut. Admin grup Pengguna memiliki akses berikut:

Halaman aktivitas - Hanya aktivitas tentang pengguna dalam grup

Pemberitahuan - Hanya pemberitahuan yang berkaitan dengan pengguna dalam grup. Dalam beberapa kasus, beri tahu data yang terkait dengan pengguna lain jika data berkorelasi dengan pengguna dalam grup. Visibilitas untuk memperingatkan data yang terkait dengan pengguna lain terbatas, dan tidak ada akses untuk menelusuri paling detail.

Kebijakan - Dapat melihat semua kebijakan dan jika izin penuh yang ditetapkan dapat mengedit atau hanya membuat kebijakan yang berurusan secara eksklusif dengan pengguna dalam grup

Halaman akun - Hanya akun untuk pengguna tertentu dalam grup

Izin aplikasi – Tidak ada izin

Halaman file – Tidak ada izin

Kontrol Aplikasi Akses Bersyar - Tidak ada izin

Aktivitas Cloud Discovery - Tidak ada izin

Ekstensi keamanan - Hanya izin untuk token API dengan pengguna dalam grup

Tindakan tata kelola - Hanya untuk pengguna tertentu dalam grup

Rekomendasi keamanan untuk platform cloud - Tidak ada izin

Rentang IP - Tidak ada izin

Catatan

- Untuk menetapkan grup ke admin grup pengguna, Anda harus terlebih dahulu mengimpor grup pengguna dari aplikasi yang tersambung.

- Anda hanya dapat menetapkan izin admin grup pengguna ke grup Microsoft Entra yang diimpor.

Admin global Cloud Discovery: Memiliki izin untuk melihat dan mengedit semua pengaturan dan data Cloud Discovery. Admin Penemuan Global memiliki akses berikut:

- Pengaturan

- Pengaturan sistem - Hanya tampilan

- Pengaturan Cloud Discovery - Menampilkan dan mengedit semua (izin anonimisasi bergantung pada apakah diizinkan selama penetapan peran)

- Aktivitas Cloud Discovery - izin penuh

- Pemberitahuan - melihat dan mengelola hanya pemberitahuan yang terkait dengan laporan Cloud Discovery yang relevan

- Kebijakan - Dapat melihat semua kebijakan dan hanya dapat mengedit atau membuat kebijakan Cloud Discovery

- Halaman aktivitas - Tidak ada izin

- Halaman akun - Tidak ada izin

- Izin aplikasi – Tidak ada izin

- Halaman file – Tidak ada izin

- Kontrol Aplikasi Akses Bersyar - Tidak ada izin

- Ekstensi keamanan - Membuat dan menghapus token API mereka sendiri

- Tindakan tata kelola - Hanya tindakan terkait Cloud Discovery

- Rekomendasi keamanan untuk platform cloud - Tidak ada izin

- Rentang IP - Tidak ada izin

- Pengaturan

Admin laporan Cloud Discovery:

- Pengaturan

- Pengaturan sistem - Hanya tampilan

- Pengaturan Cloud Discovery - Lihat semua (izin anonimisasi bergantung pada apakah diizinkan selama penetapan peran)

- Aktivitas Cloud Discovery - hanya izin baca

- Pemberitahuan – hanya melihat pemberitahuan yang terkait dengan laporan Cloud Discovery yang relevan

- Kebijakan - Dapat melihat semua kebijakan dan hanya dapat membuat kebijakan Cloud Discovery, tanpa kemungkinan untuk mengatur aplikasi (penandaan, sanksi, dan tidak terlarang)

- Halaman aktivitas - Tidak ada izin

- Halaman akun - Tidak ada izin

- Izin aplikasi – Tidak ada izin

- Halaman file – Tidak ada izin

- Kontrol Aplikasi Akses Bersyar - Tidak ada izin

- Ekstensi keamanan - Membuat dan menghapus token API mereka sendiri

- Tindakan tata kelola – hanya melihat tindakan yang terkait dengan laporan Cloud Discovery yang relevan

- Rekomendasi keamanan untuk platform cloud - Tidak ada izin

- Rentang IP - Tidak ada izin

- Pengaturan

Catatan

Peran admin Defender untuk Cloud Apps bawaan hanya menyediakan izin akses ke Defender untuk Cloud Apps.

Mengesampingkan izin admin

Jika Anda ingin mengambil alih izin administrator dari MICROSOFT Entra ID atau Microsoft 365, Anda dapat melakukannya dengan menambahkan pengguna secara manual ke aplikasi Defender untuk Cloud dan menetapkan izin pengguna. Misalnya, jika Anda ingin menetapkan Stephanie, yang merupakan pembaca Keamanan di ID Microsoft Entra untuk memiliki akses Penuh di Defender untuk Cloud Apps, Anda dapat menambahkannya secara manual ke Defender untuk Cloud Apps dan menetapkan akses Penuhnya untuk mengambil alih perannya dan memungkinkannya izin yang diperlukan di Defender untuk Cloud Apps. Perhatikan bahwa tidak dimungkinkan untuk mengambil alih peran Microsoft Entra yang memberikan akses Penuh (Administrator global, Administrator keamanan, dan administrator Cloud App Security).

Menambahkan admin tambahan

Anda dapat menambahkan admin tambahan ke aplikasi Defender untuk Cloud tanpa menambahkan pengguna ke peran administratif Microsoft Entra. Untuk menambahkan admin tambahan, lakukan langkah-langkah berikut:

Penting

- Akses ke halaman Kelola akses admin tersedia untuk anggota Administrator Global, Administrator Keamanan, Administrator Kepatuhan, Administrator Data Kepatuhan, Operator Keamanan, Pembaca Keamanan, dan grup Pembaca Global.

- Hanya Administrator Global Microsoft Entra atau Administrator Keamanan yang dapat mengedit halaman Kelola akses admin dan memberi pengguna lain akses ke aplikasi Defender untuk Cloud.

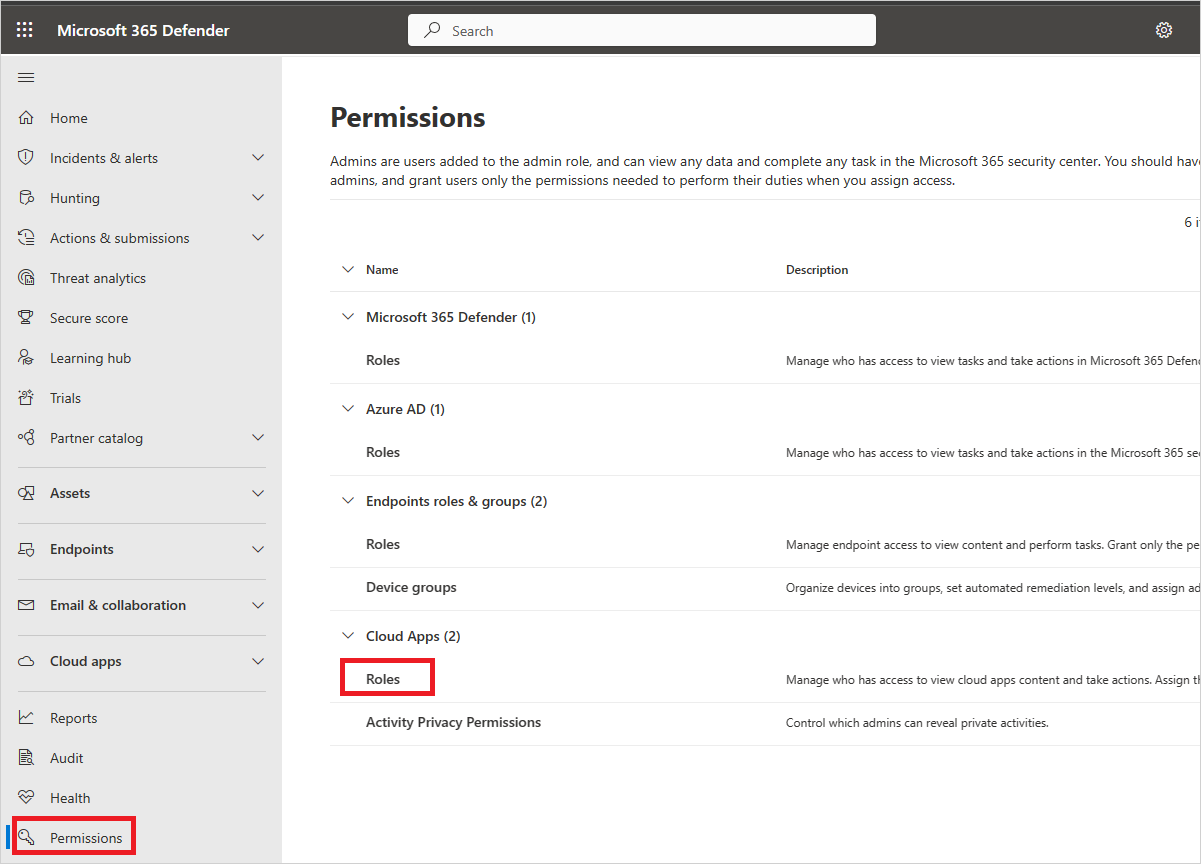

Di Portal Pertahanan Microsoft, di menu sebelah kiri, pilih Izin.

Di bawah Aplikasi Cloud, pilih Peran.

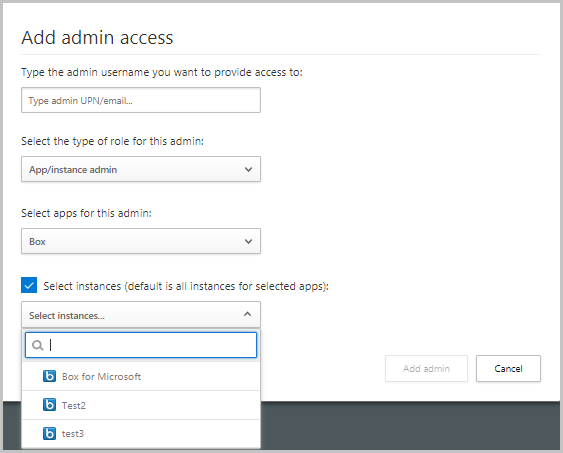

Pilih +Tambahkan pengguna untuk menambahkan admin yang harus memiliki akses ke aplikasi Defender untuk Cloud. Berikan alamat email pengguna dari dalam organisasi Anda.

Catatan

Jika Anda ingin menambahkan Penyedia Layanan Keamanan Terkelola (MSP) eksternal sebagai administrator untuk aplikasi Defender untuk Cloud, pastikan Anda terlebih dahulu mengundangnya sebagai tamu ke organisasi Anda.

Selanjutnya, pilih menu drop-down untuk mengatur jenis peran apa yang dimiliki admin, Admin global, Pembaca keamanan, Admin kepatuhan, admin Aplikasi/Instans, Admin grup pengguna, admin global Cloud Discovery, atau admin laporan Cloud Discovery. Jika Anda memilih admin Aplikasi/Instans, pilih aplikasi dan instans untuk admin yang memiliki izin.

Catatan

Setiap admin, yang aksesnya terbatas, yang mencoba mengakses halaman terbatas atau melakukan tindakan terbatas akan menerima kesalahan bahwa mereka tidak memiliki izin untuk mengakses halaman atau melakukan tindakan.

Pilih Tambahkan admin.

Mengundang admin eksternal

Defender untuk Cloud Apps memungkinkan Anda mengundang admin eksternal (MSP) sebagai administrator layanan aplikasi Defender untuk Cloud (pelanggan MSSP) organisasi Anda. Untuk menambahkan MSP, pastikan Defender untuk Cloud Apps diaktifkan pada penyewa MSP, lalu tambahkan sebagai pengguna kolaborasi Microsoft Entra B2B di pelanggan MSP portal Azure. Setelah ditambahkan, MSP dapat dikonfigurasi sebagai administrator dan diberi salah satu peran yang tersedia di Defender untuk Cloud Apps.

Untuk menambahkan MSP ke layanan MSSP customer Defender untuk Cloud Apps

- Tambahkan MSP sebagai tamu di direktori pelanggan MSSP menggunakan langkah-langkah di bawah Tambahkan pengguna tamu ke direktori.

- Tambahkan MSP dan tetapkan peran administrator di portal MSSP customer Defender untuk Cloud Apps menggunakan langkah-langkah di bawah Tambahkan admin tambahan. Berikan alamat email eksternal yang sama dengan yang digunakan saat menambahkannya sebagai tamu di direktori pelanggan MSSP.

Akses untuk MSP ke layanan Aplikasi Defender untuk Cloud pelanggan MSSP

Secara default, MSP mengakses penyewa Defender untuk Cloud Apps mereka melalui URL berikut: https://security.microsoft.com.

Namun, MSP harus mengakses Portal Pertahanan Microsoft pelanggan MSSP menggunakan URL khusus penyewa dalam format berikut: https://security.microsoft.com/?tid=<tenant_id>.

MSP dapat menggunakan langkah-langkah berikut untuk mendapatkan ID penyewa portal pelanggan MSSP lalu menggunakan ID untuk mengakses URL khusus penyewa:

Sebagai MSSP, masuk ke MICROSOFT Entra ID dengan kredensial Anda.

Alihkan direktori ke penyewa pelanggan MSSP.

Pilih Properti ID>Microsoft Entra. Anda akan menemukan ID penyewa pelanggan MSSP di bidang ID Penyewa.

Akses portal pelanggan MSSP dengan mengganti

customer_tenant_idnilai dalam URL berikut:https://security.microsoft.com/?tid=<tenant_id>.

Audit aktivitas admin

Defender untuk Cloud Apps memungkinkan Anda mengekspor log aktivitas masuk admin dan audit tampilan pengguna atau pemberitahuan tertentu yang dilakukan sebagai bagian dari penyelidikan.

Untuk mengekspor log, lakukan langkah-langkah berikut:

Di Portal Pertahanan Microsoft, di menu sebelah kiri, pilih Izin.

Di bawah Aplikasi Cloud, pilih Peran.

Di halaman Peran admin , di sudut kanan atas, pilih Ekspor aktivitas admin.

Tentukan rentang waktu yang diperlukan.

Pilih Ekspor.