Perencanaan integrasi jaringan untuk Azure Stack Hub

Artikel ini menyediakan informasi infrastruktur jaringan Azure Stack Hub guna membantu Anda memutuskan cara terbaik untuk mengintegrasikan Azure Stack Hub ke lingkungan jaringan yang ada.

Catatan

Untuk menyelesaikan nama DNS eksternal dari Azure Stack Hub (misalnya, www.bing.com), Anda harus menyediakan server DNS untuk meneruskan permintaan DNS. Untuk informasi selengkapnya mengenai persyaratan DNS Azure Stack Hub, lihat Integrasi pusat data Azure Stack - DNS.

Desain jaringan fisik

Solusi Azure Stack Hub membutuhkan infrastruktur fisik yang tangguh serta sangat tersedia untuk mendukung operasi dan layanannya. Untuk mengintegrasikan Azure Stack Hub ke jaringan, diperlukan uplink dari sakelar Top-of-Rack (ToR) ke sakelar atau rute terdekat, yang disebut juga Batas dalam dokumentasi ini. ToR dapat dihubungkan ke satu atau sepasang Batas. ToR telah dikonfigurasi sebelumnya oleh alat otomatisasi kami, alat ini mengharapkan minimal satu koneksi antara ToR dan Batas saat menggunakan Perutean BGP dan minimal dua koneksi (satu per ToR) antara ToR dan Batas saat menggunakan Perutean Statik, dengan maksimum empat koneksi pada kedua opsi perutean. Koneksi ini terbatas pada media SFP + atau SFP28 dan kecepatan minimal satu GB. Silakan periksa dengan vendor perangkat keras produsen peralatan asli (OEM) Anda untuk ketersediaan. Diagram berikut menyajikan desain yang direkomendasikan:

Alokasi Bandwidth

Azure Stack Hub dibangun menggunakan teknologi Windows Server 2019 Kluster Failover dan Spaces Direct. Sebagian dari konfigurasi jaringan fisik Azure Stack Hub dilakukan untuk memanfaatkan pemisahan lalu lintas dan jaminan bandwidth untuk memastikan bahwa komunikasi penyimpanan Spaces Direct dapat memenuhi performa dan skala yang diperlukan dari solusi. Konfigurasi jaringan menggunakan kelas lalu lintas untuk memisahkan komunikasi Spaces Direct, berbasis RDMA dari pemanfaatan jaringan oleh infrastruktur Azure Stack Hub dan/atau penyewa. Untuk menyelaraskan dengan praktik terbaik saat ini yang ditetapkan untuk Windows Server 2019, Azure Stack Hub berubah untuk menggunakan kelas lalu lintas tambahan atau prioritas untuk lebih memisahkan server ke komunikasi server untuk mendukung komunikasi kontrol Pengklusteran Failover. Definisi kelas lalu lintas baru ini akan dikonfigurasi untuk memesan 2% dari bandwidth fisik yang tersedia. Konfigurasi reservasi kelas lalu lintas dan bandwidth ini dilakukan dengan perubahan pada sakelar top-of-rack (ToR) dari solusi Azure Stack Hub dan pada host atau server Azure Stack Hub. Perhatikan bahwa perubahan tidak diperlukan pada perangkat jaringan batas pelanggan. Perubahan ini memberikan ketahanan yang lebih baik untuk komunikasi Kluster Failover dan dimaksudkan untuk menghindari situasi di mana bandwidth jaringan sepenuhnya dikonsumsi dan sebagai hasilnya pesan kontrol Kluster failover terganggu. Perhatikan bahwa komunikasi Kluster Failover adalah komponen penting dari infrastruktur Azure Stack Hub dan jika terganggu untuk waktu yang lama, dapat menyebabkan ketidakstabilan dalam layanan penyimpanan Spaces Direct atau layanan lain yang pada akhirnya akan berdampak pada stabilitas beban kerja penyewa atau pengguna akhir.

Catatan

Perubahan yang dijelaskan ditambahkan pada tingkat host sistem Azure Stack Hub dalam rilis 2008. Silakan hubungi OEM Anda untuk mengatur pembuatan perubahan yang diperlukan di sakelar jaringan ToR. Perubahan ToR ini dapat dilakukan baik sebelum memperbarui rilis 2008 atau setelah memperbarui ke rilis 2008. Perubahan konfigurasi ke sakelar ToR diperlukan untuk meningkatkan komunikasi Kluster Failover.

Jaringan Logis

Jaringan logis mewakili abstraksi dari infrastruktur jaringan fisik yang mendasarinya. Mereka digunakan untuk mengatur dan menyederhanakan penugasan jaringan untuk host, mesin virtual (VM), dan layanan. Sebagai bagian dari pembuatan jaringan logis, situs jaringan dibuat untuk menentukan jaringan area lokal virtual (VLAN), subnet IP, dan pasangan subnet IP/VLAN yang terkait dengan jaringan logis di setiap lokasi fisik.

Tabel berikut menunjukkan jaringan logis dan rentang subnet IPv4 terkait yang harus Anda rencanakan:

| Jaringan Logis | Deskripsi | Ukuran |

|---|---|---|

| VIP Publik | Azure Stack Hub menggunakan total 31 alamat dari jaringan ini, sisanya digunakan oleh VM penyewa. Dari 31 alamat, 8 alamat IP publik digunakan untuk satu set layanan Azure Stack Hub berukuran kecil. Jika Anda berencana untuk menggunakan App Service dan penyedia sumber SQL, 7 alamat lainnya digunakan. 16 IP yang tersisa tersedia untuk layanan Azure mendatang. | /26 (62 host) - /22 (1022 host) Direkomendasikan = /24 (254 host) |

| Infrastruktur sakelar | Alamat IP point-to-point untuk tujuan perutean, antarmuka manajemen switch khusus, dan alamat loopback yang ditetapkan ke switch. | /26 |

| Infrastruktur | Digunakan untuk komponen internal Azure Stack Hub guna berkomunikasi. | /24 |

| Privat | Digunakan untuk jaringan penyimpanan, VIP privat, kontainer Infrastruktur dan fungsi internal lainnya. Untuk detail selengkapnya, rujuk bagian Jaringan Privat di artikel ini. | /20 |

| BMC | Digunakan untuk berkomunikasi dengan BMC pada host fisik. | /26 |

Catatan

Pemberitahuan di portal akan mengingatkan operator untuk menjalankan cmdlet PEP Set-AzsPrivateNetwork untuk menambahkan ruang IP Privat /20 baru. Untuk informasi selengkapnya dan panduan tentang memilih ruang IP privat /20, silakan lihat bagian Jaringan Privat di artikel ini.

Infrastruktur Jaringan

Infrastruktur jaringan Azure Stack Hub terdiri dari beberapa jaringan logis yang dikonfigurasi pada sakelar. Diagram berikut menunjukkan jaringan logis dan bagaimana mereka berintegrasi dengan switch top-of-rack (TOR), pengontrol manajemen baseboard (BMC), dan batas (jaringan pelanggan).

Jaringan BMC

Jaringan ini didedikasikan untuk menghubungkan semua pengontrol manajemen baseboard (juga dikenal sebagai BMC atau prosesor layanan) ke jaringan manajemen. Contohnya termasuk: iDRAC, iLO, iBMC, dan sebagainya. Hanya satu akun BMC yang digunakan untuk berkomunikasi dengan node BMC apa pun. Jika ada, Host Siklus Hidup Perangkat Keras (HLH) terletak di jaringan ini dan dapat menyediakan perangkat lunak khusus OEM untuk pemeliharaan atau pemantauan perangkat keras.

HLH juga menjadi host Mesin Virtual Penyebaran (DVM). DVM digunakan selama penyebaran Azure Stack Hub serta dihapus saat penyebaran selesai. DVM memerlukan akses internet dalam skenario penyebaran yang terhubung untuk menguji, memvalidasi, dan mengakses beberapa komponen. Komponen-komponen ini dapat berada di dalam dan di luar jaringan perusahaan Anda (misalnya: NTP, DNS, dan Azure). Untuk informasi selengkapnya mengenai persyaratan konektivitas, lihat bagian NAT di integrasi firewall Azure Stack Hub.

Intranet

Jaringan /20 (4096 IP) bersifat privat pada wilayah Azure Stack Hub (tidak merutekan di luar perangkat sakelar batas sistem Azure Stack Hub) serta dibagi menjadi beberapa subnet, berikut ini adalah beberapa contohnya:

- Jaringan penyimpanan: Jaringan /25 (128 IP) digunakan untuk mendukung penggunaan Spaces Direct dan lalu lintas penyimpanan Server Message Block (SMB) serta migrasi langsung mesin virtual.

- Jaringan IP virtual internal: Jaringan /25 yang khusus untuk VIP internal saja untuk penyeimbang beban perangkat lunak.

- Jaringan kontainer: Jaringan /23 (512 IP) yang didedikasikan untuk lalu lintas internal saja antar kontainer yang menjalankan layanan infrastruktur.

Sistem Azure Stack Hub memerlukan ruang IP internal privat /20 tambahan. Jaringan ini bersifat privat ke sistem Azure Stack Hub (tidak merutekan di luar perangkat sakelar batas dari sistem Azure Stack Hub) serta dapat digunakan kembali pada beberapa sistem Azure Stack Hub dalam pusat data Anda. Meskipun jaringan bersifat privat ke Azure Stack, jaringan tidak boleh tumpang tindih dengan jaringan lain di pusat data. Ruang IP privat /20 dibagi menjadi beberapa jaringan yang memungkinkan menjalankan infrastruktur Azure Stack Hub pada kontainer. Selain itu, ruang IP Privat baru ini memungkinkan upaya berkelanjutan untuk mengurangi ruang IP yang dapat dirutekan yang diperlukan sebelum penyebaran. Tujuan menjalankan infrastruktur Azure Stack Hub dalam kontainer adalah untuk mengoptimalkan pemanfaatan dan meningkatkan performa. Selain itu, ruang IP privat /20 juga digunakan untuk memungkinkan upaya berkelanjutan yang akan mengurangi ruang IP yang dapat dirutekan yang diperlukan sebelum penyebaran. Untuk panduan tentang ruang IP Privat, kami rekomendasikan mengikuti RFC 1918.

Untuk sistem yang digunakan sebelum tahun 1910, subnet /20 ini akan menjadi jaringan tambahan untuk dimasukkan ke dalam sistem setelah memperbarui ke tahun 1910. Jaringan tambahan perlu disediakan untuk sistem melalui cmdlet PEP Set-AzsPrivateNetwork.

Catatan

Input /20 berfungsi sebagai prasyarat untuk pembaruan Azure Stack Hub berikutnya setelah 1910. Saat pembaruan Azure Stack Hub berikutnya rilis setelah 1910 dan Anda mencoba menginstalnya, pembaruan akan gagal jika Anda belum menyelesaikan input /20 seperti yang dijelaskan dalam langkah-langkah remediasi sebagai berikut. Peringatan akan hadir di portal administrator sampai langkah-langkah remediasi di atas telah selesai. Lihat artikel Integrasi jaringan pusat data untuk memahami bagaimana ruang privat baru ini akan digunakan.

Langkah remediasi: Untuk memulihkan, ikuti instruksi membuka Sesi PEP. Siapkan rentang IP internal pribadi ukuran /20, dan jalankan cmdlet berikut dalam sesi PEP menggunakan contoh berikut: . Jika operasi berhasil dilakukan, Anda akan menerima pesan rentang Jaringan Internal Azs ditambahkan ke konfigurasi. Jika berhasil diselesaikan, peringatan akan ditutup di portal administrator. Sistem Azure Stack Hub sekarang dapat diperbarui ke versi berikutnya.

Jaringan Infrastruktur Azure Stack Hub

Jaringan /24 ini didedikasikan untuk komponen internal Azure Stack Hub, sehingga mereka dapat berkomunikasi serta bertukar data di antara mereka sendiri. Subnet ini dapat dirutekan secara eksternal dari solusi Azure Stack Hub ke pusat data Anda. Kami tidak menyarankan untuk menggunakan alamat IP yang dapat dirutekan ke publik atau Internet di subnet ini. Jaringan ini diiklankan ke Perbatasan tetapi sebagian besar IP-nya dilindungi oleh Daftar Kontrol Akses (ACL). IP yang diizinkan untuk akses berada dalam rentang kecil dengan ukuran yang setara dengan jaringan /27 dan layanan host seperti titik akhir istimewa (PEP) serta Cadangan Azure Stack Hub.

Jaringan VIP publik

Jaringan VIP publik ditetapkan ke pengontrol jaringan di Azure Stack. Jaringan ini bukan jaringan logis pada sakelar. SLB menggunakan kumpulan alamat dan menetapkan jaringan /32 untuk beban kerja penyewa. Pada tabel perutean sakelar, IP /32 ini diiklankan sebagai rute yang tersedia melalui BGP. Jaringan ini berisi alamat IP eksternal atau publik yang dapat diakses. Infrastruktur Azure Stack Hub menyimpan 31 alamat pertama dari jaringan VIP publik ini, sementara sisanya digunakan oleh mesin virtual penyewa. Ukuran jaringan pada subnet ini dapat berkisar dari minimal /26 (64 host) hingga maksimum /22 (host 1022). Kami merekomendasikan Anda merencanakan jaringan /24.

Menyambungkan ke jaringan lokal

Azure Stack Hub menggunakan jaringan virtual untuk sumber daya pelanggan seperti mesin virtual, penyeimbang beban, dan lainnya.

Ada beberapa opsi berbeda untuk menghubungkan dari sumber daya di dalam jaringan virtual ke sumber daya lokal/perusahaan:

- Gunakan alamat IP publik dari jaringan VIP publik.

- Gunakan Microsoft Azure Virtual Network Gateway atau Network Virtual Appliance (NVA).

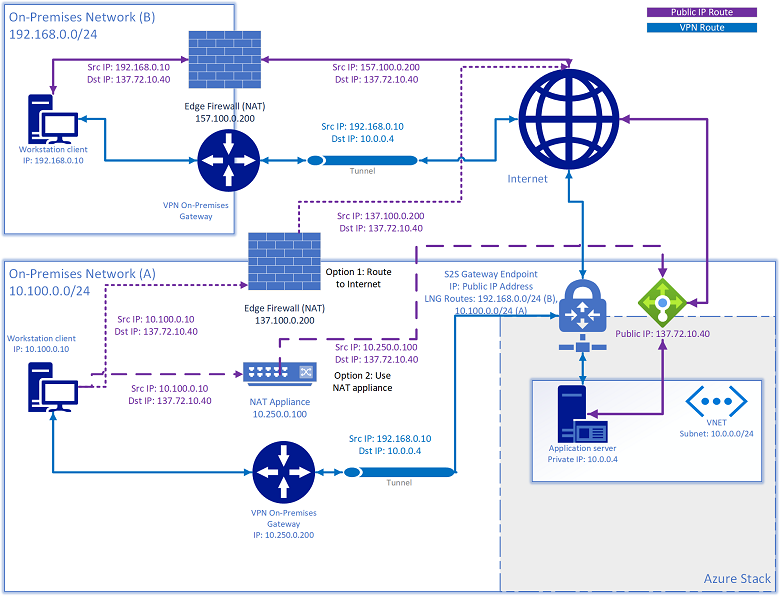

Ketika terowongan VPN S2S digunakan untuk menghubungkan sumber daya ke atau dari jaringan lokal, Anda mungkin menemukan skenario di mana sumber daya juga memiliki alamat IP publik yang ditetapkan, dan tidak lagi dapat dijangkau melalui alamat IP publik tersebut. Jika sumber mencoba mengakses IP publik berada dalam rentang subnet yang sama yang didefinisikan dalam Rute Gateway Lokal (Virtual Network Gateway) atau rute yang ditentukan pengguna untuk solusi NVA, Azure Stack Hub mencoba merutekan lalu lintas keluar kembali ke sumber melalui terowongan S2S, berdasarkan aturan perutean yang dikonfigurasikan. Lalu lintas kembali menggunakan alamat IP privat dari mesin virtual, bukan sumber NATed sebagai alamat IP publik:

Ada dua solusi untuk masalah ini:

- Rute lalu lintas diarahkan ke jaringan VIP publik ke internet.

- Tambahkan perangkat NAT ke NAT setiap IP subnet yang didefinisikan dalam gateway jaringan lokal yang diarahkan ke jaringan VIP publik.

Jaringan infrastruktur pengalih

Jaringan /26 ini adalah subnet yang berisi subnet IP point-to-point routable /30 (dua IP host) dan loopback, yang merupakan subnet /32 khusus untuk manajemen sakelar in-band dan ID rute BGP. Rentang alamat IP ini harus bisa dirutekan di luar solusi Azure Stack Hub ke pusat data Anda. Alamat IP ini mungkin IP privat atau publik.

Beralih jaringan manajemen

Jaringan /29 (enam IP host) ini didedikasikan untuk menghubungkan port manajemen dari sakelar. Jaringan ini memungkinkan akses out-of-band untuk penyebaran, manajemen, dan pemecahan masalah. Hal ini dihitung dari jaringan infrastruktur pengalih yang disebutkan di atas.

Jaringan Diizinkan

Lembar Kerja Penyebaran memiliki bidang yang memungkinkan operator untuk mengubah beberapa daftar kontrol akses (ACL) untuk memungkinkan akses ke antarmuka manajemen perangkat jaringan dan host siklus hidup perangkat keras (HLH) dari rentang jaringan pusat data tepercaya. Dengan perubahan daftar kontrol akses, operator dapat mengizinkan VM jumpbox manajemen mereka dalam rentang jaringan tertentu untuk mengakses antarmuka manajemen switch, dan OS HLH. Operator dapat menyediakan satu atau beberapa subnet ke daftar ini, jika daftar dibiarkan kosong akan menolak akses secara default. Fungsi baru ini akan menggantikan kebutuhan akan intervensi manual pasca-penyebaran, seperti yang dijelaskan pada Pengaturan khusus modifikasi pada konfigurasi sakelar Azure Stack Hub Anda.

Langkah berikutnya

- Perutean lalu lintas jaringan virtual

- Pelajari tentang perencanaan jaringan: Konektivitas batas.

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk