Mengaktifkan domain kustom untuk Azure Active Directory B2C

Sebelum memulai, gunakan pemilih Pilih jenis kebijakan untuk memilih jenis kebijakan yang Anda siapkan. Azure Active Directory B2C menawarkan dua metode untuk menentukan cara pengguna berinteraksi dengan aplikasi Anda: melalui alur pengguna yang telah ditentukan sebelumnya atau melalui kebijakan kustom yang sepenuhnya dapat dikonfigurasi. Langkah yang diperlukan dalam artikel ini berbeda untuk setiap metode.

Artikel ini menjelaskan cara mengaktifkan domain kustom di URL pengalihan untuk Azure Active Directory B2C (AAD B2C). Dengan menggunakan domain kustom terverifikasi, Anda memiliki manfaat seperti:

Ini memberikan pengalaman pengguna yang lebih mulus. Dari perspektif pengguna, mereka tetap berada di domain Anda selama proses masuk alih-alih mengalihkan ke domain default Azure AD B2C <nama-penyewa>.b2clogin.com.

Dengan tetap berada di domain yang sama untuk aplikasi Anda selama masuk, Anda mengurangi dampak pemblokiran cookie pihak ketiga.

Anda meningkatkan jumlah objek (akun pengguna dan aplikasi) yang dapat Anda buat di penyewa Azure AD B2C Anda dari default 1,25 juta menjadi 5,25 juta.

Gambaran umum domain kustom

Anda dapat mengaktifkan domain kustom untuk AAD B2C dengan menggunakan Azure Front Door. Azure Front Door adalah titik masuk global yang menggunakan jaringan tepi global Microsoft untuk membuat aplikasi web yang cepat, aman, dan dapat diskalakan secara luas. Anda dapat merender konten AAD B2C di belakang Azure Front Door, lalu mengonfigurasi opsi di Azure Front Door untuk mengirimkan konten melalui domain kustom di URL aplikasi Anda.

Tonton video ini untuk mempelajari tentang domain kustom Microsoft Azure Active Directory B2C.

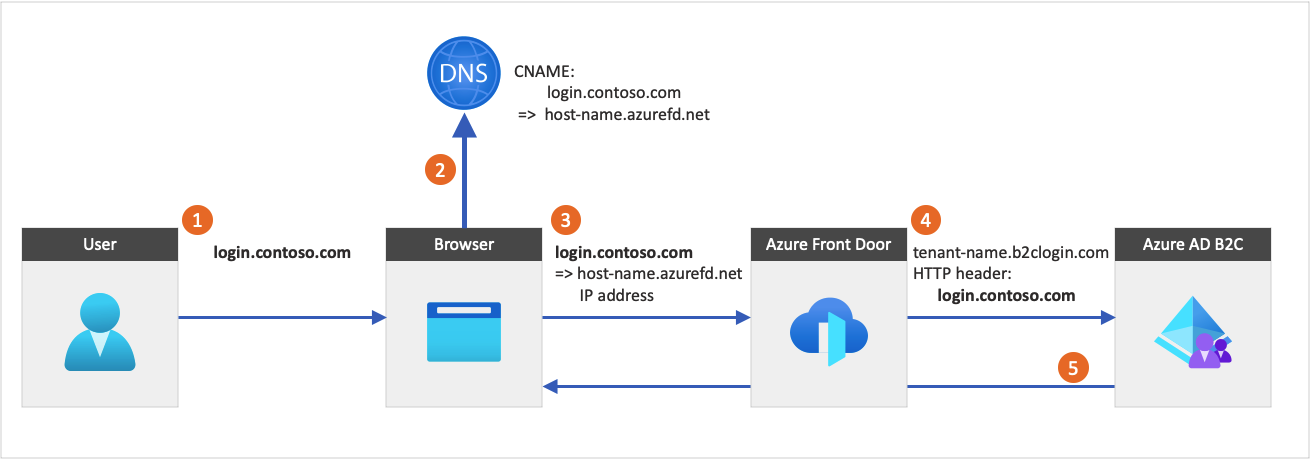

Diagram berikut ini mengilustrasikan integrasi Azure Front Door:

- Dari aplikasi, pengguna memilih tombol masuk, yang membawa mereka ke halaman masuk Azure AD B2C. Halaman ini menentukan nama domain kustom.

- Browser web menetapkan nama domain kustom ke alamat IP Azure Front Door. Selama resolusi DNS, rekaman nama kanonis (CNAME) dengan nama domain kustom menunjuk ke host front-end default Front Door Anda (misalnya,

contoso-frontend.azurefd.net). - Lalu lintas yang ditujukan ke domain kustom (misalnya,

login.contoso.com) dirutekan ke host front-end default Front Door yang ditentukan (contoso-frontend.azurefd.net). - Azure Front Door memanggil konten AAD B2C menggunakan domain default

<tenant-name>.b2clogin.comAAD B2C. Permintaan ke titik akhir Azure AD B2C menyertakan nama domain kustom asli. - AAD B2C merespons permintaan tersebut dengan menampilkan konten yang relevan dan domain kustom asli.

Penting

Koneksi dari browser ke Azure Front Door harus selalu menggunakan IPv4 sebagai ganti dari IPv6.

Saat menggunakan domain kustom, pertimbangkan hal berikut:

- Anda dapat menyiapkan beberapa domain kustom. Untuk jumlah maksimum domain kustom yang didukung, lihat Batas dan batasan layanan Microsoft Entra untuk azure AD B2C dan batas langganan dan layanan Azure, kuota, dan batasan untuk Azure Front Door.

- Azure Front Door adalah layanan Azure terpisah, sehingga akan dikenakan biaya tambahan. Untuk informasi selengkapnya, lihat Harga Front Door.

- Setelah Anda mengonfigurasi domain kustom, pengguna masih dapat mengakses nama domain default Azure AD B2C <nama-penyewa>.b2clogin.com (kecuali jika Anda menggunakan kebijakan kustom dan Anda memblokir akses.

- Jika Anda memiliki beberapa aplikasi, migrasikan semuanya ke domain kustom karena browser menyimpan sesi AAD B2C di bawah nama domain yang saat ini sedang digunakan.

Prasyarat

- Buat alur pengguna agar pengguna dapat mendaftar dan masuk ke aplikasi Anda.

- Daftarkan aplikasi web.

- Selesaikan langkah-langkah dalam Memulai dengan kebijakan kustom di Active Directory B2C

- Daftarkan aplikasi web.

Langkah 1: Tambahkan nama domain kustom ke penyewa Azure AD B2C Anda

Setiap penyewa Azure AD B2C baru dilengkapi dengan nama domain awal, <domainname>.onmicrosoft.com. Anda tidak dapat mengubah atau menghapus nama domain awal, tetapi Anda dapat menambahkan domain kustom.

Ikuti langkah-langkah berikut untuk menambahkan domain kustom ke penyewa Azure AD B2C Anda:

Tambahkan nama domain kustom Anda ke ID Microsoft Entra.

Penting

Untuk langkah-langkah ini, pastikan untuk masuk ke penyewa Azure AD B2C Anda dan pilih layanan ID Microsoft Entra.

Tambahkan informasi DNS Anda ke pendaftar domain. Setelah Anda menambahkan nama domain kustom ke MICROSOFT Entra ID, buat DNS

TXT, atauMXcatatan untuk domain Anda. Membuat catatan DNS ini untuk domain Anda bisa memverifikasi kepemilikan nama domain Anda.Contoh berikut menunjukkan data TXT untuk login.contoso.com dan account.contoso.com:

Nama (nama host) Jenis Data masuk TXT MS=ms12345678 akun TXT MS=ms87654321 Catatan TXT harus dikaitkan dengan subdomain, atau nama host domain. Misalnya, bagian login pada domain contoso.com. Jika nama host kosong atau

@, ID Microsoft Entra tidak akan dapat memverifikasi domain kustom yang Anda tambahkan. Dalam contoh berikut, kedua catatan dikonfigurasi secara tidak benar.Nama (nama host) Jenis Data TXT MS=ms12345678 @ TXT MS=ms12345678 Tip

Anda dapat mengelola domain kustom Anda dengan layanan DNS apa pun yang tersedia untuk umum, seperti GoDaddy. Jika Anda tidak memiliki server DNS, Anda dapat menggunakan zona Azure DNS, atau domain Azure App Service.

Verifikasi nama domain kustom Anda. Verifikasi setiap subdomain, atau nama host yang Anda rencanakan untuk digunakan. Misalnya, untuk dapat masuk dengan login.contoso.com dan account.contoso.com, Anda perlu memverifikasi kedua subdomain dan bukan hanya domain tingkat atas contoso.com.

Penting

Setelah domain diverifikasi, hapus catatan DNS TXT yang Anda buat.

Langkah 2: Buat instans Azure Front Door baru

Ikuti langkah-langkah ini untuk membuat Azure Front Door:

Masuk ke portal Azure.

Untuk memilih direktori yang berisi langganan Azure yang ingin Anda gunakan untuk Azure Front Door dan bukan direktori yang berisi penyewa Azure AD B2C Anda, pilih ikon Pengaturan di menu atas untuk beralih ke penyewa Azure AD B2C Anda dari menu Direktori + langganan.

Ikuti langkah-langkah di Membuat profil Front Door - Buat Cepat untuk membuat Front Door untuk penyewa Azure AD B2C Anda menggunakan pengaturan berikut:

Tombol Nilai Langganan Pilih langganan Azure Anda. Grup sumber daya Pilih grup sumber daya yang sudah ada atau buat yang baru. Nama Beri nama profil Anda seperti b2cazurefrontdoor.Tingkat Pilih tingkat Standar atau Premium. Tingkat standar adalah pengiriman konten yang dioptimalkan. Tingkat premium dibangun pada tingkat Standar dan berfokus pada keamanan. Lihat Perbandingan Tingkat. Nama titik akhir 2 Masukkan nama unik global untuk titik akhir Anda, seperti b2cazurefrontdoor. Nama host titik akhir dibuat secara otomatis.Jenis Asal Pilih Custom.Nama host asal Memasuki <tenant-name>.b2clogin.com. Ganti<tenant-name>dengan nama penyewa Azure AD B2C Anda seperticontoso.b2clogin.com.Biarkan Caching dan kebijakan WAF kosong.

Setelah sumber daya Azure Front Door dibuat, pilih Gambaran Umum, dan salin Nama host titik akhir. Ini terlihat seperti

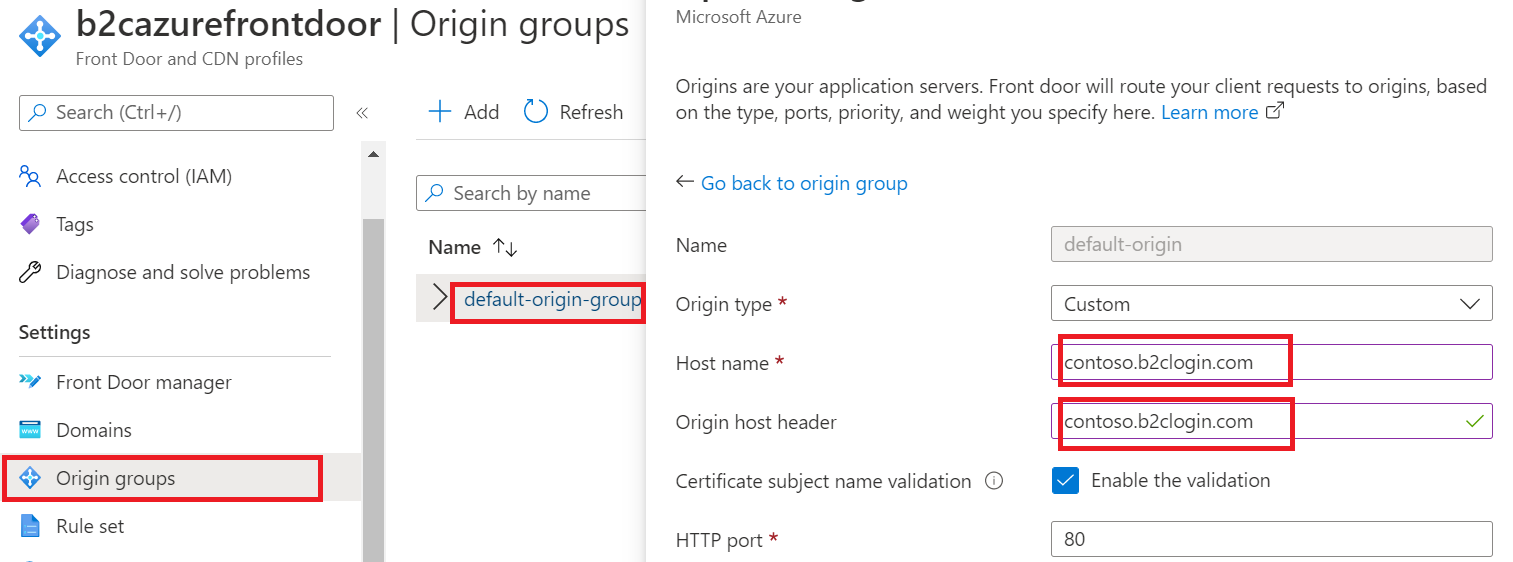

b2cazurefrontdoor-ab123e.z01.azurefd.net.Pastikan Nama host dan Header host asal asal Anda memiliki nilai yang sama:

- Di bawah Pengaturan, pilih Grup asal.

- Pilih grup asal Anda dari daftar, seperti default-origin-group.

- Di panel kanan, pilih Nama host asal Anda seperti

contoso.b2clogin.com. - Pada panel Perbarui asal, perbarui Nama host dan Header host asal agar memiliki nilai yang sama.

Langkah 3: Siapkan domain kustom Anda di Azure Front Door

Pada langkah ini, Anda menambahkan domain kustom yang Anda daftarkan di Langkah 1 ke Azure Front Door.

3.1. Membuat data CNAME di DNS

Untuk menambahkan domain kustom, buat data nama kanonik (CNAME) dengan penyedia domain Anda. Catatan CNAME adalah jenis catatan DNS yang memetakan nama domain sumber ke nama domain tujuan (alias). Untuk Azure Front Door, nama domain sumber adalah nama domain kustom Anda, dan nama domain tujuan adalah nama host default Front Door yang Anda konfigurasikan di Langkah 2. Buat instans Azure Front Door baru. Contohnya, b2cazurefrontdoor-ab123e.z01.azurefd.net.

Setelah Front Door memverifikasi data CNAME yang Anda buat, lalu lintas yang dialamatkan ke domain kustom sumber (seperti login.contoso.com) dirutekan ke host frontend default Front Door tujuan yang ditentukan, seperti contoso-frontend.azurefd.net. Untuk informasi selengkapnya, lihat menambahkan domain kustom ke Azure Front Door Anda.

Membuat rekaman CNAME untuk domain kustom Anda:

Masuk ke situs web penyedia domain untuk domain kustom Anda.

Temukan halaman untuk mengelola catatan DNS dengan berkonsultasi kepada dokumentasi penyedia atau mencari area situs web berlabel Nama Domain, DNS, atau Manajemen server nama.

Buat entri data CNAME untuk domain kustom Anda dan isi bidang seperti yang diperlihatkan dalam tabel berikut (nama bidang mungkin berbeda):

Sumber Jenis Tujuan <login.contoso.com>CNAME contoso-frontend.azurefd.netSumber: Masukkan nama domain kustom Anda (misalnya login.contoso.com).

Ketik: Masukkan CNAME.

Tujuan: Masukkan host frontend Front Door default yang Anda buat di langkah 2. Ini harus dalam format berikut:<hostname>.azurefd.net. Contohnya,

contoso-frontend.azurefd.net.

Simpan perubahan.

3.2. Kaitkan domain kustom dengan Azure Front Door Anda

Di beranda portal Azure, cari dan pilih sumber daya

myb2cazurefrontdoorAzure Front Door untuk membukanya.Di menu sebelah kiri, di bawah Pengaturan, pilih Domain.

Pilih Tambahkan domain.

Untuk manajemen DNS, pilih Semua layanan DNS lainnya.

Untuk Domain Kustom, masukkan domain kustom Anda, seperti

login.contoso.com.Pertahankan nilai lainnya sebagai default, lalu pilih Tambahkan. Domain kustom Anda ditambahkan ke daftar.

Di bawah Status validasi domain yang baru saja Anda tambahkan, pilih Tertunda. Panel dengan info rekaman TXT akan terbuka.

Masuk ke situs web penyedia domain untuk domain kustom Anda.

Temukan halaman untuk mengelola catatan DNS dengan berkonsultasi kepada dokumentasi penyedia atau mencari area situs web berlabel Nama Domain, DNS, atau Manajemen server nama.

Buat rekaman DNS TXT baru dan lengkapi bidang seperti yang ditunjukkan di bawah ini:

- Nama:

_dnsauth.contoso.com, tetapi Anda hanya perlu memasukkan_dnsauth. - Jenis:

TXT - Nilai: Sesuatu seperti

75abc123t48y2qrtsz2bvk.......

Setelah Anda menambahkan rekaman TXT DNS, Status Validasi di sumber daya Front Door pada akhirnya akan berubah dari Tertunda menjadi Disetujui. Anda mungkin perlu memuat ulang halaman Anda agar perubahan terjadi.

- Nama:

Kembali ke portal Azure Anda. Di bawah Asosiasi titik akhir domain yang baru saja Anda tambahkan, pilih Tidak terkait.

Untuk Pilih titik akhir, pilih titik akhir nama host dari menu dropdown.

Untuk Pilih daftar rute, pilih rute default, lalu pilih Asosiasi.

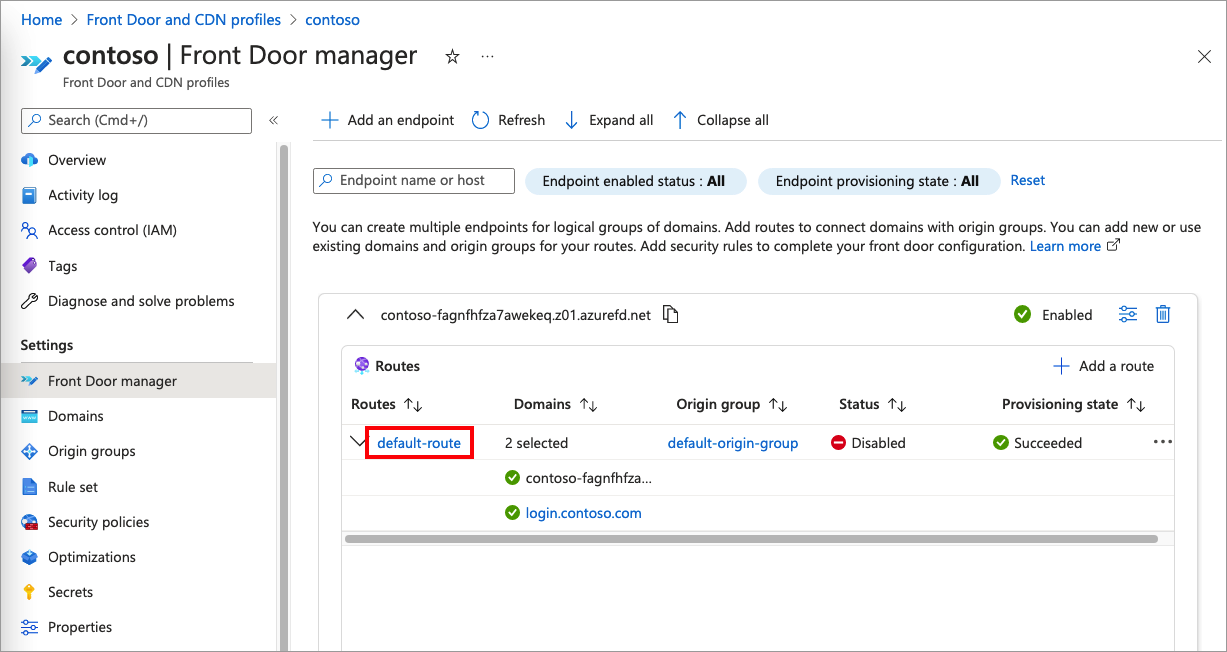

3.3. Mengaktifkan rute

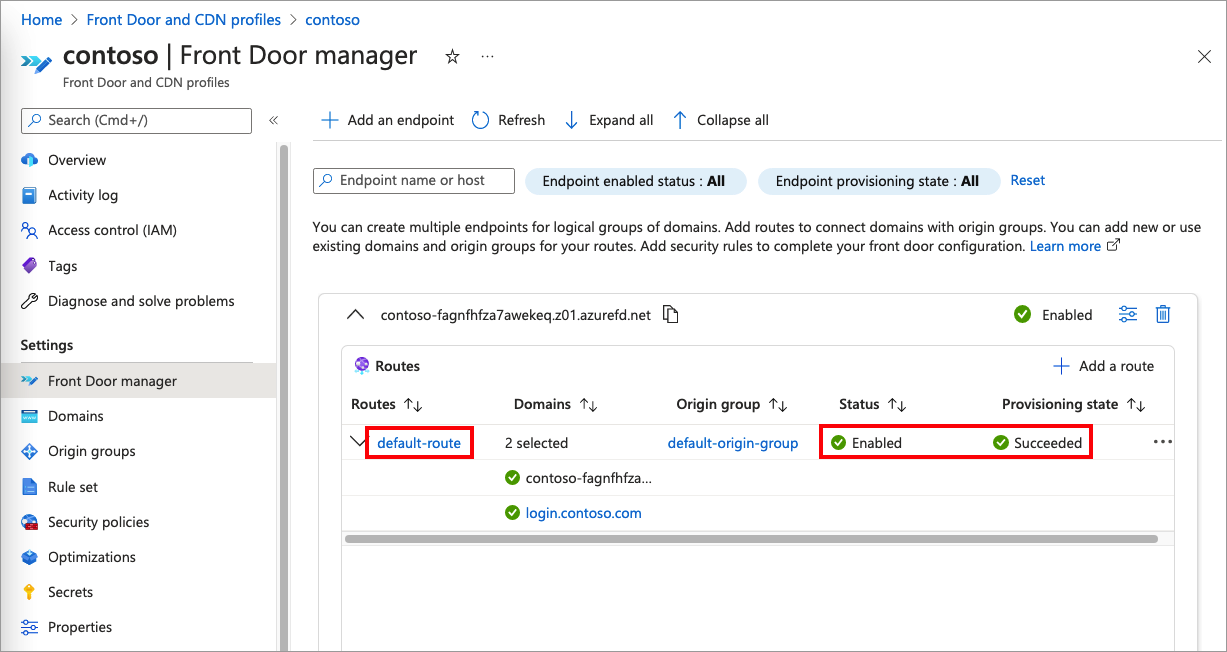

Rute default merutekan lalu lintas dari klien ke Azure Front Door. Kemudian, Azure Front Door menggunakan konfigurasi Anda untuk mengirim lalu lintas ke Azure AD B2C. Ikuti langkah-langkah ini untuk mengaktifkan rute default.

Pilih Manajer Front Door.

Untuk menambahkan mengaktifkan default-route, pertama-tama perluas titik akhir dari daftar titik akhir di pengelola Front Door. Kemudian, pilih rute default.

Cuplikan layar berikut menunjukkan cara memilih rute default.

Pilih kotak centang Aktifkan rute.

Pilih Perbarui untuk menyimpan perubahan.

Langkah 4: Mengonfigurasi CORS

Jika Anda menyesuaikan antarmuka pengguna AAD B2C dengan templat HTML, Anda perlu Mengonfigurasi CORS dengan domain kustom Anda.

Konfigurasikan penyimpanan Blob untuk Berbagi Sumber Daya Lintas Asal dengan melakukan langkah-langkah berikut:

- Di portal Microsoft Azure, navigasikan ke akun penyimpanan Anda.

- Di menu, pilih CORS.

- Untuk Asal yang diizinkan, masukkan

https://your-domain-name. Gantiyour-domain-namedengan nama domain Anda. Contohnya,https://login.contoso.com. Gunakan semua huruf kecil saat memasukkan nama penyewa Anda. - Untuk Metode yang Diizinkan, pilih

GETdanOPTIONS. - Untuk Header yang Diizinkan, masukkan tanda bintang (*).

- Untuk Header yang Diekspos, masukkan tanda bintang (*).

- Untuk Usia maks, masukkan 200.

- Pilih Simpan.

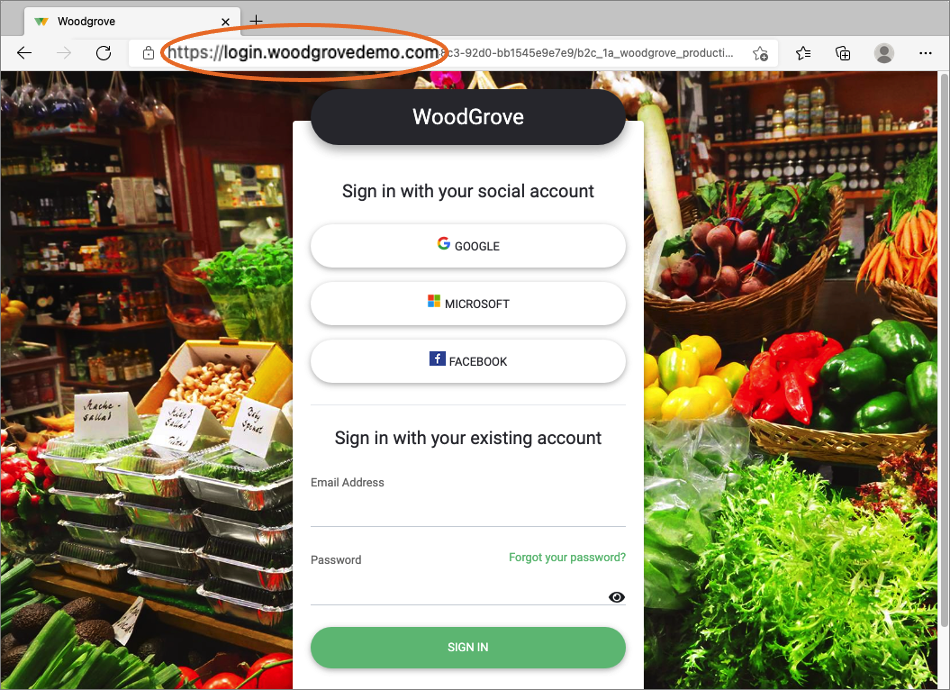

Menguji domain kustom Anda

Masuk ke portal Azure.

Jika Anda memiliki akses ke beberapa penyewa, pilih ikon Pengaturan di menu atas untuk beralih ke penyewa Azure AD B2C Anda dari menu Direktori + langganan.

Di portal Microsoft Azure, cari dan pilih AAD B2C.

Di bawah Kebijakan, pilih Alur pengguna (kebijakan).

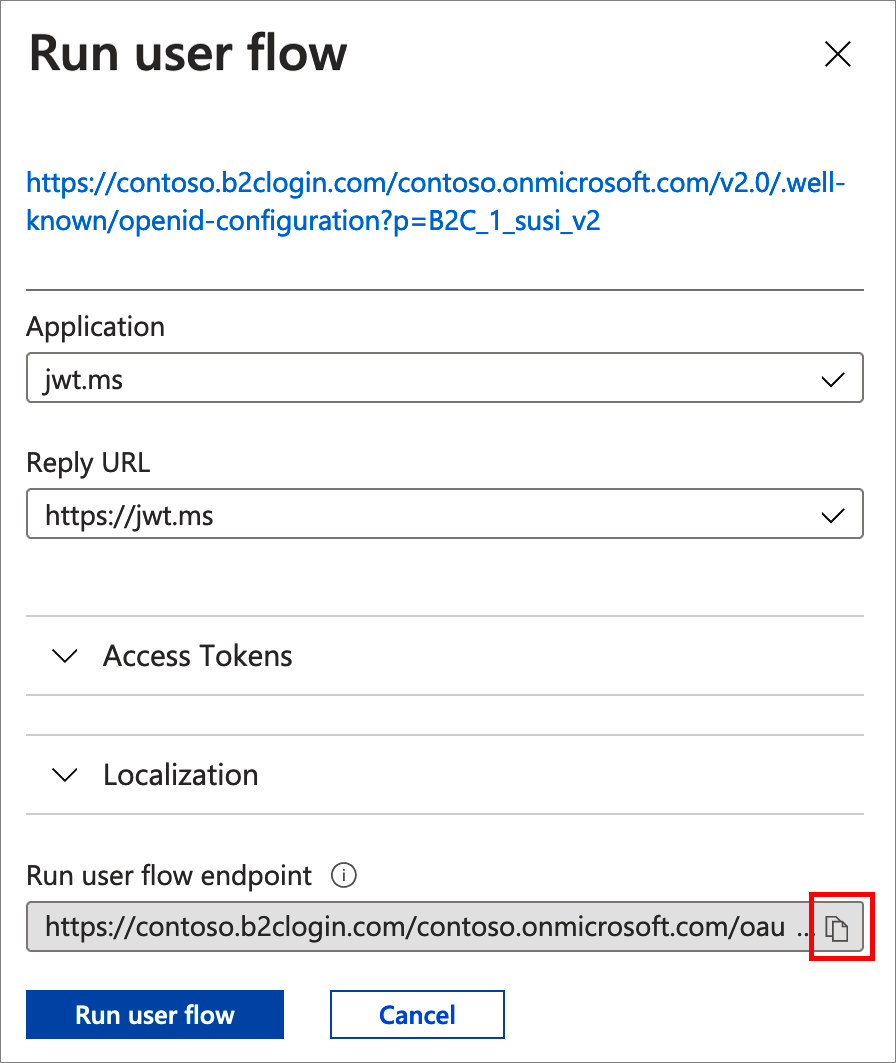

Pilih alur pengguna, lalu pilih Jalankan alur pengguna.

Untuk Aplikasi, pilih aplikasi web bernama webapp1 yang sebelumnya Anda daftarkan. URL Balasan harus menunjukkan

https://jwt.ms.Salin URL di bawah Jalankan titik akhir alur pengguna.

Untuk menyimulasikan proses masuk dengan domain kustom Anda, buka browser web dan gunakan URL yang Anda salin. Ganti domain Azure AD B2C (<nama-penyewa>.b2clogin.com) dengan domain kustom Anda.

Misalnya, sebagai ganti dari:

https://contoso.b2clogin.com/contoso.onmicrosoft.com/oauth2/v2.0/authorize?p=B2C_1_susi&client_id=63ba0d17-c4ba-47fd-89e9-31b3c2734339&nonce=defaultNonce&redirect_uri=https%3A%2F%2Fjwt.ms&scope=openid&response_type=id_token&prompt=logingunakan:

https://login.contoso.com/contoso.onmicrosoft.com/oauth2/v2.0/authorize?p=B2C_1_susi&client_id=63ba0d17-c4ba-47fd-89e9-31b3c2734339&nonce=defaultNonce&redirect_uri=https%3A%2F%2Fjwt.ms&scope=openid&response_type=id_token&prompt=loginPastikan Azure AD B2C dimuat dengan benar. Kemudian, masuk dengan akun lokal.

Ulangi pengujian dengan kebijakan Anda lainnya.

Mengonfigurasi IdP Anda

Saat pengguna memilih untuk masuk dengan penyedia identitas sosial, Azure AD B2C memulai permintaan otorisasi dan membawa pengguna ke penyedia identitas yang dipilih untuk menyelesaikan proses masuk. Permintaan otorisasi menentukan redirect_uri dengan nama domain default AAD B2C:

https://<tenant-name>.b2clogin.com/<tenant-name>/oauth2/authresp

Jika Anda mengonfigurasi kebijakan untuk mengizinkan masuk dengan penyedia identitas eksternal, perbarui URI pengalihan OAuth dengan domain kustom. Sebagian besar IdP memungkinkan Anda untuk mendaftarkan beberapa URI pengalihan. Sebaiknya tambahkan URI pengalihan daripada menggantinya sehingga Anda dapat menguji kebijakan kustom Anda tanpa memengaruhi aplikasi yang menggunakan nama domain default AAD B2C.

Di URI pengalihan berikut:

https://<custom-domain-name>/<tenant-name>/oauth2/authresp

- Ganti <custom-domain-name> dengan nama domain kustom Anda.

- Ganti <tenant-name> dengan nama penyewa Anda, atau ID penyewa Anda.

Contoh berikut memperlihatkan URI pengalihan OAuth yang valid:

https://login.contoso.com/contoso.onmicrosoft.com/oauth2/authresp

Jika Anda memilih untuk menggunakan ID penyewa, URI pengalihan OAuth yang valid akan terlihat seperti contoh berikut:

https://login.contoso.com/11111111-1111-1111-1111-111111111111/oauth2/authresp

Metadata penyedia identitas SAML akan terlihat seperti contoh berikut:

https://<custom-domain-name>.b2clogin.com/<tenant-name>/<your-policy>/samlp/metadata?idptp=<your-technical-profile>

Mengonfigurasi aplikasi Anda

Setelah mengonfigurasi dan menguji domain kustom, Anda dapat memperbarui aplikasi untuk memuat URL yang menentukan domain kustom Anda sebagai nama host, bukan domain AAD B2C.

Integrasi domain kustom berlaku untuk titik akhir autentikasi yang menggunakan kebijakan AAD B2C (alur pengguna atau kebijakan kustom) untuk mengautentikasi pengguna. Titik akhir ini mungkin terlihat seperti contoh berikut:

https://<custom-domain>/<tenant-name>/<policy-name>/v2.0/.well-known/openid-configurationhttps://<custom-domain>/<tenant-name>/<policy-name>/oauth2/v2.0/authorizehttps://<custom-domain>/<tenant-name>/<policy-name>/oauth2/v2.0/token

Ganti:

- custom-domain dengan domain kustom Anda

- tenant-name dengan nama penyewa atau ID penyewa Anda

- policy-name dengan nama kebijakan Anda. Pelajari selengkapnya tentang kebijakan AAD B2C.

Metadata penyedia layanan SAML mungkin terlihat seperti contoh berikut:

https://custom-domain-name/tenant-name/policy-name/Samlp/metadata

(Opsional) Gunakan ID penyewa

Anda dapat mengganti nama penyewa B2C di URL dengan GUID ID penyewa Anda untuk menghapus semua referensi ke "b2c" di URL. Anda dapat menemukan GUID ID penyewa Anda di halaman Gambaran Umum B2C di portal Microsoft Azure.

Misalnya, ubah https://account.contosobank.co.uk/contosobank.onmicrosoft.com/ menjadi https://account.contosobank.co.uk/<tenant ID GUID>/

Jika Anda memilih untuk menggunakan ID penyewa sebagai ganti dari nama penyewa, pastikan untuk memperbarui IdP URI pengalihan OAuth yang sesuai. Untuk informasi selengkapnya, lihat Mengonfigurasi IdP Anda.

Penerbitan token

Nama pengeluar token (iss) mengklaim perubahan berdasarkan domain kustom yang digunakan. Contohnya:

https://<domain-name>/11111111-1111-1111-1111-111111111111/v2.0/

(Opsional) Memblokir akses ke nama domain default

Setelah Anda menambahkan domain kustom dan mengonfigurasi aplikasi, pengguna masih dapat mengakses domain <nama-penyewa>.b2clogin.com. Untuk mencegah akses, Anda dapat mengonfigurasi kebijakan untuk memeriksa permintaan otorisasi "nama host" terhadap daftar domain yang diizinkan. Nama host adalah nama domain yang muncul di URL. Nama host tersedia melalui {Context:HostName}pemecah klaim. Kemudian Anda dapat menyajikan pesan kesalahan kustom.

- Dapatkan contoh kebijakan akses bersyarat yang memeriksa nama host dari GitHub.

- Di setiap file, ganti string

yourtenantdengan nama penyewa Azure AD B2C Anda. Misalnya, jika nama penyewa B2C Anda contosob2c, semua instansyourtenant.onmicrosoft.commenjadicontosob2c.onmicrosoft.com. - Unggah file kebijakan dalam urutan berikut:

B2C_1A_TrustFrameworkExtensions_HostName.xmllaluB2C_1A_signup_signin_HostName.xml.

(Optional) Konfigurasi tingkat lanjut Azure Front Door

Anda dapat menggunakan konfigurasi lanjutan Azure Front Door, seperti Azure Web Application Firewall (WAF). Azure WAF memberikan perlindungan terpusat pada aplikasi web Anda dari eksploitasi dan kerentanan umum.

Saat menggunakan domain kustom, pertimbangkan hal-hal berikut:

- Kebijakan WAF harus sama dengan profil Azure Front Door. Untuk informasi selengkapnya tentang cara membuat kebijakan WAF untuk digunakan dengan Azure Front Door, lihat Mengonfigurasi kebijakan WAF.

- Fitur aturan terkelola WAF tidak didukung secara resmi karena dapat menyebabkan kesalahan positif dan mencegah permintaan yang sah melewatinya, jadi hanya gunakan aturan kustom WAF jika memenuhi kebutuhan Anda.

Pemecahan Masalah

AAD B2C mengembalikan kesalahan halaman yang tidak ditemukan

- Gejala - Anda mengonfigurasi domain kustom, namun saat mencoba masuk dengan domain kustom, Anda mendapatkan pesan galat HTTP 404.

- Kemungkinan penyebab - Masalah ini bisa terkait dengan konfigurasi DNS atau konfigurasi backend Azure Front Door.

- Resolusi:

- Pastikan domain kustom terdaftar dan berhasil diverifikasi di penyewa AAD B2C Anda.

- Pastikan domain kustom dikonfigurasi dengan benar. Catatan

CNAMEuntuk domain kustom Anda harus menunjuk ke host frontend default Azure Front Door Anda (misalnya, contoso-frontend.azurefd.net).

Layanan kami tidak tersedia saat ini

Gejala - Anda mengonfigurasi domain kustom, namun saat mencoba masuk dengan domain kustom, Anda mendapatkan pesan galat berikut: Layanan kami tidak tersedia saat ini. Kami sedang berupaya memulihkan semua layanan sesegera mungkin. Harap segera periksa kembali.

Kemungkinan penyebab - Masalah ini mungkin terkait dengan konfigurasi rute Azure Front Door.

Resolusi: Periksa status rute-default. Jika dinonaktifkan, Aktifkan rute. Cuplikan layar berikut menunjukkan bagaimana rute default akan terlihat seperti:

Azure AD B2C mengembalikan sumber daya yang Anda cari telah dihapus, namanya diubah, atau tidak tersedia untuk sementara.

- Gejala - Anda mengonfigurasi domain kustom, namun saat mencoba masuk dengan domain kustom, Anda mendapatkan pesan galat sumber daya yang Anda cari telah dihapus, namanya diubah, atau tidak tersedia untuk sementara .

- Kemungkinan penyebab - Masalah ini mungkin terkait dengan verifikasi domain kustom Microsoft Entra.

- Penyelesaian: Pastikan domain kustom terdaftar dan berhasil diverifikasi di penyewa Microsoft Azure Active Directory B2C Anda.

Mengidentifikasi penyedia mengembalikan kesalahan

- Gejala - Setelah mengonfigurasi domain kustom, Anda dapat masuk dengan akun lokal. Namun, saat Anda masuk dengan info masuk dari penyedia identitas sosial atau perusahaan eksternal, penyedia identitas menampilkan pesan kesalahan.

- Kemungkinan penyebab - Ketika AAD B2C membawa pengguna untuk masuk dengan IdP terfederasi, ini menentukan URI pengalihan. URI pengalihan adalah titik akhir tempat IdP mengembalikan token. URI pengalihan adalah domain yang sama yang digunakan aplikasi Anda dengan permintaan otorisasi. Jika URI pengalihan belum terdaftar di penyedia identitas, URI pengalihan baru mungkin tidak dipercaya, yang menghasilkan pesan galat.

- Resolusi - Ikuti langkah-langkah dalam Mengonfigurasi IdP untuk menambahkan URI pengalihan baru.

Tanya jawab umum

Saat saya menggunakan Jalankan Sekarang untuk mencoba menjalankan kebijakan saya, mengapa saya tidak bisa melihat domain kustom?

Salin URL, ubah nama domain secara manual, lalu tempelkan kembali ke browser Anda.

Alamat IP mana yang disajikan ke AAD B2C? Alamat IP pengguna, atau alamat IP Azure Front Door?

Azure Front Door melewati alamat IP asli pengguna. Ini adalah alamat IP yang akan Anda lihat di pelaporan audit atau kebijakan kustom Anda.

Penting

Jika klien mengirim x-forwarded-for header ke Azure Front Door, Azure AD B2C akan menggunakan originator x-forwarded-for sebagai alamat IP pengguna untuk Evaluasi Akses Bersyarat dan pemecah {Context:IPAddress}masalah klaim.

Dapatkah saya menggunakan Firewall Aplikasi Web (WAF) pihak ketiga dengan B2C?

Ya, Azure AD B2C mendukung BYO-WAF (Bawa Firewall Aplikasi Web Anda Sendiri). Namun, Anda harus menguji WAF untuk memastikan bahwa WAF tidak memblokir atau memperingatkan permintaan yang sah ke alur pengguna Azure AD B2C atau kebijakan kustom. Pelajari cara mengonfigurasi Akamai WAF dan Cloudflare WAF dengan Azure AD B2C.

Dapatkah instans Azure Front Door saya di-host dalam langganan yang berbeda dari penyewa Azure AD B2C saya?

Ya, Azure Front Door bisa berada dalam langganan yang berbeda.

Langkah berikutnya

Pelajari tentang permintaan otorisasi OAuth.