Gambaran umum teknis dan fitur - Azure Active Directory B2C

Pendamping untuk Tentang Azure Active Directory B2C, artikel ini menyediakan pengenalan yang lebih mendalam tentang layanan ini. Yang dibahas di sini adalah sumber daya utama yang Anda gunakan dalam layanan, fiturnya. Pelajari bagaimana fitur ini memungkinkan Anda memberikan pengalaman identitas kustom sepenuhnya bagi pelanggan di aplikasi Anda.

Penyewa Azure AD B2C

Di Azure Active Directory B2C (Azure AD B2C), penyewa mewakili direktori pengguna konsumen Anda. Setiap penyewa Azure AD B2C berbeda dan terpisah dari penyewa Azure AD B2C lainnya. Penyewa Azure AD B2C berbeda dari penyewa Microsoft Entra, yang mungkin sudah Anda miliki.

Sumber daya utama yang bekerja dengan Anda di penyewa Azure AD B2C adalah:

- Direktori - direktori adalah tempat Azure AD B2C menyimpan kredensial pengguna, data profil, dan pendaftaran aplikasi Anda.

- Pendaftaran aplikasi - Daftarkan web, seluler, dan aplikasi asli Anda dengan Azure Active Directory B2C untuk mengaktifkan manajemen identitas. Anda juga bisa mendaftarkan API apa pun yang ingin Anda lindungi dengan Azure Active Directory B2C.

- Alur pengguna dan kebijakan kustom - Buat pengalaman identitas untuk aplikasi Anda dengan alur pengguna bawaan dan kebijakan kustom yang dapat dikonfigurasi sepenuhnya:

- Alur pengguna membantu Anda mengaktifkan tugas identitas umum dengan cepat seperti pendaftaran, masuk, dan pengeditan profil.

- Kebijakan kustom memungkinkan Anda membangun alur kerja identitas kompleks yang unik untuk organisasi, pelanggan, karyawan, mitra, dan warga negara Anda.

- Opsi masuk - Azure Active Directory B2C menawarkan berbagai opsi pendaftaran dan masuk untuk pengguna aplikasi Anda:

- Nama pengguna, alamat email, dan telepon - Konfigurasikan akun lokal Azure Active Directory B2C Anda untuk mengizinkan pendaftaran dan masuk dengan nama pengguna, alamat email, nomor telepon, atau kombinasi metode.

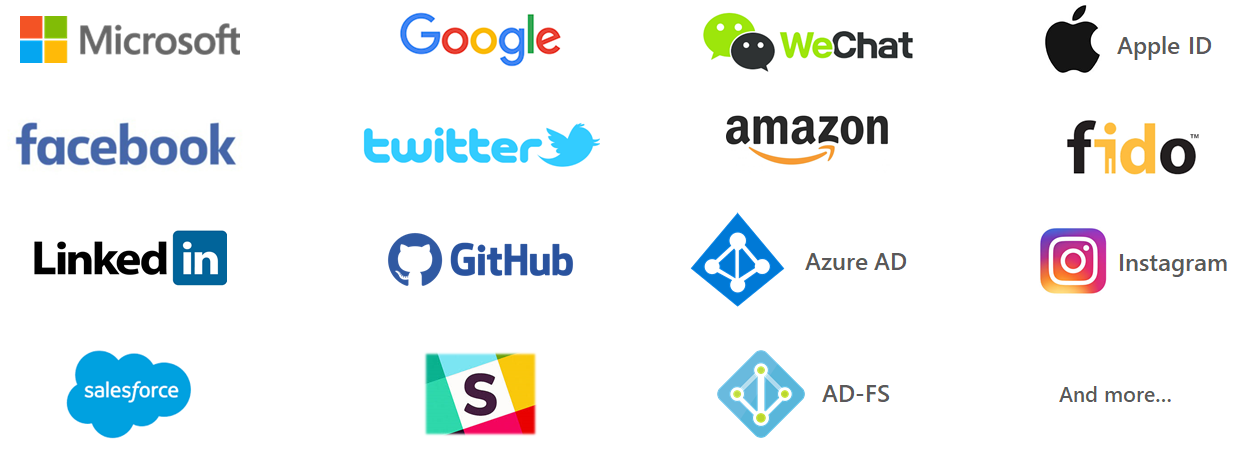

- Penyedia identitas sosial - Gabungkan dengan penyedia sosial seperti Facebook, LinkedIn, atau Twitter.

- Penyedia identitas eksternal - Bergabung dengan protokol identitas standar seperti OAuth 2.0, OpenID Connect, dan lainnya.

- Kunci - Tambahkan dan kelola kunci enkripsi untuk menandatangani dan memvalidasi token, rahasia klien, sertifikat, dan kata sandi.

Penyewa Azure AD B2C adalah sumber daya pertama yang perlu Anda buat untuk mulai menggunakan Azure AD B2C. Pelajari cara:

Akun di Azure AD B2C

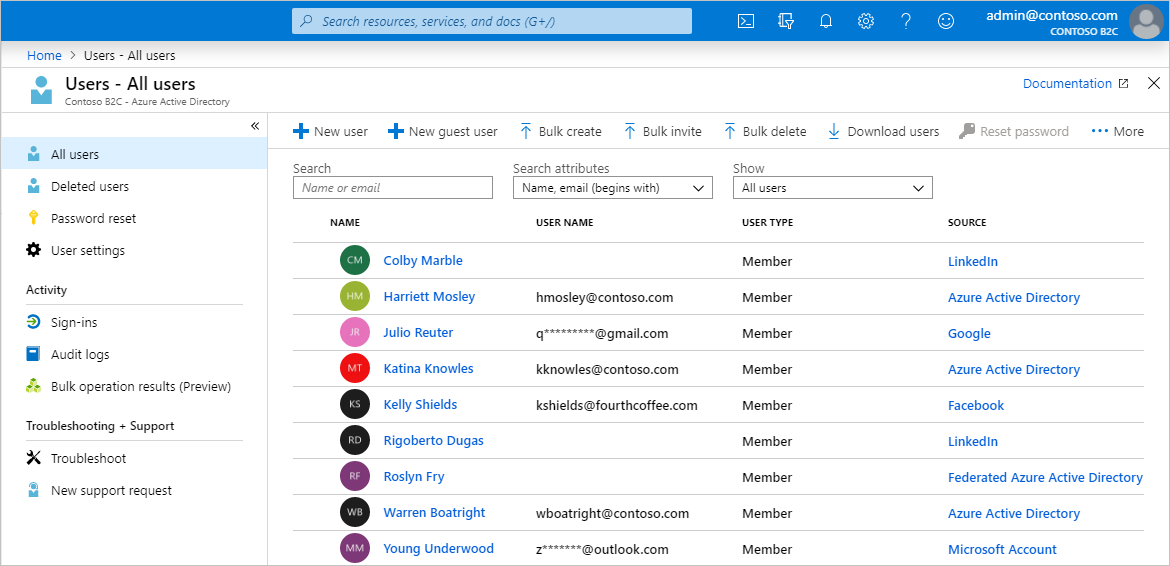

Azure AD B2C mendefinisikan beberapa jenis akun pengguna. ID Microsoft Entra, Microsoft Entra B2B, dan Azure Active Directory B2C berbagi jenis akun ini.

- Akun kerja - Pengguna dengan akun kerja dapat mengakses sumber daya dalam penyewa, dan dengan peran administrator, juga dapat mengelola penyewa. Pengguna dengan akun kerja dapat membuat akun konsumen baru, mengatur ulang kata sandi, memblokir/membuka blokir akun, dan mengatur izin atau menetapkan akun ke kelompok keamanan.

- Akun tamu - Pengguna eksternal yang Anda undang ke penyewa Anda sebagai tamu. Skenario umum untuk mengundang pengguna tamu ke penyewa Azure AD B2C Anda adalah untuk berbagi tanggung jawab administrasi.

- Akun konsumen - Akun yang dikelola oleh alur pengguna Azure AD B2C dan kebijakan kustom.

Gambar: Direktori pengguna dalam penyewa Azure AD B2C di portal Azure.

Akun konsumen

Dengan akun konsumen, pengguna dapat masuk ke aplikasi yang telah Anda amankan dengan Azure AD B2C. Namun, pengguna dengan akun konsumen tidak dapat mengakses sumber daya Azure, misalnya portal Microsoft Azure.

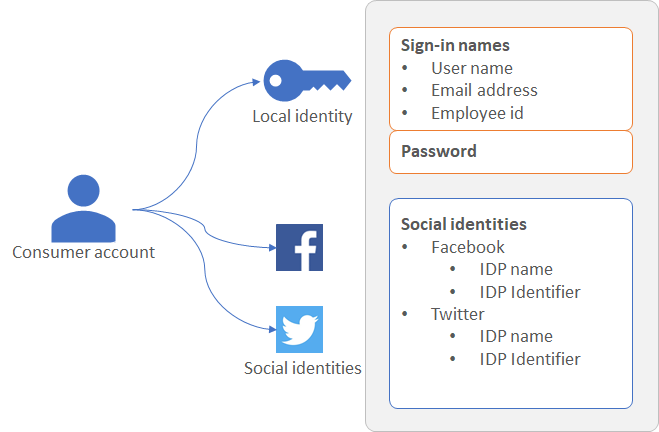

Akun konsumen dapat dikaitkan dengan jenis identitas ini:

- Identitas lokal, dengan nama pengguna dan kata sandi disimpan secara lokal di direktori Azure AD B2C. Kami sering menyebut identitas ini sebagai "akun lokal."

- Identitas sosial atau perusahaan, di mana identitas pengguna dikelola oleh penyedia identitas federasi. Misalnya, Facebook, Google, Microsoft, ADFS, atau Salesforce.

Pengguna dengan akun pelanggan dapat masuk dengan beberapa identitas. Misalnya, nama pengguna, email, ID karyawan, ID pemerintah, dan lain-lain. Satu akun dapat memiliki beberapa identitas, baik lokal maupun sosial, dengan kata sandi yang sama.

Gambar: Satu akun konsumen dengan beberapa identitas di Azure AD B2C

Untuk informasi selengkapnya, lihat Gambaran umum akun pengguna di Azure Active Directory B2C.

Opsi masuk akun lokal

Azure AD B2C menyediakan berbagai cara untuk mengautentikasi pengguna. Pengguna dapat masuk ke akun lokal, menggunakan nama pengguna dan kata sandi, verifikasi telepon (juga dikenal sebagai autentikasi dengan lebih sedikit kata sandi). Pendaftaran melalui surel diaktifkan secara default di pengaturan IdP akun lokal Anda.

Pelajari selengkapnya tentang opsi masuk atau cara untuk menyiapkan penyedia identitas akun lokal.

Atribut profil pengguna

Azure AD B2C memungkinkan Anda mengelola atribut umum profil akun konsumen. Misalnya nama tampilan, nama keluarga, nama yang diberikan, kota, dan lainnya.

Anda juga dapat memperluas skema Microsoft Entra untuk menyimpan informasi tambahan tentang pengguna Anda. Misalnya, negara/wilayah tempat tinggal mereka, bahasa pilihan, dan preferensi seperti apakah mereka ingin berlangganan nawala atau mengaktifkan autentikasi multifaktor. Untuk informasi selengkapnya, lihat:

Masuk dengan penyedia identitas eksternal

Anda dapat mengonfigurasi Azure AD B2C agar pengguna dapat masuk ke aplikasi Anda dengan kredensial dari penyedia identitas sosial dan perusahaan. Azure AD B2C dapat bekerja sama dengan penyedia identitas yang mendukung protokol OAuth 1.0, OAuth 2.0, OpenID Connect, dan SAML. Misalnya, Facebook, akun Microsoft, Google, Twitter, dan AD-FS.

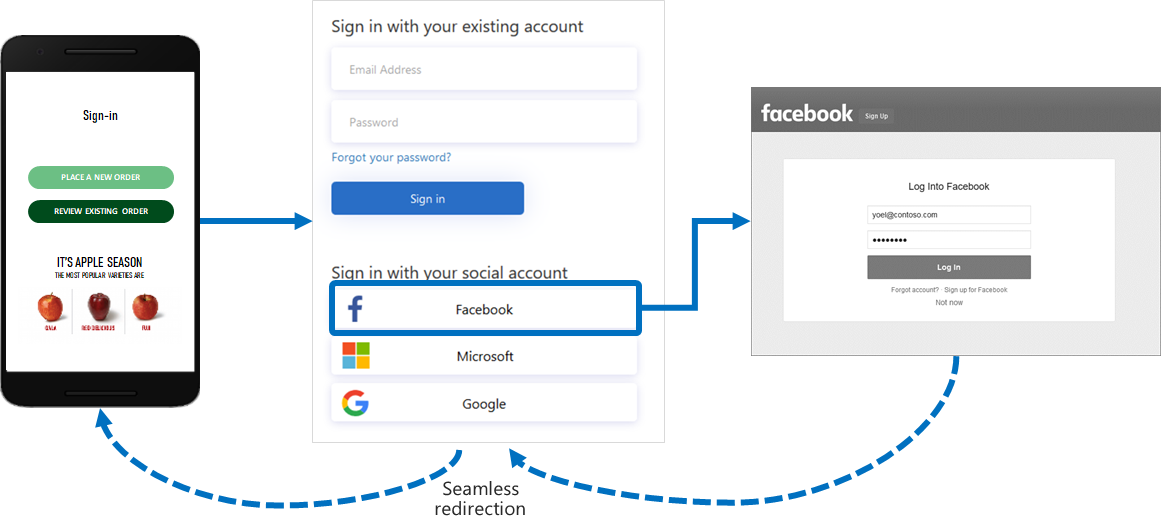

Dengan penyedia identitas eksternal, Anda dapat menawarkan kepada konsumen Anda kemampuan untuk masuk dengan akun sosial atau perusahaan yang ada, tanpa harus membuat akun baru hanya untuk aplikasi Anda.

Pada halaman pendaftaran atau halaman masuk, Azure AD B2C menyajikan daftar penyedia identitas eksternal yang dapat dipilih pengguna untuk masuk. Setelah mereka memilih salah satu penyedia identitas eksternal, mereka dialihkan ke situs web penyedia yang dipilih untuk menyelesaikan proses masuk. Setelah berhasil masuk, pengguna dikembalikan ke Azure AD B2C untuk autentikasi akun di aplikasi Anda.

Untuk melihat cara menambahkan penyedia identitas di Azure AD B2C, lihat Menambahkan penyedia identitas ke aplikasi Anda di Azure Active Directory B2C.

Pengalaman identitas: alur pengguna atau kebijakan kustom

Di Azure AD B2C, Anda dapat menentukan logika bisnis yang diikuti pengguna untuk mendapatkan akses ke aplikasi Anda. Misalnya, Anda dapat menentukan urutan langkah yang diikuti pengguna saat masuk, mendaftar, mengedit profil, atau mengatur ulang kata sandi. Setelah menyelesaikan urutan, pengguna memperoleh token dan mendapatkan akses ke aplikasi Anda.

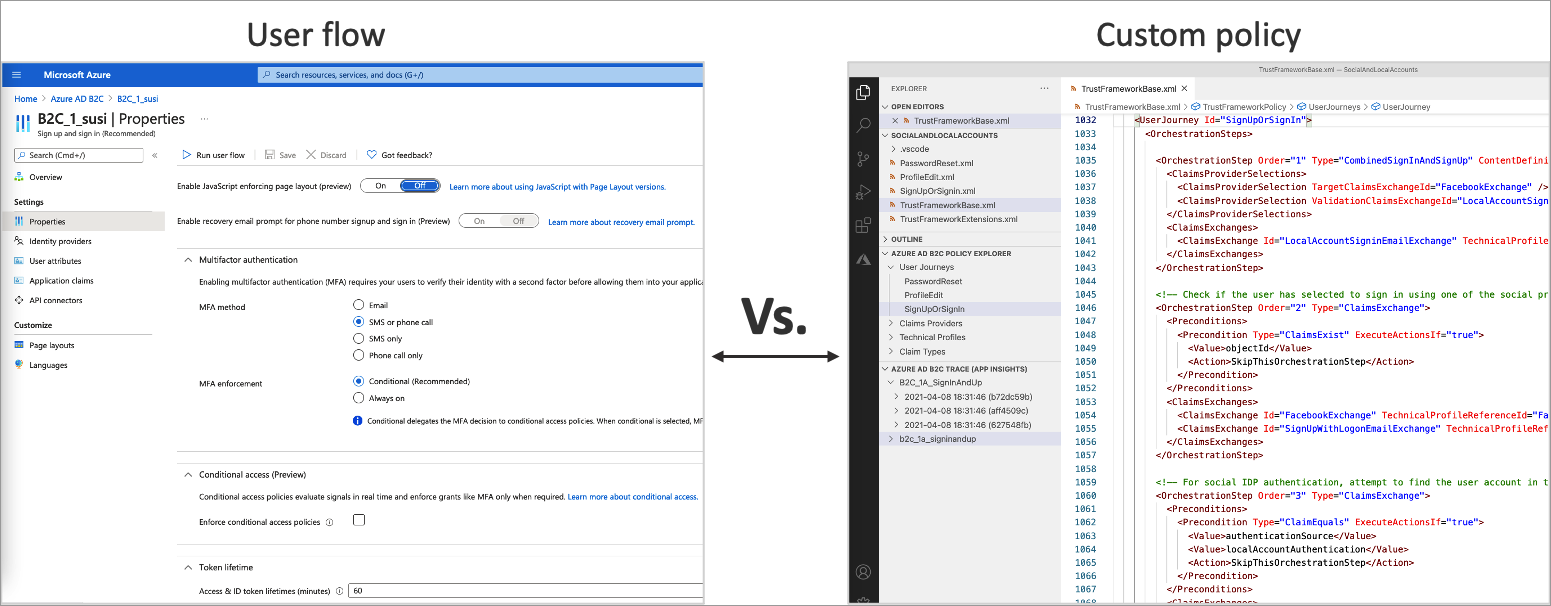

Di Azure AD B2C, ada dua cara untuk memberikan pengalaman pengguna identitas:

Alur pengguna adalah kebijakan yang telah ditentukan sebelumnya, bawaan, dan dapat dikonfigurasi yang kami sediakan sehingga Anda dapat membuat pengalaman pendaftaran, rincian masuk, dan pengeditan kebijakan dalam hitungan menit.

Kebijakan kustom memungkinkan Anda membuat perjalanan Anda sendiri untuk skenario pengalaman identitas yang kompleks.

Cuplikan layar berikut menunjukkan antarmuka pengguna pengaturan alur pengguna, versus file konfigurasi kebijakan kustom.

Baca artikel Gambaran umum alur pengguna dan kebijakan kustom. Artikel ini memberikan gambaran umum tentang alur pengguna dan kebijakan kustom, dan membantu Anda memutuskan metode mana yang paling sesuai untuk kebutuhan bisnis Anda.

Antarmuka pengguna

Di Azure AD B2C, Anda dapat membuat pengalaman identitas pengguna sehingga halaman yang ditampilkan berbaur mulus dengan tampilan dan nuansa merek Anda. Anda mendapatkan kontrol hampir penuh atas konten HTML dan CSS yang disajikan kepada pengguna Anda ketika mereka melanjutkan perjalanan identitas aplikasi Anda. Dengan fleksibilitas ini, Anda dapat mempertahankan konsistensi merek dan visual antara aplikasi Anda dan Azure AD B2C.

Catatan

Menyesuaikan halaman yang dirender oleh pihak ketiga saat menggunakan akun sosial terbatas pada opsi yang disediakan oleh Penyedia Identitas tersebut, dan berada di luar kendali Azure AD B2C.

Untuk informasi tentang kustomisasi UI, lihat:

- Menyesuaikan antarmuka pengguna

- Menyesuaikan antarmuka pengguna dengan templat HTML

- Mengaktifkan JavaScript dan memilih versi tata letak halaman

Domain kustom

Anda dapat menyesuaikan domain Azure AD B2C di URI pengalihan untuk aplikasi Anda. Domain kustom memungkinkan Anda untuk membuat pengalaman yang mulus sehingga halaman yang ditampilkan berbaur mulus dengan nama domain aplikasi Anda. Dari perspektif pengguna, mereka tetap berada di domain Anda selama proses masuk daripada mengalihkan ke domain default Azure AD B2C .b2clogin.com.

Untuk informasi selengkapnya, lihat Mengaktifkan domain kustom.

Pelokalan

Kustomisasi bahasa komputer di Azure AD B2C memungkinkan alur pengguna Anda untuk mengakomodasi berbagai bahasa komputer yang sesuai dengan kebutuhan pelanggan Anda. Microsoft menyediakan terjemahan untuk 36 bahasa, tetapi Anda juga dapat menyediakan terjemahan Anda sendiri untuk bahasa komputer apa pun.

Lihat cara kerja lokalisasi dalam Kustomisasi Bahasa Komputer di Azure Active Directory B2C.

Verifikasi email

Azure AD B2C memastikan alamat email yang valid dengan mengharuskan pelanggan memverifikasinya selama pendaftaran, dan alur reset kata sandi. Ini juga mencegah aktor jahat menggunakan proses otomatis untuk menghasilkan akun penipuan dalam aplikasi Anda.

Anda dapat menyesuaikan email ke pengguna yang mendaftar untuk menggunakan aplikasi Anda. Dengan penyedia email pihak ketiga, Anda dapat menggunakan templat surel sendiri dan alamat Dari: dan subjek, serta mendukung pengaturan pelokalan dan kata sandi sekali pakai (OTP) kustom. Untuk informasi selengkapnya, lihat:

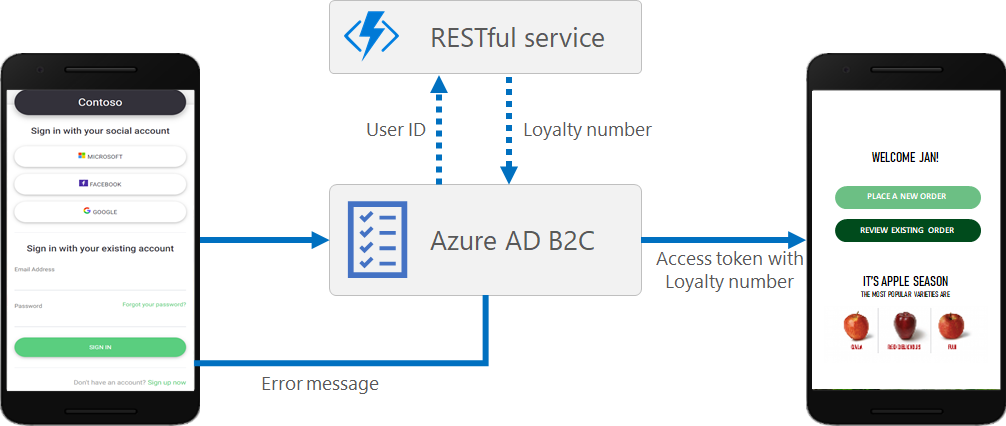

Menambahkan logika bisnis Anda sendiri dan memanggil RESTful API

Anda dapat berintegrasi dengan RESTful API dalam alur pengguna dan kebijakan kustom. Perbedaannya adalah, dalam alur pengguna, Anda melakukan panggilan di tempat tertentu, sedangkan dalam kebijakan kustom, Anda menambahkan logika bisnis Anda sendiri ke perjalanan. Fitur ini memungkinkan Anda untuk mengambil dan menggunakan data dari sumber identitas eksternal. Azure AD B2C dapat bertukar data dengan layanan RESTful untuk:

- Tampilkan pesan kesalahan khusus yang mudah digunakan.

- Validasi input pengguna untuk mencegah data yang salah bentuk bertahan di direktori pengguna Anda. Misalnya, Anda dapat memodifikasi data yang dimasukkan oleh pengguna, seperti mengkapitalisasi nama depan mereka jika mereka memasukkannya di semua huruf kecil.

- Memperkaya data pengguna dengan mengintegrasikan lebih lanjut dengan aplikasi lini bisnis perusahaan.

- Anda dapat mengirim pemberitahuan push, memperbarui database perusahaan, menjalankan proses migrasi pengguna, mengelola izin, mengaudit database, dan melakukan alur kerja lainnya.

Program loyalitas adalah skenario lain yang diaktifkan oleh dukungan Azure AD B2C untuk memanggil API REST. Layanan RESTful Anda dapat menerima alamat email pengguna, kueri database pelanggan Anda, dan mengembalikan nomor loyalitas pengguna ke Azure AD B2C.

Data yang dikembalikan dapat disimpan di akun direktori pengguna di Azure AD B2C. Data kemudian dapat dievaluasi lebih lanjut dalam langkah-langkah berikutnya dalam kebijakan, atau dimasukkan dalam token akses.

Anda dapat menambahkan panggilan REST API pada langkah apa pun dalam perjalanan pengguna yang ditentukan oleh kebijakan kustom. Misalnya, Anda dapat memanggil REST API:

- Selama proses masuk, tepat sebelum Azure AD B2C memvalidasi info masuk

- Segera setelah masuk

- Sebelum Azure AD B2C membuat akun baru di direktori

- Setelah Azure AD B2C membuat akun baru di direktori

- Sebelum Azure AD B2C menerbitkan token akses

Untuk informasi selengkapnya, lihat Mengintegrasikan pertukaran klaim REST API di kebijakan kustom Azure AD B2C Anda.

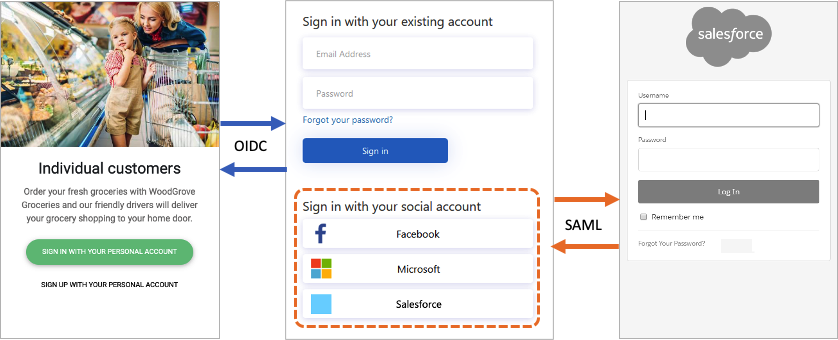

Protokol dan token

Untuk aplikasi, Azure AD B2C mendukung OAuth 2.0, OpenID Connect, dan protokol SAML untuk perjalanan. Aplikasi Anda memulai perjalanan dengan mengeluarkan permintaan autentikasi ke Azure AD B2C. Hasil permintaan ke Azure AD B2C adalah token keamanan, seperti token ID, token akses, atau token SAML. Token ini mendefinisikan identitas pengguna dalam aplikasi.

Untuk identitas eksternal, Azure AD B2C mendukung federasi dengan penyedia identitas OAuth 1.0, OAuth 2.0, OpenID Connect, dan SAML.

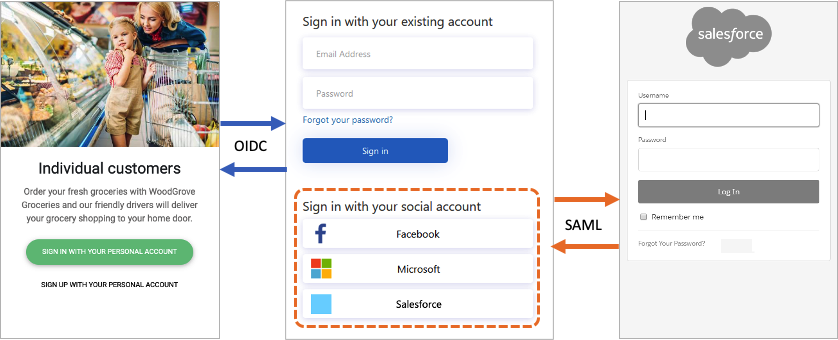

Diagram berikut ini memperlihatkan bagaimana Azure AD B2C dapat berkomunikasi menggunakan berbagai protokol dalam alur autentikasi yang sama:

- Aplikasi pihak yang mengandalkan memulai permintaan otorisasi ke Azure AD B2C menggunakan OpenID Connect.

- Ketika pengguna aplikasi memilih untuk masuk menggunakan penyedia identitas eksternal yang menggunakan protokol SAML, Azure AD B2C memanggil protokol SAML untuk berkomunikasi dengan penyedia identitas tersebut.

- Setelah pengguna menyelesaikan operasi masuk dengan penyedia identitas eksternal, Azure AD B2C kemudian mengembalikan token ke aplikasi pihak yang mengandalkan menggunakan OpenID Connect.

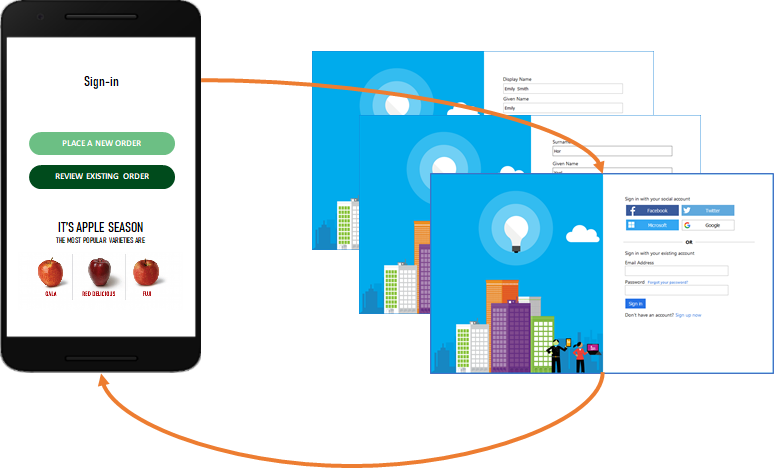

Integrasi aplikasi

Saat pengguna ingin masuk ke aplikasi Anda, aplikasi memulai permintaan otorisasi ke alur pengguna atau titik akhir yang disediakan kebijakan khusus. Alur pengguna atau kebijakan kustom menentukan dan mengontrol pengalaman pengguna. Saat mereka menyelesaikan alur pengguna, misalnya alur daftar atau masuk, Azure AD B2C membuat token, lalu mengarahkan pengguna kembali ke aplikasi Anda. Token ini khusus untuk Azure AD B2C dan tidak dikacaukan dengan token yang dikeluarkan oleh penyedia identitas pihak ketiga saat menggunakan akun sosial. Untuk informasi tentang cara menggunakan token pihak ketiga, lihat Meneruskan token akses penyedia identitas ke aplikasi Anda di Azure Active Directory B2C.

Beberapa aplikasi dapat menggunakan alur pengguna atau kebijakan kustom yang sama. Satu aplikasi dapat menggunakan beberapa alur pengguna atau kebijakan kustom.

Misalnya, untuk masuk ke aplikasi, aplikasi menggunakan alur pengguna daftar atau masuk. Setelah pengguna masuk, mereka mungkin ingin mengedit profil mereka, sehingga aplikasi memulai permintaan otorisasi lain, kali ini menggunakan alur pengguna edit profil.

Autentikasi multifaktor (MFA)

Autentikasi Multifaktor (MFA) Azure Active Directory B2C membantu mengamankan akses ke data dan aplikasi sekaligus mempertahankan kesederhanaan bagi pengguna Anda. Ini memberikan keamanan tambahan dengan mewajibkan bentuk autentikasi kedua, dan memberikan autentikasi yang kuat dengan menawarkan berbagai metode autentikasi yang mudah digunakan.

Pengguna Anda mungkin atau mungkin tidak ditantang untuk MFA berdasarkan keputusan konfigurasi yang dapat Anda buat sebagai admin.

Untuk informasi selengkapnya, lihat Mengaktifkan autentikasi multifaktor di Azure Active Directory B2C.

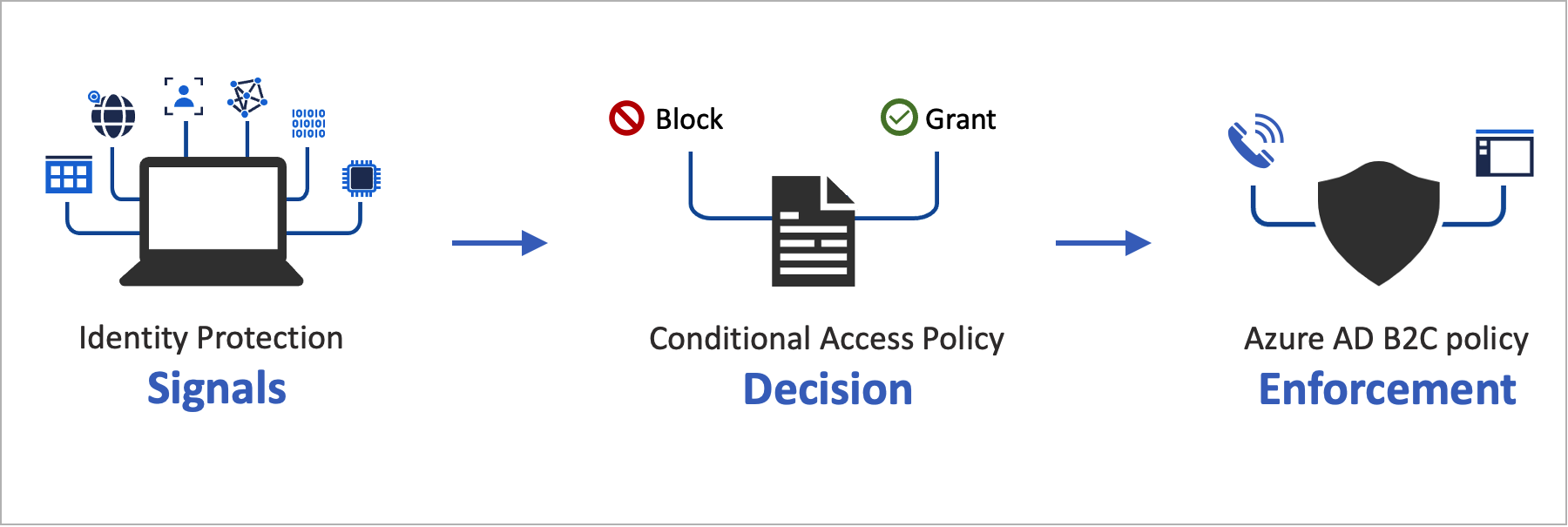

Akses Bersyarat

Microsoft Entra ID Protection fitur deteksi risiko, termasuk pengguna berisiko dan proses masuk berisiko, secara otomatis terdeteksi dan ditampilkan di penyewa B2C Azure AD Anda. Anda dapat membuat kebijakan Akses Bersyarat yang menggunakan deteksi risiko ini untuk menentukan tindakan perbaikan dan memberlakukan kebijakan organisasi.

Azure AD B2C mengevaluasi setiap peristiwa masuk dan memastikan bahwa semua persyaratan kebijakan terpenuhi sebelum memberikan akses pengguna. Pengguna atau proses masuk yang berisiko dapat diblokir, atau ditantang dengan perbaikan khusus seperti autentikasi multifaktor (MFA). Untuk informasi selengkapnya, lihat Perlindungan Identitas dan Akses Bersyarat.

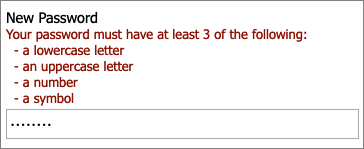

Kebijakan kompleksitas kata sandi

Selama pendaftaran atau reset kata sandi, pengguna anda harus menyediakan kata sandi yang memenuhi aturan kompleksitas. Secara default, Azure AD B2C menerapkan kebijakan kata sandi yang kuat. Azure AD B2C juga menyediakan opsi konfigurasi untuk menentukan persyaratan kompleksitas kata sandi yang digunakan pelanggan Anda saat mereka menggunakan akun lokal.

Untuk informasi selengkapnya, lihat Mengonfigurasi persyaratan kompleksitas untuk kata sandi di Azure AD B2C.

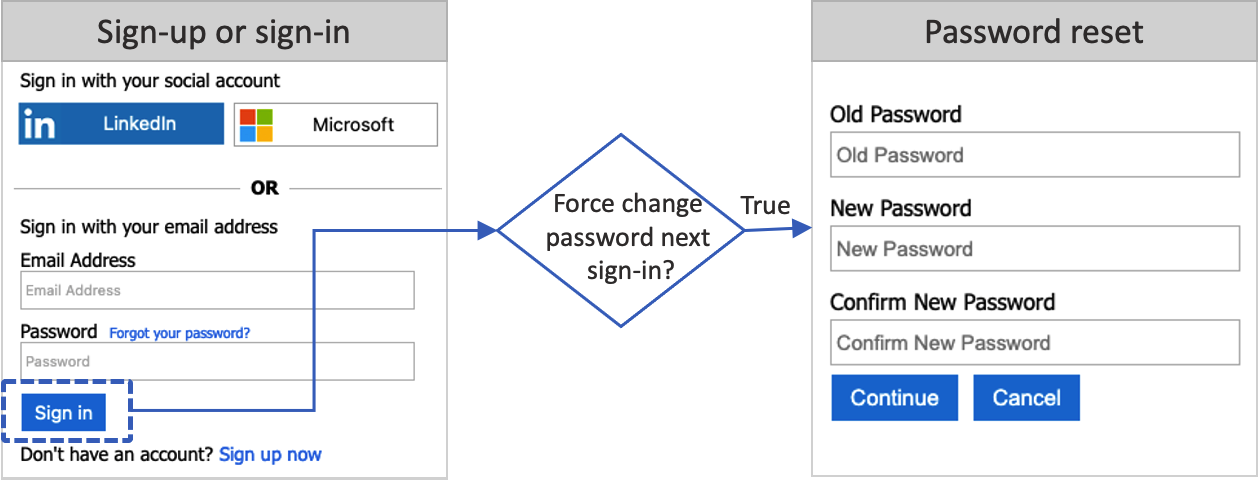

Menerapkan reset kata sandi

Sebagai administrator penyewa Azure AAD B2C, Anda dapat mengatur ulang kata sandi pengguna jika pengguna lupa kata sandi mereka. Atau, Anda ingin memaksa mereka untuk mengatur ulang kata sandi. Untuk informasi selengkapnya, lihat Menyiapkan alur reset kata sandi paksa.

Penguncian akun pintar

Untuk mencegah upaya tebakan kata sandi brute-force, Azure AD B2C menggunakan strategi canggih untuk mengunci akun berdasarkan IP permintaan, kata sandi yang dimasukkan, dan beberapa faktor lainnya. Durasi penguncian secara otomatis meningkat berdasarkan risiko dan jumlah upaya.

Untuk informasi selengkapnya tentang mengelola pengaturan perlindungan kata sandi, lihat Mengurangi serangan kredensial di Azure AD B2C.

Melindungi sumber daya dan identitas pelanggan

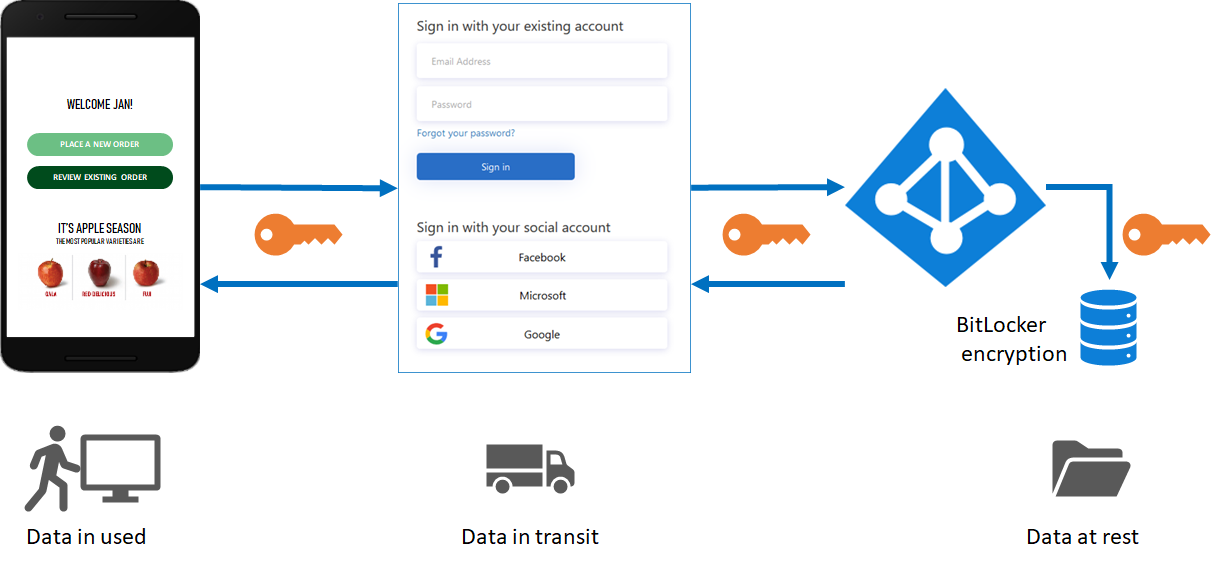

Azure AD B2C mematuhi keamanan, privasi, dan komitmen lain yang dijelaskan di Pusat Kepercayaan Microsoft Azure.

Sesi dimodelkan sebagai data terenkripsi, dengan kunci dekripsi hanya diketahui oleh Azure AD B2C STS. Algoritma enkripsi yang kuat, AES-192, digunakan. Semua jalur komunikasi dilindungi dengan TLS untuk kerahasiaan dan integritas. Layanan Token Keamanan kami menggunakan sertifikat Extended Validation (EV) untuk TLS. Secara umum, Layanan Token Keamanan mengurangi serangan scripting lintas situs (XSS) dengan tidak menyajikan input yang tidak tepercaya.

Akses ke data pengguna

Azure AD penyewa B2C berbagi banyak karakteristik dengan penyewa Microsoft Entra perusahaan yang digunakan untuk karyawan dan mitra. Aspek bersama mencakup mekanisme untuk melihat peran administratif, menetapkan peran, dan mengaudit aktivitas.

Anda dapat menetapkan peran untuk mengontrol siapa yang dapat melakukan tindakan administratif tertentu di Azure AD B2C, termasuk:

- Membuat dan mengelola semua aspek alur pengguna

- Membuat dan mengelola skema atribut yang tersedia untuk semua alur pengguna

- Mengonfigurasi penyedia identitas untuk digunakan dalam federasi langsung

- Dapat membuat dan mengelola kebijakan kerangka kerja kepercayaan di IEF (kebijakan kustom)

- Dapat mengelola rahasia untuk federasi dan enkripsi di IEF (kebijakan kustom)

Untuk informasi selengkapnya tentang peran Microsoft Entra, termasuk dukungan peran administrasi Azure AD B2C, lihat Izin peran administrator di ID Microsoft Entra.

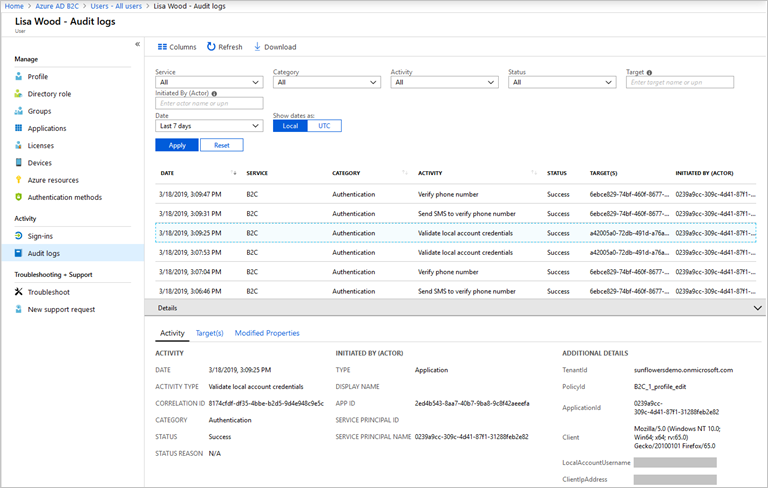

Audit dan log

Azure AD B2C memancarkan jejak audit yang berisi informasi aktivitas tentang sumber dayanya, token yang dikeluarkan, dan akses admin. Anda dapat menggunakan jejak audit ini untuk mempelajari aktivitas platform dan mendiagnosis masalah. Entri jejak audit tersedia segera setelah aktivitas yang dihasilkan peristiwa tersebut terjadi.

Dalam jejak audit, yang tersedia untuk penyewa Azure AD B2C Anda atau untuk pengguna tertentu, Anda dapat menemukan informasi termasuk:

- Aktivitas mengenai otorisasi pengguna untuk mengakses sumber daya B2C (misalnya, admin yang mengakses daftar kebijakan B2C)

- Aktivitas yang terkait dengan atribut direktori diambil saat admin masuk menggunakan portal Microsoft Azure

- Membuat, membaca, memperbarui, dan menghapus (CRUD) operasi pada aplikasi B2C

- Operasi CRUD pada kunci yang disimpan dalam kontainer kunci B2C

- Operasi CRUD pada sumber daya B2C (misalnya, kebijakan dan penyedia identitas)

- Validasi informasi masuk pengguna dan penerbitan token

Untuk informasi selengkapnya tentang jejak audit, lihat Mengakses jejak audit Azure AD B2C.

Analitik penggunaan

Azure AD B2C memungkinkan Anda menemukan kapan orang mendaftar atau masuk ke aplikasi Anda, di mana pengguna berada, serta browser dan sistem operasi apa yang mereka gunakan.

Dengan mengintegrasikan Azure Application Insights ke dalam kebijakan kustom Azure AD B2C, Anda dapat mendapatkan wawasan tentang cara orang mendaftar, masuk, mengatur ulang kata sandi mereka, atau mengedit profil mereka. Dengan pengetahuan tersebut, Anda dapat membuat keputusan berbasis data untuk siklus pengembangan Anda yang akan datang.

Untuk informasi selengkapnya, lihat Melacak perilaku pengguna di Azure Active Directory B2C dengan menggunakan Application Insights.

Ketersediaan wilayah dan residensi data

Layanan Azure AD B2C umumnya tersedia di seluruh dunia dengan opsi untuk residensi data di wilayah sebagaimana ditentukan dalam Produk tersedia menurut wilayah. Residensi data ditentukan oleh negara/kawasan yang Anda pilih saat membuat penyewa.

Pelajari lebih lanjut tentang Ketersediaan Wilayah layanan Azure Active Directory B2C & data residensi dan Perjanjian Tingkat Layanan (SLA) untuk Azure Active Directory B2C.

Automasi menggunakan Microsoft Graph API

Gunakan MS graph API untuk mengelola direktori Azure AD B2C Anda. Anda juga dapat membuat direktori Azure AD B2C itu sendiri. Anda dapat mengelola pengguna, IdP, arus pengguna, kebijakan kustom, dan banyak lagi.

Pelajari lebih lanjut tentang cara Mengelola Azure AD B2C dengan Microsoft Graph.

Batas dan pembatasan layanan Azure Active Directory B2C

Pelajari lebih lanjut tentang Batas dan larangan layanan Azure AD B2C

Langkah berikutnya

Sekarang Anda memiliki pandangan yang lebih mendalam tentang fitur dan aspek teknis Azure Active Directory B2C: