Menyiapkan pendaftaran dan rincian masuk dengan akun AAD B2C dari penyewa AAD B2C lain

Sebelum memulai, gunakan pemilih Pilih jenis kebijakan untuk memilih jenis kebijakan yang Anda siapkan. Azure Active Directory B2C menawarkan dua metode untuk menentukan cara pengguna berinteraksi dengan aplikasi Anda: melalui alur pengguna yang telah ditentukan sebelumnya atau melalui kebijakan kustom yang sepenuhnya dapat dikonfigurasi. Langkah yang diperlukan dalam artikel ini berbeda untuk setiap metode.

Catatan

Di Azure Active Directory B2C, kebijakan kustom didesain khusus untuk menangani skenario kompleks. Untuk skenario umum, sebaiknya gunakan alur pengguna bawaan. Jika Anda belum melakukannya, pelajari tentang paket starter kebijakan kustom di Mulai dengan kebijakan kustom di Azure Active Directory B2C.

Gambaran Umum

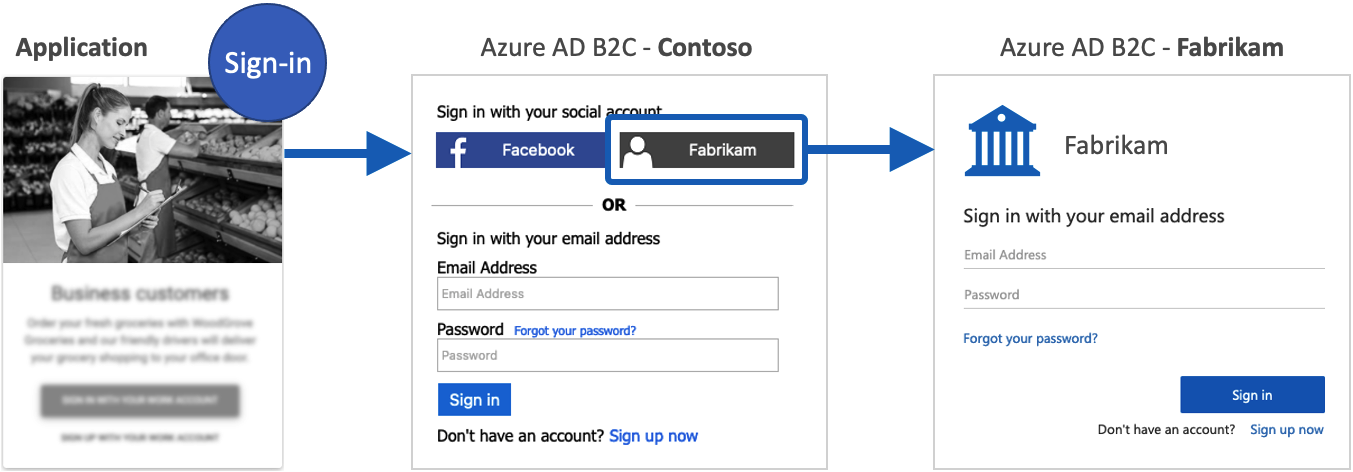

Artikel ini menjelaskan cara menyiapkan federasi dengan penyewa Azure AD B2C lainnya. Saat aplikasi Anda dilindungi dengan Azure AD B2C, ini memungkinkan pengguna dari Azure AD B2C lain untuk masuk dengan akun mereka yang sudah ada. Dalam diagram berikut, pengguna dapat masuk ke aplikasi yang dilindungi oleh Azure AD B2C Contoso, dengan akun yang dikelola oleh penyewa Azure AD B2C Fabrikam. Dalam hal ini, akun pengguna harus ada di penyewa Fabrikam sebelum aplikasi yang dilindungi oleh Azure AD B2C Contoso dapat mencoba masuk.

Prasyarat

- Buat alur pengguna agar pengguna dapat mendaftar dan masuk ke aplikasi Anda.

- Daftarkan aplikasi web.

- Selesaikan langkah-langkah dalam Memulai dengan kebijakan kustom di Active Directory B2C

- Daftarkan aplikasi web.

Memverifikasi domain penerbit aplikasi

Mulai November 2020, pendaftaran aplikasi baru muncul sebagai belum diverifikasi di permintaan izin pengguna kecuali domain penerbit aplikasi diverifikasidan identitas perusahaan telah diverifikasi dengan Jaringan Mitra Microsoft dan terkait dengan aplikasi. (Pelajari selengkapnya tentang perubahan ini.) Perhatikan bahwa untuk alur pengguna Azure AD B2C, domain penerbit hanya muncul saat menggunakan akun Microsoft atau penyewa Microsoft Entra lainnya sebagai penyedia identitas. Untuk memenuhi persyaratan baru ini, lakukan hal berikut:

- Verifikasi identitas perusahaan Anda menggunakan akun Microsoft Partner Network (MPN) Anda. Proses ini memverifikasi informasi tentang perusahaan Anda dan kontak utama perusahaan Anda.

- Selesaikan proses verifikasi penerbit untuk mengaitkan akun MPN Anda dengan pendaftaran aplikasi Anda menggunakan salah satu opsi berikut:

- Jika pendaftaran aplikasi untuk idP akun Microsoft berada di penyewa Microsoft Entra, verifikasi aplikasi Anda di portal Pendaftaran Aplikasi.

- Jika pendaftaran aplikasi untuk IdP akun Microsoft berada di penyewa Azure AD B2C, tandai aplikasi Anda sebagai diverifikasi penerbit menggunakan API Microsoft Graph (misalnya, menggunakan Graph Explorer). UI untuk menyetel penerbit terverifikasi aplikasi saat ini dinonaktifkan untuk penyewa Azure AD B2C.

Membuat aplikasi Azure AD B2C

Untuk mengaktifkan masuk bagi pengguna dengan akun dari penyewa Azure AD B2C lain (misalnya, Fabrikam), di Azure AD B2C Anda (misalnya, Contoso):

- Buat alur pengguna, atau kebijakan kustom.

- Kemudian buat aplikasi di Azure AD B2C, seperti yang dijelaskan di bagian ini.

Untuk membuat aplikasi.

Masuk ke portal Azure.

Jika Anda memiliki akses ke beberapa penyewa, pilih ikon Pengaturan di menu atas untuk beralih ke penyewa Azure AD B2C Anda dari menu Direktori + langganan.

Di portal Microsoft Azure, cari dan pilih AAD B2C.

Pilih Pendaftaran aplikasi, lalu pilih Pendaftaran baru.

Masukkan Nama untuk aplikasi. Misalnya, ContosoApp.

Di bagian Tipe akun yang didukung, pilih Akun di penyedia identitas atau direktori organisasi apa pun (untuk mengautentikasi pengguna dengan alur pengguna).

Di bawah Redirect URI, pilih Web, lalu masukkan URL berikut dengan semua huruf kecil, di mana

your-B2C-tenant-namediganti dengan nama penyewa Azure AD B2C Anda (misalnya, Contoso).https://your-B2C-tenant-name.b2clogin.com/your-B2C-tenant-name.onmicrosoft.com/oauth2/authrespContohnya,

https://contoso.b2clogin.com/contoso.onmicrosoft.com/oauth2/authresp.Jika Anda menggunakan domain kustom, masukkan

https://your-domain-name/your-tenant-name.onmicrosoft.com/oauth2/authresp. Gantiyour-domain-namedengan domain kustom Anda, danyour-tenant-namedengan nama penyewa Anda.Di bagian Izin, pilih kotak centang Berikan izin admin untuk openid dan akses offline.

Pilih Daftarkan.

Di halaman Azure AD B2C - Pendaftaran aplikasi, pilih aplikasi yang Anda buat, misalnya ContosoApp.

Catat ID Aplikasi (klien) yang terlihat pada halaman Gambaran umum aplikasi. Anda memerlukan ID klien saat mengonfigurasi IdP di bagian berikutnya.

Di menu sebelah kiri, di bagian Kelola, pilih Sertifikat & rahasia.

Pilih Rahasia klien baru.

Masukkan deskripsi untuk rahasia klien dalam kotak Deskripsi. Misalnya, clientsecret1.

Di bawahKedaluwarsa, pilih durasi yang membuat rahasia tersebut valid, lalu pilih Tambahkan.

Catat Nilai rahasia. Anda memerlukan ID klien saat mengonfigurasi IdP di bagian berikutnya.

Konfigurasikan Azure AD B2C sebagai penyedia identitas

Masuk ke portal Azure.

Jika Anda memiliki akses ke beberapa penyewa, pilih ikon Pengaturan di menu atas untuk beralih ke penyewa Azure AD B2C Anda dari menu Direktori + langganan.

Pilih Semua layanan di pojok kiri atas portal Microsoft Azure, lalu cari dan pilih AAD B2C.

Pilih Penyedia identitas, lalu pilih Penyedia OpenID Connect baru.

Masukkan nama . Misalnya, masukkan Fabrikam.

Untuk url Metadata, masukkan URL berikut menggantikan

{tenant}dengan nama domain penyewa Azure AD B2C Anda (misalnya, Fabrikam). Ganti{policy}dengan nama kebijakan yang Anda konfigurasikan di penyewa lain:https://{tenant}.b2clogin.com/{tenant}.onmicrosoft.com/{policy}/v2.0/.well-known/openid-configurationContohnya,

https://fabrikam.b2clogin.com/fabrikam.onmicrosoft.com/B2C_1_susi/v2.0/.well-known/openid-configuration.Untuk ID Klien, masukkan ID aplikasi yang sebelumnya Anda rekam.

Untuk Rahasia klien, masukkan rahasia klien yang Anda rekam sebelumnya.

Untuk Cakupan, masukkan

openid.Biarkan nilai default untuk Jenis respons, dan Mode respons.

(Opsional) Untuk Petunjuk domain, masukkan nama domain yang ingin Anda gunakan untuk masuk langsung. Misalnya fabrikam.com.

Di Pemetaan klaim IdP, pilih klaim berikut:

- ID Pengguna: sub

- Nama tampilan: nama

- Nama pemberian: nama_pemberian

- Nama belakang: nama_keluarga

- Email: email

Pilih Simpan.

Tambahkan penyedia identitas Azure AD B2C ke alur pengguna

- Di penyewa AAD B2C Anda, pilih Alur pengguna.

- Klik alur pengguna yang ingin Anda tambahkan penyedia identitas Azure AD B2C.

- Di bawah Penyedia identitas sosial, pilih Fabrikam.

- Pilih Simpan.

- Untuk menguji kebijakan Anda, pilih Jalankan alur pengguna.

- Untuk Aplikasi, pilih aplikasi web bernama testapp1 yang Anda daftarkan sebelumnya. URL Balasan harus menunjukkan

https://jwt.ms. - Klik tombol Jalankan alur pengguna.

- Dari halaman pendaftaran atau masuk, pilih Fabrikam untuk masuk dengan penyewa Azure AD B2C lainnya.

Jika proses masuk berhasil, browser Anda dialihkan ke https://jwt.ms, yang menampilkan konten token yang dikembalikan oleh Azure AD B2C.

Buat kunci kebijakan

Anda perlu menyimpan kunci aplikasi yang Anda buat sebelumnya di penyewa Azure AD B2C Anda.

- Jika Anda memiliki akses ke beberapa penyewa, pilih ikon Pengaturan di menu atas untuk beralih ke penyewa Azure AD B2C Anda dari menu Direktori + langganan.

- Pilih Semua layanan di pojok kiri atas portal Microsoft Azure, lalu cari dan pilih AAD B2C.

- Di bagian Kebijakan, pilih IEF.

- Pilih Kunci kebijakan lalu pilih Tambahkan.

- Untuk Opsi, pilih

Manual. - Masukkan Nama untuk kunci kebijakan. Contohnya,

FabrikamAppSecret. AwalanB2C_1A_ditambahkan secara otomatis ke nama kunci Anda saat dibuat, jadi referensinya dalam XML di bagian berikut adalah ke B2C_1A_FabrikamAppSecret. - Di Rahasia, masukkan rahasia klien Anda yang sebelumnya Anda rekam.

- Untuk Penggunaan kunci, pilih

Signature. - Pilih Buat.

Konfigurasikan Azure AD B2C sebagai penyedia identitas

Untuk memungkinkan pengguna masuk menggunakan akun dari penyewa Azure AD B2C (Fabrikam), Anda perlu menentukan Azure AD B2C lain sebagai penyedia klaim yang dapat berkomunikasi dengan Azure AD B2C melalui titik akhir. Titik akhir menyediakan set klaim yang digunakan oleh Azure AD B2C untuk memverifikasi bahwa pengguna tertentu telah diautentikasi.

Anda dapat menentukan Azure AD B2C sebagai penyedia klaim dengan menambahkan Azure AD B2C ke elemen ClaimsProvider di file ekstensi kebijakan Anda.

Buka file TrustFrameworkExtensions.xml.

Temukan elemen ClaimsProviders. Jika tidak ada, tambahkan di bawah elemen akar.

Tambahkan ClaimsProvider baru sebagai berikut:

<ClaimsProvider> <Domain>fabrikam.com</Domain> <DisplayName>Federation with Fabrikam tenant</DisplayName> <TechnicalProfiles> <TechnicalProfile Id="AzureADB2CFabrikam-OpenIdConnect"> <DisplayName>Fabrikam</DisplayName> <Protocol Name="OpenIdConnect"/> <Metadata> <!-- Update the Client ID below to the Application ID --> <Item Key="client_id">00000000-0000-0000-0000-000000000000</Item> <!-- Update the metadata URL with the other Azure AD B2C tenant name and policy name --> <Item Key="METADATA">https://{tenant}.b2clogin.com/{tenant}.onmicrosoft.com/{policy}/v2.0/.well-known/openid-configuration</Item> <Item Key="UsePolicyInRedirectUri">false</Item> <Item Key="response_types">code</Item> <Item Key="scope">openid</Item> <Item Key="response_mode">form_post</Item> <Item Key="HttpBinding">POST</Item> </Metadata> <CryptographicKeys> <Key Id="client_secret" StorageReferenceId="B2C_1A_FabrikamAppSecret"/> </CryptographicKeys> <OutputClaims> <OutputClaim ClaimTypeReferenceId="issuerUserId" PartnerClaimType="sub" /> <OutputClaim ClaimTypeReferenceId="givenName" PartnerClaimType="given_name" /> <OutputClaim ClaimTypeReferenceId="surname" PartnerClaimType="family_name" /> <OutputClaim ClaimTypeReferenceId="displayName" PartnerClaimType="name" /> <OutputClaim ClaimTypeReferenceId="email" PartnerClaimType="email" /> <OutputClaim ClaimTypeReferenceId="identityProvider" PartnerClaimType="iss" /> <OutputClaim ClaimTypeReferenceId="authenticationSource" DefaultValue="socialIdpAuthentication" AlwaysUseDefaultValue="true" /> <OutputClaim ClaimTypeReferenceId="otherMails" PartnerClaimType="emails"/> </OutputClaims> <OutputClaimsTransformations> <OutputClaimsTransformation ReferenceId="CreateRandomUPNUserName" /> <OutputClaimsTransformation ReferenceId="CreateUserPrincipalName" /> <OutputClaimsTransformation ReferenceId="CreateAlternativeSecurityId" /> </OutputClaimsTransformations> <UseTechnicalProfileForSessionManagement ReferenceId="SM-SocialLogin"/> </TechnicalProfile> </TechnicalProfiles> </ClaimsProvider>Perbarui elemen XML berikut ini dengan nilai yang relevan:

Elemen XML Nilai ClaimsProvider\Domain Nama domain yang digunakan untuk rincian masuk langsung. Masukkan nama domain yang ingin Anda gunakan di rincian masuk langsung. Misalnya fabrikam.com. TechnicalProfile\DisplayName Nilai ini akan ditampilkan pada tombol rincian masuk di layar rincian masuk Anda. Misal seperti Fabrikam. Metadata\client_id Pengidentifikasi aplikasi IdP. Perbarui ID Klien dengan ID Aplikasi yang Anda buat sebelumnya di penyewa Azure AD B2C lainnya. Metadata\METADATA URL yang mengarah ke dokumen konfigurasi IdP OpenID Connect, yang juga dikenal sebagai titik akhir konfigurasi OpenID yang telah dikenal. Masukkan URL berikut menggantikan {tenant}dengan nama domain penyewa Azure AD B2C lainnya (Fabrikam). Ganti{tenant}dengan nama kebijakan yang Anda konfigurasikan di penyewa lain, dan{policy]dengan nama kebijakan:https://{tenant}.b2clogin.com/{tenant}.onmicrosoft.com/{policy}/v2.0/.well-known/openid-configuration. Contohnya,https://fabrikam.b2clogin.com/fabrikam.onmicrosoft.com/B2C_1_susi/v2.0/.well-known/openid-configuration.CryptographicKeys Perbarui nilai StorageReferenceId ke nama kunci kebijakan yang dibuat sebelumnya. Contohnya, B2C_1A_FabrikamAppSecret.

Menambahkan perjalanan pengguna

Pada tahap ini, penyedia identitas telah disiapkan, tetapi belum tersedia di halaman masuk mana pun. Jika Anda tidak memiliki perjalanan pengguna kustom Anda sendiri, buat duplikat perjalanan pengguna template yang sudah ada, jika tidak lanjutkan ke langkah berikutnya.

- Buka file TrustFrameworkBase.xml dari paket pemula.

- Temukan dan salin seluruh konten elemen UserJourney yang menyertakan

Id="SignUpOrSignIn". - Buka TrustFrameworkExtensions.xml dan temukan elemen UserJourneys. Jika elemen tersebut tidak ada, tambahkan.

- Tempelkan seluruh konten elemen UserJourney yang Anda salin sebagai anak dari elemen UserJourneys.

- Ganti nama Id perjalanan pengguna. Contohnya,

Id="CustomSignUpSignIn".

Tambahkan penyedia identitas ke perjalanan pengguna

Sekarang setelah Anda memiliki perjalanan pengguna, tambahkan penyedia identitas baru ke perjalanan pengguna. Anda terlebih dahulu menambahkan tombol masuk, lalu tautkan tombol tersebut ke tindakan. Tindakan ini adalah profil teknis yang Anda buat sebelumnya.

Dalam perjalanan pengguna, temukan elemen langkah orkestrasi yang mencakup

Type="CombinedSignInAndSignUp"atauType="ClaimsProviderSelection". Ini biasanya langkah orkestrasi pertama. Elemen ClaimsProviderSelections berisi daftar penyedia identitas yang dapat digunakan pengguna untuk masuk. Urutan elemen mengontrol urutan tombol masuk yang disajikan kepada pengguna. Tambahkan elemen XML ClaimsProviderSelection. Tetapkan nilai TargetClaimsExchangeId ke nama yang bersahabat.Pada langkah orkestrasi berikutnya, tambahkan elemen ClaimsExchange. Set Id ke nilai pertukaran klaim target Id. Perbarui nilai TechnicalProfileReferenceId ke Id profil teknis yang Anda buat sebelumnya.

XML berikut menunjukkan dua langkah orkestrasi pertama dari perjalanan pengguna dengan penyedia identitas:

<OrchestrationStep Order="1" Type="CombinedSignInAndSignUp" ContentDefinitionReferenceId="api.signuporsignin">

<ClaimsProviderSelections>

...

<ClaimsProviderSelection TargetClaimsExchangeId="AzureADB2CFabrikamExchange" />

</ClaimsProviderSelections>

...

</OrchestrationStep>

<OrchestrationStep Order="2" Type="ClaimsExchange">

...

<ClaimsExchanges>

<ClaimsExchange Id="AzureADB2CFabrikamExchange" TechnicalProfileReferenceId="AzureADB2CFabrikam-OpenIdConnect" />

</ClaimsExchanges>

</OrchestrationStep>

Mengonfigurasi kebijakan pihak yang diandalkan

Kebijakan pihak yang diandalkan, misalnya SignUpSignIn.xml, menentukan perjalanan yang akan dijalankan Azure AD B2C. Temukan elemen DefaultUserJourney dalam pihak yang diandalkan. Perbarui ReferenceId agar sesuai dengan ID perjalanan, tempat Anda menambahkan IdP.

Dalam contoh berikut, untuk perjalanan CustomSignUpSignIn, ReferenceId diatur ke CustomSignUpSignIn:

<RelyingParty>

<DefaultUserJourney ReferenceId="CustomSignUpSignIn" />

...

</RelyingParty>

Mengunggah kebijakan kustom

- Masuk ke portal Azure.

- Pilih ikon Direktori + Langganan di toolbar portal, lalu pilih direktori yang berisi penyewa Azure AD B2C Anda.

- Di portal Microsoft Azure, cari dan pilih AAD B2C.

- Di bagian Kebijakan, pilih IEF.

- Pilih Unggah Kebijakan Kustom, lalu unggah dua file kebijakan yang Anda ubah, dalam urutan berikut: kebijakan ekstensi, misalnya

TrustFrameworkExtensions.xml, lalu kebijakan pihak yang diandalkan, sepertiSignUpSignIn.xml.

Menguji kebijakan kustom Anda

- Pilih kebijakan pihak yang mengandalkan Anda, misalnya

B2C_1A_signup_signin. - Untuk Aplikasi, pilih aplikasi web yang Anda daftarkan sebelumnya. URL Balasan harus menunjukkan

https://jwt.ms. - Pilih tombol Jalankan sekarang.

- Dari halaman pendaftaran atau masuk, pilih Fabrikam untuk masuk dengan penyewa Azure AD B2C lainnya.

Jika proses masuk berhasil, browser Anda dialihkan ke https://jwt.ms, yang menampilkan konten token yang dikembalikan oleh Azure AD B2C.

Langkah berikutnya

Pelajari cara meneruskan token Azure AD B2C lainnya ke aplikasi Anda.