Masuk ke Microsoft Entra ID dengan email sebagai alternatif ID log masuk (Preview)

Catatan

Masuk ke MICROSOFT Entra ID dengan email sebagai ID masuk alternatif adalah fitur pratinjau publik ID Microsoft Entra. Untuk mengetahui informasi selengkapnya mengenai pratinjau, lihat Ketentuan Penggunaan Tambahan untuk Pratinjau Microsoft Azure.

Banyak organisasi ingin mengizinkan pengguna masuk ke MICROSOFT Entra ID menggunakan kredensial yang sama dengan lingkungan direktori lokal mereka. Dengan pendekatan ini, yang dikenal sebagai autentikasi hibrid, pengguna hanya perlu mengingat serangkaian info masuk.

Beberapa organisasi belum berpindah ke autentikasi hibrid karena alasan berikut:

- Secara default, Nama Prinsipal Pengguna (UPN) Microsoft Entra diatur ke nilai yang sama dengan UPN lokal.

- Mengubah Microsoft Entra UPN menciptakan ketidakcocokan antara lingkungan lokal dan Microsoft Entra yang dapat menyebabkan masalah dengan aplikasi dan layanan tertentu.

- Karena alasan bisnis atau kepatuhan, organisasi tidak ingin menggunakan UPN lokal untuk masuk ke ID Microsoft Entra.

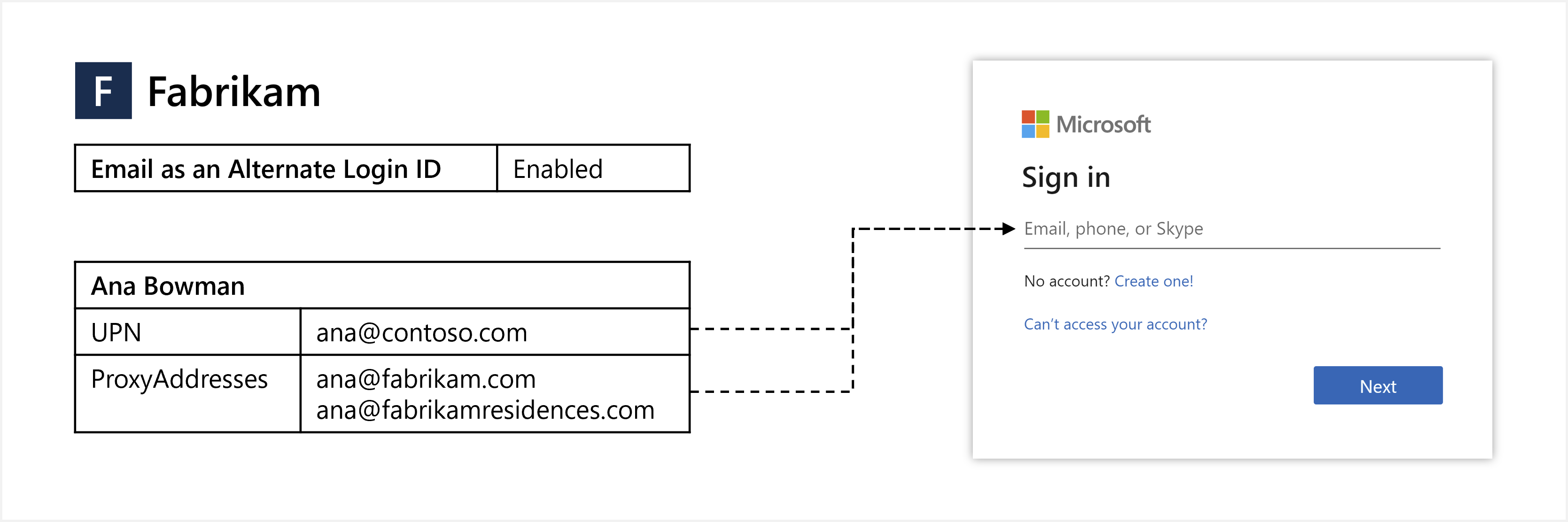

Untuk berpindah ke autentikasi hibrid, Anda dapat mengonfigurasi ID Microsoft Entra untuk memungkinkan pengguna masuk dengan email mereka sebagai ID masuk alternatif. Misalnya, jika Contoso berganti nama menjadi Fabrikam, daripada terus masuk dengan UPN ana@contoso.com yang lama, pengguna dapat memanfaatkan email sebagai ID masuk alternatif. Untuk mengakses aplikasi atau layanan, pengguna akan masuk ke MICROSOFT Entra ID menggunakan email non-UPN mereka, seperti ana@fabrikam.com.

Artikel ini menunjukkan kepada Anda cara mengaktifkan dan menggunakan email sebagai ID masuk alternatif.

Sebelum Anda mulai

Berikut yang perlu Anda ketahui tentang email sebagai ID masuk alternatif:

- Fitur ini tersedia di Microsoft Entra ID edisi Gratis dan yang lebih tinggi.

- Fitur ini memungkinkan masuk dengan ProxyAddresses, selain UPN, untuk pengguna Microsoft Entra yang diautentikasi cloud. Selengkapnya tentang bagaimana hal ini berlaku untuk kolaborasi Microsoft Entra business-to-business (B2B) di bagian B2B .

- Ketika pengguna masuk dengan email selain nama prinsipal pengguna, klaim

unique_namedanpreferred_username(jika ada) dalam token ID akan kembali ke email selain nama prinsipal pengguna.- Jika email bukan nama prinsipal pengguna yang digunakan menjadi usang (bukan lagi milik pengguna), klaim ini akan mengembalikan nama prinsipal pengguna.

- Fitur ini mendukung autentikasi terkelola dengan Sinkronisasi Hash Kata Sandi (PHS) atau Autentikasi Pass-Through (PTA).

- Ada dua opsi untuk mengonfigurasi fitur:

- Kebijakan Home Realm Discovery (HRD) - Gunakan opsi ini untuk mengaktifkan fitur bagi seluruh penyewa. Peran Administrator Global, Administrator Aplikasi, atau Administrator Aplikasi Cloud diperlukan.

- Kebijakan peluncuran bertahap - Gunakan opsi ini untuk menguji fitur dengan grup Microsoft Entra tertentu. Hak istimewa Administrator Global diperlukan. Saat pertama kali menambahkan grup keamanan untuk peluncuran tahap, Anda dibatasi hingga 200 pengguna untuk menghindari batas waktu UX. Setelah menambahkan grup, Anda dapat menambahkan lebih banyak pengguna langsung ke grup tersebut sesuai kebutuhan.

Batasan pratinjau

Dalam status pratinjau saat ini, batasan berikut berlaku untuk email sebagai ID masuk alternatif:

Pengalaman pengguna - Pengguna mungkin melihat Nama Prinsipal Pengguna mereka, bahkan ketika mereka masuk dengan email selain dengan Nama Prinsipal Pengguna. Contoh perilaku berikut dapat dilihat:

- Pengguna diminta untuk masuk dengan UPN ketika diarahkan ke masuk Microsoft Entra dengan

login_hint=<non-UPN email>. - Saat pengguna masuk dengan email non-UPN dan memasukkan kata sandi yang salah, halaman "Masukkan kata sandi Anda" akan berubah untuk menampilkan UPN.

- Di beberapa situs dan aplikasi Microsoft, seperti Microsoft Office, kontrol Manajer Akun yang biasanya ditampilkan di kanan atas dapat menampilkan UPN pengguna, bukan email non-UPN yang digunakan untuk masuk.

- Pengguna diminta untuk masuk dengan UPN ketika diarahkan ke masuk Microsoft Entra dengan

Alur tidak didukung - Beberapa alur saat ini tidak kompatibel dengan email selain Nama Prinsipal Pengguna, seperti berikut ini:

- Perlindungan Identitas tidak cocok dengan email non-UPN yang memiliki deteksi risiko Kredensial Bocor. Deteksi risiko ini menggunakan UPN untuk mencocokkan info masuk yang telah bocor. Untuk mengetahui informasi selengkapnya, harap lihat artikel Cara: Menyelidiki risiko.

- Saat pengguna masuk dengan email non-UPN, mereka tidak dapat mengubah kata sandi. Pengaturan ulang kata sandi mandiri (SSPR) Microsoft Entra harus berfungsi seperti yang diharapkan. Selama proses SSPR, pengguna mungkin melihat UPN miliknya jika memverifikasi identitas menggunakan email non-UPN.

Skenario tidak didukung - Skenario berikut ini tidak didukung. Masuk dengan email selain Nama Prinsipal Pengguna ke:

- Perangkat gabungan hibrid Microsoft Entra

- Perangkat gabungan Microsoft Entra

- Perangkat terdaftar Microsoft Entra

- Kredensial Kata Sandi Pemilik Sumber Daya (ROPC)

- Kebijakan Akses Menyeluruh dan Perlindungan Aplikasi di Platform Seluler

- Autentikasi terdahulu seperti POP3 dan SMTP tidak didukung

- Skype for Business

Aplikasi tidak didukung - Beberapa aplikasi pihak ketiga mungkin tidak berfungsi seperti yang diharapkan jika mereka menganggap

unique_nameataupreferred_usernamemengklaim konsisten atau akan selalu cocok dengan atribut pengguna tertentu, seperti Nama Prinsipal Pengguna.Pengelogan - Perubahan yang dilakukan pada konfigurasi fitur dalam kebijakan HRD tidak ditampilkan secara eksplisit dalam log audit.

Kebijakan peluncuran bertahap - Batasan berikut hanya berlaku saat fitur diaktifkan menggunakan kebijakan peluncuran bertahap:

- Fitur tidak berfungsi seperti yang diharapkan untuk pengguna yang disertakan dalam kebijakan peluncuran bertahap lainnya.

- Kebijakan peluncuran bertahap mendukung maksimal 10 grup per fitur.

- Kebijakan peluncuran bertahap tidak mendukung grup berlapis.

- Kebijakan peluncuran bertahap tidak mendukung grup dinamis.

- Objek kontak dalam grup akan memblokir penambahan grup ke kebijakan peluncuran bertahap.

Nilai duplikat - Dalam penyewa, Nama Prinsipal Pengguna khusus cloud dapat bernilai sama dengan alamat proksi pengguna lain yang disinkronkan dari direktori lokal. Dalam skenario ini, dengan fitur yang diaktifkan, pengguna khusus cloud tidak akan dapat masuk dengan UPN. Informasi selengkapnya tentang masalah ini tersedia di bagian Pemecahan masalah.

Ringkasan opsi ID masuk alternatif

Untuk masuk ke ID Microsoft Entra, pengguna memasukkan nilai yang secara unik mengidentifikasi akun mereka. Secara historis, Anda hanya dapat menggunakan MICROSOFT Entra UPN sebagai pengidentifikasi masuk.

Untuk organisasi tempat UPN lokal merupakan email masuk pilihan pengguna, pendekatan ini sangat bagus. Organisasi tersebut akan mengatur MICROSOFT Entra UPN ke nilai yang sama persis dengan UPN lokal, dan pengguna akan memiliki pengalaman masuk yang konsisten.

ID Masuk Alternatif untuk AD FS

Namun di beberapa organisasi, UPN lokal tidak digunakan sebagai pengidentifikasi masuk. Di lingkungan lokal, Anda harus mengonfigurasi AD DS lokal agar opsi masuk dengan ID masuk alternatif dapat berfungsi. Mengatur UPN Microsoft Entra ke nilai yang sama dengan UPN lokal bukan opsi karena ID Microsoft Entra kemudian akan mengharuskan pengguna untuk masuk dengan nilai tersebut.

ID Masuk Alternatif di Microsoft Entra Koneksi

Solusi umum untuk masalah ini adalah mengatur MICROSOFT Entra UPN ke alamat email yang diharapkan pengguna untuk masuk. Pendekatan ini berfungsi, meskipun menghasilkan UPN yang berbeda antara AD lokal dan ID Microsoft Entra, dan konfigurasi ini tidak kompatibel dengan semua beban kerja Microsoft 365.

Email sebagai ID Masuk Alternatif

Pendekatan yang berbeda adalah menyinkronkan ID Microsoft Entra dan UPN lokal ke nilai yang sama lalu mengonfigurasi ID Microsoft Entra untuk memungkinkan pengguna masuk ke ID Microsoft Entra dengan email terverifikasi. Untuk menyediakan kemampuan ini, Anda menentukan satu atau beberapa alamat email di atribut ProxyAddresses pengguna di direktori lokal. ProxyAddresses kemudian disinkronkan ke ID Microsoft Entra secara otomatis menggunakan Microsoft Entra Koneksi.

| Opsi | Deskripsi |

|---|---|

| ID Masuk Alternatif untuk AD FS | Mengaktifkan opsi masuk dengan atribut alternatif (seperti Email) untuk pengguna AD FS. |

| ID Masuk Alternatif di Microsoft Entra Koneksi | Sinkronkan atribut alternatif (seperti Mail) sebagai Microsoft Entra UPN. |

| Email sebagai ID Masuk Alternatif | Aktifkan masuk dengan domain terverifikasi ProxyAddresses untuk pengguna Microsoft Entra. |

Menyinkronkan alamat email masuk ke ID Microsoft Entra

Autentikasi Layanan Domain Direktori Aktif (AD DS) atau Layanan Federasi Direktori Aktif (AD FS) tradisional terjadi langsung di jaringan Anda dan ditangani oleh infrastruktur AD DS Anda. Dengan autentikasi hibrid, pengguna dapat masuk langsung ke ID Microsoft Entra.

Untuk mendukung pendekatan autentikasi hibrid ini, Anda menyinkronkan lingkungan AD DS lokal Anda ke ID Microsoft Entra menggunakan Microsoft Entra Koneksi dan mengonfigurasinya untuk menggunakan PHS atau PTA. Untuk informasi selengkapnya, lihat Memilih metode autentikasi yang tepat untuk solusi identitas hibrid Microsoft Entra Anda.

Dalam kedua opsi konfigurasi, pengguna mengirimkan nama pengguna dan kata sandi mereka ke ID Microsoft Entra, yang memvalidasi kredensial dan mengeluarkan tiket. Saat pengguna masuk ke ID Microsoft Entra, pengguna menghapus kebutuhan organisasi Anda untuk menghosting dan mengelola infrastruktur Layanan Federasi Direktori Aktif.

Salah satu atribut pengguna yang secara otomatis disinkronkan oleh Microsoft Entra Koneksi adalah ProxyAddresses. Jika pengguna memiliki alamat email yang ditentukan di lingkungan AD DS lokal sebagai bagian dari atribut ProxyAddresses , alamat tersebut secara otomatis disinkronkan ke ID Microsoft Entra. Alamat email ini kemudian dapat digunakan langsung dalam proses masuk Microsoft Entra sebagai ID masuk alternatif.

Penting

Hanya email di domain terverifikasi untuk penyewa yang disinkronkan ke ID Microsoft Entra. Setiap penyewa Microsoft Entra memiliki satu atau beberapa domain terverifikasi, yang kepemilikannya telah Anda buktikan, dan secara unik terikat dengan penyewa Anda.

Untuk informasi selengkapnya, lihat Menambahkan dan memverifikasi nama domain kustom di ID Microsoft Entra.

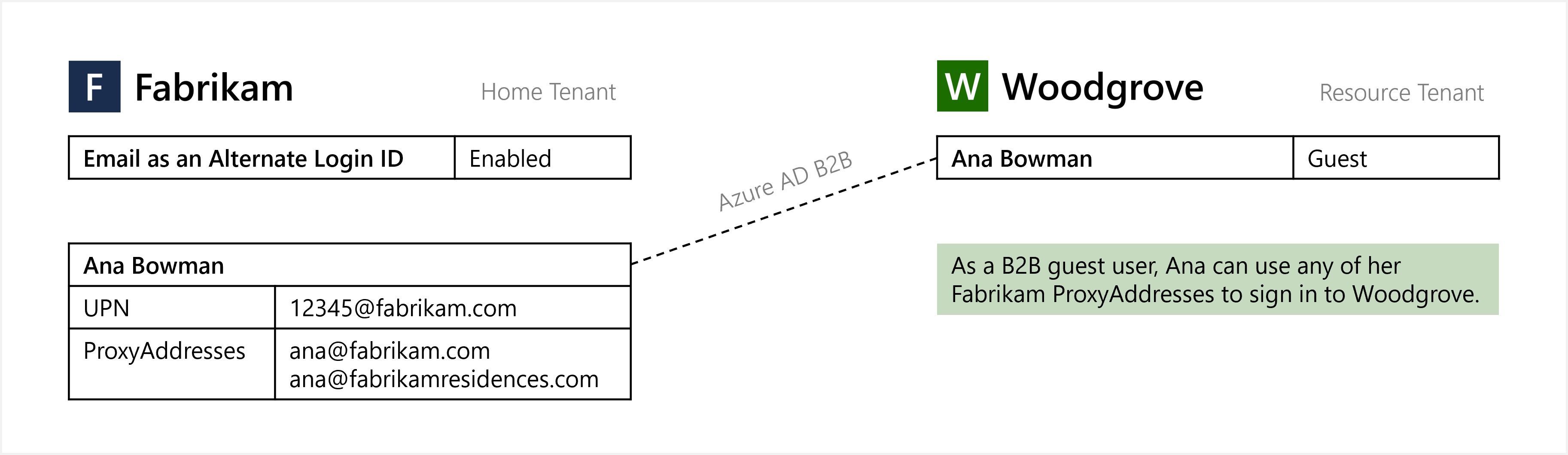

Proses masuk pengguna tamu B2B dengan alamat email

Email sebagai ID masuk alternatif berlaku untuk kolaborasi Microsoft Entra B2B di bawah model "bawa pengidentifikasi masuk Anda sendiri". Saat email sebagai ID masuk alternatif diaktifkan di penyewa beranda, pengguna Microsoft Entra dapat melakukan masuk tamu dengan email non-UPN di titik akhir penyewa sumber daya. Penyewa sumber daya tidak perlu melakukan apa pun untuk mengaktifkan fungsi ini.

Catatan

Ketika ID masuk alternatif digunakan pada titik akhir penyewa sumber daya yang tidak mengaktifkan fungsionalitas, proses masuk akan bekerja dengan mulus, tetapi SSO akan terganggu.

Mengaktifkan rincian masuk pengguna dengan alamat email

Catatan

Opsi konfigurasi ini menggunakan kebijakan HRD. Untuk informasi selengkapnya, lihat jenis sumber daya homeRealmDiscoveryPolicy.

Setelah pengguna dengan atribut ProxyAddresses diterapkan disinkronkan ke ID Microsoft Entra menggunakan Microsoft Entra Koneksi, Anda perlu mengaktifkan fitur bagi pengguna untuk masuk dengan email sebagai ID masuk alternatif untuk penyewa Anda. Fitur ini memberi tahu server login Microsoft Entra untuk tidak hanya memeriksa pengidentifikasi masuk terhadap nilai UPN, tetapi juga terhadap nilai ProxyAddresses untuk alamat email.

Selama pratinjau, saat ini Anda memerlukan izin Administrator Global untuk mengaktifkan masuk dengan email sebagai ID masuk alternatif. Anda dapat menggunakan pusat admin Microsoft Entra atau Graph PowerShell untuk menyiapkan fitur.

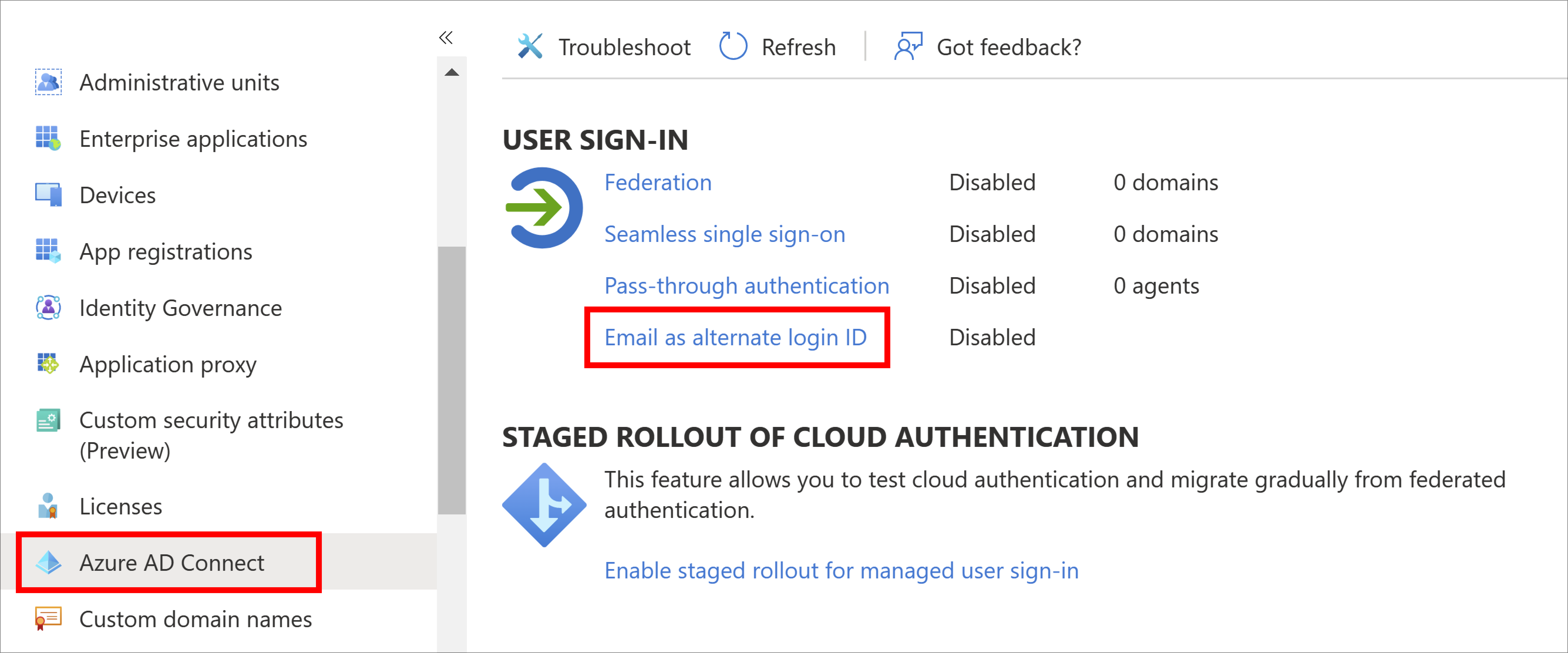

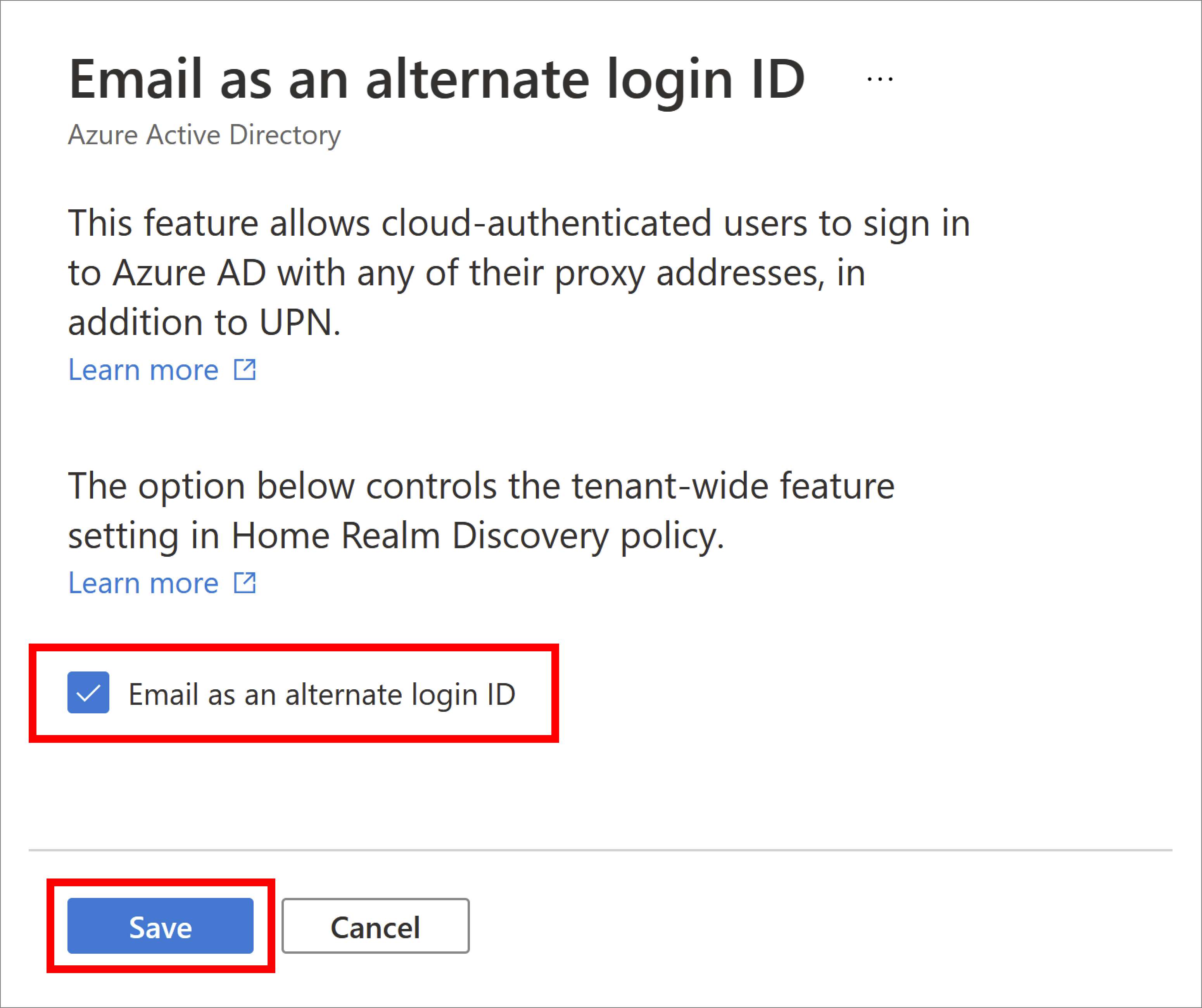

Pusat admin Microsoft Entra

Tip

Langkah-langkah dalam artikel ini mungkin sedikit berbeda berdasarkan portal tempat Anda memulai.

Masuk ke pusat admin Microsoft Entra sebagai Administrator Global.

Dari menu navigasi di sisi kiri jendela Microsoft Entra, pilih Microsoft Entra Koneksi > Email sebagai ID masuk alternatif.

Klik kotak centang di samping Email sebagai ID masuk alternatif.

Klik Simpan.

Dengan kebijakan yang diterapkan, diperlukan waktu hingga satu jam untuk disebarluaskan dan bagi pengguna untuk dapat masuk menggunakan ID masuk alternatif mereka.

PowerShell

Catatan

Opsi konfigurasi ini menggunakan kebijakan HRD. Untuk informasi selengkapnya, lihat jenis sumber daya homeRealmDiscoveryPolicy.

Setelah pengguna dengan atribut ProxyAddresses diterapkan disinkronkan ke ID Microsoft Entra menggunakan Microsoft Entra Koneksi, Anda perlu mengaktifkan fitur bagi pengguna untuk masuk dengan email sebagai ID masuk alternatif untuk penyewa Anda. Fitur ini memberi tahu server login Microsoft Entra untuk tidak hanya memeriksa pengidentifikasi masuk terhadap nilai UPN, tetapi juga terhadap nilai ProxyAddresses untuk alamat email.

Anda memerlukan hak istimewa Administrator Global untuk menyelesaikan langkah-langkah berikut:

Buka sesi PowerShell sebagai administrator, lalu instal modul Microsoft.Graph menggunakan cmdlet

Install-Module:Install-Module Microsoft.GraphUntuk informasi selengkapnya tentang penginstalan, lihat Menginstal Microsoft Graph PowerShell SDK.

Masuk ke penyewa Microsoft Entra Anda menggunakan

Connect-MgGraphcmdlet:Connect-MgGraph -Scopes "Policy.ReadWrite.ApplicationConfiguration" -TenantId organizationsPerintah ini akan meminta Anda untuk mengautentikasi menggunakan browser web.

Periksa apakah HomeRealmDiscoveryPolicy sudah ada dalam penyewa Anda menggunakan cmdlet

Get-MgPolicyHomeRealmDiscoveryPolicysebagai berikut:Get-MgPolicyHomeRealmDiscoveryPolicyJika saat ini tidak ada kebijakan yang dikonfigurasi, perintah tidak menampilkan apa pun. Jika kebijakan ditampilkan, lewati langkah ini dan lanjutkan ke langkah berikutnya untuk memperbarui kebijakan yang ada.

Untuk menambahkan kebijakan HomeRealmDiscoveryPolicy ke penyewa, gunakan cmdlet

New-MgPolicyHomeRealmDiscoveryPolicydan atur atribut AlternateIdLogin ke "Enabled": true seperti yang ditunjukkan dalam contoh berikut:$AzureADPolicyDefinition = @( @{ "HomeRealmDiscoveryPolicy" = @{ "AlternateIdLogin" = @{ "Enabled" = $true } } } | ConvertTo-JSON -Compress ) $AzureADPolicyParameters = @{ Definition = $AzureADPolicyDefinition DisplayName = "BasicAutoAccelerationPolicy" AdditionalProperties = @{ IsOrganizationDefault = $true } } New-MgPolicyHomeRealmDiscoveryPolicy @AzureADPolicyParametersSaat kebijakan berhasil dibuat, perintah akan menampilkan ID kebijakan, seperti yang ditunjukkan dalam contoh output berikut:

Definition DeletedDateTime Description DisplayName Id IsOrganizationDefault ---------- --------------- ----------- ----------- -- --------------------- {{"HomeRealmDiscoveryPolicy":{"AlternateIdLogin":{"Enabled":true}}}} BasicAutoAccelerationPolicy HRD_POLICY_ID TrueJika sudah ada kebijakan yang dikonfigurasi, periksa apakah atributAlternateIdLogin diaktifkan, seperti yang ditunjukkan dalam contoh output kebijakan berikut:

Definition DeletedDateTime Description DisplayName Id IsOrganizationDefault ---------- --------------- ----------- ----------- -- --------------------- {{"HomeRealmDiscoveryPolicy":{"AlternateIdLogin":{"Enabled":true}}}} BasicAutoAccelerationPolicy HRD_POLICY_ID TrueJika kebijakan ada tetapi atribut AlternateIdLogin yang tidak ada atau diaktifkan, atau jika atribut lain ada pada kebijakan yang ingin Anda pertahankan, perbarui kebijakan yang ada menggunakan

Update-MgPolicyHomeRealmDiscoveryPolicycmdlet.Penting

Saat Anda memperbarui kebijakan, pastikan Anda telah menyertakan pengaturan lama dan atributAlternateIdLogin baru.

Contoh berikut menambahkan atribut AlternateIdLogin serta mempertahankan atribut AllowCloudPasswordValidation yang mungkin telah ditetapkan sebelumnya:

$AzureADPolicyDefinition = @( @{ "HomeRealmDiscoveryPolicy" = @{ "AllowCloudPasswordValidation" = $true "AlternateIdLogin" = @{ "Enabled" = $true } } } | ConvertTo-JSON -Compress ) $AzureADPolicyParameters = @{ HomeRealmDiscoveryPolicyId = "HRD_POLICY_ID" Definition = $AzureADPolicyDefinition DisplayName = "BasicAutoAccelerationPolicy" AdditionalProperties = @{ "IsOrganizationDefault" = $true } } Update-MgPolicyHomeRealmDiscoveryPolicy @AzureADPolicyParametersKonfirmasikan bahwa kebijakan yang diperbarui menunjukkan perubahan Anda dan bahwa atribut AlternateIdLogin sekarang diaktifkan:

Get-MgPolicyHomeRealmDiscoveryPolicy

Catatan

Dengan kebijakan yang diterapkan, diperlukan waktu hingga satu jam untuk menyebar dan pengguna dapat masuk menggunakan email sebagai ID masuk alternatif.

Menghapus kebijakan

Untuk menghapus kebijakan HRD, gunakan cmdlet Remove-MgPolicyHomeRealmDiscoveryPolicy:

Remove-MgPolicyHomeRealmDiscoveryPolicy -HomeRealmDiscoveryPolicyId "HRD_POLICY_ID"

Aktifkan peluncuran bertahap untuk menguji rincian masuk pengguna dengan alamat email

Catatan

Opsi konfigurasi ini menggunakan kebijakan peluncuran bertahap. Untuk informasi selengkapnya, lihat jenis sumber daya featureRolloutPolicy.

Kebijakan peluncuran bertahap memungkinkan administrator penyewa mengaktifkan fitur untuk grup Microsoft Entra tertentu. Disarankan agar administrator penyewa menggunakan peluncuran bertahap untuk menguji rincian masuk pengguna dengan alamat email. Saat administrator siap untuk menyebarkan fitur ini ke seluruh penyewa, mereka harus menggunakan kebijakan HRD.

Anda memerlukan izin Administrator Global untuk menyelesaikan langkah-langkah berikut:

Buka sesi PowerShell sebagai administrator, lalu instal modul Microsoft.Graph.Beta menggunakan cmdlet Install-Module :

Install-Module Microsoft.Graph.BetaJika diminta, pilih Y untuk menginstal NuGet atau untuk menginstal dari repositori yang tidak tepercaya.

Masuk ke penyewa Microsoft Entra Anda menggunakan cmdlet Koneksi-MgGraph:

Connect-MgGraph -Scopes "Directory.ReadWrite.All"Perintah menampilkan informasi tentang akun, lingkungan, dan ID penyewa Anda.

Cantumkan semua kebijakan peluncuran bertahap yang ada menggunakan cmdlet berikut:

Get-MgBetaPolicyFeatureRolloutPolicyJika tidak ada kebijakan peluncuran bertahap yang ada untuk fitur ini, buat kebijakan peluncuran bertahap baru dan catat ID kebijakan:

$MgPolicyFeatureRolloutPolicy = @{ Feature = "EmailAsAlternateId" DisplayName = "EmailAsAlternateId Rollout Policy" IsEnabled = $true } New-MgBetaPolicyFeatureRolloutPolicy @MgPolicyFeatureRolloutPolicyTemukan ID directoryObject untuk grup yang akan ditambahkan ke kebijakan peluncuran bertahap. Catat nilai yang ditampilkan untuk parameter Id, karena akan digunakan pada langkah berikutnya.

Get-MgGroup -Filter "DisplayName eq 'Name of group to be added to the staged rollout policy'"Tambahkan grup ke kebijakan peluncuran bertahap seperti yang ditunjukkan dalam contoh berikut. Ganti nilai dalam parameter -FeatureRolloutPolicyId dengan nilai yang dikembalikan untuk ID kebijakan di langkah 4 dan ganti nilai dalam parameter -OdataId dengan Id yang dicatat di langkah 5. Mungkin diperlukan waktu hingga 1 jam sebelum pengguna dalam grup dapat masuk ke ID Microsoft Entra dengan email sebagai ID masuk alternatif.

New-MgBetaDirectoryFeatureRolloutPolicyApplyToByRef ` -FeatureRolloutPolicyId "ROLLOUT_POLICY_ID" ` -OdataId "https://graph.microsoft.com/v1.0/directoryObjects/{GROUP_OBJECT_ID}"

Untuk anggota baru yang ditambahkan ke grup, mungkin perlu waktu hingga 24 jam sebelum mereka dapat masuk ke ID Microsoft Entra dengan email sebagai ID masuk alternatif.

Menghapus grup

Untuk menghapus grup dari kebijakan peluncuran bertahap, jalankan perintah berikut:

Remove-MgBetaPolicyFeatureRolloutPolicyApplyToByRef -FeatureRolloutPolicyId "ROLLOUT_POLICY_ID" -DirectoryObjectId "GROUP_OBJECT_ID"

Menghapus kebijakan

Untuk menghapus kebijakan peluncuran bertahap, nonaktifkan kebijakan terlebih dahulu lalu hapus dari sistem:

Update-MgBetaPolicyFeatureRolloutPolicy -FeatureRolloutPolicyId "ROLLOUT_POLICY_ID" -IsEnabled:$false

Remove-MgBetaPolicyFeatureRolloutPolicy -FeatureRolloutPolicyId "ROLLOUT_POLICY_ID"

Menguji opsi masuk pengguna dengan alamat email

Untuk menguji apakah pengguna dapat masuk dengan email, buka https://myprofile.microsoft.com lalu masuk dengan email non-UPN, seperti balas@fabrikam.com. Pengalaman masuk ini akan terlihat dan terasa sama seperti pengalaman masuk dengan UPN.

Pemecahan masalah

Jika pengguna kesulitan masuk menggunakan alamat email mereka, tinjau langkah penyelesaian masalah berikut:

Pastikan bahwa setidaknya 1 jam telah berlalu sejak email sebagai ID masuk alternatif diaktifkan. Jika pengguna baru ditambahkan ke grup untuk kebijakan peluncuran bertahap, pastikan bahwa setidaknya 24 jam telah berlalu sejak pengguna tersebut ditambahkan ke grup.

Jika menggunakan kebijakan HRD, konfirmasikan bahwa properti Microsoft Entra ID HomeRealmDiscoveryPolicy memiliki properti definisi AlternateIdLogin yang diatur ke "Diaktifkan": true dan properti IsOrganizationDefault diatur ke True:

Get-MgBetaPolicyHomeRealmDiscoveryPolicy | Format-List *Jika menggunakan kebijakan peluncuran bertahap, konfirmasikan bahwa Microsoft Entra ID FeatureRolloutPolicy memiliki properti IsEnabled yang diatur ke True:

Get-MgBetaPolicyFeatureRolloutPolicyPastikan akun pengguna memiliki alamat email mereka yang diatur di atribut ProxyAddresses di ID Microsoft Entra.

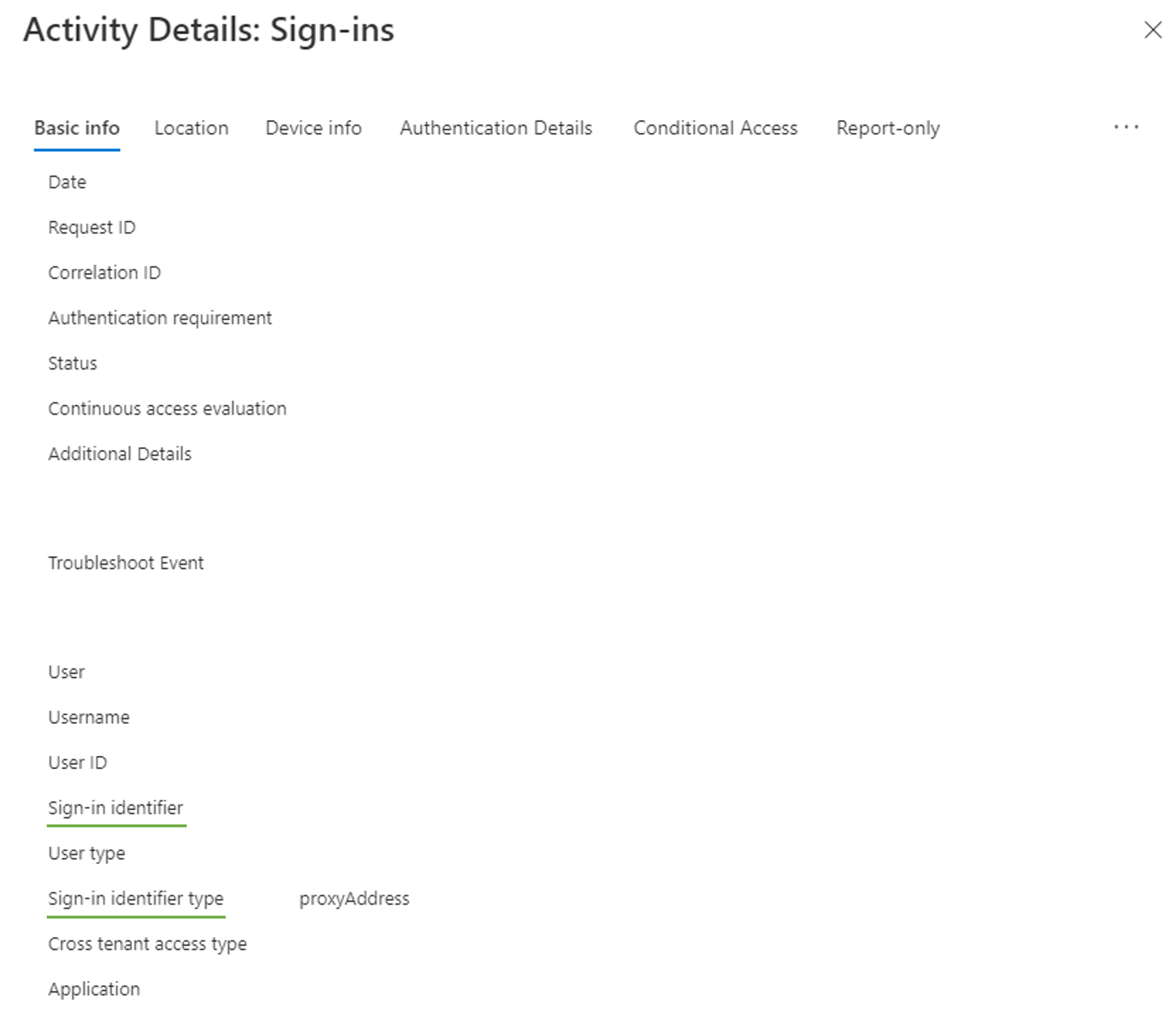

Log rincian masuk

Anda dapat meninjau log masuk di ID Microsoft Entra untuk informasi selengkapnya. Rincian masuk dengan email sebagai ID masuk alternatif akan proxyAddress muncul di bidang Jenis pengidentifikasi masuk dan nama pengguna yang diinput di bidang Pengidentifikasi masuk.

Nilai yang berkonflik antara pengguna khusus cloud dan pengguna yang disinkronkan

Dalam penyewa, UPN pengguna khusus cloud dapat bernilai sama dengan alamat proksi pengguna lain yang disinkronkan dari direktori lokal. Dalam skenario ini, dengan fitur yang diaktifkan, pengguna khusus cloud tidak akan dapat masuk dengan UPN. Berikut adalah langkah-langkah untuk mendeteksi contoh masalah ini.

Buka sesi PowerShell sebagai administrator, lalu instal modul AzureADPreview menggunakan cmdlet Install-Module:

Install-Module Microsoft.Graph.BetaJika diminta, pilih Y untuk menginstal NuGet atau untuk menginstal dari repositori yang tidak tepercaya.

Masuk ke penyewa Microsoft Entra Anda sebagai Administrator Global menggunakan cmdlet Koneksi-AzureAD:

Connect-MgGraph -Scopes "User.Read.All"Ambil pengguna yang terpengaruh.

# Get all users $allUsers = Get-MgUser -All # Get list of proxy addresses from all synced users $syncedProxyAddresses = $allUsers | Where-Object {$_.ImmutableId} | Select-Object -ExpandProperty ProxyAddresses | ForEach-Object {$_ -Replace "smtp:", ""} # Get list of user principal names from all cloud-only users $cloudOnlyUserPrincipalNames = $allUsers | Where-Object {!$_.ImmutableId} | Select-Object -ExpandProperty UserPrincipalName # Get intersection of two lists $duplicateValues = $syncedProxyAddresses | Where-Object {$cloudOnlyUserPrincipalNames -Contains $_}Untuk menghasilkan pengguna yang terpengaruh:

# Output affected synced users $allUsers | Where-Object {$_.ImmutableId -And ($_.ProxyAddresses | Where-Object {($duplicateValues | ForEach-Object {"smtp:$_"}) -Contains $_}).Length -GT 0} | Select-Object ObjectId, DisplayName, UserPrincipalName, ProxyAddresses, ImmutableId, UserType # Output affected cloud-only users $allUsers | Where-Object {!$_.ImmutableId -And $duplicateValues -Contains $_.UserPrincipalName} | Select-Object ObjectId, DisplayName, UserPrincipalName, ProxyAddresses, ImmutableId, UserTypeUntuk menghasilkan pengguna yang terpengaruh ke CSV:

# Output affected users to CSV $allUsers | Where-Object { ($_.ImmutableId -And ($_.ProxyAddresses | Where-Object {($duplicateValues | ForEach-Object {"smtp:$_"}) -Contains $_}).Length -GT 0) -Or (!$_.ImmutableId -And $duplicateValues -Contains $_.UserPrincipalName) } | Select-Object ObjectId, DisplayName, UserPrincipalName, @{n="ProxyAddresses"; e={$_.ProxyAddresses -Join ','}}, @{n="IsSyncedUser"; e={$_.ImmutableId.Length -GT 0}}, UserType | Export-Csv -Path .\AffectedUsers.csv -NoTypeInformation

Langkah berikutnya

Untuk mempelajari selengkapnya tentang identitas hibrid, seperti proksi aplikasi Microsoft Entra atau Microsoft Entra Domain Services, lihat Identitas hibrid Microsoft Entra untuk akses dan manajemen beban kerja lokal.

Untuk mengetahui informasi selengkapnya tentang operasi identitas hibrid, lihat cara kerja sinkronisasi hash kata sandi atau sinkronisasi autentikasi pass-through.