Mengambil alih direktori yang tidak dikelola sebagai administrator di ID Microsoft Entra

Artikel ini menjelaskan dua cara untuk mengambil alih nama domain DNS di direktori yang tidak dikelola di ID Microsoft Entra. Saat pengguna layanan mandiri mendaftar untuk layanan cloud yang menggunakan ID Microsoft Entra, mereka ditambahkan ke direktori Microsoft Entra yang tidak dikelola berdasarkan domain email mereka. Untuk informasi selengkapnya tentang pendaftaran layanan mandiri atau "viral" untuk layanan, lihat Apa itu pendaftaran layanan mandiri untuk ID Microsoft Entra?

Memutuskan bagaimana Anda ingin mengambil alih direktori yang tidak dikelola

Selama proses pengambilalihan admin, Anda bisa membuktikan kepemilikan seperti yang dijelaskan dalam Menambahkan nama domain kustom ke Microsoft Entra ID. Bagian berikutnya menjelaskan pengalaman admin secara terperinci, tapi inilah ringkasannya:

Saat Anda melakukan pengambilalihan admin "internal" dari direktori Azure yang tidak dikelola, Anda ditambahkan sebagai administrator global direktori yang tidak dikelola. Tidak ada pengguna, domain, atau paket layanan yang dimigrasi ke direktori lain yang Anda kelola.

Saat Anda melakukan pengambilalihan admin "eksternal" dari direktori Azure yang tidak dikelola, Anda menambahkan nama domain DNS dari direktori yang tidak dikelola ke direktori Azure Anda yang dikelola. Saat Anda menambahkan nama domain, pemetaan pengguna ke sumber daya dibuat di direktori Azure Anda yang dikelola sehingga pengguna dapat terus mengakses layanan tanpa interupsi.

Pengambilalihan admin internal

Beberapa produk yang menyertakan SharePoint dan OneDrive, seperti Microsoft 365, tidak mendukung pengambalian eksternal. Jika itu adalah skenario Anda, atau jika Anda adalah admin dan ingin mengambil alih organisasi Microsoft Entra yang tidak dikelola atau "bayangan" yang dibuat oleh pengguna yang menggunakan pendaftaran layanan mandiri, Anda dapat melakukan ini dengan pengamanan admin internal.

Buat konteks pengguna di organisasi yang tidak dikelola melalui pendaftaran untuk Power BI. Untuk kenyamanan contoh, langkah-langkah ini mengambil jalur itu.

Buka situs Power BI dan pilih Mulai Gratis. Masukkan akun pengguna yang menggunakan nama domain untuk organisasi; misalnya,

admin@fourthcoffee.xyz. Setelah memasukkan kode verifikasi, periksa email untuk kode konfirmasi.Di email konfirmasi dari Power BI, pilih Ya, itu saya.

Masuk ke pusat admin Microsoft 365 dengan akun pengguna Power BI.

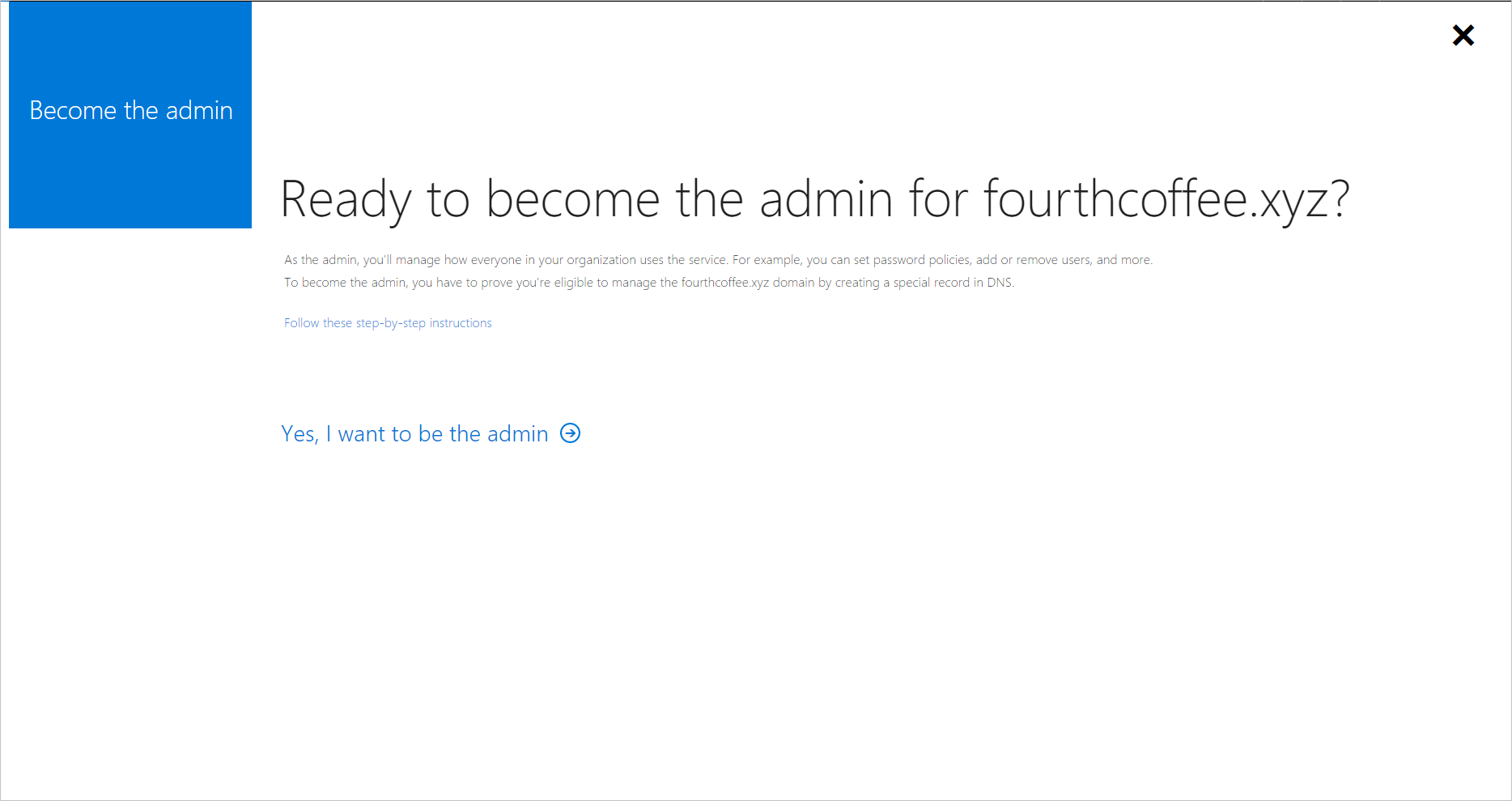

Anda menerima pesan yang menginstruksikan Anda untuk Menjadi Admin nama domain yang sudah diverifikasi di organisasi yang tidak dikelola. pilih Ya, saya ingin menjadi admin.

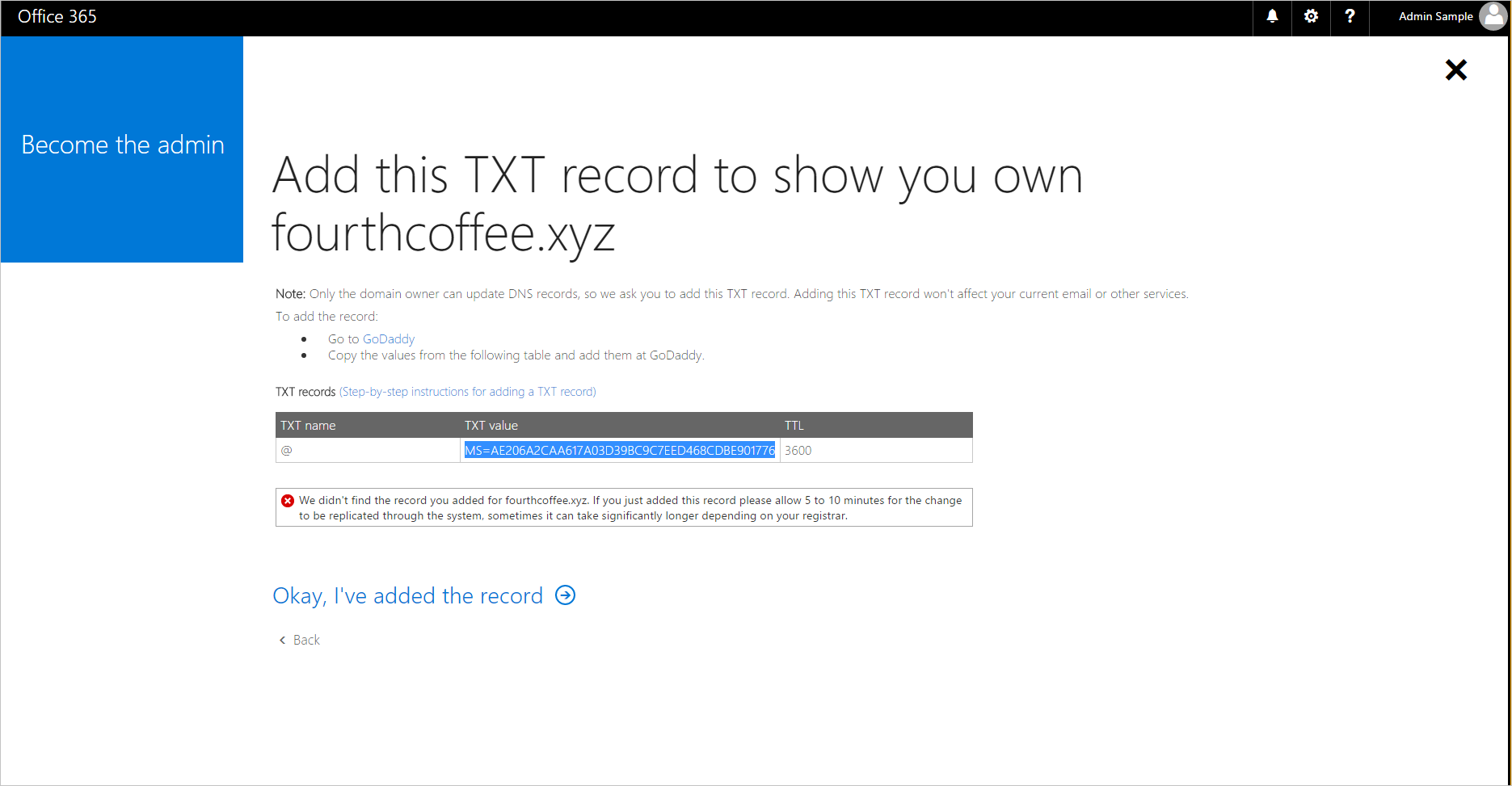

Tambahkan catatan TXT untuk membuktikan Anda pemilik nama domain fourthcoffee.xyz di pencatat nama domain Anda. Dalam contoh ini, GoDaddy.com.

Saat catatan DNS TXT diverifikasi di pencatat nama domain Anda, Anda bisa mengelola organisasi Microsoft Entra.

Saat menyelesaikan langkah-langkah sebelumnya, Anda sekarang menjadi administrator global organisasi Fourth Coffee di Microsoft 365. Untuk mengintegrasikan nama domain dengan layanan Azure lainnya, Anda dapat menghapusnya dari Microsoft 365 dan menambahkannya ke organisasi terkelola lainnya di Azure.

Menambahkan nama domain ke organisasi terkelola di MICROSOFT Entra ID

Tip

Langkah-langkah dalam artikel ini mungkin sedikit berbeda berdasarkan portal tempat Anda memulai.

Pilih tab Pengguna , dan buat akun pengguna baru dengan nama seperti user@fourthcoffeexyz.onmicrosoft.com itu tidak menggunakan nama domain kustom.

Pastikan bahwa akun pengguna baru memiliki hak istimewa Administrator Global untuk organisasi Microsoft Entra.

Buka tab Domain di pusat admin Microsoft 365, pilih nama domain dan pilih Hapus.

Jika Anda memiliki pengguna atau grup di Microsoft 365 yang mereferensikan nama domain yang dihapus, mereka harus diganti namanya menjadi domain .onmicrosoft.com. Jika Anda memaksa menghapus nama domain, semua pengguna secara otomatis diganti namanya, dalam contoh ini user@fourthcoffeexyz.onmicrosoft.com.

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Global.

Dalam kotak pencarian di bagian atas halaman, cari Nama Domain.

Pilih + Tambahkan nama domain kustom, lalu tambahkan nama domain. Anda harus memasukkan catatan TXT DNS untuk memverifikasi kepemilikan nama domain.

Catatan

Setiap pengguna Power BI atau layanan Azure Rights Management yang memiliki lisensi yang ditetapkan di organisasi Microsoft 365 harus menyimpan dasbor mereka jika nama domain dihapus. Mereka harus masuk dengan nama pengguna seperti user@fourthcoffeexyz.onmicrosoft.com bukan user@fourthcoffee.xyz.

Pengambilalihan admin eksternal

Jika Anda sudah mengelola organisasi dengan layanan Azure atau Microsoft 365, Anda tidak dapat menambahkan nama domain kustom jika sudah diverifikasi di organisasi Microsoft Entra lain. Namun, dari organisasi terkelola Anda di ID Microsoft Entra, Anda dapat mengambil alih organisasi yang tidak dikelola sebagai pengamanan admin eksternal. Prosedur umum mengikuti artikel Menambahkan domain kustom ke ID Microsoft Entra.

Saat Anda memverifikasi kepemilikan nama domain, MICROSOFT Entra ID menghapus nama domain dari organisasi yang tidak dikelola dan memindahkannya ke organisasi yang sudah ada. Pengambilalihan admin eksternal dari direktori yang tidak dikelola memerlukan proses validasi TXT DNS yang sama dengan pengambilalihan admin internal. Perbedaannya adalah bahwa berikut ini juga dipindahkan dengan nama domain:

- Pengguna

- Langganan

- Penetapan lisensi

Dukungan untuk pengambilalihan admin eksternal

Pengambilalihan admin eksternal didukung oleh layanan online berikut:

- Azure Rights Management

- Exchange Online

Paket layanan yang didukung meliputi:

- Bebas Power Apps

- Bebas Power Automate

- RMS untuk perorangan

- Microsoft Stream

- Percobaan gratis Dynamics 365

Pengambaran admin eksternal tidak didukung untuk layanan apa pun yang memiliki paket layanan yang menyertakan SharePoint, OneDrive, atau Skype For Business; misalnya, melalui langganan gratis Office.

Catatan

Pengambilalihan admin eksternal tidak didukung batas lintas cloud (misalnya, Azure Commercial ke Azure Government). Dalam skenario ini, disarankan untuk melakukan pengambilalihan admin Eksternal ke penyewa Komersial Azure lain, dan kemudian menghapus domain dari penyewa ini sehingga Anda berhasil memverifikasi ke penyewa Azure Government tujuan.

Informasi selengkapnya tentang RMS perorangan

Untuk RMS perorangan, ketika organisasi yang tidak dikelola berada di wilayah yang sama dengan organisasi milik Anda, kunci organisasi Perlindungan Informasi Azure dan templat perlindungan default yang dibuat secara otomatis juga akan dipindahkan dengan nama domain.

Kunci dan templat tidak dipindahkan ketika organisasi yang tidak dikelola berada di wilayah yang berbeda. Misalnya, jika organisasi yang tidak dikelola berada di Eropa dan organisasi yang Anda miliki berada di Amerika Utara.

Meskipun RMS untuk individu dirancang untuk mendukung autentikasi Microsoft Entra untuk membuka konten yang dilindungi, RMS tidak mencegah pengguna juga melindungi konten. Jika pengguna melindungi konten dengan langganan RMS untuk individu, dan kunci dan templat tidak dipindahkan, konten tersebut tidak dapat diakses setelah pengamanan domain.

Cmdlet Azure AD PowerShell untuk opsi ForceTakeover

Anda dapat melihat cmdlet ini digunakan dalam contoh PowerShell.

Catatan

Modul Azure ACTIVE Directory dan MSOnline PowerShell tidak digunakan lagi per 30 Maret 2024. Untuk mempelajari lebih lanjut, baca pembaruan penghentian. Setelah tanggal ini, dukungan untuk modul ini terbatas pada bantuan migrasi ke Microsoft Graph PowerShell SDK dan perbaikan keamanan. Modul yang tidak digunakan lagi akan terus berfungsi hingga Maret, 30 2025.

Sebaiknya migrasi ke Microsoft Graph PowerShell untuk berinteraksi dengan ID Microsoft Entra (sebelumnya Microsoft Azure AD). Untuk pertanyaan umum tentang migrasi, lihat Tanya Jawab Umum Migrasi. Catatan: MSOnline versi 1.0.x mungkin mengalami gangguan setelah 30 Juni 2024.

| cmdlet | Penggunaan |

|---|---|

connect-mggraph |

Saat diminta, masuk ke organisasi terkelola Anda. |

get-mgdomain |

Memperlihatkan nama domain Anda yang terkait dengan organisasi saat ini. |

new-mgdomain -BodyParameter @{Id="<your domain name>"; IsDefault="False"} |

Menambahkan nama domain ke organisasi sebagai Belum Diverifikasi (belum ada verifikasi DNS yang dilakukan). |

get-mgdomain |

Nama domain sekarang disertakan dalam daftar nama domain yang terkait dengan organisasi terkelola Anda, tetapi terdaftar sebagai Belum Diverifikasi. |

Get-MgDomainVerificationDnsRecord |

Menyediakan informasi untuk dimasukkan ke dalam catatan TXT DNS baru untuk domain (MS=xxxxx). Verifikasi mungkin tidak segera terjadi karena perlu beberapa saat agar catatan TXT menyebar, jadi tunggu beberapa menit sebelum mempertimbangkan opsi -ForceTakeover. |

confirm-mgdomain –Domainname <domainname> |

- Jika nama domain Anda masih belum diverifikasi, Anda dapat melanjutkan dengan opsi -ForceTakeover . Ini memverifikasi bahwa catatan TXT dibuat dan memulai proses pengambilalihan. - Opsi -ForceTakeover harus ditambahkan ke cmdlet hanya saat memaksa pengambilalihan admin eksternal, seperti ketika organisasi yang tidak dikelola memiliki layanan Microsoft 365 yang memblokir pengambilalihan. |

get-mgdomain |

Daftar domain sekarang memperlihatkan nama domain sebagai Diverifikasi. |

Catatan

Organisasi Microsoft Entra yang tidak dikelola dihapus 10 hari setelah Anda menjalankan opsi paksa pengamanan eksternal.

Contoh PowerShell

Koneksi ke Microsoft Graph menggunakan kredensial yang digunakan untuk menanggapi penawaran layanan mandiri:

Install-Module -Name Microsoft.Graph Connect-MgGraph -Scopes "User.ReadWrite.All","Domain.ReadWrite.All"Dapatkan daftar domain:

Get-MgDomainJalankan cmdlet New-MgDomain untuk menambahkan domain baru:

New-MgDomain -BodyParameter @{Id="<your domain name>"; IsDefault="False"}Jalankan cmdlet Get-MgDomainVerificationDnsRecord untuk melihat tantangan DNS:

(Get-MgDomainVerificationDnsRecord -DomainId "<your domain name>" | ?{$_.recordtype -eq "Txt"}).AdditionalProperties.textContohnya:

(Get-MgDomainVerificationDnsRecord -DomainId "contoso.com" | ?{$_.recordtype -eq "Txt"}).AdditionalProperties.textSalin nilai (tantangan) yang dikembalikan dari perintah ini. Contohnya:

MS=ms18939161Di namespace DNS publik Anda, buat catatan txt DNS yang berisi nilai yang Anda salin di langkah sebelumnya. Nama untuk catatan ini adalah nama domain induk, jadi jika Anda membuat catatan sumber daya ini menggunakan peran DNS dari Windows Server, biarkan Nama catatan kosong dan cukup tempelkan nilai ke dalam Kotak teks.

Jalankan cmdlet Confirm-MgDomain untuk memverifikasi tantangan:

Confirm-MgDomain -DomainId "<your domain name>"Contoh:

Confirm-MgDomain -DomainId "contoso.com"

Catatan

Cmdlet Confirm-MgDomain sedang diperbarui. Anda dapat memantau artikel Cmdlet Confirm-MgDomain untuk pembaruan.

Tantangan yang berhasil mengembalikan Anda ke perintah tanpa kesalahan.