Koneksi ke Azure Blob Storage dari alur kerja di Azure Logic Apps

Berlaku untuk: Azure Logic Apps (Konsumsi + Standar)

Panduan cara ini menunjukkan cara mengakses akun dan kontainer Azure Blob Storage Anda dari alur kerja di Azure Logic Apps menggunakan konektor Azure Blob Storage. Konektor ini menyediakan pemicu dan tindakan yang dapat digunakan alur kerja Anda untuk operasi blob. Anda kemudian dapat membuat alur kerja otomatis yang berjalan saat dipicu oleh peristiwa di kontainer penyimpanan Anda atau di sistem lain, dan menjalankan tindakan untuk bekerja dengan data di kontainer penyimpanan Anda. Misalnya, Anda dapat mengakses dan mengelola file yang disimpan sebagai blob di akun penyimpanan Azure Anda.

Anda dapat menyambungkan ke Azure Blob Storage dari alur kerja di jenis sumber daya Aplikasi Logika (Konsumsi) dan Aplikasi Logika (Standar). Anda dapat menggunakan konektor dengan alur kerja aplikasi logika di Azure Logic Apps multipenyewa, Azure Logic Apps penyewa tunggal, dan lingkungan layanan integrasi (ISE). Dengan Logic App (Standard), Anda dapat menggunakan operasi konektor bawaan Azure Blobatau operasi konektor terkelola Azure Blob Storage.

referensi teknis Koneksi or

Konektor Azure Blob Storage memiliki versi yang berbeda, berdasarkan jenis aplikasi logika dan lingkungan host.

| Aplikasi logika | Lingkungan | Versi konektor |

|---|---|---|

| Consumption | Azure Logic Apps multi-penyewa | Konektor terkelola (kelas Standar). Untuk informasi selengkapnya, tinjau dokumentasi berikut: - Referensi konektor terkelola Azure Blob Storage - Konektor terkelola di Azure Logic Apps |

| Consumption | Lingkungan layanan integrasi (ISE) | Konektor terkelola (kelas Standar) dan versi ISE, yang memiliki batas pesan yang berbeda dari kelas Standar. Untuk informasi selengkapnya, tinjau dokumentasi berikut: - Referensi konektor terkelola Azure Blob Storage - Batas pesan ISE - Konektor terkelola di Azure Logic Apps |

| Standard | Azure Logic Apps penyewa tunggal dan Lingkungan App Service v3 (hanya paket Windows) | Konektor terkelola (dihosting Azure) dan konektor bawaan, yang berbasis penyedia layanan. Versi bawaan berbeda dengan cara berikut: - Versi bawaan terhubung langsung ke akun Azure Storage Anda yang hanya memerlukan string koneksi. - Versi bawaan dapat langsung mengakses jaringan virtual Azure. Untuk informasi selengkapnya, tinjau dokumentasi berikut: - Referensi konektor terkelola Azure Blob Storage - Referensi konektor bawaan Azure Blob - Konektor bawaan di Azure Logic Apps |

Pembatasan

Untuk alur kerja aplikasi logika yang berjalan di lingkungan layanan integrasi (ISE), versi berlabel ISE konektor ini menggunakan batas pesan ISE.

Tindakan konektor terkelola Azure Blob Storage dapat membaca atau menulis file berukuran 50 MB atau lebih kecil. Untuk menangani file yang lebih besar dari 50 MB tetapi hingga 1024 MB, tindakan Azure Blob Storage mendukung penggugusan pesan. Tindakan Blob Storage bernama Dapatkan konten blob secara implisit menggunakan penggugusan.

Meskipun pemicu yang dikelola dan bawaan Azure Blob Storage tidak mendukung penggugusan, pemicu bawaan dapat menangani file berukuran 50 MB atau lebih. Namun, ketika pemicu terkelola meminta konten file, pemicu hanya memilih file yang 50 MB atau lebih kecil. Untuk mendapatkan file berukuran lebih dari 50 MB, ikuti pola berikut:

Gunakan pemicu Blob yang mengembalikan properti file, seperti Saat blob ditambahkan atau dimodifikasi (hanya properti).

Ikuti pemicu dengan tindakan konektor terkelola Azure Blob Storage bernama Dapatkan konten blob, yang membaca file lengkap dan secara implisit menggunakan penggugusan.

Batas pemicu Azure Blob Storage

- Pemicu konektor terkelola dibatasi hingga 30.000 blob di folder virtual polling.

- Pemicu konektor bawaan dibatasi hingga 10.000 blob di seluruh kontainer polling.

Jika batas terlampaui, blob baru mungkin tidak dapat memicu alur kerja, sehingga pemicu dilewati.

Prasyarat

Akun dan langganan Azure. Jika Anda tidak memiliki langganan Azure, daftar akun Azure gratis.

Alur kerja aplikasi logika dari tempat Anda ingin mengakses akun Azure Storage Anda. Untuk memulai alur kerja Anda dengan pemicu Azure Blob, Anda memerlukan alur kerja kosong. Untuk menggunakan tindakan Azure Blob, mulai alur kerja Anda dengan pemicu apa pun.

Menambahkan pemicu Blob

Alur kerja aplikasi logika Konsumsi hanya dapat menggunakan konektor terkelola Azure Blob Storage. Namun, alur kerja aplikasi logika Standar dapat menggunakan konektor terkelola Azure Blob Storage dan konektor bawaan blob Azure. Meskipun kedua versi konektor hanya menyediakan satu pemicu Blob, nama pemicu berbeda sebagai berikut, berdasarkan apakah Anda bekerja dengan alur kerja Konsumsi atau Standar:

| Aplikasi logika | Versi konektor | Nama pemicu | Deskripsi |

|---|---|---|---|

| Consumption | Konektor terkelola saja | Saat blob ditambahkan atau dimodifikasi (hanya properti) | Pemicu diaktifkan saat properti blob ditambahkan atau diperbarui di folder akar kontainer penyimpanan Anda. Saat Anda menyiapkan pemicu terkelola, versi terkelola mengabaikan blob yang ada di kontainer penyimpanan Anda. |

| Standard | - Konektor bawaan - Konektor terkelola |

- Bawaan: Saat blob ditambahkan atau diperbarui - Dikelola: Ketika blob ditambahkan atau dimodifikasi (hanya properti) |

- Bawaan: Pemicu diaktifkan ketika blob ditambahkan atau diperbarui di kontainer penyimpanan Anda, dan menembak untuk folder berlapis apa pun di kontainer penyimpanan Anda, bukan hanya folder akar. Saat Anda menyiapkan pemicu bawaan, versi bawaan memproses semua blob yang ada di kontainer penyimpanan Anda. - Dikelola: Pemicu diaktifkan saat properti blob ditambahkan atau diperbarui di folder akar kontainer penyimpanan Anda. Saat Anda menyiapkan pemicu terkelola, versi terkelola mengabaikan blob yang ada di kontainer penyimpanan Anda. |

Langkah-langkah berikut menggunakan portal Azure, tetapi dengan ekstensi Azure Logic Apps yang sesuai, Anda juga dapat menggunakan alat berikut untuk membuat alur kerja aplikasi logika:

Alur kerja aplikasi logika konsumsi: Visual Studio atau Visual Studio Code

Alur kerja aplikasi logika standar: Visual Studio Code

Di portal Azure, buka aplikasi logika Konsumsi dan alur kerja kosong di perancang.

Di perancang, di bawah kotak pencarian, pilih Standar, lalu ikuti langkah-langkah umum ini untuk menambahkan pemicu terkelola Azure Blob Storage yang Anda inginkan.

Contoh ini berlanjut dengan pemicu bernama Saat blob ditambahkan atau dimodifikasi (hanya properti).

Jika diminta, berikan informasi berikut untuk koneksi Anda ke akun penyimpanan Anda. Jika sudah selesai, pilih Buat.

Properti Wajib Deskripsi Nama koneksi Ya Nama untuk koneksi Anda Jenis Autentikasi Ya Jenis autentikasi untuk akun penyimpanan Anda. Untuk informasi selengkapnya, tinjau Jenis autentikasi untuk pemicu dan tindakan yang mendukung autentikasi - Akses dan data aman. Misalnya, koneksi ini menggunakan autentikasi kunci akses dan menyediakan nilai kunci akses untuk akun penyimpanan bersama dengan nilai properti berikut:

Properti Wajib Nilai Deskripsi Nama Akun Azure Storage Ya, tetapi hanya untuk autentikasi kunci akses <storage-account-name> Nama untuk akun penyimpanan Azure tempat kontainer blob Anda berada.

Catatan: Untuk menemukan nama akun penyimpanan, buka sumber daya akun penyimpanan Anda di portal Azure. Di menu sumber daya, di bawah Keamanan + jaringan, pilih Kunci akses. Di bawah Nama akun penyimpanan, salin dan simpan nama.Kunci Akses Akun Azure Storage Ya

tetapi hanya untuk autentikasi kunci akses<storage-account-access-key> Kunci akses untuk akun penyimpanan Azure Anda.

Catatan: Untuk menemukan kunci akses, buka sumber daya akun penyimpanan Anda di portal Azure. Di menu sumber daya, di bawah Keamanan + jaringan, pilih Tombol akses1>>Tampilkan. Salin dan simpan nilai kunci utama.Setelah kotak informasi pemicu muncul, berikan informasi yang diperlukan.

Untuk nilai properti Kontainer, pilih ikon folder untuk menelusuri kontainer blob Anda. Atau, masukkan jalur secara manual menggunakan sintaks /<container-name>, misalnya:

Untuk menambahkan properti lain yang tersedia untuk pemicu ini, buka daftar Tambahkan parameter baru, dan pilih properti yang Anda inginkan.

Untuk informasi selengkapnya, tinjau properti pemicu konektor terkelola Azure Blob Storage.

Tambahkan tindakan lain yang diperlukan alur kerja Anda.

Setelah selesai, simpan alur kerja. Di bar alat perancang, pilih Simpan.

Menambahkan tindakan Blob

Alur kerja aplikasi logika Konsumsi hanya dapat menggunakan konektor terkelola Azure Blob Storage. Namun, alur kerja aplikasi logika Standar dapat menggunakan konektor terkelola Azure Blob Storage dan konektor bawaan blob Azure. Setiap versi memiliki beberapa, tetapi diberi nama tindakan yang berbeda. Misalnya, versi konektor terkelola dan bawaan memiliki tindakan mereka sendiri untuk mendapatkan metadata file dan mendapatkan konten file.

Tindakan konektor terkelola: Tindakan ini berjalan dalam alur kerja Konsumsi atau Standar.

Tindakan konektor bawaan: Tindakan ini hanya berjalan dalam alur kerja Standar.

Langkah-langkah berikut menggunakan portal Azure, tetapi dengan ekstensi Azure Logic Apps yang sesuai, Anda juga dapat menggunakan alat berikut untuk membuat dan mengedit alur kerja aplikasi logika:

Alur kerja aplikasi logika konsumsi: Visual Studio atau Visual Studio Code

Alur kerja aplikasi logika standar: Visual Studio Code

Di portal Azure, buka aplikasi logika Konsumsi dan alur kerja Anda di perancang.

Jika alur kerja Anda kosong, tambahkan pemicu yang diperlukan skenario Anda.

Di perancang, ikuti langkah-langkah umum ini untuk menemukan dan menambahkan tindakan terkelola Azure Blob Storage yang Anda inginkan.

Contoh ini berlanjut dengan tindakan bernama Dapatkan konten blob.

Jika diminta, berikan informasi berikut untuk koneksi Anda. Jika sudah selesai, pilih Buat.

Properti Wajib Deskripsi Nama koneksi Ya Nama untuk koneksi Anda Jenis Autentikasi Ya Jenis autentikasi untuk akun penyimpanan Anda. Untuk informasi selengkapnya, tinjau Jenis autentikasi untuk pemicu dan tindakan yang mendukung autentikasi - Akses dan data aman. Misalnya, koneksi ini menggunakan autentikasi kunci akses dan menyediakan nilai kunci akses untuk akun penyimpanan bersama dengan nilai properti berikut:

Properti Wajib Nilai Deskripsi Nama Akun Azure Storage Ya

tetapi hanya untuk autentikasi kunci akses<storage-account-name> Nama untuk akun penyimpanan Azure tempat kontainer blob Anda berada.

Catatan: Untuk menemukan nama akun penyimpanan, buka sumber daya akun penyimpanan Anda di portal Azure. Di menu sumber daya, di bawah Keamanan + jaringan, pilih Kunci akses. Di bawah Nama akun penyimpanan, salin dan simpan nama.Kunci Akses Akun Azure Storage Ya

tetapi hanya untuk autentikasi kunci akses<storage-account-access-key> Kunci akses untuk akun penyimpanan Azure Anda.

Catatan: Untuk menemukan kunci akses, buka sumber daya akun penyimpanan Anda di portal Azure. Di menu sumber daya, di bawah Keamanan + jaringan, pilih Tombol akses1>>Tampilkan. Salin dan simpan nilai kunci utama.Dalam kotak informasi tindakan, berikan informasi yang diperlukan.

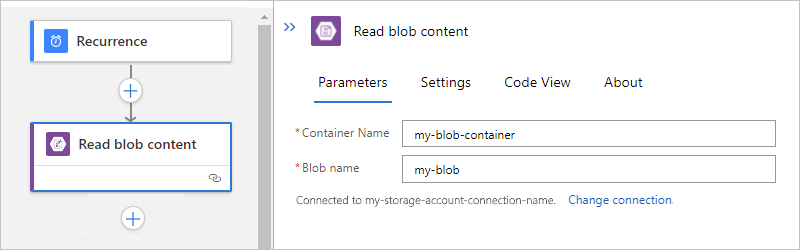

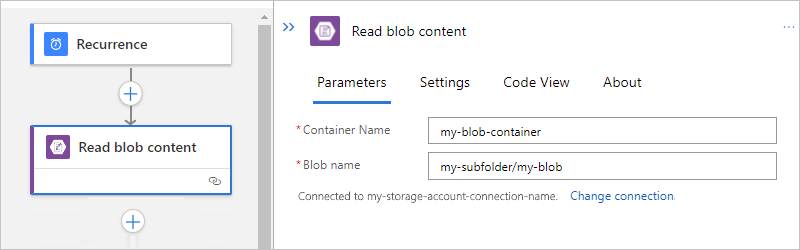

Misalnya, dalam tindakan Dapatkan konten blob, berikan nama akun penyimpanan Anda. Untuk nilai properti Blob, pilih ikon folder untuk menelusuri kontainer atau folder penyimpanan Anda. Atau, masukkan jalur secara manual.

Task Sintaksis jalur blob Dapatkan konten dari blob tertentu di folder akar. /<container-name>/<blob-name> Dapatkan konten dari blob tertentu dalam subfolder. /<container-name>/<subfolder>/<blob-name> Contoh berikut menunjukkan penyiapan tindakan yang mendapatkan konten dari blob di folder akar:

Contoh berikut menunjukkan penyiapan tindakan yang mendapatkan konten dari blob di subfolder:

Tambahkan tindakan lain yang diperlukan alur kerja Anda.

Setelah selesai, simpan alur kerja. Di bar alat perancang, pilih Simpan.

Akses akun penyimpanan di belakang firewall

Anda dapat menambahkan keamanan jaringan ke akun penyimpanan Azure dengan membatasi akses dengan firewall dan aturan firewall. Namun, penyiapan ini menciptakan tantangan bagi Azure dan layanan Microsoft lainnya yang membutuhkan akses ke akun penyimpanan. Komunikasi lokal di pusat data mengabstraksi alamat IP internal, jadi hanya mengizinkan lalu lintas melalui alamat IP mungkin tidak cukup untuk berhasil mengizinkan komunikasi di seluruh firewall. Berdasarkan konektor Azure Blob Storage mana yang Anda gunakan, opsi berikut tersedia:

Untuk mengakses akun penyimpanan di balik firewall menggunakan konektor terkelola Azure Blob Storage di Aplikasi logika berbasis Konsumsi dan ISE, tinjau dokumentasi berikut:

Untuk mengakses akun penyimpanan di balik firewall menggunakan konektor Azure Blob Storage versi ISE yang hanya tersedia di aplikasi logika berbasis ISE, tinjau Mengakses akun penyimpanan melalui jaringan virtual tepercaya.

Untuk mengakses akun penyimpanan di balik firewall di aplikasi logika Standar, tinjau dokumentasi berikut:

Konektor bawaan Azure Blob Storage: Mengakses akun penyimpanan melalui integrasi jaringan virtual

Konektor terkelola Azure Blob Storage: Mengakses akun penyimpanan di wilayah lain

Mengakses akun penyimpanan di wilayah lain

Jika Anda tidak menggunakan autentikasi identitas terkelola, alur kerja aplikasi logika tidak dapat langsung mengakses akun penyimpanan di belakang firewall saat sumber daya aplikasi logika dan akun penyimpanan ada di wilayah yang sama. Sebagai solusinya, letakkan sumber daya aplikasi logika Anda di wilayah yang berbeda dari akun penyimpanan Anda. Kemudian, berikan akses ke alamat IP outbound untuk konektor terkelola di wilayah Anda.

Catatan

Solusi ini tidak berlaku untuk konektor Table Storage dan konektor Azure Queue Storage. Untuk mengakses Table Storage atau Queue Storage, gunakan pemicu dan tindakan HTTP bawaan.

Untuk menambahkan alamat IP keluar Anda ke firewall akun penyimpanan, ikuti langkah-langkah berikut:

Perhatikan alamat IP keluar konektor terkelola untuk wilayah sumber daya aplikasi logika Anda.

Di portal Microsoft Azure, cari dan buka sumber daya akun penyimpanan Anda.

Pada menu navigasi akun penyimpanan, di bawah Keamanan + jaringan, pilih Jaringan.

Di bawah Izinkan akses dari, pilih Jaringan yang dipilih, yang menunjukkan pengaturan yang relevan.

Di bawah Firewall, tambahkan alamat IP atau rentang yang memerlukan akses. Jika Anda perlu mengakses akun penyimpanan dari komputer Anda, pilih Tambahkan alamat IP klien Anda.

Jika sudah selesai, pilih Simpan.

Mengakses akun penyimpanan melalui jaringan virtual tepercaya

Aplikasi logika dan akun penyimpanan Anda ada di wilayah yang sama.

Anda dapat menempatkan akun penyimpanan Anda di jaringan virtual Azure dengan membuat titik akhir privat, lalu menambahkan jaringan virtual tersebut ke daftar jaringan virtual tepercaya. Agar aplikasi logika Anda mengakses akun penyimpanan melalui jaringan virtual tepercaya, Anda perlu menerapkan aplikasi logika itu ke lingkungan layanan integrasi (ISE), yang dapat terhubung ke sumber daya di jaringan virtual. Anda kemudian dapat menambahkan subjaringan di ISE tersebut ke daftar tepercaya. Konektor penyimpanan berbasis ISE, seperti konektor Azure Blob Storage versi ISE, dapat langsung mengakses kontainer penyimpanan. Pengaturan ini adalah pengalaman yang sama dengan menggunakan titik akhir layanan dari ISE.

Aplikasi logika dan akun penyimpanan Anda ada di berbagai wilayah.

Anda tidak perlu membuat titik akhir privat. Anda hanya dapat mengizinkan lalu lintas melalui IP keluar ISE di akun penyimpanan.

Mengakses akun penyimpanan melalui integrasi jaringan virtual

Aplikasi logika dan akun penyimpanan Anda ada di wilayah yang sama.

Anda dapat menempatkan akun penyimpanan di jaringan virtual Azure dengan membuat titik akhir privat, lalu menambahkan jaringan virtual tersebut ke daftar jaringan virtual tepercaya. Untuk memberi aplikasi logika Anda akses ke akun penyimpanan, Anda harus Menyiapkan lalu lintas keluar menggunakan integrasi jaringan virtual untuk memungkinkan menyambungkan ke sumber daya di jaringan virtual. Anda kemudian dapat menambahkan jaringan virtual ke daftar jaringan virtual tepercaya akun penyimpanan.

Aplikasi logika dan akun penyimpanan Anda ada di berbagai wilayah.

Anda tidak perlu membuat titik akhir privat. Anda hanya dapat mengizinkan lalu lintas melalui IP keluar ISE di akun penyimpanan.

Mengakses Blob Storage di wilayah yang sama dengan identitas yang dikelola sistem

Untuk menyambungkan ke Azure Blob Storage di wilayah mana pun, Anda dapat menggunakan identitas terkelola untuk autentikasi. Anda dapat membuat pengecualian yang memberi Microsoft layanan tepercaya, seperti identitas terkelola, akses ke akun penyimpanan Anda melalui firewall.

Catatan

Solusi ini tidak berlaku untuk aplikasi logika Standar. Bahkan jika Anda menggunakan identitas terkelola yang ditetapkan sistem dengan aplikasi logika Standar, konektor terkelola Azure Blob Storage tidak dapat tersambung ke akun penyimpanan di wilayah yang sama.

Untuk menggunakan identitas terkelola di aplikasi logika Anda untuk mengakses Blob Storage, ikuti langkah-langkah berikut:

Catatan

Solusi ini memiliki batasan berikut:

Untuk mengautentikasi koneksi akun penyimpanan, Anda harus menyiapkan identitas terkelola yang ditetapkan sistem. Identitas terkelola yang ditetapkan pengguna tidak akan berfungsi.

Mengonfigurasi akses akun penyimpanan

Untuk menyiapkan pengecualian dan dukungan identitas terkelola, terlebih dahulu konfigurasikan akses yang sesuai ke akun penyimpanan Anda:

Di portal Microsoft Azure, cari dan buka sumber daya akun penyimpanan Anda.

Pada menu navigasi akun penyimpanan, di bawah Keamanan + jaringan, pilih Jaringan.

Di bawah Izinkan akses dari, pilih Jaringan yang dipilih, yang menunjukkan pengaturan yang relevan.

Jika Anda perlu mengakses akun penyimpanan dari komputer Anda, di bawah Firewall, pilih Tambahkan alamat IP klien Anda.

Di bawah Pengecualian, pilih Izinkan layanan Microsoft tepercaya mengakses akun penyimpanan ini.

Jika sudah selesai, pilih Simpan.

Catatan

Jika Anda menerima kesalahan 403 Forbidden saat Anda mencoba menyambungkan ke akun penyimpanan dari alur kerja Anda, ada beberapa kemungkinan penyebabnya. Coba resolusi berikut sebelum beralih ke langkah-langkah tambahan. Pertama, nonaktifkan pengaturan Izinkan layanan Microsoft tepercaya untuk mengakses akun penyimpanan ini dan simpan perubahan Anda. Kemudian, aktifkan kembali pengaturan, dan simpan perubahan Anda lagi.

Membuat tugas peran untuk aplikasi logika Anda

Berikutnya, aktifkan dukungan identitas terkelola pada sumber daya aplikasi logika Anda.

Langkah-langkah berikut sama untuk aplikasi logika Konsumsi di lingkungan multipenyewa dan aplikasi logika Standar di lingkungan penyewa tunggal.

Di portal Microsoft Azure, buka sumber daya aplikasi logika Anda.

Pada menu navigasi sumber daya aplikasi logika, di bawah Pengaturan, pilih Identitas.

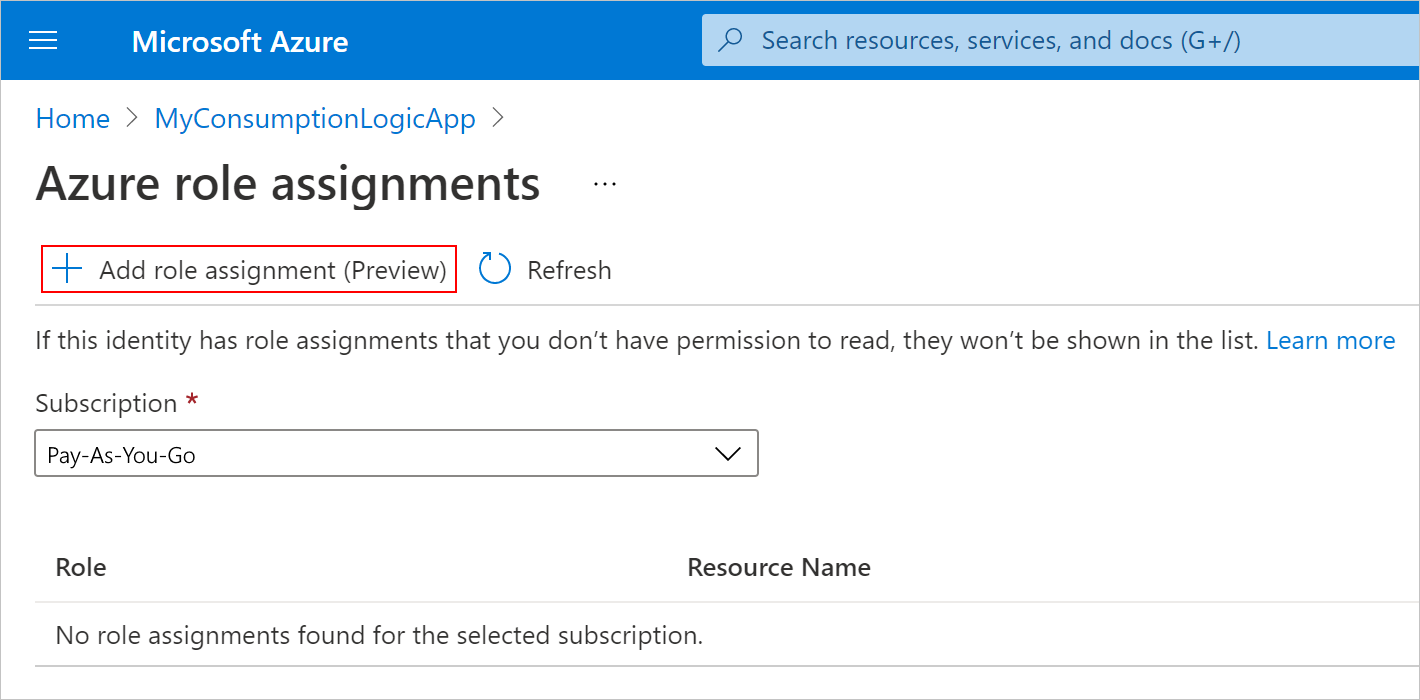

Pada panel yang ditetapkan Sistem, atur Status ke Aktif, jika belum diaktifkan, pilih Simpan, dan konfirmasi perubahan Anda. Di bawah Izin, pilih Penetapan peran Azure.

Di panel penetapan peran Azure, pilih Tambahkan penetapan peran.

Di panel Tambahkan penetapan peran, siapkan penetapan peran baru menggunakan langkah-langkah berikut:

Properti Nilai Deskripsi Cakupan <ruang lingkup sumber daya> Kumpulan sumber daya tempat Anda ingin menerapkan tugas peran. Untuk contoh ini, pilih Penyimpanan. Langganan <Langganan Azure> Langganan Azure untuk akun penyimpanan Anda. Sumber daya <storage-account-name> Nama untuk akun penyimpanan yang ingin Anda akses dari alur kerja aplikasi logika Anda. Peran <role-to-assign> Peran yang dibutuhkan skenario Anda agar alur kerja Anda berfungsi dengan sumber daya. Contoh ini memerlukan Storage Blob Data Contributor, yang memungkinkan akses baca, tulis, dan hapus ke kontainer dan data blob. Untuk detail izin, arahkan mouse Anda ke ikon informasi di samping peran di menu drop-down. Setelah selesai, pilih Simpan untuk menyelesaikan pembuatan penetapan peran.

Mengaktifkan dukungan identitas terkelola di aplikasi logika

Selanjutnya, selesaikan langkah-langkah berikut:

Jika Anda memiliki alur kerja kosong, tambahkan pemicu konektor Azure Blob Storage. Jika tidak, tambahkan tindakan konektor Azure Blob Storage. Pastikan Anda membuat koneksi baru untuk pemicu atau tindakan, daripada menggunakan koneksi yang sudah ada.

Pastikan Anda mengatur jenis autentikasi untuk menggunakan identitas terkelola.

Setelah mengonfigurasi pemicu atau tindakan, Anda dapat menyimpan alur kerja dan menguji pemicu atau tindakan.

Memecahkan masalah dengan mengakses akun penyimpanan

"Permintaan ini tidak berwenang untuk melakukan operasi ini."

Kesalahan berikut adalah masalah yang umum dilaporkan yang terjadi saat aplikasi logika dan akun penyimpanan Anda ada di wilayah yang sama. Namun, opsi tersedia untuk mengatasi batasan ini seperti yang dijelaskan di bagian, Mengakses akun penyimpanan di belakang firewall.

{ "status": 403, "message": "This request is not authorized to perform this operation.\\r\\nclientRequestId: a3da2269-7120-44b4-9fe5-ede7a9b0fbb8", "error": { "message": "This request is not authorized to perform this operation." }, "source": "azureblob-ase.azconn-ase.p.azurewebsites.net" }

Kesalahan Application Insights

Kesalahan 404 dan 409

Jika alur kerja Standar Anda menggunakan tindakan bawaan Azure Blob yang menambahkan blob ke kontainer penyimpanan, Anda mungkin mendapatkan kesalahan 404 dan 409 di Application Insights untuk permintaan yang gagal. Kesalahan ini diharapkan karena konektor memeriksa apakah file blob ada sebelum menambahkan blob. Kesalahan mengakibatkan file tidak ada. Terlepas dari kesalahan ini, tindakan bawaan berhasil menambahkan blob.