Mengonfigurasi VPN di perangkat Azure Stack Edge Pro R Anda melalui Azure PowerShell

Opsi VPN menyediakan enkripsi lapisan kedua untuk data yang bergerak melalui TLS dari perangkat Azure Stack Edge Pro R Anda ke Azure. Anda dapat mengonfigurasi VPN di perangkat Azure Stack Edge Pro R Anda melalui portal Microsoft Azure atau melalui Azure PowerShell.

Artikel ini menjelaskan langkah-langkah yang diperlukan untuk mengonfigurasi VPN Titik-ke-Situs (P2S) di perangkat Azure Stack Edge Mini R Anda menggunakan skrip Azure PowerShell untuk membuat konfigurasi di awan. Konfigurasi pada perangkat Azure Stack Edge dilakukan melalui antarmuka pengguna lokal.

Tentang pengaturan VPN

Koneksi gateway VPN P2S memungkinkan Anda membuat koneksi aman ke jaringan virtual Anda dari komputer klien individual atau perangkat Azure Stack Edge Mini R Anda. Anda memulai koneksi P2S dari komputer klien atau perangkat. Koneksi P2S dalam hal ini menggunakan IKEv2 VPN, solusi VPN IPsec berbasis standar.

Alur kerja umum mencakup langkah-langkah berikut:

- Mengonfigurasi prasyarat.

- Siapkan sumber daya yang diperlukan di Azure.

- Membuat dan mengonfigurasi jaringan virtual dan subnet yang diperlukan.

- Buat dan konfigurasikan Azure VPN gateway (gateway jaringan virtual).

- Siapkan Azure Firewall dan tambahkan aturan jaringan dan aplikasi.

- Buat Tabel Perutean Azure dan tambahkan rute.

- Aktifkan Titik-ke-situs di gateway VPN.

- Tambahkan kumpulan alamat klien.

- Mengonfigurasi tipe terowongan.

- Konfigurasikan konteks autentikasi.

- Buat sertifikat.

- Unggah sertifikat.

- Unduh buku telepon.

- Atur VPN di antarmuka pengguna web lokal perangkat.

- Sediakan buku telepon.

- Sediakan file tag Layanan (json).

Detail tentang langkah ini disediakan di bagian berikutnya.

Mengonfigurasikan prasyarat

Anda harus memiliki akses ke perangkat Azure Stack Edge Pro R yang diinstal sesuai instruksi di Menginstal perangkat Azure Stack Edge Pro R Anda. Perangkat ini akan membuat koneksi P2S dengan Azure.

Anda harus memiliki akses ke Langganan Azure yang valid yang diaktifkan untuk layanan Azure Stack Edge di Azure. Gunakan langganan ini untuk membuat sumber daya terkait di Azure untuk mengelola perangkat Azure Stack Edge Pro R Anda.

Anda memiliki akses ke klien Windows yang akan Anda gunakan untuk mengakses perangkat Azure Stack Edge Pro R Anda. Anda akan menggunakan klien ini untuk membuat konfigurasi secara terprogram di cloud.

Untuk menginstal versi PowerShell yang diperlukan pada klien Windows Anda, jalankan perintah berikut ini:

Install-Module -Name Az -AllowClobber -Scope CurrentUser Import-Module Az.AccountsUntuk tersambung ke akun Azure dan langganan Anda, jalankan perintah berikut ini:

Connect-AzAccount Set-AzContext -Subscription "<Your subscription name>"Berikan nama langganan Azure yang Anda gunakan dengan perangkat Azure Stack Edge Pro R untuk mengonfigurasi VPN.

Unduh skrip yang diperlukan untuk membuat konfigurasi di cloud. Skrip akan:

- Membuat jaringan Azure Virtual dan subnet berikut: GatewaySubnet, dan AzureFirewallSubnet.

- Membuat dan mengonfigurasi gateway Azure VPN.

- Membuat dan mengonfigurasi gateway jaringan lokal Azure.

- Buat dan konfigurasikan koneksi VPN Azure antara gateway Azure VPN dan gateway jaringan lokal.

- Membuat Azure Firewall dan menambahkan aturan jaringan, aturan aplikasi.

- Membuat tabel Perutean Azure dan tambahkan rute di dalamnya.

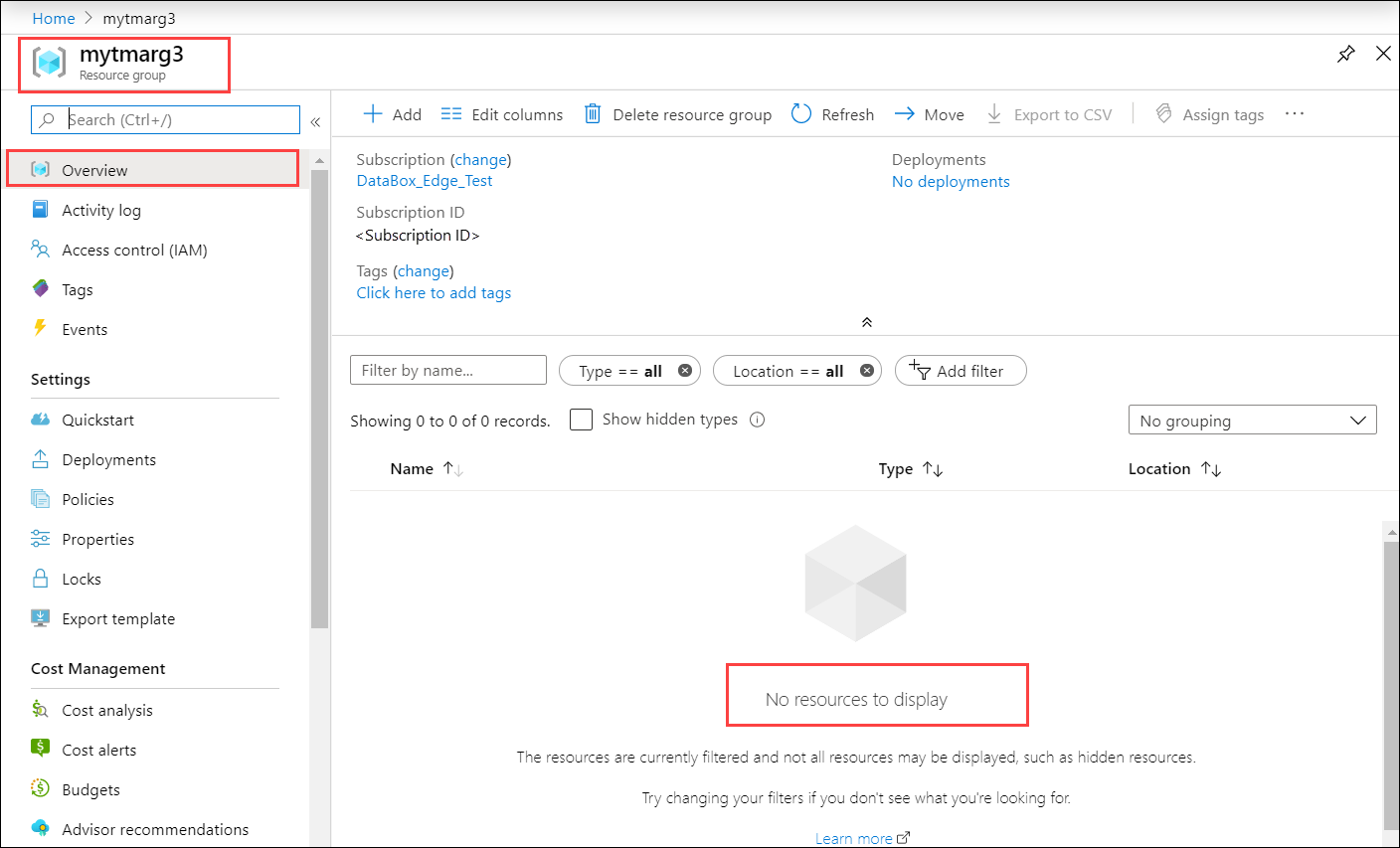

Buat grup sumber daya di portal Microsoft Azure di mana Anda ingin sumber daya Azure dibuat. Masuk ke daftar layanan di portal Microsoft Azure, pilih Grup sumber daya lalu pilih + Tambahkan. Berikan informasi langganan dan nama untuk grup sumber daya Anda lalu pilih Buat. Jika Anda pergi ke grup sumber daya ini, seharusnya tidak memiliki sumber daya apa pun di bawahnya saat ini.

Anda harus memiliki sertifikat berkode Base 64 dalam

.cerformat untuk perangkat Azure Stack Edge Mini R Anda. Sertifikat ini harus diunggah ke perangkat Azure Stack Edge Anda sepertipfxhalnya kunci pribadi. Sertifikat ini juga perlu diinstal di akar tepercaya toko pada klien yang mencoba membangun koneksi P2S.

Menggunakan skrip

Pertama Anda memodifikasi file parameters-p2s.json untuk memasukkan parameter Anda. Selanjutnya, Anda menjalankan skrip menggunakan file json yang dimodifikasi.

Masing-masing langkah ini dijelaskan di bagian berikut.

Unduh file tag layanan

Anda mungkin sudah memiliki file ServiceTags.json di folder tempat Anda mengunduh skrip. Jika tidak, Anda dapat mengunduh file tag layanan.

Unduh tag layanan dari Azure ke klien lokal Anda dan simpan sebagai file json di folder yang sama yang berisi skrip: https://www.microsoft.com/download/details.aspx?id=56519.

File ini diunggah di UI web lokal di langkah selanjutnya.

Memodifikasi file parameter

Langkah pertama adalah memodifikasi file parameters-p2s.json dan menyimpan perubahan.

Untuk sumber daya Azure yang Anda buat, Anda akan menyediakan nama berikut:

| Nama parameter | Deskripsi |

|---|---|

| virtualNetworks_vnet_name | Nama Azure Virtual Network |

| azureFirewalls_firewall_name | Nama Azure Firewall |

| routeTables_routetable_name | Nama tabel Azure Route |

| publicIPAddresses_VNGW_public_ip_name | Nama alamat IP Publik untuk gateway jaringan Virtual Anda |

| virtualNetworkGateways_VNGW_name | Nama gateway Azure VPN (gateway jaringan virtual) |

| publicIPAddresses_firewall_public_ip_name | Nama alamat IP publik untuk Azure Firewall Anda |

| lokasi | Lokasi ini adalah wilayah di mana Anda ingin membuat jaringan virtual Anda. Pilih wilayah yang sama dengan wilayah yang terkait dengan perangkat Anda. |

| RouteTables_routetable_onprem_name | Ini adalah nama tabel rute tambahan untuk membantu rute firewall paket kembali ke perangkat Azure Stack Edge. Skrip membuat dua rute dan asosiasi default tambahan dan FirewallSubnet dengan tabel rute ini. |

Alamat IP dan ruang alamat berikut ini berkaitan dengan sumber daya Azure yang dibuat termasuk jaringan virtual dan subnet terkait (default, firewall, GatewaySubnet).

| Nama parameter | Deskripsi |

|---|---|

| VnetIPv4AddressSpace | Ini adalah ruang alamat yang terkait dengan jaringan virtual Anda. Sediakan rentang IP Vnet sebagai rentang IP privat (https://en.wikipedia.org/wiki/Private_network#Private_IPv4_addresses). |

| DefaultSubnetIPv4AddressSpace | Ini adalah ruang alamat yang terkait dengan subnet Default untuk jaringan virtual Anda. |

| FirewallSubnetIPv4AddressSpace | Ini adalah ruang alamat yang terkait dengan subnet Firewall untuk jaringan virtual Anda. |

| GatewaySubnetIPv4AddressSpace | Ini adalah ruang alamat yang terkait dengan GatewaySubnet untuk jaringan virtual Anda. |

| GatewaySubnetIPv4bgpPeeringAddress | Alamat IP ini dicadangkan untuk komunikasi BGP dan didasarkan pada ruang alamat yang terkait dengan GatewaySubnet untuk jaringan virtual Anda. |

| KlienAddressPool | Alamat IP ini digunakan untuk kumpulan alamat dalam konfigurasi P2S di portal Microsoft Azure. |

| PublicCertData | Data sertifikat publik digunakan oleh VPN Gateway untuk mengautentikasi klien P2S yang menyambungkan ke dalamnya. Untuk mendapatkan data sertifikat, instal sertifikat akar. Pastikan sertifikat Base-64 dikodekan dengan ekstensi .cer. Buka sertifikat ini dan salin teks dalam sertifikat antara ==BEGIN CERTIFICATE== dan ==END CERTIFICATE== dalam satu baris berkelanjutan. |

Jalankan skrip

Ikuti langkah-langkah ini untuk menggunakan parameters-p2s.json yang dimodifikasi dan jalankan skrip untuk membuat sumber daya Azure.

Jalankan PowerShell. Beralih ke direktori tempat skrip berada.

Jalankan skrip.

.\AzDeployVpn.ps1 -Location <Location> -AzureAppRuleFilePath "appRule.json" -AzureIPRangesFilePath "<Service tag json file>" -ResourceGroupName "<Resource group name>" -AzureDeploymentName "<Deployment name>" -NetworkRuleCollectionName "<Name for collection of network rules>" -Priority 115 -AppRuleCollectionName "<Name for collection of app rules>"Catatan

Dalam rilis ini, skrip hanya berfungsi di lokasi US Timur.

Anda harus memasukkan informasi berikut saat menjalankan skrip:

Parameter Deskripsi Lokasi Ini adalah wilayah di mana sumber daya Azure harus dibuat. AzureAppRuleFilePath Ini adalah jalur file untuk appRule.json.AzureIPRangesFilePath Ini adalah file json Tag Layanan yang Anda unduh di langkah sebelumnya. ResourceGroupName Ini adalah nama grup sumber daya di mana semua sumber daya Azure dibuat. AzureDeploymentName Ini adalah nama untuk penyebaran Azure Anda. Nama NetworkRuleCollection Ini adalah nama untuk kumpulan semua aturan jaringan yang dibuat dan ditambahkan ke Azure Firewall Anda. Prioritas Ini adalah prioritas yang ditetapkan untuk semua aturan jaringan dan aplikasi yang dibuat. AppRuleCollectionName Ini adalah nama untuk kumpulan semua aturan jaringan yang dibuat dan ditambahkan ke Azure Firewall Anda. Sampel output ditunjukkan di bawah.

PS C:\Offline docs\AzureVpnConfigurationScripts> .\AzDeployVpn.ps1 -Location eastus -AzureAppRuleFilePath "appRule.json" -AzureIPRangesFilePath ".\ServiceTags_Public_20200203.json" -ResourceGroupName "mytmarg3" -AzureDeploymentName "tmap2stestdeploy1" -NetworkRuleCollectionName "testnrc1" -Priority 115 -AppRuleCollectionName "testarc2" validating vpn deployment parameters Starting vpn deployment C:\Offline docs\AzureVpnConfigurationScripts\parameters-p2s.json C:\Offline docs\AzureVpnConfigurationScripts\template-p2s.json vpn deployment: tmap2stestdeploy1 started and status: Running Waiting for vpn deployment completion.... ==== CUT ==================== CUT ============== Adding route 191.236.0.0/18 for AzureCloud.eastus Adding route 191.237.0.0/17 for AzureCloud.eastus Adding route 191.238.0.0/18 for AzureCloud.eastus Total Routes:294, Existing Routes: 74, New Routes Added: 220 Additional routes getting addedPenting

- Skrip ini membutuhkan waktu sekitar 90 menit untuk berjalan. Pastikan untuk masuk ke jaringan Anda tepat sebelum skrip dimulai.

- Jika karena alasan apa pun ada sesi yang gagal dengan skrip, pastikan untuk menghapus grup sumber daya untuk menghapus semua sumber daya yang dibuat di bawahnya.

Setelah skrip selesai, log penyebaran dihasilkan di folder yang sama tempat skrip berada.

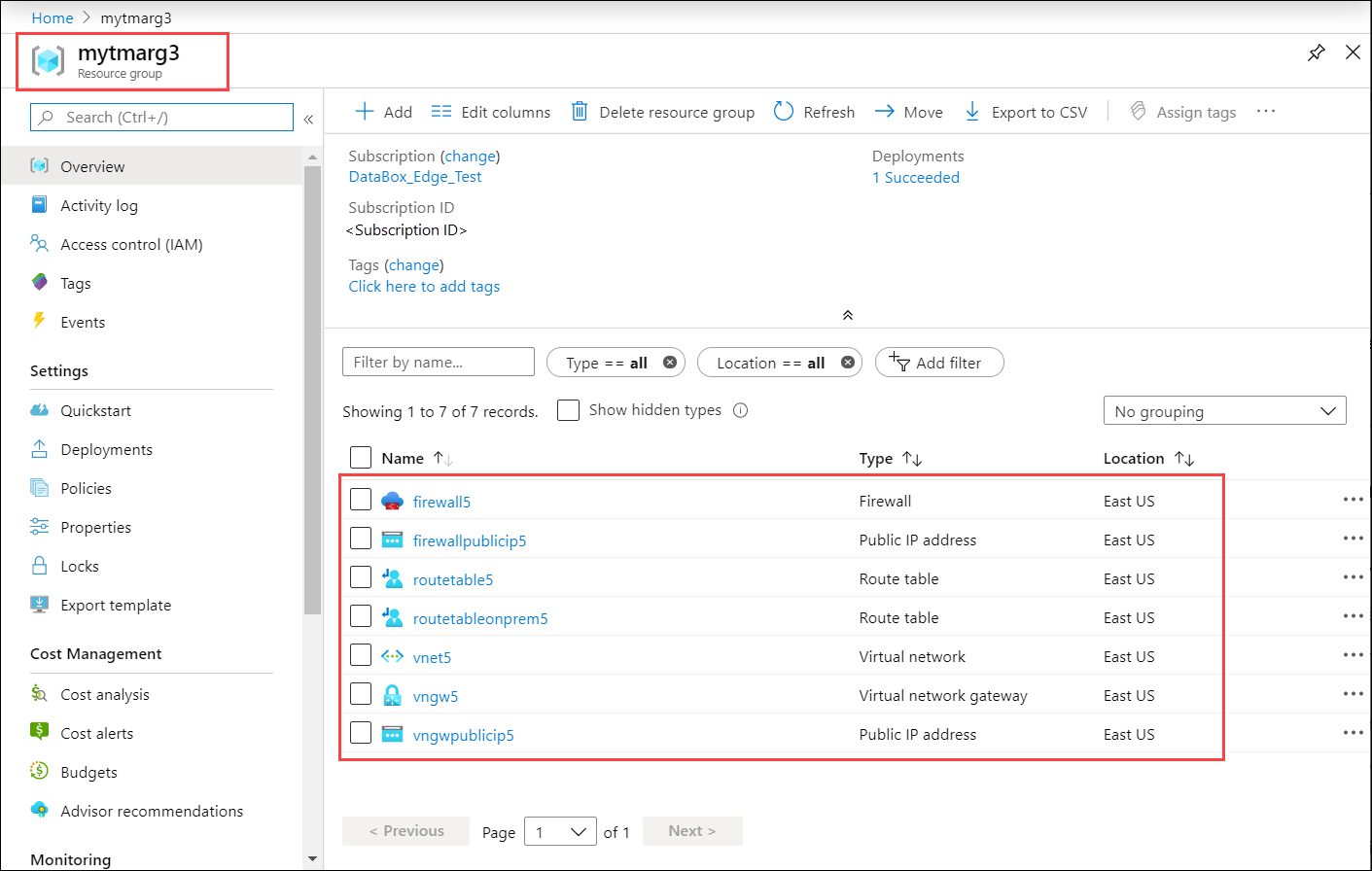

Verifikasi sumber daya Azure

Setelah Anda berhasil menjalankan skrip, verifikasi bahwa semua sumber daya dibuat sebelumnya di Azure. Buka grup sumber daya yang Anda buat. Anda akan menemukan output berikut:

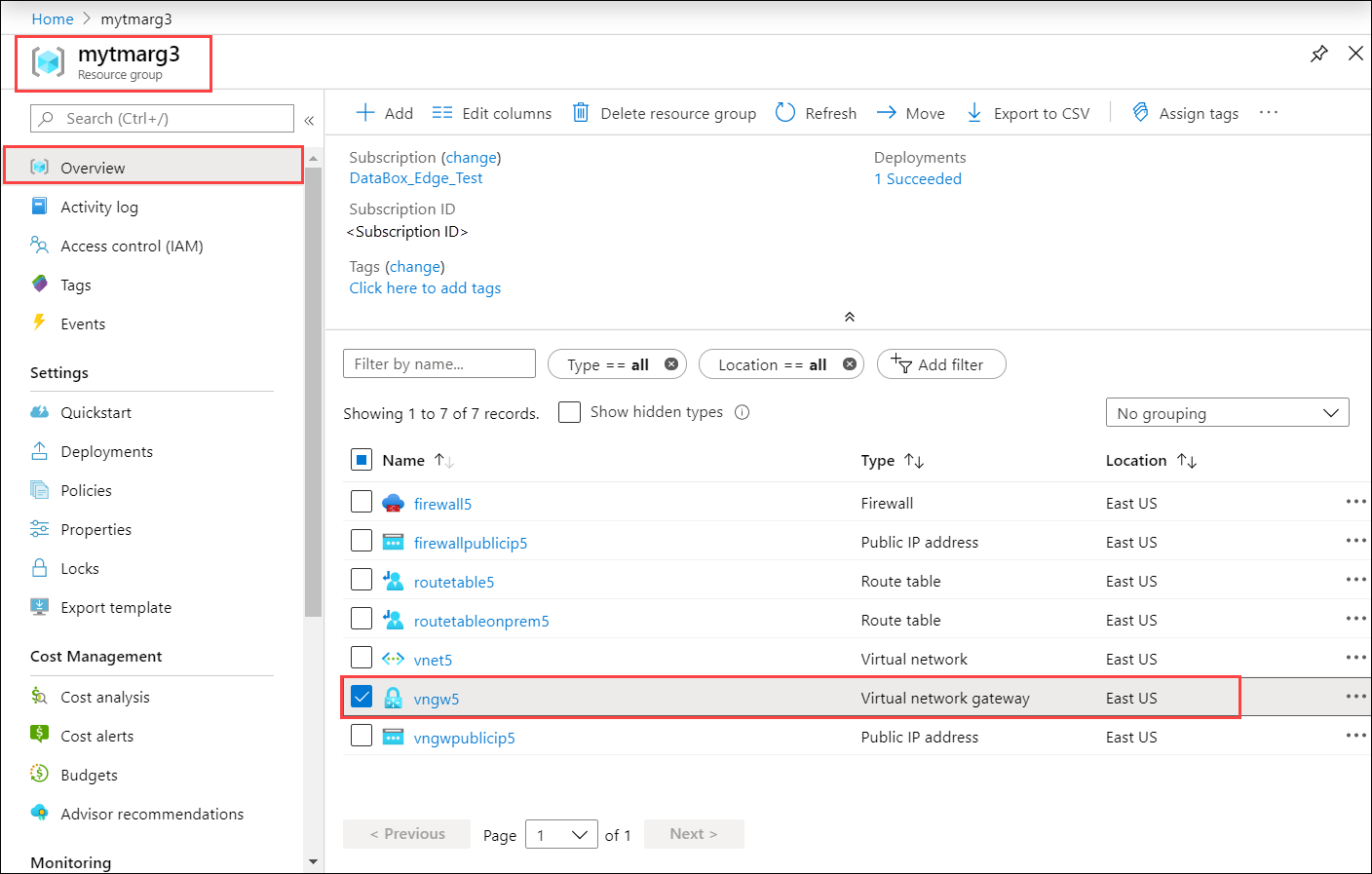

Unduh buku telepon untuk profil VPN

Dalam langkah ini, Anda akan mengunduh profil VPN untuk perangkat Anda.

Di portal Microsoft Azure, masuk ke grup sumber daya lalu pilih gateway jaringan virtual yang Anda buat di langkah sebelumnya.

Buka Pengaturan > Konfigurasi titik-ke-situs. Klik Unduh klien VPN.

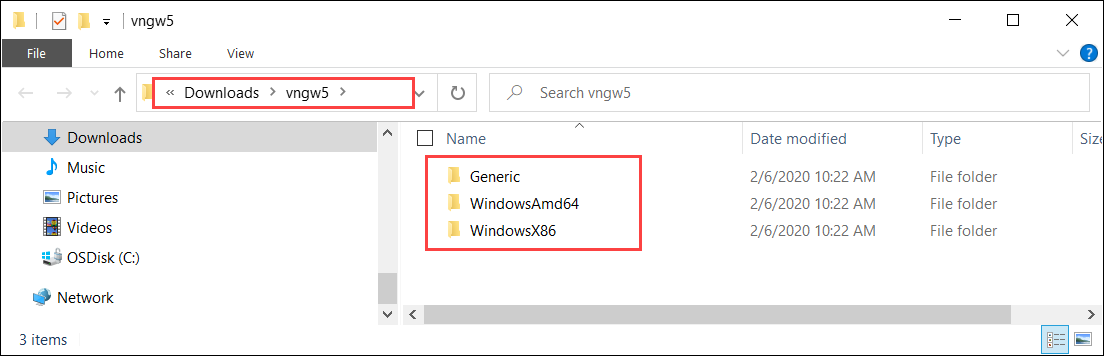

Simpan profil zip dan ekstrak pada klien Windows Anda.

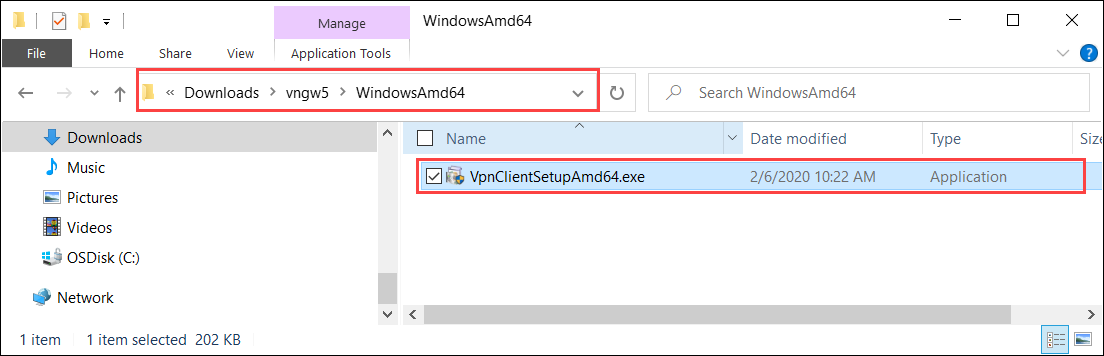

Buka folder WindowsAmd64 lalu ekstrak

.exe: VpnClientSetupAmd64.exe.

Buat jalur sementara. Contohnya:

C:\NewTemp\vnet\tmpJalankan PowerShell dan buka direktori tempat

.exeberada. Untuk menjalankan.exe, ketik:.\VpnClientSetupAmd64.exe /Q /C /T:"C:\NewTemp\vnet\tmp"Jalur sementara akan memiliki berkas baru. Berikut adalah hasil sampelnya:

PS C:\windows\system32> cd "C:\Users\Ase\Downloads\vngw5\WindowsAmd64" PS C:\Users\Ase\Downloads\vngw5\WindowsAmd64> .\VpnClientSetupAmd64.exe /Q /C /T:"C:\NewTemp\vnet\tmp" PS C:\Users\Ase\Downloads\vngw5\WindowsAmd64> cd "C:\NewTemp\vnet" PS C:\NewTemp\vnet> ls .\tmp Directory: C:\NewTemp\vnet\tmp Mode LastWriteTime Length Name ---- ------------- ------ ---- -a---- 2/6/2020 6:18 PM 947 8c670077-470b-421a-8dd8-8cedb4f2f08a.cer -a---- 2/6/2020 6:18 PM 155 8c670077-470b-421a-8dd8-8cedb4f2f08a.cmp -a---- 2/6/2020 6:18 PM 3564 8c670077-470b-421a-8dd8-8cedb4f2f08a.cms -a---- 2/6/2020 6:18 PM 11535 8c670077-470b-421a-8dd8-8cedb4f2f08a.inf -a---- 2/6/2020 6:18 PM 2285 8c670077-470b-421a-8dd8-8cedb4f2f08a.pbk -a---- 2/6/2020 6:18 PM 5430 azurebox16.ico -a---- 2/6/2020 6:18 PM 4286 azurebox32.ico -a---- 2/6/2020 6:18 PM 138934 azurevpnbanner.bmp -a---- 2/6/2020 6:18 PM 46064 cmroute.dll -a---- 2/6/2020 6:18 PM 196 routes.txt PS C:\NewTemp\vnet>File .pbk adalah buku telepon untuk profil VPN. Anda akan menggunakan ini di UI lokal.

Konfigurasi VPN pada perangkat

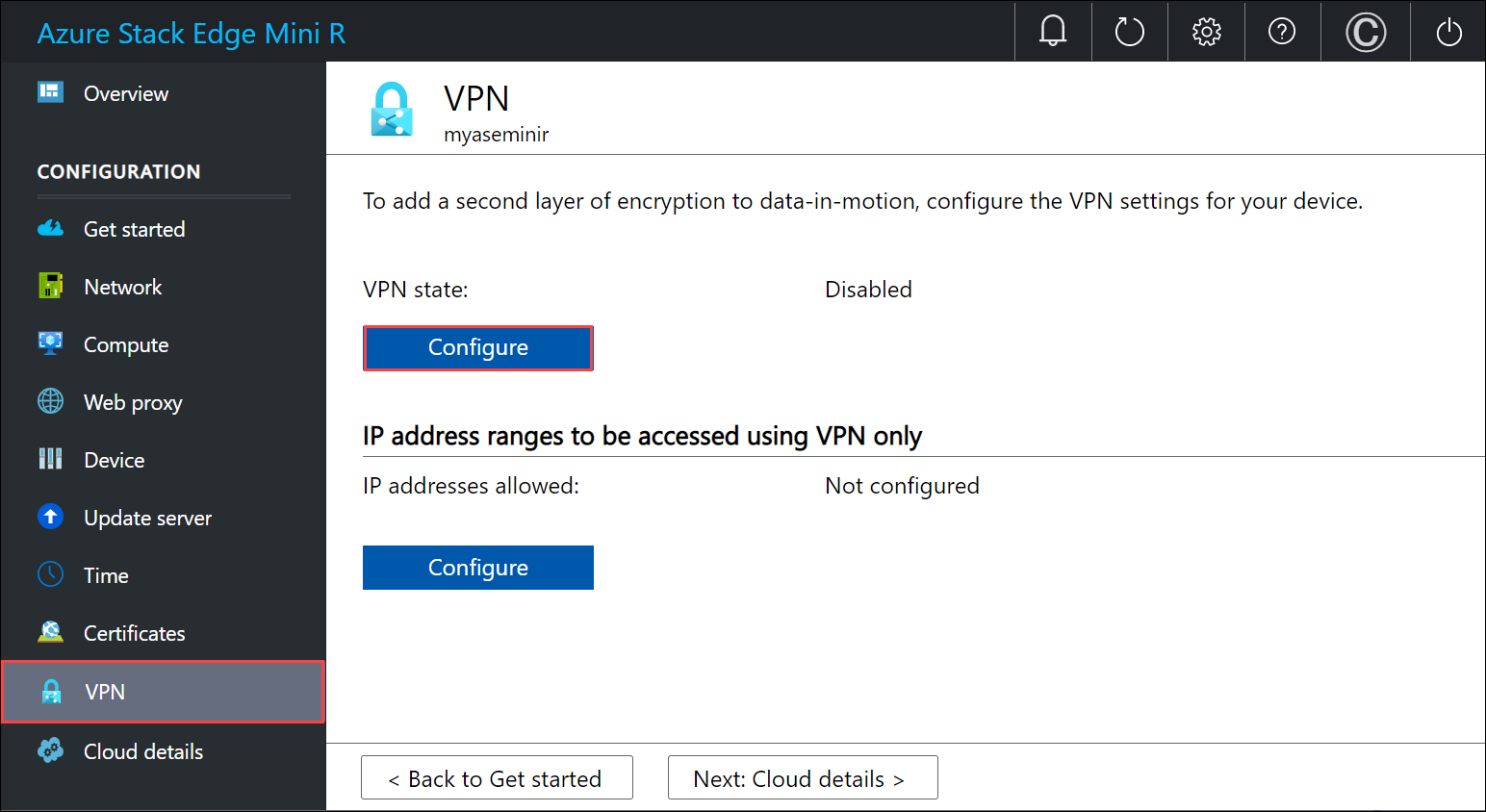

Ikuti langkah-langkah ini di UI lokal perangkat Azure Stack Edge Anda.

Di UI lokal, buka halaman VPN. Di bawah status VPN, pilih Konfigurasikan.

Di bilah Konfigurasi VPN:

- Dalam file Unggah buku telepon, arahkan ke file .pbk yang Anda buat di langkah sebelumnya.

- Dalam file konfigurasi Unggah daftar IP publik, berikan file JSON rentang IP Pusat Data Azure sebagai input. Anda mengunduh file ini di langkah sebelumnya dari: https://www.microsoft.com/download/details.aspx?id=56519.

- Pilih eastus sebagai wilayah dan pilih Terapkan.

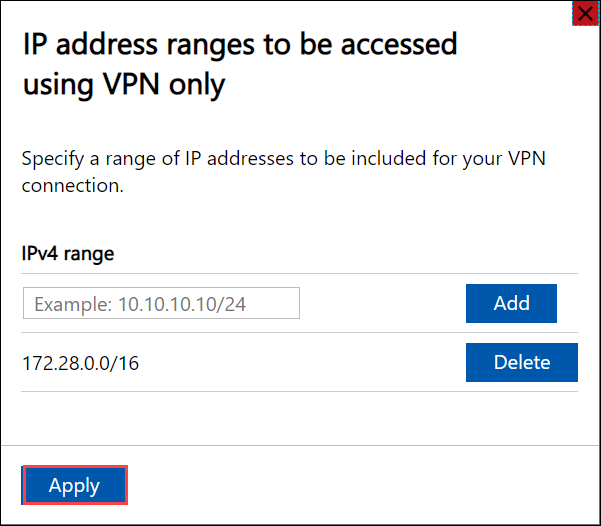

Dalam rentang alamat IP yang akan diakses menggunakan bagian VPN saja, masukkan rentang Vnet IPv4 yang telah Anda pilih untuk Azure Virtual Network Anda.

Verifikasi koneksi klien

- Buka gateway VPN di portal Microsoft Azure.

- Buka Pengaturan > Konfigurasi titik-ke-situs. Di bawah Alamat IP yang dialokasikan, alamat IP perangkat Azure Stack Edge Anda akan muncul.

Memvalidasi transfer data melalui VPN

Untuk mengonfirmasi bahwa VPN berfungsi, salin data ke berbagi SMB. Ikuti langkah-langkah dalam Menambahkan berbagi di perangkat Azure Stack Edge Pro R Anda.

Salin file, misalnya \data\pictures\waterfall.jpg ke berbagi SMB yang Anda pasang pada sistem klien Anda.

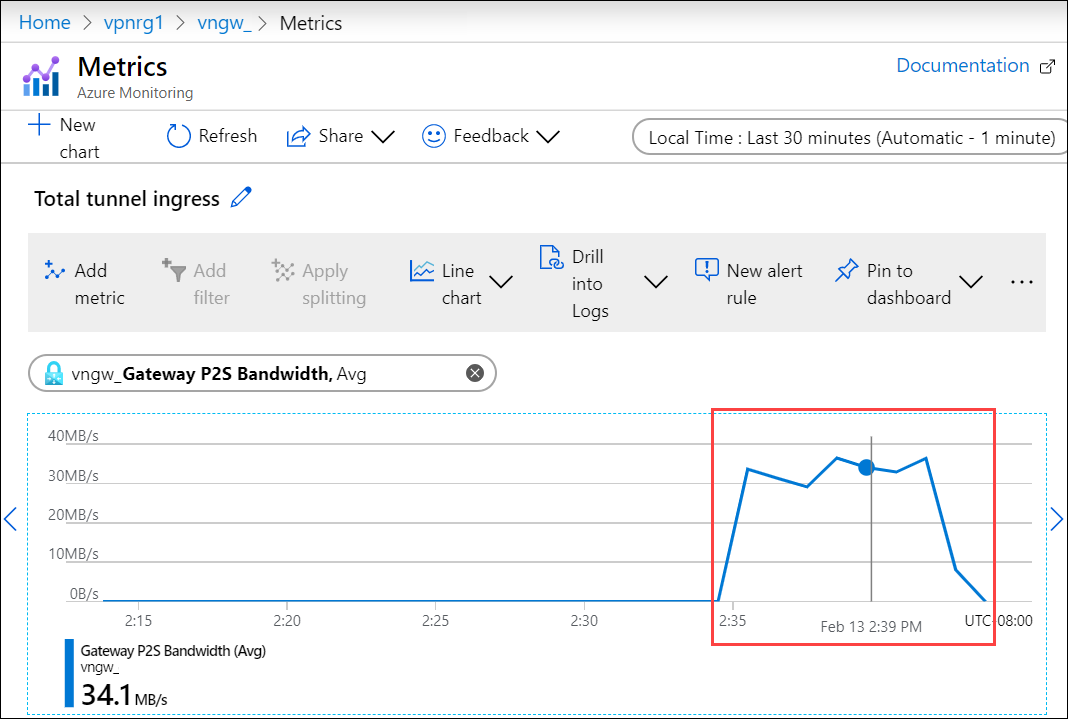

Untuk memvalidasi bahwa data sedang melalui VPN, saat data sedang disalin:

Buka gateway VPN di portal Microsoft Azure.

Buka Metrik Pemantauan>.

Di panel kanan, pilih Lingkup sebagai gateway VPN Anda, Metrik sebagai bandwidth Gateway P2S, dan Agregasi sebagai Avg.

Ketika data sedang disalin, Anda akan melihat peningkatan penggunaan bandwidth dan ketika salinan data selesai, pemanfaatan bandwidth akan turun.

Verifikasi bahwa file ini muncul di akun penyimpanan Anda di cloud.

Masalah debug

Untuk men-debug masalah apa pun, gunakan perintah berikut:

Get-AzResourceGroupDeployment -DeploymentName $deploymentName -ResourceGroupName $ResourceGroupName

Sampel output ditunjukkan di bawah ini:

PS C:\Projects\TZL\VPN\Azure-VpnDeployment> Get-AzResourceGroupDeployment -DeploymentName "tznvpnrg14_deployment" -ResourceGroupName "tznvpnrg14"

DeploymentName : tznvpnrg14_deployment

ResourceGroupName : tznvpnrg14

ProvisioningState : Succeeded

Timestamp : 1/21/2020 6:23:13 PM

Mode : Incremental

TemplateLink :

Parameters :

Name Type Value

=========================================== ========================= ==========

virtualNetworks_vnet_name String tznvpnrg14_vnet

azureFirewalls_firewall_name String tznvpnrg14_firewall

routeTables_routetable_name String tznvpnrg14_routetable

publicIPAddresses_VNGW_public_ip_name String tznvpnrg14_vngwpublicip

virtualNetworkGateways_VNGW_name String tznvpnrg14_vngw

publicIPAddresses_firewall_public_ip_name String tznvpnrg14_fwpip

localNetworkGateways_LNGW_name String tznvpnrg14_lngw

connections_vngw_lngw_name String tznvpnrg14_connection

location String East US

vnetIPv4AddressSpace String 172.24.0.0/16

defaultSubnetIPv4AddressSpace String 172.24.0.0/24

firewallSubnetIPv4AddressSpace String 172.24.1.0/24

gatewaySubnetIPv4AddressSpace String 172.24.2.0/24

gatewaySubnetIPv4bgpPeeringAddress String 172.24.2.254

customerNetworkAddressSpace String 10.0.0.0/18

customerPublicNetworkAddressSpace String 207.68.128.0/24

dbeIOTNetworkAddressSpace String 10.139.218.0/24

azureVPNsharedKey String 1234567890

dbE-Gateway-ipaddress String 207.68.128.113

Outputs :

Name Type Value

======================= ========================= ==========

virtualNetwork Object {

"provisioningState": "Succeeded",

"resourceGuid": "dcf673d3-5c73-4764-b077-77125eda1303",

"addressSpace": {

"addressPrefixes": [

"172.24.0.0/16"

]

================= CUT ============================= CUT ===========================

Get-AzResourceGroupDeploymentOperation -ResourceGroupName $ResourceGroupName -DeploymentName $AzureDeploymentName

Langkah berikutnya

Mengonfigurasi VPN melalui antarmuka pengguna lokal di perangkat Azure Stack Edge Pro R Anda.