Defender untuk IoT dan arsitektur jaringan Anda

Artikel ini adalah satu dari serangkaian artikel yang menjelaskan jalur penyebaran untuk pemantauan OT dengan Pertahanan Microsoft untuk IoT.

Gunakan konten di bawah ini untuk mempelajari tentang arsitektur jaringan teknologi operasional (OT)/IoT Anda sendiri, dan di mana setiap elemen sistem Anda termasuk dalam lapisan segmentasi jaringan OT.

Lapisan jaringan OT/IoT

Jaringan organisasi Anda terdiri dari banyak jenis perangkat, yang dapat dibagi menjadi grup utama berikut:

- Perangkat titik akhir. Dapat mencakup beberapa sub-grup, seperti server, komputer, perangkat IoT (internet of things), dan sebagainya.

- Perangkat jaringan. Melayani infrastruktur dengan layanan jaringan, dan dapat mencakup sakelar jaringan, firewall, router, dan titik akses.

Sebagian besar lingkungan jaringan dirancang dengan model hierarkis tiga lapisan. Contohnya:

| Lapisan | Deskripsi |

|---|---|

| Access | Lapisan akses adalah tempat sebagian besar titik akhir akan berada. Titik akhir ini biasanya dilayani oleh gateway default dan perutean dari lapisan atas, dan seringkali, perutean dari lapisan distribusi. * Gateway default adalah layanan jaringan atau entitas dalam subnet lokal yang bertanggung jawab untuk merutekan lalu lintas di luar LAN, atau segmen IP. |

| Distribusi | Lapisan distribusi bertanggung jawab untuk menggabungkan beberapa lapisan akses dan memberikan komunikasi ke lapisan inti dengan layanan seperti perutean VLAN, kualitas layanan, kebijakan jaringan, dan sebagainya. |

| Core | Lapisan inti berisi farm server utama organisasi, dan menyediakan layanan latensi rendah berkecepatan tinggi melalui lapisan distribusi. |

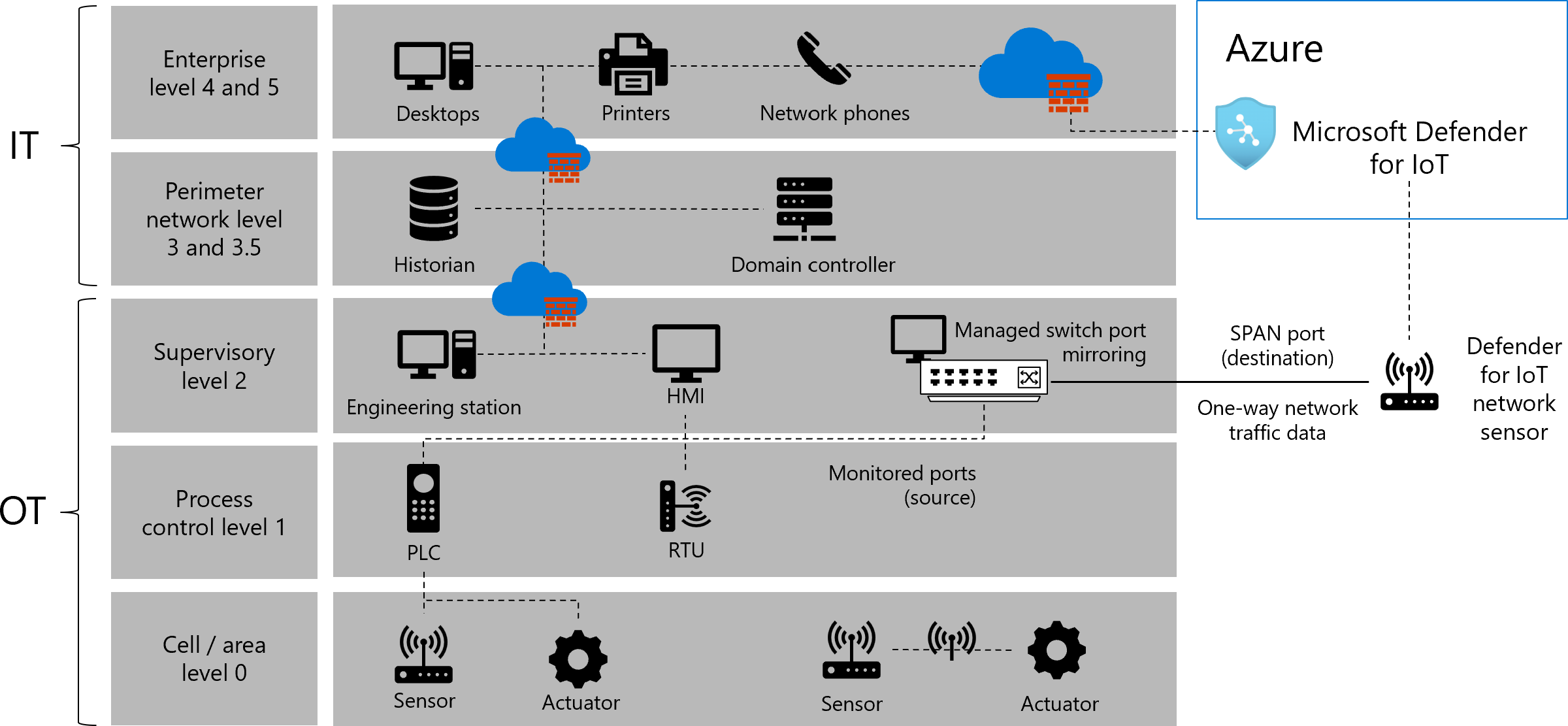

Model Purdue arsitektur jaringan

Segmentasi jaringan Purdue Reference Model for Industrial Control System (ICS)/OT mendefinisikan enam lapisan lebih lanjut, dengan komponen tertentu dan kontrol keamanan yang relevan untuk setiap lapisan.

Setiap jenis perangkat di jaringan OT Anda termasuk dalam tingkat tertentu dari model Purdue, misalnya, seperti yang ditunjukkan pada gambar berikut:

Tabel berikut ini menjelaskan setiap tingkat model Purdue saat diterapkan ke perangkat yang mungkin Anda miliki di jaringan Anda:

| Nama | Deskripsi |

|---|---|

| Tingkat 0: Sel dan area | Level 0 terdiri dari berbagai sensor, aktuator, dan perangkat yang terlibat dalam proses pembuatan dasar. Perangkat ini melakukan fungsi dasar otomatisasi industri dan sistem kontrol, seperti: - Menggerakkan motor - Mengukur variabel - Mengatur output - Melakukan fungsi utama, seperti mengecat, mengelas, dan menekuk |

| Tingkat 1: Kontrol proses | Tingkat 1 terdiri dari pengontrol tertanam yang mengontrol dan memanipulasi proses manufaktur yang fungsi kuncinya adalah berkomunikasi dengan perangkat Tingkat 0. Dalam pembuatan diskrit, perangkat tersebut adalah pengontrol logika yang dapat diprogram (PLC) atau unit telemetri jarak jauh (RTU). Dalam pembuatan proses, pengontrol dasar disebut sistem kontrol terdistribusi (DCS). |

| Tingkat 2: Pengawasan | Tingkat 2 mewakili sistem dan fungsi yang terkait dengan pengawasan runtime dan pengoperasian area fasilitas produksi. Ini biasanya mencakup hal-hal berikut: - Antarmuka operator atau antarmuka manusia-mesin (HMIs) - Alarm atau sistem peringatan - Proses sejarawan dan sistem manajemen batch - Stasiun kerja ruang kontrol Sistem ini berkomunikasi dengan PLC dan RTUs di Tingkat 1. Dalam beberapa kasus, mereka berkomunikasi atau berbagi data dengan sistem dan aplikasi situs atau perusahaan (Tingkat 4 dan 5). Sistem ini terutama didasarkan pada peralatan komputasi standar dan sistem operasi (Unix atau Microsoft Windows). |

| Tingkat 3 dan 3.5: Jaringan perimeter tingkat situs dan industri | Tingkat situs ini mewakili tingkat tertinggi otomatisasi industri dan sistem kontrol. Sistem dan aplikasi yang ada pada tingkat ini mengelola fungsi otomatisasi dan kontrol industri di seluruh situs. Tingkat 0 sampai 3 dianggap penting untuk operasi situs. Sistem dan fungsi yang ada pada tingkat ini mungkin mencakup yang berikut ini: - Pelaporan produksi (misalnya, waktu siklus, indeks kualitas, pemeliharaan prediktif) - Sejarawan tanaman - Penjadwalan produksi terperinci - Manajemen operasi tingkat situs - Manajemen perangkat dan material - Server peluncuran patch - Server file - Domain industri, Direktori Aktif, server terminal Sistem ini berkomunikasi dengan zona produksi dan berbagi data dengan sistem dan aplikasi perusahaan (Tingkat 4 dan 5). |

| Tingkat 4 dan 5: Jaringan bisnis dan perusahaan | Tingkat 4 dan 5 mewakili jaringan situs atau perusahaan tempat sistem dan fungsi TI terpusat berada. Organisasi TI secara langsung mengelola layanan, sistem, dan aplikasi pada tingkat ini. |

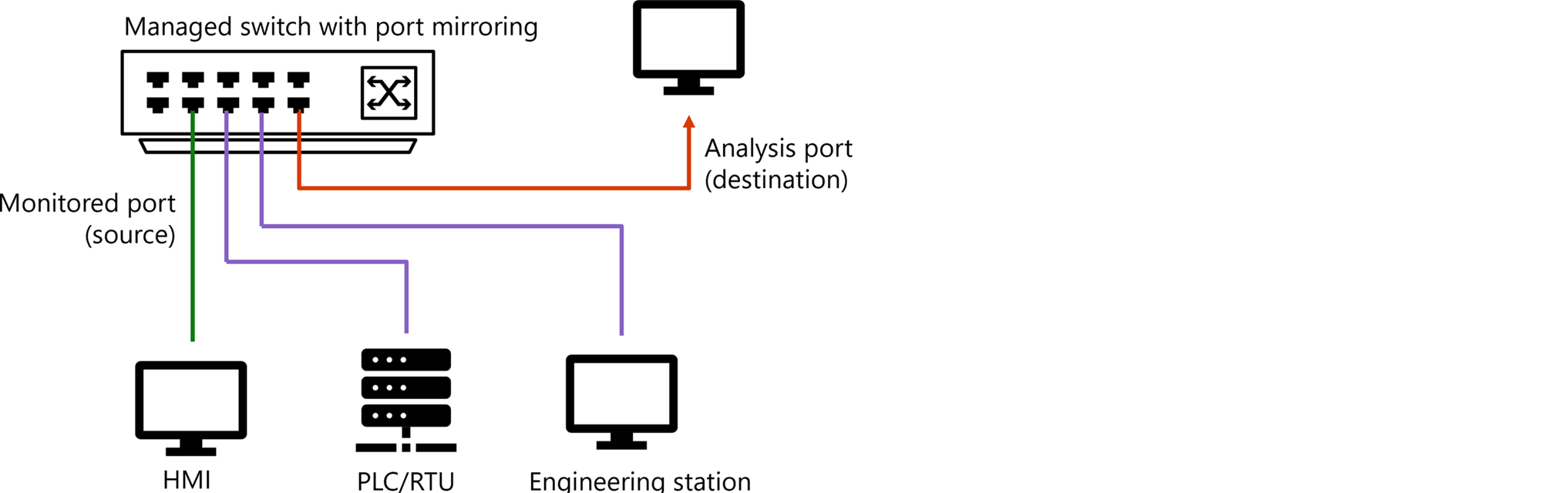

Menempatkan sensor OT di jaringan Anda

Ketika sensor jaringan Defender for IoT terhubung ke infrastruktur jaringan Anda, sensor tersebut menerima lalu lintas cermin, seperti dari port switch mirror (SPAN) atau TAP jaringan. Port manajemen sensor terhubung ke jaringan manajemen bisnis, perusahaan, atau sensor, seperti untuk manajemen jaringan dari portal Azure.

Contohnya:

Gambar berikut menambahkan defender untuk sumber daya IoT ke jaringan yang sama seperti yang dijelaskan sebelumnya, termasuk port SPAN, sensor jaringan, dan Defender untuk IoT di portal Azure.

Untuk informasi selengkapnya, lihat Contoh model konektivitas jaringan OT.

Mengidentifikasi titik lalu lintas yang menarik

Biasanya, poin menarik dari perspektif keamanan adalah antarmuka yang terhubung antara entitas gateway default ke sakelar inti atau distribusi.

Mengidentifikasi antarmuka ini sebagai titik menarik memastikan bahwa lalu lintas yang bepergian dari dalam segmen IP ke luar segmen IP dipantau. Pastikan juga mempertimbangkan lalu lintas yang hilang , yaitu lalu lintas yang awalnya ditujukan untuk meninggalkan segmen, tetapi akhirnya tetap berada di dalam segmen. Untuk informasi selengkapnya, lihat Arus lalu lintas di jaringan Anda.

Saat merencanakan penyebaran Defender for IoT, sebaiknya pertimbangkan elemen berikut di jaringan Anda:

| Pertimbangan | Deskripsi |

|---|---|

| Jenis lalu lintas unik di dalam segmen | Terutama pertimbangkan jenis lalu lintas berikut di dalam segmen jaringan: Lalu lintas Siaran/Multicast: Lalu lintas yang dikirim ke entitas apa pun dalam subnet. Dengan Internet Group Management Protocol (IGMP), pengintaian dikonfigurasi dalam jaringan Anda, tetapi tidak ada jaminan bahwa lalu lintas multicast diteruskan ke entitas tertentu. Lalu lintas siaran dan multicast biasanya dikirim ke semua entitas di subnet IP lokal, termasuk entitas gateway default, dan oleh karena itu juga tercakup dan dipantau. Lalu lintas Unicast: Lalu lintas diteruskan langsung ke tujuan, tanpa melewati seluruh titik akhir subnet, termasuk gateway default. Pantau lalu lintas unicast dengan Defender for IoT dengan menempatkan sensor langsung pada sakelar akses. |

| Memantau kedua aliran lalu lintas | Saat melakukan streaming lalu lintas ke Defender untuk IoT, beberapa vendor dan produk memungkinkan aliran arah, yang dapat menyebabkan kesenjangan data Anda. Sangat berguna untuk memantau kedua arah lalu lintas untuk mendapatkan informasi percakapan jaringan tentang subnet Anda dan akurasi yang lebih baik secara umum. |

| Menemukan gateway default subnet | Untuk setiap subnet yang menarik, titik menarik akan menjadi koneksi apa pun ke entitas yang bertindak sebagai gateway default untuk subnet jaringan. Namun, dalam beberapa kasus, ada lalu lintas dalam subnet yang tidak dipantau oleh titik menarik reguler. Memantau jenis lalu lintas ini, yang tidak dipantau oleh penyebaran umum, berguna terutama pada subnet sensitif. |

| Lalu lintas atipikal | Memantau lalu lintas yang tidak dipantau oleh penyebaran umum mungkin memerlukan titik streaming dan solusi jaringan tambahan, seperti RSPAN, tapper jaringan, dan sebagainya. Untuk informasi selengkapnya, lihat Metode pencerminan lalu lintas untuk pemantauan OT. |

Contoh diagram lalu lintas

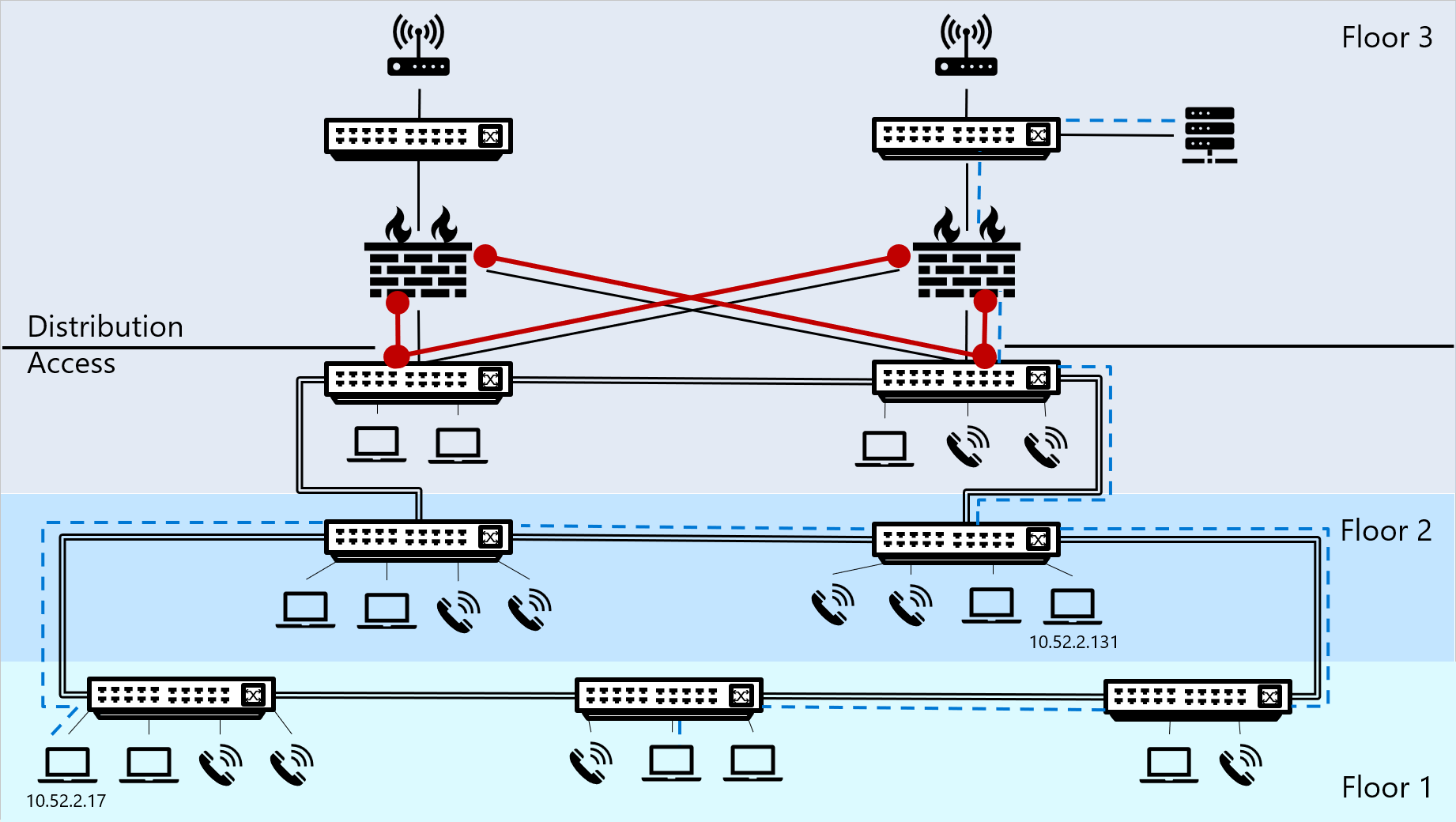

Diagram berikut menunjukkan jaringan sampel di bangunan tiga lantai, di mana lantai pertama dan kedua menampung titik akhir dan sakelar, dan titik akhir dan sakelar rumah lantai tiga, tetapi juga firewall, sakelar inti, server, dan router.

Lalu lintas yang bepergian ke luar segmen IP ditunjukkan oleh garis putus-putus biru.

Lalu lintas yang menarik ditandai dengan warna merah, dan menunjukkan tempat-tempat di mana kami sarankan menempatkan sensor jaringan untuk mengalirkan lalu lintas menarik tersebut ke Defender for IoT.

Arus lalu lintas di jaringan Anda

Perangkat yang memicu lalu lintas jaringan cocok dengan subnet mask dan alamat IP yang dikonfigurasi dengan alamat IP tujuan untuk memahami tujuan lalu lintas. Tujuan lalu lintas akan menjadi gateway default atau di tempat lain di dalam segmen IP. Proses pencocokan ini juga dapat memicu proses ARP untuk menemukan alamat MAC untuk alamat IP tujuan.

Berdasarkan hasil proses pencocokan, perangkat melacak lalu lintas jaringan mereka sebagai lalu lintas di dalam atau di luar segmen IP.

| Lalu lintas | Deskripsi | Contoh |

|---|---|---|

| Lalu lintas di luar segmen IP | Ketika tujuan lalu lintas tidak ditemukan dalam rentang subnet mask, perangkat titik akhir mengirimkan lalu lintas ke gateway default tertentu yang bertanggung jawab untuk merutekan arus lalu lintas ke segmen lain yang relevan. Setiap lalu lintas yang bepergian di luar segmen IP mengalir melalui gateway default untuk melintasi segmen jaringan, sebagai lompatan pertama di jalur ke tujuannya. Catatan: Menempatkan sensor jaringan Defender for IoT OT pada titik ini memastikan bahwa semua lalu lintas yang bepergian ke luar segmen dialirkan ke Defender untuk IoT, dianalisis, dan dapat diselidiki. |

- PC dikonfigurasi dengan alamat 10.52.2.201 IP dan subnet mask .255.255.255.0 - PC memicu aliran jaringan ke server web dengan alamat 10.17.0.88IP tujuan . - Sistem operasi PC menghitung alamat IP tujuan dengan rentang alamat IP di segmen untuk menentukan apakah lalu lintas harus dikirim secara lokal, di dalam segmen, atau mengarahkan ke entitas gateway default yang dapat menemukan rute yang benar ke tujuan. - Berdasarkan hasil perhitungan, sistem operasi menemukan bahwa untuk IP dan subnet peer ( 10.52.2.17 dan 255.255.255.0), rentang segmen adalah 10.52.2.0 - 10.52.2.255. Hasilnya berarti bahwa server web tidak berada dalam Segmen IP yang sama dengan PC, dan lalu lintas harus dikirim ke gateway default. |

| Lalu lintas dalam segmen IP | Jika perangkat menemukan alamat IP tujuan dalam rentang subnet mask, lalu lintas tidak melewati segmen IP, dan melakukan perjalanan di dalam segmen untuk menemukan alamat MAC tujuan. Lalu lintas ini memerlukan resolusi ARP, yang memicu paket siaran untuk menemukan alamat MAC alamat IP tujuan. |

- PC dikonfigurasi dengan alamat 10.52.2.17 IP dan subnet mask .255.255.255.0 - PC ini memicu aliran jaringan ke PC lain, dengan alamat 10.52.2.131tujuan . - Sistem operasi PC menghitung alamat IP tujuan dengan rentang alamat IP di segmen untuk menentukan apakah lalu lintas harus dikirim secara lokal, di dalam segmen, atau mengarahkan ke entitas gateway default yang dapat menemukan rute yang benar ke tujuan. - Berdasarkan hasil perhitungan, sistem operasi menemukan bahwa untuk IP dan subnet peer ( 10.52.2.17 dan 255.255.255.0), rentang segmen adalah 10.52.2.0 – 10.52.2.255. Hasilnya berarti bahwa alamat IP tujuan PC berada dalam segmen yang sama dengan PC itu sendiri, dan lalu lintas harus dikirim langsung pada segmen . |

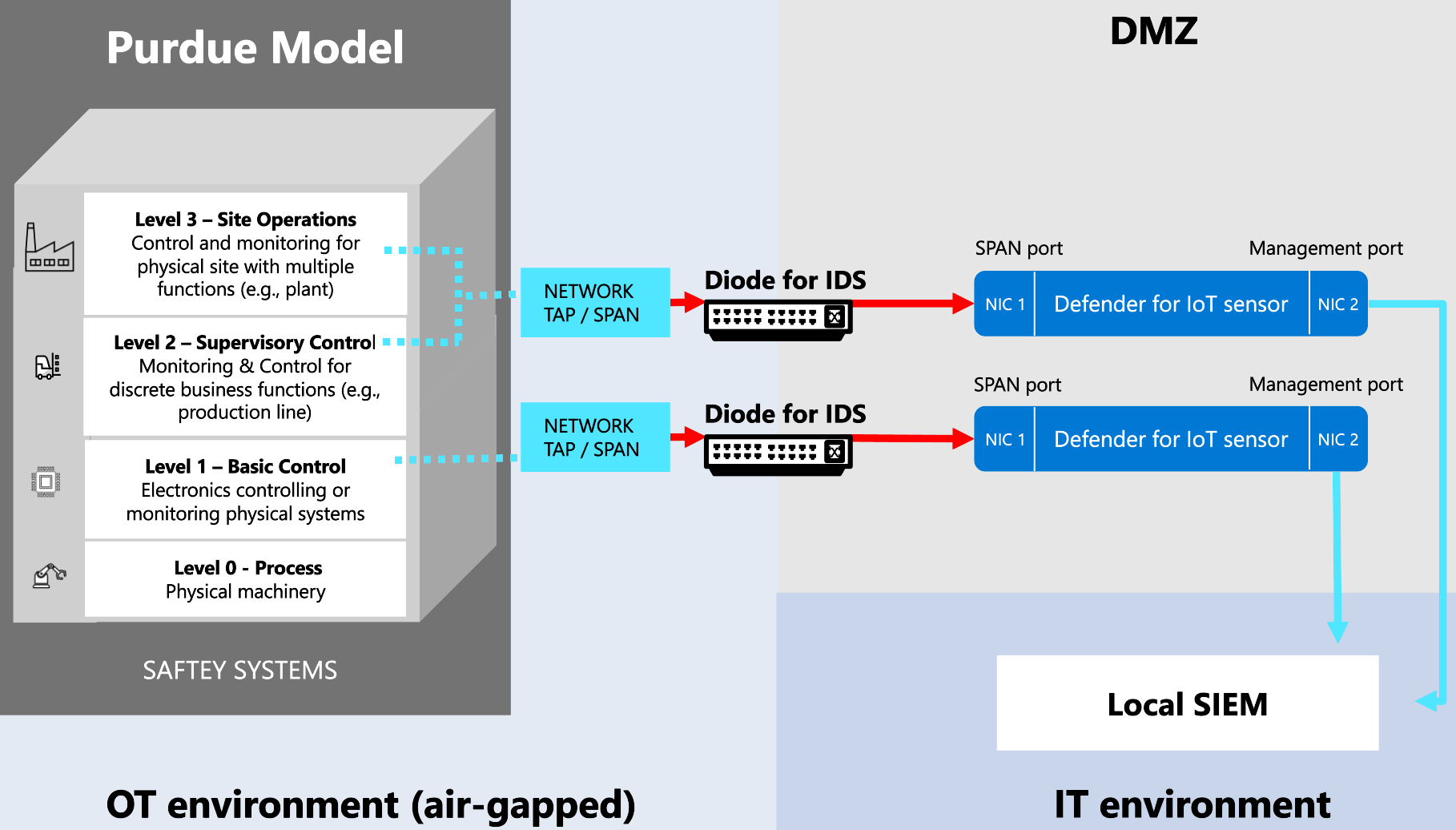

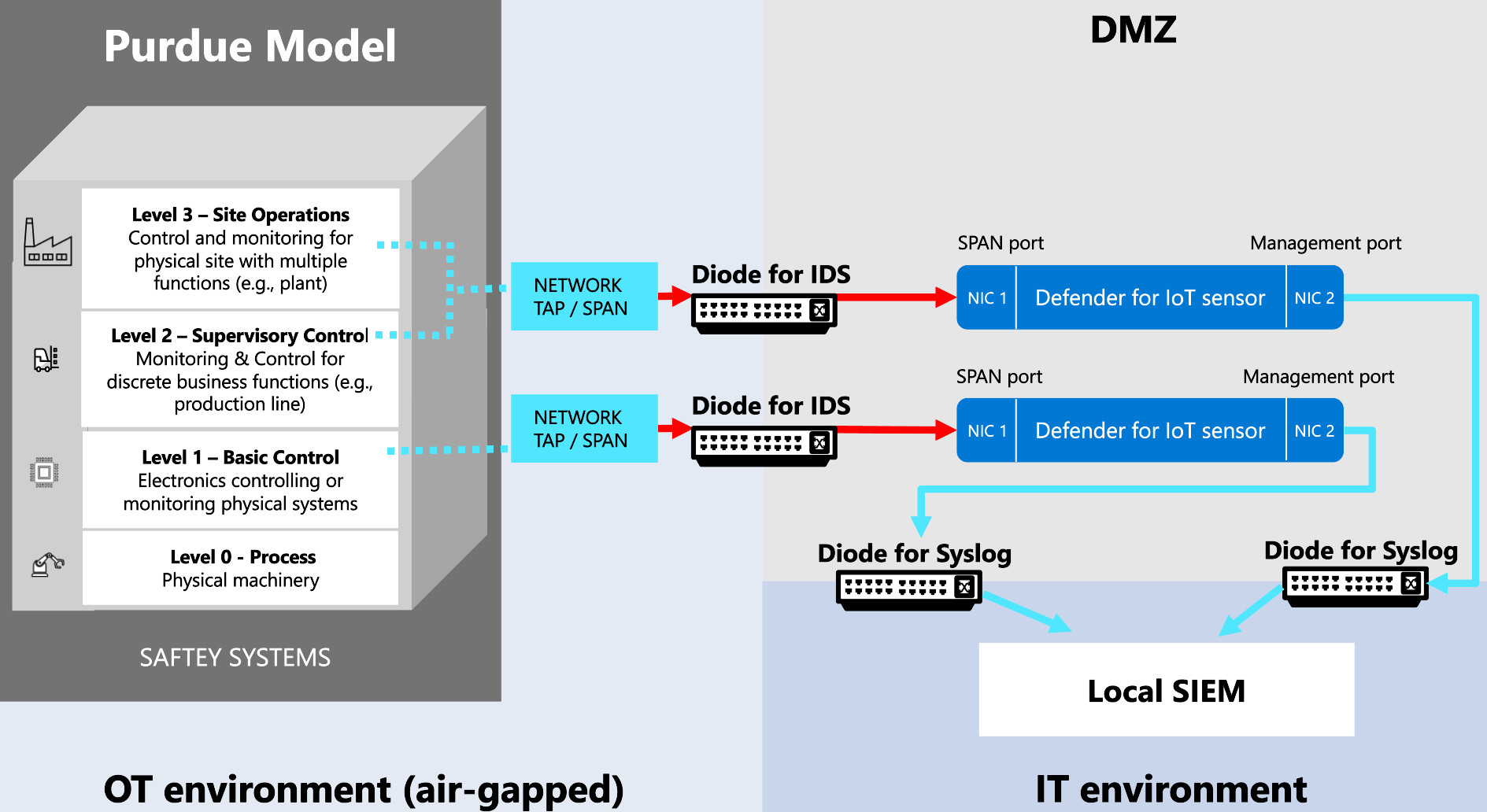

Menerapkan penyebaran Defender for IoT dengan gateway searah

Jika Anda bekerja dengan gateway unidirectional, seperti Waterfall, Owl Cyber Defense, atau Hirschmann, di mana data melewati diode data hanya dalam satu arah, gunakan salah satu metode berikut untuk memahami tempat menempatkan sensor OT Anda:

Tempatkan sensor OT Anda di luar perimeter jaringan (Disarankan). Dalam skenario ini, sensor Anda menerima lalu lintas SPAN melalui diode, secara tidak langsung dari jaringan ke port pemantauan sensor. Sebaiknya gunakan metode ini dalam penyebaran besar. Contohnya:

Tempatkan sensor OT Anda di dalam perimeter jaringan. Dalam skenario ini, sensor mengirimkan pemberitahuan syslog UDP ke target di luar perimeter melalui diode data. Contohnya:

Sensor OT yang ditempatkan di dalam perimeter jaringan di-gapped udara dan harus dikelola secara lokal. Mereka tidak dapat terhubung ke cloud atau dikelola dari portal Azure. Misalnya, Anda harus memperbarui sensor ini secara manual dengan paket inteligensi ancaman baru.

Jika Anda bekerja dengan jaringan unidirectional dan memerlukan sensor yang terhubung ke cloud yang dikelola dari portal Azure, pastikan untuk menempatkan sensor Anda di luar perimeter jaringan.