Lima langkah untuk mengamankan infrastruktur identitas Anda

Jika Anda membaca dokumen ini, maka Anda mengetahui pentingnya keamanan. Anda mungkin memiliki tanggung jawab untuk mengamankan organisasi Anda. Jika Anda perlu meyakinkan orang lain tentang pentingnya keamanan, arahkan mereka membaca Laporan Pertahanan Digital Microsoft terbaru.

Dokumen ini akan membantu Anda mendapatkan postur yang lebih aman menggunakan kemampuan ID Microsoft Entra dengan menggunakan daftar periksa lima langkah untuk meningkatkan perlindungan organisasi Anda terhadap serangan cyber.

Daftar periksa ini akan membantu Anda menyebarkan tindakan penting yang direkomendasikan dengan cepat untuk segera melindungi organisasi Anda dengan menjelaskan cara:

- Memperkuat informasi masuk Anda

- Mengurangi area permukaan serangan Anda

- Mengotomatisasi respons ancaman

- Menggunakan kecerdasan cloud

- Mengaktifkan layanan mandiri pengguna akhir

Catatan

Banyak rekomendasi dalam dokumen ini hanya berlaku untuk aplikasi yang dikonfigurasi untuk menggunakan ID Microsoft Entra sebagai idP mereka. Mengonfigurasi aplikasi untuk akses menyeluruh akan memastikan manfaat kebijakan info masuk, deteksi ancaman, audit, pengelogan, dan fitur lain yang ditambahkan ke aplikasi tersebut. Manajemen Aplikasi Microsoft Entra adalah dasar di mana semua rekomendasi ini didasarkan.

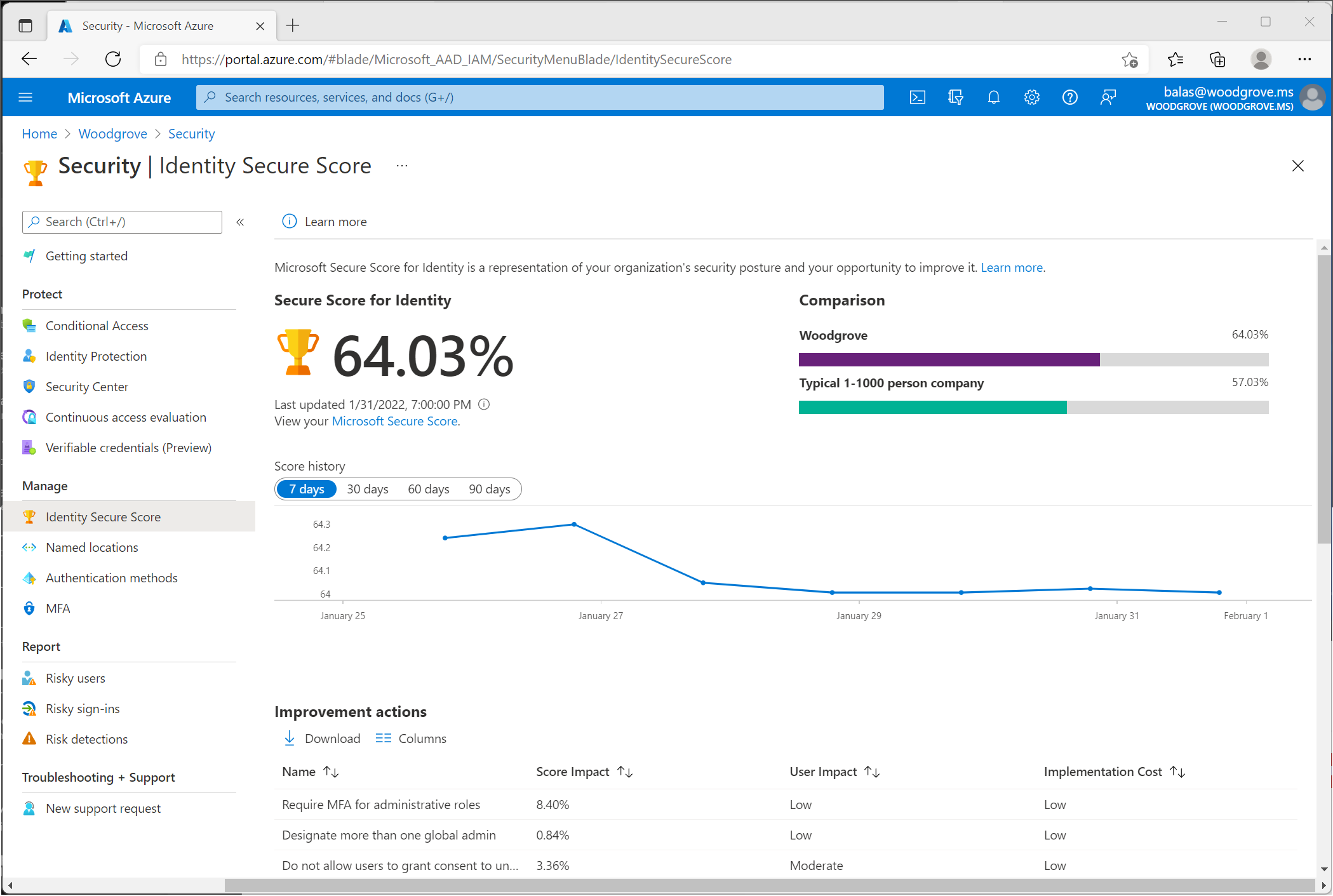

Rekomendasi dalam dokumen ini selaras dengan Skor Aman Identitas, penilaian otomatis dari konfigurasi keamanan identitas penyewa Microsoft Entra Anda. Organisasi dapat menggunakan halaman Skor Aman Identitas di pusat admin Microsoft Entra untuk menemukan celah dalam konfigurasi keamanan mereka saat ini untuk memastikan mereka mengikuti praktik terbaik Microsoft saat ini untuk keamanan. Menerapkan setiap rekomendasi di halaman Skor Aman akan meningkatkan skor dan memungkinkan untuk melacak kemajuan Anda, juga membantu membandingkan implementasi Anda terhadap organisasi dengan ukuran yang mirip lainnya.

Catatan

Beberapa fungsionalitas yang direkomendasikan di sini tersedia untuk semua pelanggan, sementara yang lain memerlukan langganan Microsoft Entra ID P1 atau P2. Harap tinjau harga Microsoft Entra dan daftar periksa Penyebaran Microsoft Entra untuk informasi selengkapnya.

Sebelum Memulai: Lindungi akun istimewa dengan MFA

Sebelum Memulai daftar periksa ini, pastikan Anda tidak disusupi saat membaca daftar periksa ini. Di Microsoft Entra, kami mengamati 50 juta serangan kata sandi setiap hari, namun hanya 20% pengguna dan 30% admin global yang menggunakan autentikasi yang kuat seperti autentikasi multifaktor (MFA). Statistik ini berdasarkan data per Agustus 2021. Di ID Microsoft Entra, pengguna yang memiliki peran istimewa, seperti administrator, adalah akar kepercayaan untuk membangun dan mengelola lingkungan lainnya. Terapkan praktik berikut untuk meminimalkan efek kompromi.

Para penyerang yang mendapatkan kontrol atas akun istimewa dapat melakukan kerusakan yang dahsyat, jadi sangat penting untuk melindungi akun ini sebelum melanjutkan. Aktifkan dan wajibkan autentikasi multifaktor Microsoft Entra (MFA) untuk semua administrator di organisasi Anda menggunakan Default Keamanan Microsoft Entra atau Akses Bersyarat. Ini sangat penting.

Semua sudah siap? Mari kita mulai dengan daftar periksa.

Langkah 1: Perkuat kredensial Anda

Meskipun jenis-jenis serangan lain muncul, termasuk phishing perizinan dan serangan terhadap identitas bukan manusia, serangan berbasis kata sandi terhadap identitas pengguna masih merupakan vektor paling umum dari penyusupan identitas. Kampanye pengelabuan tombak dan penyemprotan kata sandi yang mapan oleh lawan terus berhasil melawan organisasi yang belum menerapkan autentikasi multifaktor (MFA) atau perlindungan lainnya terhadap taktik umum ini.

Sebagai sebuah organisasi, Anda perlu memastikan bahwa identitas Anda divalidasi dan diamankan dengan autentikasi multifaktor (MFA) di mana-mana. Pada tahun 2020, Laporan FBI IC3 mengidentifikasi phishing sebagai jenis kejahatan teratas dalam daftar pengaduan korban. Jumlah laporan meningkat dua kali lipat dibandingkan tahun sebelumnya. Phishing menimbulkan ancaman signifikan bagi bisnis dan individu, dan phishing info masuk digunakan dalam banyak serangan paling merusak tahun lalu. Autentikasi multifaktor Microsoft Entra (MFA) membantu melindungi akses ke data dan aplikasi, menyediakan lapisan keamanan lain dengan menggunakan bentuk autentikasi kedua. Organisasi dapat menggunakan autentikasi multifaktor dengan Akses Bersyarat untuk membuat solusi yang sesuai dengan kebutuhan spesifik mereka. Lihat panduan penyebaran ini untuk melihat cara merencanakan, menerapkan, dan meluncurkan autentikasi multifaktor Microsoft Entra.

Pastikan organisasi Anda menggunakan autentikasi yang kuat

Untuk mengaktifkan tingkat keamanan identitas dasar dengan mudah, Anda dapat menggunakan pengaktifan satu klik dengan default keamanan Microsoft Entra. Default keamanan memberlakukan autentikasi multifaktor Microsoft Entra untuk semua pengguna di penyewa dan memblokir rincian masuk dari protokol warisan di seluruh penyewa.

Jika organisasi Anda memiliki lisensi Microsoft Entra ID P1 atau P2, maka Anda juga dapat menggunakan wawasan Akses Bersyar dan buku kerja pelaporan untuk membantu Anda menemukan celah dalam konfigurasi dan cakupan Anda. Dari rekomendasi ini, Anda dapat dengan mudah menutup kesenjangan dengan menciptakan kebijakan menggunakan templat akses bersyarat baru yang berpengalaman. Templat Akses Bersyarat dirancang untuk menyediakan suatu metode yang mudah untuk menyebarkan kebijakan baru yang selaras dengan praktik terbaik yang direkomendasikan Microsoft, membuatnya mudah untuk menyebarkan kebijakan umum untuk melindungi identitas dan perangkat Anda.

Memulai pelarangan kata sandi yang umum diserang dan matikan kompleksitas tradisional serta aturan kedaluwarsa.

Banyak organisasi menggunakan kompleksitas tradisional dan aturan-aturan kedaluwarsa kata sandi. Penelitian Microsoft telah menunjukkan dan panduan NIST menyatakan bahwa kebijakan ini menyebabkan pengguna memilih kata sandi yang lebih mudah ditebak. Sebaiknya gunakan perlindungan kata sandi Microsoft Entra fitur kata sandi terlarang dinamis menggunakan perilaku penyerang saat ini untuk mencegah pengguna mengatur kata sandi yang dapat dengan mudah ditebak. Kemampuan ini selalu aktif ketika pengguna dibuat di cloud, tetapi sekarang juga tersedia untuk organisasi hibrid saat mereka menyebarkan perlindungan kata sandi Microsoft Entra untuk Windows Server Active Directory. Selain itu, kami menyarankan Anda menghapus kebijakan kedaluwarsa. Perubahan kata sandi tidak memberikan keuntungan penahanan sebagaimana penjahat siber hampir selalu menggunakan info masuk segera setelah mereka membobolnya. Mengacu pada artikel berikut untuk Mengatur kebijakan kedaluwarsa kata sandi untuk organisasi Anda.

Melindungi dari info masuk yang bocor dan tambahkan ketahanan terhadap pemadaman

Metode yang paling sederhana dan direkomendasikan untuk mengaktifkan autentikasi cloud untuk objek direktori lokal di ID Microsoft Entra adalah mengaktifkan sinkronisasi hash kata sandi (PHS). Jika organisasi Anda menggunakan solusi identitas hibrida dengan autentikasi pass-through atau federasi, maka Anda harus mengaktifkan sinkronisasi hash kata sandi atas dua alasan berikut:

- Laporan Pengguna dengan kredensial bocor di ID Microsoft Entra memperingatkan pasangan nama pengguna dan kata sandi, yang telah diekspos secara publik. Kata sandi dalam jumlah besar bocor melalui pengelabuan, malware, dan penggunaan kembali kata sandi di situs pihak ketiga yang kemudian dilanggar. Microsoft menemukan banyak informasi masuk yang bocor ini dan akan memberi tahu Anda, di dalam laporannya, jika informasi masuk tersebut cocok dengan informasi masuk di organisasi Anda – tetapi hanya jika Anda mengaktifkan sinkronisasi hash kata sandi atau memiliki identitas khusus cloud.

- Jika pemadaman lokal terjadi, seperti serangan ransomware, Anda dapat beralih menggunakan autentikasi cloud menggunakan sinkronisasi hash kata sandi. Metode autentikasi cadangan ini akan memungkinkan Anda untuk terus mengakses aplikasi yang dikonfigurasi untuk autentikasi dengan ID Microsoft Entra, termasuk Microsoft 365. Dalam kasus ini, staf IT tidak perlu beralih ke IT bayangan atau menggunakan akun email pribadi untuk berbagi data sampai pemadaman lokal teratasi.

Kata sandi tidak pernah disimpan dalam teks yang jelas atau dienkripsi dengan algoritma yang dapat dibalik di ID Microsoft Entra. Untuk informasi lebih lanjut tentang proses aktual sinkronisasi hash kata sandi, lihat Deskripsi terperinci tentang bagaimana sinkronisasi hash kata sandi bekerja .

Menerapkan penguncian cerdas ekstranet Layanan Federasi Direktori Aktif

Penguncian cerdas membantu mengunci pelaku jahat yang mencoba menebak kata sandi pengguna Anda atau menggunakan metode brute-force untuk masuk. Penguncian cerdas dapat mengenali aktivitas masuk yang berasal dari pengguna yang valid dan memperlakukan mereka secara berbeda dari penyerang dan sumber lain yang tidak diketahui. Penyerang dikunci, sementara pengguna Anda akan tetap bisa mengakses akun mereka dan tetap produktif. Organisasi, yang mengonfigurasi aplikasi untuk mengautentikasi langsung ke manfaat ID Microsoft Entra dari penguncian cerdas Microsoft Entra. Penyebaran federasi yang menggunakan Active Directory Federation Services 2016 dan Active Directory Federation Services 2019 dapat mengaktifkan keuntungan serupa menggunakan Penguncian Extranet Active Directory Federation Services dan Penguncian Extranet Smart.

Langkah 2: Kurangi area permukaan serangan Anda

Mengingat luasnya kompromi kata sandi, meminimalkan permukaan serangan di organisasi Anda sangat penting. Menonaktifkan penggunaan protokol yang sudah lama dan kurang aman, membatasi titik masuk akses, berpindah ke autentikasi cloud, dan menjalankan kontrol yang lebih signifikan atas akses administratif ke sumber daya serta menganut prinsip-prinsip keamanan Zero Trust.

Menggunakan Autentikasi Cloud

Informasi masuk adalah vektor serangan utama. Praktik-praktik di dalam blog ini dapat mengurangi permukaan serangan dengan menggunakan autentikasi cloud, menyebarkan MFA, dan menggunakan metode autentikasi tanpa kata sandi. Anda dapat menyebarkan metode tanpa kata sandi seperti Windows Hello untuk Bisnis, Kredensial Masuk Telepon dengan Aplikasi Microsoft Authenticator atau FIDO.

Memblokir autentikasi warisan

Aplikasi yang menggunakan metode warisan mereka sendiri untuk mengautentikasi dengan ID Microsoft Entra dan mengakses data perusahaan, menimbulkan risiko lain bagi organisasi. Contoh aplikasi yang menggunakan autentikasi lama adalah klien POP3, IMAP4, atau SMTP. Aplikasi autentikasi warisan mengautentikasi atas nama pengguna dan mencegah ID Microsoft Entra melakukan evaluasi keamanan tingkat lanjut. Alternatif, autentikasi modern, akan mengurangi risiko keamanan Anda, karena mendukung autentikasi multifaktor dan Akses Bersyarat.

Kami merekomendasikan tindakan-tindakan berikut:

- Temukan autentikasi warisan di organisasi Anda dengan log masuk Microsoft Entra dan buku kerja Analitik Log.

- Mengatur SharePoint Online dan Exchange Online untuk menggunakan autentikasi modern.

- Jika Anda memiliki lisensi Microsoft Entra ID P1 atau P2, gunakan kebijakan Akses Bersyar untuk memblokir autentikasi warisan. Untuk tingkat Gratis Microsoft Entra ID, gunakan Default Keamanan Microsoft Entra.

- Blokir autentikasi lama jika Anda menggunakan Layanan Federasi Direktori Aktif.

- Blokir Autentikasi Lama dengan Exchange Server 2019.

- Nonaktifkan autentikasi lama pada Exchange Online.

Untuk informasi selengkapnya, lihat artikel Memblokir protokol autentikasi warisan di ID Microsoft Entra.

Memblokir titik entri autentikasi tidak valid

Dengan menggunakan prinsip verifikasi secara eksplisit, Anda harus mengurangi dampak informasi masuk pengguna yang disusupi ketika hal itu terjadi. Untuk setiap aplikasi di lingkungan Anda, pertimbangkan kasus penggunaan yang valid: grup yang mana, jaringan yang mana, perangkat yang mana, dan elemen lain yang diotorisasi – lalu blokir sisanya. Dengan Microsoft Entra Conditional Access, Anda dapat mengontrol bagaimana pengguna yang berwenang mengakses aplikasi dan sumber daya mereka berdasarkan kondisi tertentu yang Anda tentukan.

Untuk informasi selengkapnya tentang cara menggunakan Akses Bersyarat untuk Aplikasi Cloud dan tindakan pengguna Anda, lihat Konteks aplikasi, tindakan, dan autentikasi Cloud Akses Bersyarat.

Meninjau dan mengelola peran admin

Pilar Zero Trust lainnya adalah kebutuhan untuk mengecilkan kemungkinan akun yang disusupi untuk dapat beroperasi dengan peran istimewa. Kontrol ini dapat tercapai dengan menetapkan jumlah hak istimewa paling sedikit untuk suatu identitas. Jika Anda baru menggunakan peran Microsoft Entra, artikel ini akan membantu Anda memahami peran Microsoft Entra.

Peran istimewa dalam ID Microsoft Entra harus berupa akun cloud saja untuk mengisolasinya dari lingkungan lokal mana pun dan tidak menggunakan brankas kata sandi lokal untuk menyimpan kredensial.

Menerapkan Hak Istimewa Manajemen Akses

Privileged Identity Management menyediakan aktivasi peran berbasis waktu dan berbasis persetujuan untuk mengurangi risiko izin akses yang berlebihan, tidak perlu, atau disalahgunakan pada sumber daya yang penting. Sumber daya ini mencakup sumber daya di ID Microsoft Entra, Azure, dan Layanan Online Microsoft lainnya seperti Microsoft 365 atau Microsoft Intune.

Microsoft Entra Privileged Identity Management (PIM) membantu Anda meminimalkan hak istimewa akun dengan membantu Anda:

- Mengidentifikasi dan mengelola pengguna yang ditetapkan ke peran administratif.

- Memahami peran hak istimewa yang tidak digunakan atau berlebihan yang harus Anda hapus.

- Buat aturan untuk memastikan peran istimewa dilindungi oleh autentikasi multifaktor.

- Menetapkan aturan untuk memastikan peran istimewa diberikan hanya untuk menyelesaikan tugas istimewa.

Aktifkan Microsoft Entra PIM, lalu lihat pengguna yang diberi peran administratif dan hapus akun yang tidak perlu dalam peran tersebut. Untuk pengguna istimewa yang tersisa, pindahkan dari permanen ke memenuhi syarat. Terakhir, membuat kebijakan yang tepat untuk memastikan saat pengguna perlu mendapatkan akses peran istimewa tersebut, mereka dapat melakukannya dengan aman, dengan kontrol perubahan yang diperlukan.

Peran bawaan dan kustom Microsoft Entra beroperasi pada konsep yang mirip dengan peran yang ditemukan dalam sistem kontrol akses berbasis peran untuk sumber daya Azure (peran Azure). Perbedaan antara kedua sistem kontrol akses berbasis peran ini adalah:

- Peran Microsoft Entra mengontrol akses ke sumber daya Microsoft Entra seperti pengguna, grup, dan aplikasi menggunakan Microsoft Graph API

- Peran Azure mengontrol akses ke sumber daya Azure seperti komputer virtual atau penyimpanan menggunakan Azure Resource Management

Kedua sistem berisi definisi peran dan penetapan peran yang sama digunakan. Namun, izin peran Microsoft Entra tidak dapat digunakan dalam peran kustom Azure dan sebaliknya. Sebagai bagian dari penyebaran proses akun istimewa Anda, ikuti praktik terbaik untuk membuat setidaknya dua akun darurat untuk memastikan Anda masih memiliki akses ke ID Microsoft Entra jika Anda mengunci diri.

Untuk informasi selengkapnya, lihat artikel Merencanakan penyebaran Privileged Identity Management dan mengamankan akses istimewa.

Membatasi operasi persetujuan pengguna

Penting untuk memahami berbagai pengalaman persetujuan aplikasi Microsoft Entra, jenis izin dan persetujuan, dan implikasinya pada postur keamanan organisasi Anda. Meskipun membiarkan pengguna menyetujui sendiri memungkinkan pengguna dengan mudah mendapatkan aplikasi bermanfaat yang terintegrasi dengan Microsoft 365, Azure, dan layanan lainnya, tetap ada risiko jika tidak digunakan dan dipantau dengan hati-hati.

Microsoft merekomendasikan untuk membatasi persetujuan pengguna untuk mengizinkan persetujuan pengguna akhir hanya untuk aplikasi dari penerbit terverifikasi dan hanya untuk izin yang Anda pilih. Jika persetujuan pengguna akhir dibatasi, pemberian persetujuan sebelumnya akan tetap dilakukan tetapi semua operasi persetujuan di masa mendatang harus dilakukan oleh administrator. Untuk kasus yang dibatasi, persetujuan admin dapat diminta oleh pengguna melalui alur kerja permintaan persetujuan admin terintegrasi atau melalui proses dukungan Anda sendiri. Sebelum membatasi persetujuan pengguna akhir, gunakan rekomendasi kami untuk merencanakan perubahan ini di organisasi Anda. Bila Anda ingin semua pengguna diizinkan mengakses aplikasi, pertimbangkan pemberian persetujuan atas nama semua pengguna, dan pastikan pengguna yang belum menyetujui secara individual akan dapat mengakses aplikasi. Jika Anda tidak ingin aplikasi ini tersedia untuk semua pengguna di semua skenario, gunakan penugasan aplikasi dan Akses Bersyarat untuk membatasi akses pengguna ke aplikasi tertentu.

Pastikan pengguna dapat meminta persetujuan admin untuk aplikasi baru guna mengurangi gesekan pengguna, meminimalkan volume dukungan, dan mencegah pengguna mendaftar untuk aplikasi menggunakan kredensial non-Microsoft Entra. Setelah Anda mengatur persetujuan operasi Anda, administrator harus mengaudit aplikasi dan persetujuan izin akses secara berkala.

Untuk informasi selengkapnya, lihat artikel Kerangka kerja persetujuan Microsoft Entra.

Langkah 3: Mengotomatiskan respons ancaman

MICROSOFT Entra ID memiliki banyak kemampuan yang secara otomatis mencegat serangan, untuk menghapus latensi antara deteksi dan respons. Anda dapat mengurangi biaya dan risiko, ketika Anda mengurangi waktu yang digunakan penjahat untuk masuk ke lingkungan Anda. Berikut adalah langkah-langkah konkret yang dapat Anda lakukan.

Untuk informasi selengkapnya, lihat artikel Cara: Mengonfigurasi dan mengaktifkan kebijakan risiko.

Menerapkan kebijakan risiko proses masuk

Risiko proses masuk menunjukkan ada kemungkinan bahwa permintaan autentikasi tertentu tidak diizinkan oleh pemilik identitas. Kebijakan berbasis risiko kredensial masuk dapat diterapkan melalui penambahan kondisi risiko kredensial masuk kepada kebijakan Akses Bersyarat Anda yang mengevaluasi tingkat risiko ke pengguna atau grup tertentu. Berdasarkan tingkat risiko (tinggi/sedang/rendah), kebijakan dapat dikonfigurasi untuk memblokir akses atau memaksa autentikasi multifaktor. Kami menyarankan agar Anda memaksa autentikasi multifaktor pada proses masuk berisiko Sedang atau di atasnya.

Menerapkan kebijakan keamanan risiko pengguna

Risiko pengguna menunjukkan kemungkinan identitas pengguna telah disusupi dan dihitung berdasarkan deteksi risiko pengguna yang terkait dengan identitas pengguna. Kebijakan berdasarkan risiko pengguna dapat diterapkan melalui penambahan kondisi risiko pengguna kepada kebijakan Akses Bersyarat Anda yang mengevaluasi tingkat risiko ke pengguna tertentu. Berdasarkan tingkat risiko Rendah, Sedang, Tinggi, kebijakan dapat dikonfigurasi untuk memblokir akses atau memerlukan perubahan kata sandi yang aman menggunakan autentikasi multifaktor. Rekomendasi Microsoft adalah untuk mengharuskan perubahan kata sandi yang aman bagi pengguna dengan risiko tinggi.

Yang termasuk ke dalam deteksi risiko pengguna adalah suatu pemeriksaan untuk menyesuaikan info masuk pengguna dengan info masuk yang dibocorkan oleh penjahat siber. Agar berfungsi secara optimal, penting untuk menerapkan sinkronisasi hash kata sandi dengan Microsoft Entra Koneksi Sync.

Mengintegrasikan Microsoft Defender XDR dengan Microsoft Entra ID Protection

Agar Perlindungan Identitas dapat melakukan deteksi risiko sebaik mungkin, maka perlu mendapatkan sinyal sebanyak mungkin. Oleh karena itu penting untuk mengintegrasikan rangkaian lengkap layanan Microsoft Defender XDR:

- Microsoft Defender untuk Titik Akhir

- Microsoft Defender untuk Office 365

- Microsoft Defender untuk Identitas

- Microsoft Defender untuk Cloud Apps

Pelajari lebih lanjut tentang Perlindungan Ancaman Microsoft dan pentingnya mengintegrasikan domain yang berbeda, dalam video singkat berikut.

Menyiapkan pemantauan dan pemberitahuan

Memantau dan mengaudit log Anda adalah penting untuk mendeteksi perilaku mencurigakan. portal Azure memiliki beberapa cara untuk mengintegrasikan log Microsoft Entra dengan alat lain, seperti Microsoft Sentinel, Azure Monitor, dan alat SIEM lainnya. Untuk informasi selengkapnya, lihat panduan operasi keamanan Microsoft Entra.

Langkah 4: Menggunakan kecerdasan cloud

Mengaudit dan melakukan pengelogan peristiwa terkait keamanan dan peringatan terkait adalah komponen penting dari strategi perlindungan yang efisien. Log dan laporan keamanan memberi Anda catatan elektronik tentang aktivitas yang mencurigakan dan membantu Anda mendeteksi pola yang mungkin menunjukkan percobaan atau keberhasilan penetrasi eksternal jaringan, dan serangan internal. Anda dapat menggunakan audit untuk memantau aktivitas pengguna, mendokumentasikan kepatuhan terhadap peraturan, melakukan analisis forensik, dan banyak lagi. Pemberitahuan menyediakan pemberitahuan peristiwa keamanan. Pastikan Anda memiliki kebijakan penyimpanan log untuk log masuk dan log audit untuk ID Microsoft Entra dengan mengekspor ke Azure Monitor atau alat SIEM.

Memantau ID Microsoft Entra

Layanan dan fitur Microsoft Azure memberi Anda opsi audit dan pengelogan keamanan yang dapat dikonfigurasi untuk membantu Anda mengidentifikasi kesenjangan dalam kebijakan dan mekanisme keamanan Anda dan mengatasi kesenjangan tersebut untuk membantu mencegah pelanggaran. Anda dapat menggunakan Pengelogan dan Audit Azure dan menggunakan laporan aktivitas Audit di pusat admin Microsoft Entra. Lihat panduan Operasi Keamanan Microsoft Entra untuk detail selengkapnya tentang memantau akun pengguna, akun, aplikasi, dan perangkat istimewa.

Memantau Microsoft Entra Koneksi Health di lingkungan hibrid

Memantau Layanan Federasi Direktori Aktif dengan Microsoft Entra Koneksi Health memberi Anda wawasan yang lebih besar tentang potensi masalah dan visibilitas serangan pada infrastruktur Layanan Federasi Direktori Aktif Anda. Anda sekarang dapat melihat kredensial masuk Azure Data Factory untuk memberikan pemantauan yang lebih mendalam. Microsoft Entra Koneksi Health memberikan pemberitahuan dengan detail, langkah resolusi, dan tautan ke dokumentasi terkait; analitik penggunaan untuk beberapa metrik yang terkait dengan lalu lintas autentikasi; pemantauan performa dan laporan. Gunakan Buku Kerja IP berisiko untuk Azure Data Factory yang dapat membantu mengidentifikasi norma bagi lingkungan Anda dan mengingatkan ketika ada perubahan. Semua Infrastruktur Hybrid harus dipantau sebagai aset Tingkat 0. Detail panduan pemantauan untuk aset ini dapat ditemukan di panduan Operasi Keamanan untuk Infrastruktur.

Memantau peristiwa Perlindungan ID Microsoft Entra

Microsoft Entra ID Protection menyediakan dua laporan penting yang harus Anda pantau setiap hari:

- Laporan proses masuk berisiko akan menampilkan aktivitas masuk pengguna yang harus Anda selidiki, pemilik yang sah mungkin tidak melakukan login.

- Laporan pengguna berisiko akan menampilkan akun pengguna yang mungkin telah disusupi, seperti proses masuk yang bocor yang terdeteksi atau pengguna masuk dari lokasi yang berbeda menyebabkan peristiwa perjalanan yang tidak mungkin.

Aplikasi audit dan izin yang disetujui

Pengguna dapat dikelabui menuju situs web atau aplikasi yang disusupi yang akan mendapatkan akses ke informasi profil dan data pengguna mereka, seperti email. Aktor jahat dapat menggunakan izin yang disetujui yang diterimanya untuk mengenkripsi konten kotak surat mereka dan meminta tebusan untuk mendapatkan kembali data kotak surat Anda. Administrator harus meninjau dan mengaudit izin akses yang diberikan oleh pengguna. Selain mengaudit izin yang diberikan oleh pengguna, Anda dapat menemukan aplikasi OAuth yang berisiko atau tidak diinginkan di lingkungan premium.

Langkah 5: Aktifkan layanan mandiri pengguna akhir

Anda sebaiknya menyeimbangkan keamanan dengan produktivitas sebisa mungkin. Lakukan pendekatan terhadap perjalanan Anda dengan pola pikir bahwa Anda mengatur dasar untuk keamanan, Anda dapat menghapus friksi dari organisasi Anda dengan memberdayakan pengguna Anda sambil tetap waspada dan mengurangi operasional Anda.

Menerapkan pengaturan ulang kata sandi mandiri

Pengaturan ulang kata sandi mandiri (SSPR) ID Microsoft Entra menawarkan cara sederhana bagi administrator TI untuk memungkinkan pengguna mengatur ulang atau membuka kunci kata sandi atau akun mereka tanpa bantuan teknis atau intervensi administrator. Sistem ini mencakup pelaporan terperinci yang melacak waktu pengguna mengakses sistem, bersama dengan pemberitahuan untuk memperingatkan Anda kesalahan pemakaian atau penyalahgunaan.

Menerapkan grup layanan mandiri dan akses aplikasi

ID Microsoft Entra dapat memungkinkan non-administrator mengelola akses ke sumber daya, menggunakan grup keamanan, grup Microsoft 365, peran aplikasi, dan katalog paket akses. Pengelolaan grup layanan mandiri memungkinkan pemilik grup untuk mengelola grup mereka sendiri, tanpa perlu diberi peran administratif. Pengguna juga dapat membuat dan mengelola grup Microsoft 365 tanpa mengandalkan administrator untuk menangani permintaan mereka, dan grup yang tidak digunakan kedaluwarsa secara otomatis. Pengelolaan pemberian hak Microsoft Entra selanjutnya memungkinkan delegasi dan visibilitas, dengan alur kerja permintaan akses yang komprehensif dan kedaluwarsa otomatis. Anda dapat mendelegasikan kepada pengguna non-administrator kemampuan untuk mengonfigurasi paket akses mereka sendiri untuk grup, Teams, aplikasi, dan situs SharePoint Online yang mereka miliki, dengan kebijakan kustom bagi yang diharuskan untuk menyetujui akses, termasuk mengonfigurasi manajer karyawan dan sponsor mitra bisnis sebagai pemberi izin.

Menerapkan tinjauan akses Microsoft Entra

Dengan tinjauan akses Microsoft Entra, Anda dapat mengelola paket akses dan keanggotaan grup, akses ke aplikasi perusahaan, dan penetapan peran istimewa untuk memastikan Anda mempertahankan standar keamanan. Pengawasan rutin oleh penggunanya sendiri, pemilik sumber daya, dan peninjau lainnya memastikan bahwa pengguna tidak mempertahankan akses untuk jangka waktu yang lama ketika mereka tidak lagi membutuhkannya.

Menerapkan provisi pengguna otomatis

Penyediaan dan pembatalan adalah proses yang memastikan konsistensi identitas digital di berbagai sistem. Proses ini biasanya diterapkan sebagai bagian dari manajemen siklus hidup identitas.

Penyediaan adalah proses membuat identitas dalam sistem target berdasarkan kondisi tertentu. Pembatalan adalah proses menghapus identitas dari sistem target, ketika kondisi tidak lagi terpenuhi. Sinkronisasi adalah proses menjaga objek yang disediakan, terbaru, sehingga objek sumber dan objek target serupa.

MICROSOFT Entra ID saat ini menyediakan tiga area provisi otomatis. Yaitu:

- Provisi dari sistem catatan otoritatif non-direktori eksternal ke ID Microsoft Entra, melalui provisi berbasis SDM

- Provisi dari ID Microsoft Entra ke aplikasi, melalui Provisi aplikasi

- Provisi antara MICROSOFT Entra ID dan Active Directory Domain Services, melalui provisi antardirektori

Cari tahu selengkapnya di sini: Apa yang dimaksud dengan penyediaan dengan MICROSOFT Entra ID?

Ringkasan

Ada banyak aspek untuk infrastruktur Identitas yang aman, tetapi daftar periksa lima langkah ini akan membantu Anda dengan cepat mencapai infrastruktur identitas yang lebih aman dan aman:

- Memperkuat informasi masuk Anda

- Mengurangi area permukaan serangan Anda

- Mengotomatisasi respons ancaman

- Menggunakan kecerdasan cloud

- Mengaktifkan layanan mandiri pengguna akhir

Kami menghargai keseriusan Anda melakukan keamanan dan berharap dokumen ini merupakan peta jalan yang berguna untuk postur yang lebih aman bagi organisasi Anda.

Langkah berikutnya

Jika Anda memerlukan bantuan untuk merencanakan dan menyebarkan rekomendasi, lihat rencana penyebaran proyek ID Microsoft Entra untuk mendapatkan bantuan.

Jika Anda yakin bahwa semua langkah ini telah selesai, gunakan Skor Keamanan Identitas Microsoft, yang akan memberikan informasi terbaru terkait praktik terbaik dan ancaman keamanan terbaru.