Pemecahan masalah akses dan kontrol sesi untuk pengguna akhir

Artikel ini menyediakan panduan kepada admin aplikasi Microsoft Defender untuk Cloud tentang cara menyelidiki dan mengatasi masalah akses umum dan kontrol sesi seperti yang dialami oleh pengguna akhir.

Periksa persyaratan minimum

Sebelum Anda mulai memecahkan masalah, pastikan lingkungan Anda memenuhi persyaratan umum minimum berikut untuk kontrol akses dan sesi.

| Persyaratan | Deskripsi |

|---|---|

| Pelisensian | Pastikan Anda memiliki lisensi yang valid untuk aplikasi Microsoft Defender untuk Cloud. |

| Akses Menyeluruh (SSO) | Aplikasi harus dikonfigurasi dengan salah satu solusi akses menyeluruh (SSO) yang didukung: - MICROSOFT Entra ID menggunakan SAML 2.0 atau OpenID Koneksi 2.0 - IdP non-Microsoft menggunakan SAML 2.0 |

| Dukungan browser | Kontrol sesi tersedia untuk sesi berbasis browser pada versi terbaru browser berikut: - Microsoft Edge - Google Chrome - Mozilla Firefox - Apple Safari Perlindungan dalam browser untuk Microsoft Edge juga memiliki persyaratan khusus, termasuk pengguna yang masuk dengan profil kerja mereka. Untuk informasi selengkapnya, lihat Persyaratan perlindungan dalam browser. |

| Waktu henti | Defender untuk Cloud Apps memungkinkan Anda menentukan perilaku default yang akan diterapkan jika ada gangguan layanan, seperti komponen yang tidak berfungsi dengan benar. Misalnya, Anda dapat memilih untuk mengeras (memblokir) atau melewati (mengizinkan) pengguna mengambil tindakan pada konten yang berpotensi sensitif ketika kontrol kebijakan normal tidak dapat diberlakukan. Untuk mengonfigurasi perilaku default selama waktu henti sistem, di Microsoft Defender XDR, buka Pengaturan> Kelakuan>Default Kontrol>Aplikasi Akses Bersyarat Izinkan atau Blokir akses. |

Halaman pemantauan pengguna tidak muncul

Saat merutekan pengguna melalui aplikasi Defender untuk Cloud, Anda dapat memberi tahu pengguna bahwa sesi mereka dipantau. Secara default, halaman pemantauan pengguna diaktifkan.

Bagian ini menjelaskan langkah-langkah pemecahan masalah yang kami sarankan Anda lakukan jika halaman pemantauan pengguna diaktifkan tetapi tidak muncul seperti yang diharapkan.

Langkah-langkah yang disarankan

Di Portal Pertahanan Microsoft, pilih aplikasi Pengaturan> Cloud.

Di bawah Kontrol Aplikasi Akses Bersyar, pilih Pemantauan pengguna. Halaman ini memperlihatkan opsi pemantauan pengguna yang tersedia di aplikasi Defender untuk Cloud. Untuk eksmaple:

Verifikasi bahwa opsi Beri tahu pengguna bahwa aktivitas mereka sedang dipantau dipilih.

Pilih apakah Anda ingin menggunakan pesan default atau memberikan pesan kustom:

Jenis pesan Detail Default Header:

Akses ke [Nama Aplikasi Akan Muncul Di Sini] dipantau

Isi:

Untuk meningkatkan keamanan, organisasi Anda memungkinkan akses ke [Nama Aplikasi Akan Muncul di Sini] dalam mode pemantauan. Akses hanya tersedia dari browser web.Adat Header:

Gunakan kotak ini untuk menyediakan judul kustom untuk memberi tahu pengguna bahwa mereka sedang dipantau.

Isi:

Gunakan kotak ini untuk menambahkan informasi kustom lain bagi pengguna, seperti siapa yang harus dihubungi dengan pertanyaan, dan mendukung input berikut: teks biasa, teks kaya, hyperlink.Pilih Pratinjau untuk memverifikasi halaman pemantauan pengguna yang muncul sebelum mengakses aplikasi.

Pilih Simpan.

Tidak dapat mengakses aplikasi dari Penyedia Identitas non-Microsoft

Jika pengguna akhir menerima kegagalan umum setelah masuk ke aplikasi dari Penyedia Identitas non-Microsoft, validasi konfigurasi IdP non-Microsoft.

Langkah-langkah yang disarankan

Di Portal Pertahanan Microsoft, pilih aplikasi Pengaturan> Cloud.

Di bawah aplikasi yang Koneksi, pilih Aplikasi Kontrol Aplikasi Akses Bersyar.

Dalam daftar aplikasi, pada baris tempat aplikasi yang tidak dapat Anda akses muncul, pilih tiga titik di akhir baris, lalu pilih Edit aplikasi.

Validasi bahwa sertifikat SAML yang diunggah sudah benar.

Verifikasi bahwa URL SSO yang valid disediakan dalam konfigurasi aplikasi.

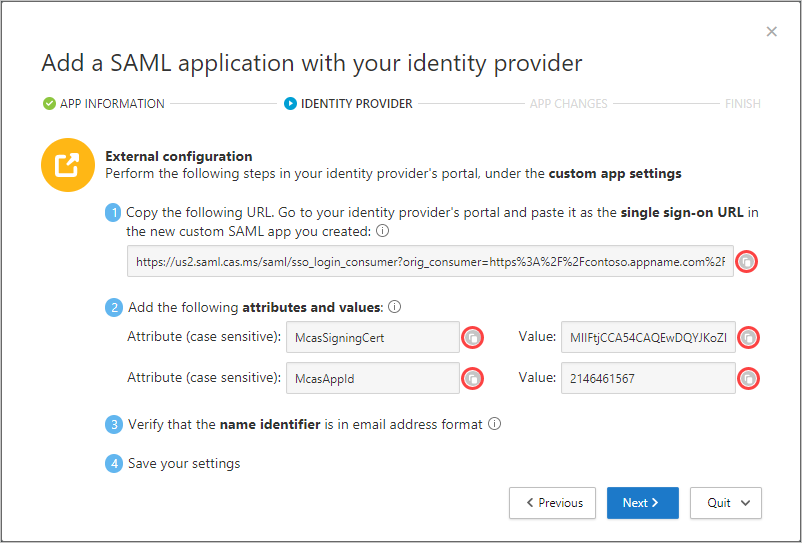

Validasi bahwa atribut dan nilai dalam aplikasi kustom tercermin dalam pengaturan penyedia identitas.

Contohnya:

.

.Jika Anda masih tidak dapat mengakses aplikasi, buka tiket dukungan.

Halaman Terjadi Kesalahan muncul

Terkadang selama sesi yang diproksi, halaman Terjadi Kesalahan mungkin muncul. Hal ini dapat terjadi jika:

- Pengguna masuk setelah menganggur untuk sementara waktu

- Menyegarkan browser dan pemuatan halaman membutuhkan waktu lebih lama dari yang diharapkan

- Aplikasi IdP non-Microsoft tidak dikonfigurasi dengan benar

Langkah-langkah yang disarankan

Jika pengguna akhir mencoba mengakses aplikasi yang dikonfigurasi menggunakan IdP non-Microsoft, lihat Tidak dapat mengakses aplikasi dari status IdP dan Aplikasi non-Microsoft: Lanjutkan Penyiapan.

Jika pengguna akhir tiba-tiba mencapai halaman ini, lakukan hal berikut:

- Mulai ulang sesi browser Anda.

- Hapus riwayat, cookie, dan cache dari browser.

Tindakan clipboard atau kontrol file tidak diblokir

Kemampuan untuk memblokir tindakan clipboard seperti memotong, menyalin, menempel, dan kontrol file seperti mengunduh, mengunggah, dan mencetak diperlukan untuk mencegah skenario eksfiltrasi dan infiltrasi data.

Kemampuan ini memungkinkan perusahaan untuk menyeimbangkan keamanan dan produktivitas bagi pengguna akhir. Jika Anda mengalami masalah dengan fitur-fitur ini, gunakan langkah-langkah berikut untuk menyelidiki masalah tersebut.

Catatan

Potong, salin, dan tempel tidak diblokir untuk data dalam dokumen Excel yang sama. Hanya menyalin ke lokasi eksternal yang diblokir.

Langkah-langkah yang disarankan

Jika sesi sedang diproksi, gunakan langkah-langkah berikut untuk memverifikasi kebijakan:

Di Portal Pertahanan Microsoft, di bawah Aplikasi Cloud, pilih Log aktivitas.

Gunakan filter tingkat lanjut, pilih Tindakan yang diterapkan dan atur nilainya sama dengan Diblokir.

Verifikasi bahwa ada aktivitas file yang diblokir:

Jika ada aktivitas, perluas laci aktivitas dengan mengklik aktivitas.

Pada tab Umum laci aktivitas, pilih tautan kebijakan yang cocok, untuk memverifikasi kebijakan yang Anda terpaksa ada.

Jika Anda tidak melihat kebijakan Anda, lihat Masalah saat membuat kebijakan akses dan sesi.

Jika Anda melihat Akses diblokir/diizinkan karena Perilaku Default, ini menunjukkan bahwa sistem tidak berfungsi, dan perilaku default diterapkan.

Untuk mengubah perilaku default, di Portal Pertahanan Microsoft, pilih Pengaturan. Lalu pilih Cloud Apps. Lalu di bawah Kontrol Aplikasi Akses Bersyar, pilih Perilaku Default, dan atur perilaku default ke Izinkan atau Blokir akses.

Buka portal admin Microsoft 365 dan pantau pemberitahuan tentang waktu henti sistem.

Jika Anda masih tidak dapat melihat aktivitas yang diblokir, buka tiket dukungan.

Unduhan tidak dilindungi

Sebagai pengguna akhir, mengunduh data sensitif pada perangkat yang tidak dikelola mungkin diperlukan. Dalam skenario ini, Anda dapat melindungi dokumen dengan Perlindungan Informasi Microsoft Purview.

Jika pengguna akhir tidak berhasil mengenkripsi dokumen, gunakan langkah-langkah berikut untuk menyelidiki masalah tersebut.

Langkah-langkah yang disarankan

Di Portal Pertahanan Microsoft, di bawah Aplikasi Cloud, pilih Log aktivitas.

Gunakan filter tingkat lanjut, pilih Tindakan yang diterapkan dan atur nilainya sama dengan Dilindungi.

Verifikasi bahwa ada aktivitas file yang diblokir:

Jika ada aktivitas, perluas laci aktivitas dengan mengklik aktivitas

Pada tab Umum laci aktivitas, pilih tautan kebijakan yang cocok, untuk memverifikasi kebijakan yang Anda terpaksa ada.

Jika Anda tidak melihat kebijakan Anda, lihat Masalah saat membuat kebijakan akses dan sesi.

Jika Anda melihat Akses diblokir/diizinkan karena Perilaku Default, ini menunjukkan bahwa sistem tidak berfungsi, dan perilaku default diterapkan.

Untuk mengubah perilaku default, di Portal Pertahanan Microsoft, pilih Pengaturan. Lalu pilih Cloud Apps. Lalu di bawah Kontrol Aplikasi Akses Bersyar, pilih Perilaku Default, dan atur perilaku default ke Izinkan atau Blokir akses.

Buka Dasbor Microsoft 365 Service Health dan pantau pemberitahuan tentang waktu henti sistem.

Jika Anda melindungi file dengan label AIP atau izin kustom, dalam deskripsi Aktivitas, pastikan ekstensi file adalah salah satu jenis file yang didukung berikut ini:

Word: docm, docx, dotm, dotx

Excel: xlam, xlsm, xlsx, xltx

PowerPoint: potm, potx, ppsx, ppsm, pptm, pptx

PDF jika Pelabelan Terpadu diaktifkan

Jika jenis file tidak didukung, dalam kebijakan sesi, Anda dapat memilih Blokir unduhan file apa pun yang tidak didukung oleh perlindungan asli atau di mana perlindungan asli tidak berhasil.

Jika Anda masih tidak dapat melihat aktivitas yang diblokir, buka tiket dukungan.

Menavigasi ke URL tertentu dari aplikasi yang diakhiri dan mendarat di halaman generik

Dalam beberapa skenario, menavigasi ke tautan dapat mengakibatkan pengguna mendarat di halaman beranda aplikasi daripada jalur lengkap tautan.

Tip

Defender untuk Cloud Apps mempertahankan daftar aplikasi yang diketahui menderita kehilangan konteks. Untuk informasi selengkapnya, lihat Batasan kehilangan konteks.

Langkah-langkah yang disarankan

Jika Anda menggunakan browser selain Microsoft Edge dan pengguna mendarat di halaman beranda aplikasi alih-alih jalur lengkap tautan, atasi masalah dengan menambahkan .mcas.ms ke URL asli.

Misalnya, jika URL aslinya adalah:

https://www.github.com/organization/threads/threadnumber, ubah menjadi https://www.github.com.mcas.ms/organization/threads/threadnumber

Pengguna Microsoft Edge mendapat manfaat dari perlindungan dalam browser, tidak dialihkan ke proksi terbalik, dan seharusnya tidak memerlukan akhiran yang .mcas.ms ditambahkan. Untuk aplikasi yang mengalami kehilangan konteks, buka tiket dukungan.

Memblokir unduhan menyebabkan pratinjau PDF diblokir

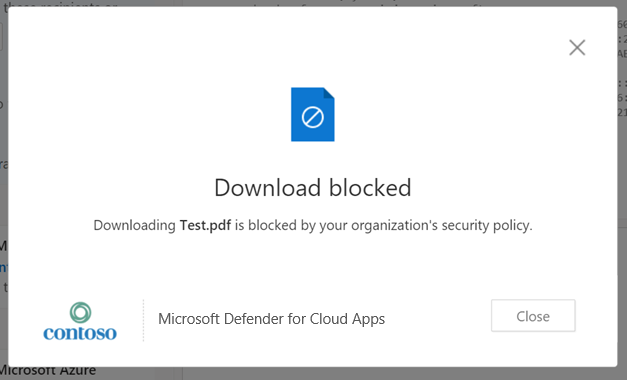

Terkadang, saat Anda mempratinjau atau mencetak file PDF, aplikasi memulai unduhan file. Hal ini menyebabkan aplikasi Defender untuk Cloud turun tangan untuk memastikan unduhan diblokir dan data tersebut tidak bocor dari lingkungan Anda.

Misalnya, jika Anda membuat kebijakan sesi untuk memblokir unduhan untuk Outlook Web Access (OWA), pratinjau atau pencetakan file PDF mungkin diblokir, dengan pesan seperti ini:

Untuk mengizinkan pratinjau, administrator Exchange harus melakukan langkah-langkah berikut:

Unduh Modul Exchange Online PowerShell.

Koneksi ke modul. Untuk informasi selengkapnya, lihat Koneksi ke Exchange Online PowerShell.

Setelah Anda tersambung ke Exchange Online PowerShell, gunakan cmdlet Set-OwaMailboxPolicy untuk memperbarui parameter dalam kebijakan:

Set-OwaMailboxPolicy -Identity OwaMailboxPolicy-Default -DirectFileAccessOnPrivateComputersEnabled $false -DirectFileAccessOnPublicComputersEnabled $falseCatatan

Kebijakan OwaMailboxPolicy-Default adalah nama kebijakan OWA default di Exchange Online. Beberapa pelanggan mungkin telah menyebarkan kebijakan OWA tambahan atau membuat kebijakan OWA kustom dengan nama yang berbeda. Jika Anda memiliki beberapa kebijakan OWA, kebijakan tersebut dapat diterapkan ke pengguna tertentu. Oleh karena itu, Anda juga harus memperbaruinya agar memiliki cakupan lengkap.

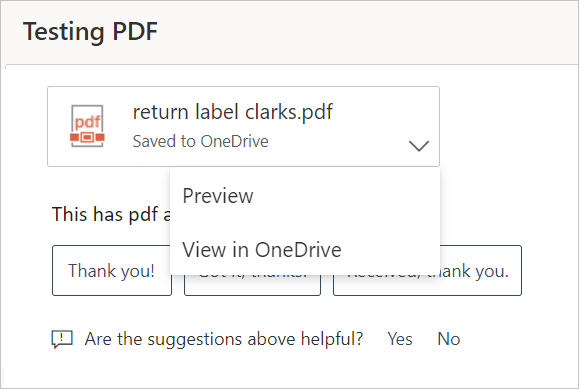

Setelah parameter ini diatur, jalankan pengujian di OWA dengan file PDF dan kebijakan sesi yang dikonfigurasi untuk memblokir unduhan. Opsi Unduh harus dihapus dari menu dropdown dan Anda dapat mempratinjau file. Contohnya:

Peringatan situs serupa muncul

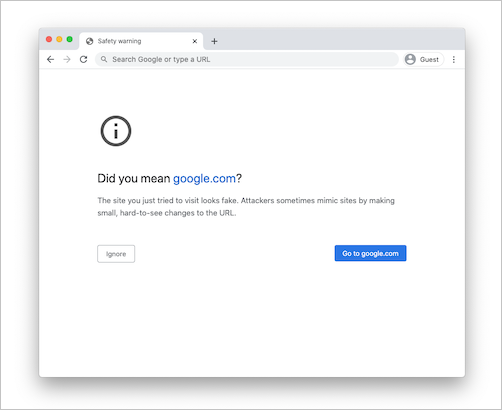

Aktor jahat dapat membuat URL yang mirip dengan URL situs lain untuk meniru dan meniru pengguna untuk percaya bahwa mereka menjelajah ke situs lain. Beberapa browser mencoba mendeteksi perilaku ini dan memperingatkan pengguna sebelum mengakses URL atau memblokir akses.

Dalam beberapa kasus yang jarang terjadi, pengguna di bawah kontrol sesi menerima pesan dari browser yang menunjukkan akses situs yang mencurigakan. Alasan untuk ini adalah browser memperlakukan domain akhiran (misalnya: .mcas.ms) sebagai mencurigakan.

Pesan ini hanya muncul untuk pengguna Chrome, karena pengguna Microsoft Edge mendapat manfaat dari perlindungan dalam browser, tanpa arsitektur proksi terbalik. Contohnya:

Jika Anda menerima pesan seperti ini, hubungi dukungan Microsoft untuk mengatasinya dengan vendor browser yang relevan.

Rincian masuk kedua (juga dikenal sebagai 'login kedua')

Beberapa aplikasi memiliki lebih dari satu tautan mendalam untuk masuk. Kecuali Anda menentukan tautan masuk di pengaturan aplikasi, pengguna mungkin dialihkan ke halaman yang tidak dikenali saat mereka masuk, memblokir akses mereka.

Integrasi antara IdP seperti ID Microsoft Entra didasarkan pada penyadapan masuk aplikasi dan mengalihkannya. Ini berarti bahwa rincian masuk browser tidak dapat dikontrol secara langsung tanpa memicu proses masuk kedua. Untuk memicu masuk kedua, kita perlu menggunakan URL masuk kedua khusus untuk tujuan tersebut.

Jika aplikasi menggunakan nonce, rincian masuk kedua mungkin transparan bagi pengguna, atau mereka diminta untuk masuk lagi.

Jika tidak transparan bagi pengguna akhir, tambahkan URL masuk kedua ke pengaturan aplikasi:

Buka 'pengaturan''Aplikasi cloud''aplikasi yang terhubung''Aplikasi Kontrol Aplikasi Akses Bersyar'

Pilih aplikasi yang relevan lalu pilih tiga titik.

Pilih Edit aplikasi\Konfigurasi masuk tingkat lanjut.

Tambahkan URL masuk kedua seperti yang disebutkan di halaman kesalahan.

Jika Yakin aplikasi tidak menggunakan nonce, Anda dapat menonaktifkannya dengan mengedit pengaturan aplikasi seperti yang dijelaskan dalam Rincian masuk Lambat.

Pertimbangan lainnya untuk pemecahan masalah aplikasi

Saat memecahkan masalah aplikasi, ada beberapa hal lain yang perlu dipertimbangkan:

Dukungan kontrol sesi untuk browser modern Defender untuk Cloud Kontrol sesi Aplikasi sekarang menyertakan dukungan untuk browser Microsoft Edge baru berdasarkan Chromium. Meskipun kami terus mendukung versi terbaru Internet Explorer dan versi warisan Microsoft Edge, dukungan terbatas dan sebaiknya gunakan browser Microsoft Edge baru.

Kontrol sesi melindungi batasan pelabelan Co-Auth di bawah tindakan "lindungi" tidak didukung oleh kontrol sesi Defender untuk Cloud Apps. Untuk informasi selengkapnya, lihat Mengaktifkan penulisan bersama untuk file yang dienkripsi dengan label sensitivitas.

Langkah berikutnya

Untuk informasi selengkapnya, lihat Pemecahan masalah akses dan kontrol sesi untuk pengguna admin.