Menerapkan prinsip Zero Trust ke jaringan virtual hub di Azure

Ringkasan: Untuk menerapkan prinsip Zero Trust ke jaringan virtual hub di Azure, Anda harus mengamankan Azure Firewall Premium, menyebarkan Azure DDoS Protection Standard, mengonfigurasi perutean gateway jaringan ke firewall, dan mengonfigurasi perlindungan ancaman.

Cara terbaik untuk menyebarkan jaringan virtual hub berbasis Azure (VNet) untuk Zero Trust adalah dengan menggunakan materi Zona Pendaratan Azure untuk menyebarkan VNet hub lengkap fitur, lalu menyesuaikannya dengan harapan konfigurasi spesifik Anda.

Artikel ini menyediakan langkah-langkah tentang cara mengambil VNet hub yang ada dan memastikan Anda siap untuk metodologi Zero Trust. Ini mengasumsikan bahwa Anda menggunakan modul hubNetworking ALZ-Bicep untuk menyebarkan VNet hub dengan cepat, atau menyebarkan beberapa VNet hub lain dengan sumber daya serupa. Menggunakan hub konektivitas terpisah yang terhubung ke spoke tempat kerja terisolasi adalah pola jangkar di jaringan aman Azure dan membantu mendukung prinsip Zero Trust.

Artikel ini menjelaskan cara menyebarkan VNet hub untuk Zero Trust dengan memetakan prinsip Zero Trust dengan cara berikut.

| Prinsip Zero Trust | Definisi | Terpenuhi oleh |

|---|---|---|

| Memverifikasi secara eksplisit | Selalu autentikasi dan otorisasi berdasarkan semua titik data yang tersedia. | Gunakan Azure Firewall dengan inspeksi Keamanan Lapisan Transportasi (TLS) untuk memverifikasi risiko dan ancaman berdasarkan semua data yang tersedia. |

| Gunakan akses yang paling tidak istimewa | Batasi akses pengguna dengan Just-In-Time dan Just-Enough-Access (JIT/JEA), kebijakan adaptif berbasis risiko, dan perlindungan data. | Setiap VNet spoke tidak memiliki akses ke VNet spoke lainnya kecuali lalu lintas dirutekan melalui firewall. Firewall diatur untuk menolak secara default, hanya mengizinkan lalu lintas yang diizinkan oleh aturan tertentu. |

| Mengasumsikan pembobolan | Minimalkan radius ledakan dan akses segmen. Verifikasi enkripsi menyeluruh dan gunakan analitik untuk mendapatkan visibilitas, mendorong deteksi ancaman, dan meningkatkan pertahanan. | Jika terjadi penyusupan atau pelanggaran satu aplikasi/beban kerja, ia memiliki kemampuan terbatas untuk menyebar karena Azure Firewall melakukan inspeksi lalu lintas dan hanya meneruskan lalu lintas yang diizinkan. Hanya sumber daya dalam beban kerja yang sama yang akan diekspos ke pelanggaran dalam aplikasi yang sama. |

Artikel ini adalah bagian dari serangkaian artikel yang menunjukkan cara menerapkan prinsip Zero Trust di seluruh lingkungan di Azure. Artikel ini menyediakan informasi untuk mengonfigurasi VNet hub untuk mendukung beban kerja IaaS di Vnet spoke. Untuk informasi selengkapnya, lihat ringkasan Menerapkan prinsip Zero Trust ke Azure IaaS.

Arsitektur referensi

Diagram berikut menunjukkan arsitektur referensi. VNet hub disorot dengan warna merah. Untuk informasi selengkapnya tentang arsitektur ini, lihat ringkasan Menerapkan prinsip Zero Trust ke Azure IaaS.

Untuk arsitektur referensi ini, ada banyak cara untuk menyebarkan sumber daya di seluruh langganan Azure. Arsitektur referensi menunjukkan rekomendasi mengisolasi semua sumber daya untuk VNet hub dalam grup sumber daya khusus. Sumber daya untuk VNet spoke juga ditampilkan untuk perbandingan. Model ini berfungsi dengan baik jika tim yang berbeda diberi tanggung jawab untuk area yang berbeda ini.

Dalam diagram, VNet hub menyertakan komponen untuk mendukung akses ke aplikasi dan layanan lain dalam lingkungan Azure. Sumber daya ini meliputi:

- Azure Firewall Premium

- Azure Bastion

- VPN Gateway

- Perlindungan DDOS, yang juga harus disebarkan ke jaringan virtual spoke.

VNet hub menyediakan akses dari komponen-komponen ini ke aplikasi berbasis IaaS yang dihosting di komputer virtual di VNet spoke.

Untuk panduan tentang mengatur adopsi cloud, lihat Mengelola penyelarasan organisasi dalam Kerangka Kerja Adopsi Cloud.

Sumber daya yang disebarkan untuk VNet hub adalah:

- An Azure VNet

- Azure Firewall dengan kebijakan Azure Firewall dan alamat IP publik

- Bastion

- Gateway VPN dengan alamat IP publik dan tabel rute

Diagram berikut menunjukkan komponen grup sumber daya untuk VNet hub dalam langganan Azure yang terpisah dari langganan untuk VNet spoke. Ini adalah salah satu cara untuk mengatur elemen-elemen ini dalam langganan. Organisasi Anda mungkin memilih untuk mengaturnya dengan cara yang berbeda.

Dalam diagram:

- Sumber daya untuk VNet hub terkandung dalam grup sumber daya khusus. Jika Anda menyebarkan Azure DDoS Plan sebagai bagian dari sumber daya, Anda perlu menyertakannya dalam grup sumber daya.

- Sumber daya dalam VNet spoke terkandung dalam grup sumber daya khusus terpisah.

Bergantung pada penyebaran, Anda mungkin juga mencatat bahwa mungkin ada penyebaran array untuk Zona DNS Privat yang digunakan untuk resolusi DNS Private Link. Ini digunakan untuk mengamankan sumber daya PaaS dengan Titik Akhir Privat, yang dirinci di bagian mendatang. Perhatikan bahwa ia menyebarkan VPN Gateway dan Gateway ExpressRoute. Anda mungkin tidak memerlukan keduanya, sehingga Anda dapat menghapus mana pun yang tidak diperlukan untuk skenario Anda atau menonaktifkannya selama penyebaran.

Apa yang ada di artikel ini?

Artikel ini memberikan rekomendasi untuk mengamankan komponen VNet hub untuk prinsip Zero Trust. Tabel berikut menjelaskan rekomendasi untuk mengamankan arsitektur ini.

| Langkah | Tugas | Prinsip Zero Trust diterapkan |

|---|---|---|

| 1 | Amankan Azure Firewall Premium. | Verifikasi secara eksplisit Gunakan akses dengan hak istimewa paling sedikit Mengasumsikan pembobolan |

| 2 | Menyebarkan Azure DDoS Protection Standard. | Verifikasi secara eksplisit Gunakan akses dengan hak istimewa paling sedikit Mengasumsikan pembobolan |

| 3 | Mengonfigurasi perutean gateway jaringan ke firewall. | Verifikasi secara eksplisit Gunakan akses dengan hak istimewa paling sedikit Mengasumsikan pembobolan |

| 4 | Mengonfigurasi perlindungan ancaman. | Mengasumsikan pembobolan |

Sebagai bagian dari penyebaran, Anda harus membuat pilihan tertentu yang bukan default untuk penyebaran otomatis karena biaya tambahannya. Sebelum penyebaran, Anda harus meninjau biaya.

Mengoperasikan hub konektivitas seperti yang disebarkan masih memberikan nilai signifikan untuk isolasi dan inspeksi. Jika organisasi Anda belum siap untuk dikenakan biaya fitur lanjutan ini, Anda dapat menyebarkan hub fungsionalitas yang berkurang dan melakukan penyesuaian ini nanti.

Langkah 1: Amankan Azure Firewall Premium

Azure Firewall Premium memainkan peran penting dalam membantu Anda mengamankan infrastruktur Azure untuk Zero Trust.

Sebagai bagian dari penyebaran, gunakan Azure Firewall Premium. Ini mengharuskan Anda menyebarkan kebijakan manajemen yang dihasilkan sebagai kebijakan premium. Mengubah ke Azure Firewall Premium melibatkan pembuatan ulang firewall dan seringkali kebijakan juga. Akibatnya, mulailah dengan Azure Firewall jika memungkinkan, atau bersiaplah untuk aktivitas penyebaran ulang untuk menggantikan firewall yang ada.

Mengapa Azure Firewall Premium?

Azure Firewall Premium menyediakan fitur lanjutan untuk memeriksa lalu lintas. Yang paling signifikan adalah opsi inspeksi TLS berikut:

- Inspeksi TLS keluar melindungi dari lalu lintas berbahaya yang dikirim dari klien internal ke internet. Ini membantu mengidentifikasi kapan klien telah dilanggar, dan jika mencoba mengirim data di luar jaringan Anda atau membuat koneksi ke komputer jarak jauh.

- Inspeksi TLS Timur-Barat melindungi dari lalu lintas berbahaya yang dikirim dari dalam Azure ke bagian lain Azure atau ke jaringan non-Azure Anda. Ini membantu mengidentifikasi upaya pelanggaran untuk memperluas dan menyebarkan radius ledakannya.

- Inspeksi TLS masuk melindungi sumber daya di Azure dari permintaan berbahaya yang tiba dari luar jaringan Azure. Azure Application Gateway dengan Web Application Firewall memberikan perlindungan ini.

Anda harus menggunakan Inspeksi TLS Masuk untuk sumber daya jika memungkinkan. Azure Application Gateway hanya memberikan perlindungan untuk lalu lintas HTTP dan HTTPS. Ini tidak dapat digunakan untuk beberapa skenario, seperti yang menggunakan lalu lintas SQL atau RDP. Layanan lain sering memiliki opsi perlindungan ancaman mereka sendiri yang dapat digunakan untuk menyediakan kontrol verifikasi eksplisit untuk layanan tersebut. Anda dapat meninjau Garis besar keamanan untuk gambaran umum Azure untuk memahami opsi perlindungan ancaman untuk layanan ini.

Azure Application Gateway tidak disarankan untuk VNet hub. Sebaliknya harus berada di VNet spoke atau VNet khusus. Untuk informasi selengkapnya, lihat Menerapkan prinsip Zero Trust ke jaringan virtual spoke di Azure untuk panduan tentang jaringan spoke VNet atau Zero-trust untuk aplikasi web.

Skenario ini memiliki pertimbangan sertifikat digital tertentu. Untuk informasi selengkapnya, lihat sertifikat Azure Firewall Premium.

Tanpa inspeksi TLS, Azure Firewall tidak memiliki visibilitas dalam data yang mengalir di terowongan TLS terenkripsi, sehingga kurang aman.

Misalnya, Azure Virtual Desktop tidak mendukung penghentian SSL. Anda harus meninjau beban kerja spesifik Anda untuk memahami cara memberikan inspeksi TLS.

Selain aturan izinkan/tolak yang ditentukan pelanggan, Azure Firewall masih dapat menerapkan pemfilteran berbasis inteligensi ancaman. Pemfilteran berbasis inteligensi ancaman menggunakan alamat IP dan domain yang diketahui buruk untuk mengidentifikasi lalu lintas yang menimbulkan risiko. Pemfilteran ini terjadi sebelum aturan lain, yang berarti bahkan jika akses diizinkan oleh aturan yang Anda tentukan, Azure Firewall dapat menghentikan lalu lintas.

Azure Firewall Premium juga memiliki opsi yang ditingkatkan untuk pemfilteran URL dan pemfilteran kategori web, memungkinkan penyempurnaan peran yang lebih baik.

Anda dapat mengatur inteligensi ancaman untuk memberi tahu Anda dengan pemberitahuan ketika lalu lintas ini terjadi, tetapi untuk mengizinkannya. Namun untuk Zero Trust, atur ke Tolak.

Mengonfigurasi Azure Firewall Premium untuk Zero Trust

Untuk mengonfigurasi Azure Firewall Premium ke konfigurasi Zero Trust, buat perubahan berikut.

Aktifkan Inteligensi Ancaman dalam Mode Pemberitahuan dan Tolak:

- Buka Kebijakan Firewall dan pilih Inteligensi Ancaman.

- Dalam Mode inteligensi ancaman, pilih Pemberitahuan dan tolak.

- Pilih Simpan.

Aktifkan inspeksi TLS:

- Siapkan sertifikat untuk disimpan di Key Vault, atau rencanakan untuk membuat sertifikat secara otomatis dengan identitas terkelola. Anda dapat meninjau opsi ini untuk sertifikat Azure Firewall Premium untuk memilih opsi untuk skenario Anda.

- Buka Kebijakan Firewall dan pilih Inspeksi TLS.

- Pilih Diaktifkan.

- Pilih Identitas Terkelola untuk menghasilkan sertifikat, atau pilih brankas kunci dan sertifikat.

- Kemudian pilih Simpan.

Aktifkan Sistem Deteksi dan Pencegahan Intrusi (IDPS):

- Navigasi ke Kebijakan Firewall dan pilih IDPS.

- Pilih Pemberitahuan dan tolak.

- Lalu, pilih Terapkan.

Selanjutnya, Anda harus membuat aturan aplikasi untuk lalu lintas.

- Dalam Kebijakan Firewall, navigasikan ke Aturan Aplikasi.

- Pilih Tambahkan Kumpulan Aturan.

- Buat aturan aplikasi dengan sumber subnet Application Gateway Anda, dan tujuan nama domain aplikasi web yang dilindungi.

- Pastikan Anda mengaktifkan inspeksi TLS.

Konfigurasi tambahan

Dengan Azure Firewall Premium yang dikonfigurasi, Anda sekarang dapat melakukan konfigurasi berikut:

- Konfigurasikan Application Gateways untuk merutekan lalu lintas ke Azure Firewall Anda dengan menetapkan tabel rute yang sesuai dan mengikuti panduan ini.

- Buat pemberitahuan untuk peristiwa dan metrik firewall dengan mengikuti instruksi ini.

- Sebarkan Buku Kerja Azure Firewall untuk memvisualisasikan peristiwa.

- Konfigurasikan pemfilteran URL dan Kategori web, jika diperlukan. Karena Azure Firewall menolak secara default, konfigurasi ini diperlukan hanya jika Azure Firewall perlu memberikan akses internet keluar secara luas. Anda dapat menggunakan ini sebagai verifikasi tambahan untuk menentukan apakah koneksi harus diizinkan.

Langkah 2: Menyebarkan Azure DDoS Protection Standard

Sebagai bagian dari penyebaran, Anda mungkin ingin menyebarkan Kebijakan Standar Azure DDoS Protection. Ini meningkatkan perlindungan Zero Trust yang disediakan di Platform Azure.

Karena Anda dapat menyebarkan kebijakan yang dibuat ke sumber daya yang ada, Anda dapat menambahkan perlindungan ini setelah penyebaran awal tanpa memerlukan penyebaran ulang sumber daya.

Mengapa Azure DDoS Protection Standard?

Azure DDoS Protection Standard telah meningkatkan manfaat dibandingkan DDoS Protection default. Untuk Zero Trust, Anda dapat memiliki:

- Akses ke laporan mitigasi, log alur, dan metrik.

- Kebijakan mitigasi berbasis aplikasi.

- Akses ke dukungan respons cepat DDoS jika serangan DDoS terjadi.

Meskipun deteksi otomatis dan mitigasi otomatis adalah bagian dari DDoS Protection Basic yang diaktifkan secara default, fitur-fitur ini hanya tersedia dengan DDoS Standard.

Mengonfigurasi Azure DDoS Protection Standard

Karena tidak ada konfigurasi khusus Zero Trust untuk DDoS Protection Standard, Anda dapat mengikuti panduan khusus sumber daya untuk solusi ini:

- Membuat Paket DDoS Protection

- Mengonfigurasi Pemberitahuan

- Mengonfigurasi Pembuatan Log Diagnostik

- Mengonfigurasi Telemetri

Dalam versi Azure DDoS Protection saat ini, Anda harus menerapkan Azure DDoS Protection per VNet. Lihat instruksi tambahan di Mulai Cepat DDoS.

Selain itu, lindungi alamat IP publik berikut:

- Alamat IP publik Azure Firewall

- Alamat IP publik Azure Bastion

- Alamat IP publik Azure Network Gateway

- Alamat IP publik Application Gateway

Langkah 3: Mengonfigurasi perutean gateway jaringan ke firewall

Setelah penyebaran, Anda harus mengonfigurasi tabel rute pada berbagai subnet untuk memastikan bahwa lalu lintas antara VNet spoke dan jaringan lokal diperiksa oleh Azure Firewall. Anda dapat melakukan aktivitas ini di lingkungan yang ada tanpa persyaratan penyebaran ulang, tetapi Anda harus menulis aturan firewall yang diperlukan untuk mengizinkan akses.

Jika Anda hanya mengonfigurasi satu sisi, baik hanya subnet spoke atau subnet gateway, maka Anda memiliki perutean asinkron yang mencegah koneksi berfungsi.

Mengapa merutekan lalu lintas gateway jaringan ke firewall?

Elemen utama Zero Trust adalah untuk tidak berasumsi bahwa hanya karena ada sesuatu di lingkungan Anda, bahwa itu harus memiliki akses ke sumber daya lain di lingkungan Anda. Konfigurasi default sering memungkinkan perutean antara sumber daya di Azure ke jaringan lokal Anda, hanya dikontrol oleh grup keamanan jaringan.

Dengan merutekan lalu lintas ke firewall, Anda meningkatkan tingkat inspeksi dan meningkatkan keamanan lingkungan Anda. Anda juga diberi tahu tentang aktivitas yang mencurigakan dan dapat mengambil tindakan.

Mengonfigurasi perutean gateway

Ada dua cara utama untuk memastikan bahwa lalu lintas gateway sedang dirutekan ke firewall Azure:

- Sebarkan Azure Network Gateway (baik untuk koneksi VPN atau ExpressRoute) di VNet khusus (sering disebut Transit atau Gateway VNet), rekan ke VNet hub, lalu buat aturan perutean luas yang mencakup perutean ruang alamat jaringan Azure terencana Anda ke firewall.

- Sebarkan Azure Network Gateway di VNet hub, konfigurasikan perutean pada subnet gateway, lalu konfigurasikan perutean pada subnet VNet spoke.

Panduan ini merinci opsi kedua karena lebih kompatibel dengan arsitektur referensi.

Catatan

Azure Virtual Network Manager adalah layanan yang menyederhanakan proses ini. Ketika layanan ini Tersedia Secara Umum, gunakan untuk mengelola perutean.

Mengonfigurasi perutean subnet gateway

Untuk mengonfigurasi tabel rute Gateway Subnet untuk meneruskan lalu lintas internal ke Azure Firewall, buat dan konfigurasikan Tabel Rute baru:

Navigasi ke Buat Tabel Rute di Microsoft portal Azure.

Tempatkan Tabel Rute dalam grup sumber daya, pilih wilayah, dan tentukan nama.

Pilih Tinjau ulang + Buat, lalu pilih Buat.

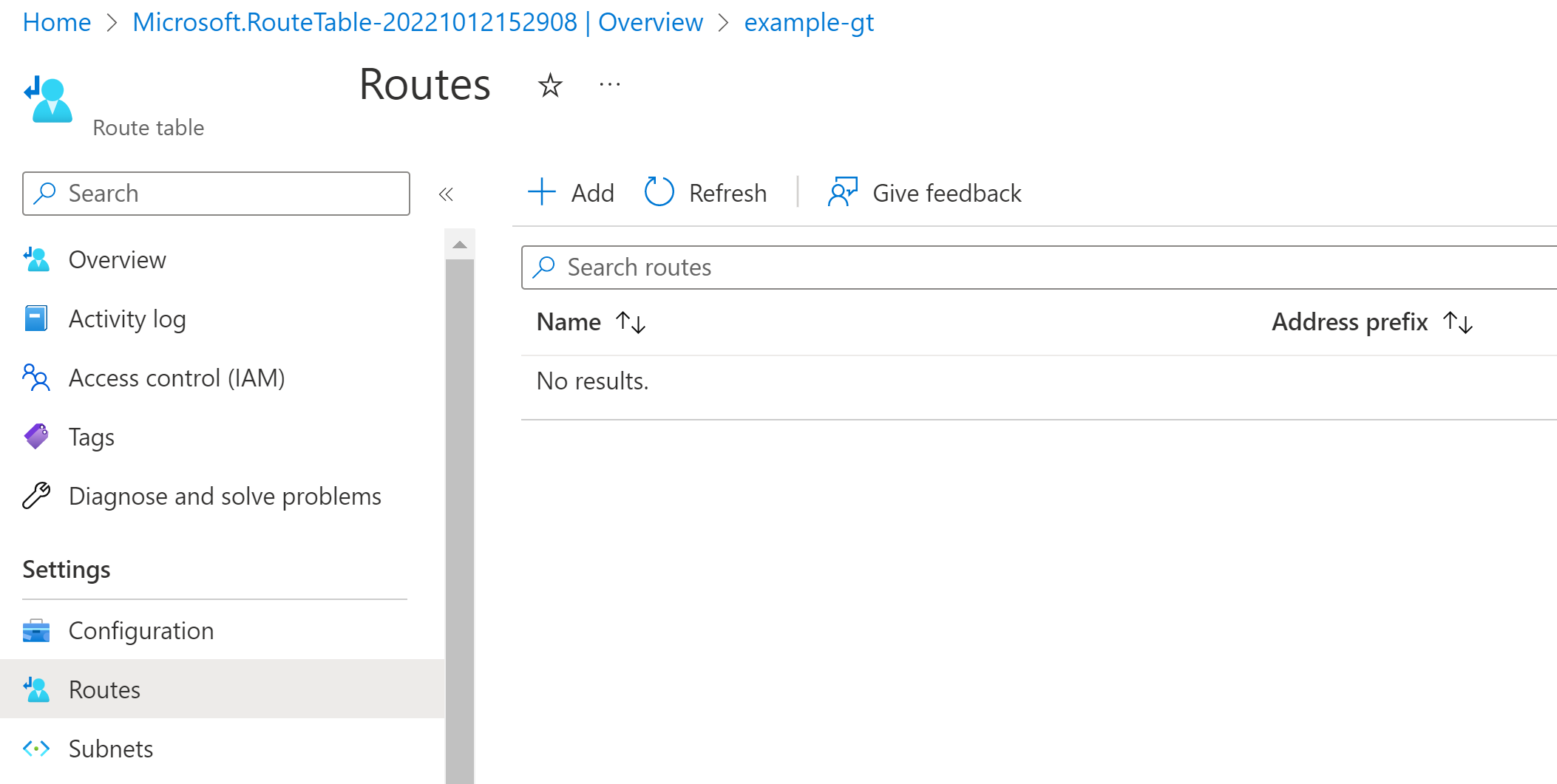

Navigasi ke tabel rute baru, dan pilih Rute.

Pilih Tambahkan lalu tambahkan rute ke salah satu VNet spoke:

- Di Nama rute, tentukan nama bidang rute.

- Pilih Alamat IP di menu drop-down Tujuan awalan alamat.

- Berikan ruang alamat VNet spoke di bidang Alamat IP tujuan/rentang CIDR.

- Pilih Appliance virtual di kotak drop-down Jenis hop berikutnya.

- Berikan alamat IP privat Azure Firewall di bidang Alamat hop berikutnya.

- Pilih Tambahkan.

Mengaitkan tabel rute ke subnet gateway

- Navigasi ke Subnet, dan pilih Kaitkan.

- Pilih Hub VNet di daftar drop-down Jaringan virtual.

- Pilih GatewaySubnet di menu drop-down Subnet .

- Pilih OK.

Berikut adalah contoh.

Gateway sekarang meneruskan lalu lintas yang ditujukan untuk VNet spoke ke Azure Firewall.

Mengonfigurasi perutean subnet spoke

Proses ini mengasumsikan bahwa Anda sudah memiliki tabel rute yang dilampirkan ke subnet VNet spoke Anda, dengan rute default untuk meneruskan lalu lintas ke Azure Firewall. Ini paling sering dicapai oleh aturan yang meneruskan lalu lintas untuk rentang CIDR 0.0.0.0/0, sering disebut rute quad-zero.

Berikut adalah contoh.

Proses ini menonaktifkan penyebaran rute dari gateway, yang memungkinkan rute default untuk mengambil lalu lintas yang dimaksudkan ke jaringan lokal.

Catatan

Sumber daya, seperti Application Gateway, yang memerlukan akses internet ke fungsi tidak boleh menerima tabel rute ini. Mereka harus memiliki tabel rute mereka sendiri untuk memungkinkan fungsi yang diperlukan, seperti apa yang diuraikan dalam artikel Jaringan zero-trust untuk aplikasi web dengan Azure Firewall dan Application Gateway.

Untuk mengonfigurasi perutean subnet spoke:

- Navigasi ke Tabel Rute yang terkait dengan subnet Anda, dan pilih Konfigurasi.

- Untuk Perambatan rute gateway, pilih Tidak.

- Pilih Simpan.

Rute default Anda sekarang meneruskan lalu lintas yang ditujukan untuk gateway ke Azure Firewall.

Langkah 4: Mengonfigurasi perlindungan ancaman

Microsoft Defender untuk Cloud dapat melindungi VNet hub Anda yang dibangun di Azure, sama seperti sumber daya lain dari lingkungan bisnis TI Anda yang berjalan di Azure atau lokal.

Microsoft Defender untuk Cloud adalah Cloud Security Posture Management (CSPM) dan Cloud Workload Protection (CWP) yang menawarkan sistem skor aman untuk membantu perusahaan Anda membangun lingkungan TI dengan postur keamanan yang lebih baik. Ini juga mencakup fitur untuk melindungi lingkungan jaringan Anda dari ancaman.

Artikel ini tidak akan membahas Microsoft Defender untuk Cloud secara rinci. Namun, penting untuk dipahami bahwa Microsoft Defender untuk Cloud berfungsi berdasarkan Kebijakan Azure dan log yang diserapnya di ruang kerja Analitik Log.

Anda menulis Kebijakan Azure di JavaScript Object Notation (JSON) untuk menyimpan analisis properti sumber daya Azure yang berbeda, termasuk layanan dan sumber daya jaringan. Meskipun demikian, mudah bagi Microsoft Defender untuk Cloud untuk memeriksa properti di bawah sumber daya jaringan dan memberikan rekomendasi untuk langganan Anda jika Anda terlindungi atau terpapar ancaman.

Cara memeriksa semua rekomendasi jaringan yang tersedia melalui Microsoft Defender untuk Cloud

Untuk melihat semua kebijakan Azure yang memberikan rekomendasi jaringan yang digunakan oleh Microsoft Defender untuk Cloud:

Buka Microsoft Defender untuk Cloud, dengan memilih ikon Microsoft Defender untuk Cloud di menu sebelah kiri.

Pilih Pengaturan lingkungan.

Pilih Kebijakan keamanan.

Jika Anda memilih di Default ASC, Anda akan dapat meninjau semua kebijakan yang tersedia, termasuk kebijakan yang mengevaluasi sumber daya jaringan.

Selain itu, ada sumber daya jaringan yang dievaluasi oleh kepatuhan peraturan lainnya termasuk PCI, ISO, dan tolok ukur keamanan cloud Microsoft. Anda dapat mengaktifkan salah satu dari mereka dan melacak rekomendasi jaringan.

Rekomendasi jaringan

Ikuti langkah-langkah ini untuk melihat beberapa rekomendasi jaringan, berdasarkan tolok ukur keamanan cloud Microsoft:

Buka Microsoft Defender untuk Cloud.

Pilih Kepatuhan terhadap peraturan.

Pilih Tolok ukur keamanan cloud Microsoft.

Perluas NS. Keamanan Jaringan untuk meninjau kontrol jaringan yang direkomendasikan.

Penting untuk dipahami bahwa Microsoft Defender untuk Cloud menyediakan rekomendasi jaringan lain untuk sumber daya Azure yang berbeda seperti komputer virtual dan penyimpanan. Anda dapat meninjau rekomendasi tersebut di menu sebelah kiri, di bawah Rekomendasi.

Di menu sebelah kiri portal Microsoft Defender untuk Cloud, pilih Pemberitahuan Keamanan untuk meninjau pemberitahuan berdasarkan sumber daya jaringan sehingga Anda dapat menghindari beberapa jenis ancaman. Pemberitahuan tersebut dihasilkan secara otomatis oleh Microsoft Defender untuk Cloud berdasarkan log yang diserap di ruang kerja Analitik Log dan dipantau oleh Microsoft Defender untuk Cloud.

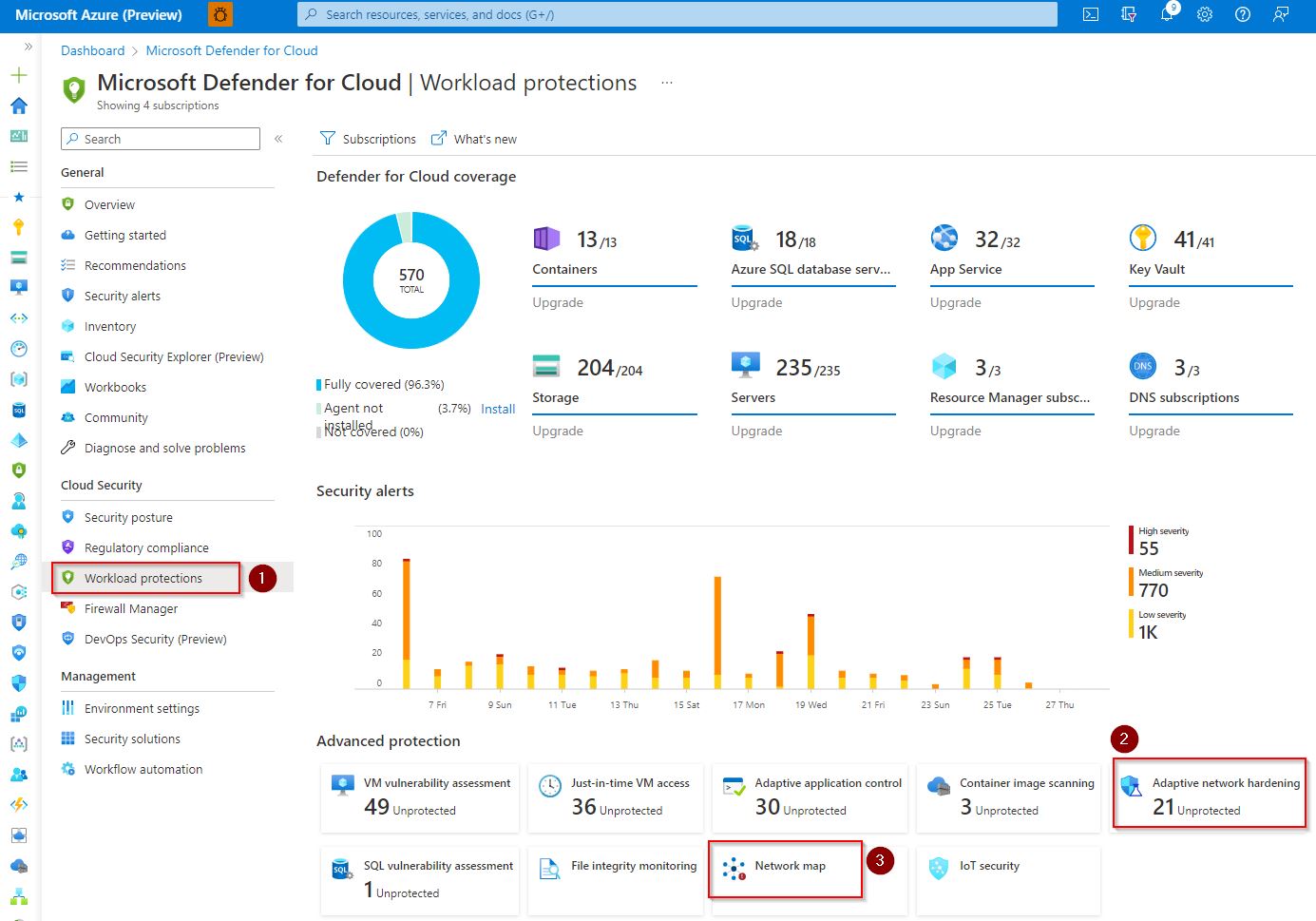

Memetakan dan mengeraskan lingkungan jaringan Azure Anda melalui Microsoft Defender untuk Cloud

Anda juga dapat memeriksa opsi untuk mendapatkan postur keamanan yang lebih baik dengan memperkuat lingkungan jaringan Anda dengan cara yang mudah dengan memetakan lingkungan jaringan Anda untuk pemahaman yang lebih baik tentang topologi jaringan Anda. Rekomendasi tersebut dilakukan melalui opsi Perlindungan beban kerja di menu sebelah kiri, seperti yang ditunjukkan di sini.

Mengelola kebijakan Azure Firewall melalui Microsoft Defender untuk Cloud

Azure Firewall direkomendasikan untuk VNet hub, seperti yang dijelaskan dalam artikel ini. Microsoft Defender untuk Cloud dapat mengelola beberapa kebijakan Azure Firewall secara terpusat. Selain kebijakan Azure Firewall, Anda akan dapat mengelola fitur lain yang terkait dengan Azure Firewall, seperti yang ditunjukkan di sini.

Untuk informasi selengkapnya tentang bagaimana Microsoft Defender untuk Cloud melindungi lingkungan jaringan Anda dari ancaman, lihat Apa itu Microsoft Defender untuk Cloud?

Pelatihan yang direkomendasikan

- Mengonfigurasi Azure Policy

- Merancang dan mengimplementasikan keamanan jaringan

- Mengonfigurasi Azure Firewall

- Mengonfigurasi VPN Gateway

- Pengantar Azure DDoS Protection

- Mengatasi ancaman keamanan dengan Microsoft Defender untuk Cloud

Untuk pelatihan selengkapnya tentang keamanan di Azure, lihat sumber daya ini di katalog Microsoft:

Keamanan di Azure | Microsoft Learn

Langkah berikutnya

Lihat artikel tambahan ini untuk menerapkan prinsip Zero Trust ke Azure:

- Gambaran umum Azure IaaS

- Azure Virtual Desktop

- Azure Virtual WAN

- Aplikasi IaaS di Amazon Web Services

- Microsoft Sentinel dan Microsoft Defender XDR

Ilustrasi teknis

Poster ini menyediakan tampilan sekilas satu halaman dari komponen Azure IaaS sebagai arsitektur referensi dan logis, bersama dengan langkah-langkah untuk memastikan bahwa komponen ini memiliki prinsip "jangan pernah percaya, selalu verifikasi" dari model Zero Trust yang diterapkan.

| Item | Deskripsi |

|---|---|

PDF | Visio Diperbarui Maret 2024 |

Gunakan ilustrasi ini bersama dengan artikel ini: Menerapkan prinsip Zero Trust ke gambaran umum Azure IaaS Panduan solusi terkait |

Poster ini menyediakan arsitektur referensi dan logis serta konfigurasi terperinci dari komponen terpisah Zero Trust untuk Azure IaaS. Gunakan halaman poster ini untuk departemen IT atau spesialisasi terpisah atau, dengan versi file Microsoft Visio, sesuaikan diagram untuk infrastruktur Anda.

| Item | Deskripsi |

|---|---|

PDF | Visio Diperbarui Maret 2024 |

Gunakan diagram ini bersama dengan artikel yang dimulai di sini: Menerapkan prinsip Zero Trust ke gambaran umum IaaS Azure Panduan solusi terkait |

Untuk ilustrasi teknis tambahan, klik di sini.

Referensi

Lihat tautan ini untuk mempelajari tentang berbagai layanan dan teknologi yang disebutkan dalam artikel ini.

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk