Membuat grup komputer dan akun gMSA untuk Azure Monitor SCOM Managed Instance

Artikel ini menjelaskan cara membuat akun layanan terkelola grup (gMSA), grup komputer, dan akun pengguna domain di Active Directory lokal.

Catatan

Untuk mempelajari tentang arsitektur Azure Monitor SCOM Managed Instance, lihat Azure Monitor SCOM Managed Instance.

Prasyarat Direktori Aktif

Untuk melakukan operasi Direktori Aktif, instal fitur RSAT: Active Directory Domain Services dan Alat Direktori Ringan. Kemudian instal alat Pengguna direktori aktif dan Komputer . Anda dapat menginstal alat ini pada komputer apa pun yang memiliki konektivitas domain. Anda harus masuk ke alat ini dengan izin admin untuk melakukan semua operasi Direktori Aktif.

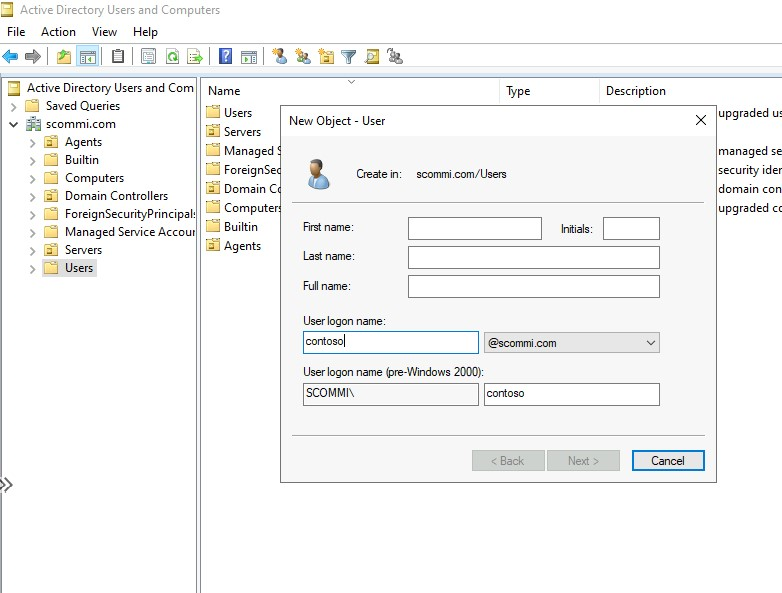

Mengonfigurasi akun domain di Direktori Aktif

Buat akun domain di instans Direktori Aktif Anda. Akun domain adalah akun Direktori Aktif yang khas. (Ini bisa menjadi akun nonadmin.) Anda menggunakan akun ini untuk menambahkan server manajemen Manajer Operasi Pusat Sistem ke domain yang sudah ada.

Pastikan akun ini memiliki izin untuk bergabung dengan server lain ke domain Anda. Anda bisa menggunakan akun domain yang sudah ada jika memiliki izin ini.

Anda menggunakan akun domain yang dikonfigurasi di langkah selanjutnya untuk membuat instans SCOM Managed Instance dan langkah-langkah berikutnya.

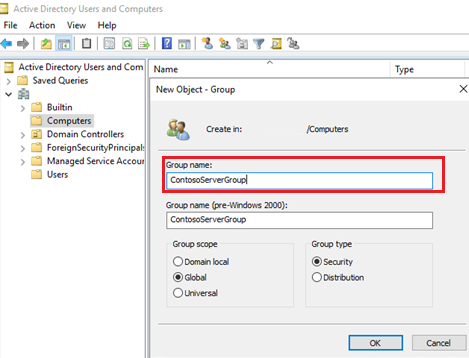

Membuat dan mengonfigurasi grup komputer

Buat grup komputer di instans Direktori Aktif Anda. Untuk informasi selengkapnya, lihat Membuat akun grup di Direktori Aktif. Semua server manajemen yang Anda buat akan menjadi bagian dari grup ini sehingga semua anggota grup dapat mengambil kredensial gMSA. (Anda membuat kredensial ini di langkah selanjutnya.) Nama grup tidak boleh berisi spasi dan harus memiliki karakter alfabet saja.

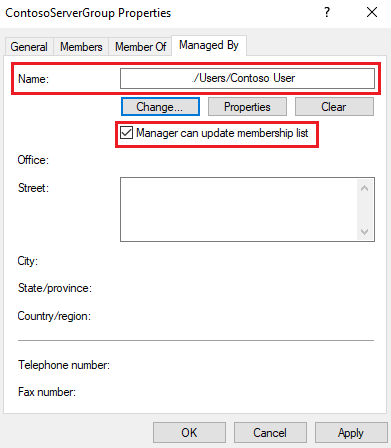

Untuk mengelola grup komputer ini, berikan izin ke akun domain yang Anda buat.

Pilih properti grup, lalu pilih Dikelola Oleh.

Untuk Nama, masukkan nama akun domain.

Pilih kotak centang Manajer dapat memperbarui daftar keanggotaan .

Membuat dan mengonfigurasi akun gMSA

Buat gMSA untuk menjalankan layanan server manajemen dan untuk mengautentikasi layanan. Gunakan perintah PowerShell berikut untuk membuat akun layanan gMSA. Nama host DNS juga dapat digunakan untuk mengonfigurasi IP statis dan mengaitkan nama DNS yang sama ke IP statis seperti pada langkah 8.

New-ADServiceAccount ContosogMSA -DNSHostName "ContosoLB.aquiladom.com" -PrincipalsAllowedToRetrieveManagedPassword "ContosoServerGroup" -KerberosEncryptionType AES128, AES256 -ServicePrincipalNames MSOMHSvc/ContosoLB.aquiladom.com, MSOMHSvc/ContosoLB, MSOMSdkSvc/ContosoLB.aquiladom.com, MSOMSdkSvc/ContosoLB

Dalam perintah itu:

ContosogMSAadalah nama gMSA.ContosoLB.aquiladom.comadalah nama DNS untuk load balancer. Gunakan nama DNS yang sama untuk membuat IP statis dan mengaitkan nama DNS yang sama ke IP statis seperti pada langkah 8.ContosoServerGroupadalah grup komputer yang dibuat di Direktori Aktif (ditentukan sebelumnya).MSOMHSvc/ContosoLB.aquiladom.com,SMSOMHSvc/ContosoLB,MSOMSdkSvc/ContosoLB.aquiladom.com, danMSOMSdkSvc/ContosoLBadalah nama perwakilan layanan.

Catatan

Jika nama gMSA lebih panjang dari 14 karakter, pastikan Anda mengatur SamAccountName kurang dari 15 karakter, termasuk $ tanda .

Jika kunci akar tidak efektif, gunakan perintah berikut:

Add-KdsRootKey -EffectiveTime ((get-date).addhours(-10))

Pastikan bahwa akun gMSA yang dibuat adalah akun admin lokal. Jika ada kebijakan Objek Kebijakan Grup pada admin lokal di tingkat Direktori Aktif, pastikan mereka memiliki akun gMSA sebagai admin lokal.

Penting

Untuk meminimalkan kebutuhan akan komunikasi yang luas dengan admin Direktori Aktif dan admin jaringan Anda, lihat Verifikasi mandiri. Artikel ini menguraikan prosedur yang digunakan admin Direktori Aktif dan admin jaringan untuk memvalidasi perubahan konfigurasi mereka dan memastikan implementasinya berhasil. Proses ini mengurangi interaksi bolak-balik yang tidak perlu dari admin Manajer Operasi ke admin Direktori Aktif dan admin jaringan. Konfigurasi ini menghemat waktu untuk admin.

Langkah berikutnya

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk